阿里云滑动验证码逆向分析

本文以《中国联通》交话费页面为例,详细介绍《阿里云滑动验证码》的逆向分析过程。

请求参数分析

从请求包中可以看到

https://cf.aliyun.com/nocaptcha/initialize.json从接口地址中可以看到,这是一个初始化滑块的过程。

关键参数:a、scene、href。

页面中生成的关键HTML大致如下:

<div data-v-5e4d74ae="" data-v-dd09384e="" class="aliVerify" style="">

<div data-v-5e4d74ae="" id="nc" class="sm-pop-inner nc-container">

<div class="nc_1_nocaptcha" id="nc_1_nocaptcha">

<div id="nc_1_wrapper" class="nc_wrapper">

<div id="nc_1_n1t" class="nc_scale">

<div id="nc_1__bg" class="nc_bg" style="width: 0px;"></div>

<span id="nc_1_n1z" class="nc_iconfont btn_slide" aria-label="滑块" tabindex="0" role="button"

style="left: 0px;"></span>

<div id="nc_1__scale_text" class="scale_text slidetounlock">

<span class="nc-lang-cnt"

data-nc-lang="SLIDE">请按住滑块,拖动到最右边</span>

</div>

</div>

</div>

</div>

</div>

</div>代码反混淆

经过分析得知,滑块逻辑均在以下js中实现

https://g.alicdn.com/AWSC/AWSC/awsc.js

关键参数:n。

具体细节不表。

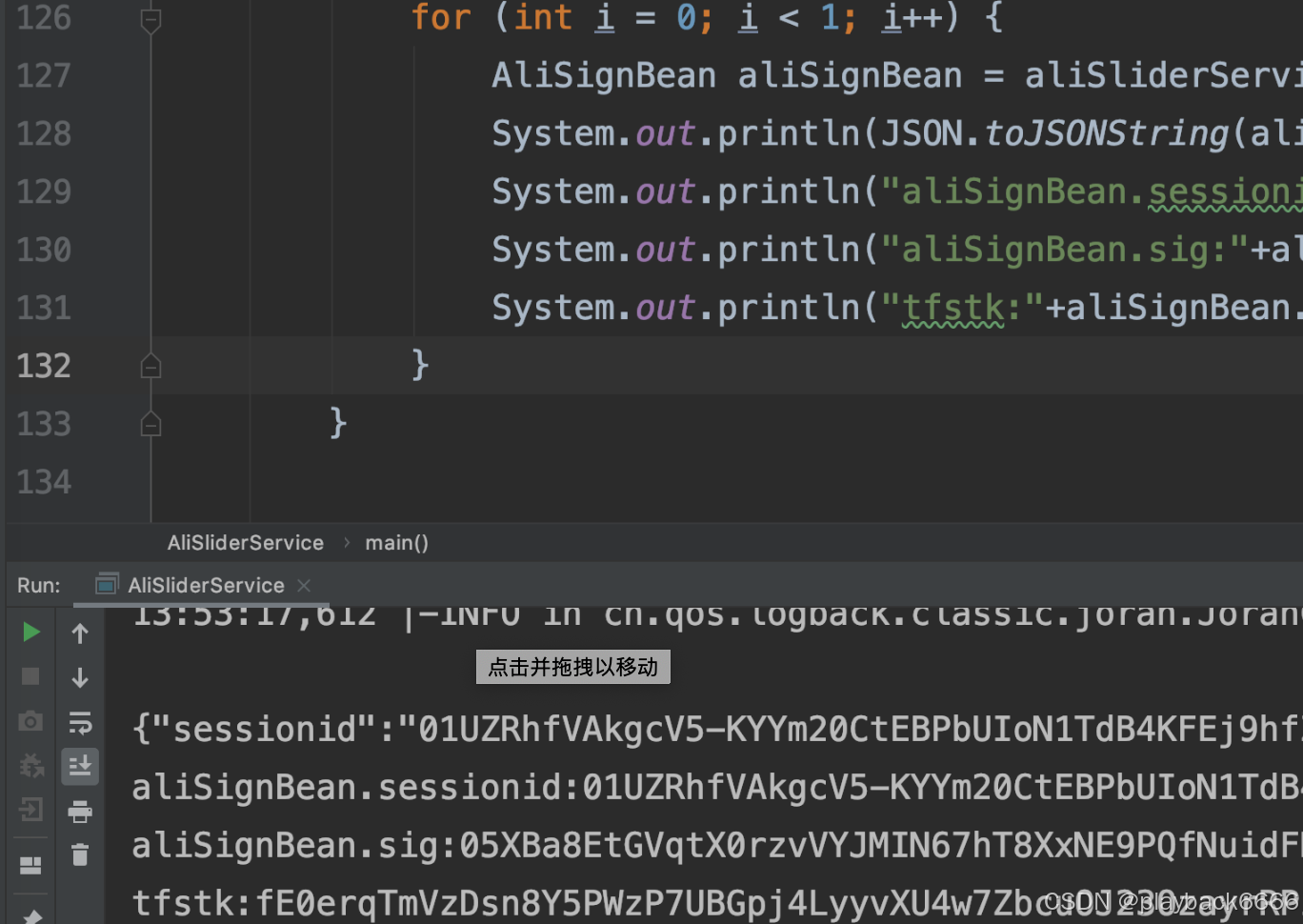

运行结果:

var code = "1b57f641-2d96-493f-8612-c3a59c281597"

浙公网安备 33010602011771号

浙公网安备 33010602011771号