[ACTF2020 新生赛]Include

坚持第四天,这个题写明白了是文件包含

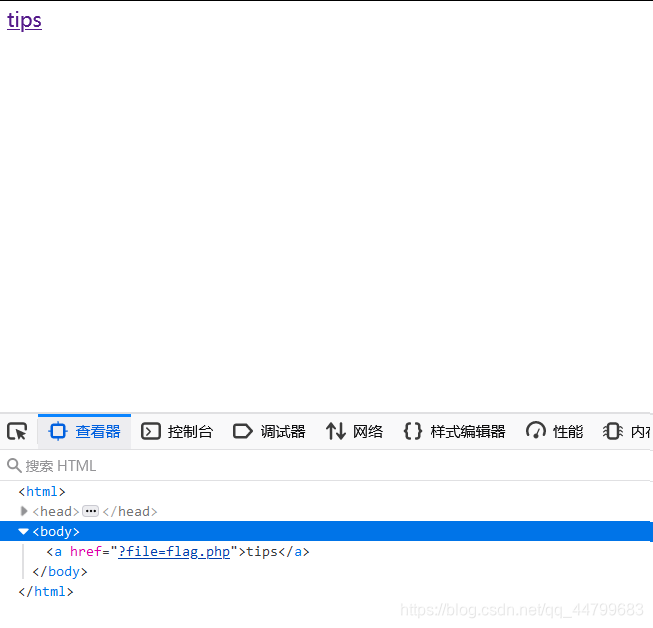

一进去如下界面,看源码无异常,点一下看看

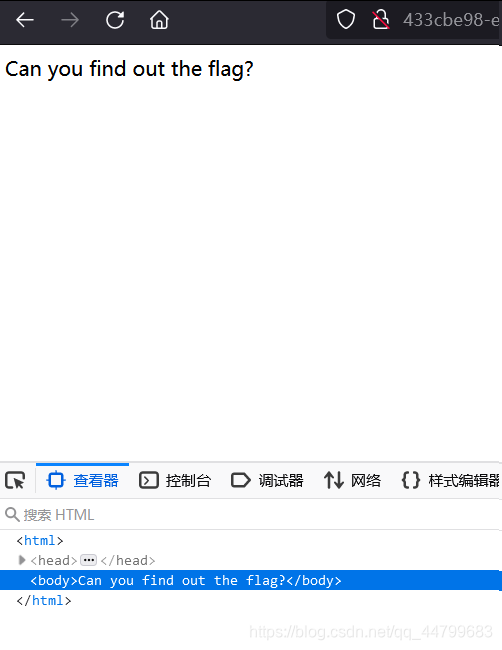

也没有异常

这里查看网络包

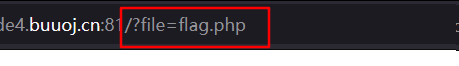

没有跳转之类的猫腻,一般这种题就是考察知识点的扎实程度了,不是靠小聪明能做出来的,说是文件包含,那自然是文件包含有问题,查看url

没有跳转之类的猫腻,一般这种题就是考察知识点的扎实程度了,不是靠小聪明能做出来的,说是文件包含,那自然是文件包含有问题,查看url

这里传了个file参数,大胆猜测这就是文件包含的文件,这里学习一个新知识,php伪协议文件包含,这个地方有篇博客写的很好,个人很反感转载,那根白嫖没什么区别,还不如直接贴原链接(点下下面的蓝字即可查看)

配合php伪协议利用文件包含漏洞

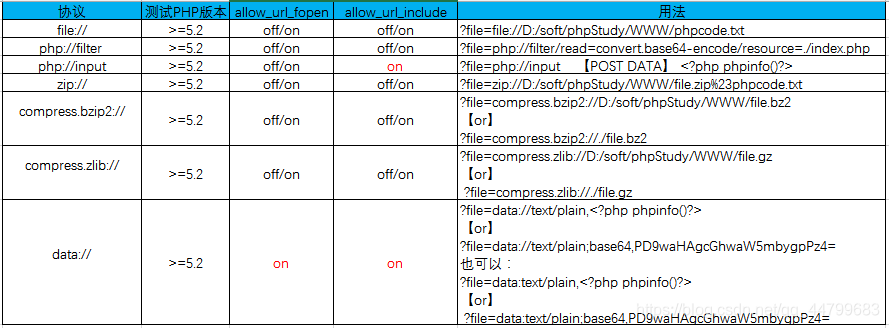

总结一下:以上文章有如下内容

1、php两个常用协议:php://filter和php://input,输入和输出

2、还可以通过phar:// 、zip://+路径查看压缩包内容

3、其中fliter里面通过/read=控制读取编码方式/resource=控制路径,input更厉害,以后有机会碰到再更新

学习完后,本题怀疑在这个flag.php里面有flag,所以就想办法都读出来,这里由于文件包含不用base64编码会直接执行,造成一样的结果,所以通过base64进行编码然后输出,payload如下

?file=php://filter/read=convert.base64-encode/resource=flag.php

解码即可

本来还想探究一下源码结构,看来是不用了,原来就是多了一个注释罢了,这题虽然简单,但是每天掌握一个知识点就可以了,坚持就是胜利~~~

本来还想探究一下源码结构,看来是不用了,原来就是多了一个注释罢了,这题虽然简单,但是每天掌握一个知识点就可以了,坚持就是胜利~~~

浙公网安备 33010602011771号

浙公网安备 33010602011771号