Part.2 云管理园区与分支互联网络新建

需求1:出口网关开局(1分)

Y市园区与试点店均为一个独立的站点管理,站点分别为Site_Y与Site_Store1,两台路由器通过CLI手工配置的方式被控制器纳管。

根据表2-1中的内容,通过Wlan链路模板对两个站点的Wlan侧网络进行开局。

需求2:Y市园区内部设备纳管(1分)

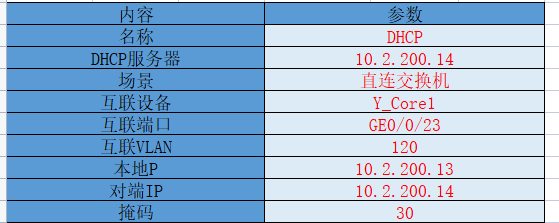

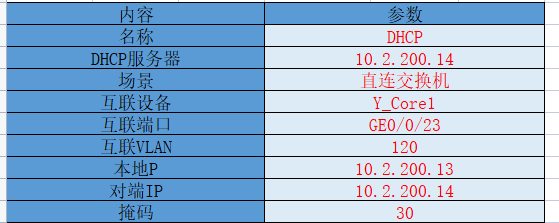

所有网络设备通过DHCP方式获取控制器信息,并通过虚拟网络Management连接到Internet。

1.核心交换机PnP Vlan为Vlan1(Y_Export1以L3类型接口作为网关和DHCP服务器,其三层接口IP地址为10.2.1.1/24)

汇聚、接入交换机与无线AP的PnP Vlan为Vlan3996(Y_CORE1作为网关与DHCP服务器,IP地址为10.2.0.1/24),Y_Core1设备作为随板AC并通过Vlanif 3996建立CAPWAP隧道来管理AP

所有设备通过Y_Export1设备的 GE0/0/9口做源地址NAT

需求3:Y市园区一网多用(8分)

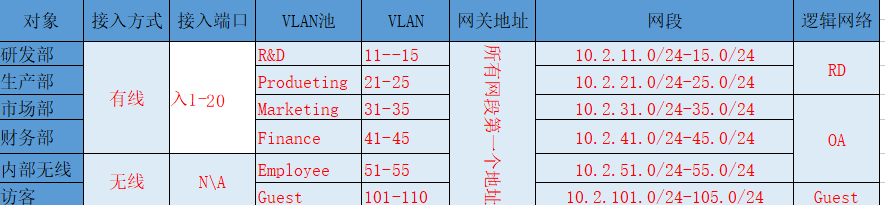

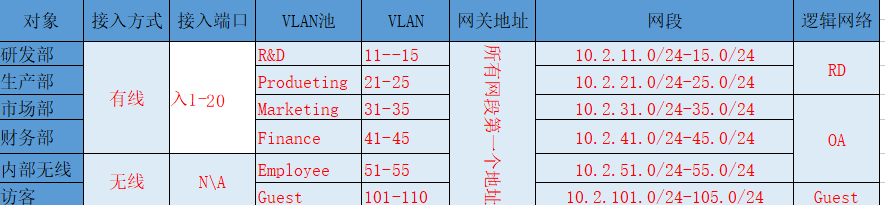

已知接入交换机不支持VXLAN且所有终端网关需设置在Y_CORE1上,结合表2-2中的信息完成Fabric创建。

划分三个逻辑网络,名称为RD(包含研发部与生产部)、OA(市场部,财务部与内部无线部)、Guest(访客用户)

需求4:Y市园区业务随行(2分)

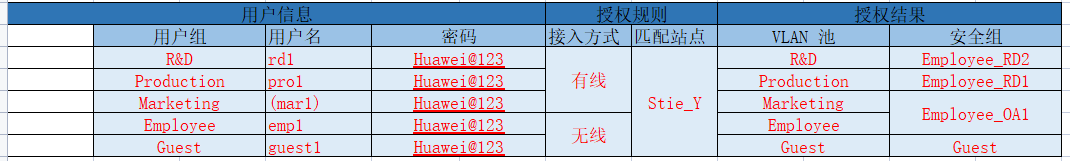

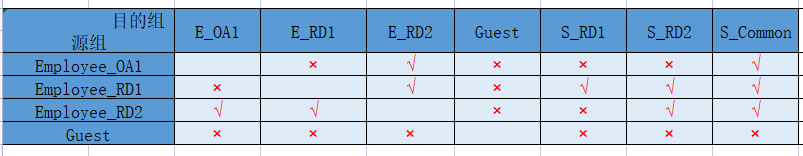

为保证用户在网络任意位置接入时获取相同的网络访问策略,故对所有用户做如下安全组划分。

- Employee_RD1与Employee_RD2安全组,分别对应生产部与研发部的用户

- Employee_OA1安全组,对应市场部、财务部用户和内部无线用户

- Guest安全组对应访客用户

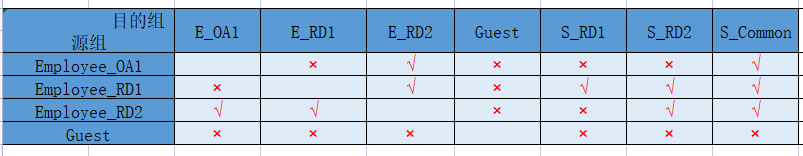

针对不同的安全组用户,可访问的静态服务资源不同,资源组规划如下。

- Service_RD1,对应IP网段为 10.3.99.0/24

- Service_RD2,对应IP网段为 10.3.100.0/24

- Service_Common,对应IP网段为10.3.101.0/24

安全组、资源组之间的策略参考表2-8

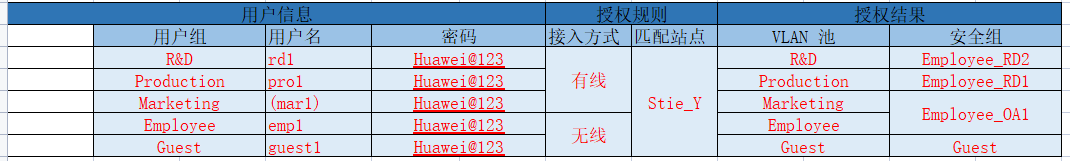

需求5:Y市园区用户准入认证(6分)

iMaster NCE-Campus控制器作为Radius服务器和Portal服务器,对所有用户进行认证并在认证通过后下发安全组、VLAN组等信息

有线用户从Y_ACC1与Y_ACC2的GE0/0/1~~~GE0/0/20接口接入网络,采用802.1x和MAC混合认证,接入交换机作为认证执行点,汇聚交换机作为认证控制点,策略联动管理VLAN为 124,IP为10.2.251.1/24和10.2.250.1/24

分别向内部无线用户和访客提供Wireless_Employee010与Wireless_Guest010两个SSID的无线信号,并对用户使用Portal认证,认证协议为HACA

在配置授权规则时,应保证拥有大量用户情况下的可拓展性

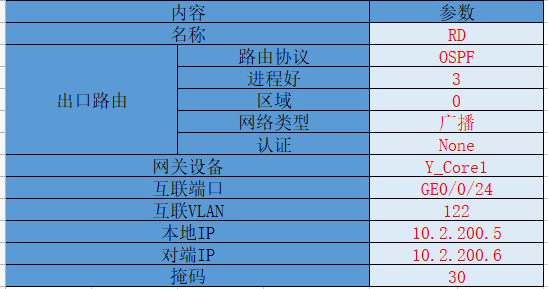

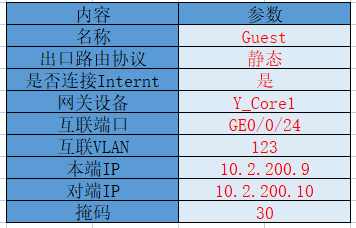

需求6:Y市园区与试点店互通(4分)

用户包括员工、订单管理系统终端与顾客。相互之间的隔离均由Store1_Export1分配地址且以其作为网关,具体规划见表

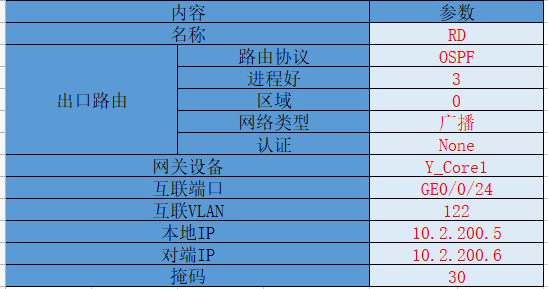

Y市园区试点门店通过SD-WAN虚拟网络实现广域互联

- WAN侧逻辑拓扑选择Hub-Spoker。Y_Export1为分支互通Hub,互联隧道需要通过Ipsec加密。

- 门店员工所在网络通过SD-WAN虚拟网络Y_OA_To_Sites与Y市园区VXLAN逻辑网络OA互通,且需要通过Y_Export1访问Internet。

- 订单管理系统所在网络通过SD-WAN虚拟网络Y_RD_To_Sites与Y园区VXLAN逻辑网络RD互通,无访问Internet需求

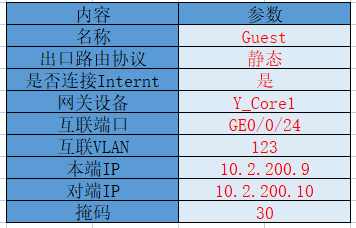

Y园区VXLAN逻辑网络Guest与试点门店顾客通过SD-WAN虚拟网络Guest_To_Internet访问Internet。

- WAN侧逻辑拓扑使用

Full-Mesh,不使用IPsec加密

- 访问Internet的流量由各自的出口路由器之间转发,且优先使用Internet传输网络

优先保证订单管理系统与VXLAN逻辑网络RD之间目的端口为8888(TCP)的流量传输

- 需通过自定义应用组进行流分类,应用名称为Order

- 使用控制器中预定义的“低时延数据”作为切换指标

- 优先使用传输网络Internet1作为主传输网络,若切换指标超出阈值则使用传输网络Internet进行传输

posted @

2024-03-30 13:36

$凡$

阅读(

147)

评论()

收藏

举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号