nmap使用教程

nmap简介

nmap是一个免费开放的网络扫描和嗅探的工具包,也叫网络映射器.

nmap强大之处在于简单.易用. 看一下nmap的基本功能

- 探测一组主机是否在线

- 扫描主机端口,嗅探所提供的网络服务.

- 推断出主机所用的操作系统

- 丰富的脚本功能

windows下的nmap

软件下载地址: https://nmap.org/

在官网下载出来 ,按照提示一步步安装即可. 我习惯使用kali自带的nmap来演示

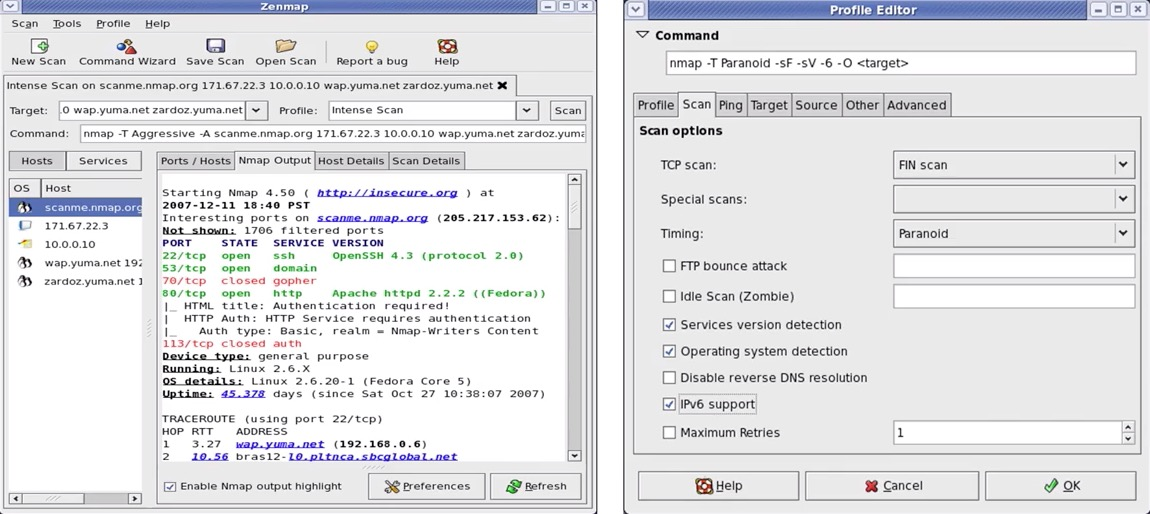

下载完安装后windows会出现一个图形化界面.

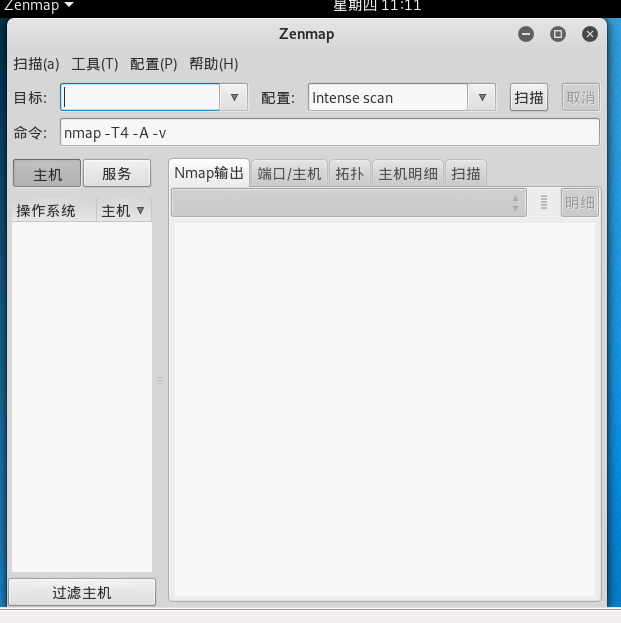

kali的图形化界面对应的命令为zenmap

kali的nmap

kali中的nmap提供两种交互模式,一种是上图的图形化界面. 命令为zenmap. 或通过菜单栏打开.

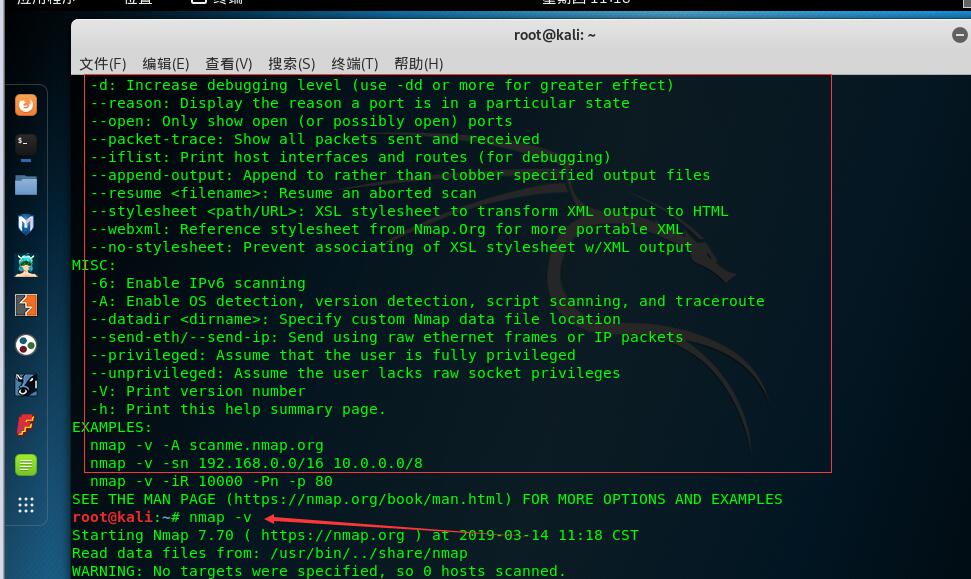

另一种则是命令行界面, 使用方式为nmap 跟上指定的命令.

nmap语法及常用命令

nmap语法格式: nmap [空格] [选项/多选项/协议] [空格] [目标]

例: nmap -A 192.168.1.110 , 或 nmap -A 192.168.1.1-100 (对一个ip范围进行全面扫描)

参数

-A :全面扫描. 综合扫描. 是一种完整扫描目标信息的扫描方式.

--exclude : 排除指定的地址 例: nmap 192.168.1.0/24 --exclude 192.168.1.1 那么就不会对192.168.1.1进行扫描,

--excludefile : 排除指定的地址列表 例: nmap 192.168.1.0/24 --excludefile list.txt 那么就不会对list.txt里面的地址进行扫描,

-iL : 扫描一个列表文件 例 nmap -iL list.txt

-sP : Ping扫描,效率高,返回信息少. 例: nmap -sP 192.168.1.110

-P0(Pn) :无Ping扫描,可以躲避防火墙防护,可以在目标主机禁止ping的情况下使用

-PS :TCP SYN Ping扫描

-PA :TCP ACK Ping扫描

PR : ARP Ping扫描

-n : 禁止DNS反向解析

-T : 时序选项, -TO-T5. 用于IDS逃逸,0=>非常慢,1=>缓慢的,2=>文雅的,3=>普通的,4=>快速的,5=>急速的

-p : 指定端口扫描

-F : 快速扫描

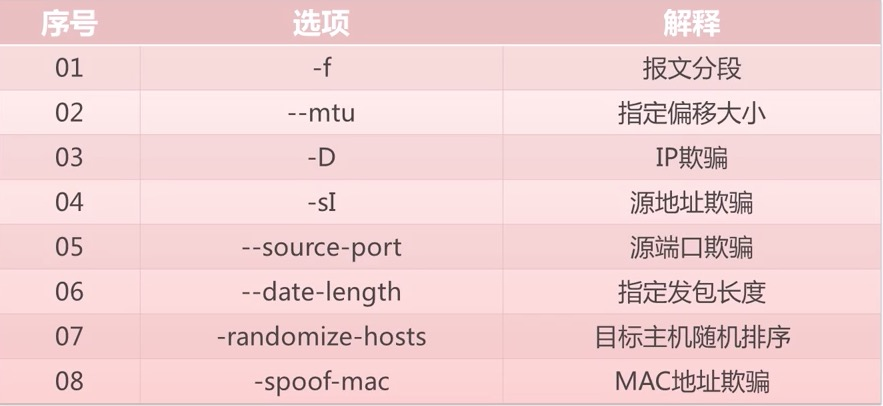

-f : 报文分段

-D : ip地址欺骗 例 nmap -D RND:5 192.168.1.110 RND:为生成随机ip地址

-sS : TCP SYN 扫描,速度快, 1秒1000次左右. 较为隐蔽.

-sT : TCP连接扫描

-sU : UDP扫描,扫描非常慢,容易被忽视

-sN,-sF : 隐蔽扫描

-sI : 空闲扫描,允许端口完全欺骗,可以允许不使用自身ip的情况下发起扫描,非常之隐蔽的扫描.但得先寻找空闲主机,指令为 nmap -p80 -open -script ipidseq 192.168......,第二种是往事随机寻找, nmap -p80 -open -script ipidseq -iR 2000 (iR选项代表随机选择目标.2000带表选择的数量,-open代表只选择端口开放的空闲主机)

-p- : 扫描所有端口 1-65535

-top-ports : 只扫描开发概率最高的端口 后面跟上数值 例 nmap -top-ports 100 , 就是扫描概率最高的前100个端口

<版本探测相关>:

-sV : 版本探测 ,通过相应的端口探测对应的服务,根据服务的指纹识别出相应的版本.

-sV --allports : 只有使用--allports才能扫描所有的端口,默认情况下回跳过如 TCP9100端口(hp打印机专用端口)

--version-intersity : 设置扫描强度 0-9 ,数值越大越有可能被识别,花费时间越多,默认是7

--version-ligth : 扫描强度,轻量级扫描(2) ,等用于--version-intersity 2

--version-all :扫描强度,重量级扫描(9) ,等同于--version-intersity 9

--version-trace : 获取详细的版本信息

-sR : 判断开放端口是否为RPC端口, 如果是返回程序和版本号.

--resaon : 显示主机存活原因

-T时序选项解释

-T(0-5) , 默认为3,

0 即Paranoid模式, 为了避开IDS的检测使扫描速度非常慢,nmap串所有的扫描.每隔最少5分钟才发送一个包.

1 即Sneaky模式,和0也差不多,区别就是发送数据包的间隔为15秒.

2 即Polite模式,不增加太大的网络负载.串行每个探测,并使每个探测间隔0.4秒

3 即Normal模式,nmap的默认选项,在不使网络过载或者主机/端口丢失的情况下尽可能快速的扫描.

4 即Aggressive模式,设置5分钟的超时限制,对每台主机的扫描时间不超过5分钟,并且对每次探测回应的等待时间不超过1.5秒.

5 即Insane模式, 只适合快速的网络或者不在意丢失默些信息,对每台主机的超时限制为75秒,对每次探测只等待0.3秒.

nmap支持多元化的语法格式 ,例:

nmap 192.168.1.110 单个目标扫描

nmap 192.168.1.110 192.168.1.22 192.168.1. 33 多个目标扫描

nmap 192.168.43.10,20,30 多个目标扫描简写

nmap 192.168.1.1-30 指定范围段扫描

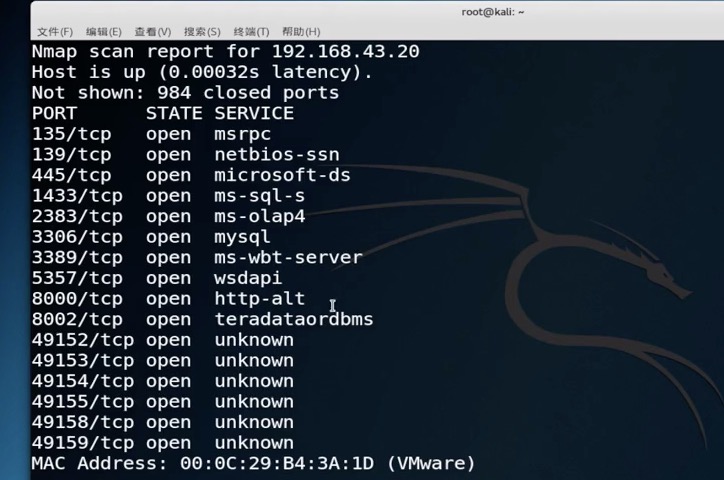

拿我本地虚拟机192.168.43.20 演示.

# nmap 192.168.43.20

多个地址和区间值就不在演示了..

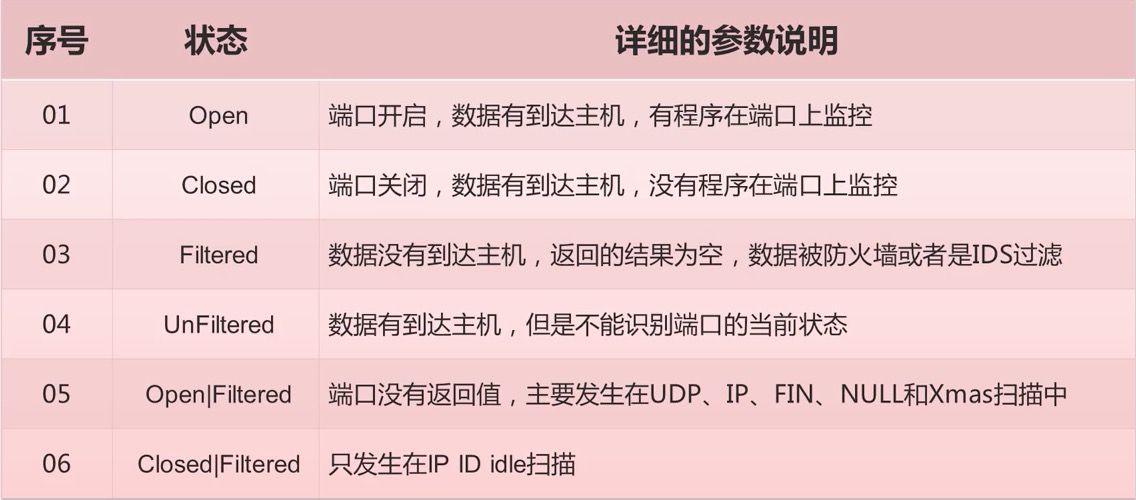

端口的说明

端口分为TCP.和UDP两种类型

TCP: 面向连接. 较可靠

UDP:无连接.不可靠的

端口分为:1-65535

常见端口: 80, 443,139,445等.

端口扫描就是发送一组扫描信息,了解目标计算机的基本情况.并了解其提供的网络服务类型.从而找到攻击点.

版本探测

扫描优化

nmap绕过防火墙

浙公网安备 33010602011771号

浙公网安备 33010602011771号