2020长安杯复盘学习

检材1

在仿真软件里可以直接看到

CentOS Linux release 7.6.1810 (Core)

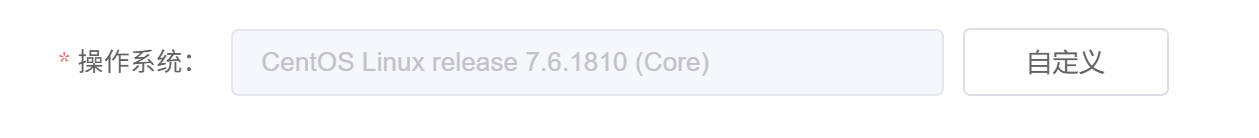

在弘连里直接看,但要注意答题的格式要与参考格式一致

3.10.0

可以仿真到虚拟机里用linux命令查看,也可以直接在软件里查看

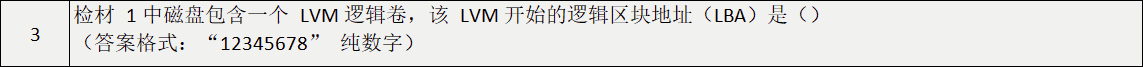

2099200

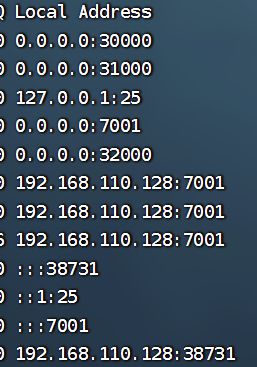

使用网探连接

32000

还是用网探,可以看到是三个

3

192.168.99.3

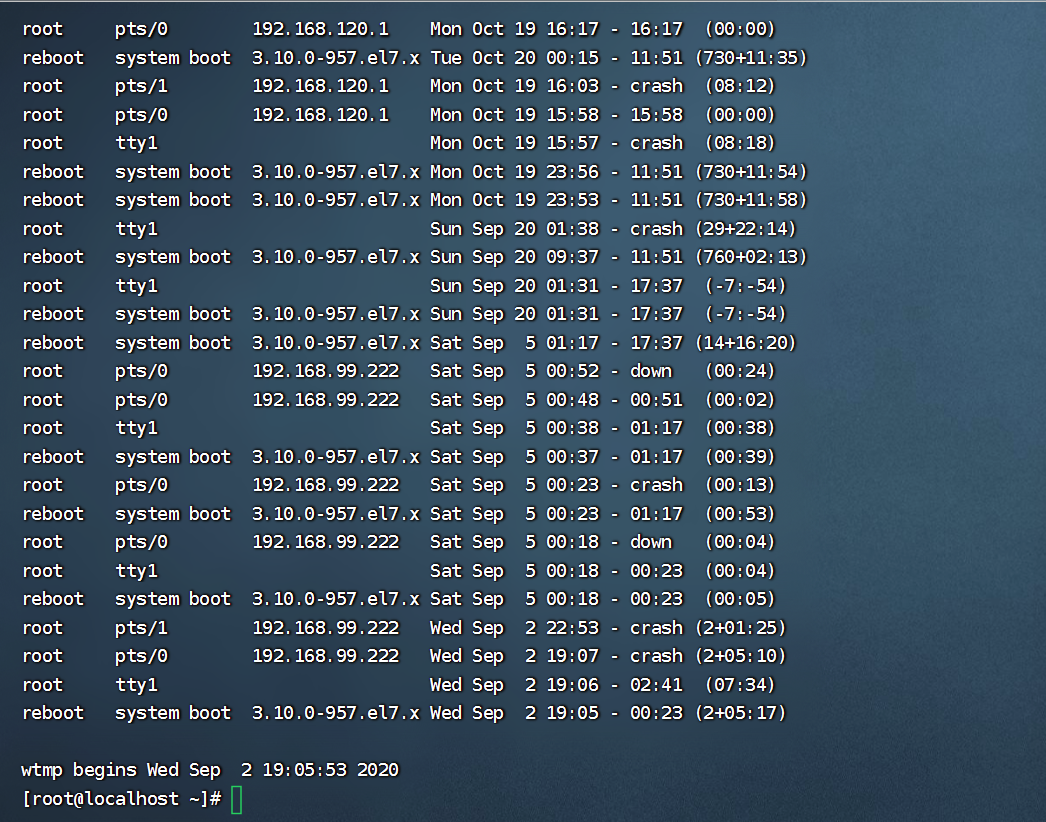

使用last查看曾经登陆过的ip地址

有两个可疑的ip地址,但是192.168.99.222解压后面的检材成功

192.168.99.222

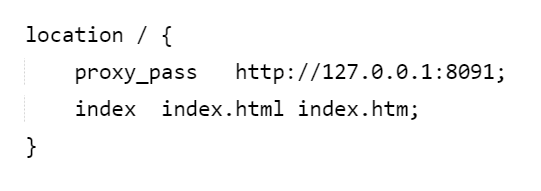

可以看到代理服务在本机的8091端口

但看端口发现并没有打开这个端口0.0

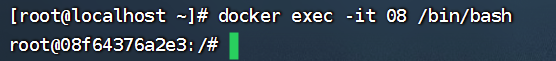

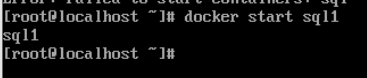

之前看history发现这个服务器是存在docker的,可能是在docker里,先打开docker

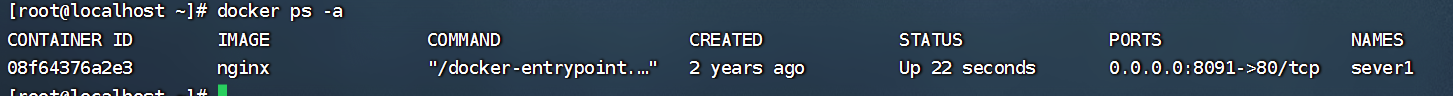

还真有

进入该docker

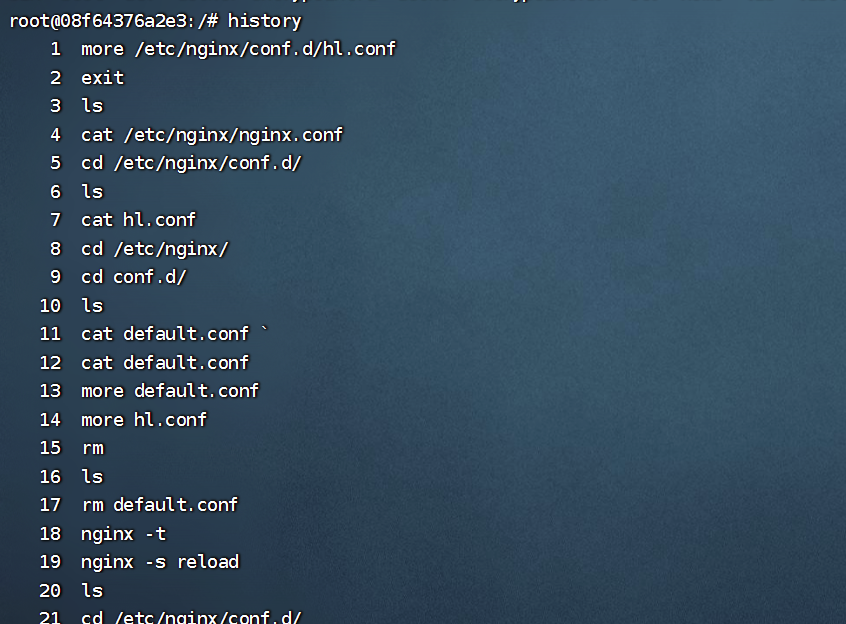

看一手docker里的历史命令

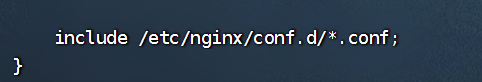

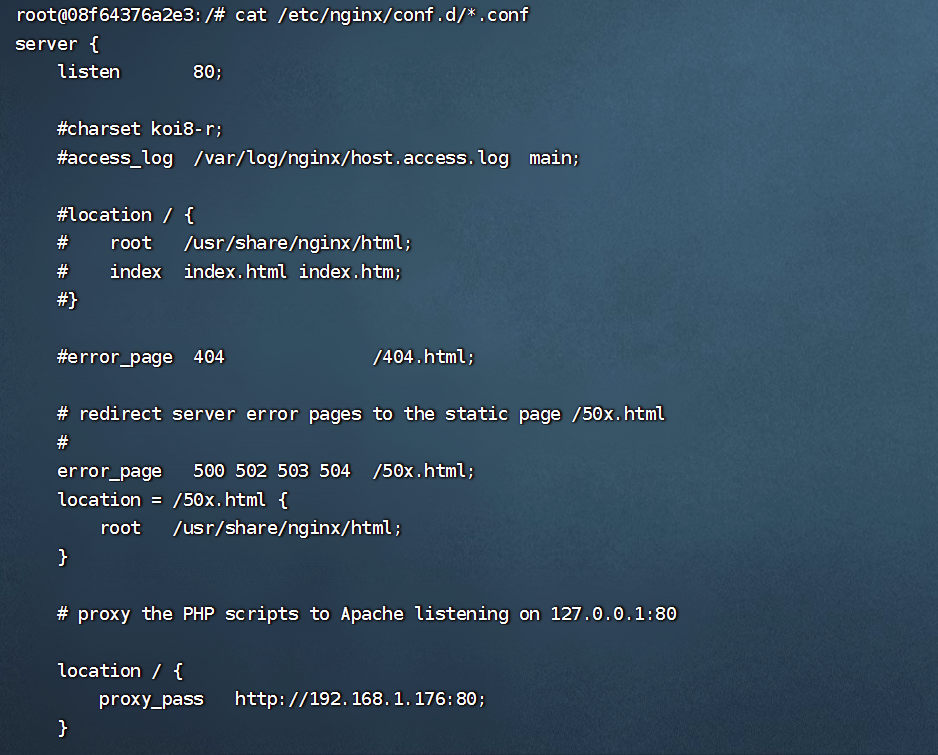

进入到nginx的配置文件里提示存在*.conf

追进去,终于看到了真正的ip地址0.0

192.168.1.176

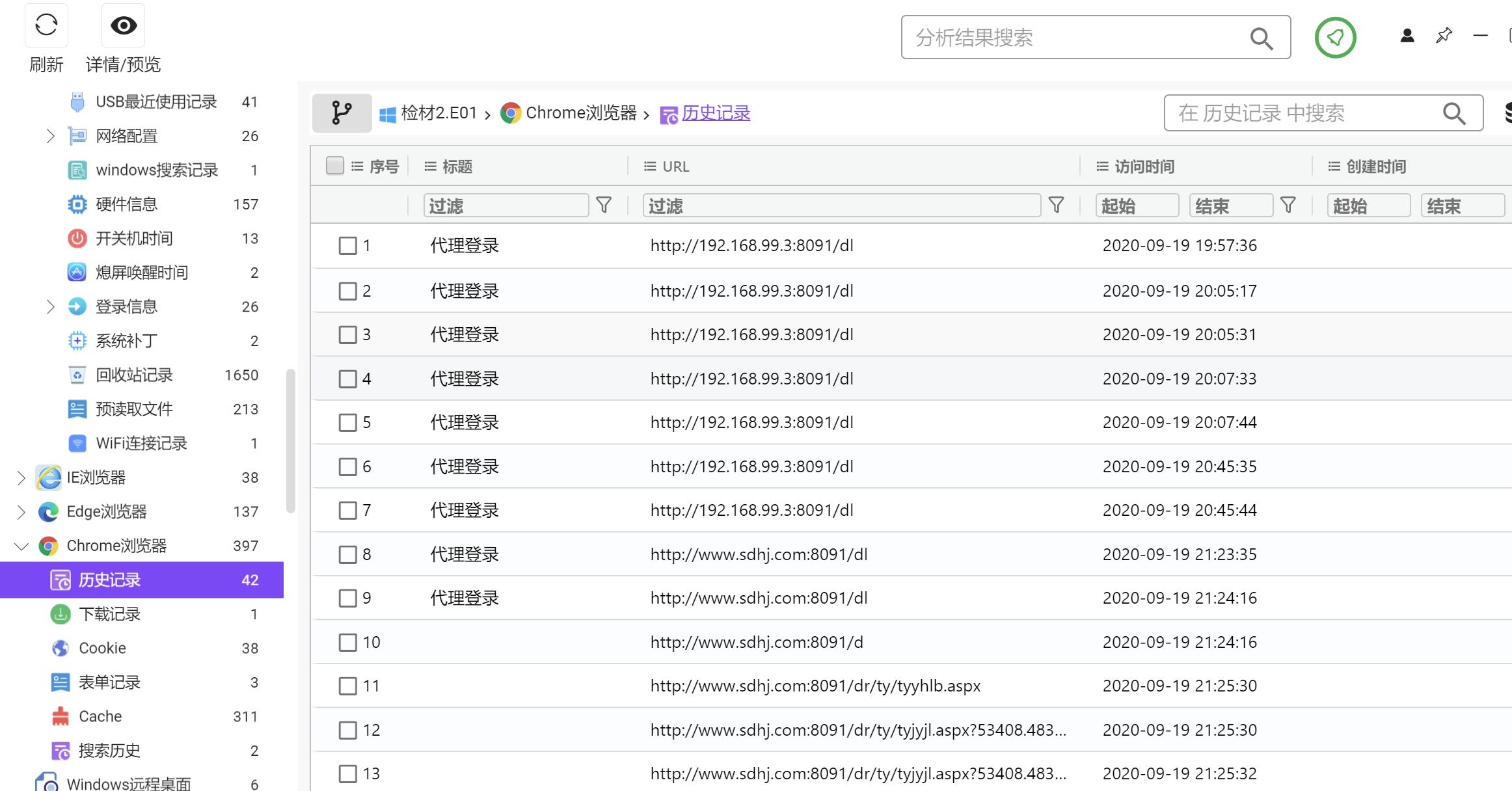

web方式,浏览器登陆么,这题不是很会。。

发现在打开docker后8091端口才打开

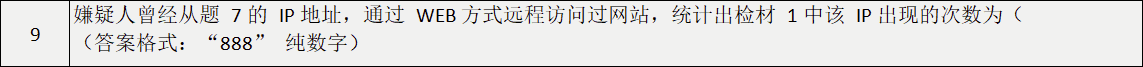

用docker里的日志看看

但是数完发现比通配符算出来的少1

17

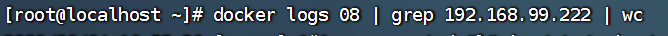

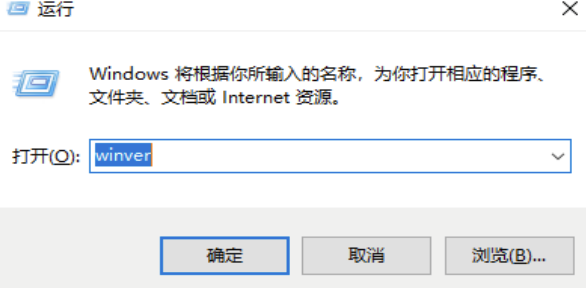

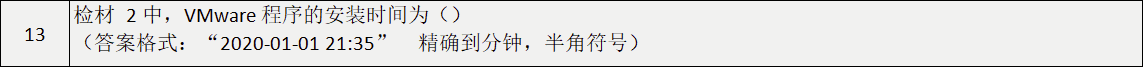

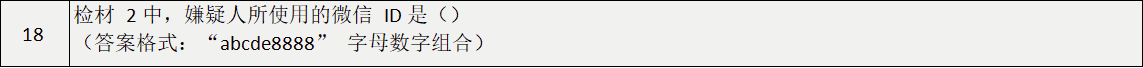

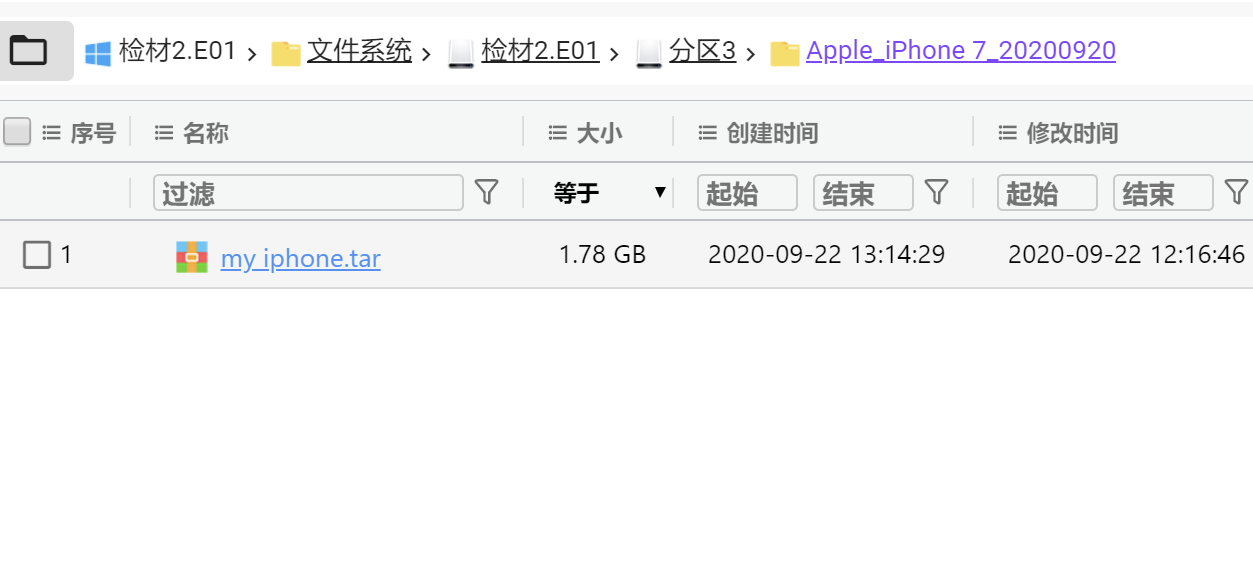

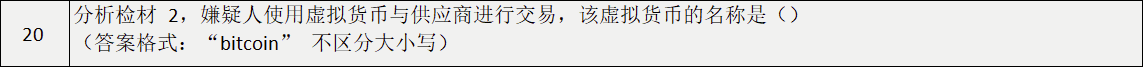

检材2

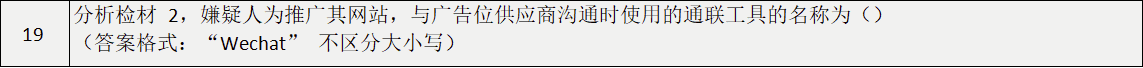

| 警方找到了嫌疑人使用的个人 PC(检材 2.zip),请使用第 7 题的答案作为密码解压检材 2,分析并回答下列问题 | header |

|---|---|

|

2D926D5E1CFE27553AE59B6152E038560D64E7837ECCAD30F2FBAD5052FABF37

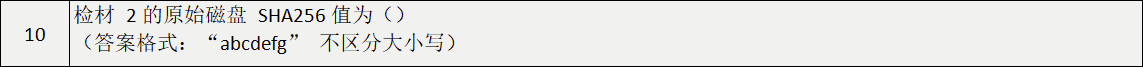

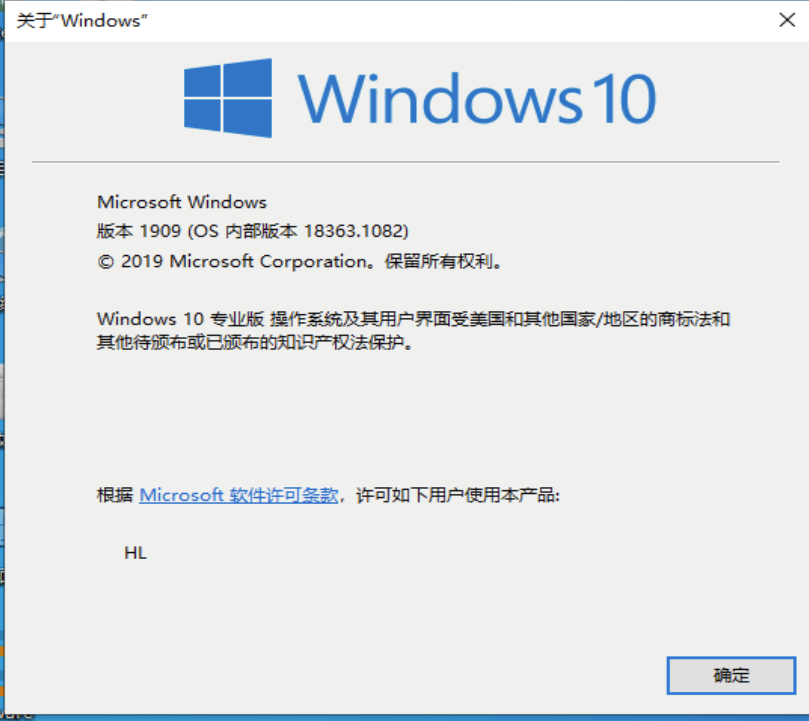

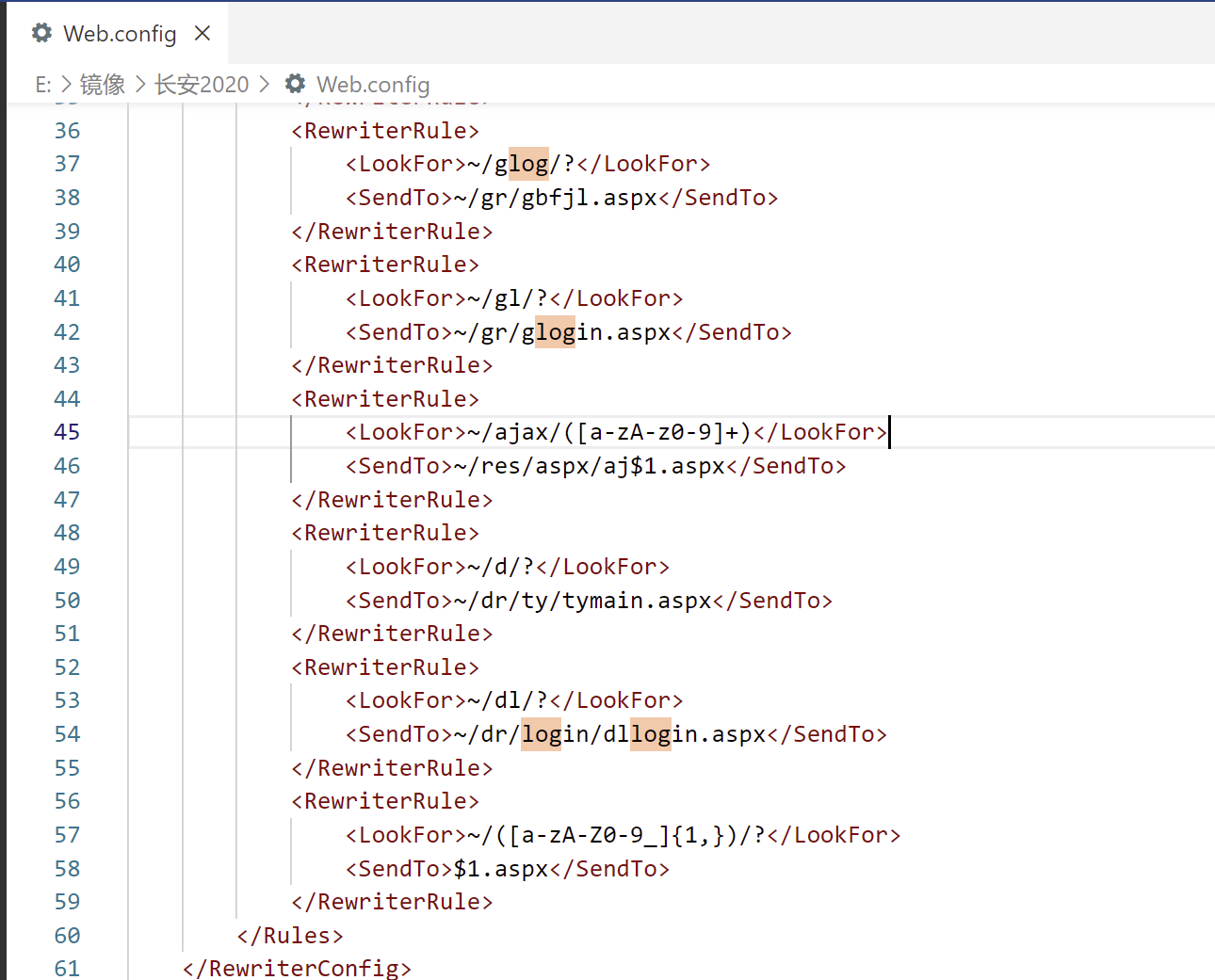

仿真完可看到

18363.1082

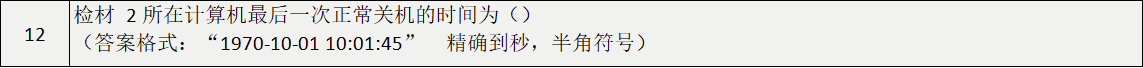

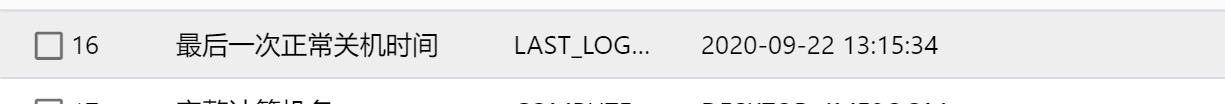

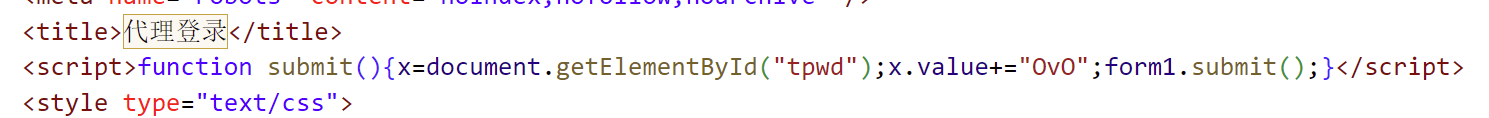

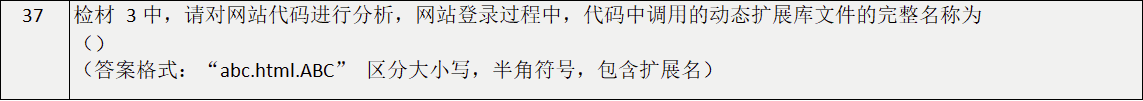

2020-09-22 13:15:34

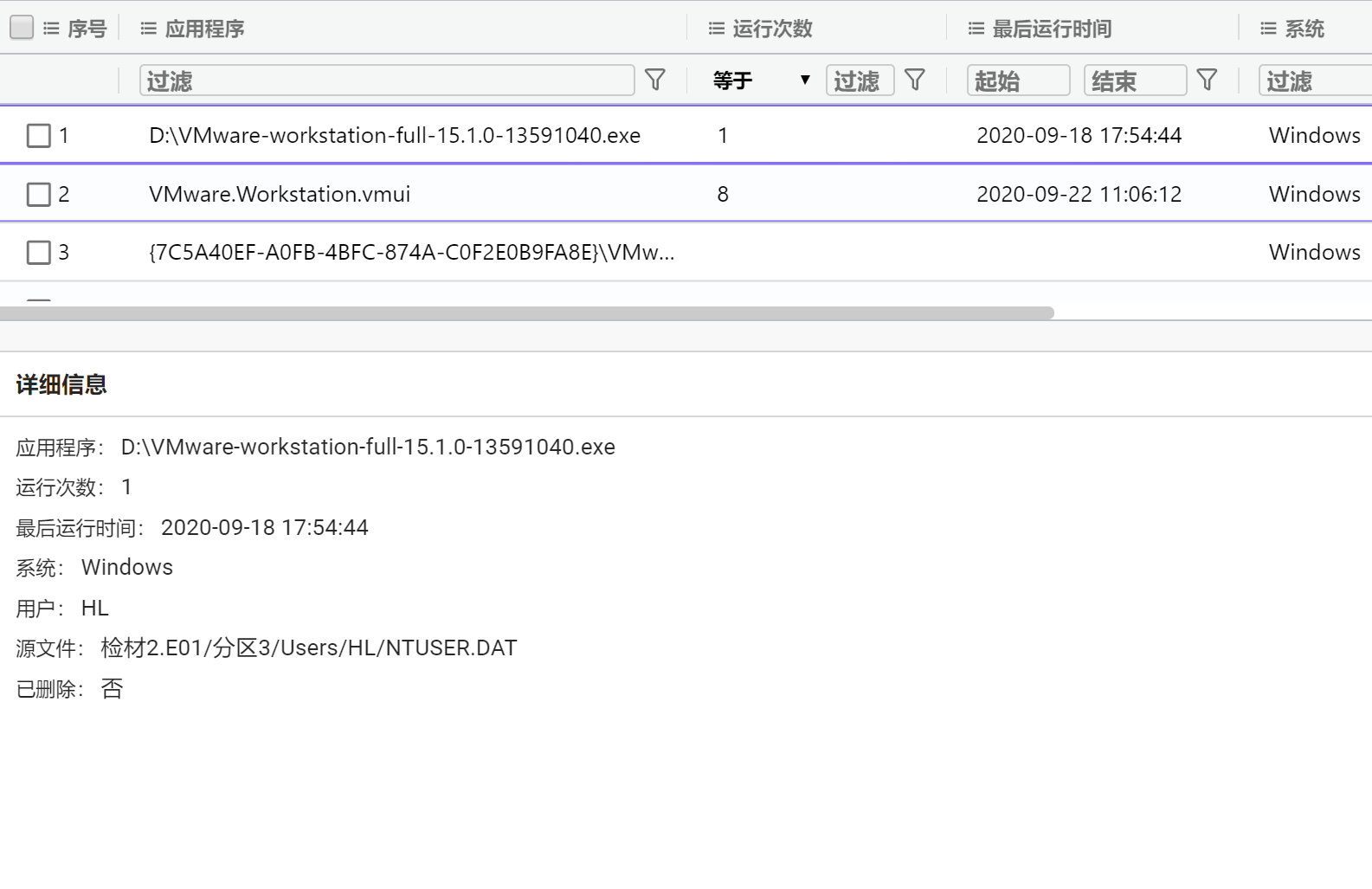

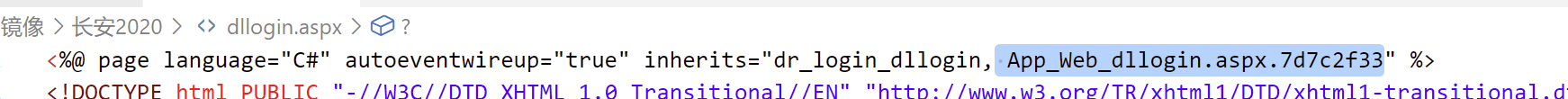

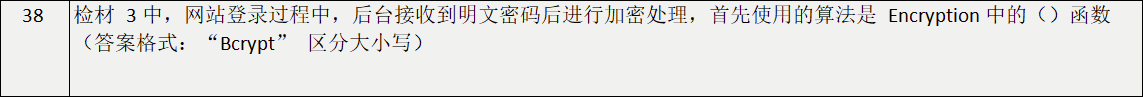

这个是VM的安装程序

2020-09-18 17:54:44

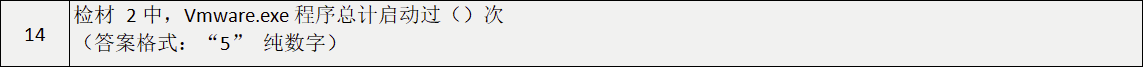

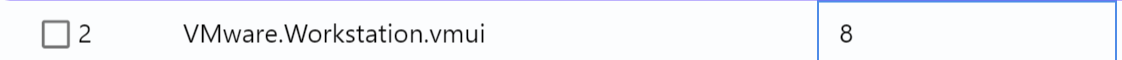

8

同时这个ip地址应该也是服务器的原始ip地址,对应第六题

8091

之前有看到过

docker-proxy

端口还是8091,应该就是这个域名了

www.sdhj.com

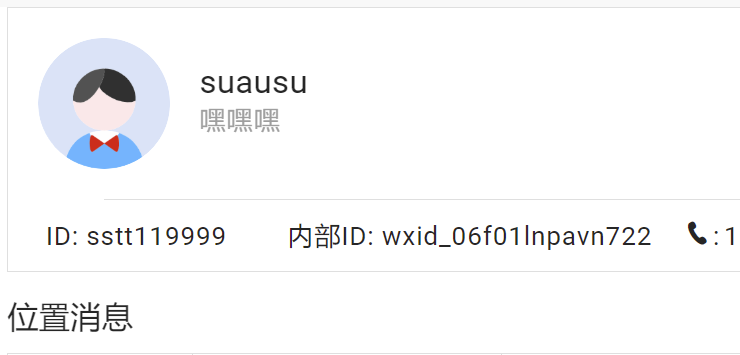

电脑上没有带微信,猜测存在手机的备份

还真有

添加检材查看

wxid_06f01lnpavn722

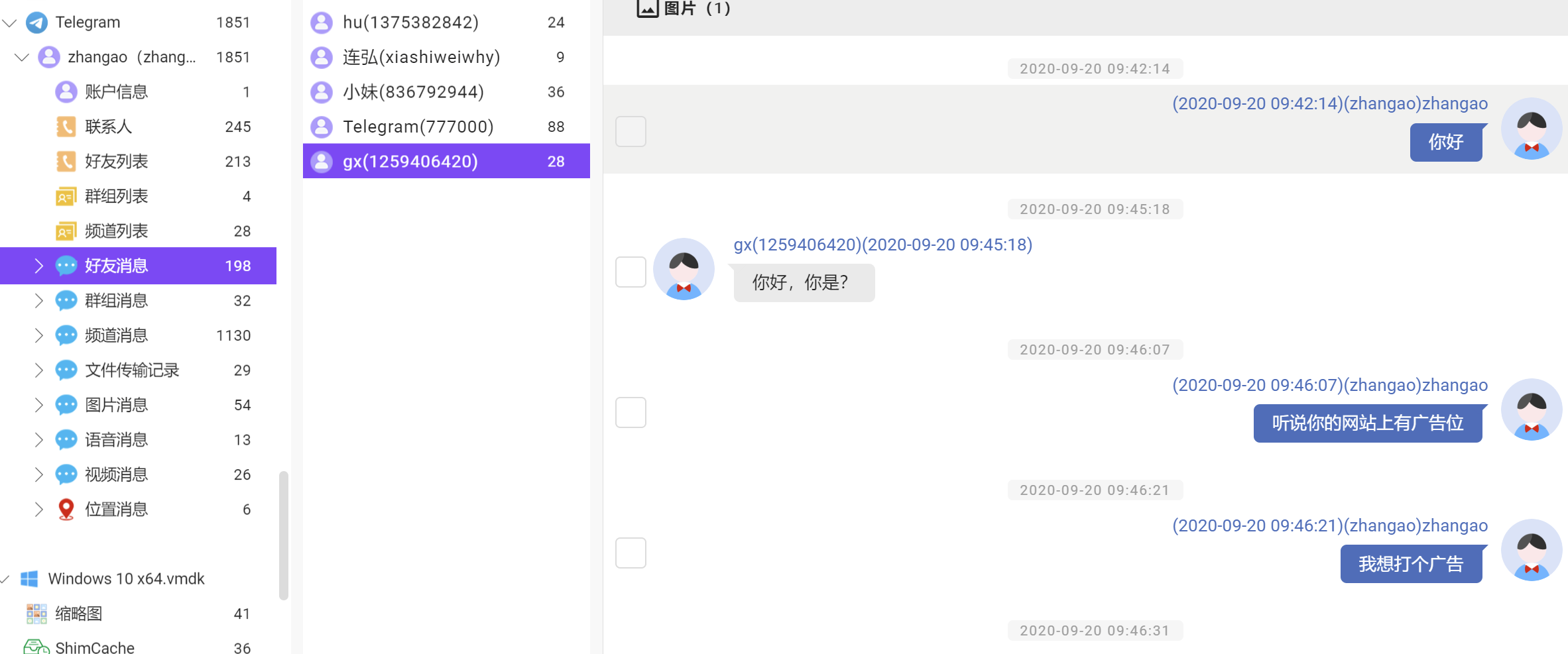

这里可以看到用的是小飞机(telegram)

不得不说小飞机其实挺好玩的,好多好康的(

telegram

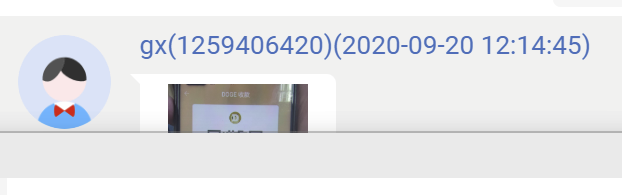

用的狗狗币(官方说因为bitcoin太贵了,hhh

Dogecoin

怕二维码被和谐,就不放图了,地址在二维码下面

DPBEgbwap7VW5HbNdGi9TyKJbqTLWYYkvfDPBEgbwap7VW5HbNdGi9TyKJbqTLWYYkvf

这道题和下面的一道题去相关网站上输入地址查询就可以了,不过时间太久已经查不到了。。

见上题,略

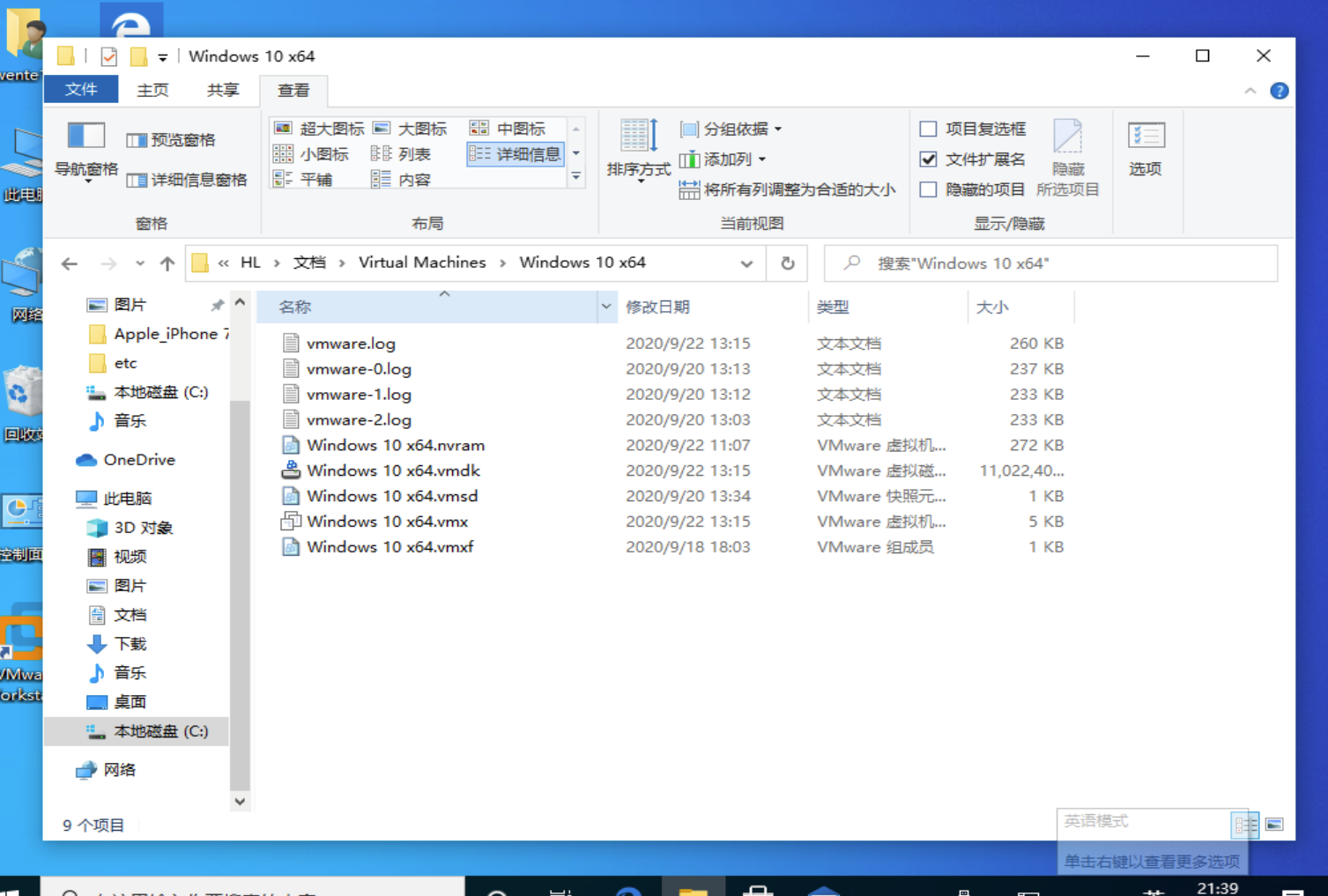

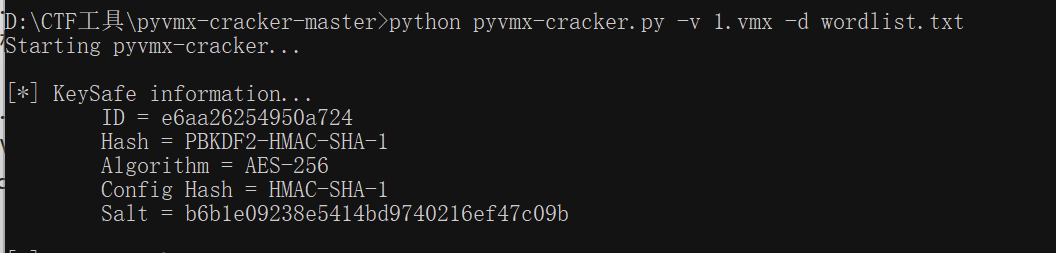

也就是说在虚拟机里还有一个虚拟机文件,这个文件里藏着一些秘密,但需要爆破出来

简单找一下就可以看到该文件夹

我导出来了,这里可以去网上搜索VM加密怎么办

这里放上链接

所以直接破

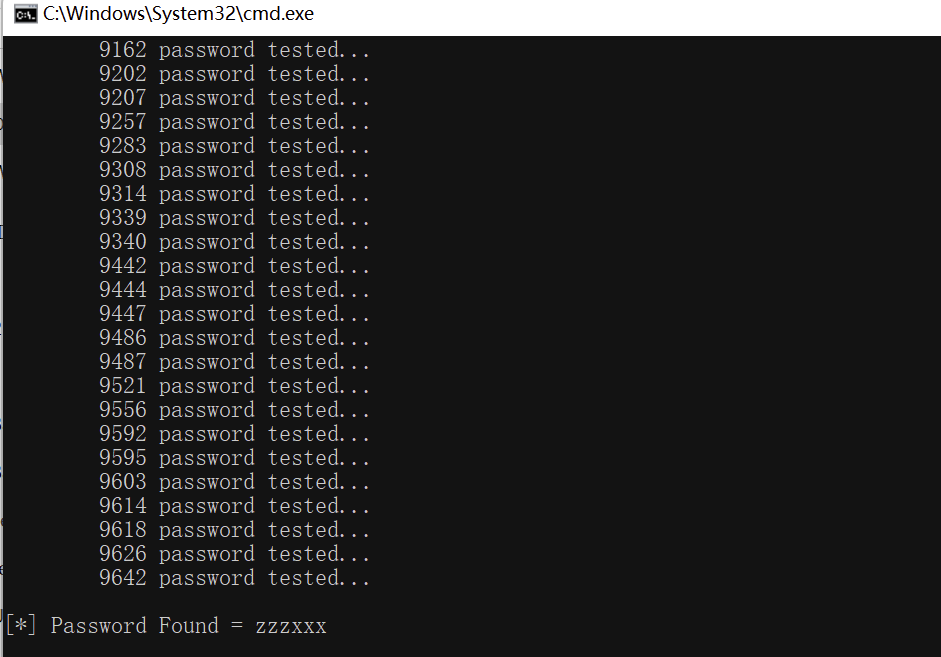

出了

zzzxxx

将上题的虚拟磁盘文件装到VM里,将密码设为不设置密码,再使用弘连的仿真工具开起来

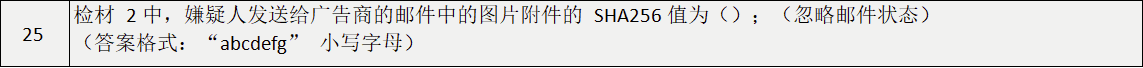

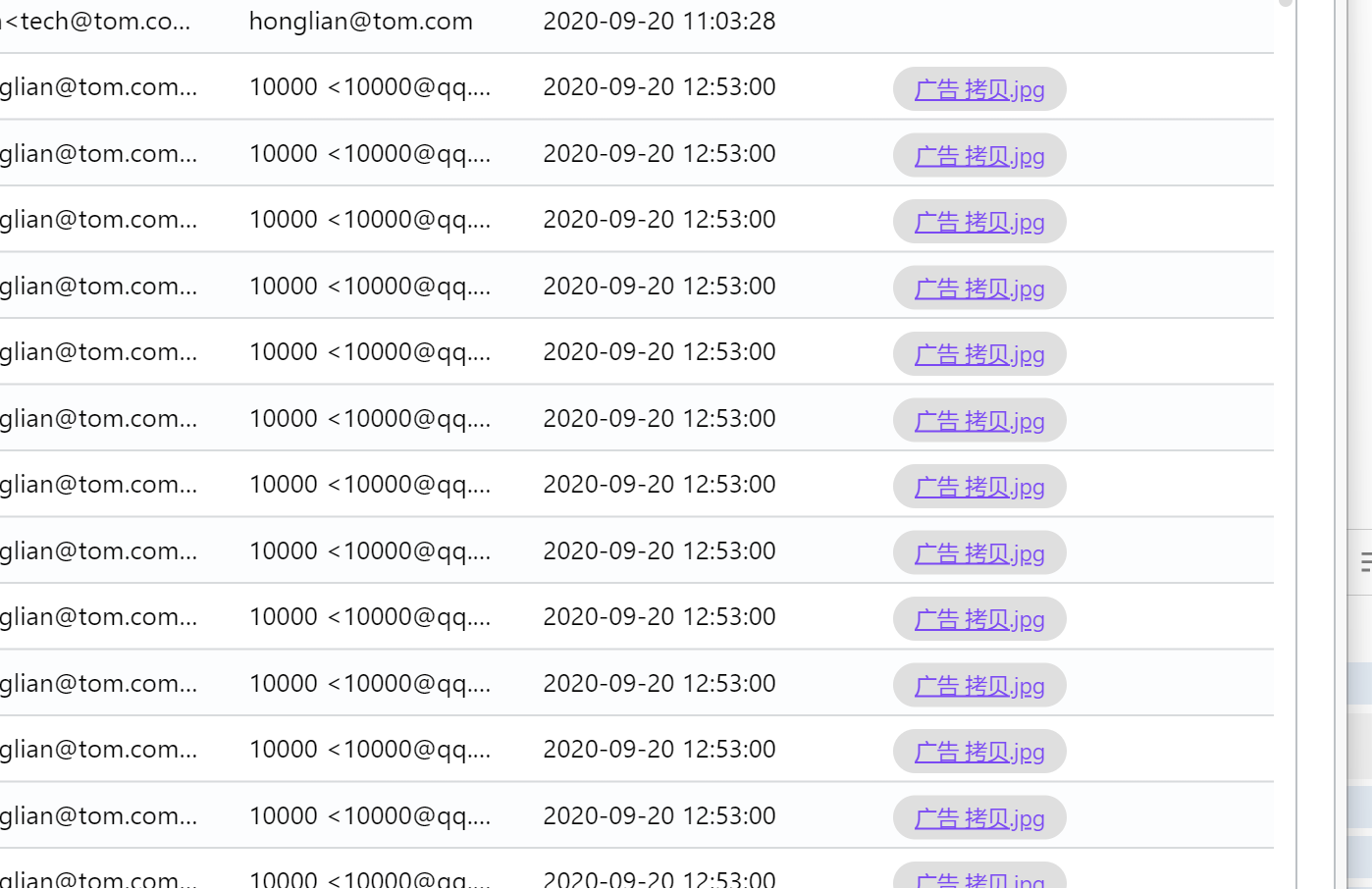

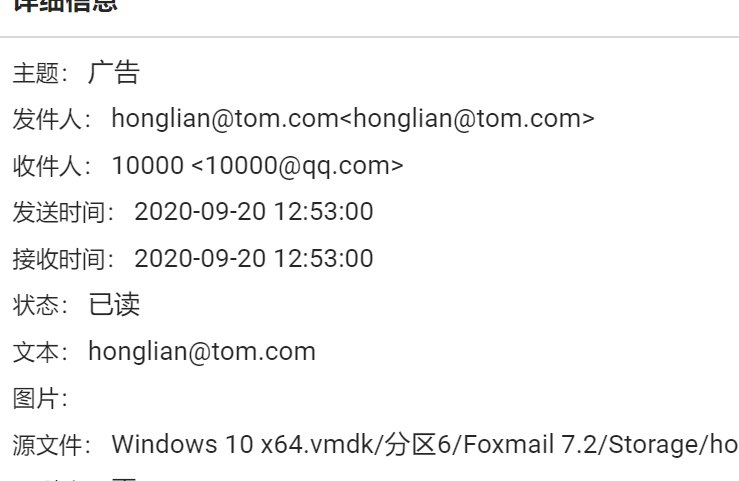

同时可以在这里看到图片的附件

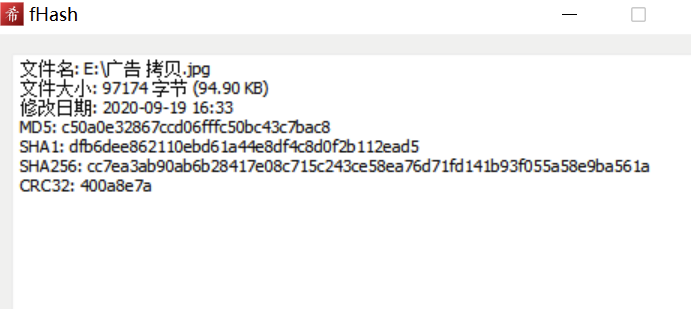

cc7ea3ab90ab6b28417e08c715c243ce58ea76d71fd141b93f055a58e9ba561a

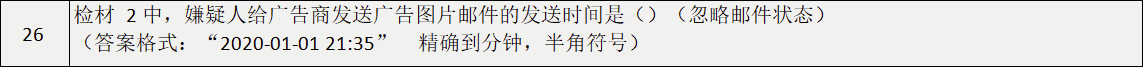

2020-09-20 12:53

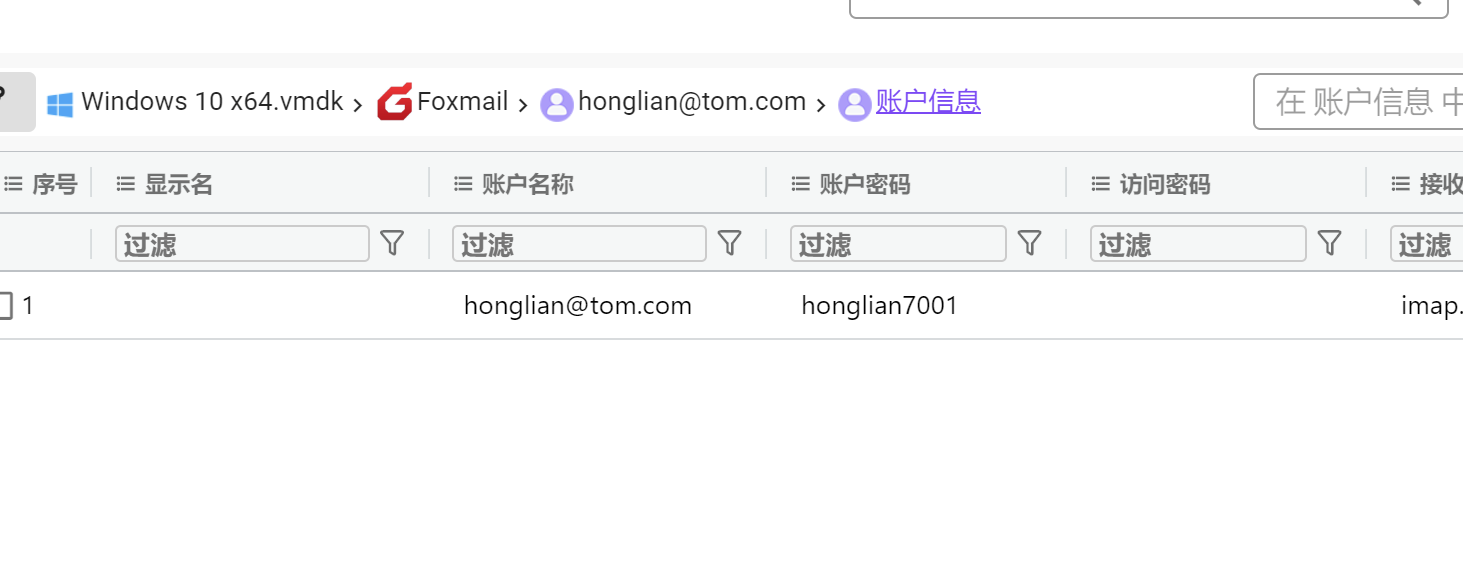

honglian7001

那应该是xshell了

xshell

qwer1234!@#$

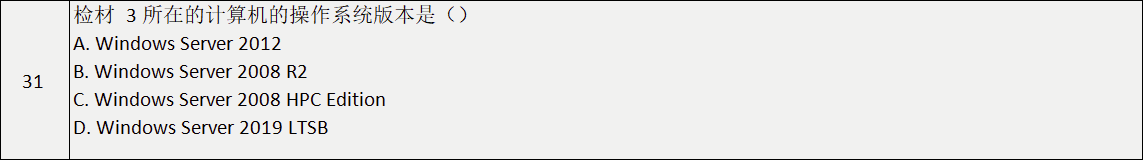

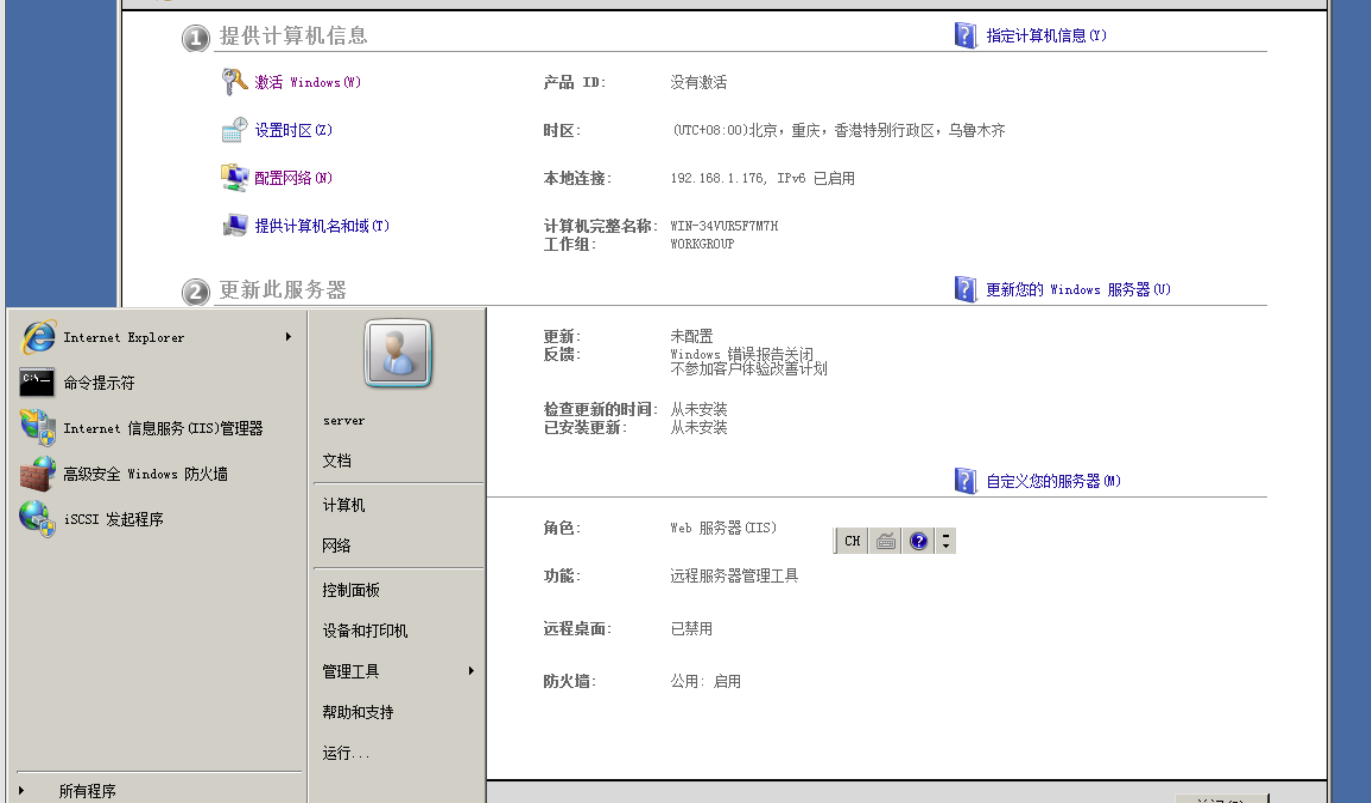

检材3

| 请使用第 8 题的答案作为密码解压检材 3,分析并回答下列问题 | header |

|---|---|

|

FF593FCCB3770B8845A3334631F8E80807638EE722C5AA7B34E877589857C3BA

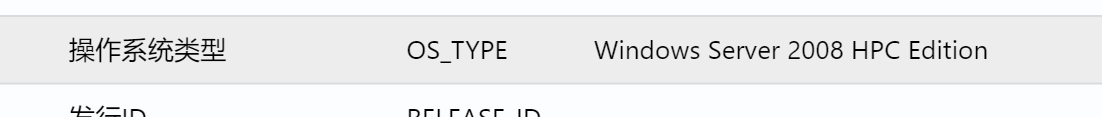

Windows Server 2008 HPC Edition

仿真一下看看

看到了IIS,有希望

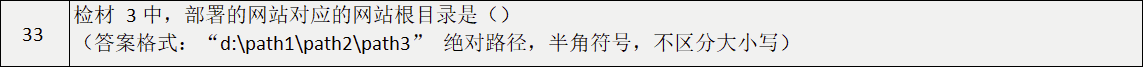

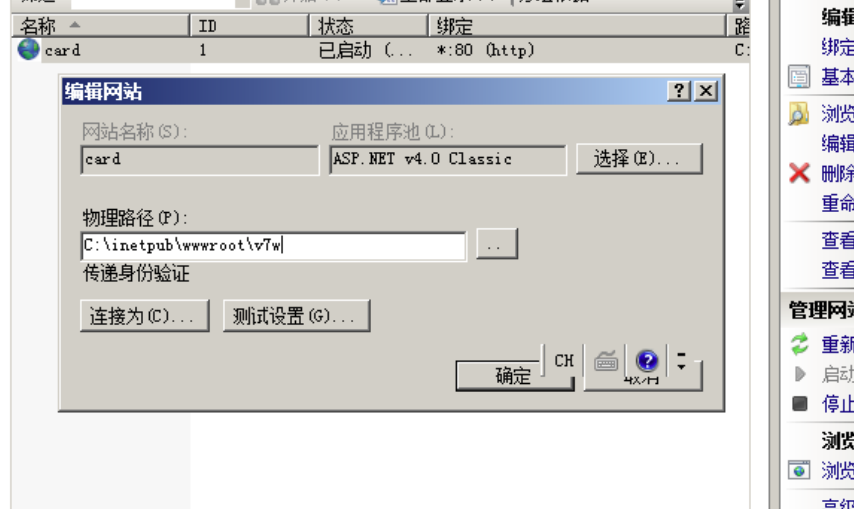

card

C:\inetpub\wwwroot\v7w

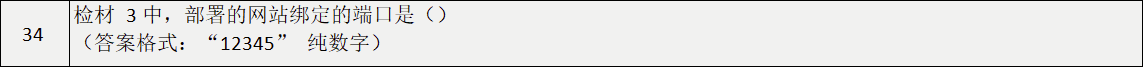

80

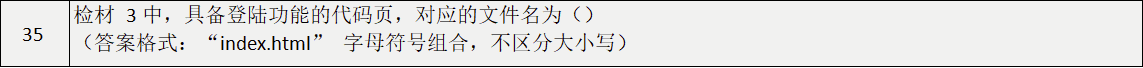

直觉上是dl,但其实涉及重定向,浏览web配置文件可得

dllogin.aspx

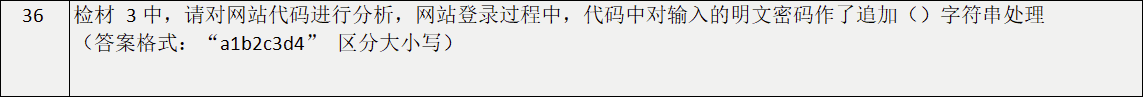

去看dllogin.aspx文件

OvO

App_Web_dllogin.aspx.7d7c2f33.dll

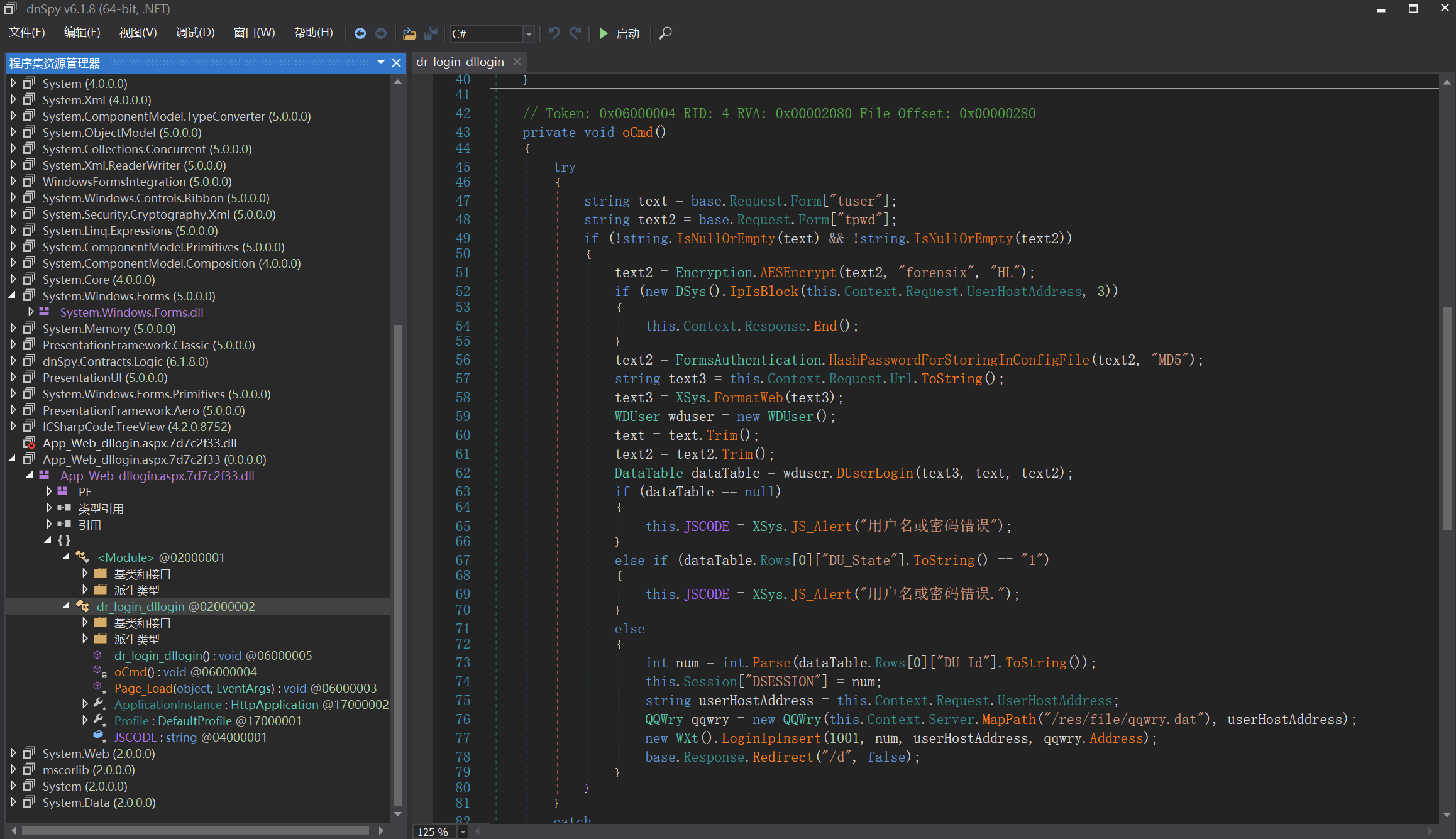

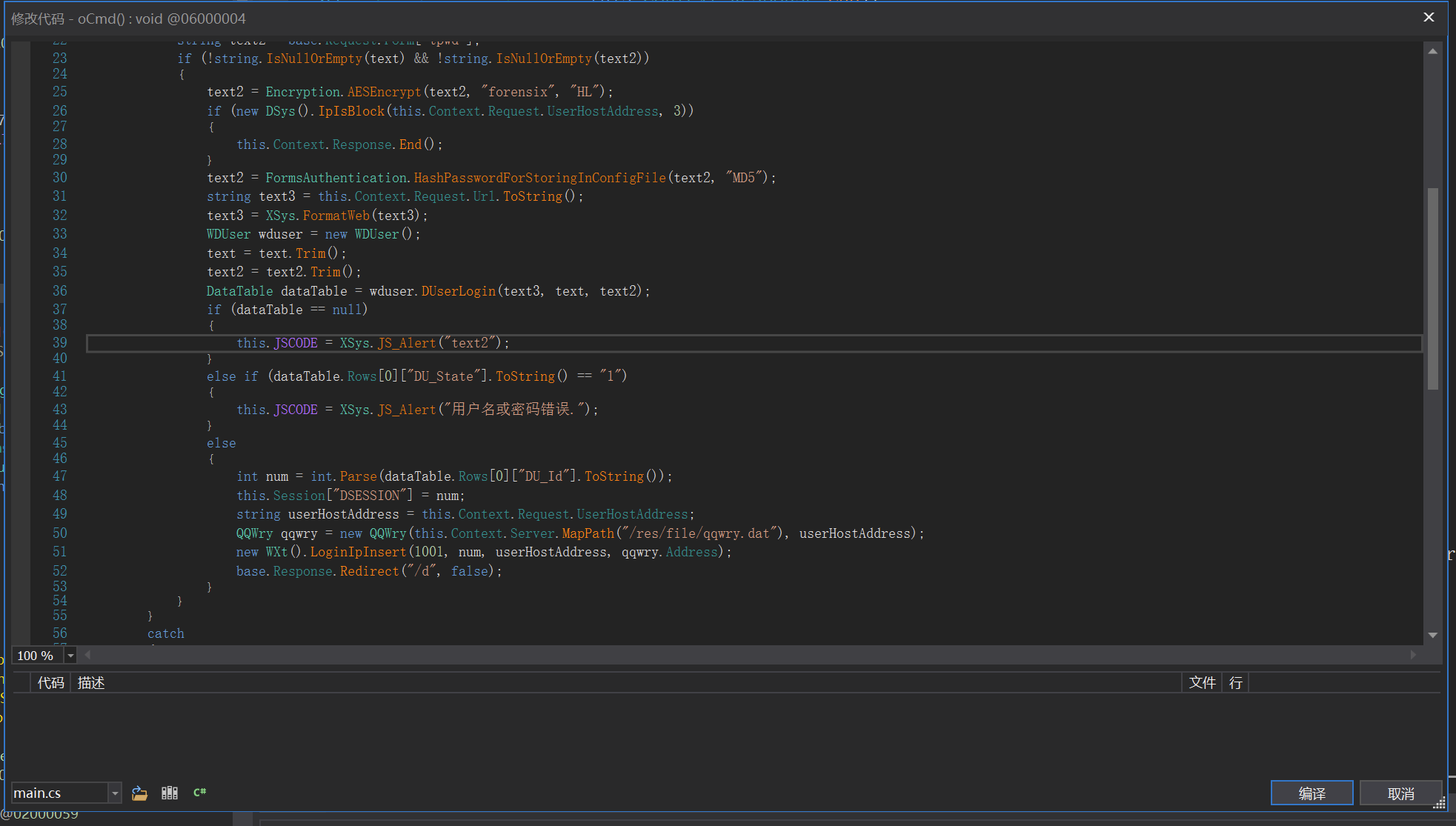

这里就比较难直接看出来了,涉及反编译知识

aspx文件,就是基于.Net编写的文件

下面这个软件可以很好的逆向.Net文件(当然官方就是用的这个)

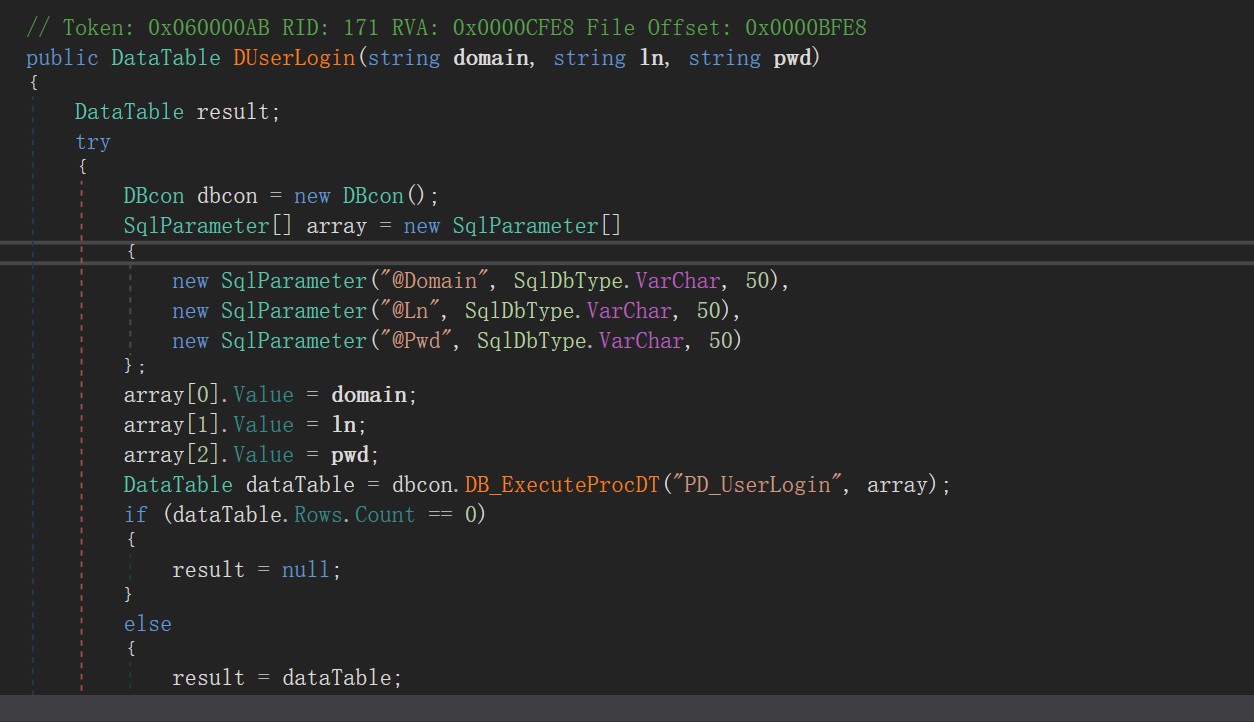

反编译上一题的动态资源文件

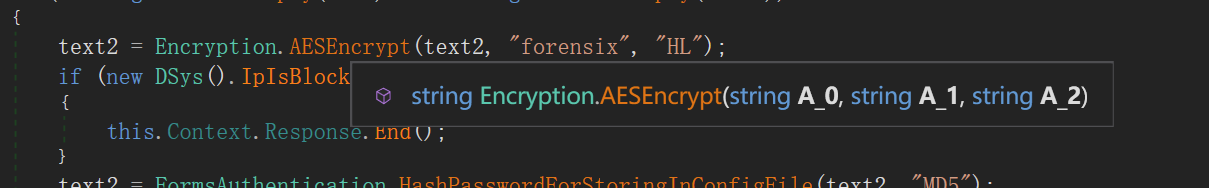

看到了AES加密

AESEncrypt

感觉比较考验代码审计和分析的能力qaq

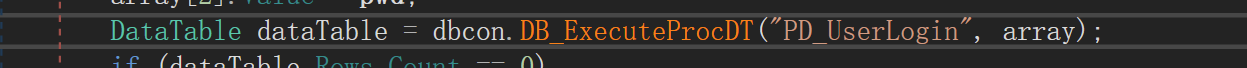

这行比较可疑

但是我点击了却不会跳转,所需要的库文件好像丢失了,暂时原因未知,等我弄清楚了再回来填坑qaq

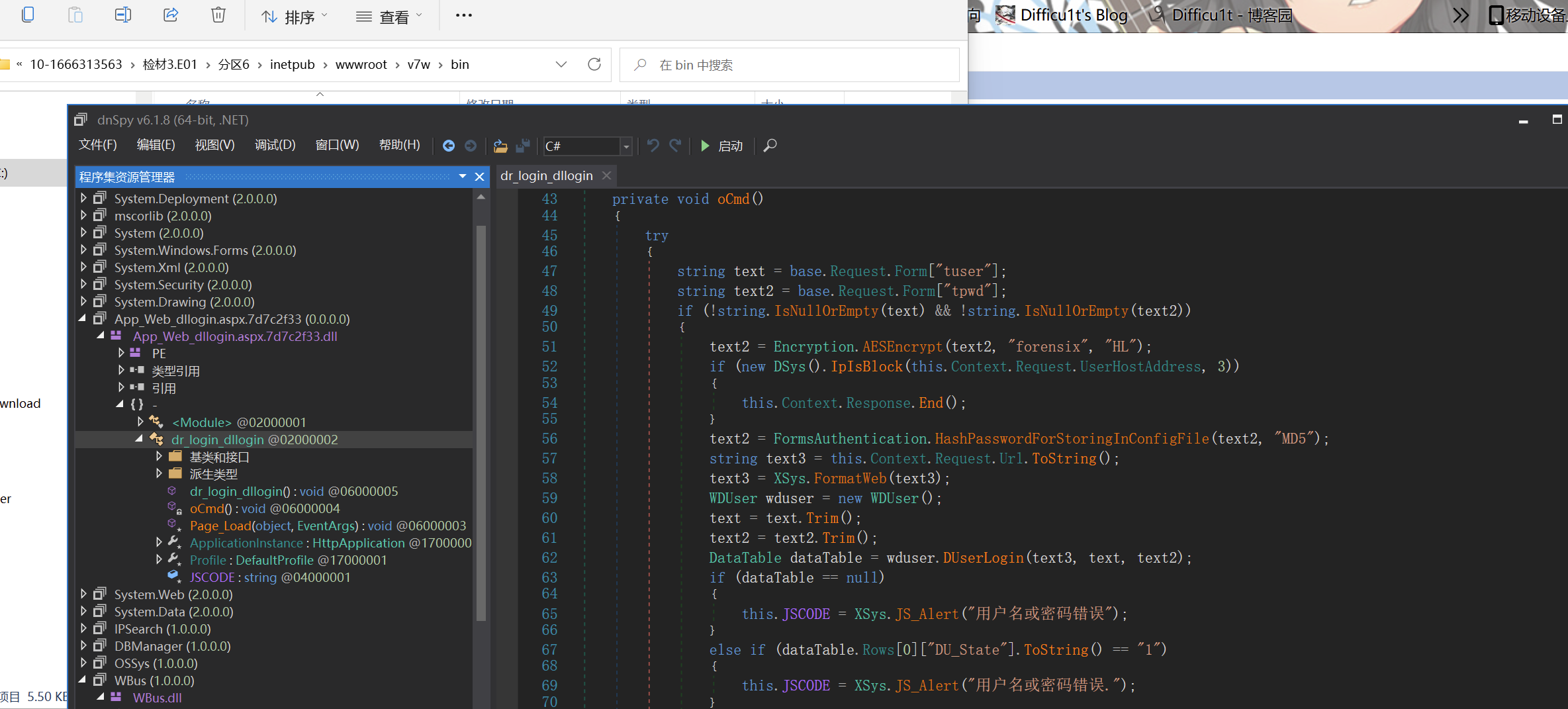

原因弄清楚了,当时直接把这个动态扩展文件分离出来了,但事实上各文件之间并不是完全独立的,彼此之间还是会存在调用关系,因此应该在本地直接把该文件所在的文件夹打开再反编译该文件

现在可以实现函数的跳转了:

上面说到的DataTable这一行对text三个变量进行了操作,因此查看DUseLogin()

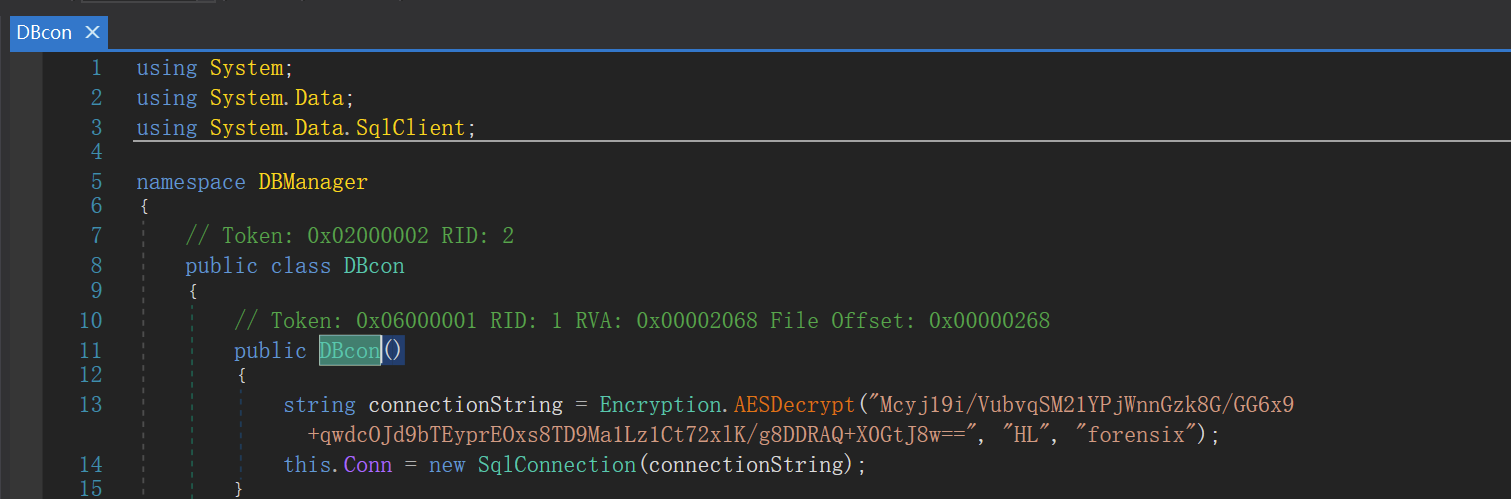

可以看到创造了DBcon()类,查看

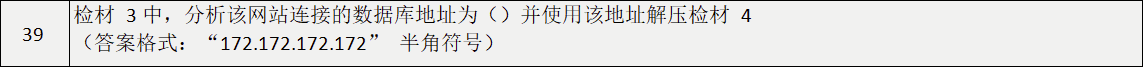

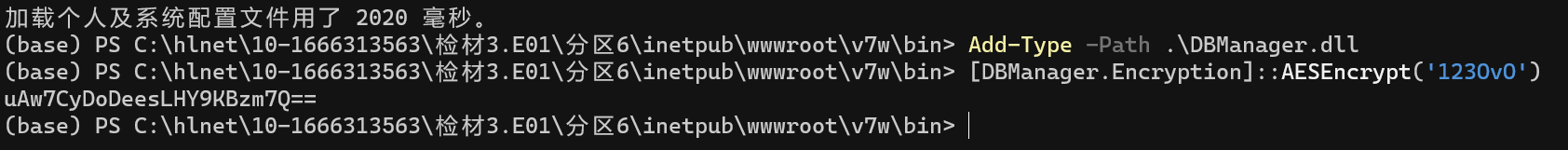

密文有了,想办法解密,这里不得不说官方确实挺新奇的

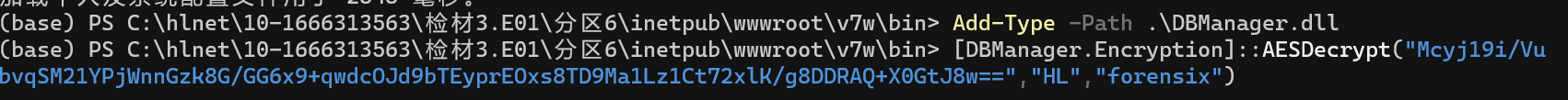

使用DBManager这个文件,将其添加到本地,使用本地的powershell跑一下解密过程

注意poweshell应该在文件所在目录下打开,否则添加路径会出问题

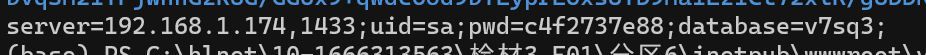

解密成功:

脑洞确实大,终究是我太菜了==

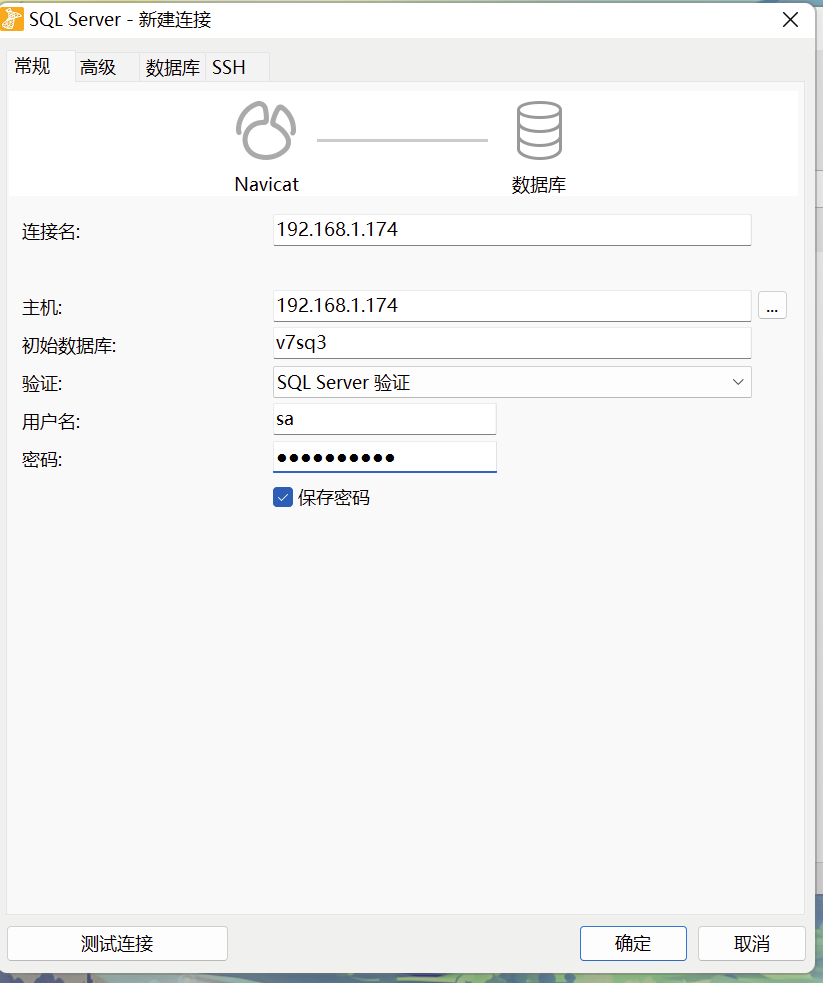

192.168.1.174

c4f2737e88

1433

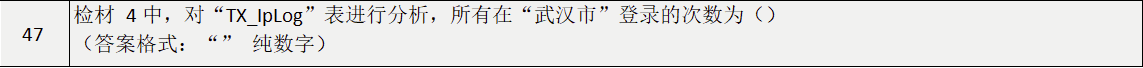

检材4

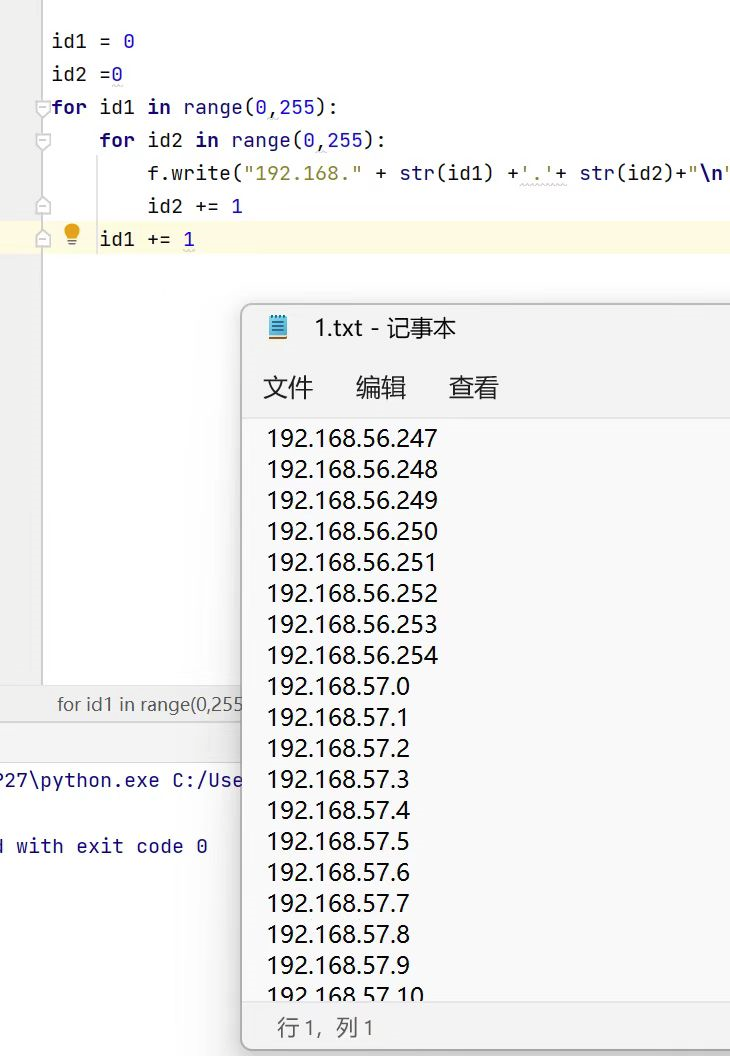

| 请使用第 39 题的答案作为密码解压检材 4,分析并回答下列问题 | header |

|---|---|

| 其实我认为即使没有拿到作为解压密码的ip地址其实也可以写个脚本爆破一下检材4 | |

| 甚至我真的写了0.0 | |

|

E5E548CCAECD02608A0E053A5C7DCDBFBDD4BE5B0E743EB9DC8E318C369BEBC8

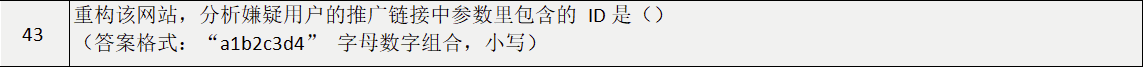

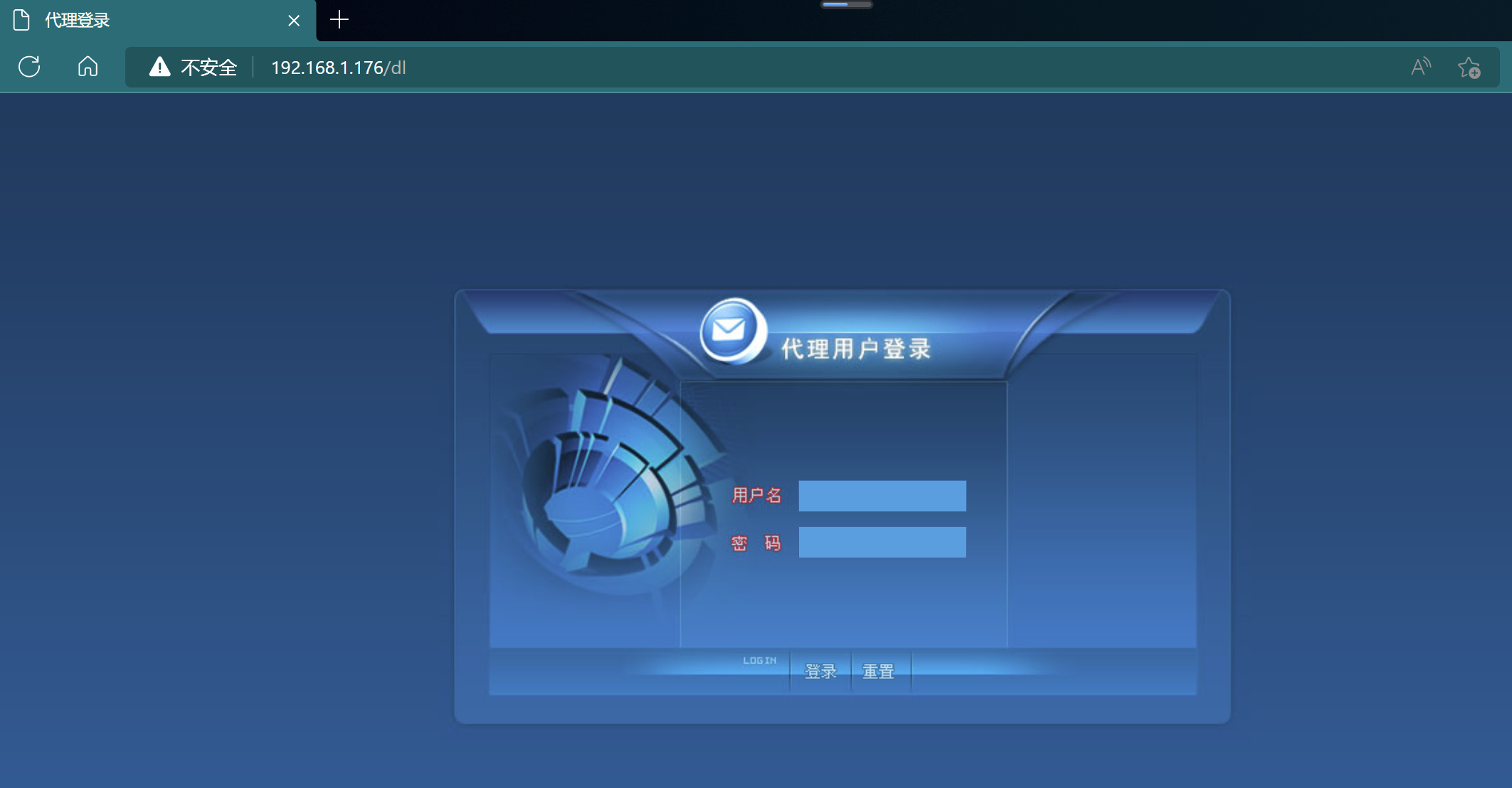

重构网站,最有意思的部分来了,只要能重构完并且登陆进去下面的题应该就都迎刃而解了

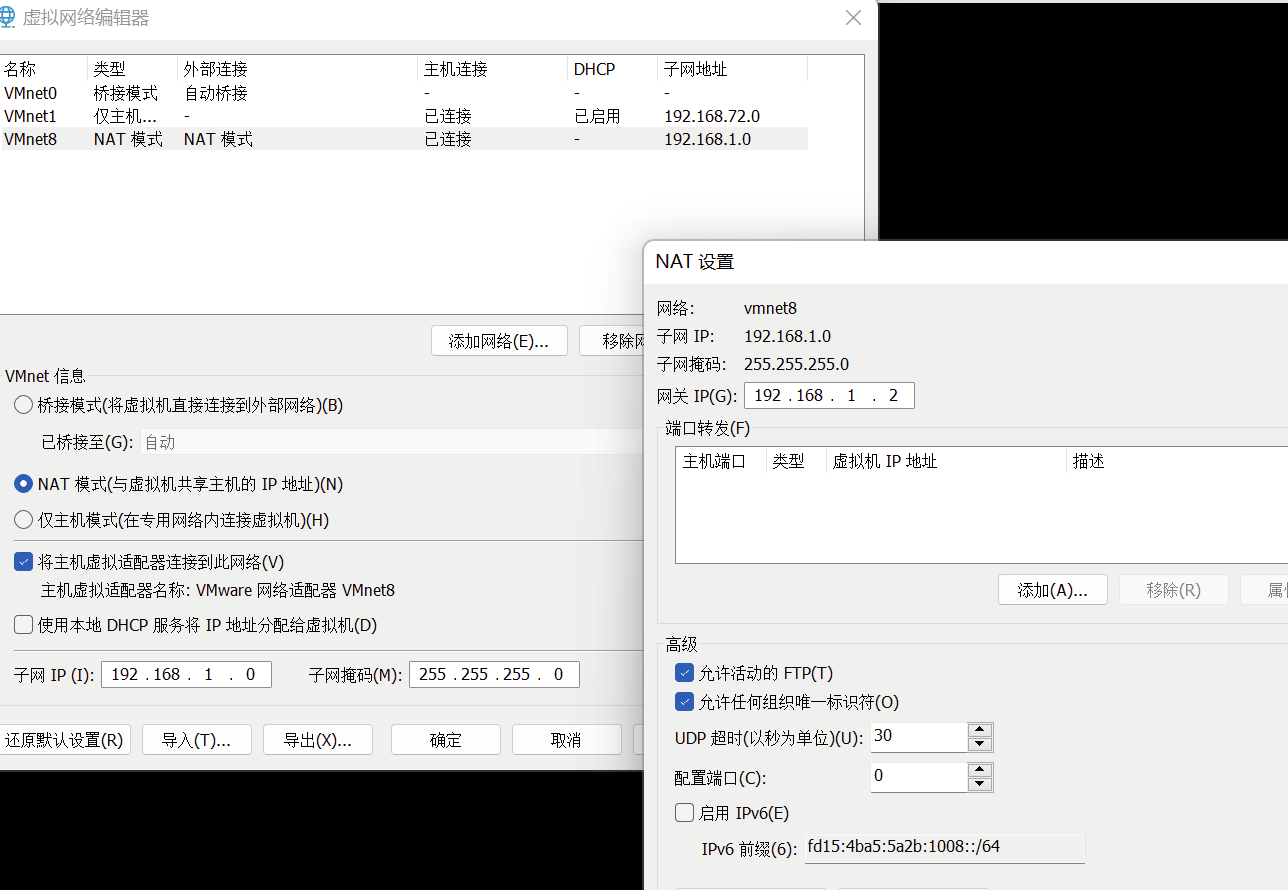

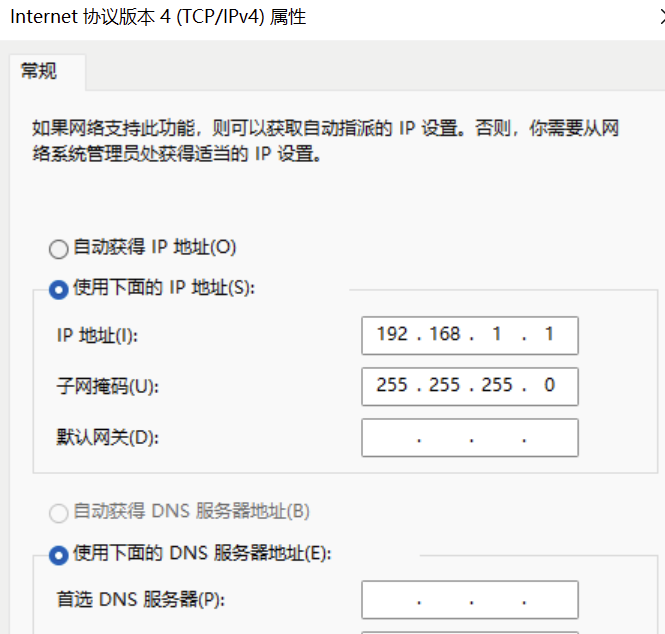

先配置虚拟机的网络,都是192.168.1.0网段的

出现网站前端界面了,说明刚刚配置的没有问题

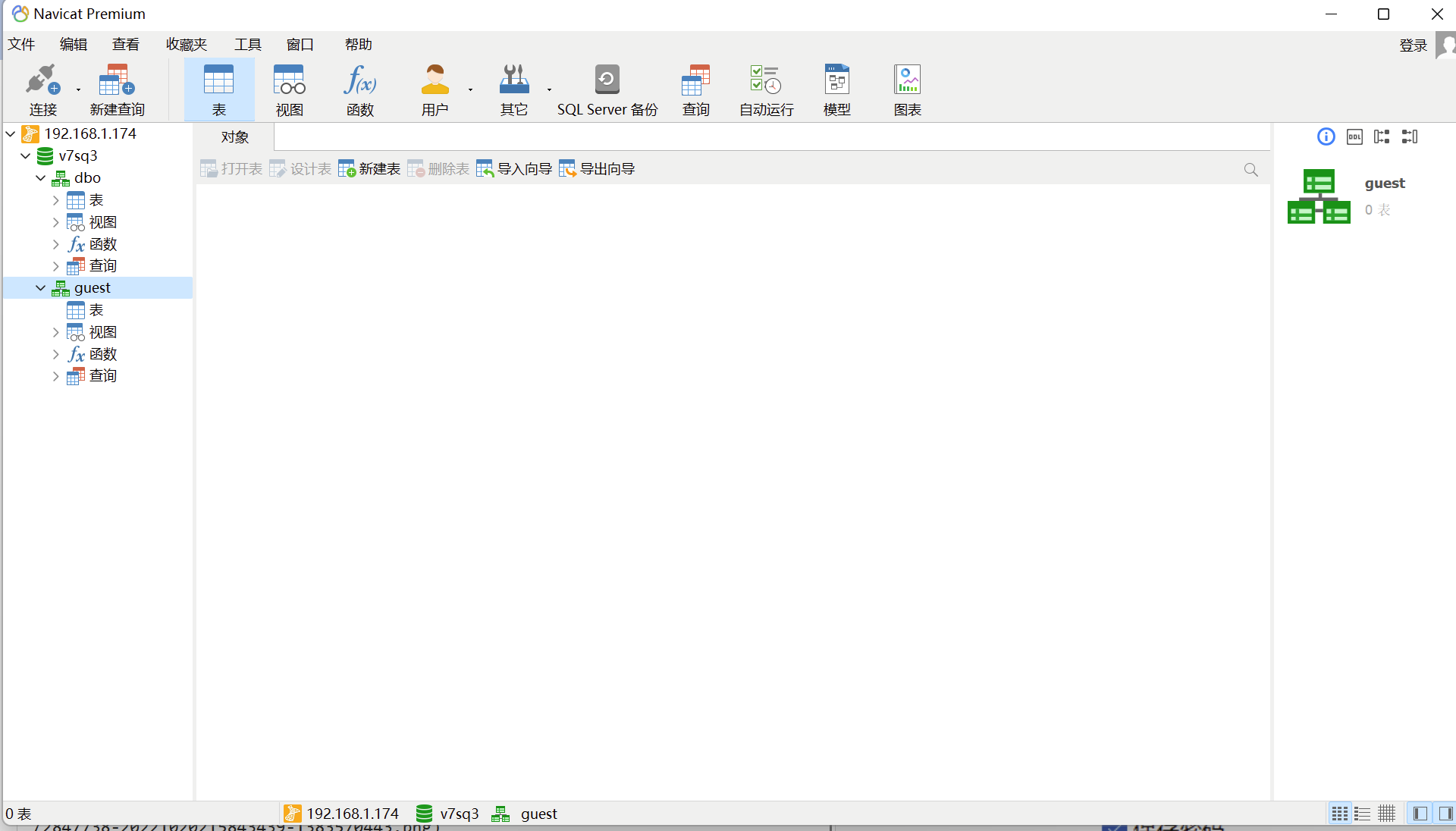

不知道密码0.0,,但是检材4应该是数据库服务器,在历史命令里也可以证实这一点,尝试直接连接数据库

仿真该检材

还真是数据库服务器,但确实不用docker ps -a会发现其实mysql服务是没有开着的,打开一下

哦对了刚刚网站的服务也得开一下(忘开了抱歉)

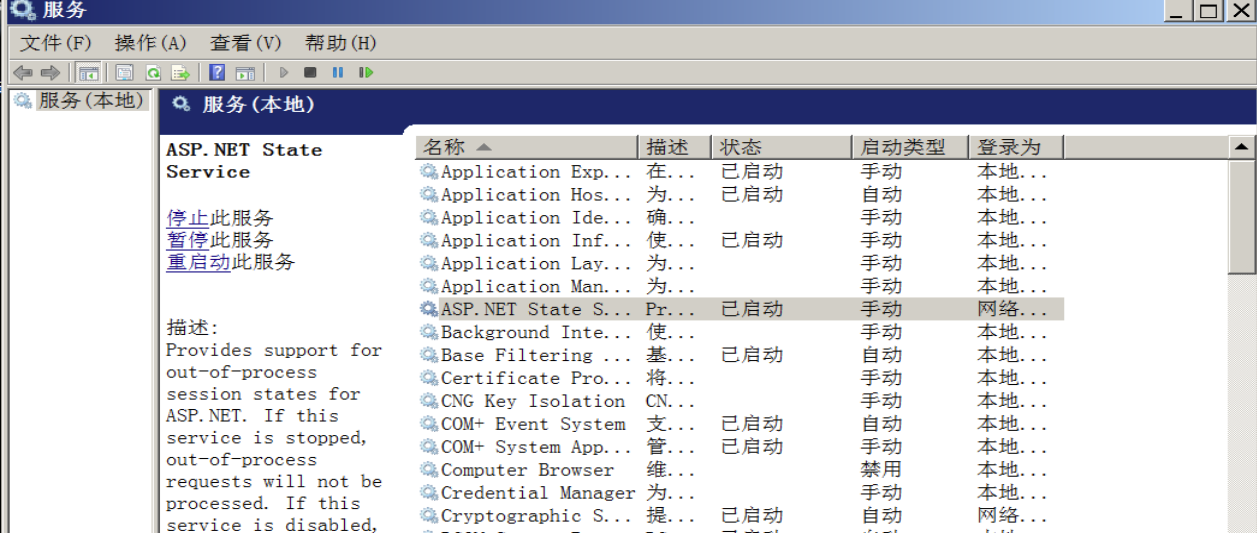

win+r->services.msc->开启

好,连接数据库

呃,第一次没有连上,原来是检材4的网卡没有配置

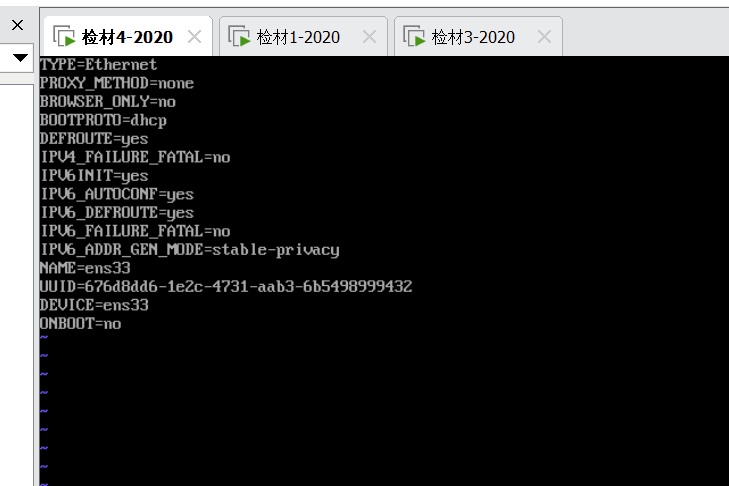

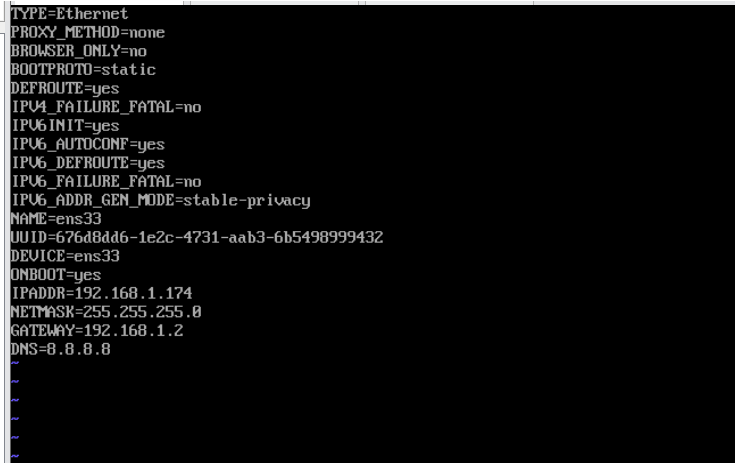

好,检查默认网卡配置,命令vi /etc/sysconfig/network-scripts/ifcfg-ens33

将BOOTPROTO的默认dhcp改为static,ONBOOT改为yes,添加IP地址网段必须和主机连接的网络网段相同,添加子网掩码和网关,在下面添加DNS地址(好像不是必须的?)

重启虚拟机(或者重启网络服务 /etc/init.d/network restart)

这次终于连上了

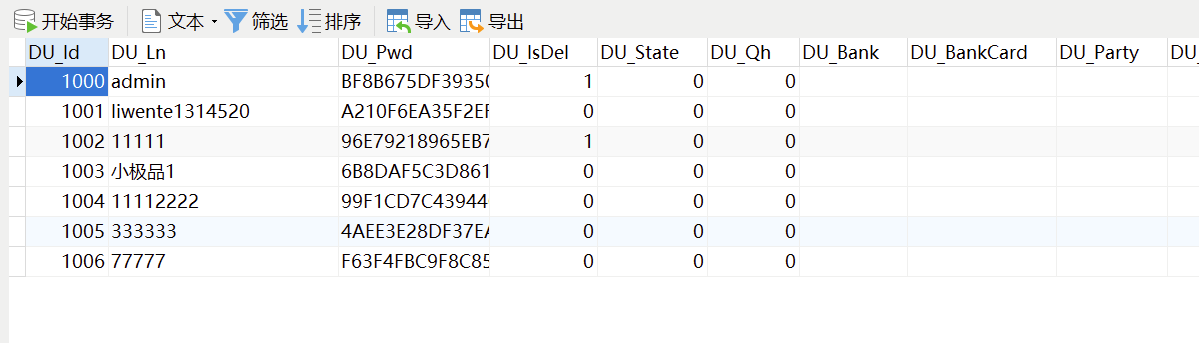

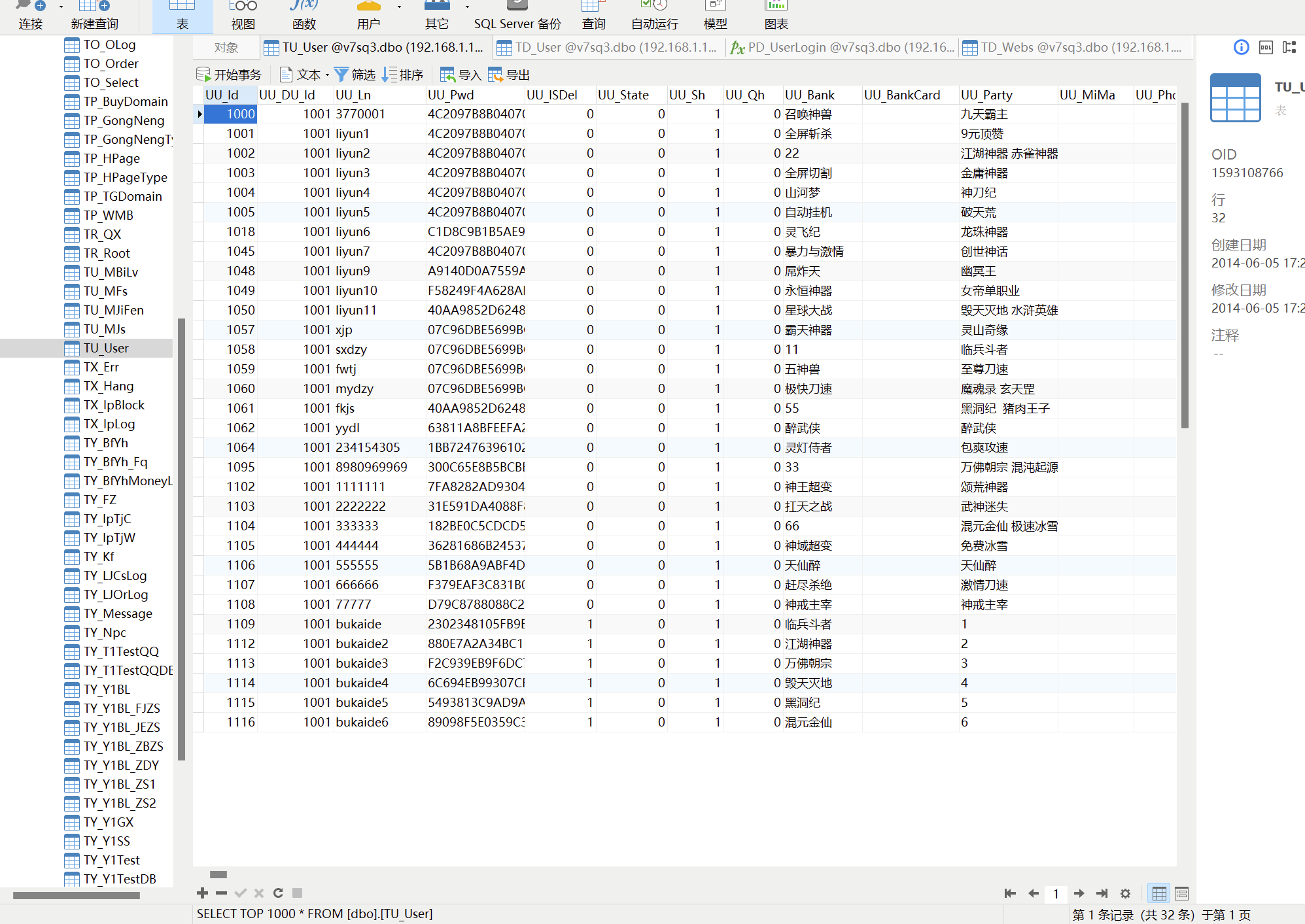

看一下用户表

这里第一感觉会是admin用户,其实不是(真的坑)

通过检材2可以发现liwente1314520,其实这才是真正的用户

当然也可以通过刚刚逆向出来的代码分析

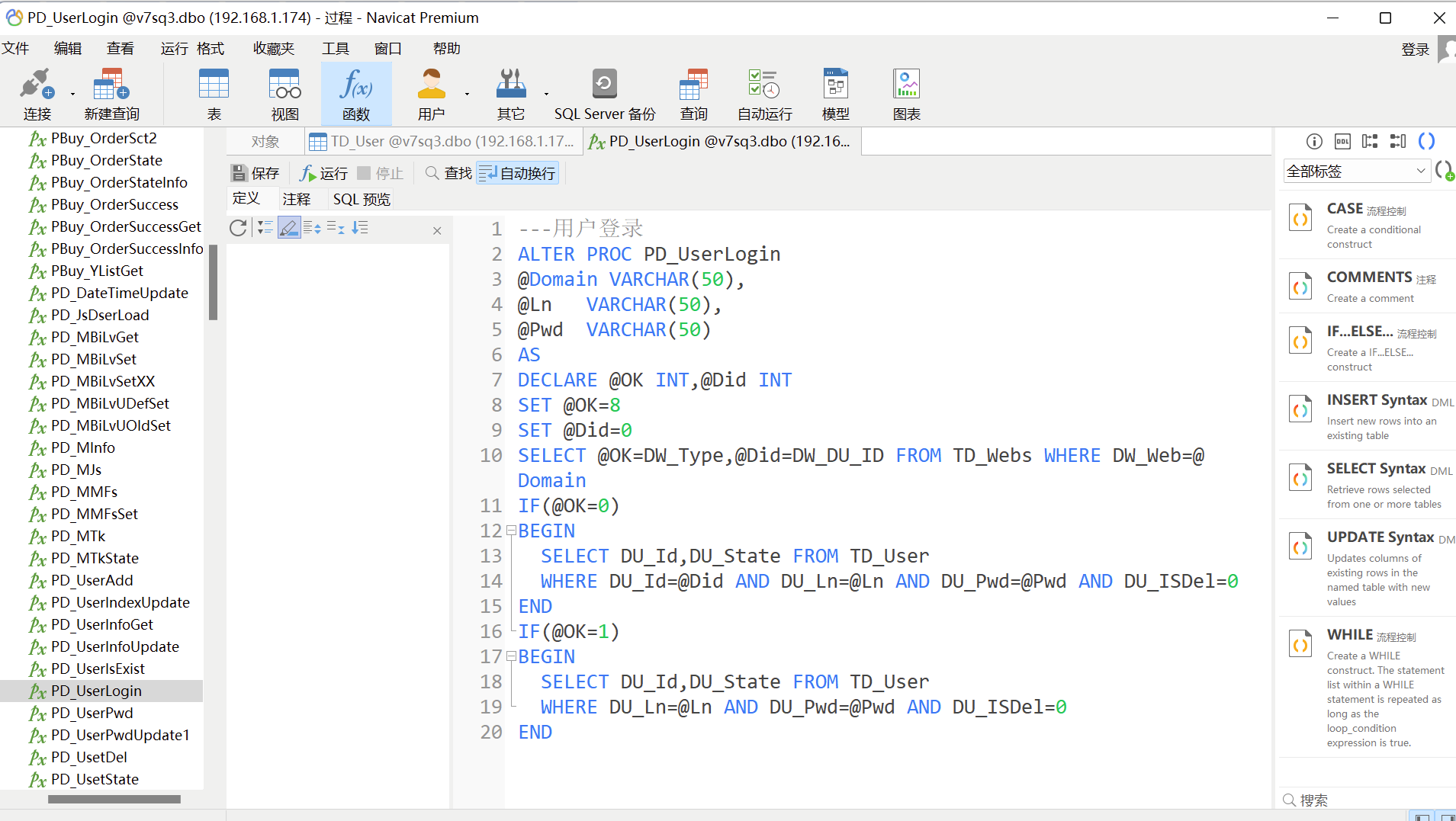

去数据库里寻找PD_UserLogin方法(函数里)

这里存储方法写的很清楚,在最下面也可以发现当DU_ISDel=0时才可登陆

因此admin肯定是不行的

接下来有两种思路登陆

一、powershell解密(刚刚加密的逆过程)

先将数据库中的密码修改掉,改为123,手动添加OvO

再进行一次md5运算后替换数据库中的密码

二、反弹密码

我们知道在登陆时密码错误会报错

那么直接将其报的错误信息改成我们想要的答案

我们知道text2代表的就是通过一系列运算最终得到的密码,因此直接将报错信息改为text2让其把密码弹给前端(记得修改完dll文件后要去虚拟机里替换原来的文件)

拿到弹回来的密码即可实现登陆

这里我改好密码后仍然显示登陆不上,再次审计发现刚刚的存储过程还设置了白名单qaq

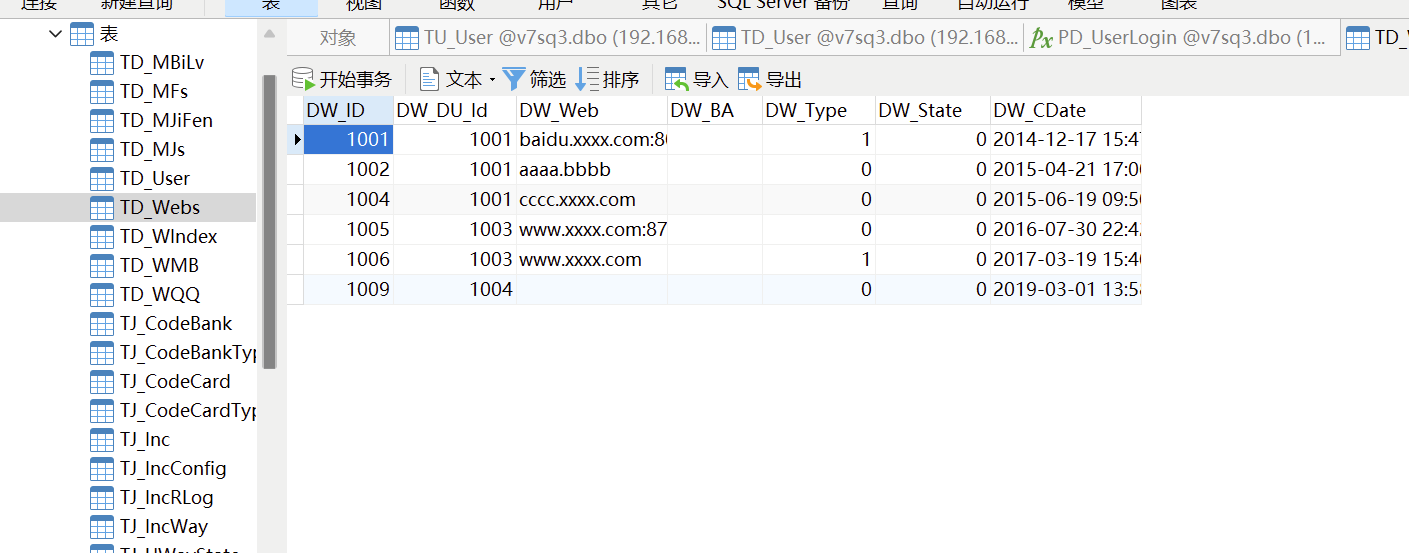

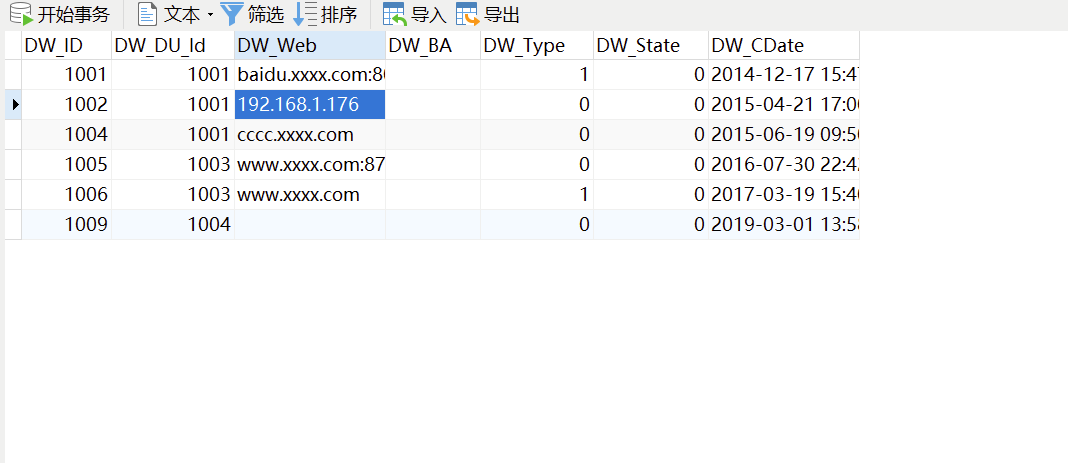

找到TD_WEBS

这里一定要把ip地址加进去,否则没办法访问

废了九牛二虎之力,终于进来了0.0

26

数据库里看一下

32

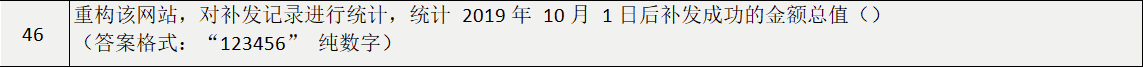

0.0 爬虫爬下来,excel筛一下

138408

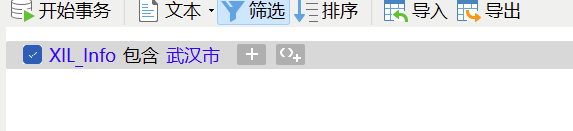

添加筛选条件

2829

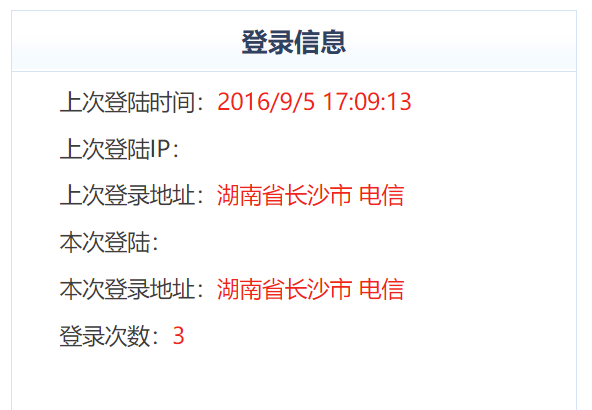

进入该用户的代理后台

用户余额

1066449 元

在连接代码处可以看到推广id

d0fdd7a9a010d37e

2016/9/5 17:09:13

总结

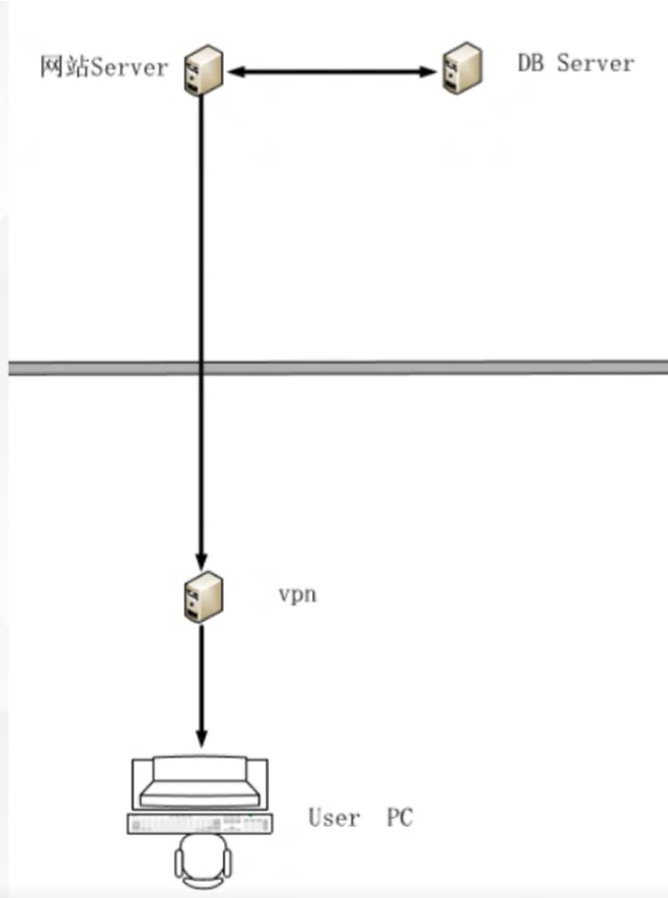

本次设计架构图:

通过检材1作为跳板机,去找到检材2和检材3,以及后面的检材4

浙公网安备 33010602011771号

浙公网安备 33010602011771号