实验一

------------恢复内容开始------------

中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

|

实验一 |

|

网络侦查与网络扫描 |

|

学生姓名 |

陈健飞 |

|

年级 |

2018级 |

|

区队 |

网安六区 |

|

指导教师 |

高见 |

信息技术与网络安全学院

2018年10月22日

实验任务总纲

2020—2021 学年 第 一 学期

一、实验目的

1.加深并消化本课程授课内容,复习所学过的互联网搜索技巧、方法和技术;

2.了解并熟悉常用搜索引擎、扫描工具、社交网站等互联网资源,对给定的任务进行搜索、关联、分析;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用office2003或2007、Nmap、等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、扫描软件。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

实验任务(一)

网络侦查是指黑客为了更加有效地实施攻击而在攻击前或攻击过程中对目标主机的所有探测活动。网络侦查有时也被称为“踩点”。通常“踩点”包括以下内容:目标主机的域名、IP地址、操作系统类型、开放了哪些端口,以及这些端口后面运行着什么样的应用程序,这些应用程序有没有漏洞等。那么如何收集信息呢?可以利用与技术无关的“社会工程学”,搜索引擎以及扫描工具。

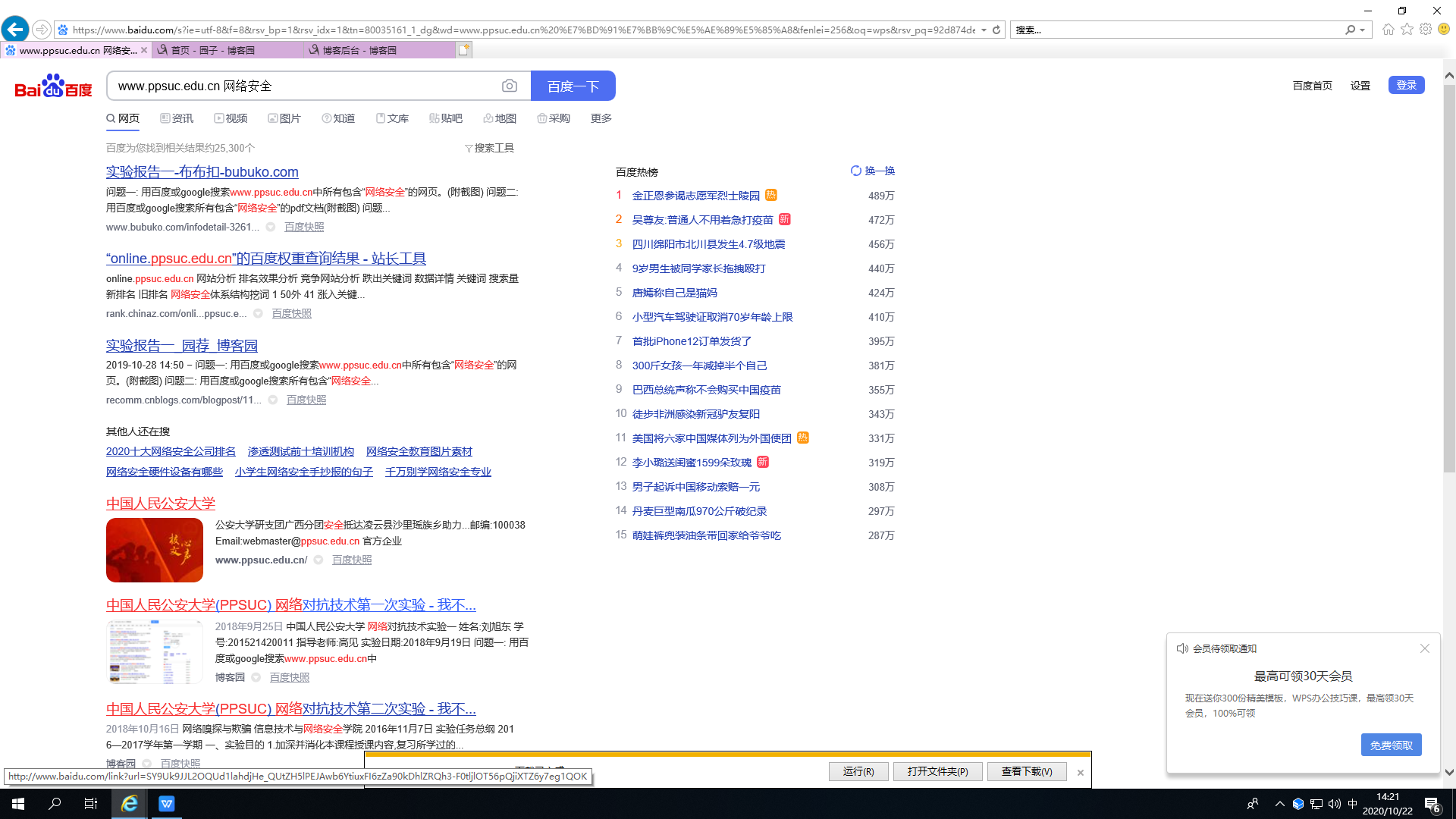

问题一:

用百度或google搜索www.ppsuc.edu.cn中所有包含“网络安全”的网页。(附截图)

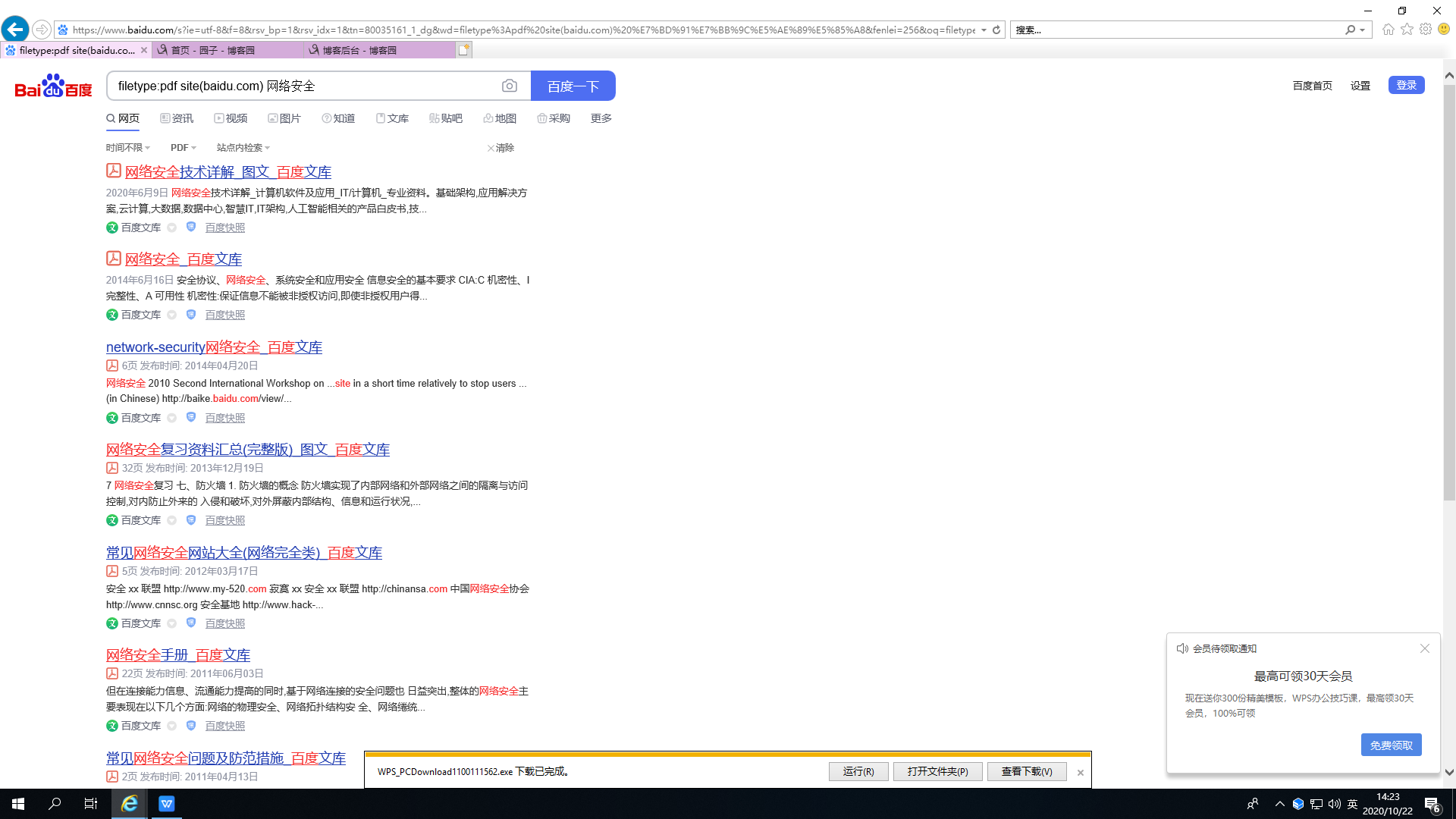

问题二:

用百度或google搜索所有包含“网络安全”的pdf文档(附截图)

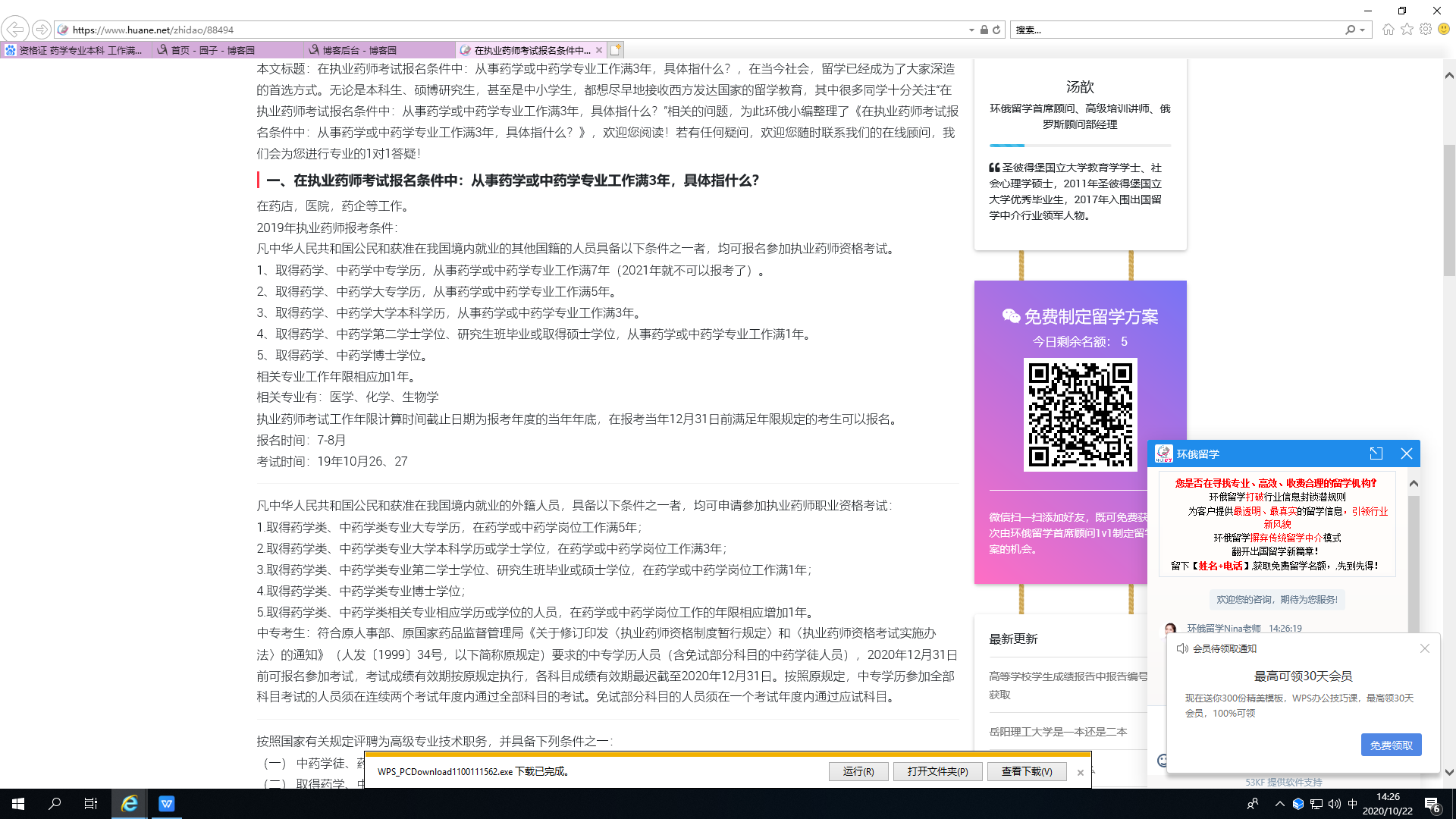

问题三:

小丽是药学专业的一名本科生,现已从事药学专业的工作,目前她想考取一个资格证,但是报名条件中要求其工作满三年。那么,小丽想考取的是什么证。(请回答并附截图证明。)

是国家药师资格证。

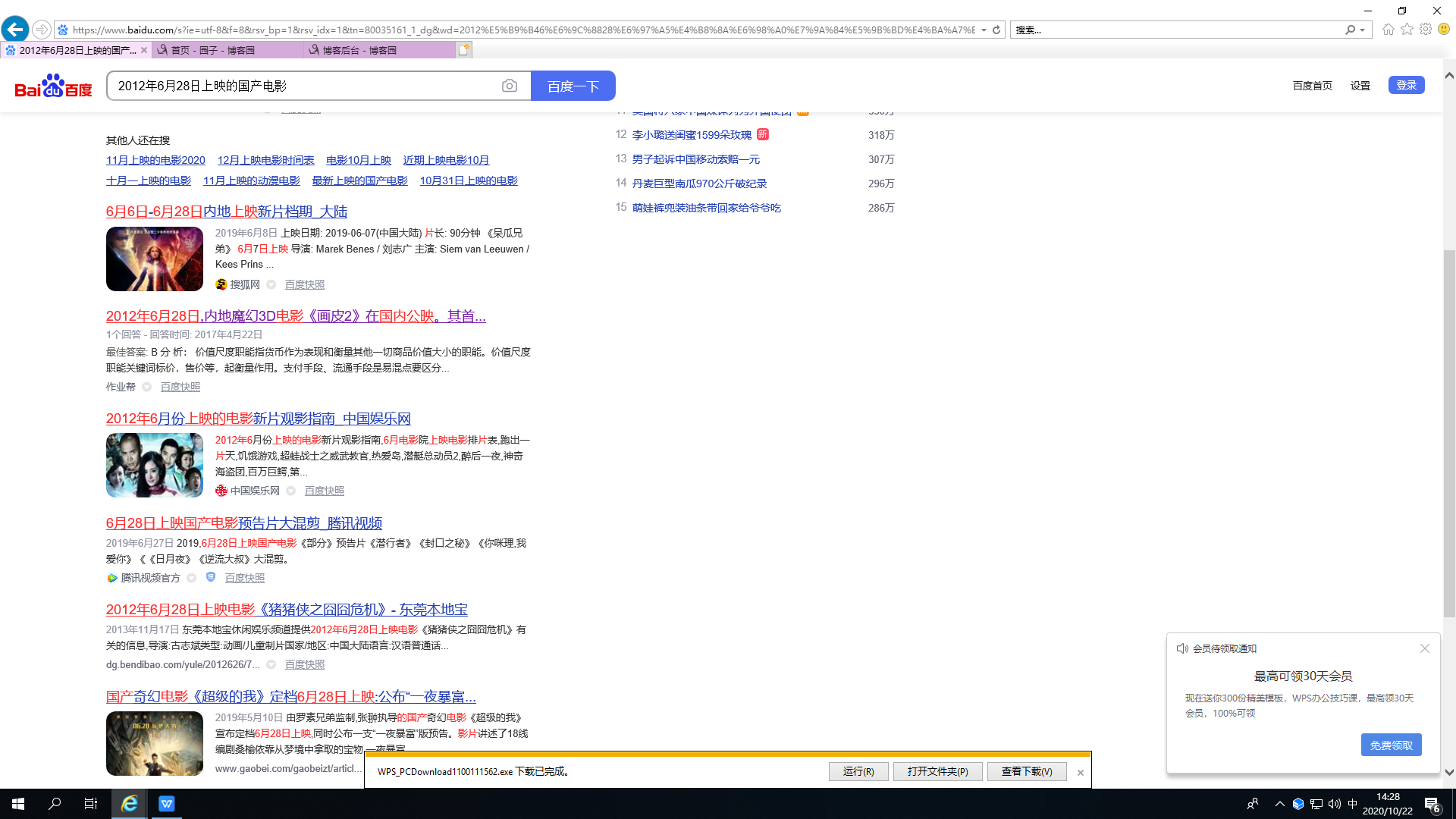

问题四:

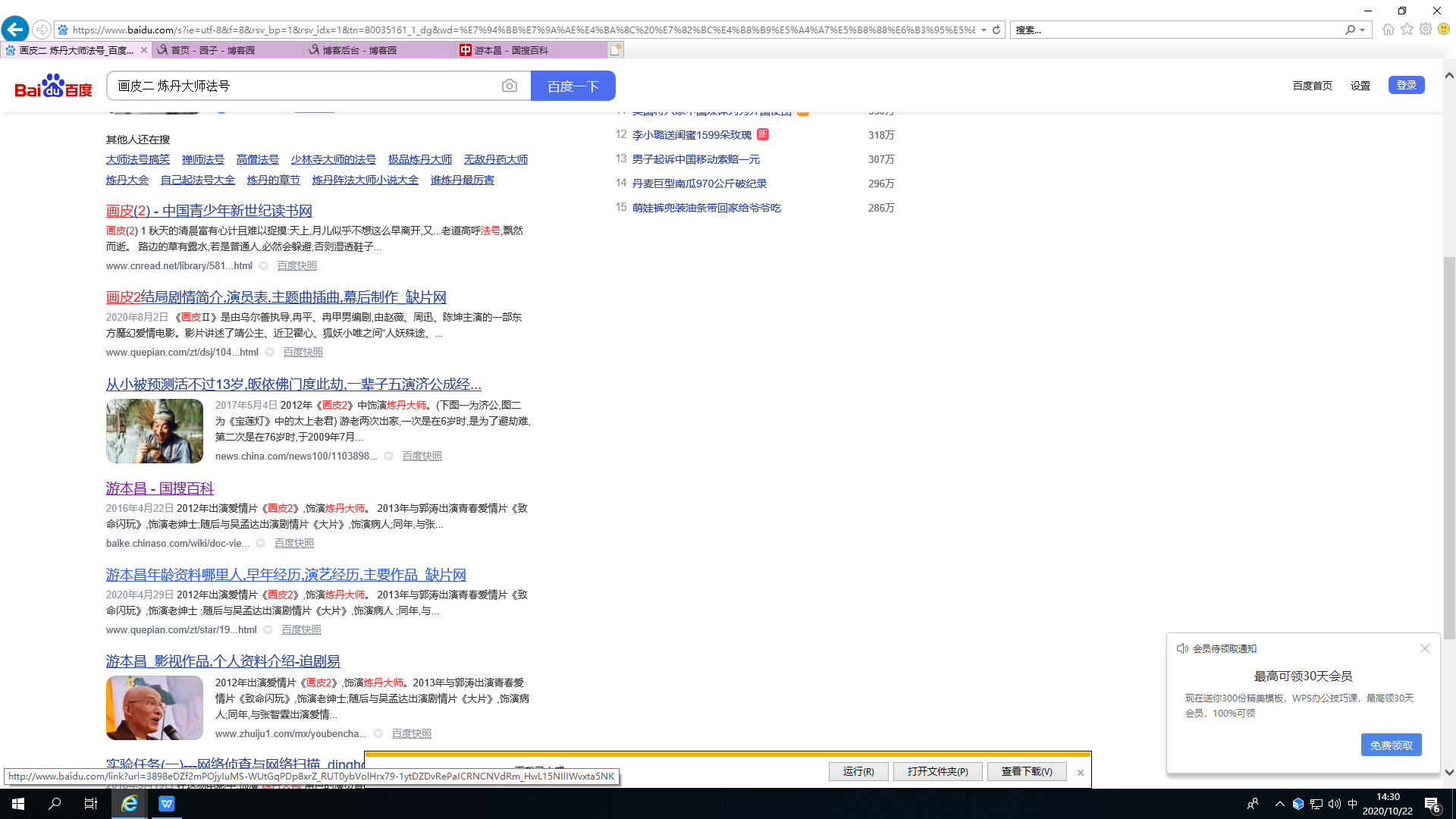

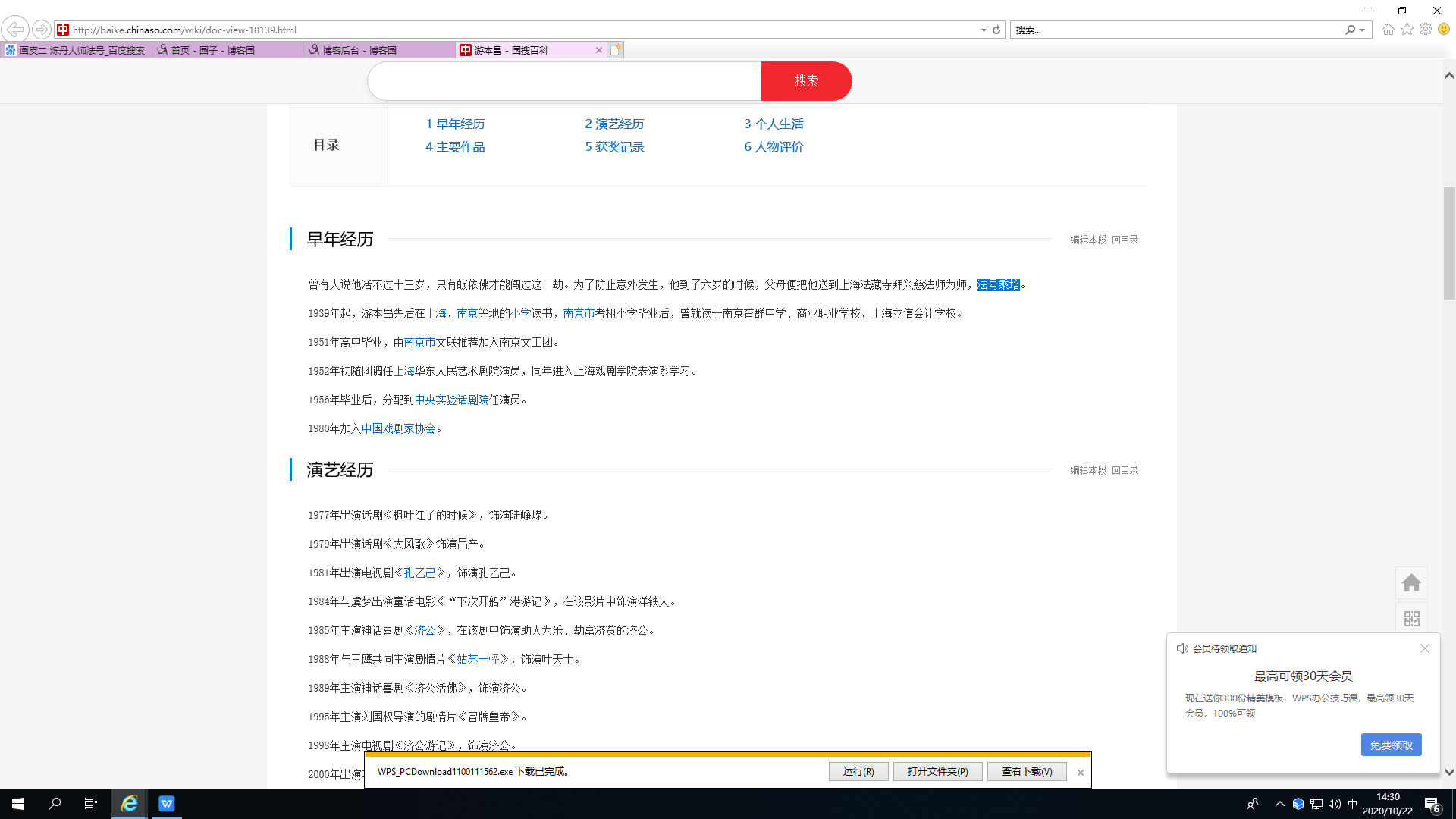

6月28日是小王的生日,他是中国人民公安大学2008年入学的本科生。在大四这年,为了庆祝生日,他和朋友们一起看了一场刚好在生日这天上映的国产玄幻电影。在这场电影中,饰演“炼丹大师”角色的演员曾经出家,请问他当时的法号是什么?(附截图)

画皮二,法号乘培

问题五:

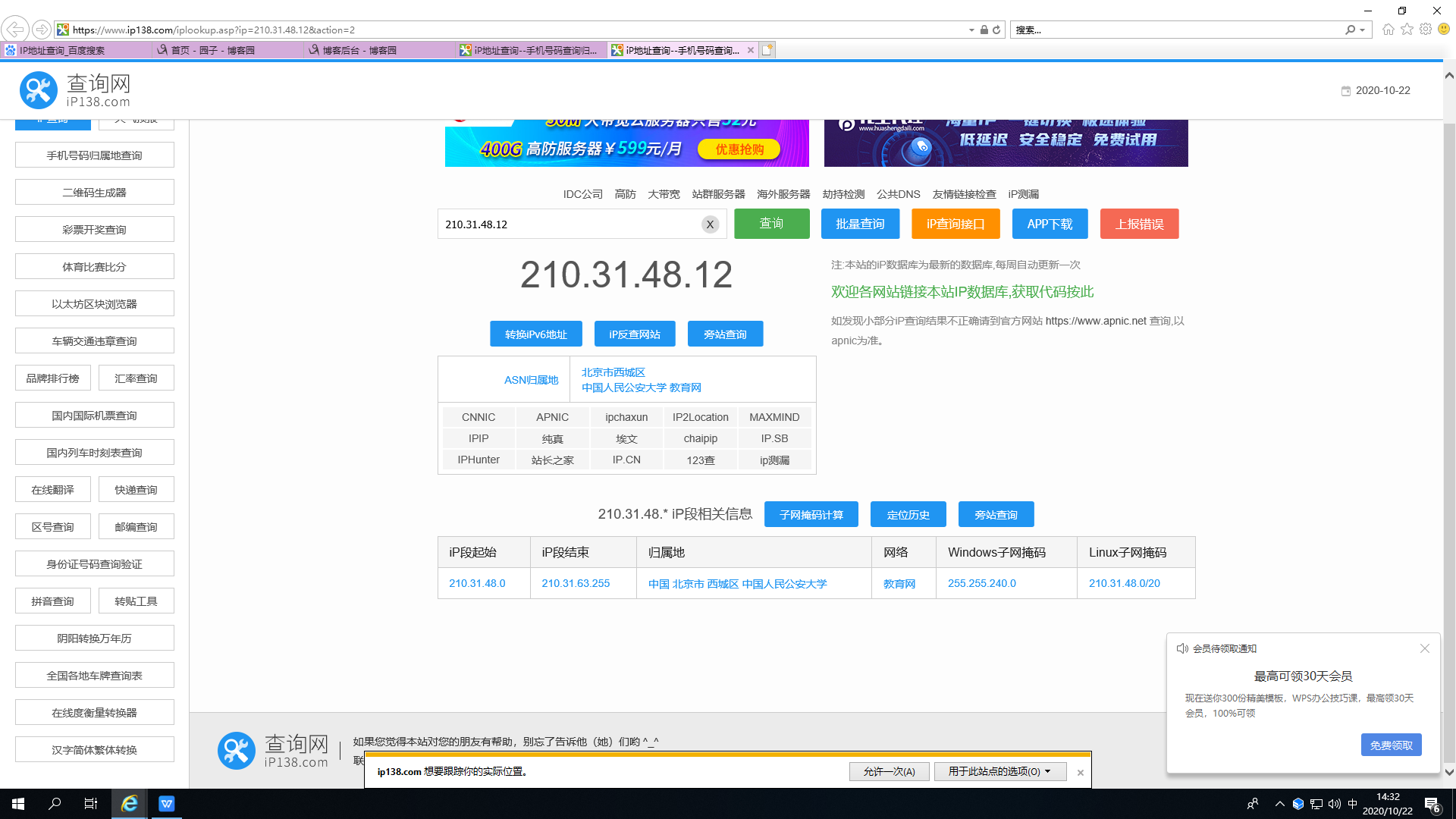

210.31.48.31,该IP地址是属于哪个单位的(附截图)

中国人民公安大学

问题六:

在一个案件中,获取了犯罪嫌疑人的一个MAC地址:40-16-9F-4E-7F-B4,请查询该MAC地址对应的厂商是(附截图)

厂商是TP-LINK。

问题七:

在一个案件中,获取了犯罪嫌疑人的LAC是41064,CID是16811,这个人可能在什么地方?(附截图)

中国人民公安大学团河校区。

问题八:

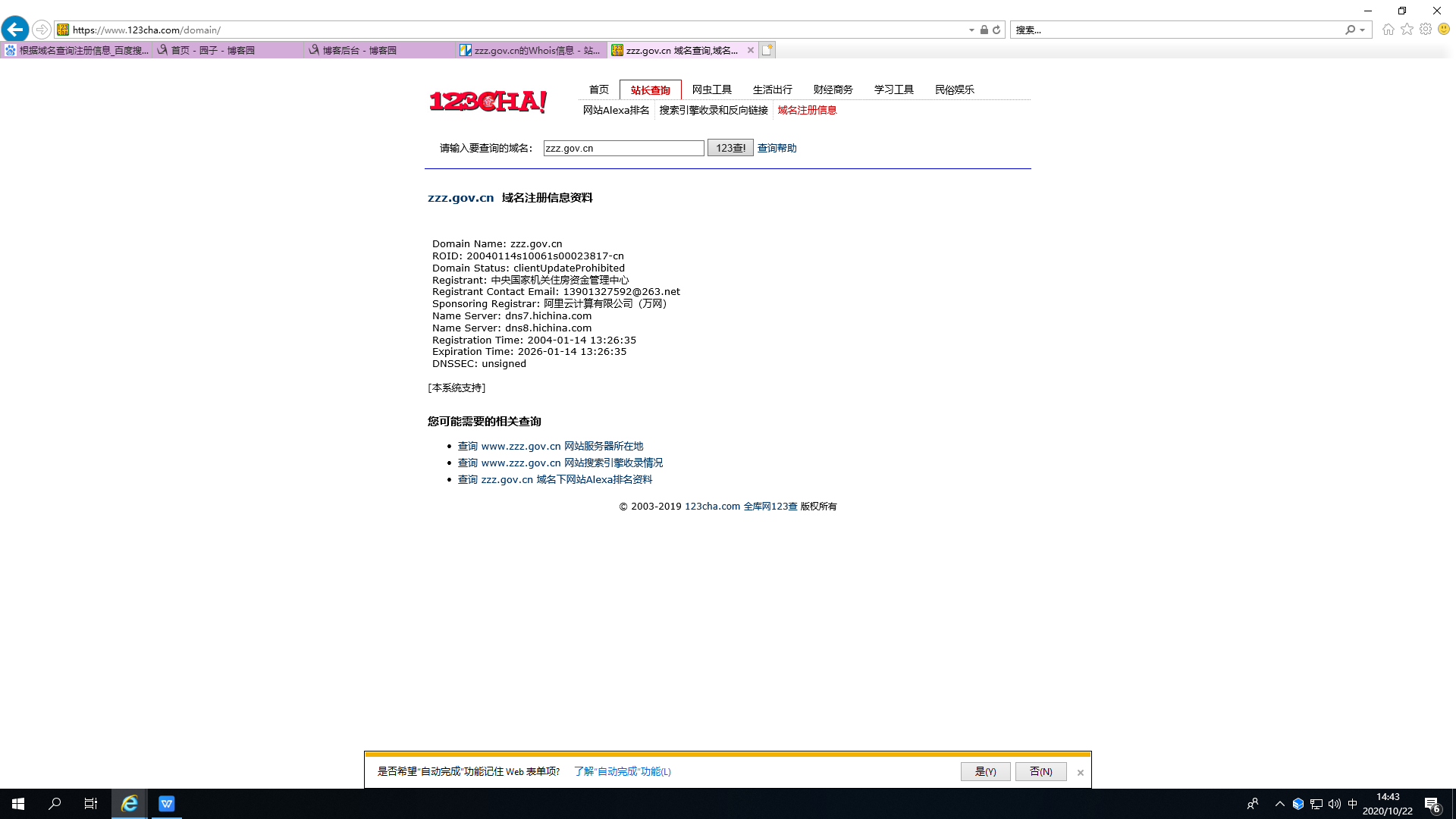

获取www.zzz.gov.cn域名注册时,注册人的邮箱是(附截图)

邮箱是13901327592@263.net

问题九:

通过一个人的QQ号码,从互联网扩充相关线索。如网络昵称,MSN号码等信息。

也可以自己选择一个网络虚拟身份(QQ,Mail,Tel),通过互联网搜索获取该虚拟身份的其它相关信息。(请说明推理过程,附搜索截图)

例如:昵称->邮箱->QQ号码->电话、姓名->微信->物理地址...................

在QQ中查询昵称根据地区进行筛选,可以看到QQ号,推断出邮箱应为QQ号加@qq.com。

问题十:

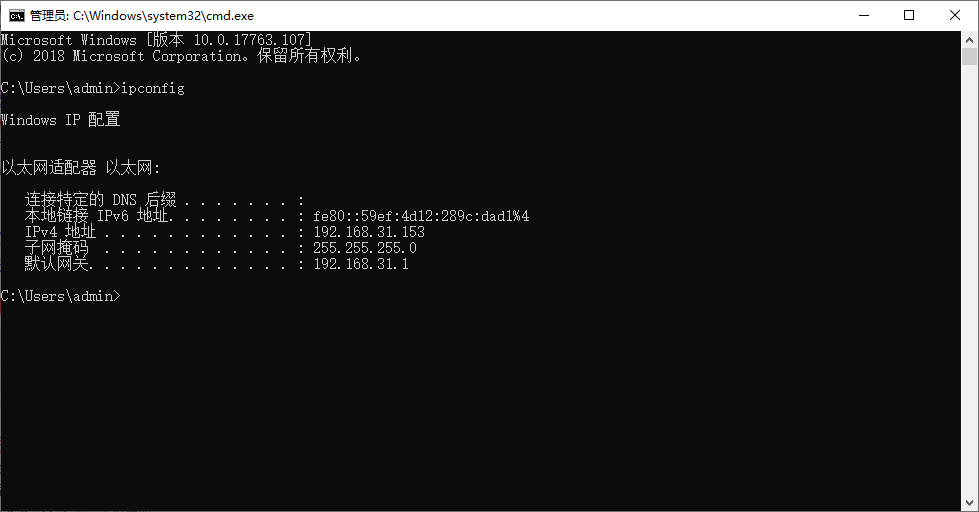

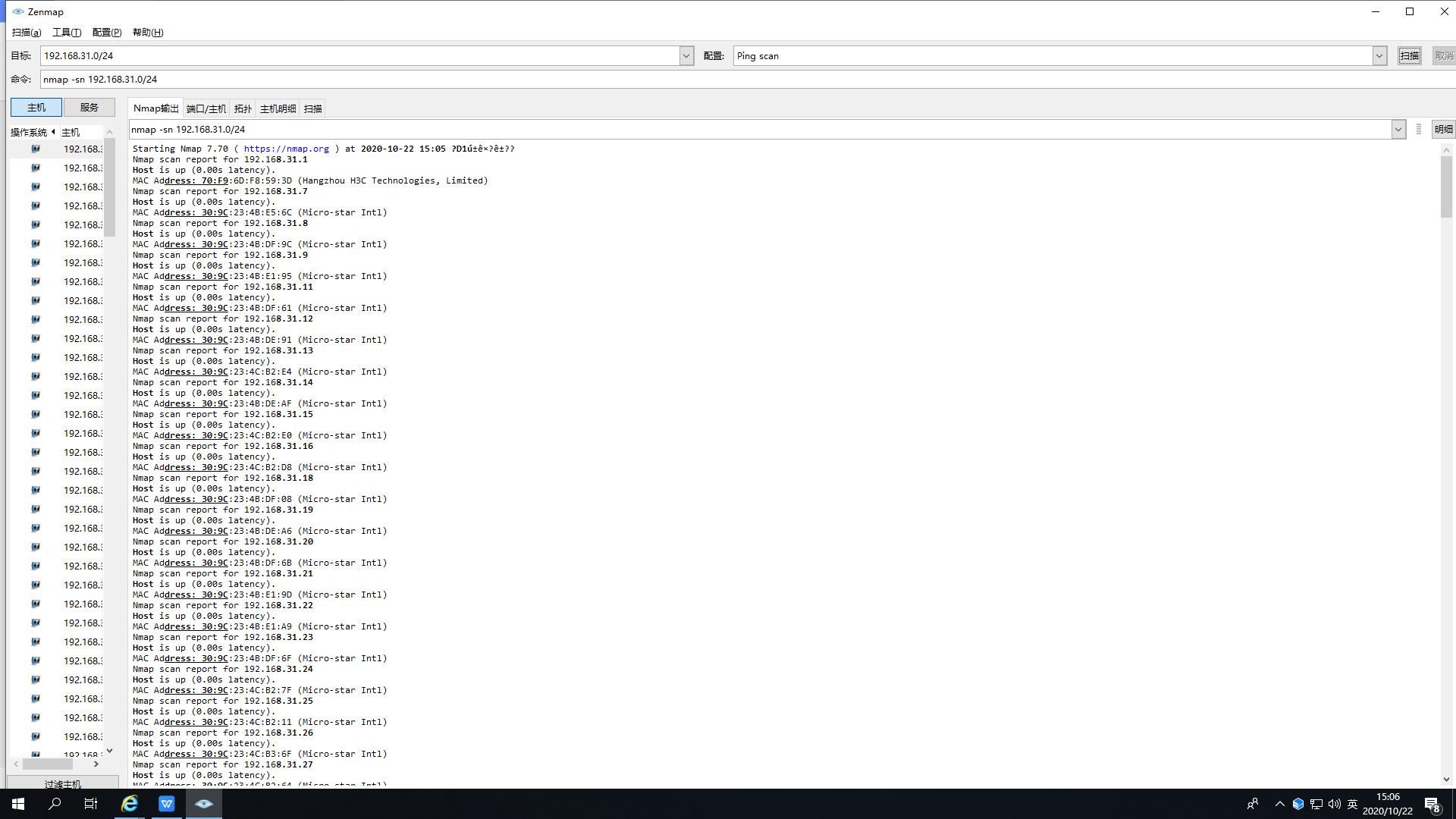

请查询本机的IP地址和子网掩码,并在局域网中扫描本网段内的所有存活主机(附截图)

问题十一:

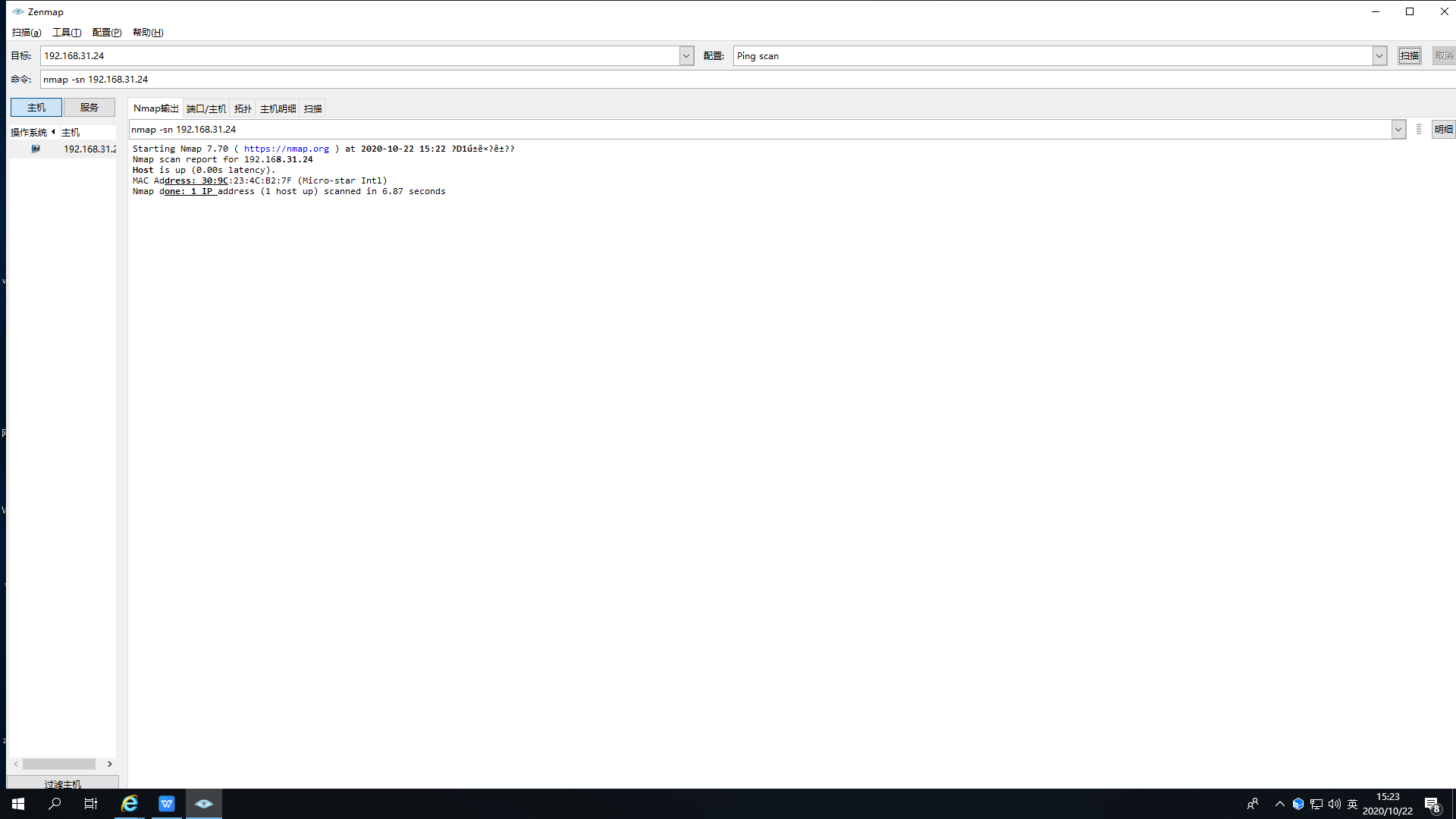

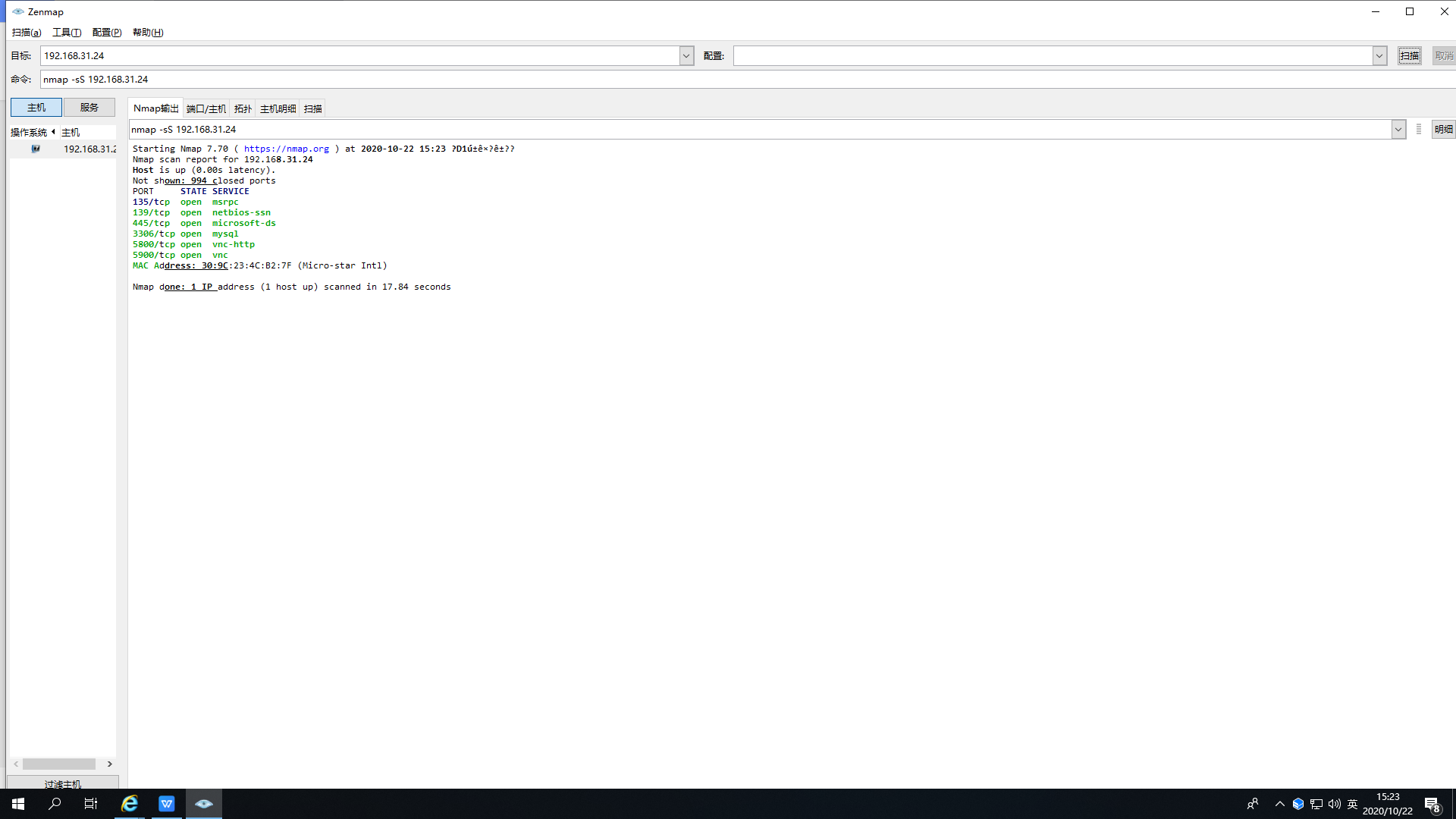

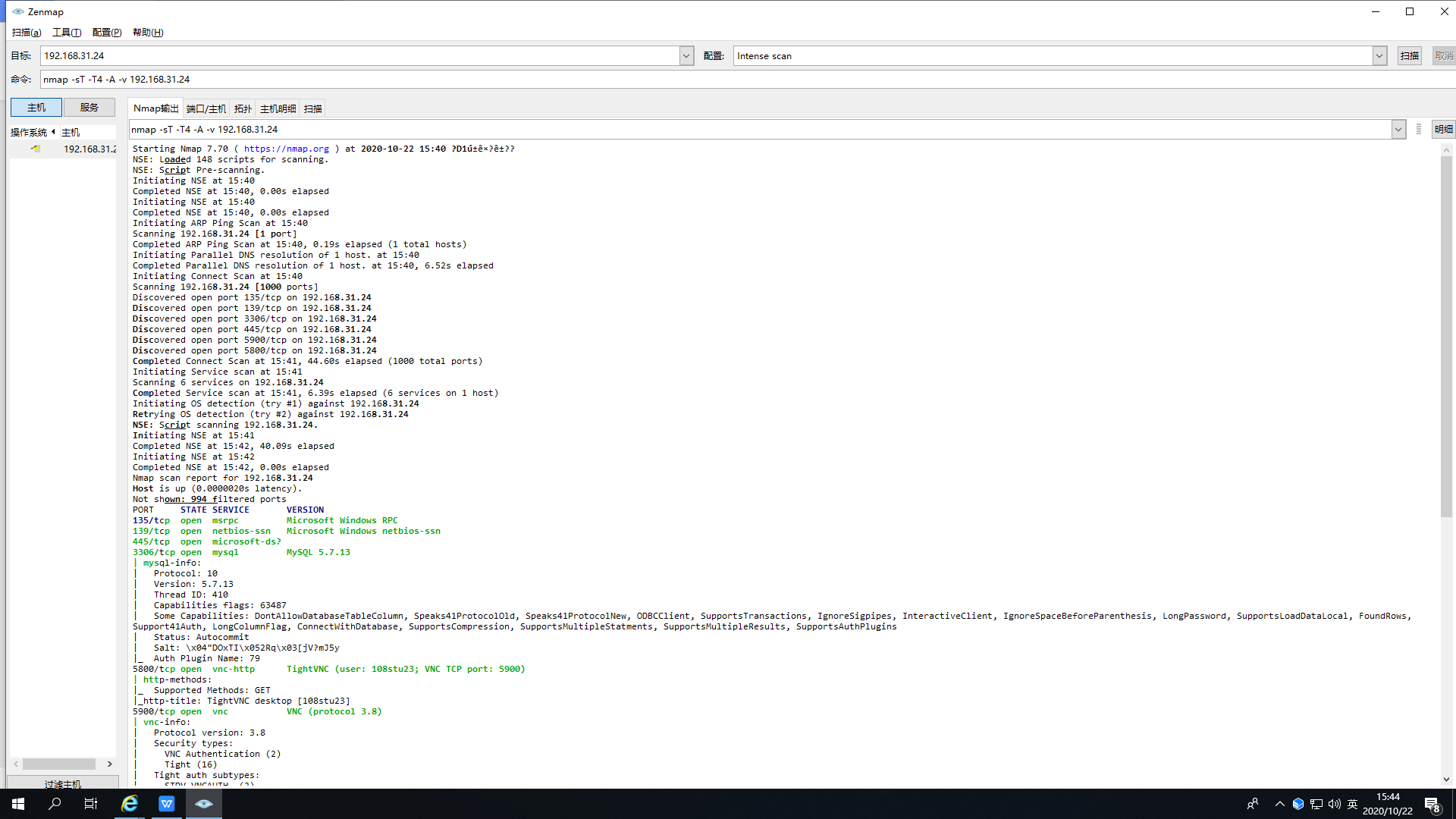

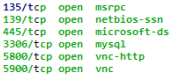

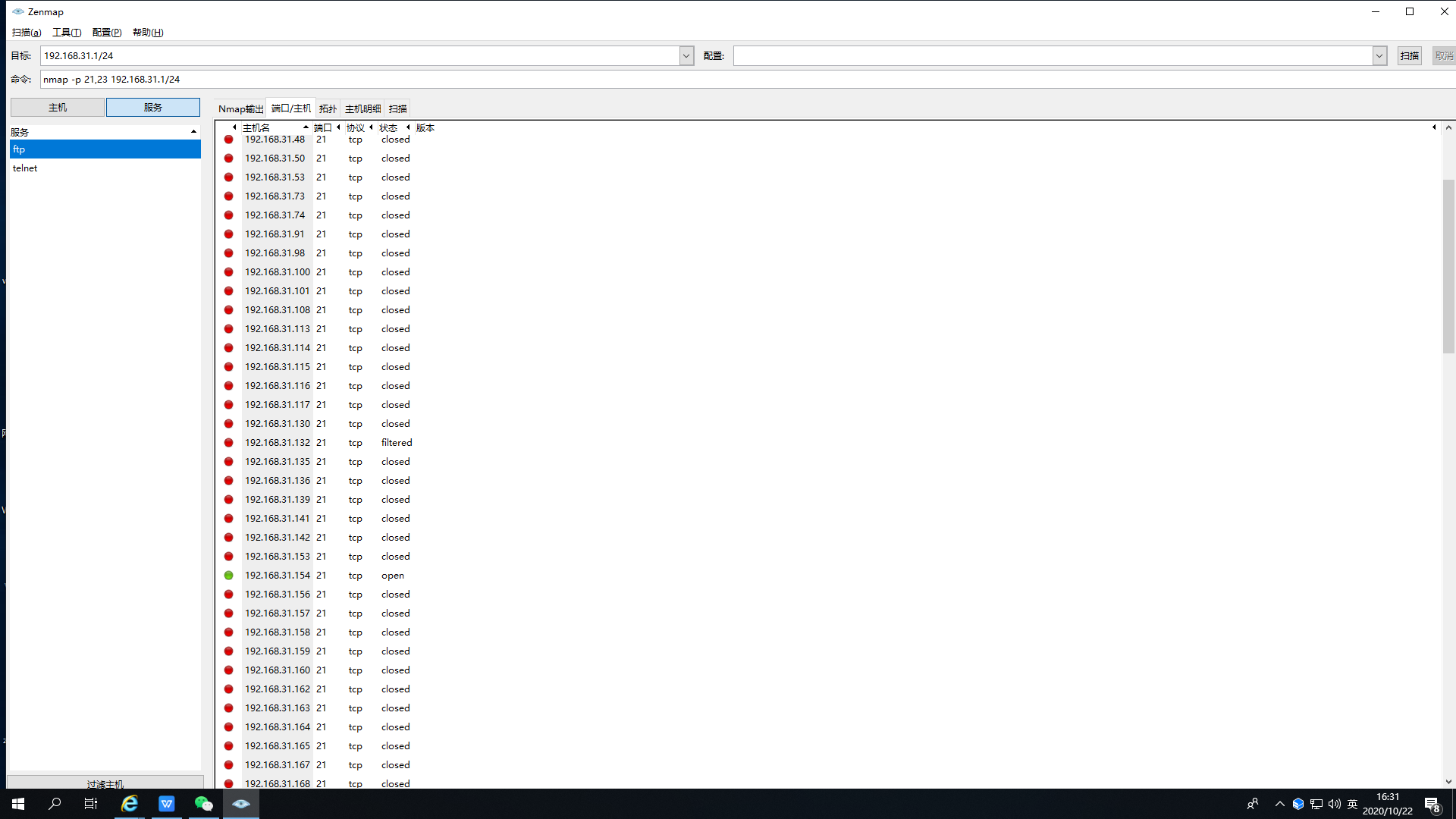

选择一个存活IP地址,扫描所开放的端口(分别用ping扫描,syn扫描尝试和全连接扫描),并查询常用端口所对应的服务及操作系统信息。

熟悉nmap相关命令,通过抓包,分析全连接和半连接扫描数据包的特征(附截图)

ping扫描

syn扫描

全连接扫描

服务

操作系统

一,半连接扫描详情

(1)扫描过程

端口开放:

1、扫描者发送SYN

2、被扫描者发送SYN/ACK

3、扫描者发送RST断开(只需要前两步就可以判断端口开放)

端口关闭:

1、扫描者发送SYN

2、被扫描者回复RST(表示端口关闭)

(2)优缺点

优点:SYN扫描要比TCP Connect()扫描隐蔽一些,SYN仅仅需要发送初始的SYN数据包给目标主机,如果端口开放,则相应SYN-ACK数据包;如果关闭,则响应RST数据包。

二,全连接扫描详情

(1)扫描过程

端口开放:

1扫描者发送SYN

2被扫描者返回SYN/ACK,表明端口开放;

3扫描者返回ACK,表明连接已建立;

4扫描者主动断开连接。

端口关闭:

1扫描者发送SYN

2被扫描者返回RST/ACK,表明端口未开放。

(2)优缺点

优点:

1 信息准确

因为是完整执行了一次TCP三次握手,故检测到的信息准确度非常高。

2 操作简单

该命令对执行者的权限没有特殊要求,系统中权限比较低的用户也可以调用。

在渗透测试活动中,由于目标网络通常配备较为完善的安全防护系统,测试者很难从外部扫描网络中的服务器。时常会需要使用目标网络中的一台跳板机,去扫描网络内部。

跳板机的管理员权限并不是很容易获得,并且在没有摸清网络环境的场景下,贸然提升权限也非常容易暴露。因此,对用户权限没有特殊要求的简单命令就凸显出了它易使用的优势。

3 扫描速度快

connect()命令非常简单,调用速度非常快。既可以一次一个地线性扫描,又可以同时扫描多台主机、多个端口。可以大大提升扫描效率。

缺点

1TCP connect()扫描会在目标服务器中留下扫描痕迹。

在多次执行connect()命令,建立了连接后,服务器端会在日志中记录下这种多次发起连接,却又没有做什么数据传输,直接断开的事件。安全防护系统很容易发现这是有人在对服务器执行端口扫描。安全运维人员会第一时间过滤掉跳板机发起的连接数据,并会顺藤摸瓜发现跳板机中的异常。渗透测试人员将无法利用跳板机进一步地深入到网络中,甚至不得不舍弃好不容易占领到的跳板机。

问题十二:

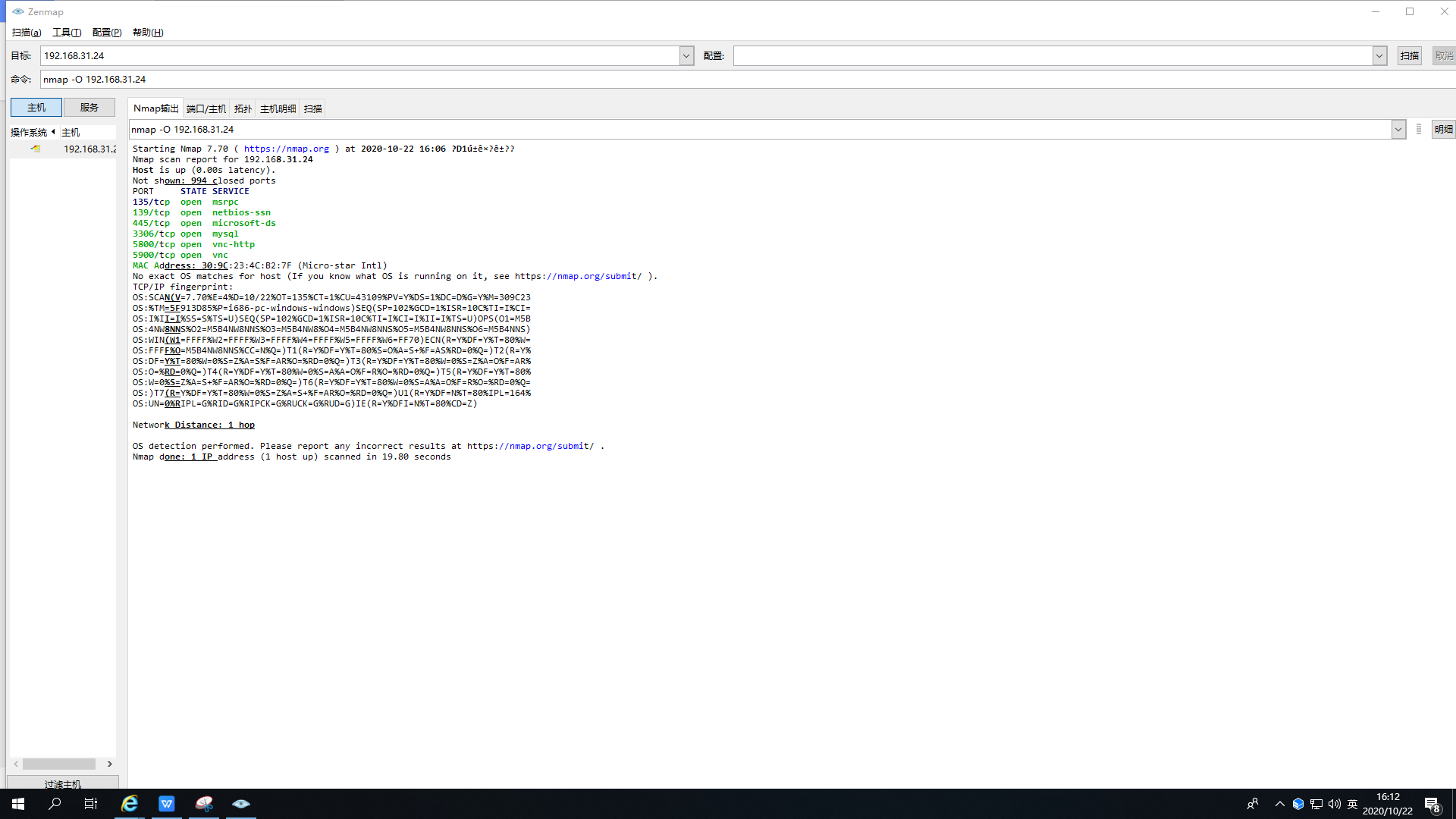

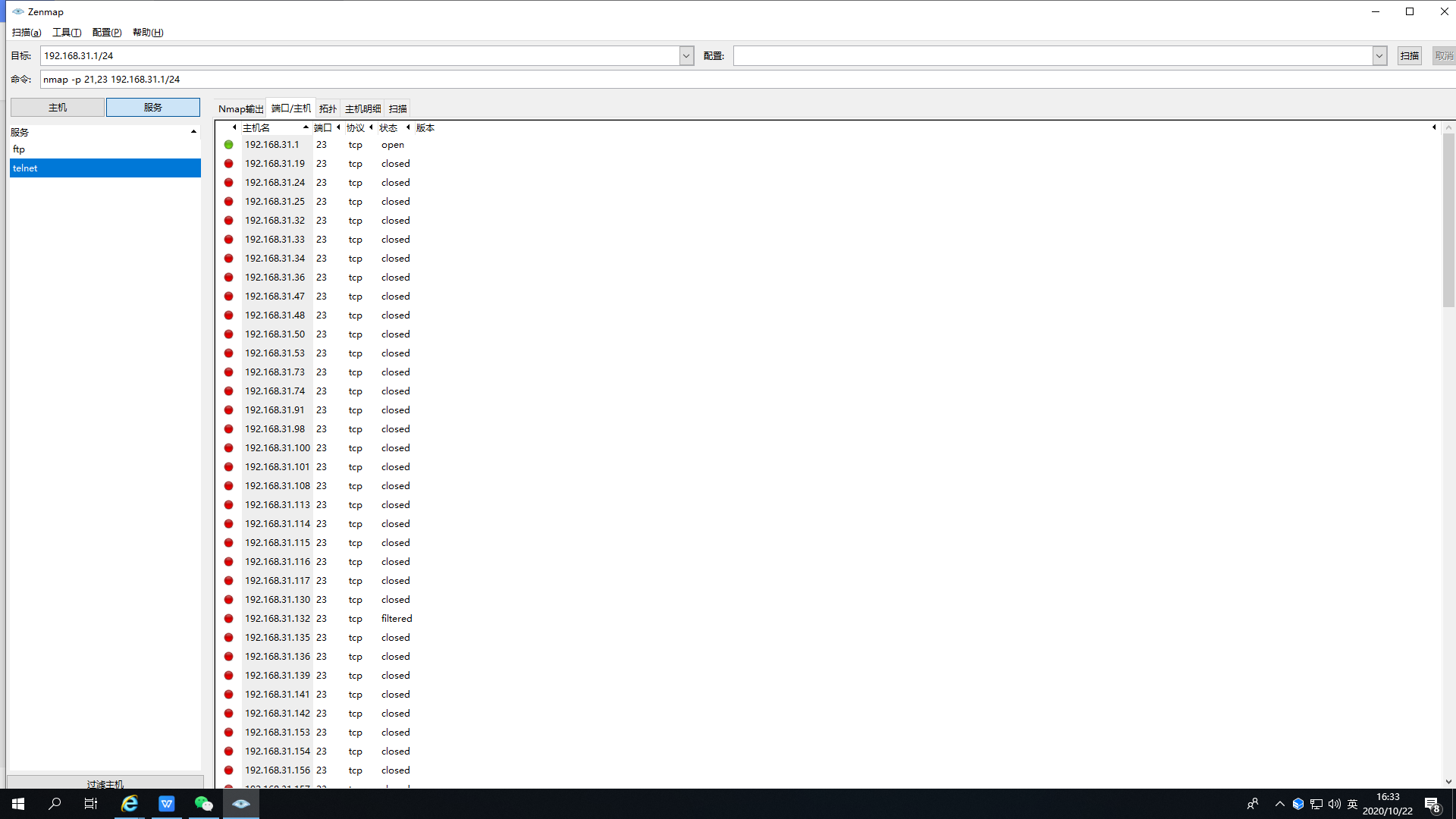

在实验楼上网的局域网内,请扫描出来,哪些机器开启了ftp服务,哪些机器开启了远程桌面连接服务,并附截图证明。

问题十三:(该项选做)

用程序实现全连接端口扫描,扫描常用端口

参考:

include "stdafx.h"

#include "stdafx.h"

#include "stdio.h"

#include <string.h>

#include <Winsock2.h>

#pragma comment(lib, "ws2_32.lib")

#define DEST_IP "127.0.0.1"

#define DEST_PORT 135

int main()

{

//初始化WinSock

WORD wVersionRequested = MAKEWORD(2,2);

WSADATA wsaData;

if(WSAStartup(wVersionRequested,&wsaData) != 0)

{

printf("初始化WinSock失败!\n") ;

return 0 ;

}

int sockfd,n;

struct sockaddr_in dest_addr;

sockfd = socket(AF_INET, SOCK_STREAM, 0);

dest_addr.sin_family = AF_INET;

dest_addr.sin_port = htons(DEST_PORT);

dest_addr.sin_addr.s_addr = inet_addr(DEST_IP);

//bzero(&(dest_addr.sin_zero));

n=connect(sockfd, (struct sockaddr *)&dest_addr, sizeof(struct sockaddr));

if(n==-1){

printf("端口没有开启");

}else{

printf("端口开启");

}

}

------------恢复内容结束------------

浙公网安备 33010602011771号

浙公网安备 33010602011771号