实验二

中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

实验二

网络嗅探与欺骗

学生姓名 孟子龙

年级 2018级

区队 网安五区

指导教师 高见

信息技术与网络安全学院

2020年11月7日

实验任务总纲

2020—2021 学年 第 一 学期

一、实验目的

1.加深并消化本课程授课内容,复习所学过的互联网搜索技巧、方法和技术;

2.了解并熟悉常用的网络嗅探方式,掌握常用抓包软件的使用方法和过滤技巧,能够对给定的数据包分析网络基本行为;掌握ARP欺骗的基本原理,以及基于ARP欺骗的DNS攻击方式;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用office2003或2007、CAIN、Wireshark等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、Wireshark、CAIN。

工具下载地址:

CAIN https://pan.baidu.com/s/19qDb7xbj1L_2QnoPm71KzA

Wireshark 链接:https://pan.baidu.com/s/1BeXghjVV9Mll_cAmeMCTPg 密码:mbpv

迷你FTP https://pan.baidu.com/s/16ms4hXVOmMHhDEe3WraRHQ

NetworkMiner https://pan.baidu.com/s/14e3VluLPjWFKxqNhdpYO9Q

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

第一部分 ARP欺骗

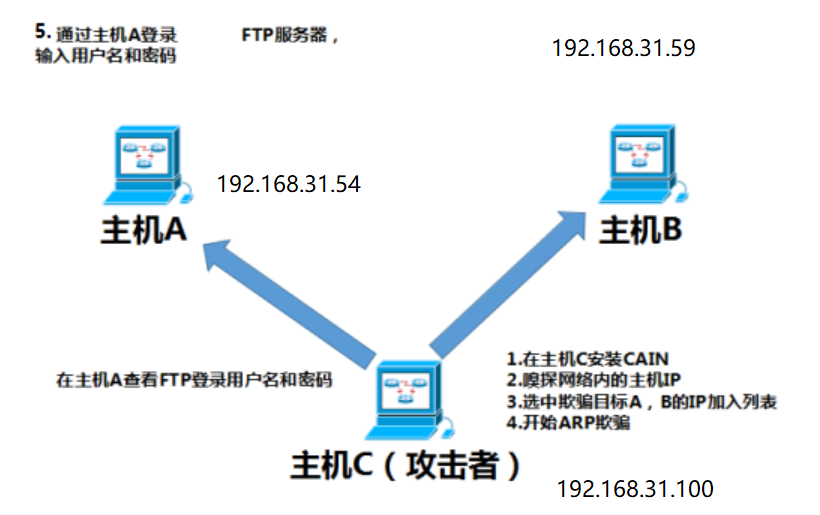

1.两个同学一组,进行实验拓扑环境如下图所示。

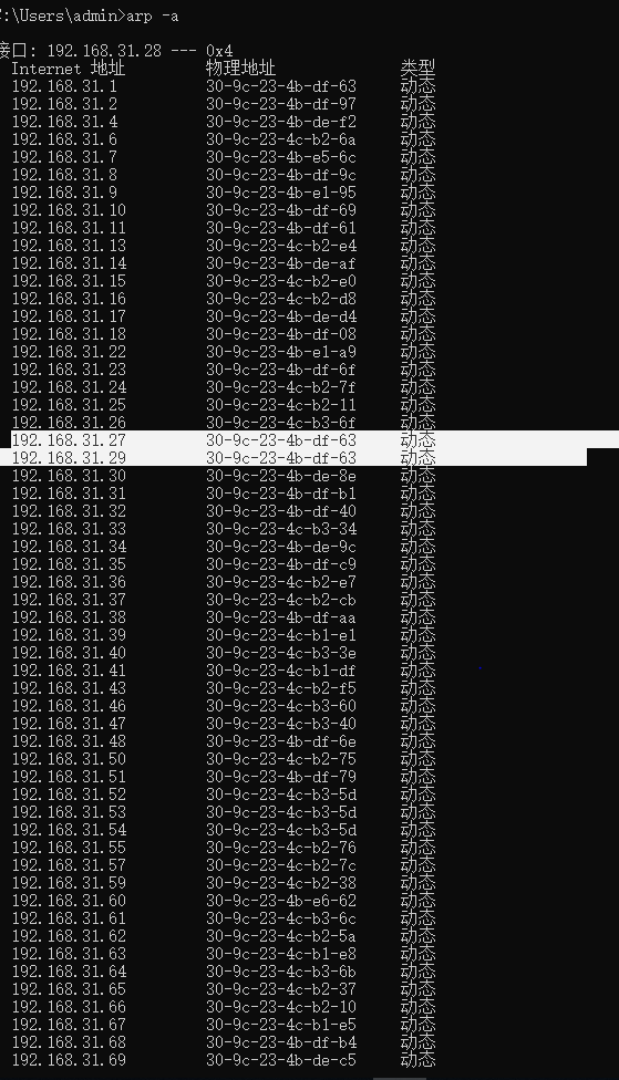

2.欺骗攻击前后,通过Arp-a命令验证欺骗是否成功(附截图)(以192.168.31.28为攻击者B,192.168.31.27为受害者A,192.168.31.29为受害者C)

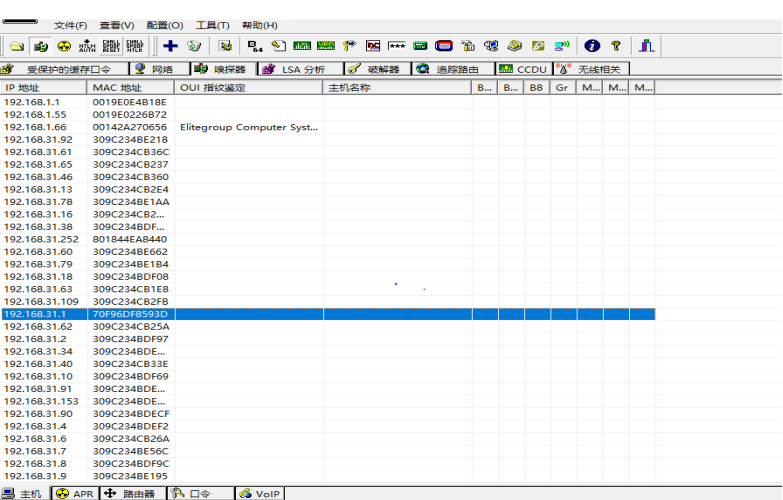

如下图所示,利用CAIN软件对本主机所在网段进行查询,如下图。图中192.168.31.1为本网段的网关

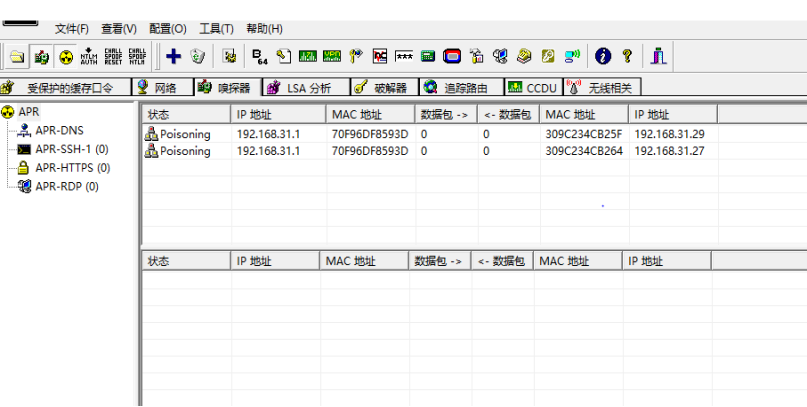

之后,分别对192.168.31.29(30-9c-23-4c-b2-5f)和192.168.31.27(30-9c-23-4c-b2-64)两台主机进行嗅探

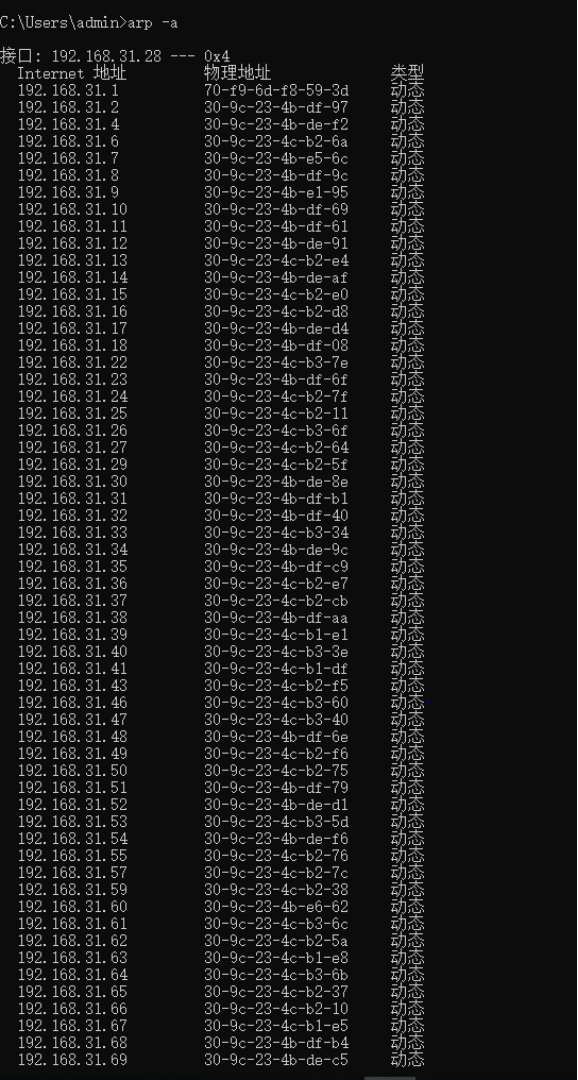

欺骗攻击前相关IP地址的MAC地址如下图所示

欺骗攻击后相关的IP地址对应的MAC地址如下图所示

由上图可知欺骗成功

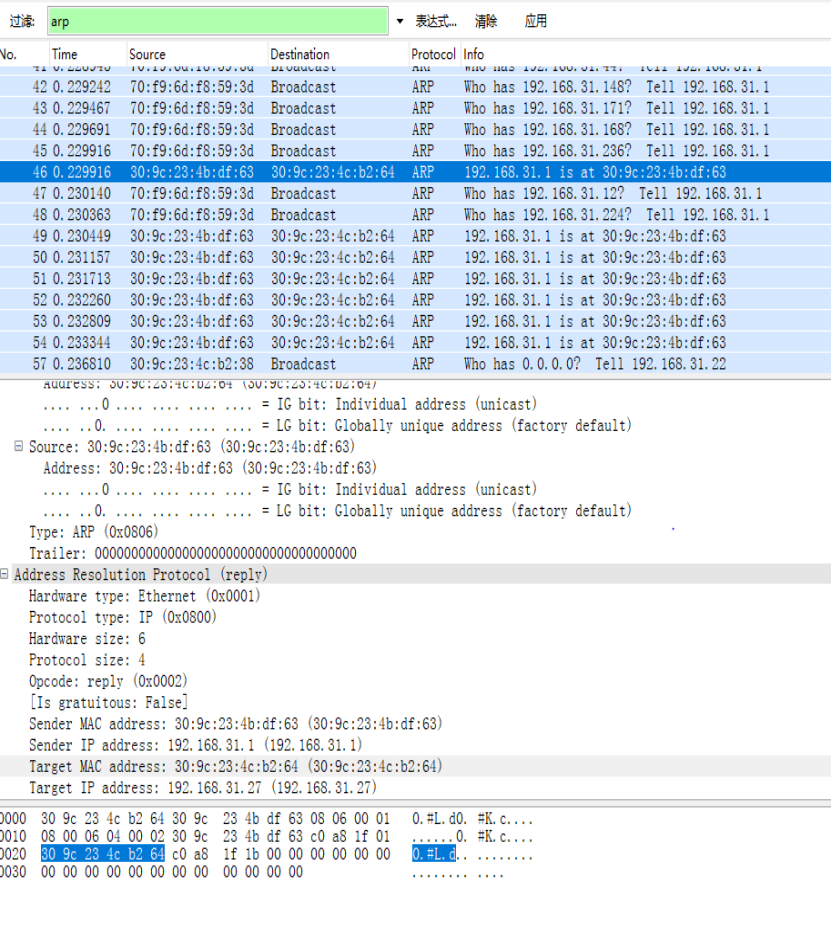

3.欺骗过程中,在主机A开启Wireshark进行抓包,分析APR欺骗攻击过程中的数据包特点。(附截图)

ARP欺骗过程中数据包的特点:

(1)ARP欺骗的过程,攻击者连同该网段的网关和受害者的主机对应的MAC地址都改成是自己的MAC地址

(2)在ARP欺骗过程中是以MAC地址为欺骗的对象,包括ARP欺骗过程中以MAC地址为

(3)ARP欺骗是以广播的形式向整个网段发送请求,最后向请求的那一方回复答案

(4)ARP欺骗的数据包同时也可以被其他在同一个网段的主机查询到。例如我们可以查询到192.168.31.93的主机被192.168.31.6的主机查询等,之后再可根据MAC地址追踪到对应的主机。

(5)受害者电脑可以查看到攻击者的MAC地址,从而可以根据MAC地址查询到攻击者的IP地址等相关信息。

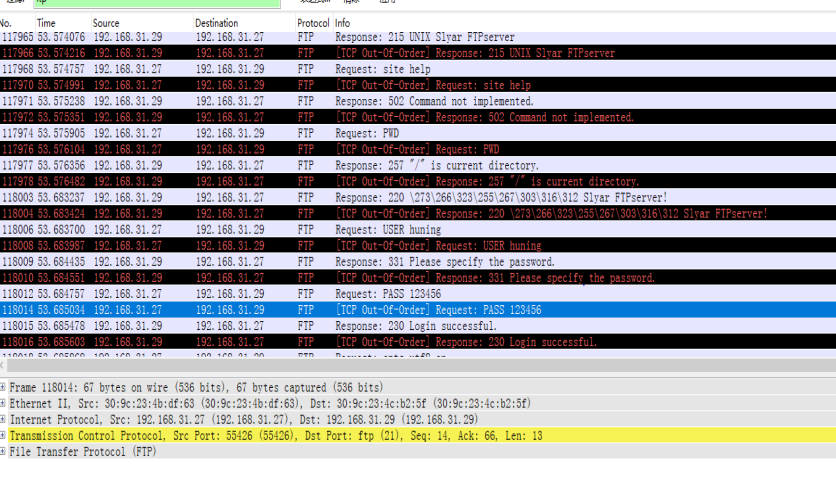

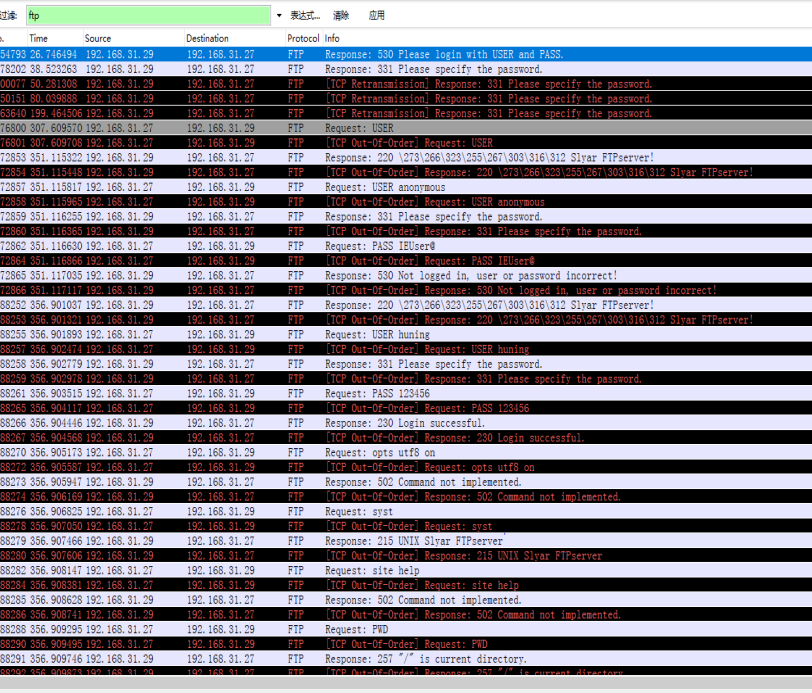

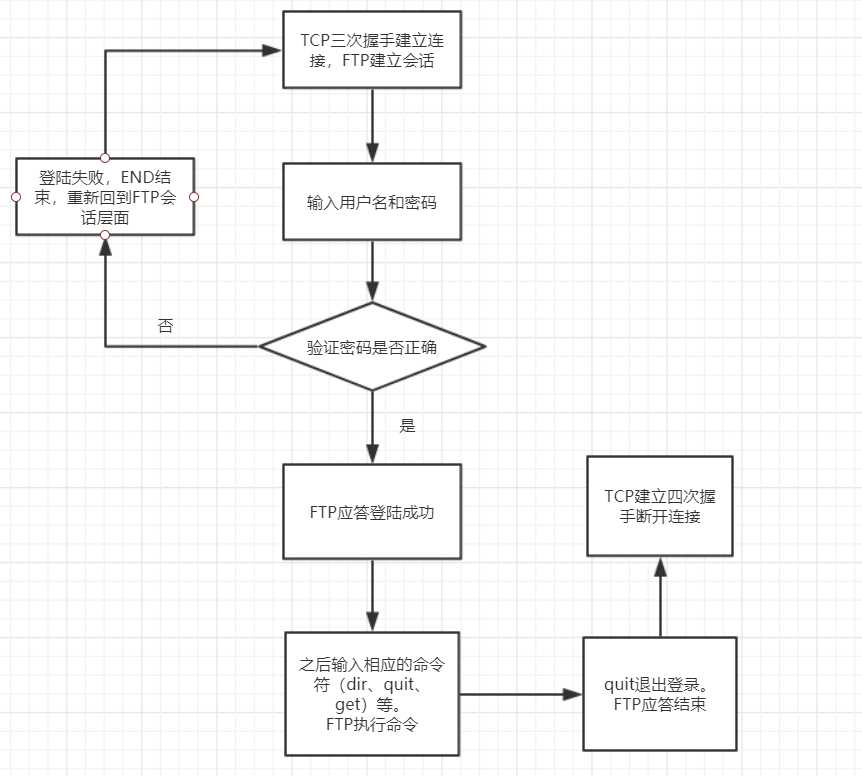

4.欺骗过程中,在主机C开启Wireshark进行抓包,分析FTP协议的登录过程(附流程图)

下图为A主机登录C主机FTP服务器,攻击者B拦截获取了两者的数据传输信息

流程图如下

5.欺骗完成后,主机C成功获取FTP用户名和密码(附截图)

由下图可看出FTP的用户名是:huning

密码是:123456

第二部分 DNS

- 两个同学一组,A和B。

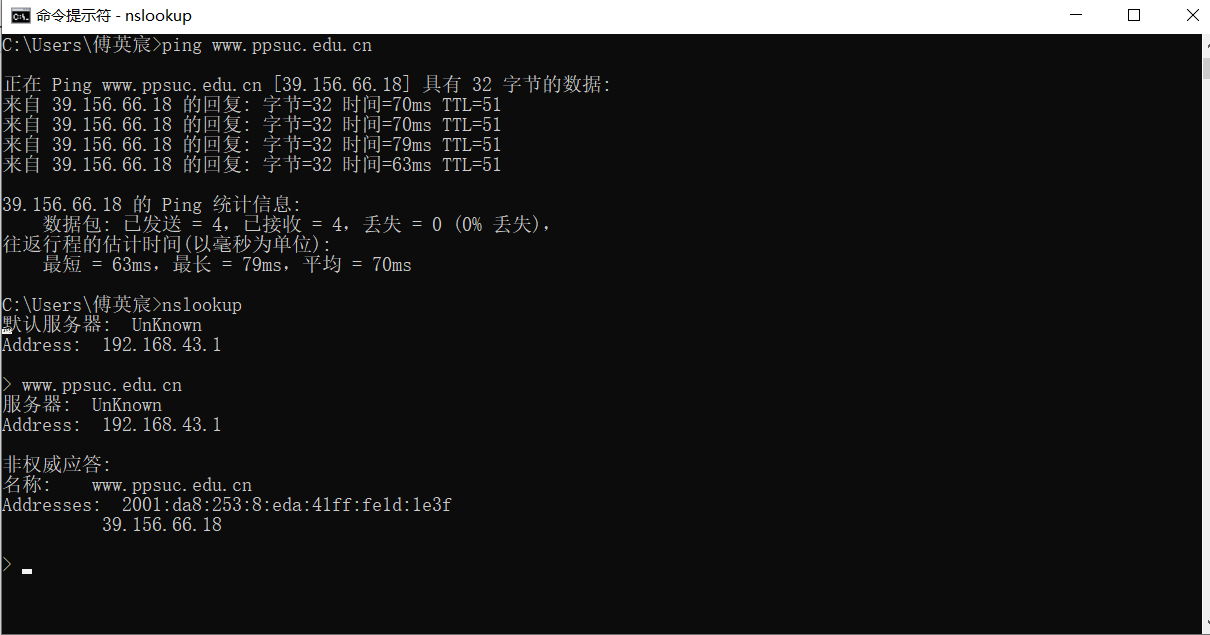

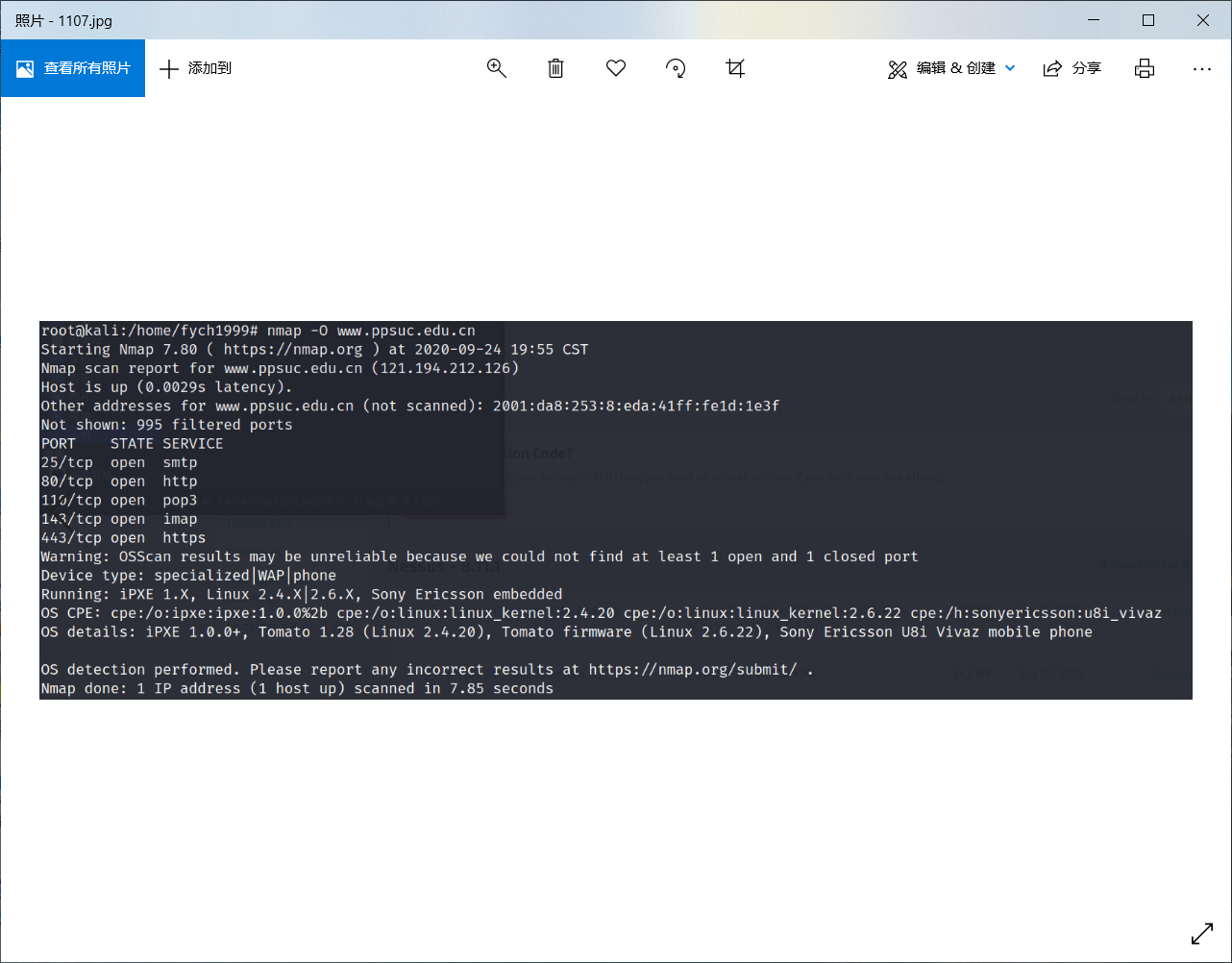

2.A同学正常访问网站www.ppsuc.edu.cn

3.B同学扮演攻击者,设计攻击方法,使用CAIN,通过DNS欺骗的方式,让A同学访问www.ppsuc.edu.cn网址的时候,访问到另外一台机器上的伪造网站

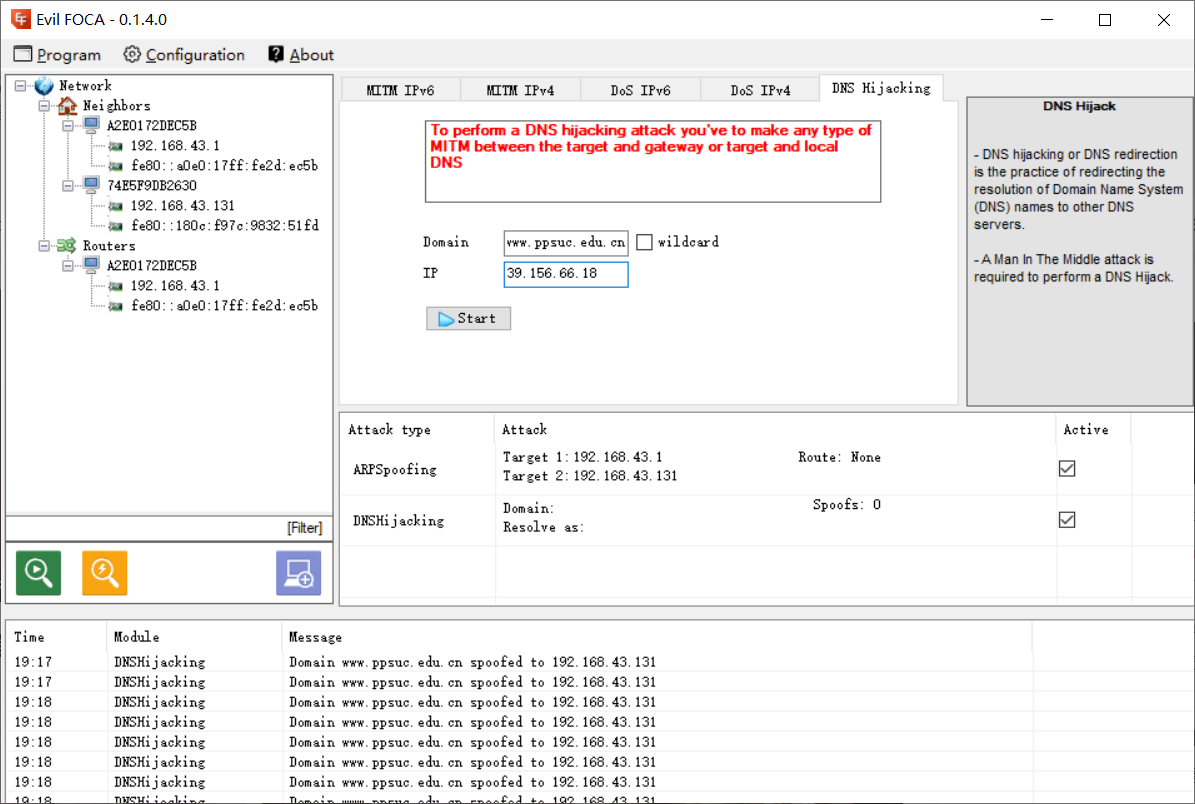

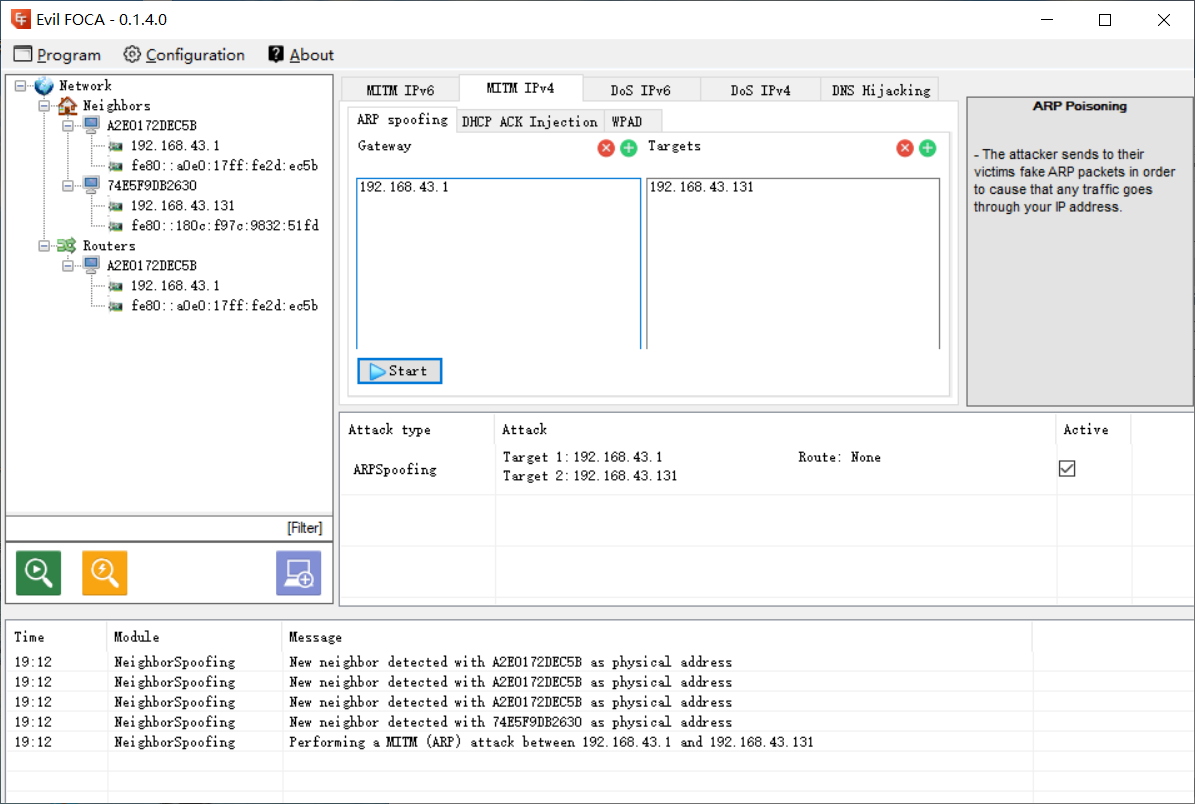

由于CAIN软件在本地局域网无法使用,遂使用的为EvilFoca软件

下图为所要ARP攻击的网关和被攻击的主机IP地址(192.168.43.130)

![]()

之后进行DNS欺骗攻击,如下图所示

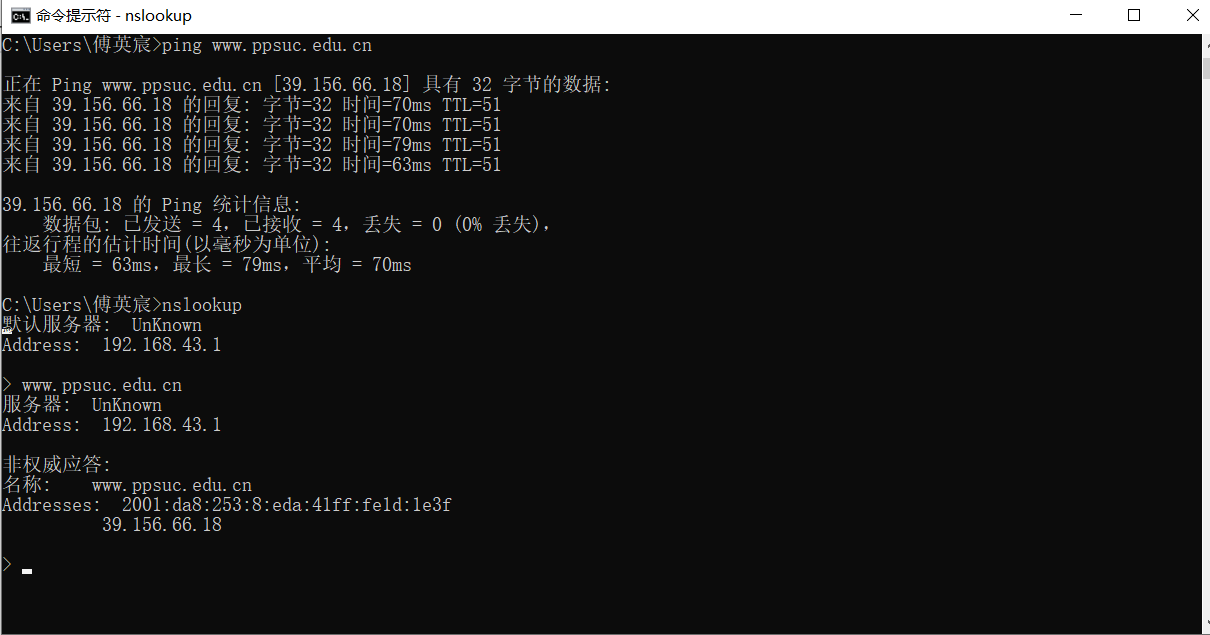

受害者主机所表现的情况如下图所示

重点步骤

在EvilFoca中添加DNS欺骗选项

欺骗成功后,在被害机器上查看www.ppsuc.edu.cn的IP 查看是否被解析到了,指定的IP地址上。

第三部分 FTP协议分析

- 两个同学一组,A和B。

2.A同学架设FTP服务器,并设置用户名和密码,例如gao / gao

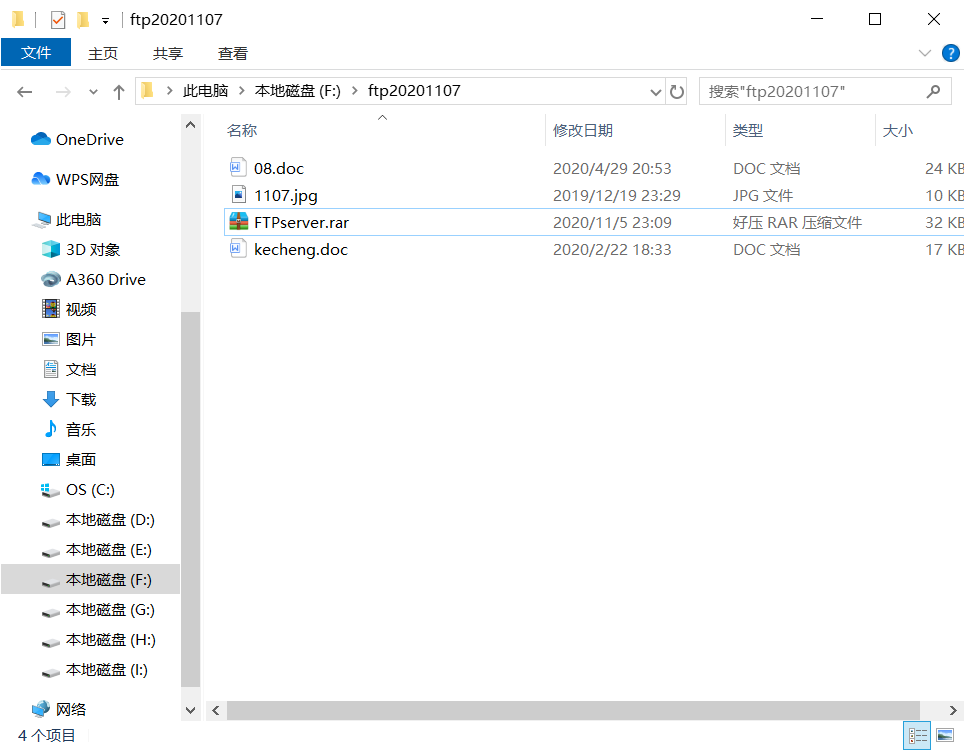

首先在电脑上创建一个文件夹

创建FTP服务器有两种方法

方法一

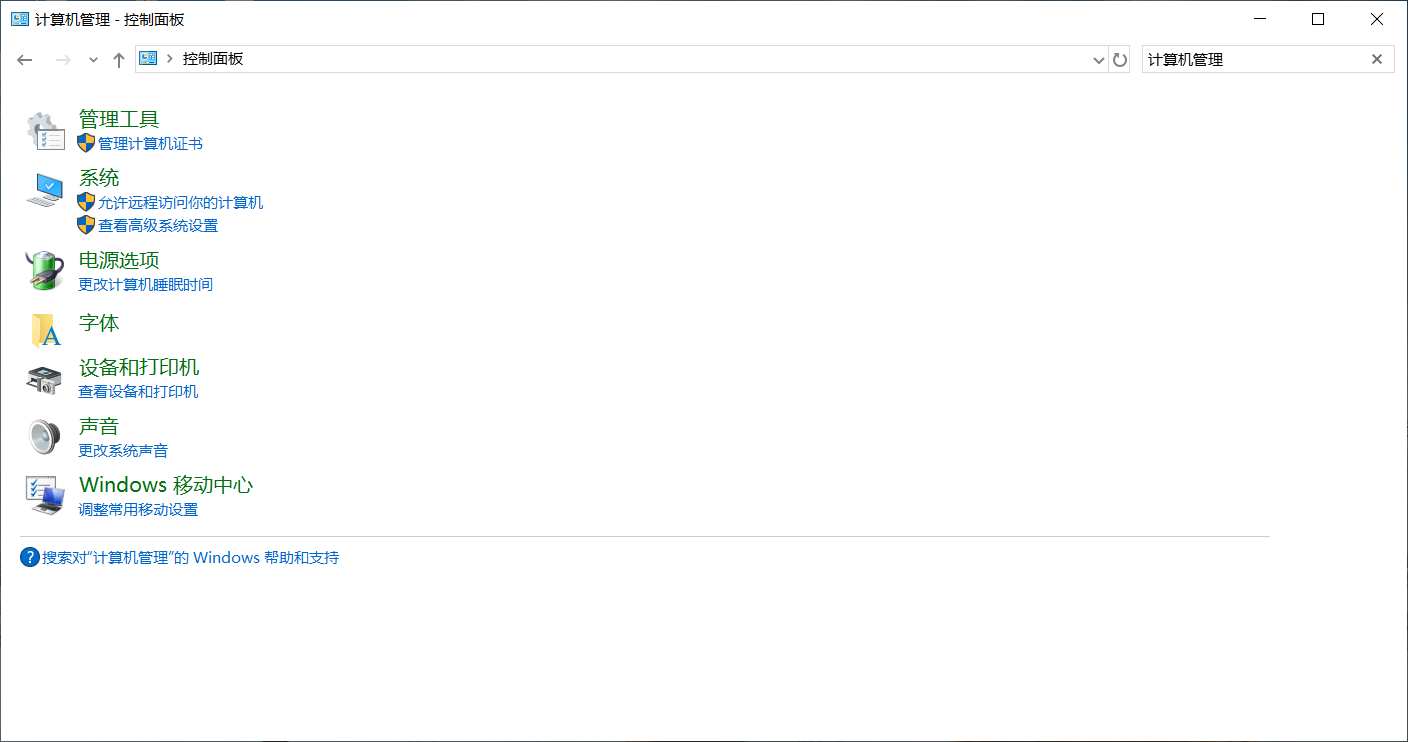

在计算机上查找计算机管理相关工具,如下图所示

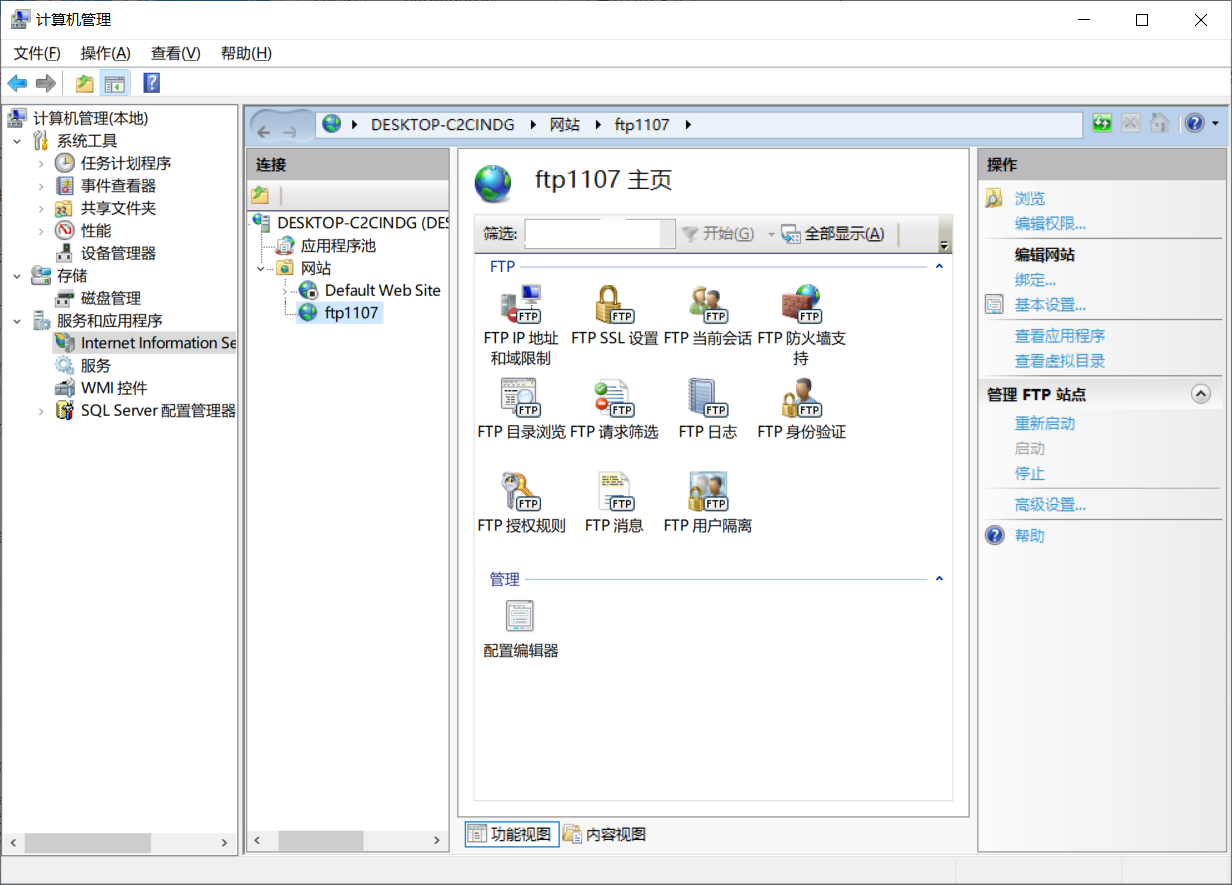

之后,创建FTP服务器以及相应的密码,如下图ftp1107为所创建的FTP服务器站点

3.B同学在机器中安装Wireshark,并将其打开;之后用用户名和密码登陆A同学的FTP服务器,并上传一张图片和一个压缩包。

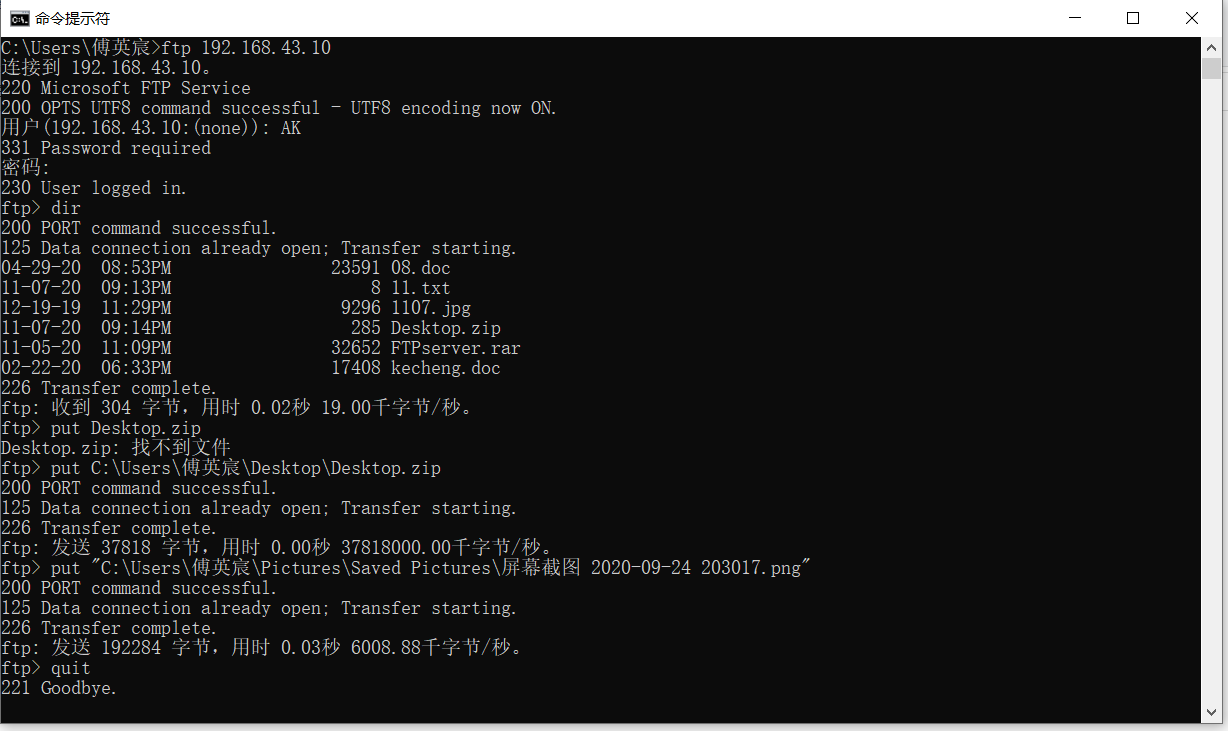

如下图所示为B同学登录FTP服务器,并且上传了一张图片(1107.jpg)以及一个压缩包(Desktop.rar)命令行如下图所示。(另外,也可以直接在电脑上文档中输入ftp://192.168.43.10/登录FTP服务器)

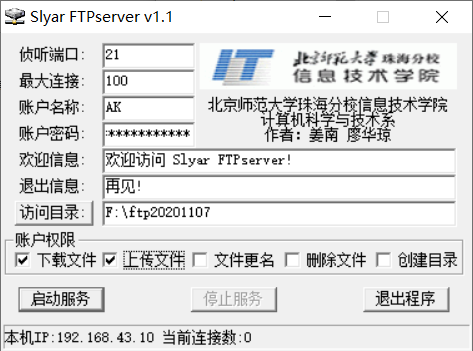

方法二

运用FTPserver.exe直接创建FTP服务器如下图所示

4.B同学停止Wireshark抓包,并和A同学一起分析数据包中的FTP登录过程,还原登录用户名和密码,以及上传文件。

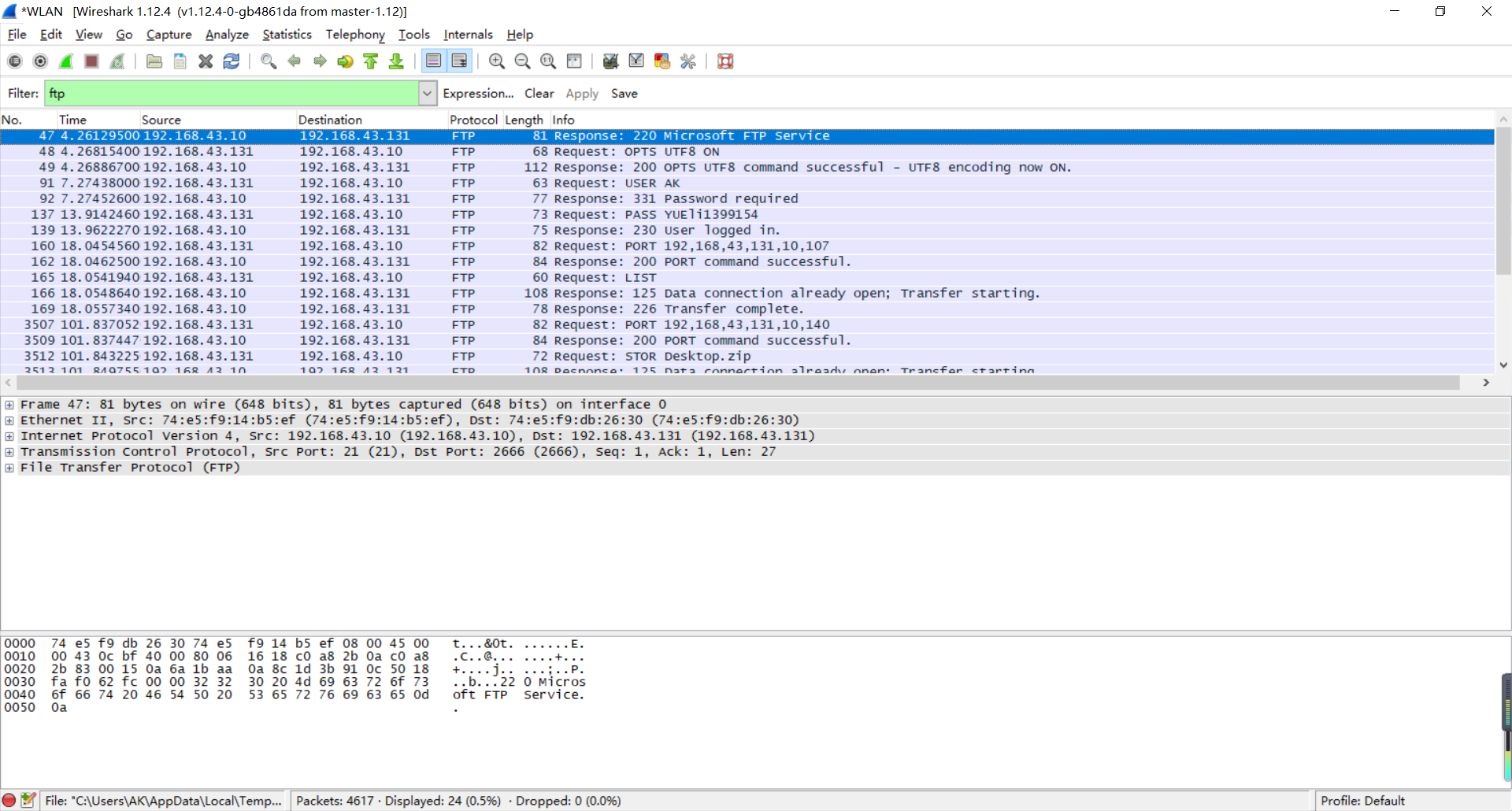

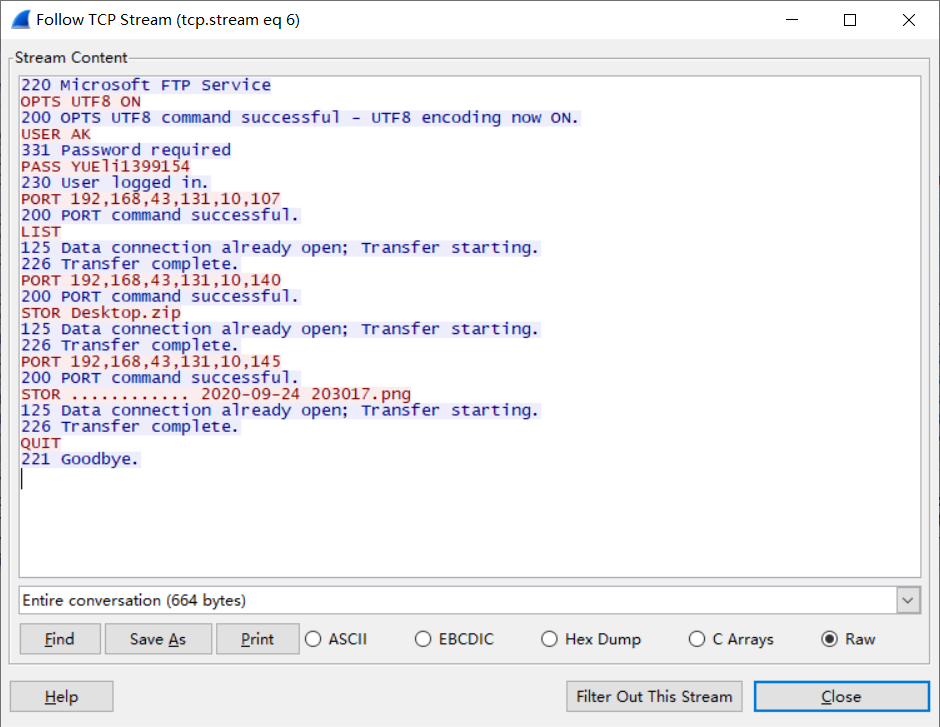

运用Wireshark抓取的数据包如下图所示

从上图可看出该用户登录FTP服务器的用户名是AK,密码是YUE13***

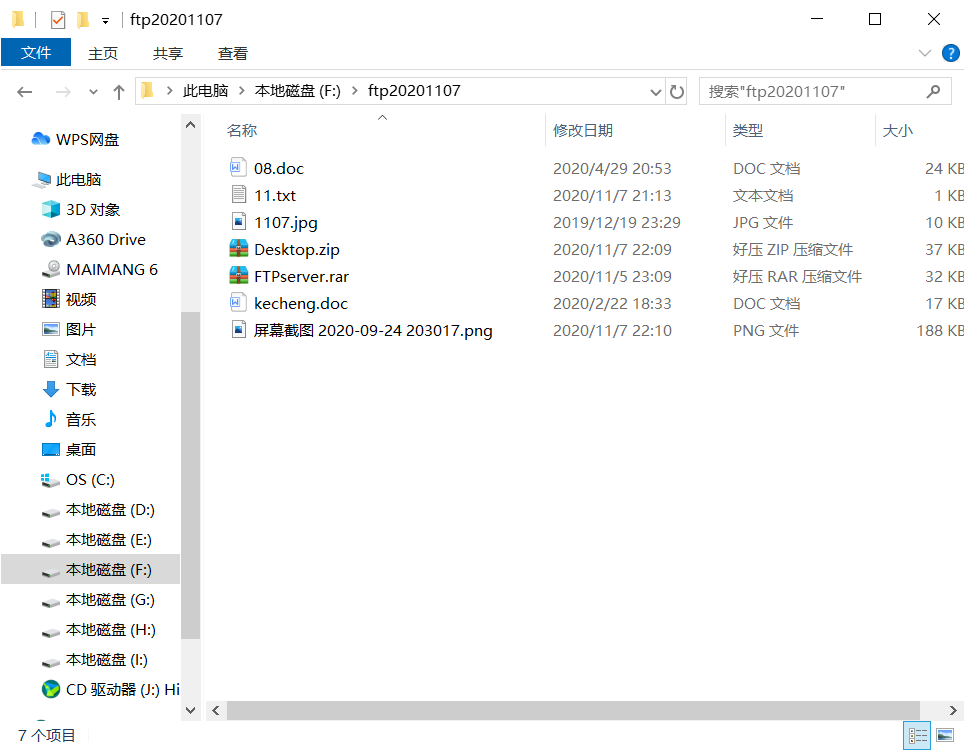

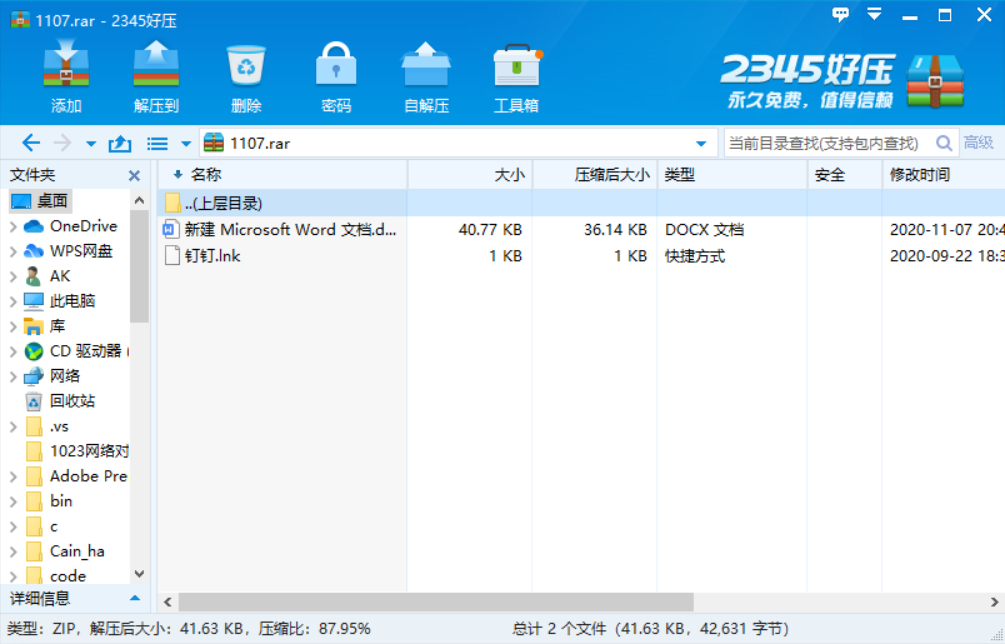

B用户登录进A用户的文件后上传之后的图片如下图所示

上传的照片如下图所示

上传的压缩包如下图所示

追踪数据流

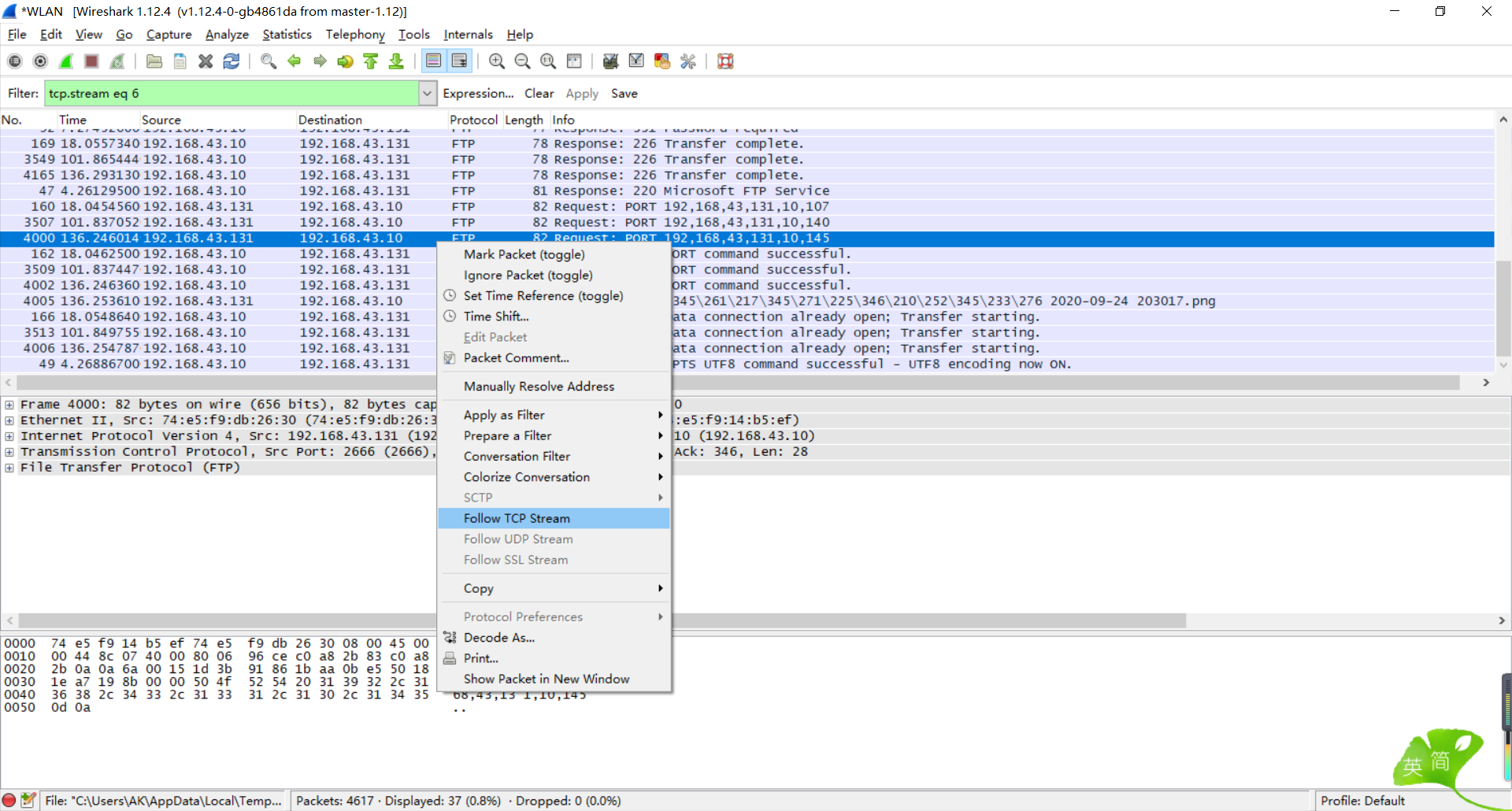

如下图中跟踪TCP数据流

流分析

由上图可以看出B用户分别使用了dir查看文件目录命令、put上传文件的命令、quit退出FTP服务器的命令等ftp的命令

还原FTP传输文件

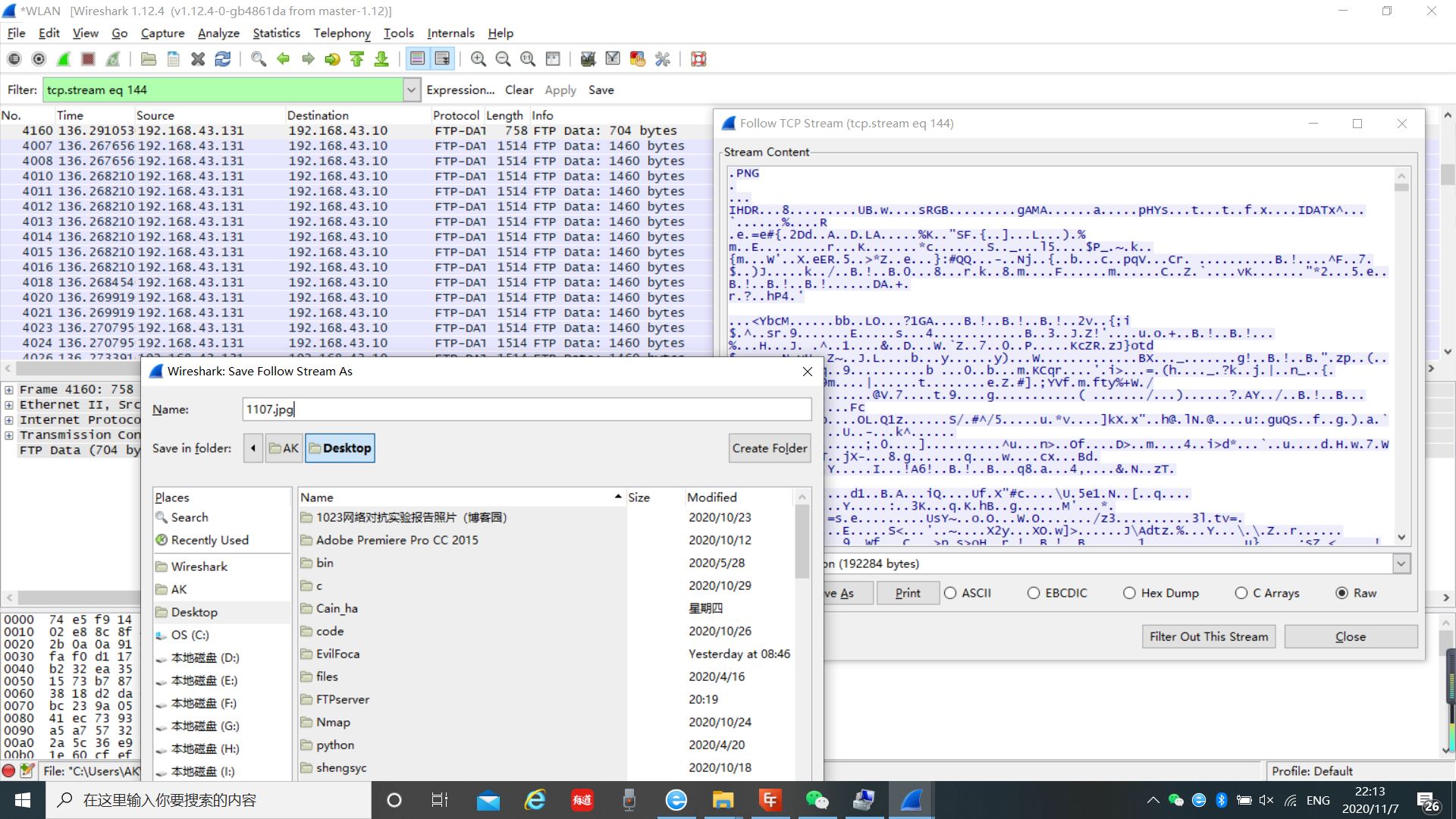

还原出的照片如下图所示

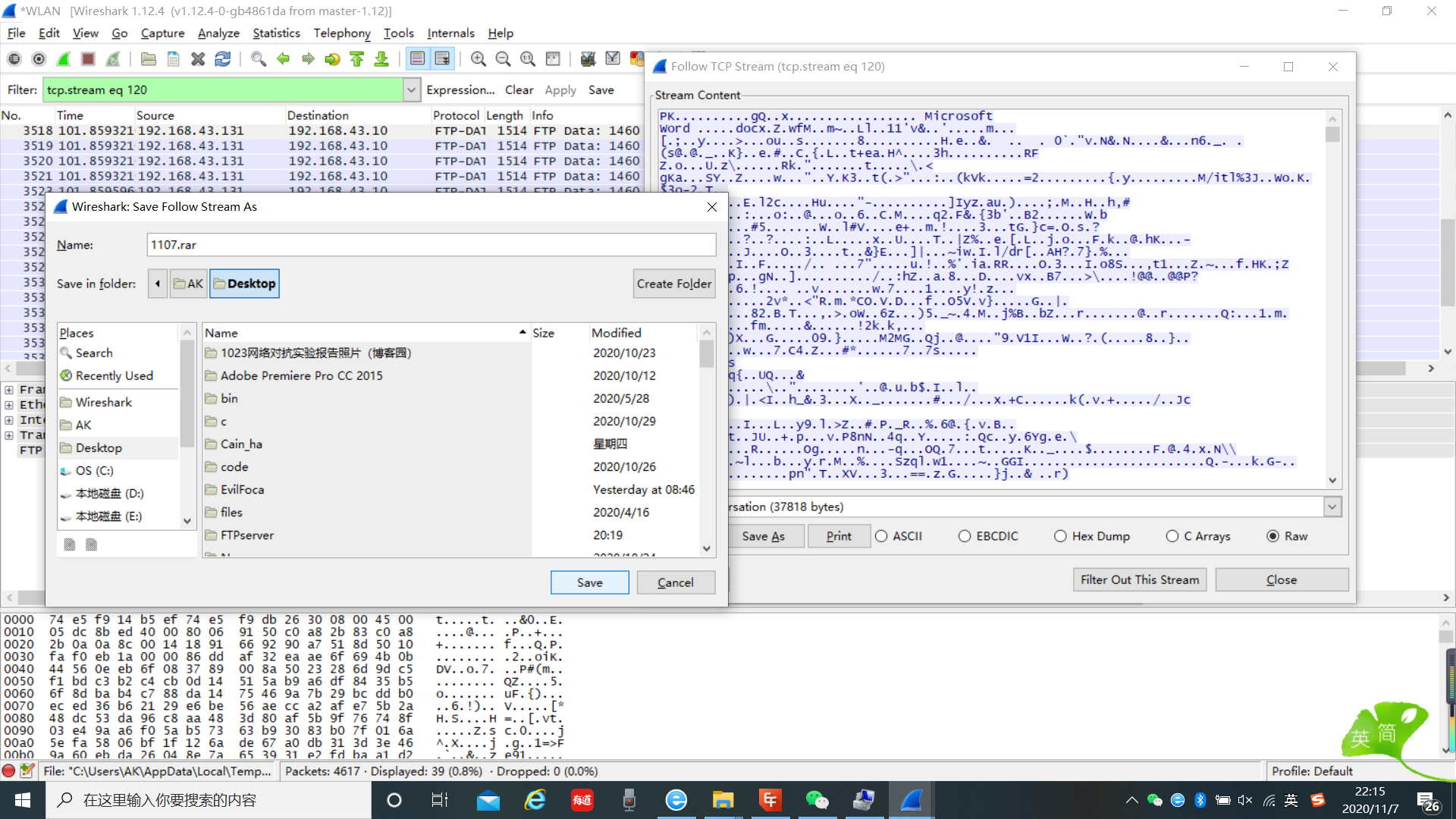

还原出的压缩包如下图所示

四、实验分析与总结

通过此次的实验,我们既扮演了攻击者的角色,同时也扮演了受害者的角色。所谓知己知彼,百战百胜。只有我们清楚的知道了攻击者如何进行网络攻击,才能更好的做出应对的措施。

此次实验过程中同样在做的过程中出现很多的错误还需要据需努力改善,在第一步的ARP欺骗攻击时,总是容易疏忽网关的作用,在第二步DNS欺骗中要先实现对对方主机的ARP欺骗之后才可以进行DNS欺骗(此时对方主机默认攻击者的主机为DNS站点和网关)

。最后希望能够不断创新不断完善。

浙公网安备 33010602011771号

浙公网安备 33010602011771号