一、表单爆破

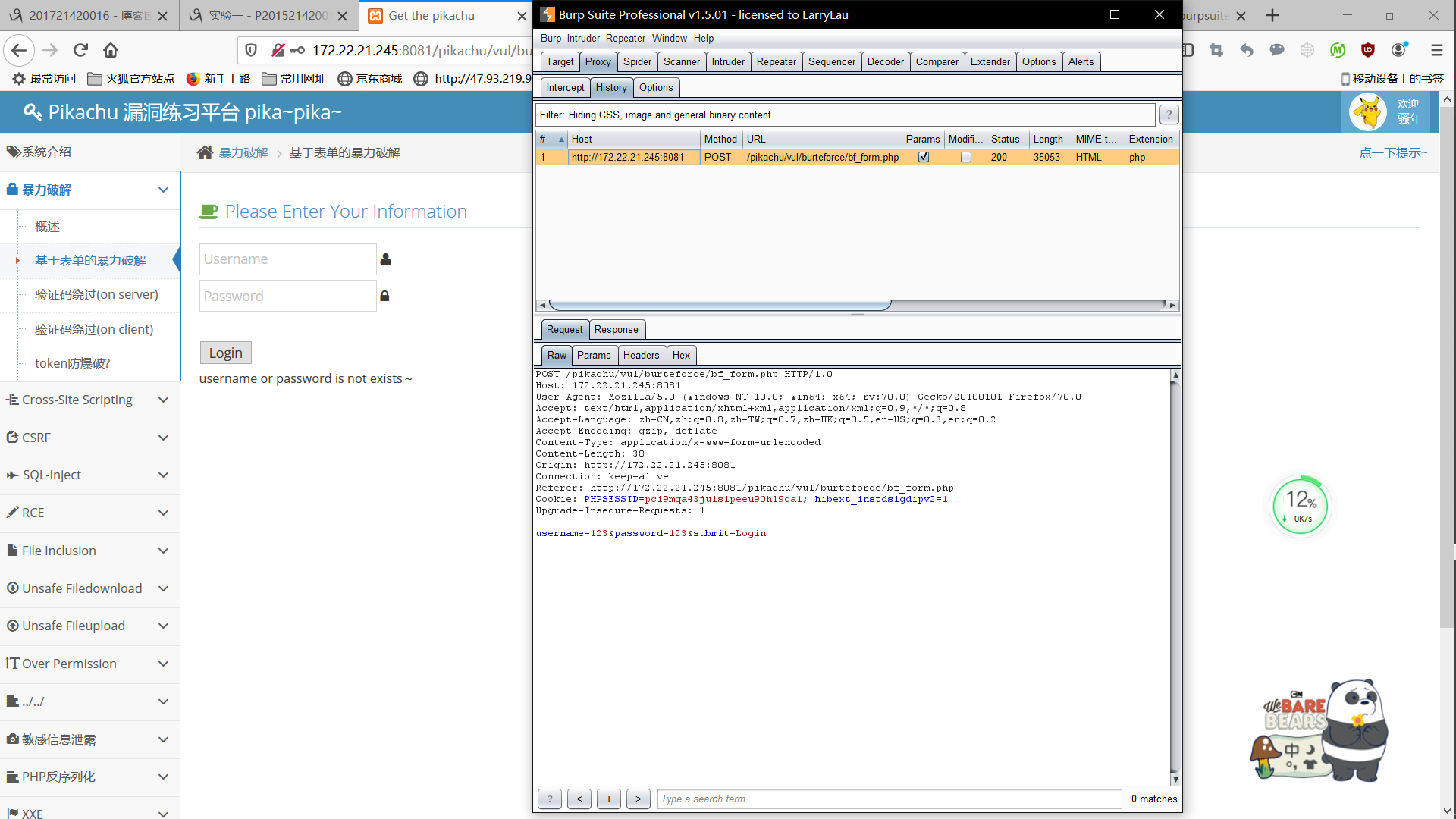

1.打开firefox、burp等软件,设置好代理,抓到post

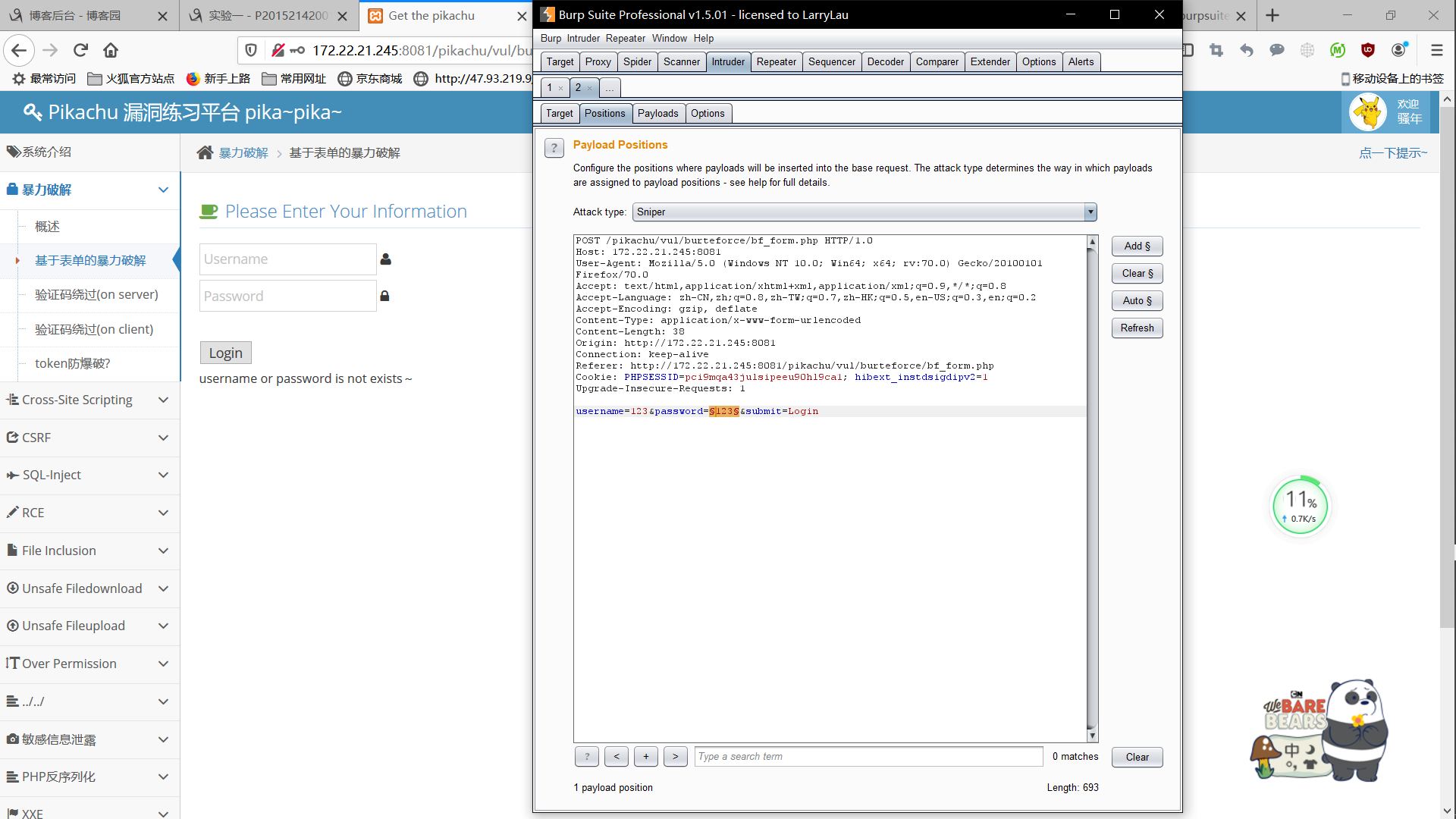

2.针对post进行修改

3.设置好密码本

4.很快得到密码

二、验证码绕过

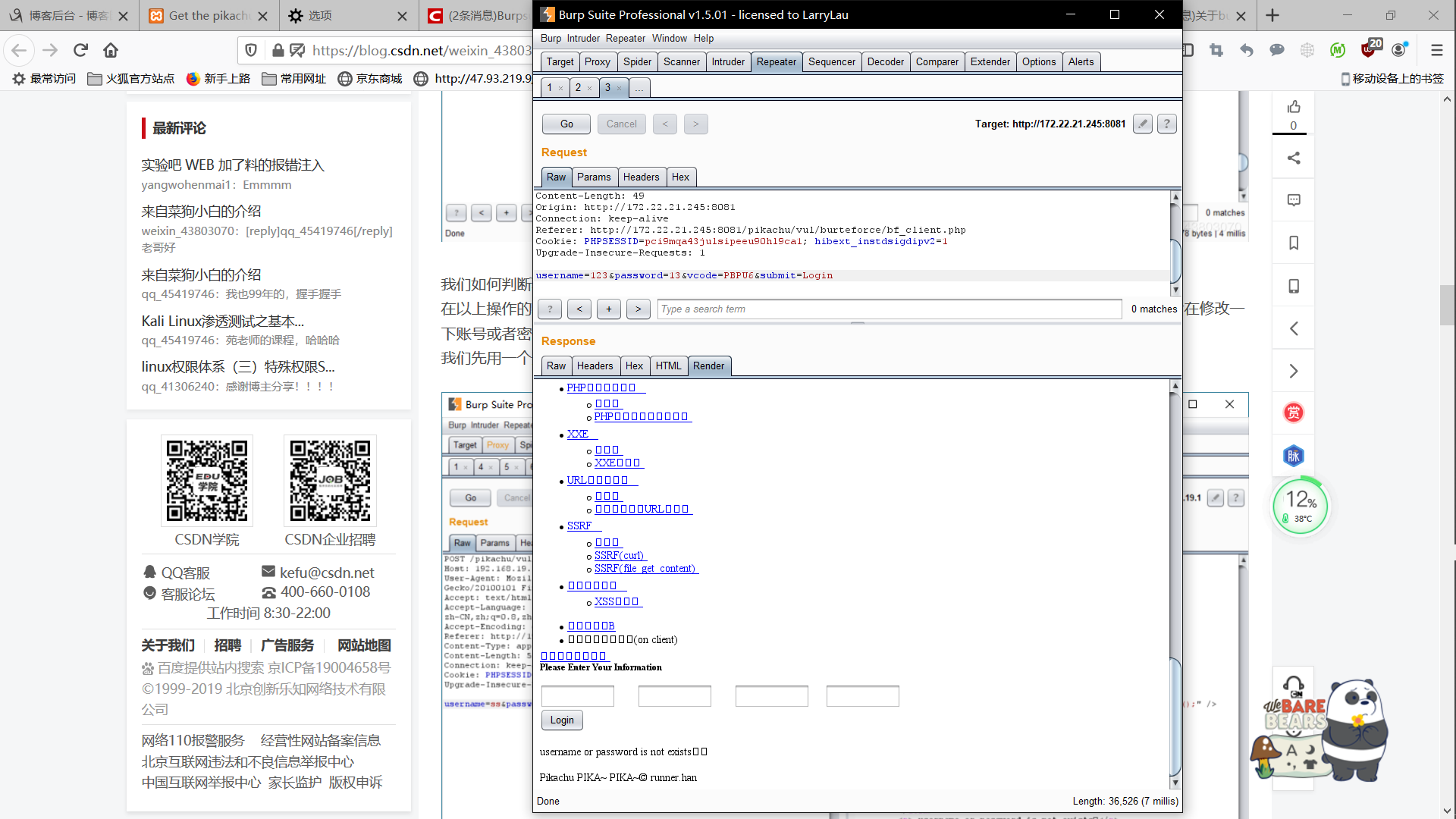

1.查询到响应包中提示用户名或者密码错误,未提示验证码错误,尝试几次发现都是相同情况,说明验证码没有进行时效性验证,可重复提交使用。

2.于是修改密码的值进行爆破

3.成功绕过。

三、on client验证码绕过

1.先随便输一个看看结果

发现修改密码没有任何影响,说明验证码是在客户端上验证的,于是接下来对用户名和密码爆破

2.成功

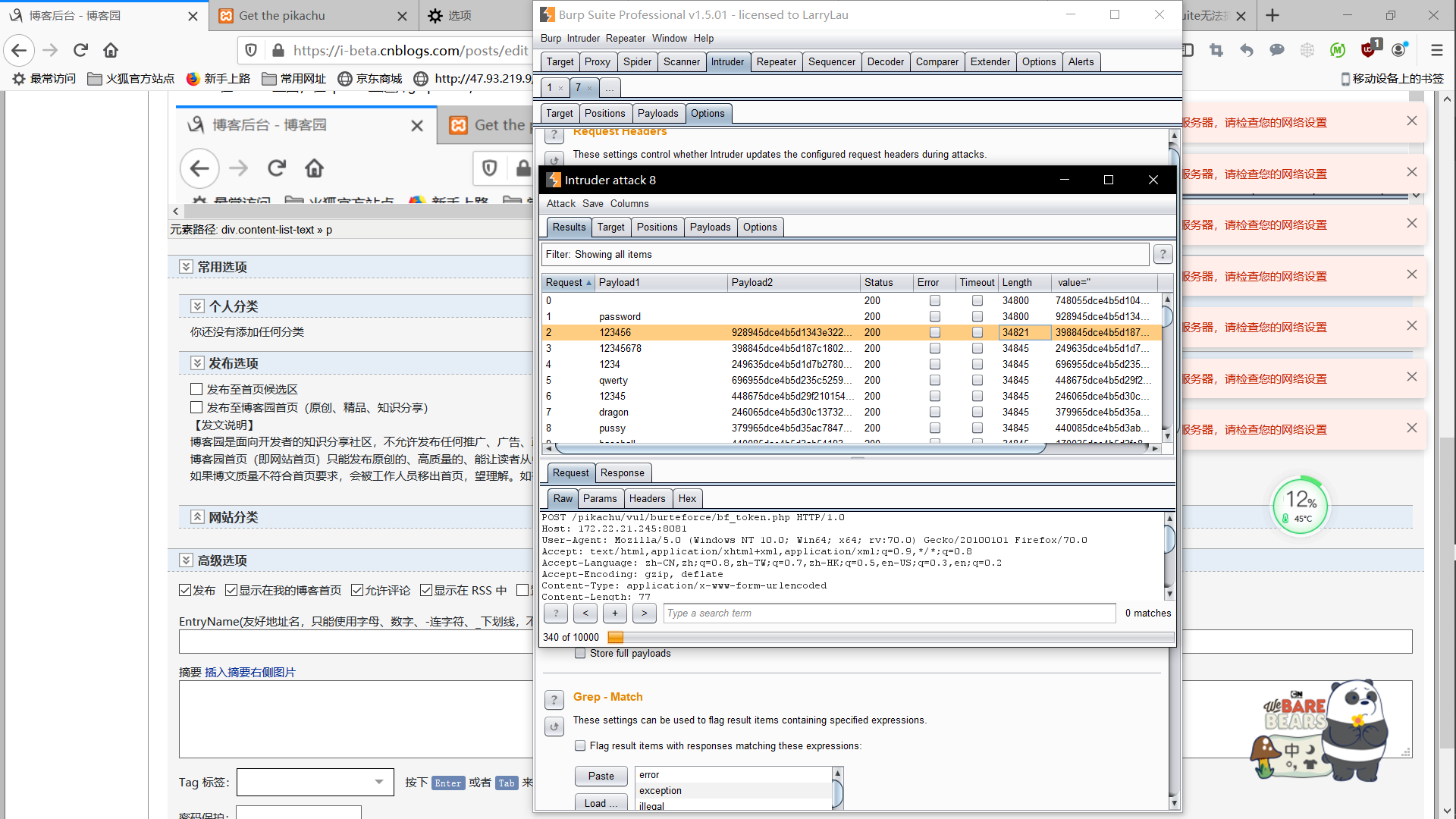

四、token防爆破

1.先输一下看看结果

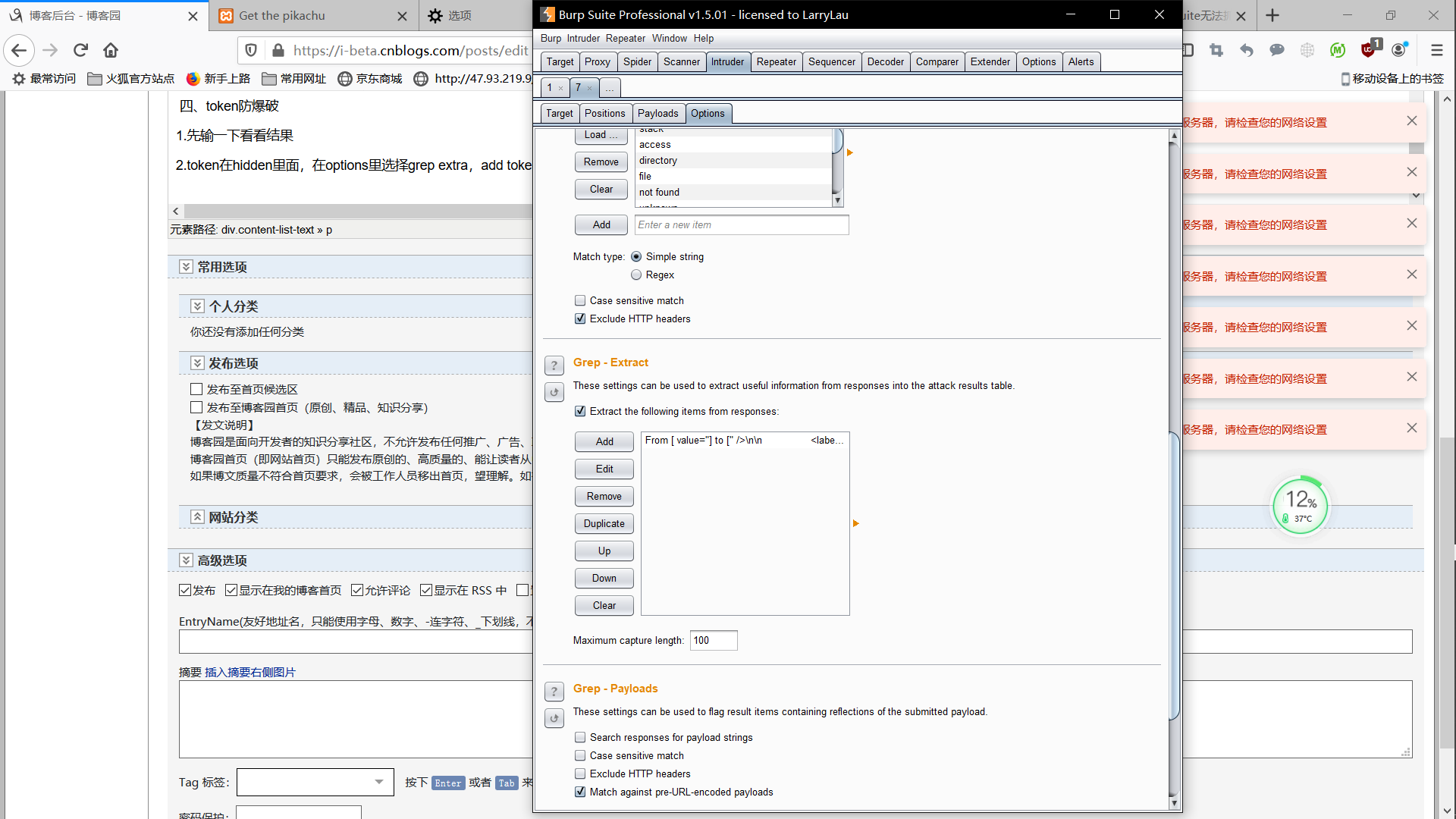

2.token在hidden里面,在options里选择grep extra,add token

3.返回payloads栏,payload 1 设置密码字典,payload 2 选择payload type为“Recursive grep”,然后选择下面的extract grep项即可。 然后<Start attack>

出现结果。