第七届御网杯re的wp_Ba0

re拿了一血和二血,感觉挺简单的(

1、easycpp

使用IDA进行linux动调

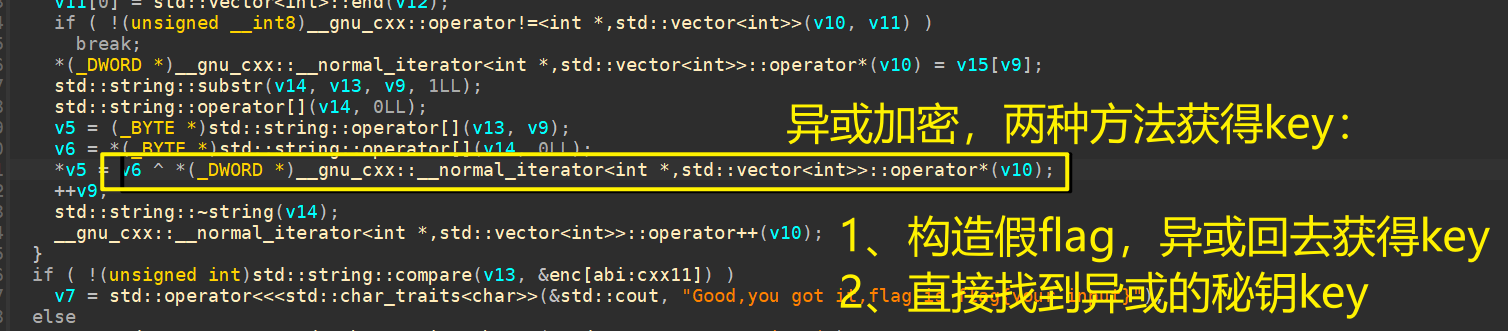

主要异或加密,还原即可

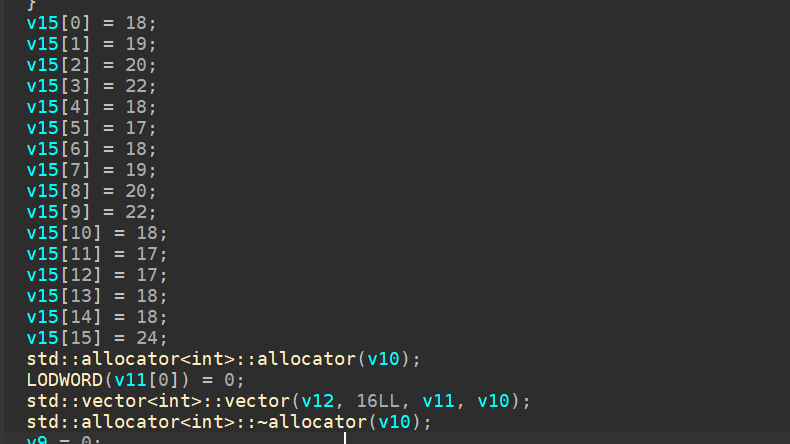

flag1=[0x23,0x21,0x27,0x22,0x27,0x27,0x25,0x2B,0x2D,0x26,0x23,0x23,0x22,0x26,0x27,0x2E]

flag=[18,19,20,22,18,17,18,19,20,22,18,17,17,18,18,24]

for i in range(len(flag1)):

print(chr(flag1[i]^flag[i]),end="")

flag{1234567890123456}

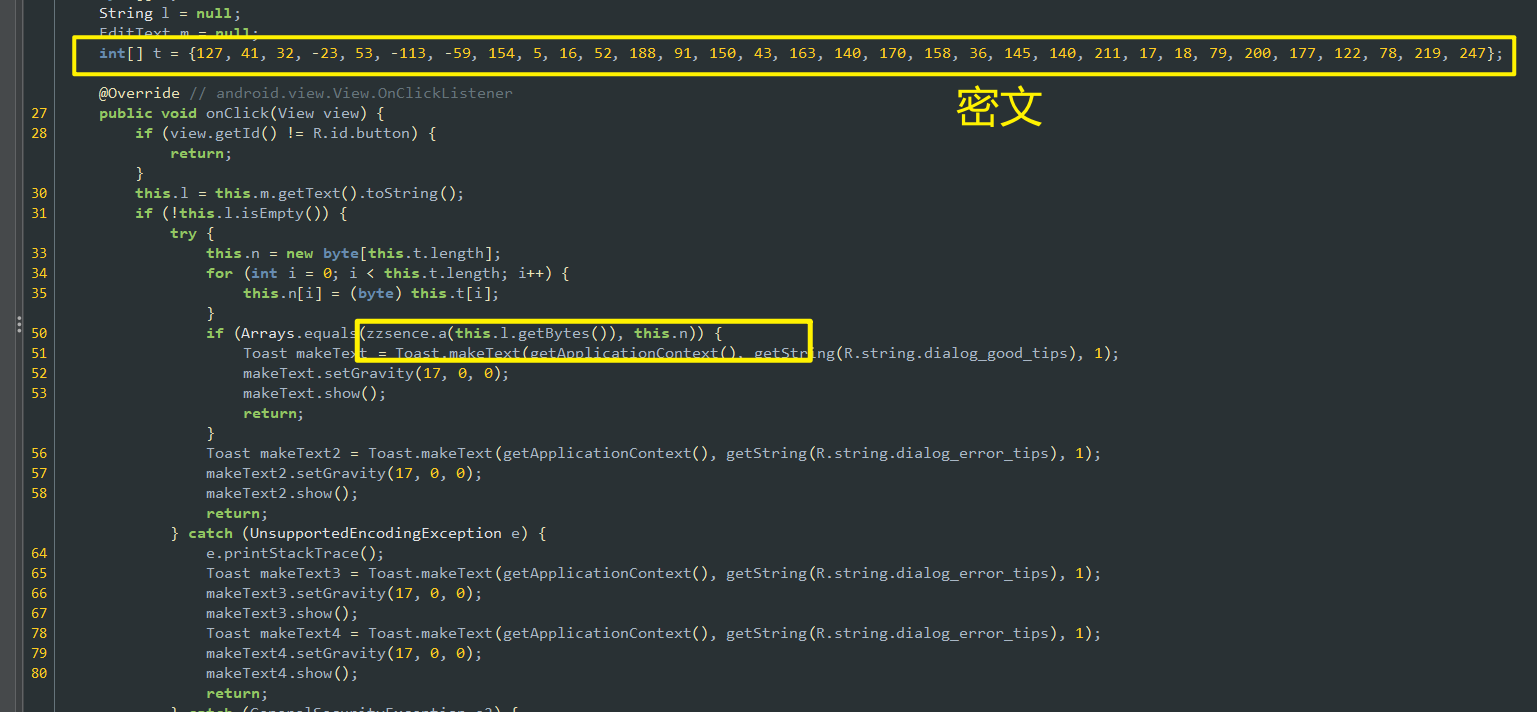

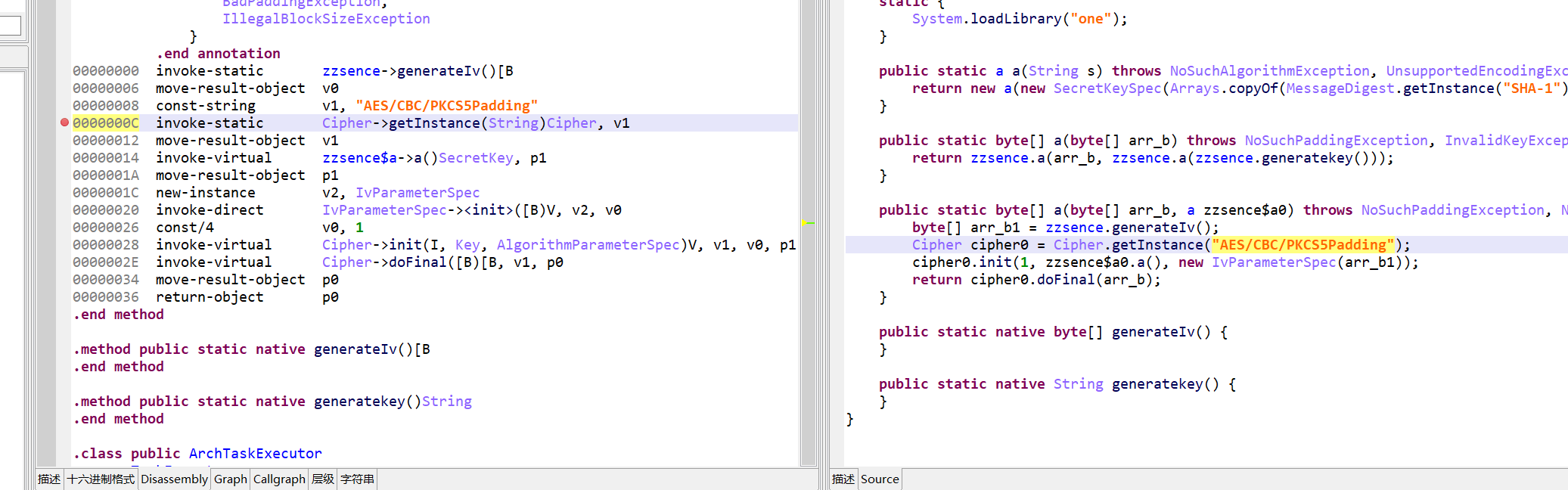

2、easyctf

android的aes加密,在so中生成key和iv,使用jeb动调给的apk,拿到key和iv,解密秘文即可得到flag

关键在于如何使用JEB进行动调和获取变量的值。在加密的地方下断点,一直单步即可,关注变量变化窗口,看到iv和key,提取即可

使用cyberchef解密即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号