【RoarCTF】forensic

【RoarCTF】forensic

内存取证题型

先查看基本信息:

23:40@kali:/mnt/hgfs/share>volatility -f mem.raw imageinfo Volatility Foundation Volatility Framework 2.6 INFO : volatility.debug : Determining profile based on KDBG search... Suggested Profile(s) : Win7SP1x86_23418, Win7SP0x86, Win7SP1x86_24000, Win7SP1x86 ...

得到镜像类型为Win7SP1x86,以后操作指定该值节省时间。

volatility -f mem.raw --profile=Win7SP1x86 pslist 扫描进程

发现有notepad.exe和mspaint.exe,可能有新建的txt和图片,尝试扫描文件

volatility -f mem.raw --profile=Win7SP1x86 filescan |grep -E 'png|jpg|gif|zip|rar|7z|pdf|txt|doc'

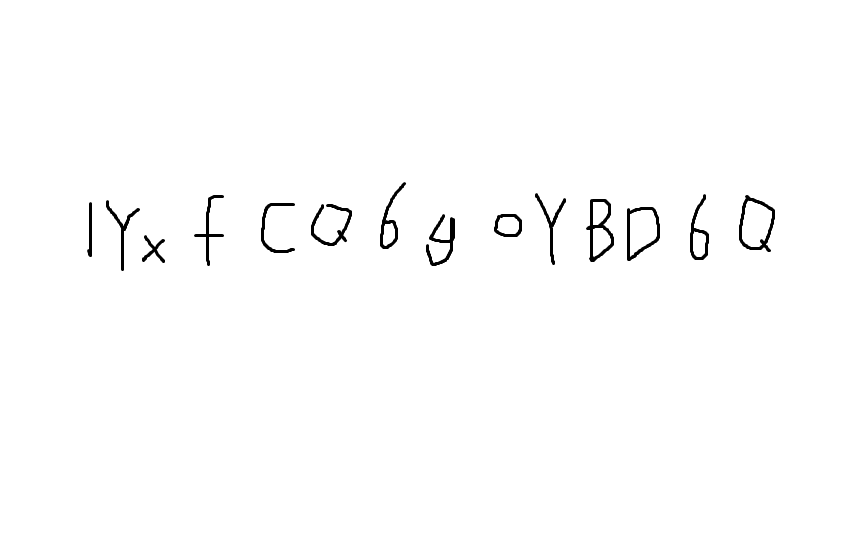

暗道有一张无标题.png,提取出来,volatility -f mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001efb29f8 --dump-dir=./ 得到:1YxfCQ6goYBD6Q

导出ie浏览记录,volatility -f mem.raw --profile=Win7SP1x86 iehistory > a.txt,看到桌面上除了有无标题.zip还应该有flag.zip,DumpIt.exe(内存镜像提取工具),看到pslist中DumpIt.exe正在运行,于是提取器内存镜像:volatility -fmem.raw --profile=Win7SP1x86 memdump -p 3380 -D ./ ,foremost分离3380.dmp,得到加密压缩包,密码即为图片上的字符。RoarCTF{wm_D0uB1e_TC-cRypt}

Volatility基本使用方法

(1)查看镜像需要的profile vol.py -f <镜像文件> imageinfo (2)查看进程信息 vol.py -f <镜像文件> --profile=[profile文件] pslist (3)查看具体恶意进程 vol.py -f <镜像文件> --profile=[profile文件] pstree | egrep '(a.exe|b.exe)' 以树的形式列出 (4) 检查恶意链接 检查链接插件:vol.py -f <镜像文件> --profile=[profile文件] connections 检查端口插件:vol.py -f <镜像文件> --profile=[profile文件] sockets (5)检测DLL vol.py -f <镜像文件> --profile=[profile文件] dlllist -p[pid] vol.py -f <镜像文件> --profile=[profile文件] ldrmodules -p[pid] -v 显示包括隐藏dll的具体信息 (6)找出注入的可执行代码或者DLL vol.py -f <镜像文件> --profile=[profile文件] malfind -p[pid] (7)导出程序 vol.py -f <镜像文件> --profile=[profile文件] prodump -p [pid1,pid2,..pidn] -D [目录] (8)查看恶意的钩子 vol.py -f <镜像文件> --profile=[profile文件] apihooks -p[pid] (9)追踪 vol.py -f <镜像文件> --profile=[profile文件] volshell -p[pid] (10)检查恶意驱动程序 vol.py -f <镜像文件> --profile=[profile文件] modules (11)提取驱动程序 vol.py -f <镜像文件> --profile=[profile文件] moddump -D [目录] --base [base地址] (12)检查驱动内核回调 vol.py -f <镜像文件> --profile=[profile文件] callbacks (13)检查恶意注册表项 vol.py -f <镜像文件> --profile=[profile文件] printkey (14)查看服务 vol.py -f <镜像文件> --profile=[profile文件] svcscan

本体操作记录

2104 volatility -f mem.raw imageinfo 2105 volatility -f mem.raw --profile=Win7SP1x86 pslist <!--提取出内存中记录的 当时正在运行的程序有哪些,运行过多少次,最后一次运行的时间等信息 --> 2106 volatility -f mem.raw --profile=Win7SP1x86 userassist <!--找文件--> 2109 volatility -f mem.raw --profile=Win7SP1x86 filescan |grep -E 'png|jpg|gif|zip|rar|7z|pdf|txt|doc' <!--提文件到当前目录--> 2114 volatility -f mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001efb29f8 --dump-dir=./ 2115 ls 2116 mv file.None.0x84435c28.dat a.png 2122 volatility -f mem.raw --profile=Win7SP1x86 pslist <!--扫桌面文件--> 2123 volatility -f mem.raw --profile=Win7SP1x86 filescan | grep Desktop 2127 volatility -f mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001ef9a750 --dump-dir=./ 2128 ls 2132 volatility -f mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001efb29f8 --dump-dir=./ 2133 volatility -f mem.raw --profile=Win7SP1x86 iehistory > a.txt 2134 volatility -f mem.raw --profile=Win7SP1x86 pslist <!--导出内存文件--> 2135 volatility -fmem.raw --profile=Win7SP1x86 memdump -p 3380 -D ./

--By Wander

浙公网安备 33010602011771号

浙公网安备 33010602011771号