引入

网络协议(TCP/IP协议族)里的协议众多,非相关网络专业基本不会去一一了解,

可以把Wireshark看作是电脑的所有进出流量的总网络代理,不像Burpsuite只能拦截http/https协议,电脑上使用的几百种协议,他都能给你拦截下来,问题也随之产生了,那么多协议,那么多数据包,几乎一秒好几百条数据包,新手看到这数据像瀑布一样的数据量,肯定一脸懵,不要慌,只需了解网络数据之间的大致规律,就能化繁为简。

我使用Wireshark的情景,用来分析主机、客户端的流量是否有异常,排查问题。

你在排查网络问题的时候,没有人给你指导的话,很多情况下,你是不知道客户端使用了什么协议,只能由粗到细的排查。 在定出大致范围的时候,清空包,然后快速点击客户端的一个发包功能,Wireshark会拦截到前面的位置,排除一些“噪音”之后,就分析剩下的数据,然后在去查询剩下的数据是什么(是什么协议),这样就能大致的定位出来了,最后就分析这个协议里面的报文就能分析出你要排查的问题了。

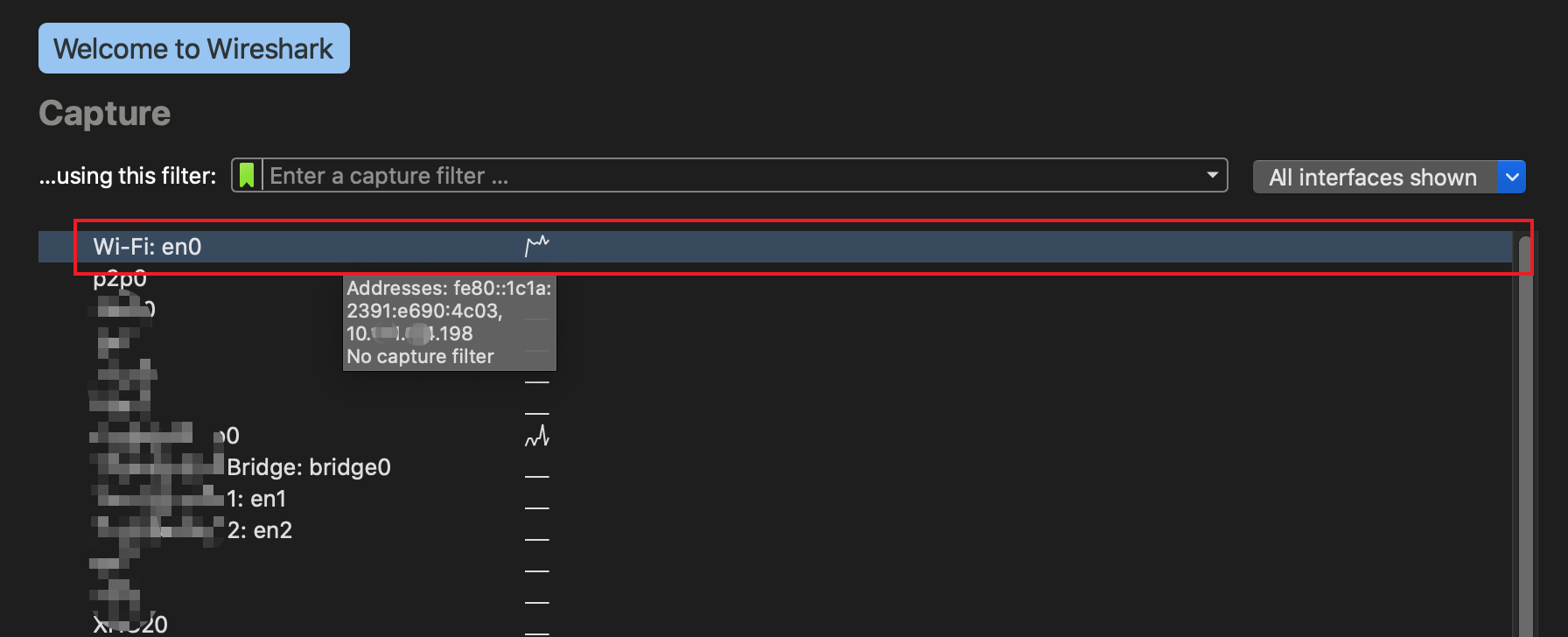

选择网卡

Wireshark的数据源头就是捕获机器上的某一块网卡内的全部网络包,当你的机器上有多块网卡的时候,你必须要指定选择一个网卡。

如果你用wifi 就选wi-fi:en0

en0就是你的网卡标识。

用有线网线的话,看看标识是什么,我好久没用过有线了。

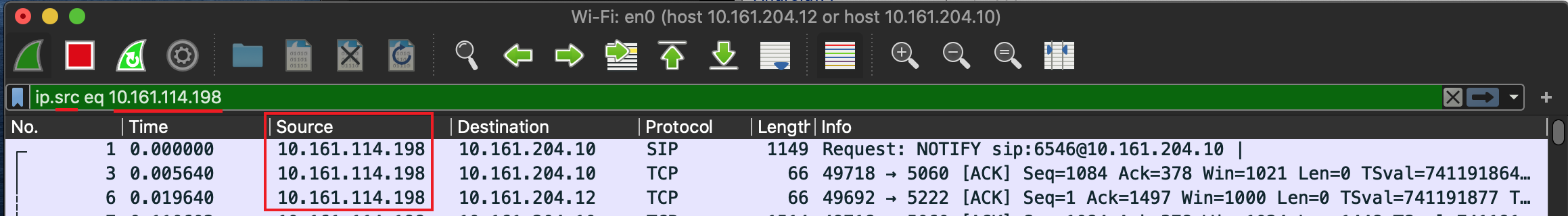

如果你知道服务器的ip

# Source 为本机的地址

# 过滤 Source字段为: 10.161.114.198 的数据

ip.src eq 10.161.114.198

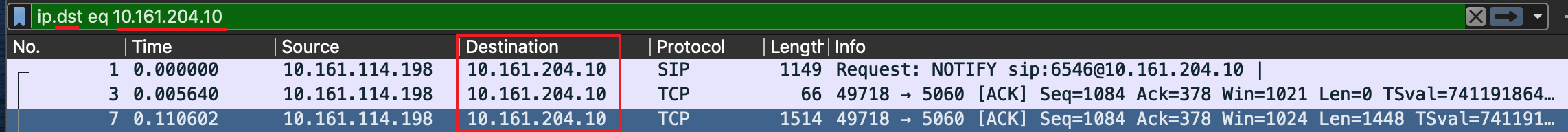

# Destination 表示 服务器的地址

# 过滤 Destination字段为: 10.161.204.10 的数据

ip.dst eq 10.161.204.10

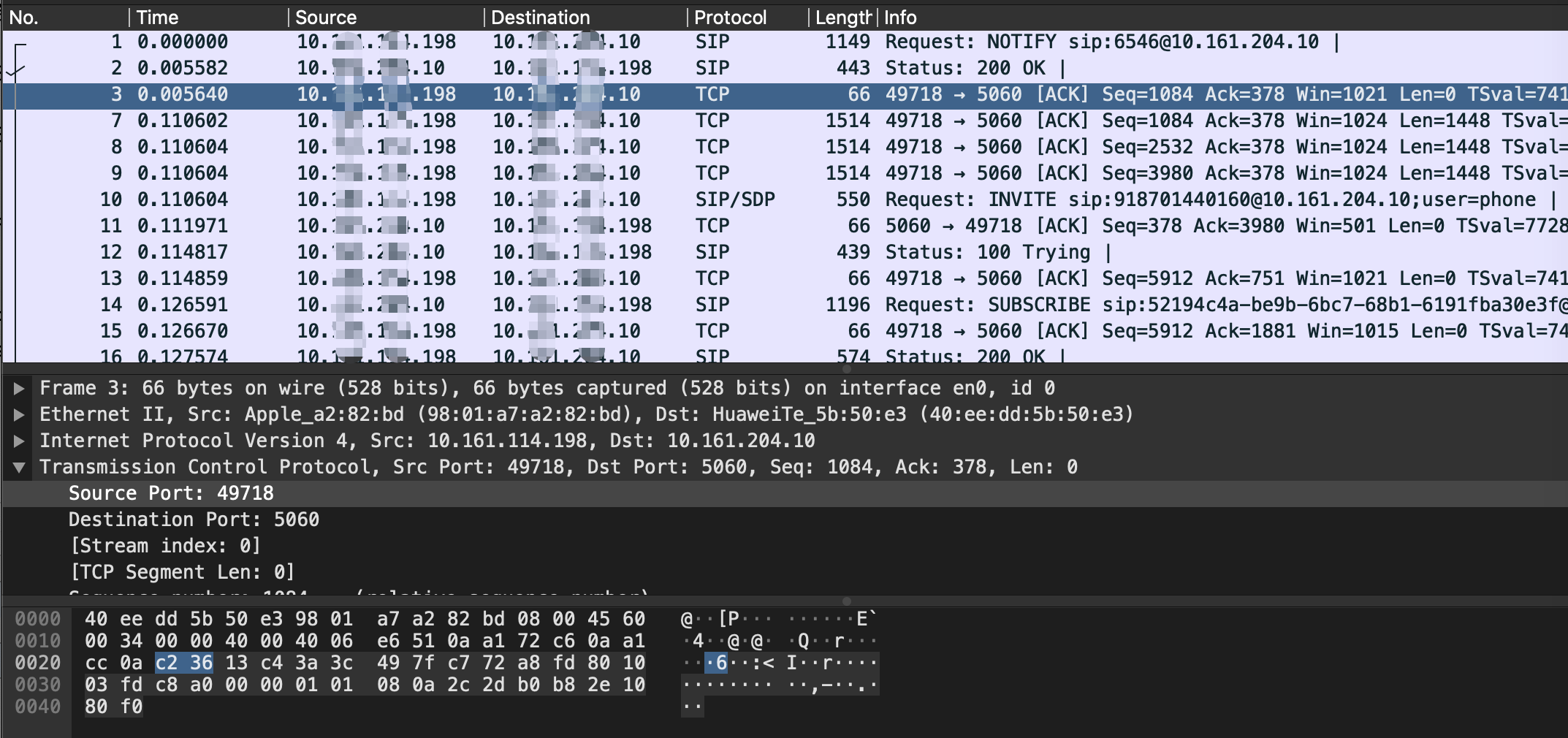

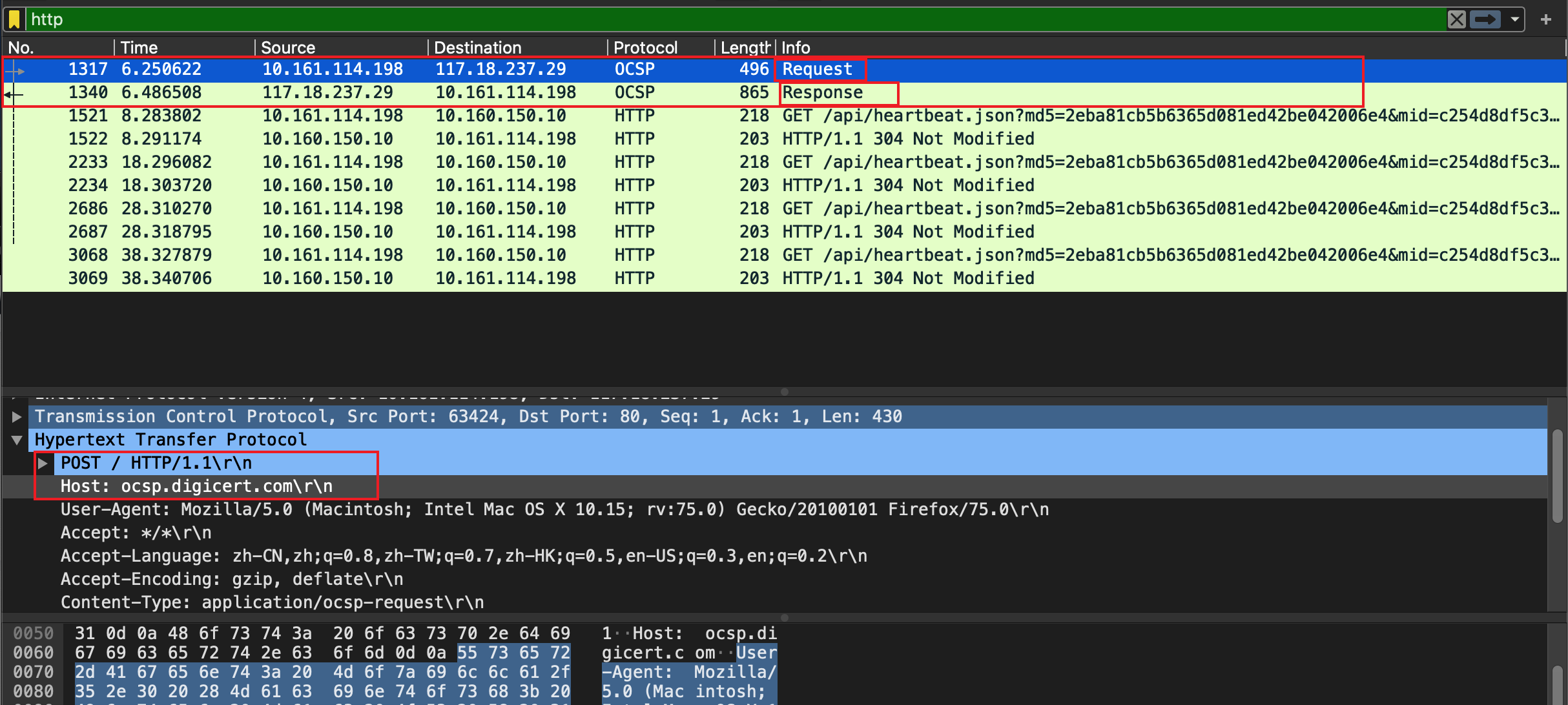

每条记录都有如下协议层

(1)Frame: 物理层的数据帧概况

(2)Ethernet II: 数据链路层以太网帧头部信息

(3)Internet Protocol Version 4: 互联网层IP包头部信息

(4)Transmission Control Protocol: 传输层的数据段头部信息,此处是TCP

(5)Hypertext Transfer Protocol: 应用层的信息,此处是HTTP协议

应用层的信息,都是二进制码,

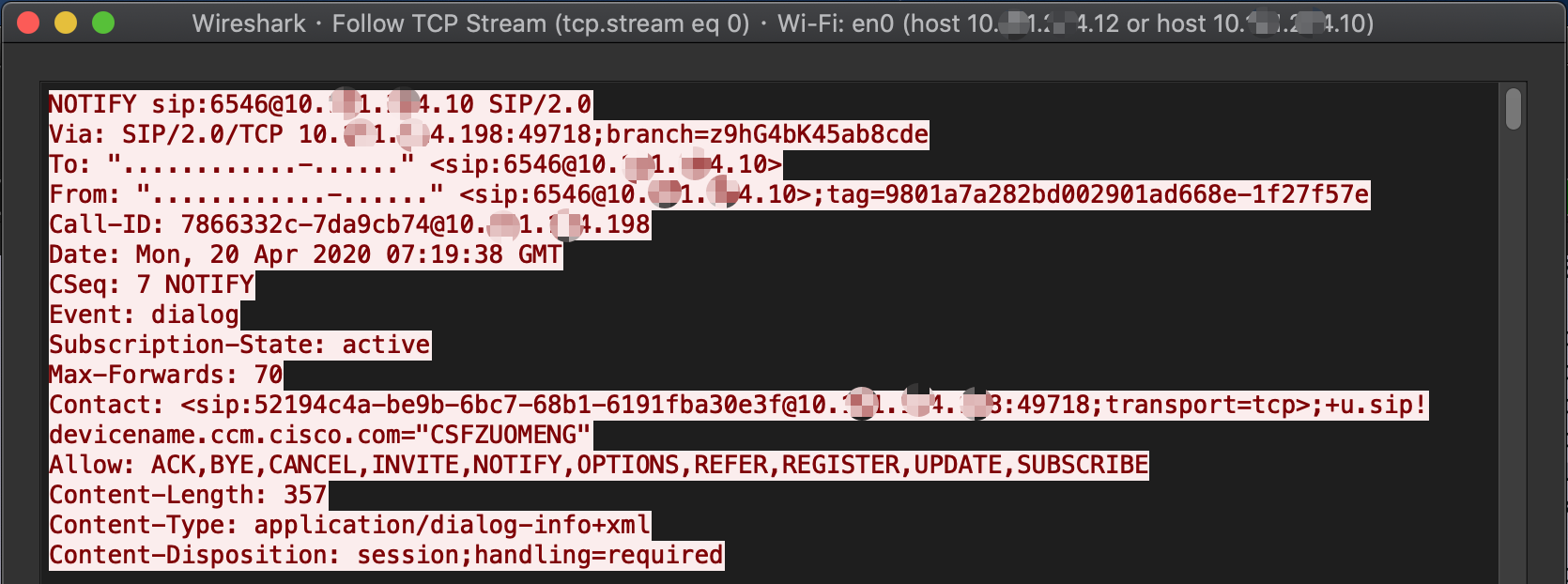

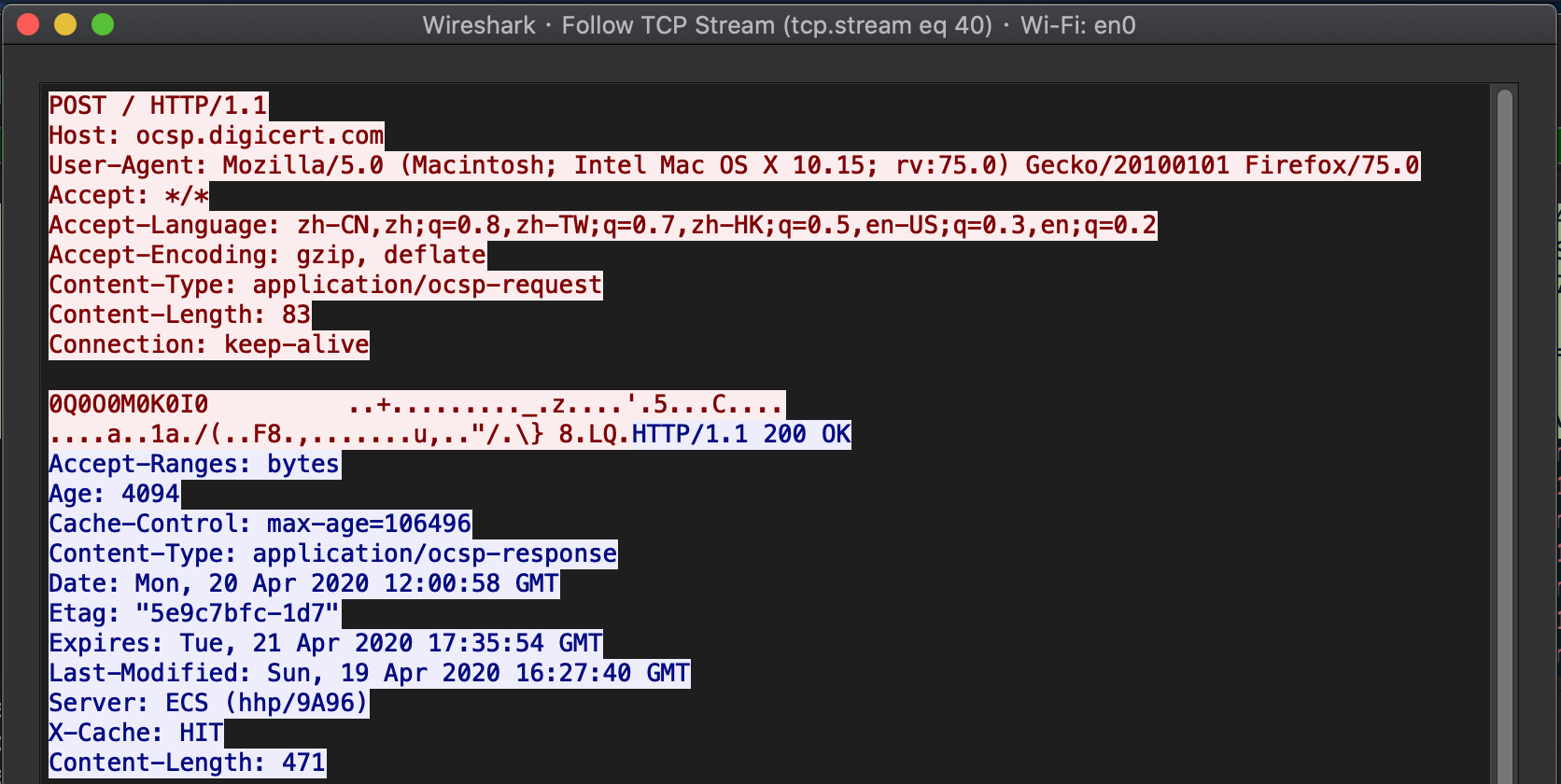

可以 右键Follow——>TCP Stream,还是能看到一些数据的。

拦截TCP报头

捕获过滤器中填入表达式:host www.cnblogs.com and port 80(80等效于http)

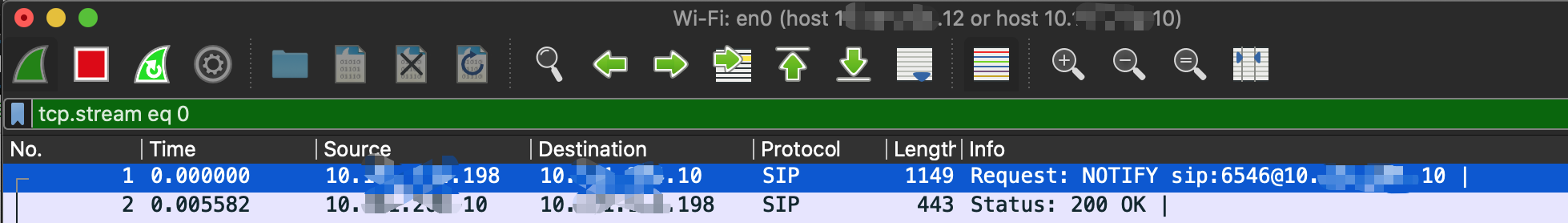

会有多个TCP流时在显示过滤器中,这时填入表达式:tcp.stream eq 0 筛选出第一个TCP流(包含完整的一次TCP连接:三次握手和四次挥手)

tcp.stream eq 0

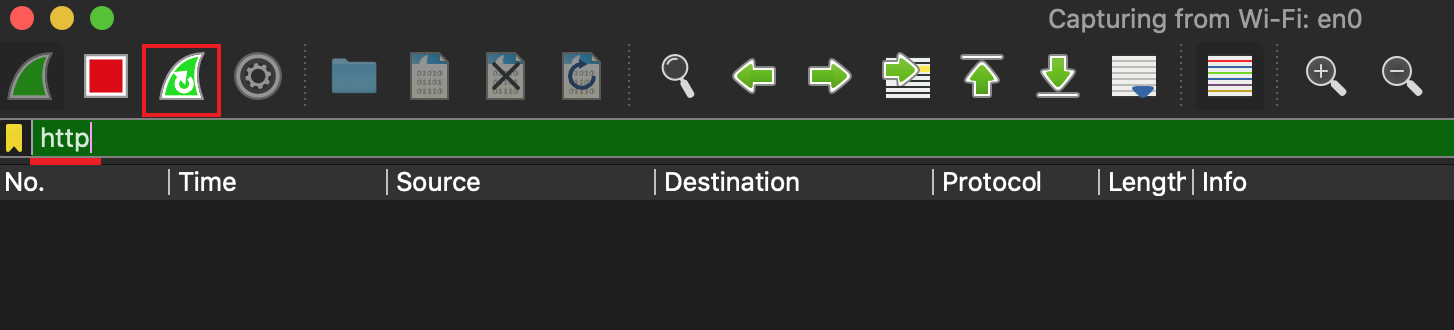

如果你知道使用什么协议---http协议拦截举例

-

过滤http,并且清理一下历史数据

-

随便打开一个域名

-

分析包

OCSP是在线证书状态协议。目的:验证SSL证书的有效性,以确保它未被吊销。

-

分析TCP流,熟悉的格式又回来了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号