burp笔记

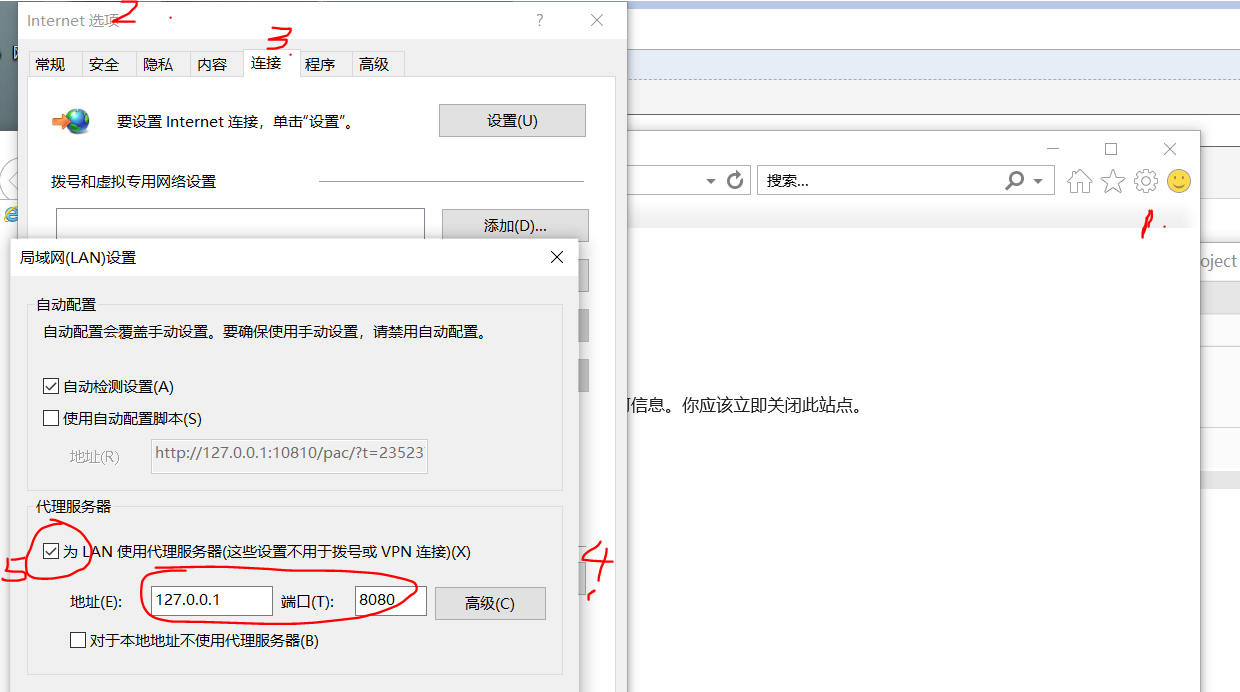

改代理

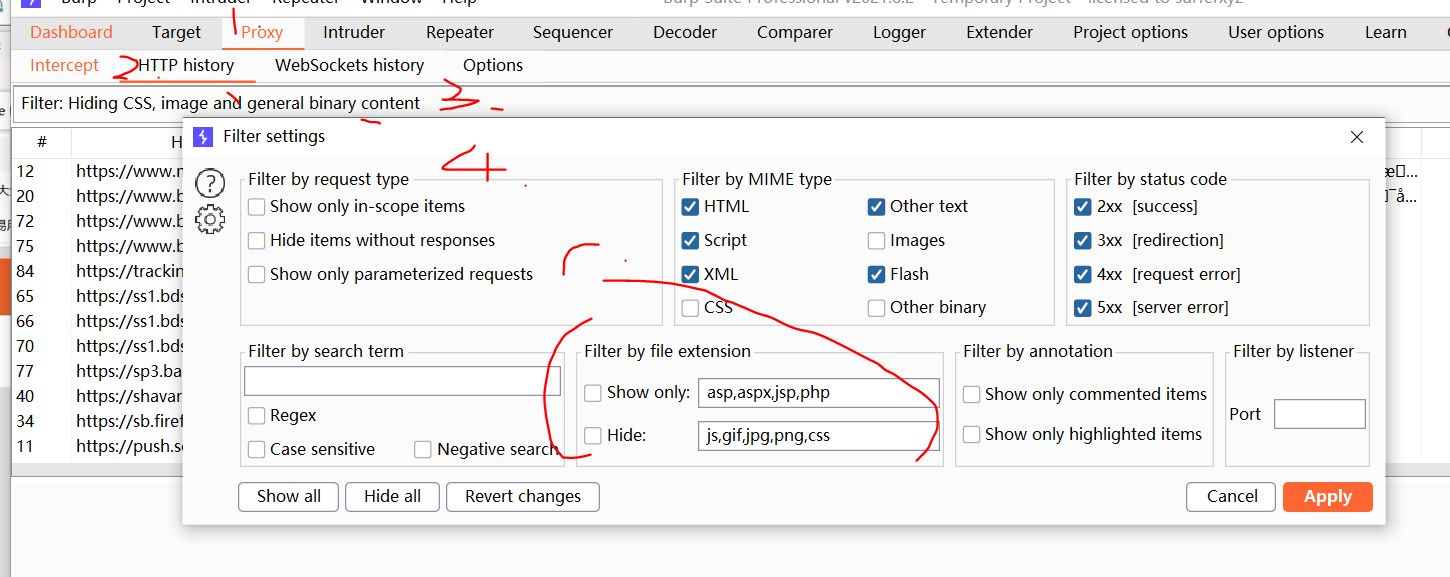

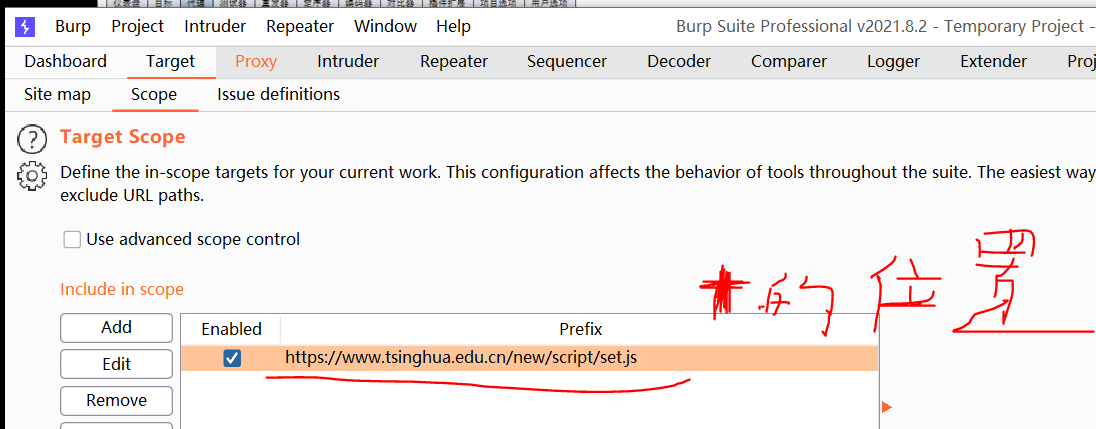

可以选择看哪些url

刚安装好的burp要在浏览器上安装证书才能访问https的网站

才能抓到https网站的数据包

扫描完后可以导出报告

当我们对一个系统进行扫描完毕后,通常需要生成扫描报告,Burp Scanner支持的报告类型

有HTML和XML两种格式

http 历史可以添加项目 这样当清除http history 再次查看 http history 时只能看到添加到项目里的url的记录

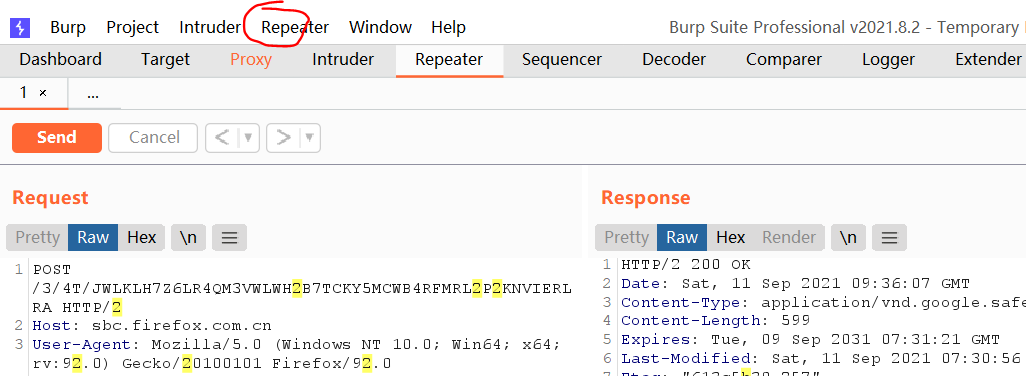

可以把拦截到的包发到转发器,并且可以再转发器上修改参数

转发器还可以搜索关键子,高亮显示

post 方法下会自动更新长度 可以取消勾选upload content-length

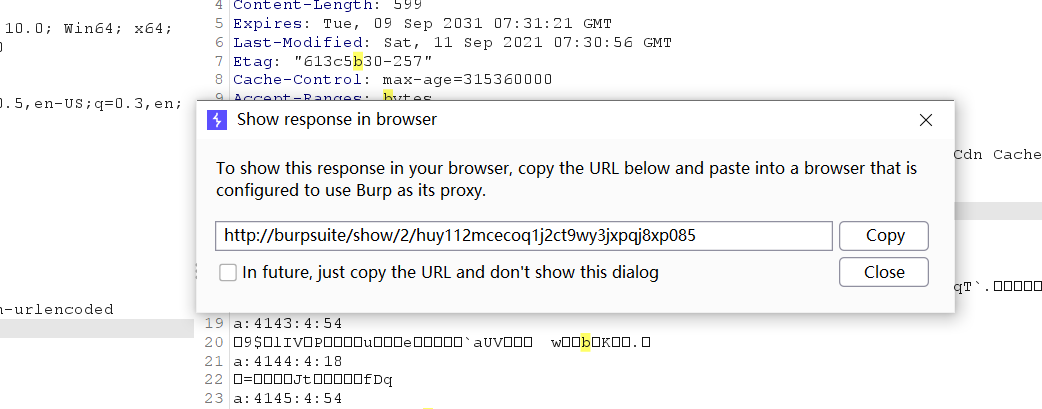

转发器可以右键选择生成url 可copy到浏览器打开

如果有302跳转(重定向)可以选着 重定向away 或者 在重发器选着跟进重定向

拦截响应包,有时候相应是200可以改成302就可以登入

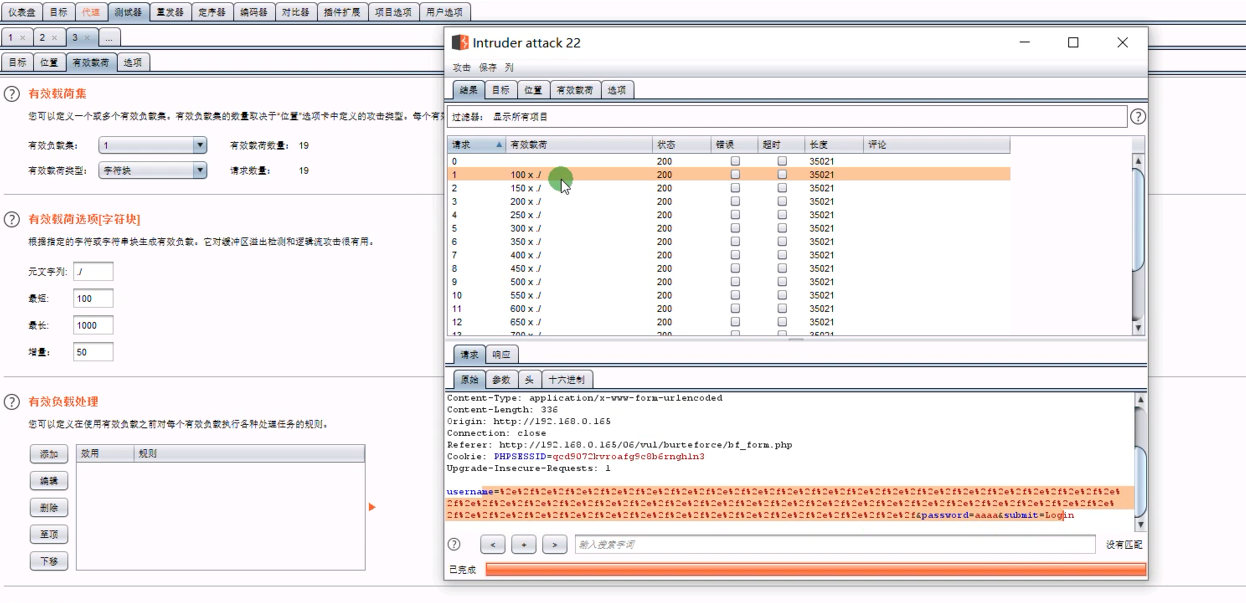

intruder 模块

可以选着80 或者443端口

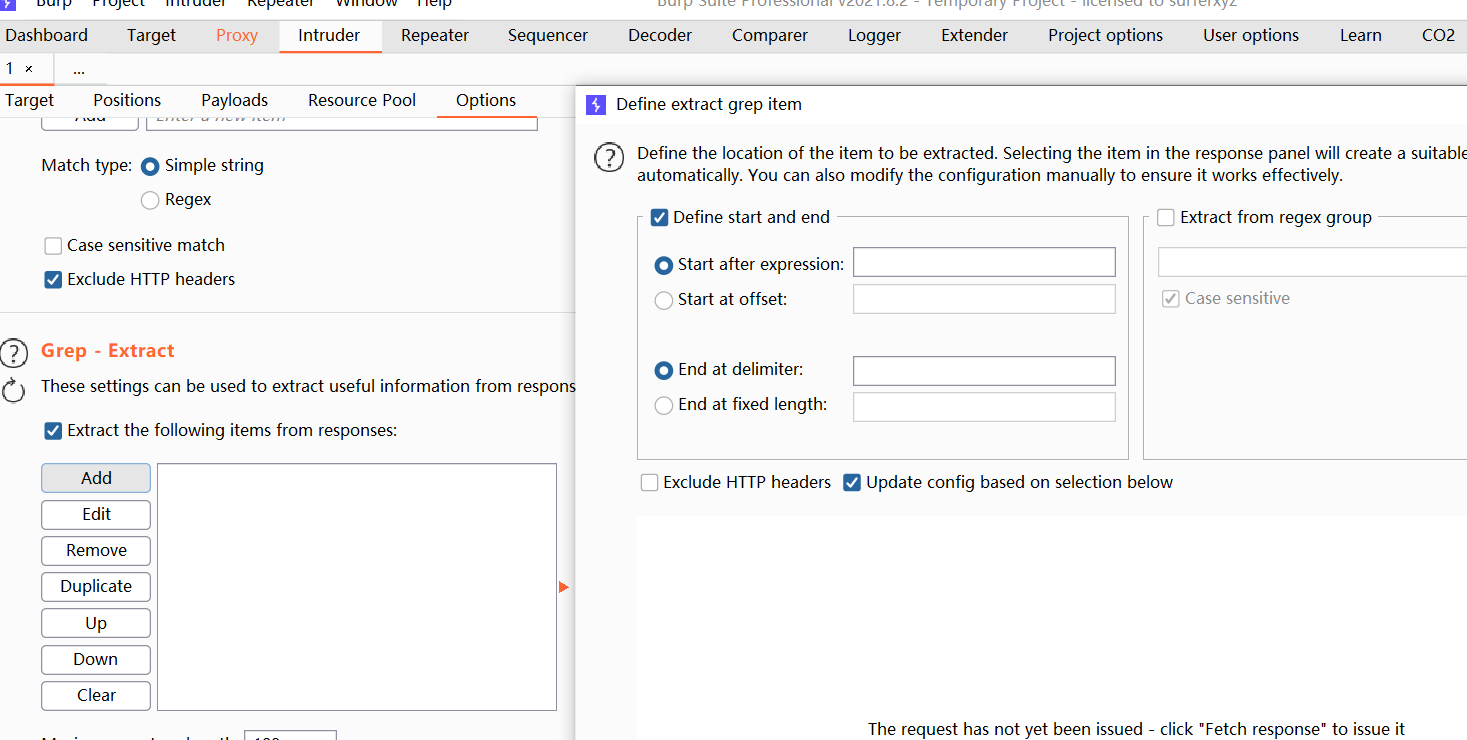

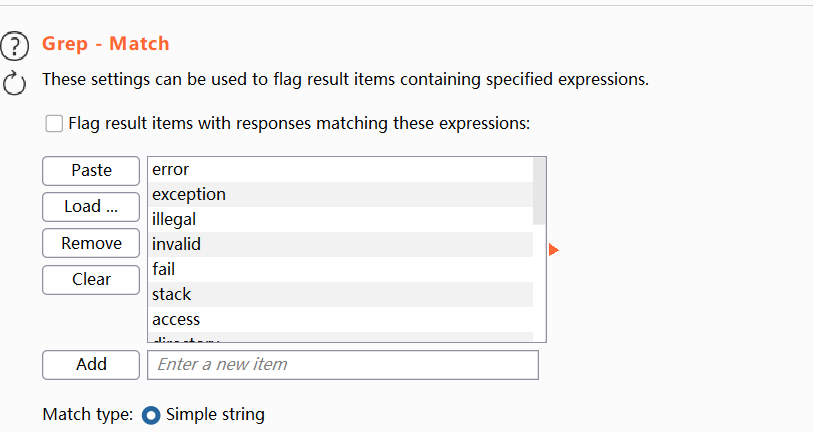

Grep Extract

可以把内容提取出来加个正则

攻击的结果也能进行保存

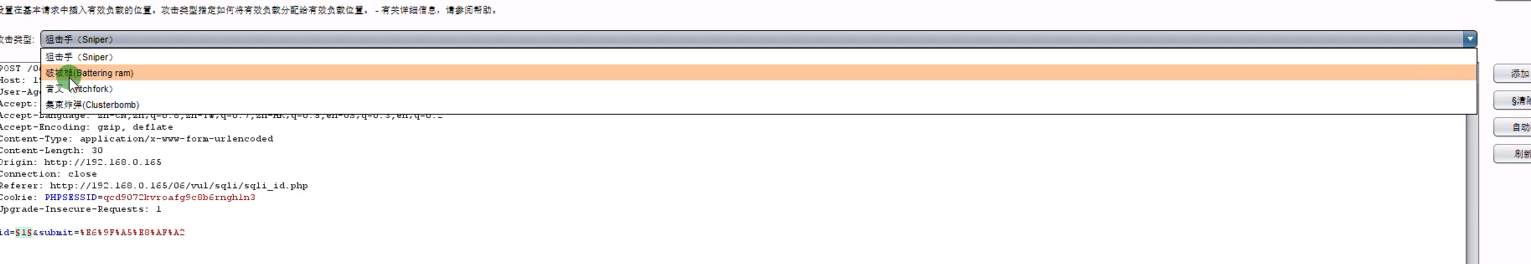

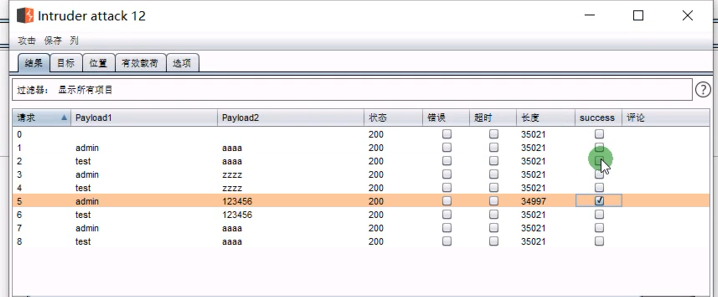

4种攻击方式

2。是有两个攻击变量都采用一个载荷

第3种它是有两个攻击变量可以设置

第4个常数同样是有两个攻击变量可以设置,结果数是2变量是相乘的数量

添加关键字,如果成功会显示(有个钩)

攻击有内置的字典

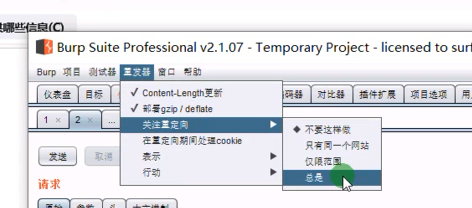

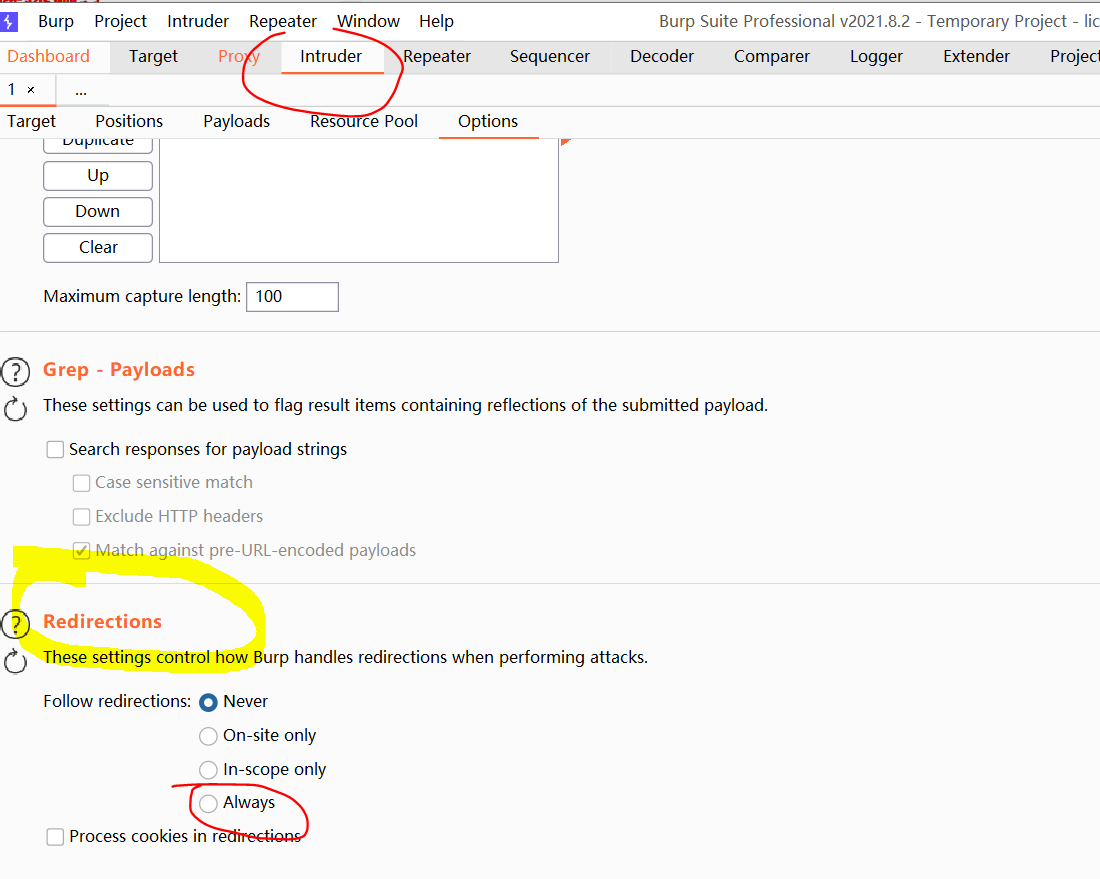

有302可以尝试在这个选着总是跳转

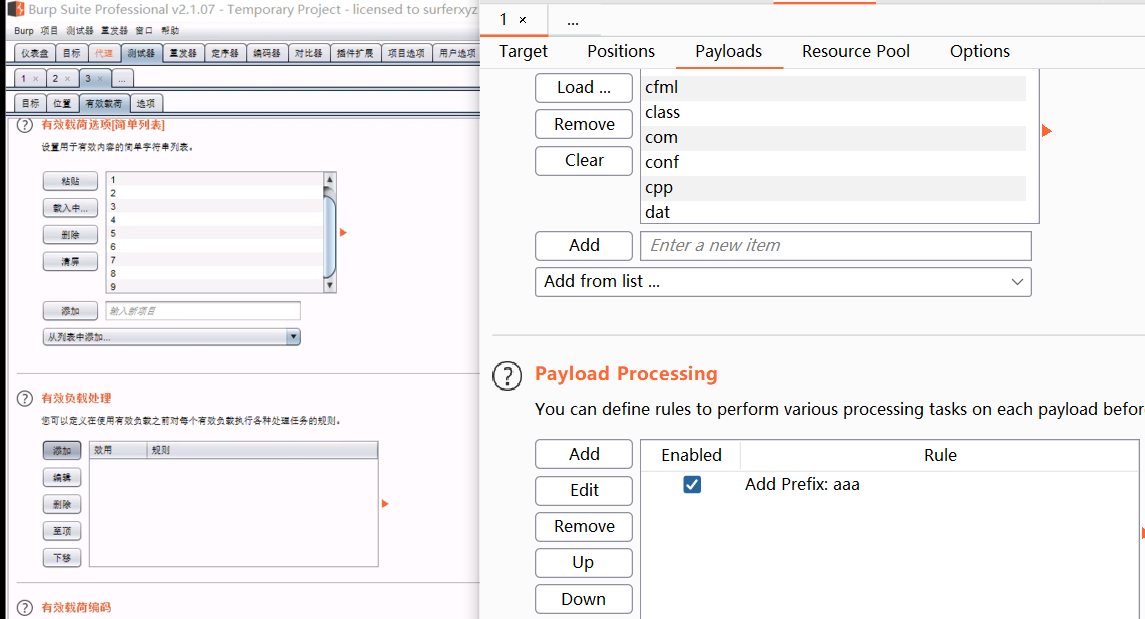

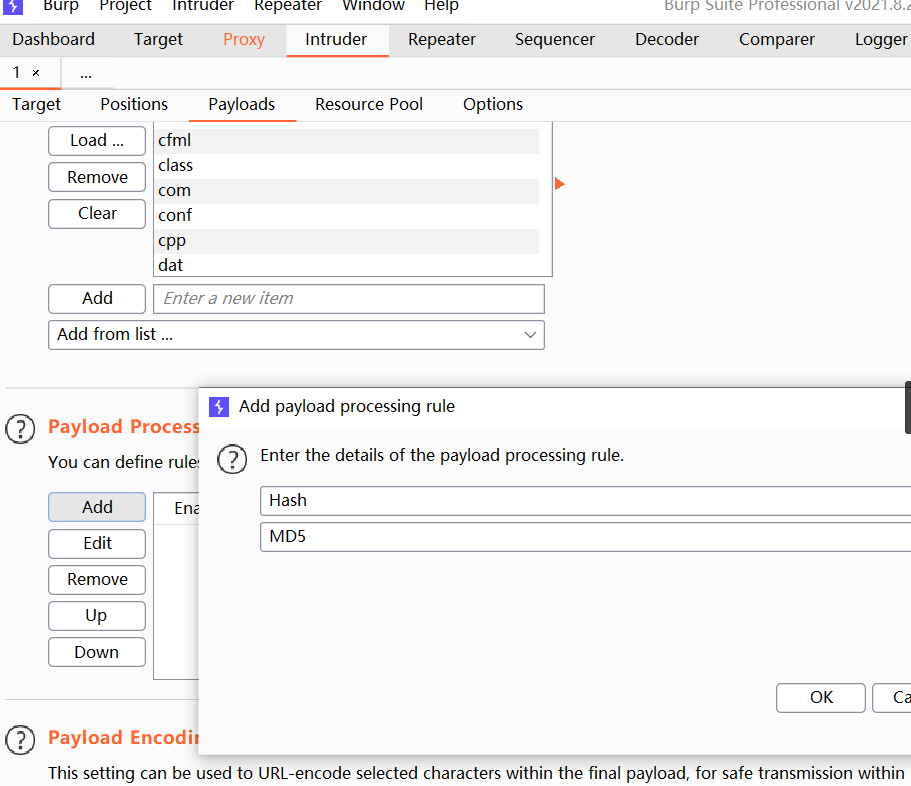

还可以对它的攻击载荷经行处理

把payload经行md5加密(现在很多网站都把密码经行md5加密再提交)

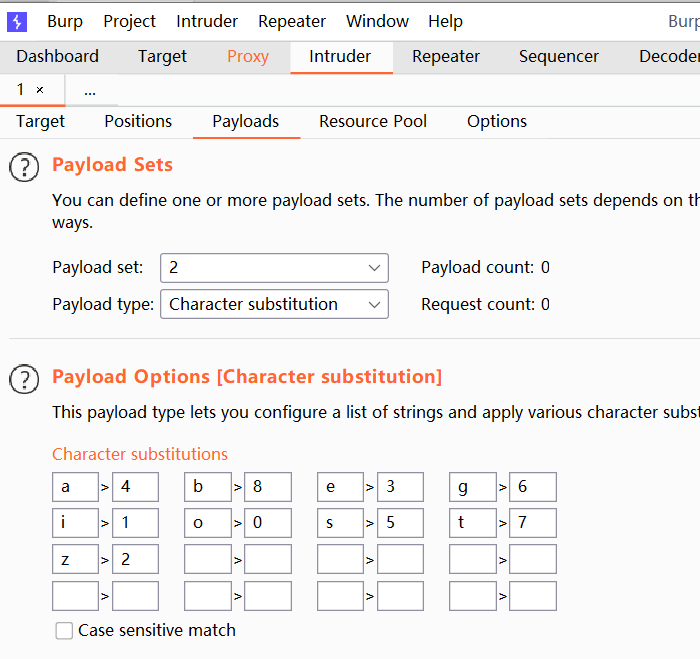

还有字符替换

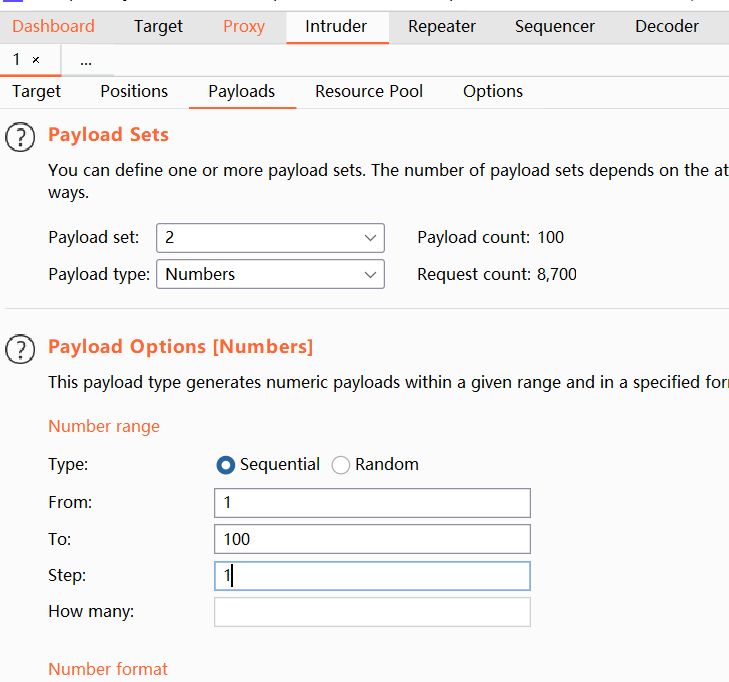

还有数值1-100

每次加一

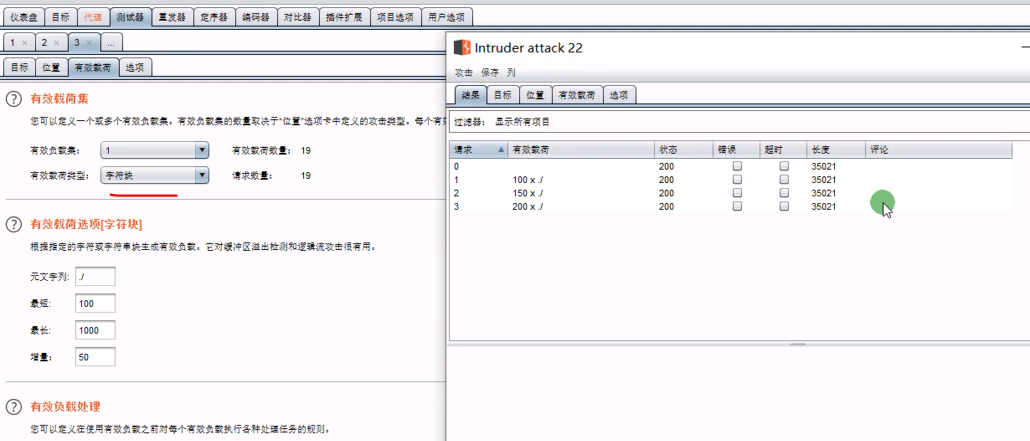

还有字符块,常见截断(远程溢出,添加很多的A,来测试字符接收的长度)

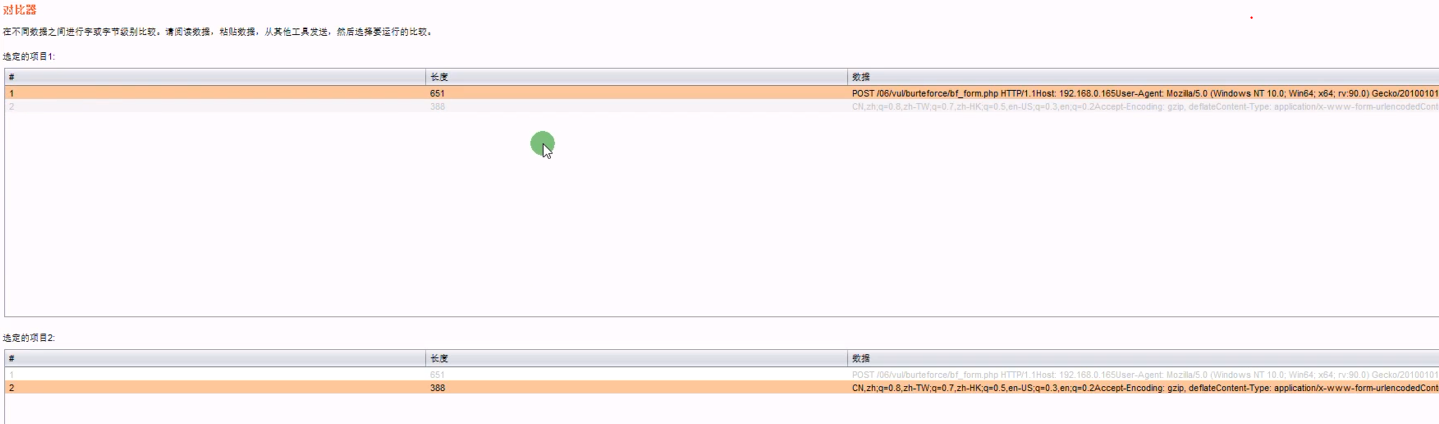

对比器可以对比有哪两个不一样的

先改一下包的内容,再看内容

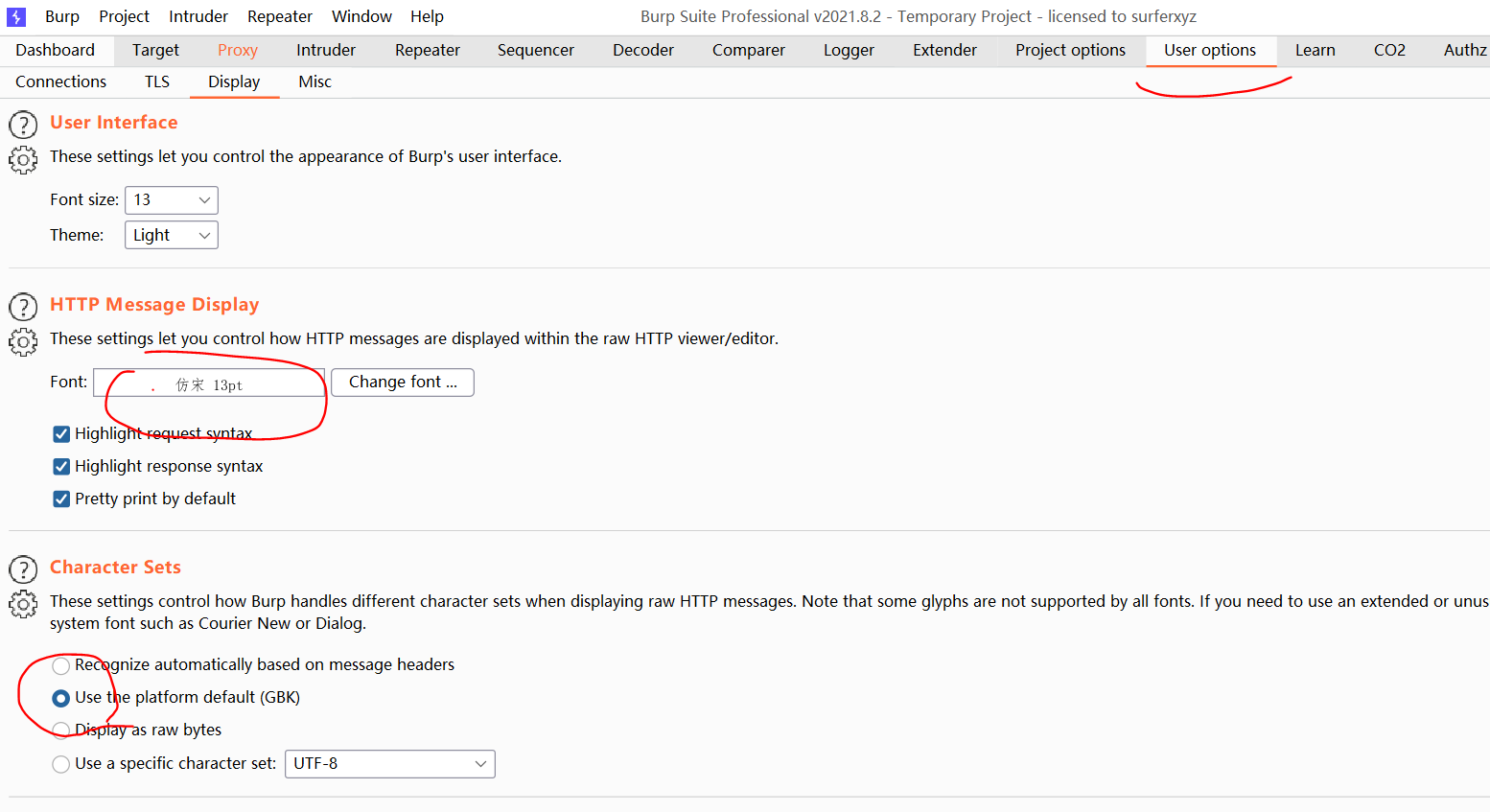

如果乱码则修改这个

添加拓展

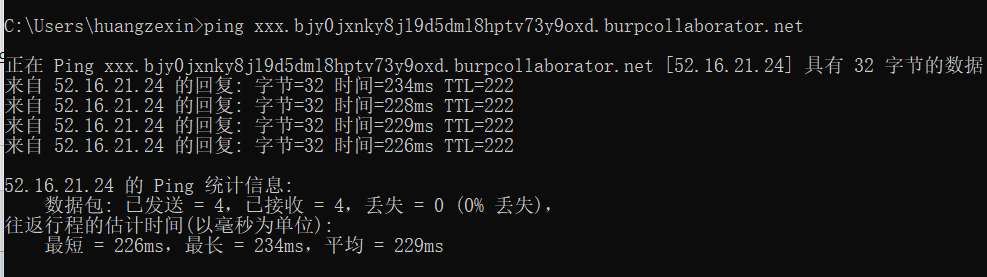

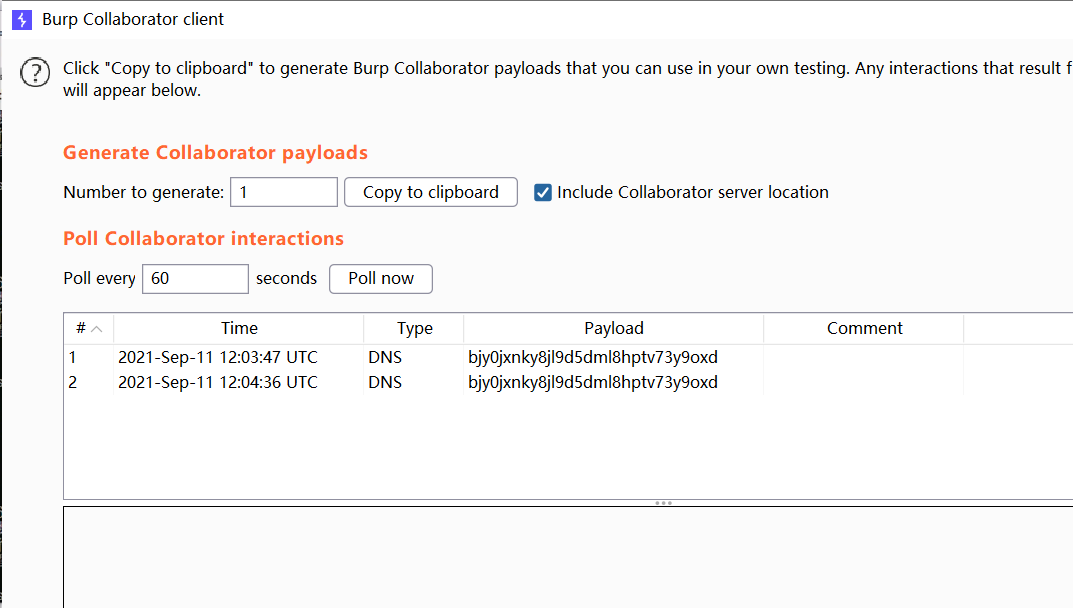

dns

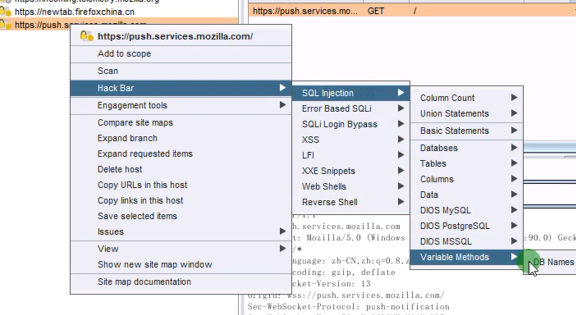

插入一些常用的插件

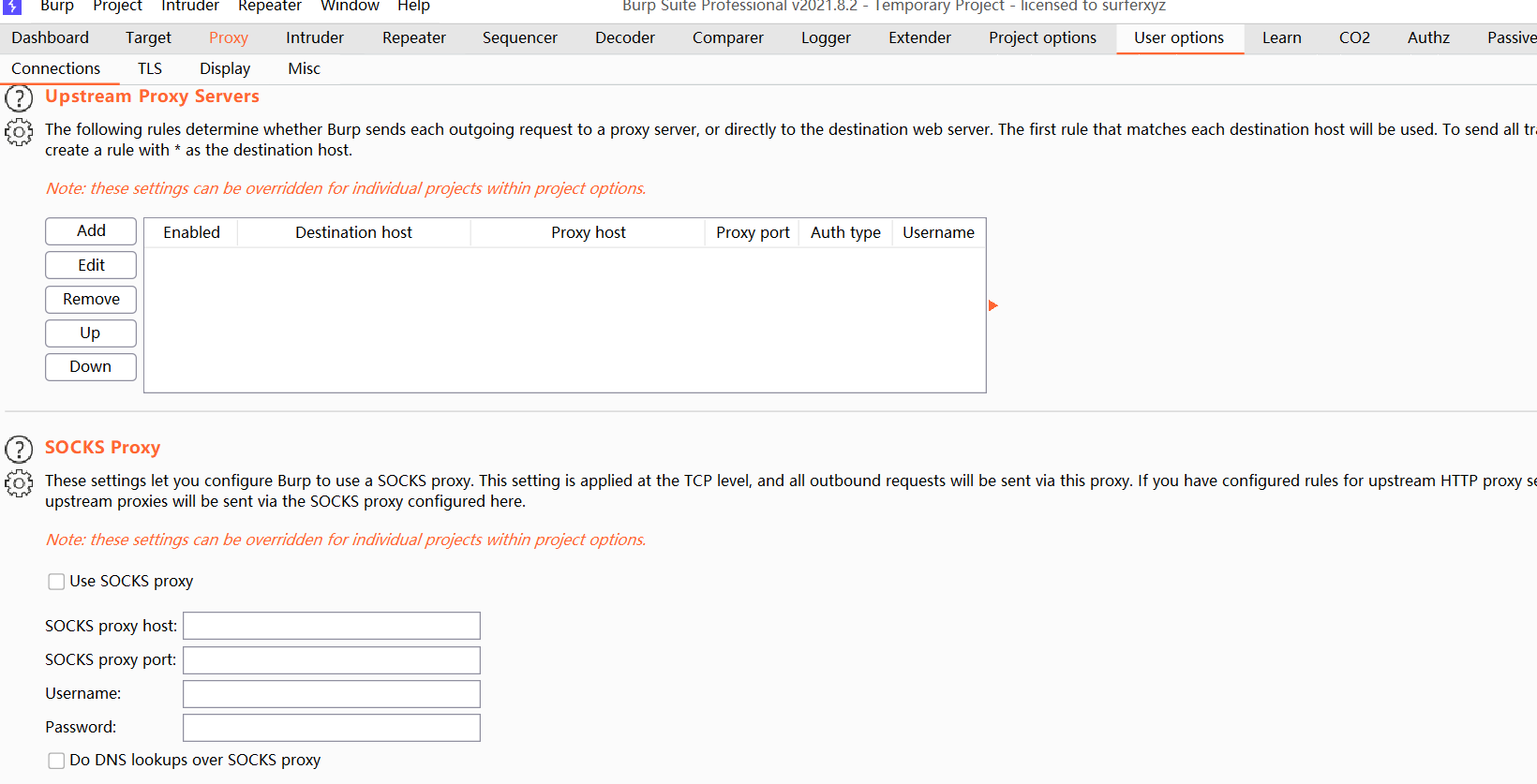

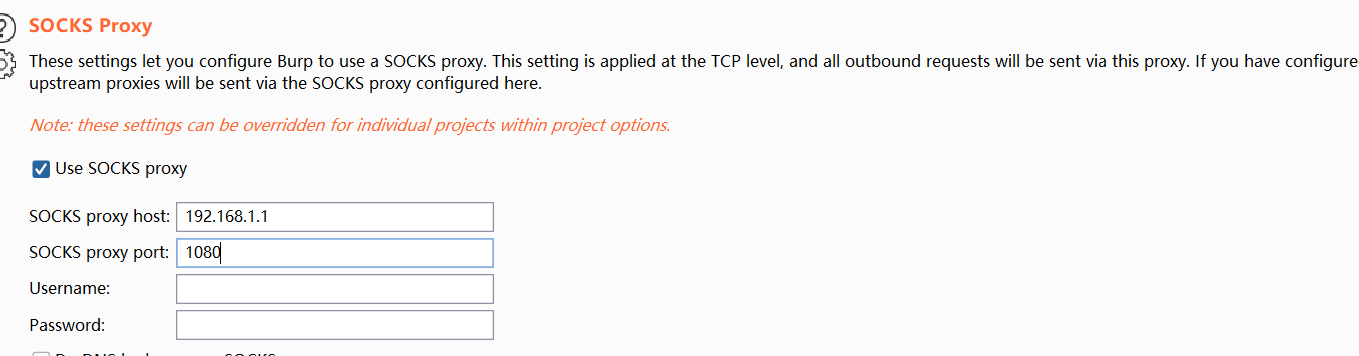

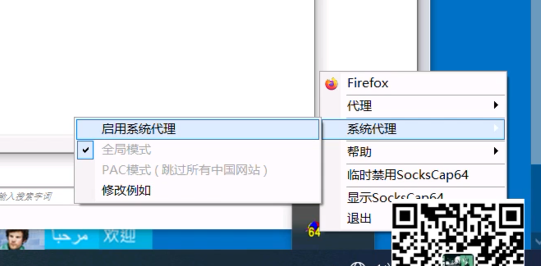

burp 用socket5代理访问内网

ew-软件开代理(放在入侵的靶机上面,并运行开启1080端口)

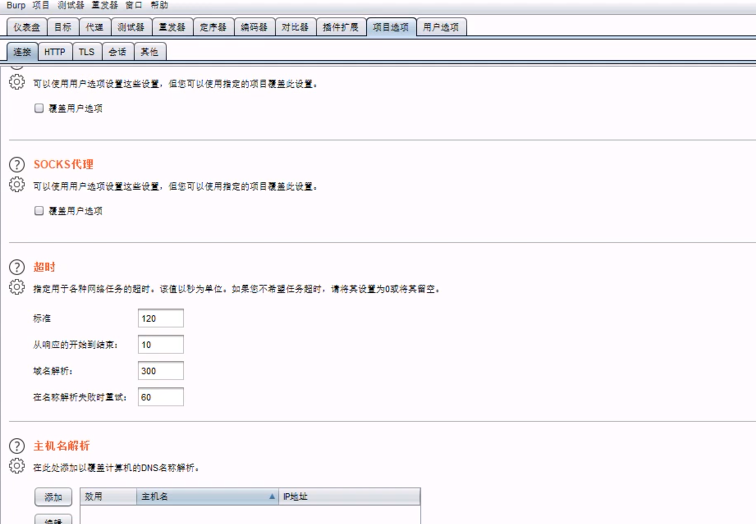

项目选项或者用户选项选择代理

开启代理接着就可以再浏览器上访问

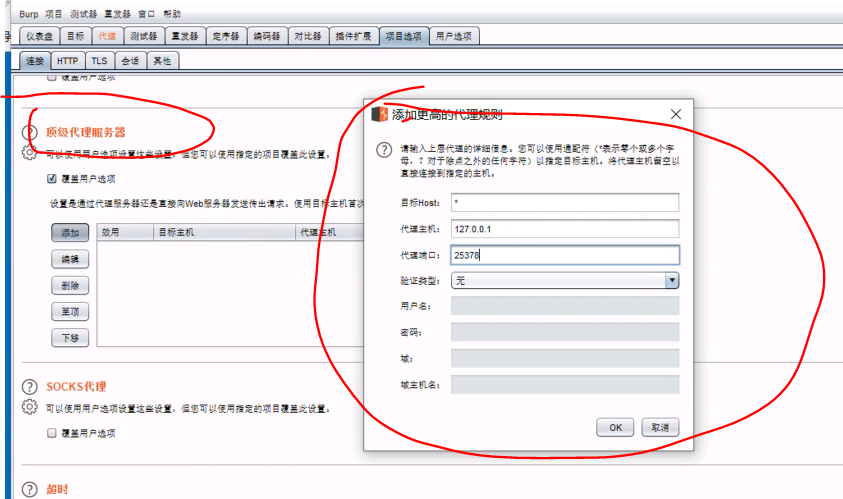

burp 设置上层代理访问内网

现在最新的msf y已近把socks4a 模块集合到socks模块里面

项目选项——顶级代理

kali生成反向的后门放到跳板靶机里面运行吗,并开启监听功能

ps——注入到进程

getuid

run -进行路由的绑定

返回到上级目录

搜索模块

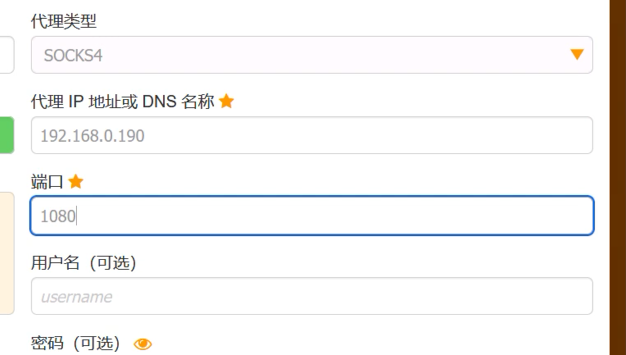

使用socket4 代理

再运行就采用了一个代理

再浏览器设置一个代理 ——任意的ip都能访问浏览器的1080端口

至此socket4a 完成

可以访问但是抓不到包,因为浏览器是走那个去kali的代理出去的

只要设置上层代理!

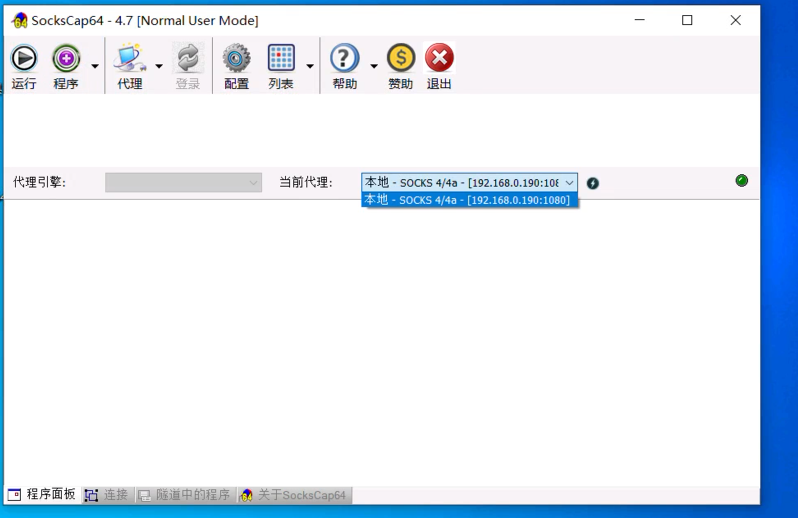

用sockscap64-可设置代理(把火狐浏览器放进去)

代理要设置到kali那边的

可以作个正常访问且能抓包

还要走本地的隧道

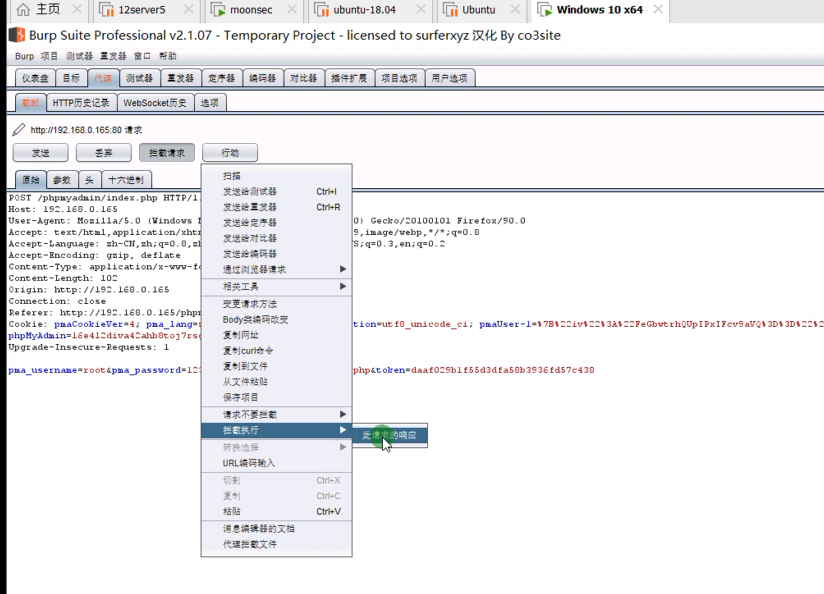

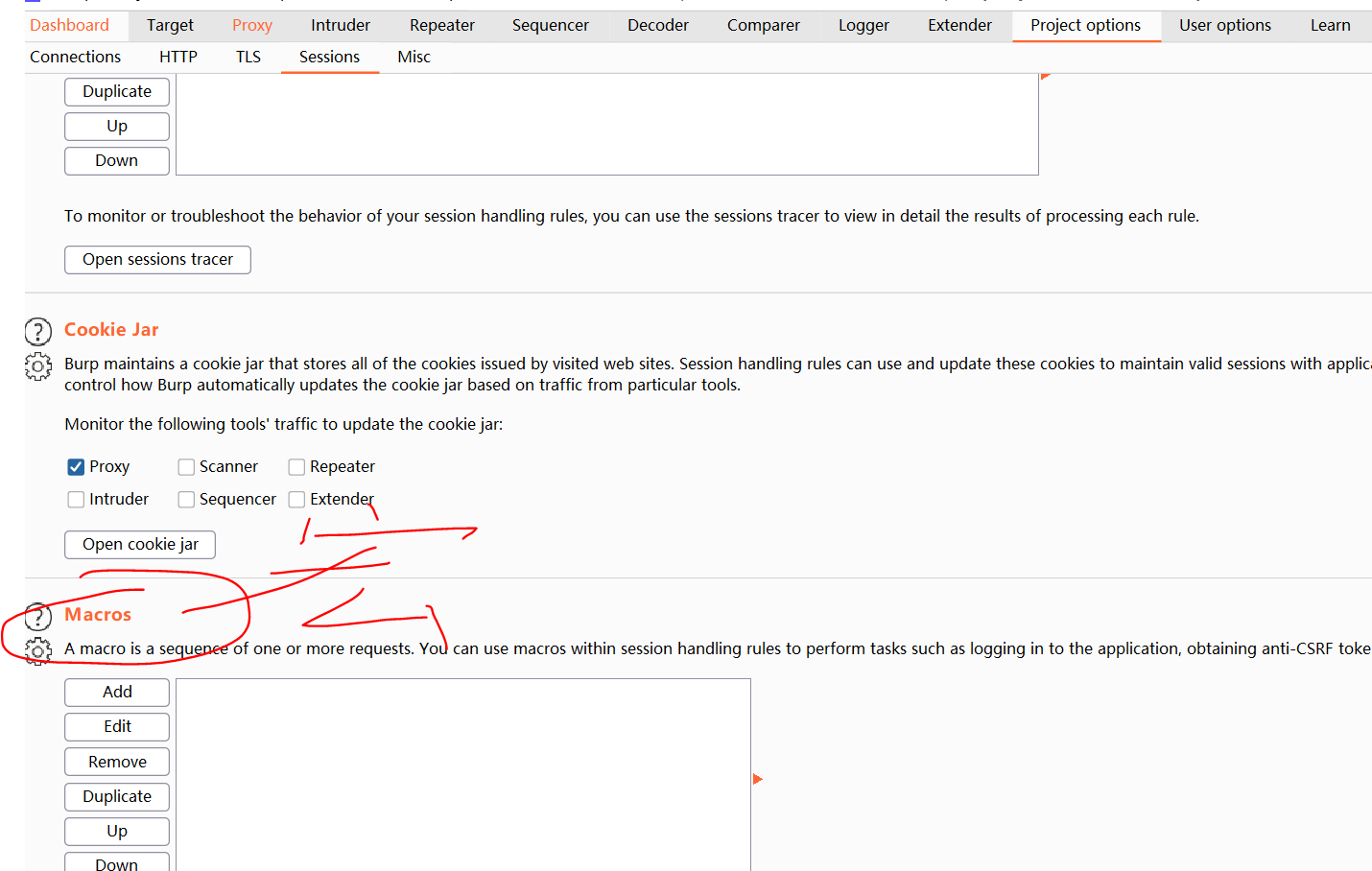

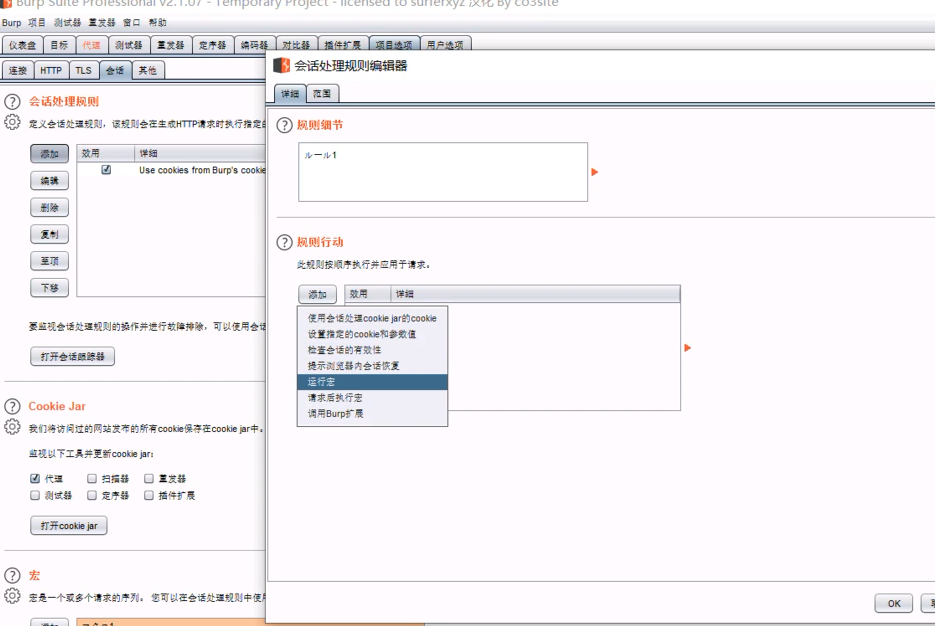

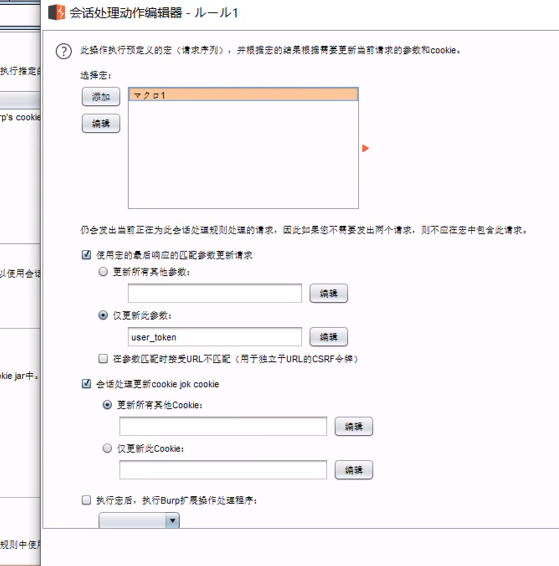

burp 宏的使用

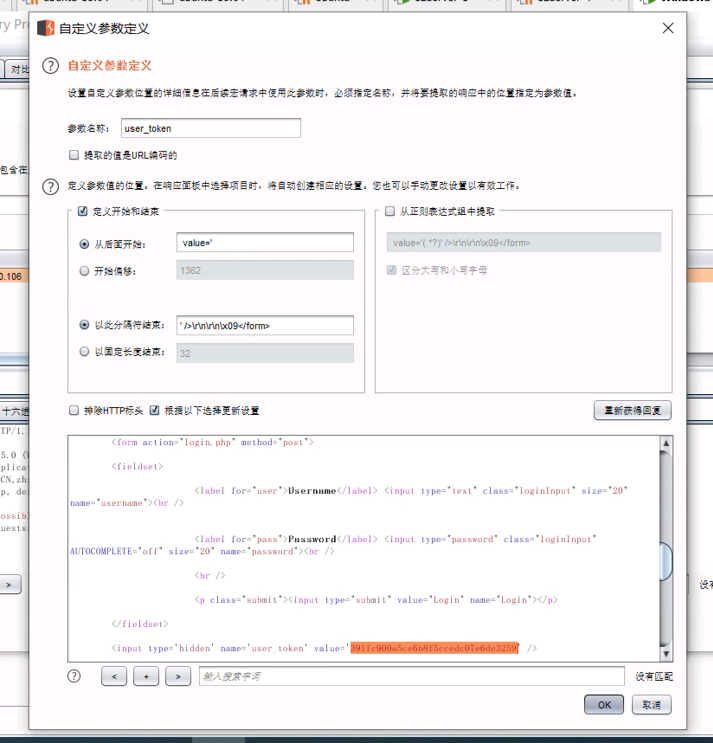

dvwa的登入

302 (自动选择跳转)away

它会再服务器里寻找token

用burp 自动获取token 把值更新进去经行提交

这样就可以设置一个宏了

会话处理添加一个宏

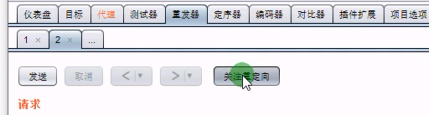

点击确定,范围:在指定的url内 302一定要勾上

肝了一天,感谢你看到最后,一起进步

浙公网安备 33010602011771号

浙公网安备 33010602011771号