国密算法概述与应用

国密算法,即国家商用密码算法,由国家密码管理局制定,旨在打破国外密码算法的垄断,为我国关键信息基础设施和重要行业数据安全提供坚实的技术支撑。

一、国密算法整体概述

国密算法,即国家商用密码算法,是由国家密码管理局制定并发布的一系列密码算法标准。其发展背景与我国信息安全战略紧密相关,随着信息技术的飞速发展,信息安全已成为国家安全的重要组成部分,而密码算法作为信息安全的核心技术,其自主可控至关重要。国密算法的推出,打破了国外密码算法在我国信息领域的垄断地位,为保障我国关键信息基础设施、重要行业数据安全提供了坚实的技术支撑。

国密算法涵盖对称加密、非对称加密、哈希算法等多个类别,形成了一套完整的密码体系。在金融领域,国密算法被用于银行卡交易、网上银行支付等环节,确保资金交易的安全;在政务领域,用于电子公文传输、政务信息系统安全防护等,保障政务数据的机密性和完整性;在电信领域,应用于通信网络的数据加密、用户身份认证等,维护通信网络的安全稳定。

二、主要国密算法及 PHP 实现示例

(一)SM1 算法

SM1 算法是一种分组对称加密算法,分组长度和密钥长度均为 128 位。它的加密过程采用迭代加密方式,通过多轮变换对数据进行加密处理,具有较高的加密强度,与国际上广泛使用的 AES 算法加密强度相当。

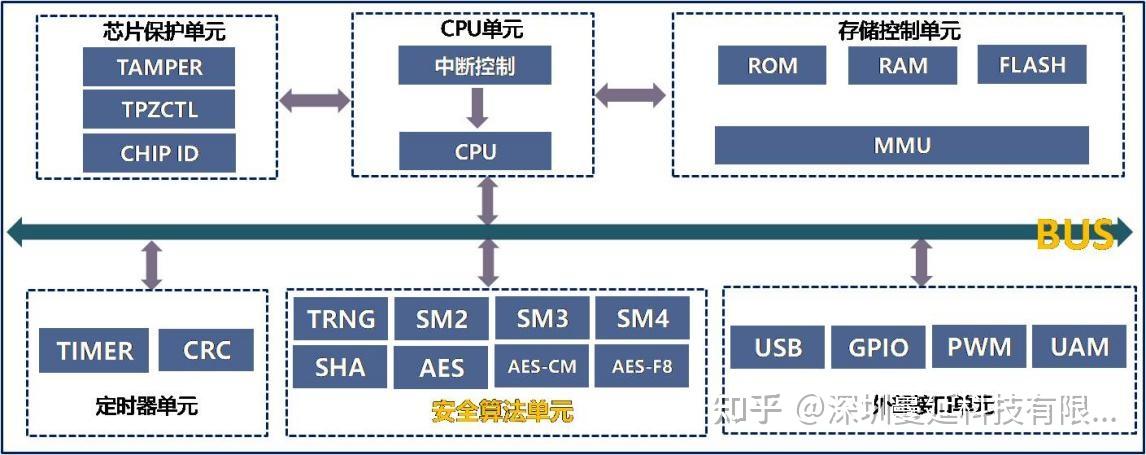

由于 SM1 算法的具体细节属于国家机密未公开,因此其实现通常依赖于硬件设备,如智能卡芯片、加密芯片等。在这些硬件设备中,SM1 算法被固化实现,通过硬件接口对外提供加密解密功能。

应用场景:

• 智能卡:如居民身份证、银行卡、社保卡等智能卡中,采用 SM1 算法对卡内存储的个人敏感信息进行加密保护,防止信息泄露和篡改。

• USB Key:在电子认证、网上银行等领域,USB Key 作为身份认证的重要工具,内部使用 SM1 算法对密钥和认证信息进行加密,确保身份认证的安全性。

• 门禁系统:一些高端门禁系统中,采用 SM1 算法对门禁卡的身份信息进行加密,防止门禁卡被复制和伪造,提高门禁系统的安全性。

由于 SM1 算法的实现依赖硬件,在 PHP 中无法直接通过纯软件代码实现,需要通过调用硬件提供的 API 接口来使用,因此此处不提供具体的 PHP 代码示例。

(二)SM2 算法

SM2 算法是基于椭圆曲线密码体制(ECC)的非对称加密算法,相较于 RSA 算法,在相同安全强度下,SM2 算法的密钥长度更短,计算效率更高。其核心原理是利用椭圆曲线上的点运算来实现加密和解密、签名和验证等功能。

SM2 算法的密钥对包括公钥和私钥,公钥可以公开,私钥则需要妥善保管。在加密过程中,发送方使用接收方的公钥对数据进行加密,接收方使用自己的私钥进行解密;在签名过程中,签名方使用自己的私钥对数据进行签名,验证方使用签名方的公钥对签名进行验证。

应用场景:

• 数字签名:在电子合同、电子公文等领域,使用 SM2 算法进行数字签名,能够确保文件的完整性和不可否认性。例如,企业之间签订电子合同时,双方通过 SM2 算法对合同进行签名,可有效防止合同被篡改和抵赖。

• 密钥交换:在通信双方建立加密连接时,使用 SM2 算法进行密钥交换,能够安全地协商出一个共享密钥,用于后续的对称加密通信。如 VPN 连接建立过程中,可采用 SM2 算法交换会话密钥。

• 数据加密:对于一些敏感程度较高的数据,可使用 SM2 算法进行加密保护。例如,在政务系统中,对涉及国家机密、个人隐私的数据,使用 SM2 算法加密后再进行存储和传输。

PHP 实现示例:

<?php

// 确保PHP环境已安装支持SM2的扩展,如gmp、openssl等并正确配置

// 生成SM2密钥对配置

$config = [

'private_key_type' => OPENSSL_KEYTYPE_EC,

'curve_name' => 'sm2p256v1', // SM2使用的椭圆曲线

'private_key_bits' => 256,

];

// 生成私钥

$privateKeyResource = openssl_pkey_new($config);

if (!$privateKeyResource) {

die("生成私钥失败:" . openssl_error_string());

}

// 提取私钥字符串

openssl_pkey_export($privateKeyResource, $privateKey);

// 提取公钥

$publicKeyDetails = openssl_pkey_get_details($privateKeyResource);

$publicKey = $publicKeyDetails['key'];

// 待加密的数据

$data = '这是一段需要用SM2加密的敏感数据,例如用户的身份证号、银行账号等信息';

// 加密操作

$encryptionResult = openssl_public_encrypt($data, $encryptedData, $publicKey);

if (!$encryptionResult) {

die("加密失败:" . openssl_error_string());

}

$encryptedBase64 = base64_encode($encryptedData);

echo "SM2加密后的数据(Base64编码):" . $encryptedBase64 . "\n\n";

// 解密操作

$decryptionResult = openssl_private_decrypt(base64_decode($encryptedBase64), $decryptedData, $privateKey);

if (!$decryptionResult) {

die("解密失败:" . openssl_error_string());

}

echo "SM2解密后的数据:" . $decryptedData . "\n\n";

// 待签名的数据

$signData = '这是一段需要进行SM2签名的数据,例如一份电子合同的内容';

// 签名操作,使用SM3作为哈希算法

$signatureResult = openssl_sign($signData, $signature, $privateKey, OPENSSL_ALGO_SM3);

if (!$signatureResult) {

die("签名失败:" . openssl_error_string());

}

$signatureBase64 = base64_encode($signature);

echo "SM2签名结果(Base64编码):" . $signatureBase64 . "\n\n";

// 验证签名

$verifyResult = openssl_verify($signData, base64_decode($signatureBase64), $publicKey, OPENSSL_ALGO_SM3);

if ($verifyResult === 1) {

echo "SM2签名验证通过\n";

} elseif ($verifyResult === 0) {

echo "SM2签名验证失败,数据可能被篡改或签名不正确\n";

} else {

die(