漏洞利用:验证绕过,XSS利用,Cookic盗用,文件上传

1. 文件上传

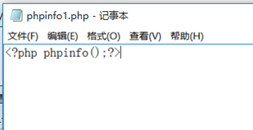

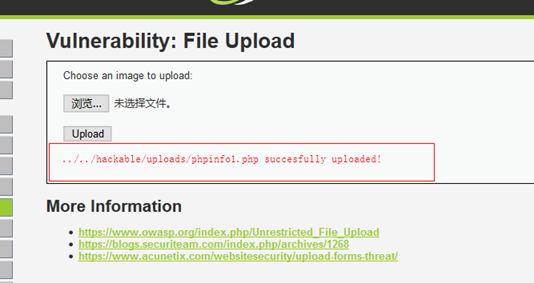

低级别

写好上传的内容

选择好上传的文件

上传成功。

测试:访问文件,执行代码

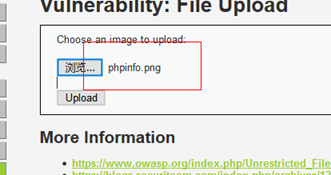

中级别

修改文件后缀为png

上传该文件

抓包修改文件后缀为php,然后允许数据包通过。

上传成功

测试:访问文件,执行代码

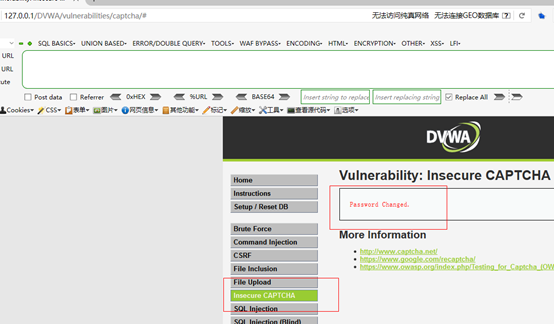

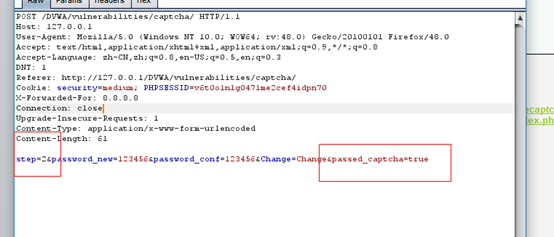

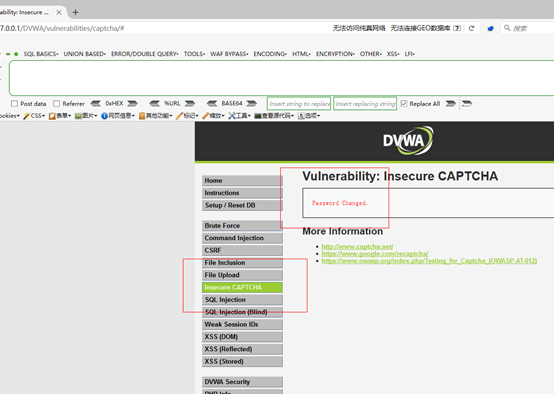

2. 验证码绕过

首先将秘钥添加到配置文件

低级别

step值1,有验证,step值2,无验证,所以将数据包step值修改为2,然后发送即可绕过。

中级别

将数据包step值修改为2,并添加passed_captch=true,然后发送即可绕过。

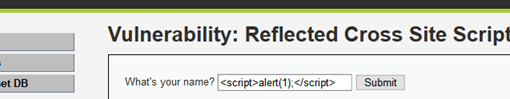

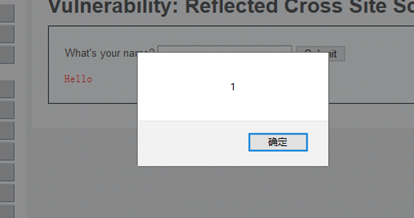

3. XSS利用

低级别

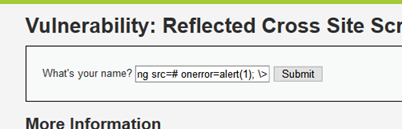

反射式XSS

<script>alert(1);</script>

中级别

反射式XSS

使用代码:<img src=# onerror=alert(1); \>

低级别

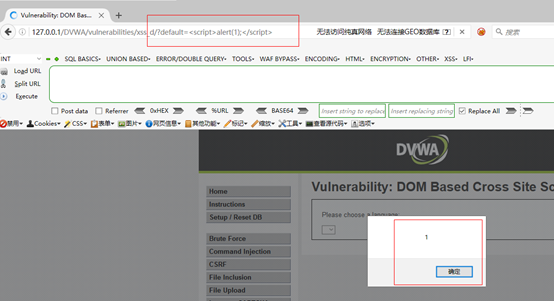

DOM XSS

利用标签节点进行闭合

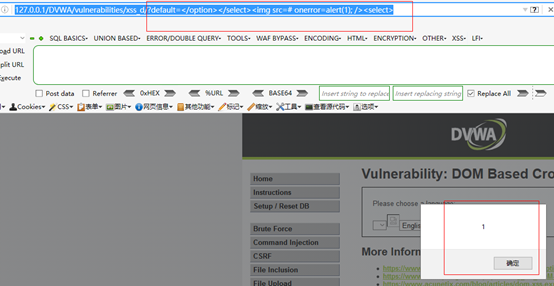

中级别

DOM XSS

低级别

存储型XSS

中级别

存储型XSS

首先获取数据包,并修改内容。

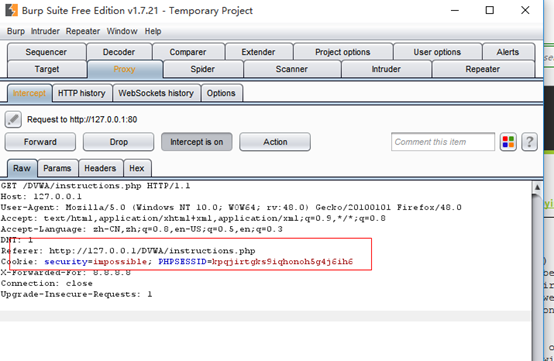

4. Cookic盗用

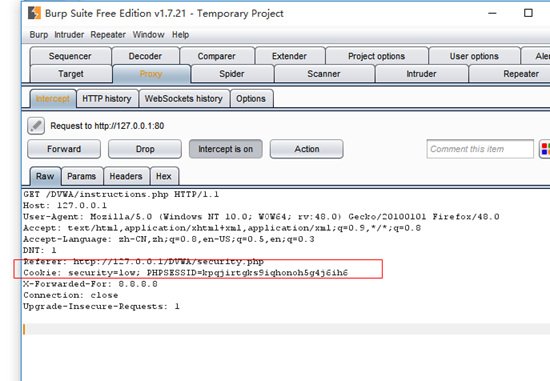

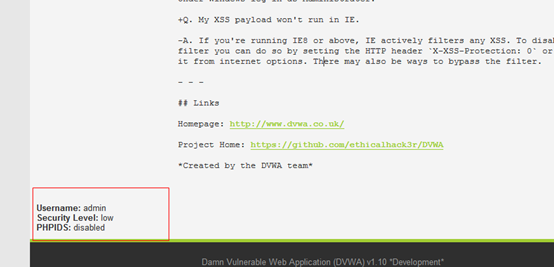

首先获取low的cookic值

Cookie: security=low; PHPSESSID=kpqjirtgks9iqhonoh5g4j6ih6

将难度改为impossible

启动代理模式,点击instruction,获取数据包。

将impossible的cookic改为之前获取的low的cookic,然后允许数据包通过,进行验证。

博主简介:博主国内安全行业目前最强大的网络安全公司做技术研究员,常年做技术工作。 获得过以下全国竞赛大奖: 《中国电子作品大赛一等奖》 《云计算技术大赛一等奖》 《AIIA人工智能大赛优胜奖》《网络安全知识竞赛一等奖》 《高新技术个人突出贡献奖》,并参与《虚拟化技术-**保密**》一书编写,现已出版。还拥有多项专利,多项软件著作权! 且学习状态上进,立志做技术牛逼的人。座右铭:在路上,永远年轻,永远热泪盈眶。可邮件联系博主共同进步,个人邮箱:Mrli888@88.com

浙公网安备 33010602011771号

浙公网安备 33010602011771号