《渗透测试》学习随笔 day3

搭建安全拓展

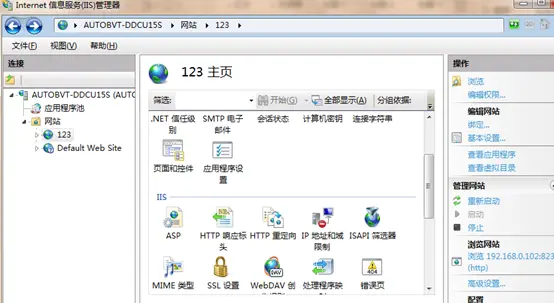

1. iis中间件的搭建(我直接用的本机,虚拟机安装MySQL出问题了)

#iis---搭建

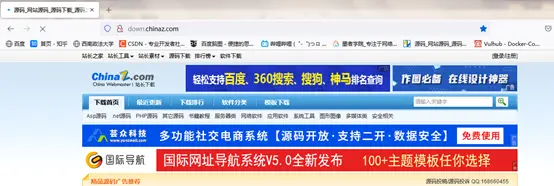

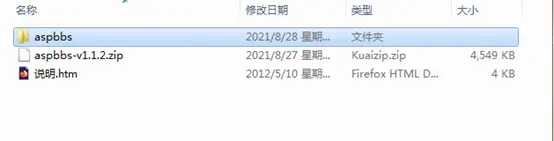

#asp网站源码下载---注意最好MySQL数据库

2. 运行网站---虚拟机上访问

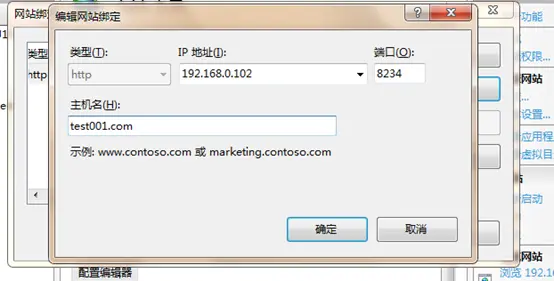

3. 网站的配置

#添加域名----

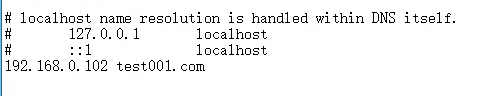

#修改本地host文件(由于没有购买域名)---C:\Windows\System32\drivers\etc\host

#虚拟机访问域名---出错了(相当于直接用ip访问)

域名 IP 目录解析安全问题

1. 网站的目录结构---

2. 直接用ip访问---为网站的上一级目录---此处可以在网站文件新建1.txt,内容为111,然后通过浏览器:ip地址/1.txt访问验证

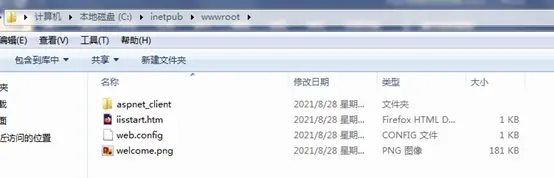

#为什么可以用ip访问---很多iis网站放在wwwroot处(图中为iis默认网站)

3. 直接用域名访问---为网站首页

#原理分析:

用ip地址扫描为网站的上一级文件夹

用域名为网站

而很多套模板的网站在上一级有源码备份

因此,可以通过ip地址获取源码来进行漏洞挖掘

常见文件后缀解析对应安全(后面笔记Word没有保存无法恢复,就简单写下)

1. 更改应用程序映射

#复制*.asp的文件物理路径

#新建*.xiaodi8的应用程序,物理路径为*.asp的文件物理路径

2. 在网站源码新建文件

#新建x.diaodi8的文件,内容为菜刀的asp文件的漏洞,密码为x

3. 用菜刀连接

#本机访问utl/x.xiaodi8(这一步我没有成功,浏览器404.0,文件不存在,下面就没有办法操作了)

#复制URL

#放入菜刀中连接---可以查看服务器的文件

常见安全测试中的安全防护

1. 用户组的安全权限—读写等

2. Ip地址和域名的访问限制

3. Ssl的连接的证书的设置

WEB 后门与用户及文件权限

1.访问的设置,如允许匿名访问还是其他

#如果关闭匿名访问,网站无法访问

#匿名访问的用户组为---iis的宾客用户

#可以在安全权限设置iis的宾客用户的权限,如拒绝读写,用户就无法访问,也就无法利用文件漏洞

2.The Vulhub靶场

#漏洞原理

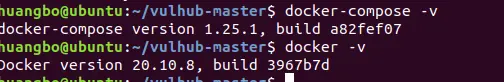

#安装docker和dockers-compos

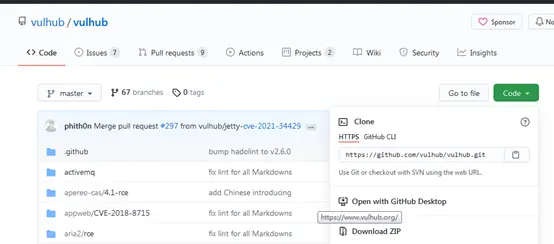

#下载vulhub

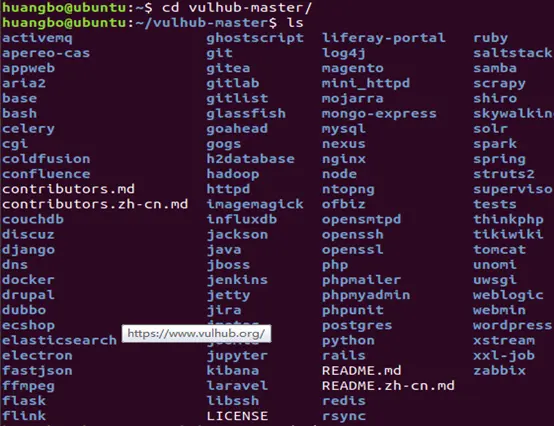

#解压并且进入目录

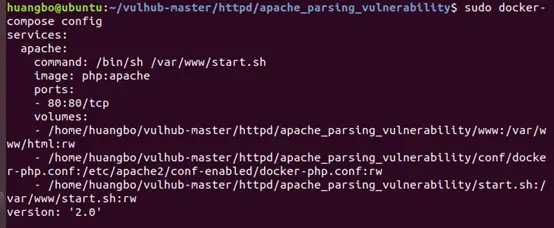

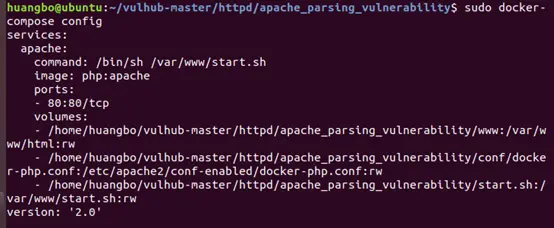

#进入运行Apache HTTPD 多后缀解析漏洞,首先需要进到该目录下

#编译成功后,我们查看所运行的容器,以及端口号---成功,并且映射在我的80端口

#对应的端口和网站目录

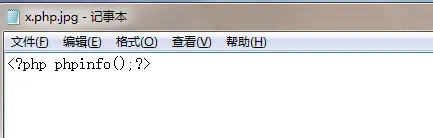

#新建文件x.php.jpg

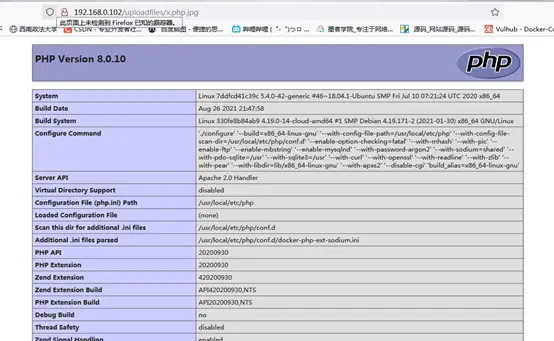

#浏览器访问上传的软件---phpinfo被执行了,该文件被解析为php脚本。

浙公网安备 33010602011771号

浙公网安备 33010602011771号