黑客利用矿池代理躲避封杀

前言:

2017结束了 2018年也刚刚开始 去年 挖矿事件的大爆发

也让国内外网络安全厂商不断关注数字货币 区块链技术

安全厂商为了对抗 挖矿 比如360给自己的杀毒软件添加了 拦截挖矿的插件

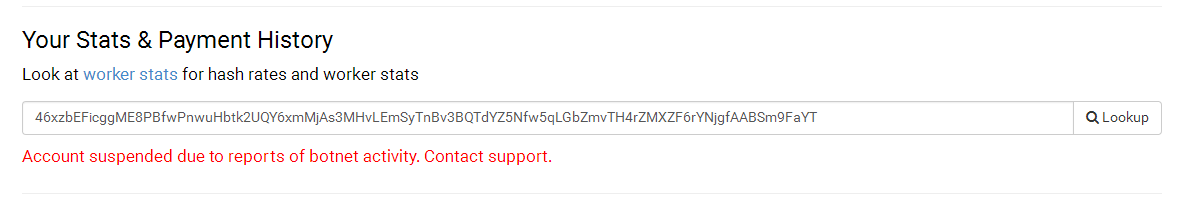

而且更主要的事情是 国外安全厂商 也在一些比较大的挖矿僵尸网络里面获取挖矿样本 把

钱包地址 提取出来 并联系矿池的 管理人员 停止支付僵尸网络的钱包地址 来打击作者

不过在金钱的诱惑下 怎么可能罢手呢

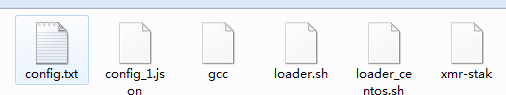

MS016小组 在搜索全球网络中 在一台Linux机器里面发现了 可疑的目录 中的文件 并打包下来研究

先来看看loader.sh 脚本里面内容

这个脚本是攻击者利用 公布不久的漏洞 批量测试 传马留下的

这段命令很明显是下载命令

http://bigbatman.bid/gcc 域名下的 gcc文件

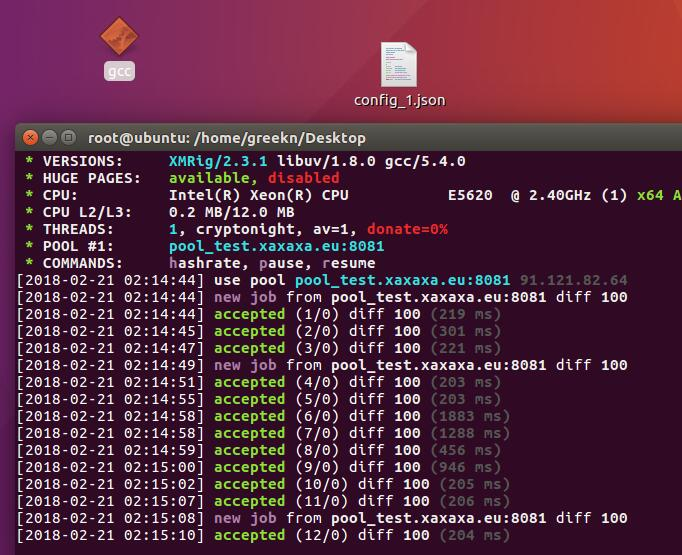

gcc文件是什么 没有后缀 利用反汇编工具 检查PE格式 是elf文件

在里面查到了stratum这样的字符串 这个肯定是 Linux下的挖矿程序

友情说明: Linux下的挖矿程序可以兼容 x86 x64

把挖矿程序放在Linux下运行后 知道用的挖矿软件是xmrig

其实挖矿程序有很多 根据门罗算法写的

上面是三种门罗挖矿程序

攻击者使用的是xmrig

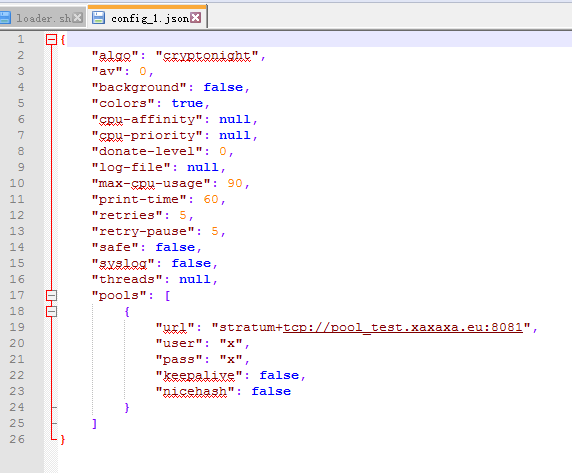

接下来看看http://bigbatman.bid/config_1.json

网站下的config_1.json配置文件

config_1.json文件是 挖矿软件 中的配置文件

看主要二段 url 是矿池 而且user 并没有添加钱包信息 可以说明这个地址是黑客的代理

直接代理挖矿 这样更难溯源黑客的算力 和收入信息 而且有效可以抗击 安全厂商的打击

友情提示:随着门罗币全网算力难度 增大 2018 黑客也会找一些门罗币一样算法的新币来 获利

QQ交流群:176418830 欢迎交流

@感谢刀仔提供资料

浙公网安备 33010602011771号

浙公网安备 33010602011771号